Говорят, что если долго смотреть в 445-й порт, оттуда выглянет сетевой червь. В последние недели он привлек столько внимания, что на свет вышли уязвимости даже в НЕУЯЗВИМОМ (как всем известно) Linux. Точнее, в популярной сетевой файловой системе Samba, без которой Linux с Windows в сети не подружиться.

Говорят, что если долго смотреть в 445-й порт, оттуда выглянет сетевой червь. В последние недели он привлек столько внимания, что на свет вышли уязвимости даже в НЕУЯЗВИМОМ (как всем известно) Linux. Точнее, в популярной сетевой файловой системе Samba, без которой Linux с Windows в сети не подружиться.Напрямую найденный баг к известному набору эксплойтов отношения не имеет, однако сравнения напрашиваются – тот же протокол и похожий сценарий использования. Злоумышленнику достаточно найти Linux с SMB-ресурсом, открытым на запись из Интернета, загрузить туда библиотеку, которую сервер радостно запустит. Сей процесс элементарно автоматизируется, то есть от уязвимости явственно пахнет сетевыми червями.

Ксавье Мертенс из SANS Internet Storm Center указал, что уязвимость можно использовать тривиально, «эксплойтом в одну строчку кода». Rapid7 просканировали Сеть, как это сейчас модно, и нашли там 104 тысячи систем с уязвимой Samba. Потом вспомнили про порт 139, просканировали еще и его, и нашли уже 110 тысяч систем.

Возможно, вы скажете, что поставить Linux и держать открытыми в мир SMB-шары – больная идея. И в чем-то будете правы. Однако есть большой пласт устройств, для которых это нормальный сценарий. Речь о сетевых хранилищах, которые часто используют Linux, а вот обновляются ой как нечасто.

Кстати, для тех версий Samba, что стоят на 90% уязвимых систем, патча до сих пор нет, поэтому технических подробностей тоже нет (хотя кое-кто уже выложил код доказательства концепции в Twitter). Мертенс рекомендует, если для вашего хранилища нет обновления на этот счет, добавить в секцию [global] файла smb.cof параметр

nt pipe support = no. Просто на всякий случай.ShadowBrokers будут сливать эксплойты по подписке

Новость. Как следует разогрев рынок, ShadowBrokers таки начали монетизироваться, объявив цену на подписку на ежемесячные архивы хакерских инструментов от известной конторы. У господ в черных шляпах все просто, хотят – покупают, не хотят – не покупают, а вот коллеги со светлой стороны оказались перед серьезной этической дилеммой.

С одной стороны, снабжать деньгами откровенно киберкриминальную группировку не годится. С другой стороны, эти эксплойты и троянцы однозначно попадут в нехорошие руки, так что безопасникам надо быть готовыми. Промедление может караться эпидемией похуже воннакрая, так что кто-то из ИБ-компаний наверняка оформил подписку. Цена в 100 Zcash (примерно $23000) ежемесячно выглядит невысокой, учитывая мощную «рекламную кампанию», проведенную посредством WannaCry.

С одной стороны, снабжать деньгами откровенно киберкриминальную группировку не годится. С другой стороны, эти эксплойты и троянцы однозначно попадут в нехорошие руки, так что безопасникам надо быть готовыми. Промедление может караться эпидемией похуже воннакрая, так что кто-то из ИБ-компаний наверняка оформил подписку. Цена в 100 Zcash (примерно $23000) ежемесячно выглядит невысокой, учитывая мощную «рекламную кампанию», проведенную посредством WannaCry.План ShadowBrokers похож на попытку спровоцировать гонку вооружений между «белыми шляпами» и их «черными» оппонентами и как следует заработать на этом. Сложно спрогнозировать, многие ли на это поведутся. По крайней мере, мотивация группы стала понятнее – это не мессианство, а криминальный бизнес-проект.

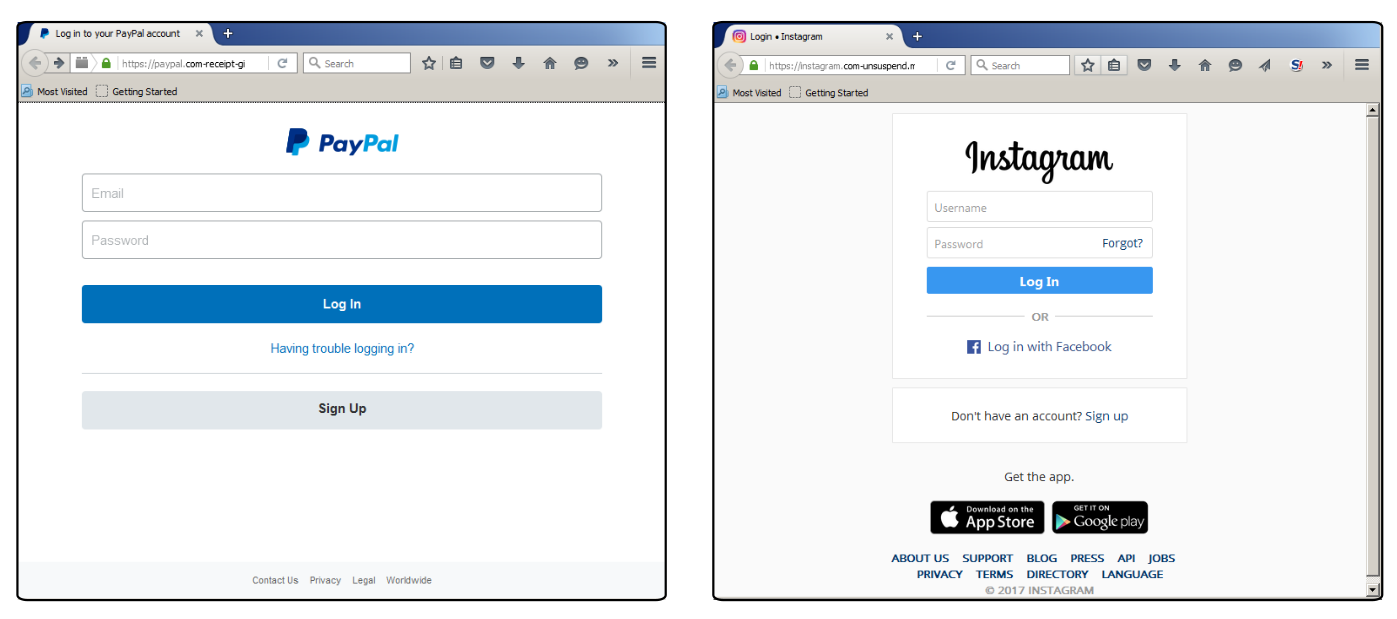

Фишинговые сайты массово используют HTTPS

Новость. Пользователей долго приучали к тому, что серфить безопасно можно только по HTTPS. Мол, видите зеленый замочек слева от url – можно смело вбивать свои учетные данные. Что ж, многие привыкли к этому и доверяют сайту, если замок зеленый. Зря.

Стремление криптоэнтузиастов зашифровать весь интернет и все коммуникации в нем привели к появлению сервисов автоматической выдачи сертификатов, вроде Let’s Encrypt. Удостоверяющим центром это называть как-то не хочется, так как оно ничего, в общем-то, и не удостоверяет. В результате любой фишер, создав сайт-подделку, быстренько обзаводится зеленым замочком, что здорово помогает дурить народ.

Согласно выводам исследователей из группы Cisco Talos, такое вот вредоносное использование HTTPS приняло в Интернете массовый характер, и пора бить тревогу. По данным SSL Store, в прошлом году выдано 15270 бесплатных SSL-сертификатов для сайтов со словом «PayPal» в доменном имени или идентификаторе владельца.

Что с этим делать, пока не очень ясно. Даже если научить пользователей внимательно читать url, это поможет лишь отчасти, так как не всегда понятно, фишинговый ли это домен, или лишь один из многочисленных легитимных доменов организации. Аналогично и с проверкой сертификата – каждый раз надо точно знать название юрлица. Рано или поздно помощь придет со стороны технологий, ну а пока что можно лишь посоветовать «разуть глаза».

Что с этим делать, пока не очень ясно. Даже если научить пользователей внимательно читать url, это поможет лишь отчасти, так как не всегда понятно, фишинговый ли это домен, или лишь один из многочисленных легитимных доменов организации. Аналогично и с проверкой сертификата – каждый раз надо точно знать название юрлица. Рано или поздно помощь придет со стороны технологий, ну а пока что можно лишь посоветовать «разуть глаза».

Древности

«Klaeren-971»

Резидентный неопасный вирус, зашифрован, заражает .COM- и .EXE-файлы, кроме COMMAND.COM, при их запуске. Перехватывает int 21h. В мае стирает CMOS, заполняет экран надписями «Klaeren Hac, Hac!» и при этом мигает индикаторами NumLock, CapsLock, ScrollLock.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 73.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями

Комментарии (7)

Dorlas

03.06.2017 09:21+3Рано или поздно помощь придет со стороны технологий, ну а пока что можно посоветовали лишь «разуть глаза».

Уже несколько лет ввел в привычку на любом сайте, где я планирую авторизоваться (особенно банк клиенты), смотреть предварительно на сертификат и на всю цепочку (кто выдал, когда, какой срок длительности).

Однако и с этим способом могут быть ошибки и неожиданности.

В первый раз неожиданным было обновление Google Chrome — в котором отключили открытие сертификата по двойному нажатию мышкой (и теперь приходится нажимать F12 и переходить на закладку Security) — в общем дольше и неудобнее.

Второй раз — когда сам Google перешел на трех-месячные сертификаты.

Нужен какой то автоматизированный подход — например запоминать FingerPrint сайта с прошлого посещения и выдавать большое и красное предупреждение в случае, если с прошлого посещения он (FingerPrint сертификата) изменился. По аналогии с SSH.

ElectroGuard

03.06.2017 10:45Повторюсь. Мнение, что линукс неуязвим в корне ошибочно. Пингвиноводы постоянно говорят. Максимум, что может испортится — это 'хомяк'. Важно понимать, что 'хомяк' — это все документы юзера. То есть — система, да, может остаться не тронутой. Но так ли важна пользователю сама система?

YourChief

03.06.2017 14:19+1Стремление криптоэнтузиастов зашифровать весь интернет и все коммуникации в нем привели к появлению сервисов автоматической выдачи сертификатов, вроде Let’s Encrypt. Удостоверяющим центром это называть как-то не хочется, так как оно ничего, в общем-то, и не удостоверяет.

Let’s Encrypt удостоверяет владение отдельно взятым доменом точно так же, как это делают другие за деньги (Скрытый тексттолько цивилизованно

ozonar

06.06.2017 06:09+1Теоретически, можно разделить сертификаты на платные и бесплатные, фильтруя сайты значками:

1. http — Небезопасно.

2. Бесплатный сертификат — обычный сайт.

3. Платный сертификат — доверенный сайт.

В таком случае сохранится рынок сертификатов, шаблон: «есть значок, значит безопасно» останется и большая часть сайтов станет защищенной.

chemtech

Откуда такое мнение?