/ фото Andi Weiland CC

/ фото Andi Weiland CCВ начале года компания Intel уже сталкивалась с опасными уязвимостями в составе Intel ME. Тогда проблема затрагивала решения Intel Active Management Technology (AMT), Intel Standard Manageability (ISM), Intel Small Business Technology (SBT) и позволяла непривилегированному злоумышленнику получить удаленный доступ к управлению оборудованием. Уязвимость, получившую обозначение CVE-2017-5689, разработчики ИТ-гиганта пропатчили.

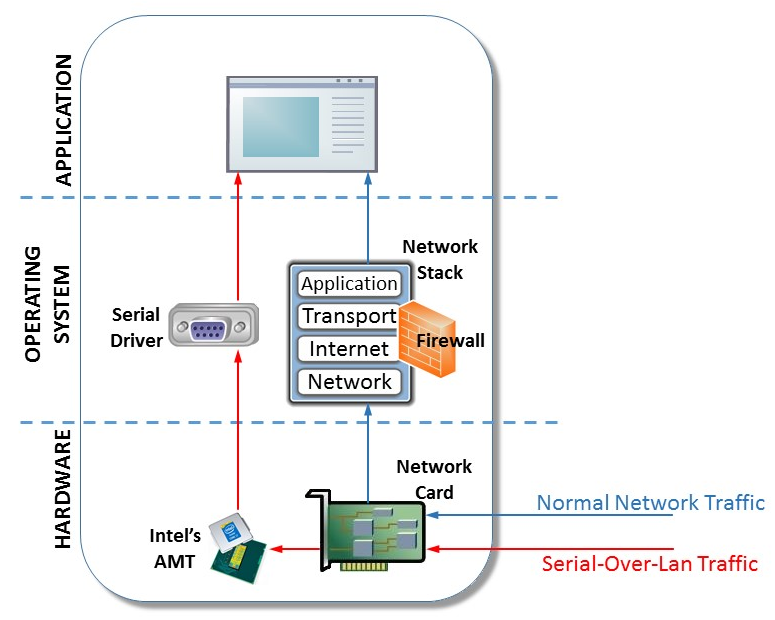

И вот новая ситуация, но уже связанная с особенностями работы Intel Serial-over-LAN. AMT SOL является частью Intel Management Engine (ME) — отдельного процессора, встраиваемого в CPU Intel, который работает под управлением собственной операционной системы. Технология была внедрена с целью упростить работу системных администраторов в крупных компаниях, управляющих сетями с большим числом станций.

Поскольку интерфейс AMT SOL функционирует внутри Intel ME, он отделен от основной операционной системы — то есть той среды, где запущены файерволы и антивирусное ПО. Более того, AMT SOL работает даже тогда, когда компьютер выключен, но по-прежнему физически подключён к сети — это позволяет транслировать данные по протоколу TCP, что открывает определенные возможности для злоумышленников.

Функции AMT SOL по умолчанию отключены и активировать их может только системный администратор, что снижает уровень риска. Однако в крупных компаниях SOL часто используется по назначению. Сыграв на особенностях решения, группа хакеров написала вредоносный код, позволяющий красть данные через SOL.

Эксперты Microsoft утверждают, что за вредоносным ПО, использующим SOL для кражи данных, стоит группировка Platinum, которая уже несколько лет ведет активную деятельность на территории Южной и Юго-Восточной Азии. Впервые группа была замечена в 2009 году и с тех пор провела множество атак. В прошлом году сообщалось, что Platinum занимались установкой вредоносного ПО с помощью технологии «хотпатчинга» (hotpatching) — механизма, позволяющего Microsoft устанавливать обновления без необходимости перезагрузки компьютера.

SOL-протокол, реализуемый в инструменте Platinum, использует Redirection Library API (imrsdk.dll). Передача информации осуществляется с помощью вызовов IMR_SOLSendText() и IMR_SOLReceiveText(), которые являются аналогами send() и recv(). Используемый протокол идентичен протоколу TCP, за исключением добавленного заголовка изменяемой длины для отслеживания ошибок при передаче данных (CRC-16 и др.). В этом видео показано, как используется инструмент Platinum для отправки вредоносного ПО в систему.

Стоит отметить, что возможность такой атаки обсуждалась и раньше, однако до сих пор не было попыток использовать Intel AMT SOL для вывода данных.

«Это типичный пример того, как технология, призванная упрощать жизнь пользователям или системным администраторам, превращается в фактическую уязвимость, — отмечает Ксения Шилак, директор по продажам компании SEC-Consult. — И это, на самом деле, скверная новость: если бы использовалась какая-то уязвимость, ее можно было бы исправить. А в данном случае имеет место использование архитектурной особенности».

P.S. Другие материалы по теме из нашего блога:

- Кибератака мирового масштаба: как не стать жертвой и защититься от трояна-шифровальщика WannaCry

- Построение аттестуемых и защищенных инфраструктур на базе решений VMware

- vCloud Availability: глубокое погружение в репликацию трафика

- vCloud Director: как создать безопасное подключение между двумя организациями

- ТОП-12 угроз облачной безопасности по версии Cloud Security Alliance

Комментарии (14)

HonoraryBoT

14.06.2017 17:41+1В чем уязвимость-то? Ребята использовали стандартный функционал SOL

KatbertW

14.06.2017 19:58Ну в какой-то степени это уязвимость, все-таки «нецелевое» использование функции

khanid

14.06.2017 21:36Как по мне — уязвимость. Что-то уровня sandbox escape, т.к. эти уровни не должны пересекаться, по-хорошему, если посмотреть с точки зрения безопасности. Об этом говорили давно, но вот выплыло только теперь. Фактически, при некоторых обстоятельствах, закладка — выпилить-то её невозможно, существует помимо воли владельца в системе и максимум, как можно защититься — не выводить её в доступную для злоумышленника среду, т.е. теряется вся идея удобства управления и спускается на уровень serial-порта. Вставать и ножками идти к серверам. Кстати, у меня такого рода вещи с момента появления (как раз из-за опасений) подключены только к изолированному свичу там же, в серверной. Разницы в схеме нет, попади злоумышленник туда — свич, сериал — уже без разницы.

Кстати, в первых ревизиях таких технологий всё ещё хуже. Там эта информация повешена на один из портов сетевого адаптера. Вот тут уж полная жесть. Интерфейс всегда смотрит в сеть. Или не использовать вообще, или попытаться отключить в BIOS, например.

Точно грешили этим какие-то проц/мать intel (у меня пара таких) года 10-11 выпусков, и точно есть такая беда у почившего ныне Sun Microsystems на amd (но тут amd не при чём — это всё же sun) — все sunfire x2200 (и 2100, кажется, тоже) — ILOM доступен через один из сетевых интерфейсов, причём были проблемы, когда отключение проходило некорректно и он продолжал отвечать на запросы из сети.

rub_ak

14.06.2017 20:27Вопрос к тем кто смотрел видео

Я правильно понимаю что они написали программу-сервер подключили к ней com порт, а потом по сети на этот порт передают зловреда?

khanid

14.06.2017 21:39Не совсем. Функционал com ныне доступен по сети (ещё один сетевой интерфейс, но не для пользовательских данных, если хотите). Там не комп-шнурок-ком-порт, а интерфейс-патчкорд-коммутатор (для простоты представления).

rub_ak

14.06.2017 22:47Это я прекрасно понимаю, что ком-порт не настоящий а виртуальный и работает по сети, в ком портах по сети нечего нового нету.

apple_rom

15.06.2017 09:00+1Грустно наблюдать, когда стандартный функционал разработки пятнадцатилетней давности вдруг обнаруживается в заголовках с фразами «удалось обнаружить» и «высококвалифицированных подразделений киберразведки».

impetus

Какая прелесть — "Intel грозится подать против Microsoft патентный иск за эмуляцию x86 на ARM", а MS находит и публикует уязвимости в их AMT.

«Хитросплетения жизни больших корпораций»…

redmanmale

"Их нравы"