Пытаться защититься от вирусов и других хакерских атак только средствами антивирусов и межсетевых экранов, это все равно что навесить замков на двери, поставить сигнализацию\видеонаблюдение и рассчитывать на то, что не найдется кто-то, кто это сможет обойти. Как показывает практика, даже самые сложные замки, самые умные системы защиты можно обойти. Нужно иметь «План Б» и быть готовым к наихудшему. Единственный выход — иметь возможность быстро и гарантированно восстановить данные. На примере решений NetApp рассмотрим такие возможности.

Системы хранения NetApp FAS/ONTAP

Имеют не только множество интеграций с множеством софта для резервного копирования, антивирусными системами и другими инфраструктурными системами, но также обеспечивают высокую доступность для NAS (NFS, CIFS/SMB) и SAN (iSCSI, FC, FCoE). Унифицированное хранилище позволяет обеспечивать прозрачную миграцию данных между нодами кластера, который может состоять из 24 узлов, а также позволяет задействовать одновременно все ноды для обслуживания NAS и SAN с целью повышения производительности. Таким образом можно полностью отказаться от подверженных уязвимостям Windows Server — не покупать лицензии и не строить кластеры для высокой доступности, ведь весь функционал уже имеется в NetApp ONTAP, в том числе интеграция с AD, настройки безопасности файлов и папок, Access Based Enumeration и всем привычная консоль управления MMC.

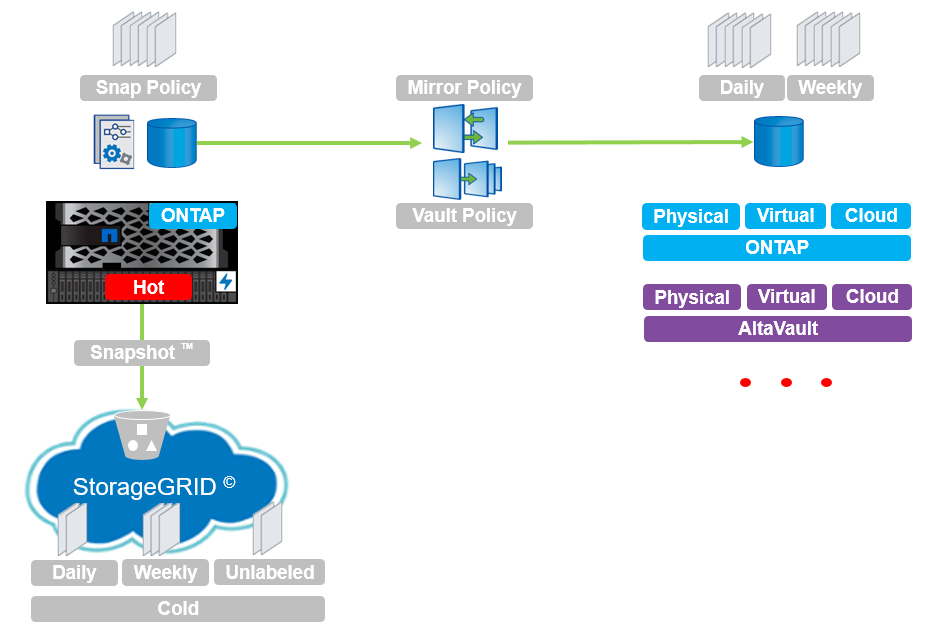

Резервное копирование

Как в самых больших организациях, так и в маленьких фирмах рабочие файлы располагают на общедоступном файловом хранилище, чтобы все могли ими пользоваться. Централизация хранения даёт удобство для совместной работы нескольким людям над одними и теми же файлами, но это накладывает и ответственность по защите такой информации. Естественно для борьбы с вирусами-шифровальщиками необходимо регулярно выполнять резервное копирование по схеме 3-2-1. Резервные копии важно хранить отдельно от основной системы.

Системы хранения NetApp FAS/ONTAP имеют в своем арсенале снэпшоты не влияющие на производительность и репликацию на базе этих снэпшотов, которые позволяют интегрироваться с широким списком систем резервного копирования использующие технологии системы хранения данных NetApp, как для среды NAS так и SAN:

- Veeam Backup & Replication

- CommVault Simpana

- NetApp SnapManager/SnapCenter.

- NetApp SnapCreator (бесплатный фреймворк)

- Veritas NetBackup

- Veritas BackupExec

- SyncSort

- Acronis

- IBM Spectrum Protect (Tivoli)

- EMC Networker

- HP Data Protector

- Cleondris DM

- Catalogic ECX/DPX

- Arcserve UDP

- И другие

Давайте изучим чуть детальнее одну из таких систем резервного копирования, Veeam Backup & Replication, которая завоевала доверие и уважение благодаря лёгкости и простоте интерфейса управления. Но это далеко не все преимущества этого продукта, который не только умеет управлять снэпшотами и репликами между системами NetApp FAS, ONTAP Select, ONTAP Cloud и AltaVault. Он также позволяет средствами СХД клонировать данные на одной из площадок для тестирования работоспособности и восстанавливаемости из таких бэкапов. Клонирование как и снэпшоты на системе NetApp FAS/ONTAP, это весьма удобная технология, которая также не влияет на производительность и в начальный момент снятия снэпшота практически не занимает пространство на хранилище. Кроме того на создание требуется меньше секунды, вне зависимости от величины клонируемых данных.

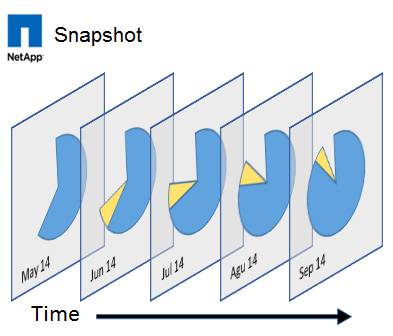

Снэпшоты для спасения

Но полное восстановление, во-первых, может быть достаточно длительным, а во-вторых резервное копирование может выполняться не каждые 15 минут, таким образом увеличивая RPO. И вот здесь становится понятно, насколько важной частью резервного копирования являются снэпшоты, которые можно выполнять намного чаще нежели резервные копии с NAS или SAN хранилища и соответственно восстанавливать такие данные намного быстрее из снэпшотов, таким образом существенно уменьшив значение RPO. И вот здесь становится понятно насколько важно, чтобы такие снэпшоты функционировали как часы, не тормозили работу всего хранилища, не имели архитектурных проблем по удалению и консолидации. При этом снэпшоты это не замена резервному копированию, а важное дополнение для полноценной стратегии резервного копирования. Так процедуру создания снэпшотов можно выполнять достаточно часто, чтобы захватывать самые последние изменения вашей информации.

Снэпшоты это не полная копия данных, только разница новых данных на блочном уровне, своего рода обратный инкрементальный бэкап, который более рационально использует пространство хранилища, нежели полный бэкап. Но всё равно это пространство используется, чем больше изменений, тем больше попадает информации в снэпшот. Настроенное расписание авто-удаления старых снэпшотов позволит более рационально использовать ресурсы хранилища и не съесть всё доступное пространство на дорогостоящем NAS хранилище. А резервное, будет хранить намного дольше по времени копии более старых версий информации.

Среда SAN

Снэпшоты NetApp ONTAP одинаково эффективны как в среде NAS, так и SAN, одинаково архитектурно устроены, имеют одинаковый интерфейс, настройку, скорость снятия и восстановления, что позволяет более быстро откатываться назад в случае повреждения данных.

Снэпшоты и технология NetApp FabricPool

Отдельно стоит отметить технологию FabricPool, позволяющую прозрачно смещать снепшоты и холодные данные с SSD накопителей на медленные диски в объектное хранилище, что позволит активно и часто использовать настолько важную технологию снэпшотирования на дорогостоящих носителях информации.

Есть отдельный документ как бороться с вирусами-шифровальщиками используя системы NetApp TR4572.

Как снэпшоты не должны работать

Многие уже сталкивались с различными реализациями снэпшотов и уже на практике знают, как снэпшоты не должны работать:

- они не должны увеличивать нагрузку на дисковую подсистему просто от наличия снэпшота;

- они не должны увеличивать нагрузку просто от большего числа снэпшотов;

- они не должны медленно создаваться и удаляться и этот процесс не должен влиять на производительность дисковой подсистемы;

- они не должны удаляться так чтобы повредить основные данные;

- им не должно быть разницы сколько данных, всё должно работать быстро, моментально и без малейшей возможности повредить информацию из-за удаления или консолидации снэпшота.

Снэпшоты в операционной системе ONTAP для хранилищ NetApp так не работают. Они были впервые реализованы в операционной системе ONTAP, как часть файловой системы WAFL в 1993 году, как видим, эти технологии апробированы временем. Кстати само слово «снэпшот» (Snapshot ) является зарегистрированной торговой маркой компании NetApp, а технология снэпшотирования запатентована. Чтобы изучить вопрос, как работают снэпшоты WAFL можно бесплатно скачать на тестовый период виртуальную машину с образом хранилища ONTAP, который можно запросить у Дистрибьютора или Интегратора.

mysupport.netapp.com/NOW/cgi-bin/software/?product=ONTAP+Select&platform=Deploy+Install

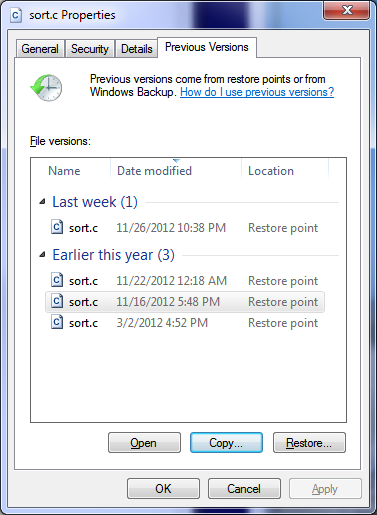

Автоматизация восстановления

Интеграция снэпшотов хранилища с операционными системами позволит снять рутину с администратора хранилища по восстановлению отдельных файлов. Чтобы пользователи сами могли восстанавливать свои файлы из снэпшотов прямо из своего Windows компьютера стандартными средствами ОС.

Репликация снэпшотов

Просто удаление старых снэпшотов, которые уже есть в хранилище и настроены в хорошо налаженной стратегии резервного копирования — это существенная трата ресурсов. Ведь снэпшоты можно использовать для их репликации на вторую, третью и т.д. системы хранения. Во-первых снэпшоты уже есть, почему-бы их не использовать, во-вторых намного выгоднее передавать дельту нежели весь набор данных каждый раз, в третьих снэпшоты работают наподобие обратных инкрементальных бэкапов. Т.е. не требуют времени на «склеивание в полный бэкап», в четвертых снэпшоты ONTAP подобны обратным инкрементальным бэкапам, но они не требуют склеивания или консолидации ни до восстановления, ни во время репликации, ни во время восстановления, как это происходит с традиционными инкрементальным бэкапом или обратным инкрементальным бэкапом. Но магии не бывает, снэпшоты при репликации данных всё равно вычитываются из целевой системы изменения, чтобы быть отправленными на удалённую систему, это порождает дополнительные операции чтения во время реплики, но это намного лучше в сравнении с фулл-бэкапом, который каждый раз вычитывает заново все данные целиком.

WORM

Технология Write Once Read Manу или WORM, также известна и под другими коммерческими названиями, к примеру NetApp SnapLock построенная на базе снэпшотирования, позволяет заблокировать данные на длительный срок от изменений, в том числе и от пользователей системы хранения с повышенными привилегиями. Так можно хранить прошивки, конфигурации от разнообразных устройств, к примеру свичей, роутеров и прочее. Подобного рода файлы редко если вообще меняются в течении жизни устройства, а хранилища с поддержкой WORM надежное место для расположения важных файлов-настроек для инфраструктуры, которые точно не заражены, их нельзя менять, но их можно читать. Это свойство можно использовать для того, чтобы загружать конфигурации и прошивки для ключевых компонент вашей инфраструктуры.

Антивирусная защита NAS

Ну и конечно же возможность проверки файлов на стороне хранилища тоже будет не лишней. Системы NetApp FAS/ONTAP интегрируются с широким списком антивирусных систем которые будут выполнять проверку корпоративных данных на NAS хранилище. Поддерживаются самые известные системы антивирусного сканирования:

- Symantec

- Trend Micro

- Computer Associates

- McAfee

- Sophos

- Kaspersky

Снэпшоты как индикатор заражения RansomWare

Как было сказано ранее снэпшоты хранят в себе блочную дельту, — разницу между предыдущим своим состоянием и между текущим, то есть актуальным. И чем больше изменений внесено в актуальные данные, тем больше занимает снэпшот. Кроме того, стоит ещё упомянуть про технологии компрессии и дедупликации данных, которые позволяют сжимать оригинальные данные, экономя пространство на хранилище. Так вот некоторые данные не компрессируются. К примеру фото, видео или аудио данные, а какие данные ещё не жмутся? Правильно, зашифрованные файлы. И вот представьте вы настроили расписание снэпшотов, у вас работает дедупликация и компрессия. Снэпшоты снимаются, а более старые удаляются, данные жмутся, потребление пространства достаточно размеренное и стабильное. И вдруг снэпшоты начинают занимать намного, намного больше места нежели раньше, а дедупликция и компрессия перестали быть эффективными. Это и есть индикаторы молчаливой и вредоносной работы вируса-шифровальщика: ваши данные, во-первых, сильно изменяются (растут снэпшоты в объёме, по сравнению с тем, как это было раньше), во-вторых дедуп и компрессия перестали давать результат (значит записывается несжимаемая информация, к примеру оригиналы файлов подменяются на зашифрованные версии). Эти два косвенных показателя приводят к нерациональному потреблению пространства на хранилище, и вы можете заметить это на графике потребления пространства в интерфейсе мониторинга NetApp, который внезапно начал геометрически расти вверх.

Файл-Скрининг Fpolicy

Fpolicy и ONTAP directory-security API это механизмы которые позволяют анализировать файл, и в зависимости от настроенных политик разрешать или не разрешать, записывать его или работать с ним для протокола SMB/CIFS. Анализ файла можно проводить на основе расширения файла (встроенный функционал Fpolicy в ONTAP) или по содержимому, тогда нужно специализированное ПО использующее эти два механизма.

Free Cleondis SnapGuard Light Edition

Бесплатный продукт Cleondis SnapGuard Light Edition (SGLE) предназначен не только для выявления на CIFS/SMB шаре, но и для восстановления после вирусов-шифровальщиков при помощи снэпшотов на платформе NetApp ONTAP. SGLE способен распознавать шаблоны вредоносной работы вирусов шифровальщиков, которые начинают шифровать ваши файлы и остановить клиенты которые заражены от дальнейшего нанесения вреда и полностью совместим с существующими антивирусными системами.

Free Prolion DataAnalyzer-light

Бесплатный продукт Prolion DataAnalyzer-light предоставляет возможности детекции вирусов-шифровальщиков на платформе NetApp ONTAP с SMB/CIFS шарой.

Varonis

Varonis очень мощьное промышленное решение, которое не только способно отследить шифрование, отключить зараженных пользователей от NAS (CIFS/SMB), но также найти и восстановить те файлы, которые были зашифрованы.

SMB1 и WannaCry / Petya

Вирусы WannaCry / Petya используют уязвимость в протоколе SMB1 на Windows машинах, этой уязвимости нет в системах NetApp ONTAP. Но попав на Windows вирус может зашифровать файлы расположенные на NAS хранилище, по-этому рекомендуется настроить снепшоты по расписанию. Компания NetApp рекомендует отключить SMB1 и перейти на более новые версии протоколов SMB v2 или v3 на клиентских Windows Workstation, чтобы избежать заражения.

Более новые версии вируса способны отключать теневое копирование VSS на Windows хостах, но так как расписание снэпшотов на NAS хранилище NetApp настраиваются, включаются и выключаются на самом СХД, то выключенный VSS никак не повлияет на работу снэпшотов.

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_TCP-445"

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_TCP-135"

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=139 name="Block_TCP-139"PS. Также обратите внимание на документ описывающий настройки безопасности ONTAP для усиления защиты (Security Hardening Guide for NetApp ONTAP 9).

В связи с массовыми заражениями данных вирусами типа RansomWare, Megatrade, официальный дистрибьютор NetApp в Украине запускает акцию для своих существующих и будущих клиентов по:

- настройке ONTAP снэпшотов для NAS, SnapRestore, Virtual Storage Console

- установке бесплатного ПО мониторинга заражения RansomWare для ONTAP (CIFS/SMB)

- настройке интеграции ONTAP с антивирусными системами для CIFS/SMB

- обучению по использованию ONTAP снэпшотов с SAN доступом

Вывод

?В заключение стоит отметить, что снэпшоты это не замена, а важная часть стратегии резервного копирования, которая позволяют более быстро, более часто резервировать данные и быстрее их восстанавливать. Снэпшоты WAFL являются базисом для клонирования, SnapLock и репликации данных на резервную СХД, не тормозят систему, не требуют консолидации и склеивания, являются эффективным средством резервного копирования данных. Системы хранения корпоративного уровня NetApp FAS/ONTAP имеют множественные технологии и интеграции позволяющие быть готовым к наихудшему. Ну, и в контексте последних событий, рассмотренные выше технологии еще и становится весьма актуальной для защиты вашей информации от различных зловредов.??

Сообщения по ошибкам в тексте прошу направлять в ЛС. Замечания, дополнения и вопросы по статье напротив, прошу в комментарии.

Комментарии (19)

Pinkkoff

03.07.2017 11:53+1Отличная статья! Полностью согласен с тезисами. Без снепшотов действительно никуда. Рост объемов данных значительно опережает рост скорости резервного копирования и восстановления.

Я как-то писал статью, в которой разбирал основные проблемы современного резервного копирования. Главная из них, что время восстановления — это некая функция от объема данных и главная задача — разорвать это отношение. И сделать это можно только 2-мя способами:

- Использовать быстро-производимые и -разворачиваемые копии (например, снепшоты)

- Использовать уже работающие копии с возможностью отката (Oracle Standby с FlashBack, различные CDP)

Но с шифровальщиками все несколько сложнее. Если защищаться от него снепшотом — то нужно заложить как минимум 2х кратный объем на СХД (при полной перезаписи снепшот будет занимать объем, равный исходному тому)

bbk

06.07.2017 09:22+1Действительно, если снять снеп, а потом все данные зашивруют, то по-сути данные увеличаться в два раза.

Но с технологией FabricPool снэпшоты смещаются с SSD накопителей на дешевое хранилище S3. Так что даже с вирусами-шифровальщиками снэпшоты не проблема. Так что с FabricPool снэпшоты сам доктор прописал.

bbk

07.07.2017 10:07+1Спасибо за ссылку, на статью по резервному копированию, прочёл, очень хороший материал!

Как показывает практика, нужно защищаться:

- И программными средствами (типа Standby/ZDLRA/Continuous Data Protection/FlashBack)

- И снэпшотами (а по хорошему ещё нужно делать реплики этих снепшотов на резервную СХД, на которой из тонких клонов тестировать эти отреплицированные снэпшоты на восстанавливаемость).

Одно другого не отменяет, а дополняет, это видно даже по приведённым примерам в статье:

- Потому что, если просто иметь Standby то повреждённые данные могут отреплицироваться на запасную площадку.

- Полное восстановление из логов или фулл/инкрементов слишком долгое

- А сами по себе снэпшоты они теоретически могут быть подвержены скрытым повреждениям на СХД (хотя на практике с NetApp FAS такого не встречал, но теоретически может быть).

Так что мало того, что по-хорошему, нужно иметь

- Standby/ZDLRA/Continuous Data Protection/FlashBack

- так нужны ещё на этих же системах и снэпы

Чтобы быть готовым к тому, что если первый метод вовсе не сработает или восстановление по нему будет слишком долгое, тогда откатиться быстрее по второму методу и потом накатить изменения из логов по тому же первому методу (если получиться).

aamonster

03.07.2017 13:08А если речь не о системе для организации (где ценность и объём данных оправдывают достаточно дорогую систему защиты), а о домашнем применении — можете что-то посоветовать?

Мои мысли бродят в направлении линуксовой машинки + rsnapshot + (возможно) zfs. С запуском бэкапа со стороны этой машинки — чтобы рабочая машина вообще не имела к диску с бэкапами доступа на запись. Ну или ещё какими хитростями — лишь бы не давать доступа на запись к старым снепшотам.

Хотя предпочёл бы готовый NAS, умеющий всё нужное...

bbk

03.07.2017 14:47Посмотрите на NAS4Free с ZFS.

Там можно хранить файловую шару и даже запускать ОС с iSCSI.

При большем желании можно написать простую интеграцию для снятия снэпшота по каким-то событиям, к примеру выключение ОС.

aamonster

03.07.2017 15:12Спасибо.

Чтоб не искать (если помните) — на каком уровне nas4free "из коробки" обеспечивает функционал вида "снэпшоты неприкосновенны"? Запуск rsync server под chroot?

bbk

03.07.2017 16:32Не уверен что в NAS4free и ZFS есть WORM.

Не понял на счёт rsync. У ZFS/NAS4Free есть свой собственный механизм репликации на вторую NAS4free/ZFS.

aamonster

03.07.2017 17:00Ну, если из коробки нет — понятно, что можно настроить, по крайней мере, в достаточной степени (r/w доступ к папке, куда бэкапимся, r/o к снэпшотам.

Насчёт rsync — я про бэкап рабочей машины на nas в стиле http://www.mikerubel.org/computers/rsync_snapshots/ (на zfs получится лучше, конечно)

Не гонять же по сети все данные?

bbk

03.07.2017 21:12Ну можно и rsync«ом лить на ZFS, а на ZFS снимать снэпы, чтобы защитить от изменений снэпами.

А можно просто подключить iSCSI лун с NAS4Free и снимать снэп с этого луна прямо на хранилище, тогда по сети вообще ничего гонять rsync»ом не нужно, но тогда нужно как-до добиваться консистентности, если на этом луне будут жить не просто файлы.

Самый простой способ достичь консистентности это выкючить комп и снять снэпшот луна на ZFS.

Paran01d

03.07.2017 21:14Дома и на работе использую Freenas на HP Microserver G7.

Дома девайсы (ноут, пк и несколько HD-плееров) используют встроенный накопитель только для ос. Все данные на NAS через SMB. В ZFS создано 2 датасета:

— зеркало на WD Red, для документов, фото, хоумвидео (все что жалко потерять), включены снапшоты.

— страйп (2 диска последовательно) — для торрентов и что не жалко потерять.

На NAS также работает и Transmission.

В оффисе:

Кластерок из 3 нод. Одна нода полноценный сервер (12 ядер, 48 Гб ОЗУ), две обычных пк Core i5 16 Гб ОЗУ. В принципе все виртуальные машины помещаются с запасом на основном сервере, но если с ним нужно провести какие либо работы, вм распределяются (онлайн-миграция) по другим нодам.

Диски вм и домашние папки пользователен на хранятся на двух NAS. В каждом 2 SSD для дисков вм и 2 hdd для данных пользователей, бэкапов и реплик с других NAS.

Каждый NAS реплицирует свои данные хотя-бы на один другой. Что куда реплицировать можно настроить индивидуально. Например датасеты с образами вм реплицируются каждые пять минут между NASами в офисе, и раз в сутки еще и на нас дома (можно и чаще но особого смысла нет, это удаленный бэкап на случай украли\изъяли сервера).

Практически все настраивается из веб-интерфейса Freenas, только очистку от старых снапшотов делал через скрипт в croon. Freenas не удаляет автоматически снапшоты, получившиеся в процессе репликации.

Бюджетная и вполне удовлетворяющая мои потребности конфигурация. Дома Freenas уже года как 3 использую. На работе около года. Пока никаких проблем. Но Freenas надо обновлять осторожно, часто любят поломать, что раньше работало.

TorAx40

Все это класно и правильно. Но относится скорее к системам хранения данных. Но 90% проблем с Петей у фирм попавших под удар не с серверами, точнее в основном не с ними. А с рабочими станциями. В 90% случаев на рабочие станции используют самые дешевые конфигурации, с не менее дешевой совместимой програмной средой. То есть Виндовс ХР. Т.е. СМБ вырубить конечно можно. Но сетевые ресурсы для этих рабочих станций перестанут быть доступными.

Я что хочу сказать. Уязвимости не появляются на пустом месте. Они следствия попыток сэкономить на IT.

bbk

Основная масса в штуках, это конечно же компьютеры.

Но самые большие проблемы фирмам принесли именно вышедшие из строя сервера.

Поверьте я знаю о чем говорю, всю неделю без выходных и отдыха езжу по заказчикам ;)

bbk

По поводу экономии, здесь 100% согласен. В постсоветских странах это мега фишка — экономия на ИТ, которая ВСЕГДА выливается боком.

Все привыкли ставить пиратское ПО из-за этого все привыкли что ИТ это дешево. Соответственно бюджетов на ИТ нормальных не выделяется и мы имеем то что имеем сейчас. Кстати из-за этого же недооценённые и сами ИТшники. Нужно объяснять бизнесу что ИТ — «это не дешево» и «это не то место, где можно экономить».

pansa

Если «бизнесу» в 2017г нужно объяснять, что ПО надо покупать, а за ИТ платить, то этому «бизнесу» такие слова, как «NetAPP» знать просто не надо, это из другой вселенной =)

bbk

К сожалению это наши реалии.