Мобильный банкер, о котором мы впервые рассказывали в начале года, приобрел новые возможности и снова распространяется через Google Play.

В течение года BankBot эволюционировал, его версии появлялись в Google Play и на неофициальных площадках. Наконец, 4 сентября мы обнаружили в Google Play первый вариант, сочетающий все черты эволюции: улучшенную обфускацию кода, усложненные функции для доставки основных компонентов, сложный механизм заражения, использующий службу специальных возможностей Android Accessibility Service.

Возможность использования Android Accessibility Service ранее демонстрировало несколько троянов, распространявшихся преимущественно вне Google Play. Недавние исследования SfyLabs и Zscaler подтвердили, что операторы BankBot добавили в Google Play приложение, использующее специальные возможности, но без компонента банкера.

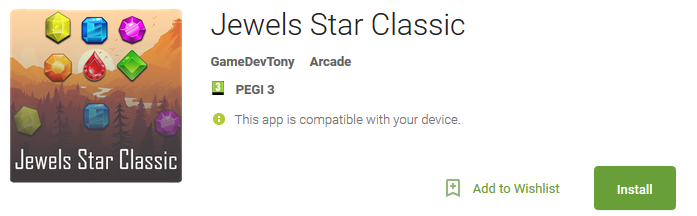

«Сложившийся паззл» с функцией банкера проник в Google Play под видом игры Jewels Star Classic. Важно отметить, что атакующие воспользовались названием популярной легитимной линейки игр разработчика ITREEGAMER, не связанного с вредоносной кампанией.

Мы уведомили службу безопасности Google о вредоносном приложении. Тем не менее, приложение установили примерно 5 000 пользователей прежде, чем оно было удалено.

Когда пользователь скачивает Jewels Star Classic разработчика GameDevTony (рисунок ниже), он получает рабочую игру для Android со скрытыми дополнениями – компонентом банкера, скрывающимся среди ресурсов игры, и вредоносной службой, ждущей своего часа после предустановленного срока временной задержки.

Рисунок 1. Вредоносное приложение в Google Play

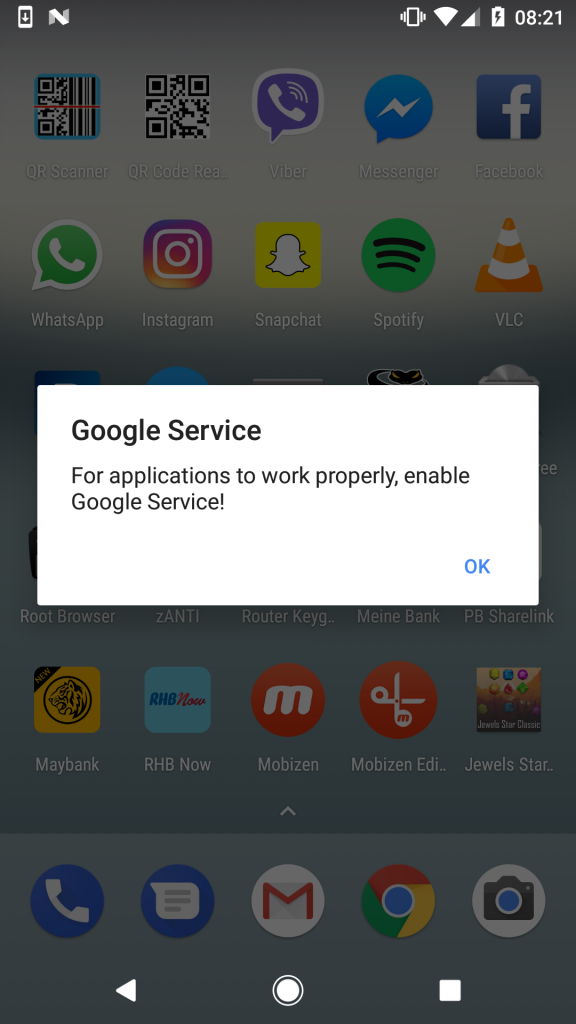

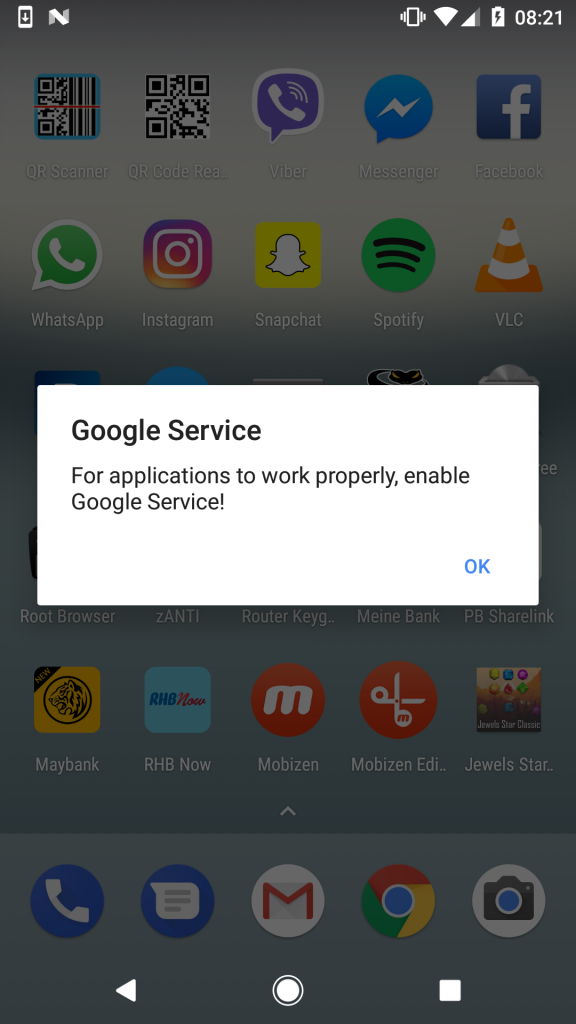

Вредоносная служба активируется через 20 минут после первого исполнения Jewels Star Classic. Зараженное устройство показывает сообщение с предложением включить что-то под названием Google Service (вредоносное уведомление появляется вне зависимости от текущей активности пользователя, без явной связи с игрой).

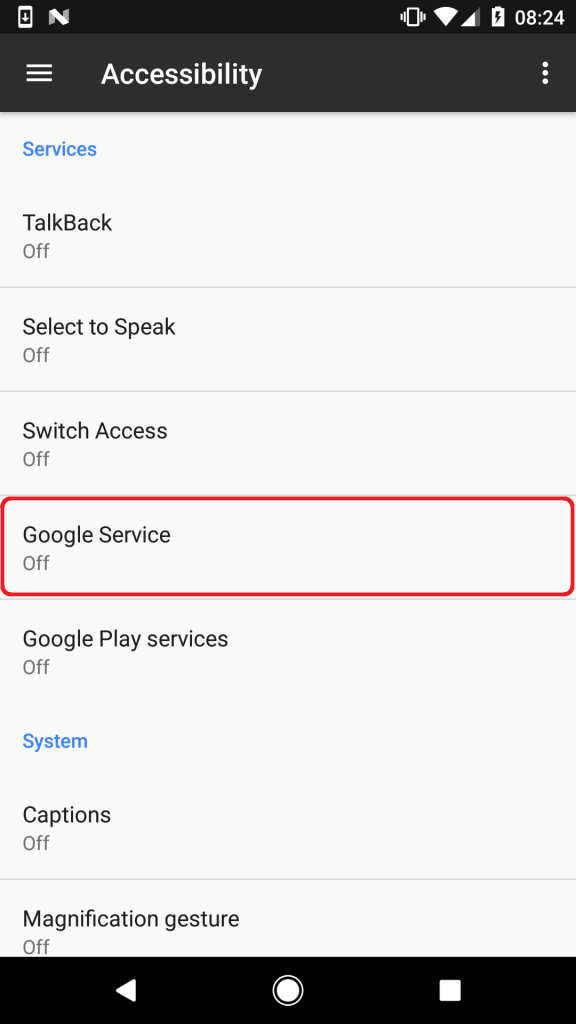

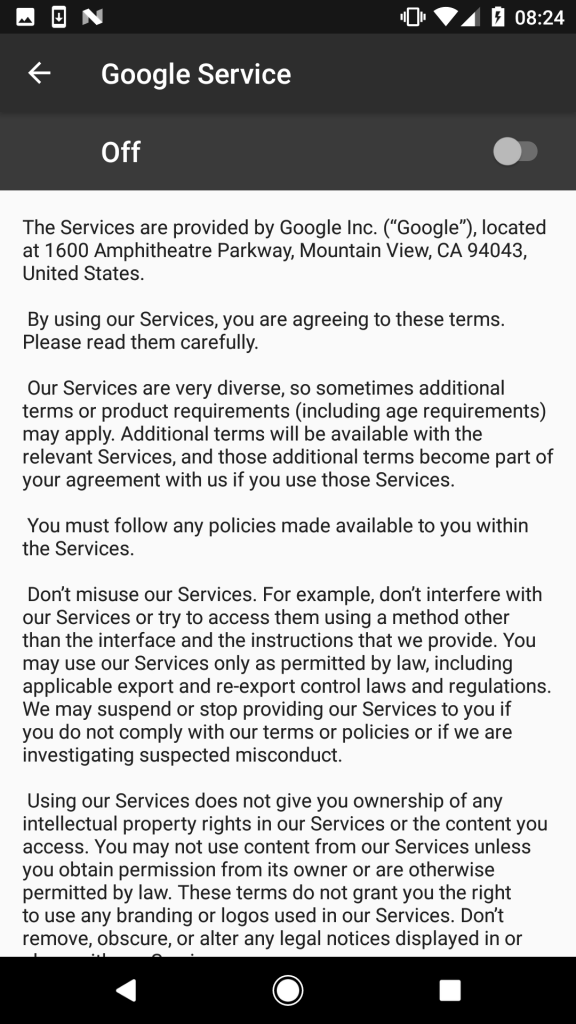

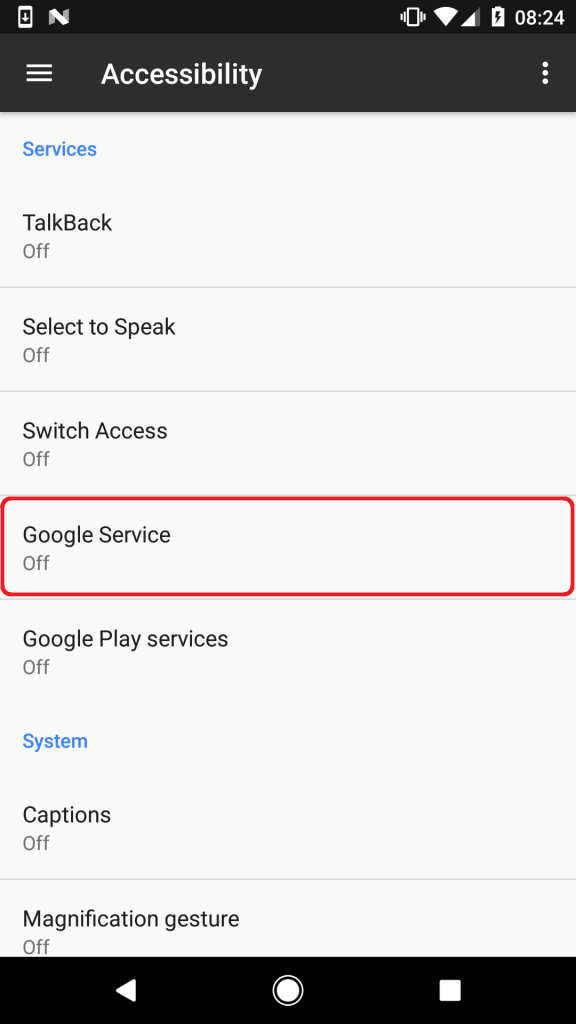

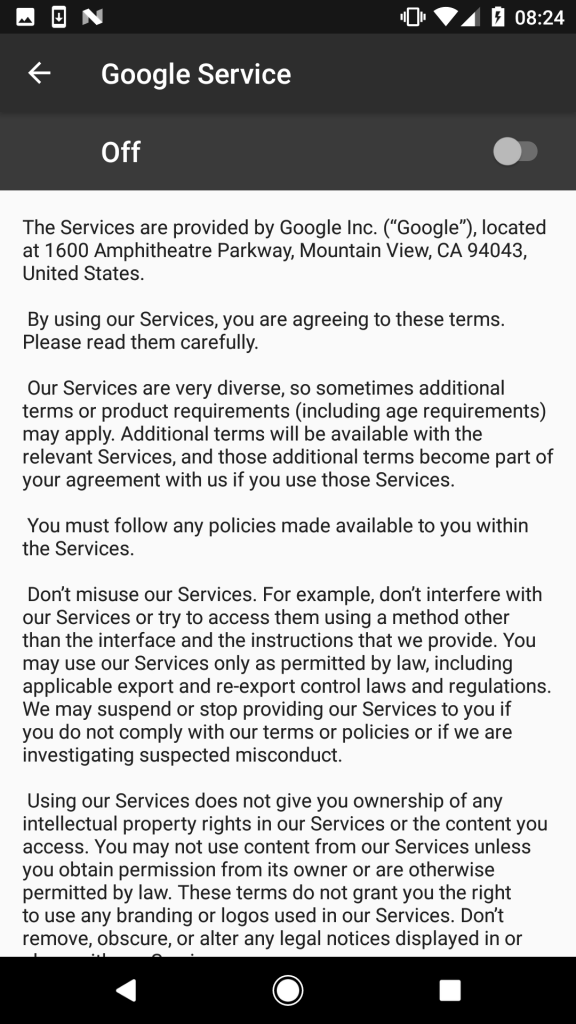

Единственный способ убрать уведомление с экрана – нажать «ОК». После этого пользователя перенаправляют в меню специальных возможностей Android Accessibility, где происходит управление службами с данными функциями. Среди легитимных в списке появляется служба под названием Google Service, созданная малварью. Описание службы копирует оригинальное пользовательское соглашение Google.

Рисунок 2. Уведомление, предлагающее пользователю включить Google Service

Рисунок 3. Google Service в списке среди служб Android Accessibility

Рисунок 4. Описание вредоносной службы, взятое из пользовательского соглашения Google

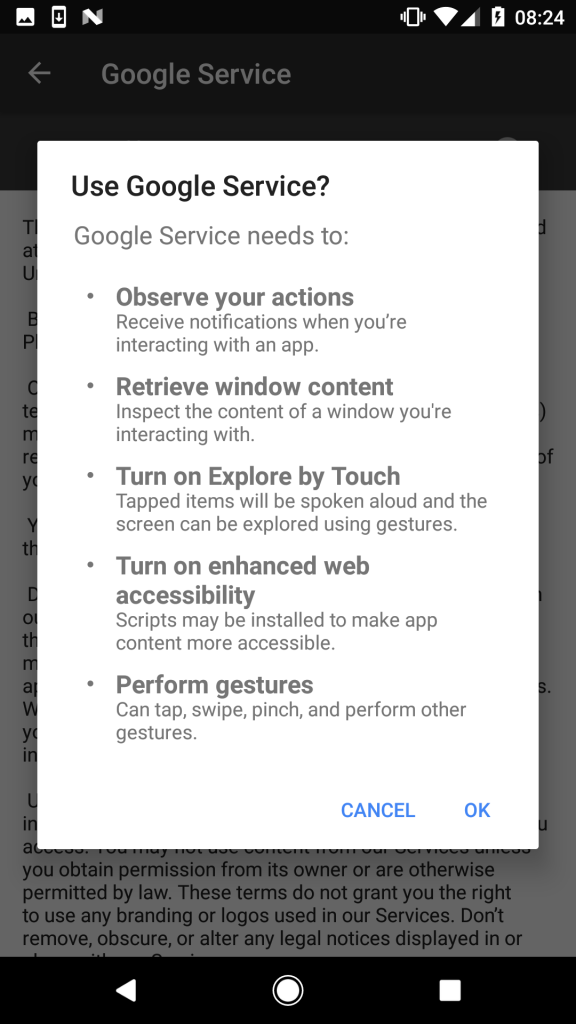

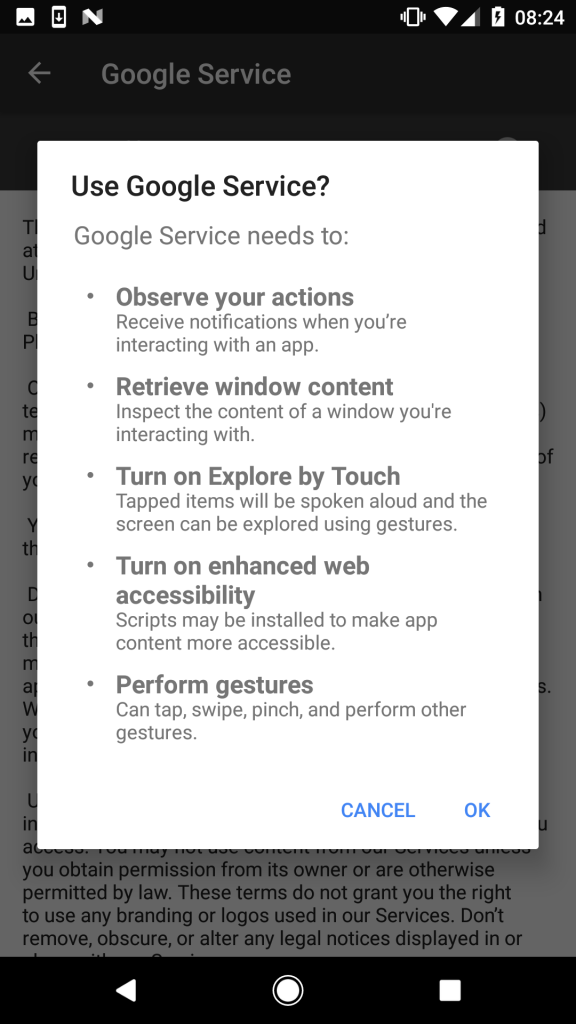

Решив активировать службу, пользователь увидит список требуемых разрешений: наблюдение за вашими действиями, получение содержимого окна, включение Explore by Touch, включение улучшенной веб-доступности и управление жестами (рисунок 5).

Нажатие на кнопку «OK» разрешает использование малварью служб специальных возможностей. Дав эти разрешения, пользователь предоставляет банкеру полную свободу действий, которые требуются для продолжения его вредоносной активности.

Рисунок 5. Разрешения, требуемые для активации Google Service

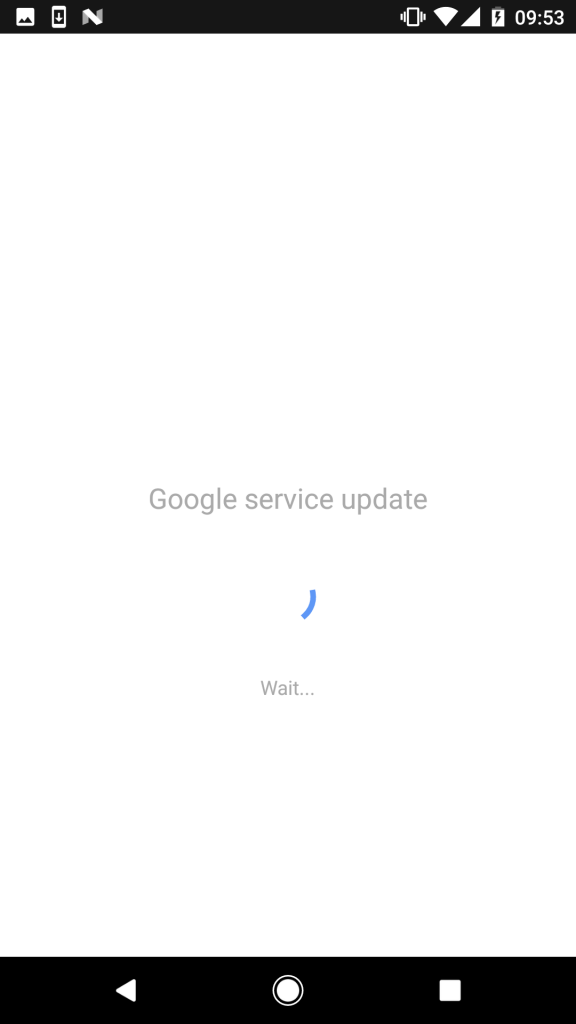

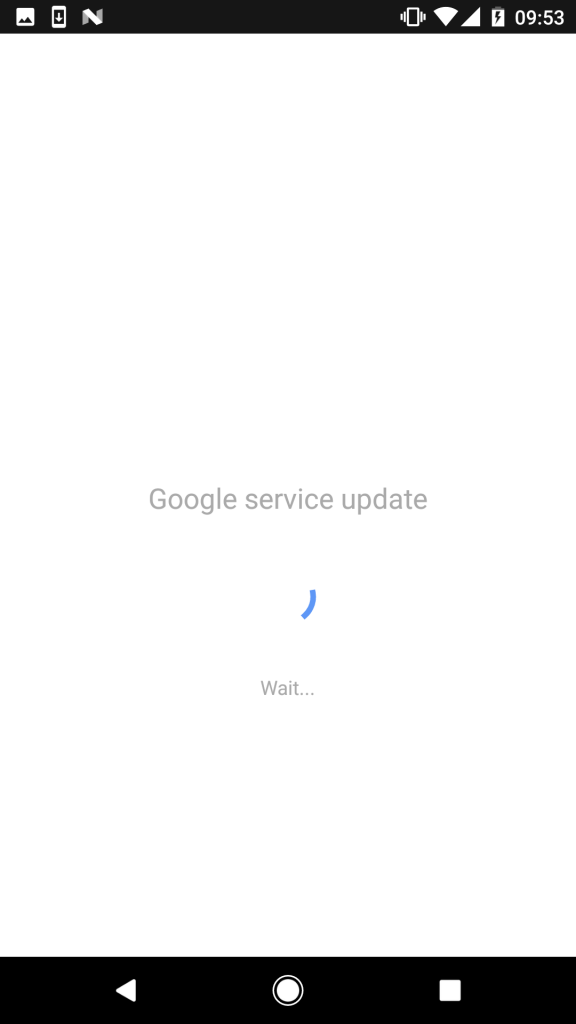

На практике после принятия этих разрешений пользователю временно будет отказано в доступе к экрану по причине обновления Google Service; на самом деле, это не имеет отношения к Google и работает как процесс переднего плана (рисунок 6).

Рисунок 6. Экран, скрывающий вредоносную активность

Малварь использует этот экран для сокрытия последующих шагов — использования полученных разрешений специальных возможностей. Пока пользователь ожидает загрузку фиктивного обновления, малварь выполняет следующие задачи:

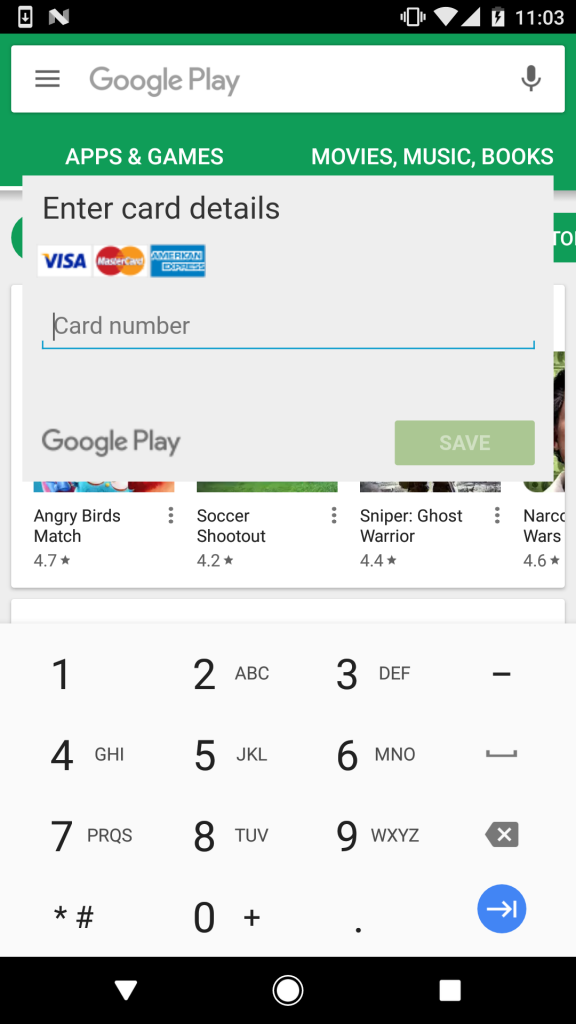

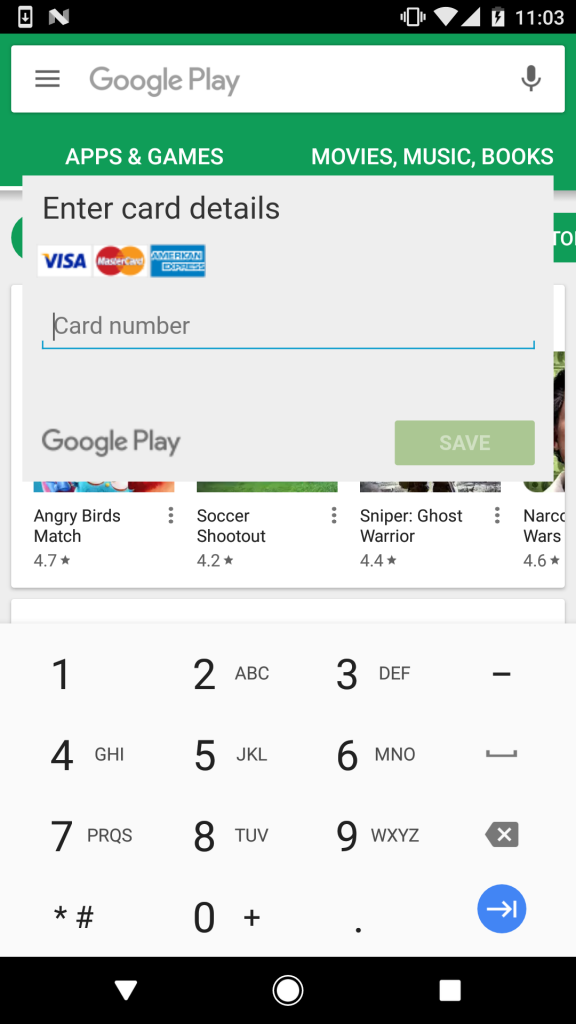

После успешного выполнения этих задач малварь может начинать работать над следующей – кражей данных кредитной карты жертвы. В отличие от других вариантов BankBot, которые нацелены на приложения для мобильного банкинга и имитируют формы ввода логина и пароля, эта версия «специализируется» исключительно на Google Play — приложение, предустановленное на каждом устройстве на Android.

Когда пользователь запускает приложение Google Play, вступает BankBot и перекрывает экран легитимного приложения фейковой формой для заполнения данных кредитной карты пользователя (рисунок 7).

Рисунок 7. Имитация формы заполнения данных банковской карты пользователя

Если пользователь не распознал подделку и ввел данные банковской карты, атакующие достигли успеха. Благодаря установке BankBot в качестве приложения для обмена сообщениями по умолчанию, малварь перехватывает все SMS, проходящие через зараженное устройство. Это позволяет атакующим обойти двухфакторную аутентификацию банка, что является последним возможным препятствием между ними и банковским счетом жертвы.

В этой кампании злоумышленники соединили несколько техник, которые становятся все более популярны среди авторов вредоносного ПО для Android: использование службы Android Accessibility Service, маскировка под Google и настройка таймера, который откладывает выполнение вредоносной активности, чтобы обойти меры безопасности Google.

Эти техники затрудняют своевременное распознавание угрозы жертвой. Так как малварь выдает себя за Google и ждет 20 минут, прежде чем показать первое уведомление, у пользователя мало шансов связать ее активность с недавно скачанным приложением Jewel Star Classic. Наконец, множество имен, используемых малварью в процессе заражения, затрудняют локализацию угрозы и ее удаление вручную.

Если вы часто скачиваете приложения с Google Play и других площадок, вам стоит проверить наличие/отсутствие BankBot на устройстве.

Убедиться в отсутствии Jewels Star Classic недостаточно, так как атакующие часто меняют приложения, используемые для распространения BankBot. Чтобы узнать, не было ли устройство заражено, рекомендуем проверить следующие признаки:

Рисунок 8. Вредоносные приложения в менеджере приложений

Рисунок 9. BankBot, замаскированный под обновление системы в списке активных администраторов устройства

Любой из этих признаков указывает на возможное заражение новым вариантом BankBot.

Чтобы удалить малварь вручную, отмените права администратора устройства для System update, затем удалите Google Update и соответствующее троянизированное приложение.

Поиск троянизированного приложения, которое запустило заражение (в нашем случае это Jewels Star Classic), затруднен по причине 20-минутной отсрочки начала вредоносной активности, а также потому что оно работает ожидаемым образом. Для обнаружения и удаления угрозы со всеми ее компонентами рекомендуем использовать надежное решение по безопасности мобильных устройств.

Продукты ESET детектируют этот вариант BankBot как Android/Spy.Banker.LA.

Помимо использования надежного решения для безопасности мобильных устройств есть еще несколько мер профилактики:

Образцы / Индикаторы компрометации

Название пакета / Хэш

com.mygamejewelsclassic.app B556FB1282578FFACDBF2126480A7C221E610F2F

com.w8fjgwopjmv.ngfes.app 4D3E3E7A1747CF845D21EC5E9F20F399D491C724

В течение года BankBot эволюционировал, его версии появлялись в Google Play и на неофициальных площадках. Наконец, 4 сентября мы обнаружили в Google Play первый вариант, сочетающий все черты эволюции: улучшенную обфускацию кода, усложненные функции для доставки основных компонентов, сложный механизм заражения, использующий службу специальных возможностей Android Accessibility Service.

Возможность использования Android Accessibility Service ранее демонстрировало несколько троянов, распространявшихся преимущественно вне Google Play. Недавние исследования SfyLabs и Zscaler подтвердили, что операторы BankBot добавили в Google Play приложение, использующее специальные возможности, но без компонента банкера.

«Сложившийся паззл» с функцией банкера проник в Google Play под видом игры Jewels Star Classic. Важно отметить, что атакующие воспользовались названием популярной легитимной линейки игр разработчика ITREEGAMER, не связанного с вредоносной кампанией.

Мы уведомили службу безопасности Google о вредоносном приложении. Тем не менее, приложение установили примерно 5 000 пользователей прежде, чем оно было удалено.

Принцип работы

Когда пользователь скачивает Jewels Star Classic разработчика GameDevTony (рисунок ниже), он получает рабочую игру для Android со скрытыми дополнениями – компонентом банкера, скрывающимся среди ресурсов игры, и вредоносной службой, ждущей своего часа после предустановленного срока временной задержки.

Рисунок 1. Вредоносное приложение в Google Play

Вредоносная служба активируется через 20 минут после первого исполнения Jewels Star Classic. Зараженное устройство показывает сообщение с предложением включить что-то под названием Google Service (вредоносное уведомление появляется вне зависимости от текущей активности пользователя, без явной связи с игрой).

Единственный способ убрать уведомление с экрана – нажать «ОК». После этого пользователя перенаправляют в меню специальных возможностей Android Accessibility, где происходит управление службами с данными функциями. Среди легитимных в списке появляется служба под названием Google Service, созданная малварью. Описание службы копирует оригинальное пользовательское соглашение Google.

Рисунок 2. Уведомление, предлагающее пользователю включить Google Service

Рисунок 3. Google Service в списке среди служб Android Accessibility

Рисунок 4. Описание вредоносной службы, взятое из пользовательского соглашения Google

Решив активировать службу, пользователь увидит список требуемых разрешений: наблюдение за вашими действиями, получение содержимого окна, включение Explore by Touch, включение улучшенной веб-доступности и управление жестами (рисунок 5).

Нажатие на кнопку «OK» разрешает использование малварью служб специальных возможностей. Дав эти разрешения, пользователь предоставляет банкеру полную свободу действий, которые требуются для продолжения его вредоносной активности.

Рисунок 5. Разрешения, требуемые для активации Google Service

На практике после принятия этих разрешений пользователю временно будет отказано в доступе к экрану по причине обновления Google Service; на самом деле, это не имеет отношения к Google и работает как процесс переднего плана (рисунок 6).

Рисунок 6. Экран, скрывающий вредоносную активность

Малварь использует этот экран для сокрытия последующих шагов — использования полученных разрешений специальных возможностей. Пока пользователь ожидает загрузку фиктивного обновления, малварь выполняет следующие задачи:

- разрешает установку приложений из неизвестных источников

- устанавливает BankBot из набора и запускает его

- активирует права администратора для BankBot

- устанавливает BankBot в качестве приложения для обмена SMS по умолчанию

- получает разрешение для показа поверх других приложений

После успешного выполнения этих задач малварь может начинать работать над следующей – кражей данных кредитной карты жертвы. В отличие от других вариантов BankBot, которые нацелены на приложения для мобильного банкинга и имитируют формы ввода логина и пароля, эта версия «специализируется» исключительно на Google Play — приложение, предустановленное на каждом устройстве на Android.

Когда пользователь запускает приложение Google Play, вступает BankBot и перекрывает экран легитимного приложения фейковой формой для заполнения данных кредитной карты пользователя (рисунок 7).

Рисунок 7. Имитация формы заполнения данных банковской карты пользователя

Если пользователь не распознал подделку и ввел данные банковской карты, атакующие достигли успеха. Благодаря установке BankBot в качестве приложения для обмена сообщениями по умолчанию, малварь перехватывает все SMS, проходящие через зараженное устройство. Это позволяет атакующим обойти двухфакторную аутентификацию банка, что является последним возможным препятствием между ними и банковским счетом жертвы.

Чем опасен BankBot

В этой кампании злоумышленники соединили несколько техник, которые становятся все более популярны среди авторов вредоносного ПО для Android: использование службы Android Accessibility Service, маскировка под Google и настройка таймера, который откладывает выполнение вредоносной активности, чтобы обойти меры безопасности Google.

Эти техники затрудняют своевременное распознавание угрозы жертвой. Так как малварь выдает себя за Google и ждет 20 минут, прежде чем показать первое уведомление, у пользователя мало шансов связать ее активность с недавно скачанным приложением Jewel Star Classic. Наконец, множество имен, используемых малварью в процессе заражения, затрудняют локализацию угрозы и ее удаление вручную.

Как очистить зараженное устройство?

Если вы часто скачиваете приложения с Google Play и других площадок, вам стоит проверить наличие/отсутствие BankBot на устройстве.

Убедиться в отсутствии Jewels Star Classic недостаточно, так как атакующие часто меняют приложения, используемые для распространения BankBot. Чтобы узнать, не было ли устройство заражено, рекомендуем проверить следующие признаки:

- Наличие приложения под названием Google Update (рисунок 8: находится в разделе меню Settings > Application manager/Apps > Google Update)

- Активный администратор устройства под названием System update (рисунок 9: находится в Settings > Security > Device administrators).

- Повторяющееся появление уведомления Google Service (рисунок 2)

Рисунок 8. Вредоносные приложения в менеджере приложений

Рисунок 9. BankBot, замаскированный под обновление системы в списке активных администраторов устройства

Любой из этих признаков указывает на возможное заражение новым вариантом BankBot.

Чтобы удалить малварь вручную, отмените права администратора устройства для System update, затем удалите Google Update и соответствующее троянизированное приложение.

Поиск троянизированного приложения, которое запустило заражение (в нашем случае это Jewels Star Classic), затруднен по причине 20-минутной отсрочки начала вредоносной активности, а также потому что оно работает ожидаемым образом. Для обнаружения и удаления угрозы со всеми ее компонентами рекомендуем использовать надежное решение по безопасности мобильных устройств.

Продукты ESET детектируют этот вариант BankBot как Android/Spy.Banker.LA.

Как обезопасить себя?

Помимо использования надежного решения для безопасности мобильных устройств есть еще несколько мер профилактики:

- По возможности используйте официальные магазины приложений, а не альтернативные источники. И хотя и они не безупречны, Google Play действительно применяет продвинутые механизмы обеспечения безопасности, чего не делают сторонние магазины.

- Проверяйте приложения до скачивания – просматривайте число загрузок, рейтинг и отзывы.

- После запуска любого установленного приложения обращайте внимание на запросы разрешений.

Образцы / Индикаторы компрометации

Название пакета / Хэш

com.mygamejewelsclassic.app B556FB1282578FFACDBF2126480A7C221E610F2F

com.w8fjgwopjmv.ngfes.app 4D3E3E7A1747CF845D21EC5E9F20F399D491C724

Комментарии (3)

San_tit

03.10.2017 07:17- Страшный вирус, который требует ручной активации пользователем

- Во всем виноваты инвалиды

GAZ69

Как себя поведет ESET NOD32 Mobile Security для Android при скачивании такого приложения с маркета, в какой момент будет реакция?

esetnod32 Автор

Если ссылка уже в блэк-листе (как сейчас) — сразу блокировка.

Если ссылку пока не знаем, приложение получится скачать, дальше — автоматическое сканирование и блокировка.