Учитывая, что в интернете не утихают слухи о катастрофическом падении производительности и даже появляются сравнительные тесты «до» и «после» информация по отключению данной заплатки может оказаться полезной.

Сразу к делу: отключить можно внесением или корректировкой двух параметров в реестре.

С сайта майкрософт:

Как включить фикс *

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Перезагрузите компьютер, чтобы изменения вступили в силу.

Как отключить фикс *

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Перезагрузите компьютер, чтобы изменения вступили в силу.

(Изменять MinVmVersionForCpuBasedMitigations нет необходимости.)

Примечание * Установка значения 3 для FeatureSettingsOverrideMask является одинаковым для обоих случаев.

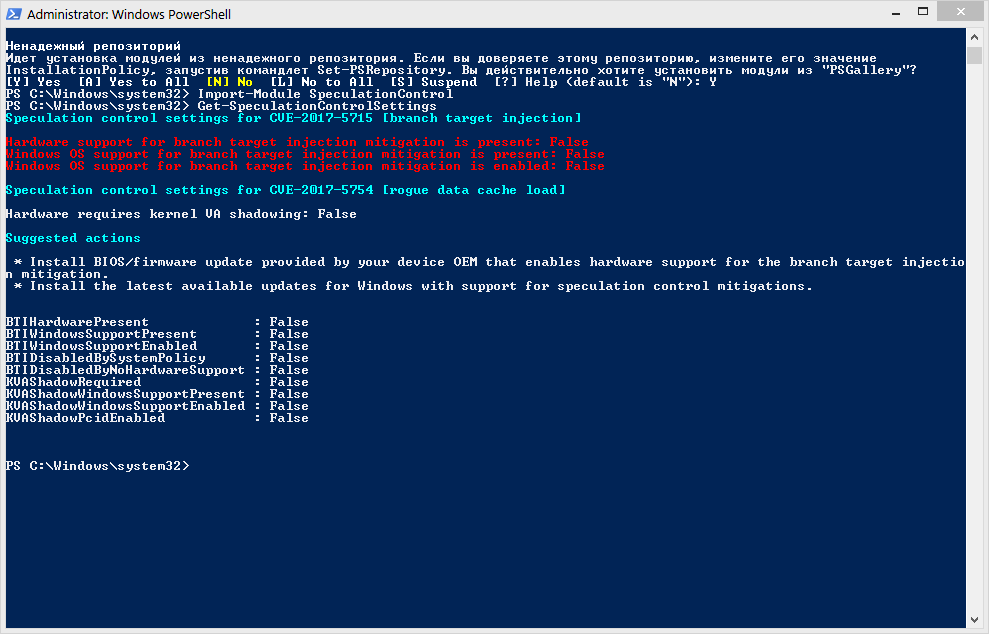

Проверка наличия уязвимости в системе при помощи powershell модуля SpeculationControl

Предполагается, что ExecutionPolicy в powershell настроена на нужный уровень (Bypass или Unrestricted).

Установка модуля PowerShell:

Install-Module SpeculationControlНа оба вопроса отвечаем «Y».

Далее:

Import-Module SpeculationControlЗапуск проверки:

Get-SpeculationControlSettingsРезультат в случае полной «защищенности» ПК:

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : True

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : TrueПосле применения изменения настроек и перезагрузки:

BTIHardwarePresent : False

BTIWindowsSupportPresent : False

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : False

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : FalseА вот вопросы нужно это делать или нет, есть ли смысл или нет и остаются открытыми.

Источник Protect against speculative execution side-channel vulnerabilities in Windows client

P.S.: Как я понял, таким образом отключается не только функция защиты от CVE-2017-5754 и CVE-2017-5715.

P.P.S.: Если у кого-нибудь есть возможность протестировать есть ли вообще изменения в плане производительности, то было бы очень замечательно.

Комментарии (127)

dittohead

11.01.2018 11:01BTIHardwarePresent : False BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : True KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : True

Но патчи стоят

strikulistov

11.01.2018 11:15BTIHardwarePresent: False

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: True

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: True

KVAShadowPcidEnabled: False

Патчи стоят, но не стоит 1709

Vavun Автор

11.01.2018 11:16Только это относится «хайповым» уязвимостям, как я понял:

KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : True

Видимо чего-то другого не хватает.

yul

11.01.2018 11:37Тогда возникает вопрос, а не отключает ли этот фикс что-то лишнее? Судя по содержимому он выставляет поле с битовыми флагами, причём не факт, что эти флаги будут одинаковыми на всех системах.

Vavun Автор

11.01.2018 11:42а не отключает ли этот фикс что-то лишнее?

Вероятнее всего, что да. Я об этом писал в постскриптуме.

Но вот, например, что мне пишет машинка с семеркой 12 года покупки:

Suggested actions * Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection. n mitigation.

Обновы все устанавливались сами.

BTIHardwarePresent : False BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : True KVAShadowRequired : False KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : False KVAShadowPcidEnabled : False

MaxEL_UA

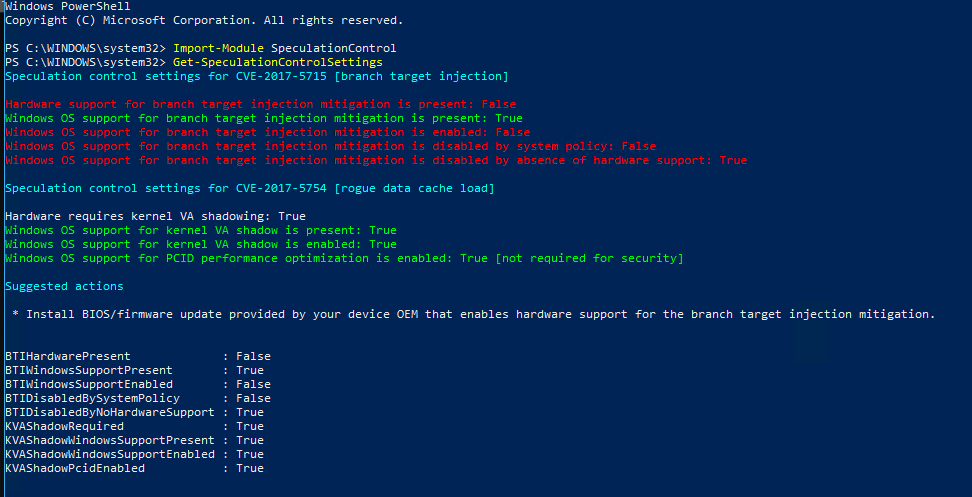

12.01.2018 04:57Core i5-6300U + Win 10 Pro 1709 + KB4056892

До обновления BIOS

BTIHardwarePresent : True BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : True KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : True

После обновления BIOS:

BTIHardwarePresent : True BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : True BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : False KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : True

Nuwen

11.01.2018 12:09ЧЯДНТ?PS C:\Windows\system32> Install-Module SpeculationControl Имя "Install-Module" не распознано как имя командлета, функции, файла скрипта или выполняемой программы. Проверьте прав ильность написания имени, а также наличие и правильность пути, после чего повторите попытку. строка:1 знак:15 + Install-Module <<<< SpeculationControl + CategoryInfo : ObjectNotFound: (Install-Module:String) [], CommandNotFoundException + FullyQualifiedErrorId : CommandNotFoundException

Vavun Автор

11.01.2018 12:19Какая ОС и версия powershell?

Nuwen

11.01.2018 12:27windows 7 x64

ярлык ведёт к %SystemRoot%\system32\WindowsPowerShell\v1.0\powershell.exe

так что и версия наверное 1.0, а у powershell.exe версия файла 6.1.7600.16385, но это скорее версия операционки, хотя сервис пак стоит, так что должна бы быть 7601

Vavun Автор

11.01.2018 12:33обновите пауэршелл www.microsoft.com/en-us/download/details.aspx?id=54616

Nuwen

11.01.2018 12:59Спасибо, помогло,

теперь:BTIHardwarePresent : False BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : True KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : False

Airgen

11.01.2018 14:17+1Первое исправление CVE-2017-5715 [branch target injection] у Вас не работает, поcкольку требуется обновление прошивки процессора, о чём сообщает «BTIDisabledByNoHardwareSupport — True». На данный момент она доступна не для всех моделей процессоров, поэтому нужно подождать. А для некоторых, увы, и вовсе не будет выпущена.

Что касается CVE-2017-5754 [rogue data cache load], то исправление работает, но механизм KVAShadowPcid (с ним патч будет оказывать меньшее влияние на производительность) не поддерживается Вашим процессором. Это не критично, поскольку Meltdown Вам всё равно не грозит.

nazarpc

11.01.2018 12:14-1не утихают слухи о катастрофическом падении производительности

Если боитесь слухов то проверьте самостоятельно или посмотрите на тесты кучи людей, а не занимайтесь глупостями.

информация по отключению данной заплатки может оказаться полезной

Серьезно? Вернуть обратно исправленную дыру безопасности, с помощью которой можно хакнуть компьютер с любой веб-страницы через браузер это полезная вещь? Не думал что увижу такое...

Vavun Автор

11.01.2018 12:39+1Если боитесь слухов

Никто ничего не боится, не нервничайте =)

Серьезно? Вернуть обратно исправленную дыру безопасности, с помощью которой можно хакнуть компьютер с любой веб-страницы через браузер это полезная вещь? Не думал что увижу такое

Подумайте ещё.

В этой заметке написано, как быстро проверить свой ПК на наличие заплаток к данной уязвимости, обратите внимание, что именно это пока вызывает наибольший интерес. Зрите в корень, в общем =)

nazarpc

11.01.2018 12:49-1Обычно суть отображают в заголовке, и у вас он таков:

Отключение фикса Meltdown и Spectre в Windows

И содержимое тоже соответствует.

kAIST

11.01.2018 13:01+2У меня есть планшет на windows 10, на нем запускается пяток программ для работы "в поле", причем они требовательные по ресурсам. В интернет он не входит.

Как думаете, нужен ли мне фикс, который снижает производительность, но закроет дыру, которая меня абсолютно не касается?

nazarpc

11.01.2018 13:08который снижает производительность

И на сколько же данный фикс снижает производительность ваших тяжелый приложений, что вы готовы использовать дырявую ОС?

kogemrka

11.01.2018 13:16И на сколько же данный фикс снижает производительность ваших тяжелый приложений, что вы готовы использовать дырявую ОС?

Вам человек описал довольно конкретный и оправданный кейс. Не понимаю, к чему ваше навешивание ярлыков о «дырявости».

nazarpc

11.01.2018 13:21оправданный кейс

Разве оправданный? Сравнительных цифр я не вижу, а вы?

Не понимаю, к чему ваше навешивание ярлыков о «дырявости»

Не ярлык, а дыра. Как ещё это можно назвать, "мелкая неприятность" что ли?

NikRag

12.01.2018 04:58Хоть мы и на Гиктаймс, но существуют задачи, которые не требуют броузера. А без броузера нет ни дыры, ни неприятности.

Достаточно сопоставить «для работы в поле» с «хакнуть компьютер с любой веб-страницы через браузер», чтобы прикинуть, что хакнуть не получится. Для какого нибудь видеомонтажа на площадке 10% скорости вполне себе аргумент. Или, например, я веду стримы, подобрав настройки сжатия и прочего так, что комп загружен на 95%+-5% ровно и стабильно. Вышел за 100% — получи пропуск кадров.

zerg59

11.01.2018 13:46Есть такая штука как целесообразность. И зашищенность — это лишь одно из свойств ОС, иногда не важное от слова совсем.

nazarpc

11.01.2018 13:54Невежество в вопросах безопасности на технических ресурсах удручает.

Ситуации где защищенность не важна совсем скорее редкое исключение, чем правило. Поэтому статья об отключении систем защиты на техническом ресурсе это далеко не лучшая идея. Те, кому на самом деле не нужна защищенность, знает что делает и без этой статьи. Все остальные потенциально подключаются к следующей версии Mirai.

sergku1213

11.01.2018 14:54+2Все ж таки с философской точки зрения Ваша позиция очевидно неверна. Философская точка зрения — имеется ввиду глобальный подход, исторический так сказать. Однозначно более надежен подход когда мы считаем нашу ОС однозначно ненадежной и эта позиция имеет множество отличных тому подтверждений — хотя бы последняя история когда дыры были точно больше 10-ти лет. Сколько таких дыр есть еще незакрытых? Сколько есть официальных закладок соответствующих органов? Ситуация когда защищенность не важна совсем, статистически вероятно, чаще встречается чем ситуация когда защищенность нужна. Просто большое количество людей интеллектуально не в состоянии понять концепцию пароля, а смотреть телевизор по компьютеру им хочется. Какая тут защита, если он свои пароли выдает первому встречному пучком, не понимая что для чего. А то как должно быть в теории это конечно да, но не забывайте — кажется Вольтер сказал что-то про «по-настоящему безгранична только человеческая глупость»

Merkat0r

13.01.2018 08:01Согласен на 99%, но и с nazarpc тоже, зря его заминусовали.

Вот на хабре\гике — да, и обсудят целесообразность и т.п.

НО

через пару дней всякие пикабу\япы растиражируют подобные посты однозначно в другом ключе, а именно — *Отключение очередного, замедляющего ваш комп бесполезного, обновления Виндавс*.

И тонны хомячков ломанутся бездумно сносить этот фикс — ибо он же бесполезный\замедляющий\естдетейи вообще обновления зло.

Xandrmoro

11.01.2018 18:17-1Ну вот я, например, не готов жертвовать даже одним процентом производительности ради укрепления иллюзии безопасности.

Vavun Автор

11.01.2018 13:11Я бы не переживал по поводу производительности, ставьте обновы тем более, что обновления обчыно закрывают и исправляют сразу много чего.

Хотя я бы и по поводу данной уязвимости не сильно переживал, ее не просто реализовать с рассчётом на массовое использование (по крайней мере пока).

nazarpc

11.01.2018 13:20То есть эксплуатация уязвимости через обычный сайт в обычном браузере с помощью JavaScript по вашему слишком сложно? Да Facebook при желании за день имел бы миллиардный ботнет!

Vavun Автор

11.01.2018 13:33То есть эксплуатация уязвимости через обычный сайт в обычном браузере с помощью JavaScript по вашему слишком сложно?

По моему да. Если это не так, приведите пример простой эксплуатации.

nazarpc

11.01.2018 13:38Строчка JavaScript кода на любом из сайтов что вы посещаете может хакнуть ваш компьютер. Это оказалось достаточно простым для того, чтобы производители браузеров в экстренном порядке выпускали патчи. Если не ошибаюсь, эксплойты есть в открытом доступе.

kogemrka

11.01.2018 13:46Да Facebook при желании за день имел бы миллиардный ботнет

Не ботнет, а слитую историю/куки/id-сессий/возможно, сохранённые в браузере пароли (если они где-то в памяти процесса лежат плейнтекстом).

Можно конечно порассуждать на тему того, как возможность выдернуть что-то из памяти процесса может косвенно помочь при осуществлении другой атаки через какую-нибудь другую уязвимость, но это уже совсем дебри нацеленных атак.

nazarpc

11.01.2018 13:50-1Не ботнет, а

Почему нет? Всё зависит от целей атакующего.

kogemrka

11.01.2018 13:56Почему нет?

Мы говорим о конкретной уязвимости. Вы же понимаете как она работает?

Можно конечно порассуждать на тему того, как возможность выдернуть что-то из памяти процесса может косвенно помочь при осуществлении другой атаки через какую-нибудь другую уязвимость, но это уже совсем дебри нацеленных атак.

CaptainFlint

11.01.2018 14:18Вы же понимаете как она работает?

Судя по его комментариям в этой ветке, похоже, что не понимает.

Airgen

11.01.2018 14:01Что Meltdown, что Spectre позволяют только читать память, но не изменять её или выполнять какой-либо код.

goodwind

11.01.2018 14:02Данные уязвимости не позволяют выполнять код или модифицировать память.

Гипотетически, они могут позволить увести (к примеру) рутовый пароль или ключ, что позволит при целенаправленной атаке добавить машину в ботнет.

Но покажите мне того идиота, который будет руками каждую машину в ботнет добалять

amarao

11.01.2018 14:58Э… Вы считаете, что ключ можно увести, прочитав его?

Да без проблем, вот вам мой ключ, читайте:

AAAAB3NzaC1yc2EAAAADAQABAAABAQCxviQn+VLCNRUEnKv4GlQmvMlb8WlKBLVF7lPywbfPMnTwPMGseTCJaoP9UAhJpqYGgGcXXe7i0UHpSFXjJppQ8T4F/eScowY2c+lOH2Qvbl/AVmlPSxl1J5cnrr5FlddZtwDLKAxGFeddaGojTuRot3DU7vfOPeS/iH2EOvsLvlbH+bwbyfPLj3syfc25ZxDYvTEDjUBIUcURa9BKQaN1MeCxPJjJpGexu5StmpP+We1+LnkvvNjz3ocqcEMBnj8ohMKgH1lCf1fdTGhBuyk+LZ7sqO2HMPlUseyiWs9eJwXn0CidpWPy8apqVN3So5/vHAZKowRWaqO80S+xsH9

И что? Получили доступ на desunote.ru?

Ugrum

11.01.2018 16:56Да Facebook при желании за день имел бы миллиардный ботнет!

А разве он сам таковым не является?

Впрочем, как и любая другая большая соцсеть.

severgun

12.01.2018 09:02+1Всего лишь минус 20% response в тестах от самого интела на 6м поколении. Что творится на более старых сложно даже представить. Но да. Рассказывайте дальше как всё хорошо на самом деле.

nazarpc

12.01.2018 09:09Нет никаких универсальных 20%. Может быть и 0% и 30%, всё зависит от того, какие приложения используются. Есть далеко ненулевая вероятность что вы не заметите никакой разницы в производительности.

Corewood

12.01.2018 10:21Насколько мне известно, прежде всего страдают процессы, использующие syscall-ы (иными словами, обращающиеся к памяти ядра).

severgun

13.01.2018 17:38«Чтож ты, фраер, сдал назад.»(с)

Еще раз, что там про отсутствие тестов подтверждающих падение производительности?

Есть ненулевая вероятность не заметить разницы. Ок.

Если тестами(многократными) удалось получить -20%, значит вероятность ОЩУТИТЬ разницу тоже совсем ненулевая.

И еще раз. Это 6-е поколение… Что творится на 920, 2700, 3770, 4770? Как себя чувствуют двухъядерные i3?

Без syscall'ов ты в любом случае не обойдешься.

nidalee

14.01.2018 00:05У меня 4790K, субьективно в моих задачах ничего не изменилось. У друга на пентиуме последнем тоже, а он производительностью в принципе не блещет. Собственно, это он мне и сказал, что ничего не изменилось. Специально скачал обновление проверить (до этого на фоне выкриков о 30, а потом и

14660% «падения производительности» выключил обновления от греха).

КМК, только в очень узкоспециализированных приложениях и тестах будет заметно падение производительности.

Как пример приложений без какого бы то ни было падения производительности можно взять почти любую игру. Будут графики вроде «было 65, стало 64,5 FPS».

А вот пример посерьезнее. Ничего не изменилось.

Хотя кричать о «в среднем 30%», конечно, проще.

Airgen

11.01.2018 12:22Для тех процессоров, которые не подвержены Meltdown (CVE-2017-5754) значение Hardware requires kernel VA shadowing: False (что переводится примерно так: Аппаратная часть требует скрытия VA в ядре: Нет.)

Если она False, то следующие значения, что к ней относится (KVAShadowRequired, KVAShadowWindowsSupportEnabled, KVAShadowPcidEnabled) тоже будут False, так как для такого процессора они не требуют True.

KVAShadowWindowsSupportPresent после установки патча будет True, так как значит, что Windows представила поддержку этого патча (но это не значит, что он функционирует).

С CVE-2017-5715 аналогично. Если патч установлен, то значение BTIWindowsSupportPresent — True. Если BTIHardwarePresent — False (прошивка процессора не поддерживает патч), то сам патч будет в отключенном состоянии и будет иметь значение BTIDisabledByNoHardwareSupport — True до тех пор, пока не обновится прошивка процессора.

В итоге получаем полную совместимость патчей для процессоров. Если патч нужен, то он будет функционировать (в случае с первым вариантом ему дополнительно нужно обновление прошивки процессора), а если не нужен, то будет находится в отключенном состоянии.

Soulveig

11.01.2018 13:25Ладно старые компы, а новым что не так? Я так понял, что статус должен быть у всех либо true, либо все false.

Патчи все стоят. Win 10 x64 1709 (build 16299.125)

Проц I7-6700k, мать GA-Z170N-WIFI (rev. 2.0), стоит последний биос + GIGABYTE Intel ME Critical FW Update Utility рапортует о том, что уязвимости закрыты.

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is enabled: False

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: False

Windows OS support for kernel VA shadow is enabled: False

BTIHardwarePresent: False

BTIWindowsSupportPresent: False

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: False

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: False

KVAShadowWindowsSupportEnabled: False

KVAShadowPcidEnabled: False

Airgen

11.01.2018 13:44У Вас не стоит патч. После установки патча версия ОС должна быть не меньше 16299.192.

Его можно установить вручную, скачав из каталога обновлений Microsoft. Для вашей ОС он доступен тут.

Но я всегда рекомендую дождаться этого патча через центр обновлений, поскольку некоторое антивирусное ПО с ним не совместимо: список.

Если это обновление не доступно через центр обновлений, то проверьте, есть ли следующая запись в реестре?

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat

Value Name=«cadca5fe-87d3-4b96-b7fb-a231484277cc»

Type=«REG_DWORD»

Data=«0x00000000»

Если нет, то сообщите состояние встроенного антивируса и название стороннего (если пользуетесь).

Soulveig

11.01.2018 16:29Нет такой ветки в реестре. Антивирусов сторонних нет, родной дефендер выключен локальной политикой.

Установил апдейт. Версия поменялась на (build 16299.192)

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

Suggested actions (вот тут 2 предложения ушло, одно было установить обновы для винды и вот это тоже ушло — Follow the guidance for enabling Windows support for speculation control mitigations are described in support.microsoft.com/help/4072698, осталось только про биос. Возможно, просто не вышел еще новее биос.)

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent: False

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: True

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: True

KVAShadowPcidEnabled: True

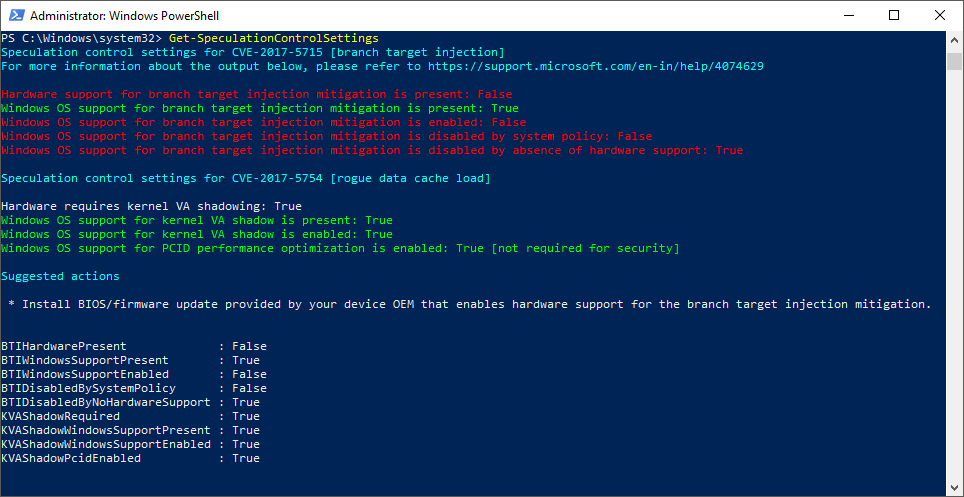

красивая картиночка в цвете

Airgen

11.01.2018 16:40Да, для того чтобы заработал патч от CVE-2017-5715 нужно обновить прошивку процессора. Если производитель OEM, то обновление может прийти вместе с BIOS. C Meltdown у Вас всё в порядке.

Soulveig

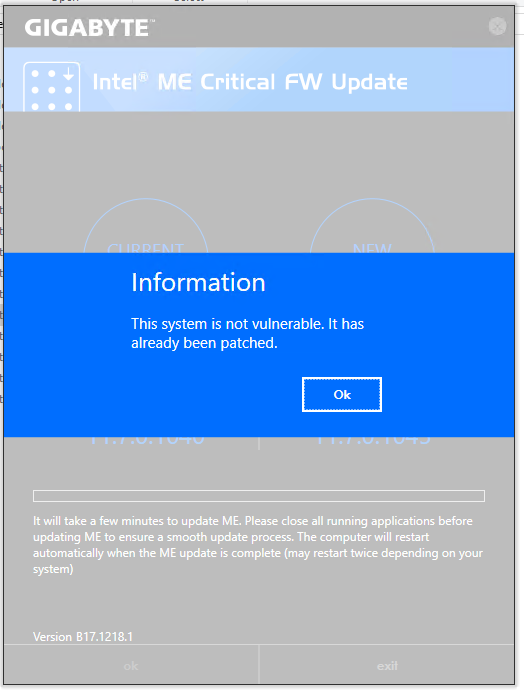

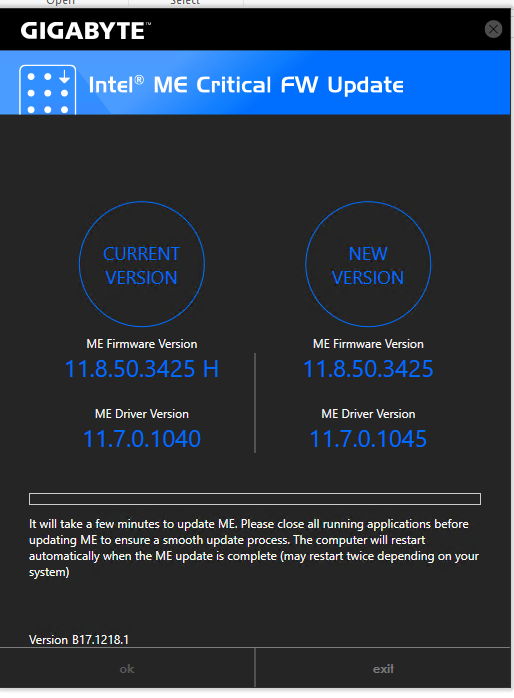

11.01.2018 16:47Биос последний — F22c от 2017/12/01, описание — Update Intel ME for security vulnerabilities

И вот у них еще прога есть для проверки. Пишет типа все ок, но и писала что все ок до обновления ОС…

Картиночки с прогой для проверки от гигабайта

Airgen

11.01.2018 16:57Скорее всего да, следует подождать очередного обновления BIOS. Intel говорила о том, что к концу этой недели она представит обновления прошивки для 90% всех моделей процессоров, выпущенных за последние пять лет.

specblog

12.01.2018 04:54На линуксе микрокод процессора обновляется средствами ОС и из репозитория. Несколько дней назад в ведущих дистрибутивах обновился.

Meklon

12.01.2018 10:06А как этот пакет выглядит? И требует ли он ручной установки?

rogoz

12.01.2018 10:43Что-то типа intel-ucode, надо ставить. Для амд — linux-firmware, скорее всего уже стоит.

Кстати, насколько я знаю, венда тоже умеет микрокод обновлять.

DaemonGloom

12.01.2018 12:57Насколько помню ваш случай (ubuntu lts, intel) — примерно такое:

sudo apt-get update # update the software database

sudo apt-get install intel-microcode # install intel-microcode

reboot # reboot the computer

Для проверки:

dmesg | grep -i microcode # review the log since boot

grep -i microcode /var/log/syslog* # review syslog

Тут будет написано, что микрокод успешно загружен (или, что он не требуется).

Meklon

12.01.2018 14:42Теперь надо понять, нужно мне это или нет. Ядро я хоть откатить могу.

DaemonGloom

12.01.2018 20:12Всё гораздо веселее. Микрокод загружается каждый раз заново при запуске процессора. Сначала — биосом, потом — загрузчиком. Так что при удалении пакета с ним (или откате системы) всё вернётся на круги своя.

Meklon

12.01.2018 21:01Я уже запутался, если честно. Можно почитать об этом?

DaemonGloom

13.01.2018 08:48Если не смотреть на название пакета (оно для debian), то наиболее разумно про процесс здесь:

www.pcsuggest.com/update-cpu-microcode-in-linux

И немного теории здесь:

wiki.debian.org/Microcode

Arxitektor

11.01.2018 15:45Выполнял команду

Import-Module SpeculationControl

Невозможно загрузить файл C:\Program Files\WindowsPowerShell\Modules\SpeculationControl\1.0.3\Speculati

onControl.psm1, так как выполнение сценариев отключено

Решение команда Set-ExecutionPolicy RemoteSigned

Изменение политики выполнения

Политика выполнения защищает компьютер от ненадежных сценариев. Изменение политики выполнения может поставить под

угрозу безопасность системы, как описано в разделе справки, вызываемом командой about_Execution_Policies и

расположенном по адресу https:/go.microsoft.com/fwlink/?LinkID=135170. Вы хотите изменить политику выполнения?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «N»):

Пишем Y после этого все заработало.

У меня на ноуте такой результат:

BTIHardwarePresent: False

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: True

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: True

KVAShadowPcidEnabled: False

Версия винды:

Пуск-выполнить-winver

Версия 1709 (Сборка ОС 16299.192)

Уязвимость пофикшена или нет?

Airgen

11.01.2018 15:50Выполните последовательно:

Set-ExecutionPolicy Bypass

Затем установите сам модуль (на все вопросы отвечайте y):

Install-Module SpeculationControl

После чего запустите:

Get-SpeculationControlSettings

После вывода результатов сообщите их тут. И не забудьте после выполнения всех команд вернуть политику безопасности обратно:

Set-ExecutionPolicy Restricted

Airgen

11.01.2018 15:59Что касается ноутбука, то Meltdown — патч работает. А по поводу Spectre CVE-2017-5715 [branch target injection] патч у Вас не работает, поcкольку требуется обновление прошивки процессора, о чём сообщает «BTIDisabledByNoHardwareSupport — True». Остаётся только одно — ждать обновление прошивки для процессора (увы, но обновление будет доступно не для всех процессоров).

gvozd1989

11.01.2018 16:28BTIHardwarePresent: False

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: True

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: True

KVAShadowPcidEnabled: False

Правильно ли я понимаю, что патч стоит, но я не защищен? Для i7 2600 будет прошивка?

Airgen

11.01.2018 16:52От Meltdown патч стоит и функционирует. А вот для CVE-2017-5715 нужно дождаться обновления прошивки (сам патч тоже готов к работе). Если у Вас OEM производитель, то все обновления Вы должны будете получить от него. Intel говорила о том, что обновление прошивки будут предоставлены для 90% всех моделей процессоров, выпущенных за последние пять лет. О конкретных процессорах мне пока не известно.

gvozd1989

11.01.2018 16:59+1Нет, у меня самосборный ПК. Глупый вопрос, но как прошить процессор? :) Это делается при обновлении BIOS материнской платы?

Airgen

11.01.2018 17:06В Вашем случае обновление скорее всего придёт вместе с BIOS, но сами обновления пока ещё не выпущены, поэтому необходимо подождать.

gvozd1989

11.01.2018 17:43Спасибо. Уточните, пожалуйста, а как вы определили, что Meltdown патч функционирует? Выше вы писали: KVAShadowWindowsSupportPresent после установки патча будет True, так как значит, что Windows представила поддержку этого патча (но это не значит, что он функционирует).

Airgen

11.01.2018 17:48О Meltdown говорят следующие параметры:

KVAShadowRequired: True (Патч от Meltdown требуется)

KVAShadowWindowsSupportPresent: True (Windows представила патч)

KVAShadowWindowsSupportEnabled: True (Windows включила патч)

KVAShadowPcidEnabled: False (Поддержка технологии Pcid отключена, так как не поддерживается процессором, с ним патч будет оказывать меньшее влияние на производительность) — это не критично, так как сам патч всё равно работает, просто с большей потерей производительности.

springimport

11.01.2018 16:53У меня на компе с этим процессором стало все работать раза в 2 медленнее. Особенно на большом проекте с тысячами файлов (php). Есть ли у вас изменения?

gvozd1989

11.01.2018 17:00Честно говоря, визуально вообще не заметил изменений. Тоже работаю с php.

springimport

11.01.2018 17:12Мои настройки.

BTIHardwarePresent: False

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: True

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: True

KVAShadowPcidEnabled: False

Поднял частоту до 4.3. Может быть дело в чем-то другом, но последнюю неделю подтормаживания стали уже раздражать. Думаю поиграться с отключением фикса и посмотреть что будет.

gvozd1989

11.01.2018 17:39Диск у вас SSD?

springimport

11.01.2018 17:52Основной — нет. А для проектов — да. Как винда тормозит из-за диска я представляю.

Отключил фикс, посмотрю как пойдет.

boblenin

11.01.2018 18:15Уже заметили разницу?

springimport

11.01.2018 18:54Да, стало быстрее чем на i7-3770 :)

На самом деле, на глаз не понятно. Разбираюсь почему операции выполняются медленно. Возможно что причина не в процессоре.

Arxitektor

11.01.2018 19:42А были ли тесты на обычных задачах?

Сборки проектов, лаборатория с виртуалкими, просто дисковые тасты на популярных SSD

SATA и NVME?

solalex

11.01.2018 20:20win 10 1709

после установки патча заметил некоторые глюки в работе компа, а именно:

1. Через какое-то время пропадают некоторые запущенные приложения из панели задач. На приложение не переключиться по alt+tab, но в диспетчере задач они отображаются.

2. Яндекс-браузер перестал запоминать последние открытые вкладки и после закрытия и повторного запуска пропадают все вкладки, открытые в прошлый раз.

Скорость работы компа визуально не изменилась, (i5 3570)

BarakAdama

12.01.2018 13:13Добрый день. Я из команды Яндекс.Браузера. Помогите нам, пожалуйста, номером версии Браузера. В идеале даже получить бы отзыв через «Сообщить о проблеме» в меню Браузера.

solalex

12.01.2018 18:12сегодня обновилось до 17.11.1.988

последние вкладки открываются после перезапуска

думаю проблема решена

хотя скорее проблема была не в браузере, а в том, что копия запущенного браузера скрылась в панели задач (по 1-му пункту)

RomanStrlcpy

11.01.2018 20:31А микрокод для процов в Windows применяется? Если да, то будьте внимательны, потому как в одном из списков рассылок появилась инфа, что на некотором железе наблюдается регрессия после применения микрокода.

OlegYch_real

11.01.2018 23:14думаю стоит заметить что до пользователей без антивируса этот патч по умолчанию не доходит (пока) support.microsoft.com/en-us/help/4072699/january-3-2018-windows-security-updates-and-antivirus-software

впрочем как и потенциально другие патчи, так как он может быть включен в состав кумулятивного обновления

так что поклонникам альтернативных стратегий безопасности нужно сначала заставить винду поставить этот патч, а затем заставить его отключить

вот такой парадокс

вот полный рецепт:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"FeatureSettingsOverride"=dword:00000003

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"FeatureSettingsOverrideMask"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat]

"cadca5fe-87d3-4b96-b7fb-a231484277cc"=dword:00000000

Max_JK

12.01.2018 04:59Тест для AMD Athlon(tm) 64 X2 Dual Core Processor 6000+ 3.00 GHz

(Фикс не отключал)

BTIHardwarePresent : False BTIWindowsSupportPresent : False BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : False KVAShadowRequired : False KVAShadowWindowsSupportPresent : False KVAShadowWindowsSupportEnabled : False KVAShadowPcidEnabled : False

alkoro

12.01.2018 04:59Патч KB4056897 для Win7x64 успешно установился, разрешающая установку ветка в реестре уже была (антивирус KFA).

После установки нет параметров FeatureSettingsOverride и FeatureSettingsOverrideMask по пути реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management.

Это нормально, или этот фикс неактивен? Я предполагал, что после установки патча эти параметры должны появиться во включенном состоянии (значения 0 / 3). Как понимать отсутствие означенных параметров?

До патчаSpeculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is enabled: False

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: False

Windows OS support for kernel VA shadow is enabled: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardwar

e support for the branch target injection mitigation.

* Install the latest available updates for Windows with support for speculation

control mitigations.

* Follow the guidance for enabling Windows Client support for speculation contr

ol mitigations described in support.microsoft.com/help/4073119

BTIHardwarePresent: False

BTIWindowsSupportPresent: False

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: False

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: False

KVAShadowWindowsSupportEnabled: False

KVAShadowPcidEnabled: False

IgorRain

12.01.2018 05:00Интел говорили о фиксах для процессоров, которым не более 5, лет. Второе поколение, к сожалению, не вписывается в эти возрастные рамки

Polotenchick

12.01.2018 05:00У меня вот так.

СпойлерSpeculation control settings for CVE-2017-5715 [branch target injection] Hardware support for branch target injection mitigation is present: True Windows OS support for branch target injection mitigation is present: True Windows OS support for branch target injection mitigation is enabled: True Speculation control settings for CVE-2017-5754 [rogue data cache load] Hardware requires kernel VA shadowing: True Windows OS support for kernel VA shadow is present: True Windows OS support for kernel VA shadow is enabled: True Windows OS support for PCID performance optimization is enabled: True [not required for security] BTIHardwarePresent : True BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : True BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : False KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : True

Airgen

12.01.2018 07:07Да. Патчи работают. Но учитывая специфику уязвимостей, как минимум в теории даже пропатченную систему можно будет атаковать через Bounds Check Bypass (CVE-2017-5753). От этого варианта Spectre нету патчей на ОС. А Retpoline от Google будет эффективен лишь против Branch Target Injection.

dawning

12.01.2018 05:00Не понятно почему не пропатчено…

Windows 10 x64 (Intel Core i7 7700HQ)

Speculation control settings for CVE-2017-5715 [branch target injection] Hardware support for branch target injection mitigation is present: False Windows OS support for branch target injection mitigation is present: False Windows OS support for branch target injection mitigation is enabled: False Speculation control settings for CVE-2017-5754 [rogue data cache load] Hardware requires kernel VA shadowing: True Windows OS support for kernel VA shadow is present: False Windows OS support for kernel VA shadow is enabled: False Suggested actions * Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation. * Install the latest available updates for Windows with support for speculation control mitigations. * Follow the guidance for enabling Windows Client support for speculation control mitigations described in https://support.microsoft.com/help/4073119 BTIHardwarePresent : False BTIWindowsSupportPresent : False BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : False KVAShadowRequired : True KVAShadowWindowsSupportPresent : False KVAShadowWindowsSupportEnabled : False KVAShadowPcidEnabled : False

Airgen

12.01.2018 06:59У Вас не установлен патч. После установки версия Windows 10 (если Fall Creators Update) должна быть не ниже 16299.192.

xlenz

12.01.2018 05:00> протестировать есть ли вообще изменения в плане производительности

есть ли какая-то бесплатная мелкая тулза для быстрого замера производительности ЦПУ?

Было бы интересно глянуть :)

slavap

12.01.2018 07:29+1У меня всё пропатчилось, но результаты плохие, около -20% на компиляции большого проекта :-( Xeon E5-1650 v4

Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

BTIHardwarePresent: True

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: True

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: False

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: True

KVAShadowPcidEnabled: True

andersong

12.01.2018 12:00Siemens рекомендует не устанавливать обновление:

Существуют проблемы совместимости с этими обновлениями…

Согласно текущим знаниям, эти проблемы совместимости также влияют на продукты SIMATIC.

По этой причине рекомендуется не устанавливать эти обновления для системы безопасности.

Lsh

12.01.2018 15:07Попробовал выключить, для этого выполнил команды из «Как отключить фикс», затем перезагрузил компьютер.

РезультатPS C:\Windows\system32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

For more information about the output below, please refer to support.microsoft.com/en-in/help/4074629

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: True

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injectio

n mitigation.

* Follow the guidance for enabling Windows Client support for speculation control mitigations described in supp

ort.microsoft.com/help/4073119

BTIHardwarePresent: False

BTIWindowsSupportPresent: True

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: True

BTIDisabledByNoHardwareSupport: True

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: True

KVAShadowWindowsSupportEnabled: False

KVAShadowPcidEnabled: False

Airgen

12.01.2018 17:22+2Давайте разберём по пунктам:

Hardware support for branch target injection mitigation is present: False (Прошивка процессора поддерживает патч — нет).

Windows OS support for branch target injection mitigation is present: True (Windows представила патч — да).

Windows OS support for branch target injection mitigation is enabled: False (Патч включен — нет).

Windows OS support for branch target injection mitigation is disabled by system policy: True (Патч отключен групповой политикой — да).

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True (Патч отключен из за несовместимости с прошивкой процессора — да, поскольку зависит от первого пункта).

Hardware requires kernel VA shadowing: True (Процессор требует скрытия VA в ядре — да).

Windows OS support for kernel VA shadow is present: True (Патч представлен Windows — да).

Windows OS support for kernel VA shadow is enabled: False (Патч включен — нет).

Всё что ниже — краткая сводка по всем параметрам и зависит от значений выше.

Итого: при отключении не все значения должны быть False. В статье, увы, это не правильно истолковано.

Lsh

12.01.2018 17:30+1Спасибо! Т.е. оно и работать не будет, пока не будет микрокода для процессора?

Airgen

12.01.2018 17:36+1Да, если говорить про CVE-2017-5715 (Branch Target Injection) то не будет работать без обновлённого микрокода. А патч от Meltdown будет работать и без этого (если его включить).

aydahar

Благодарю! Будет интересно потестить прикладной софт.

Vavun Автор

тогда нужно будет тестировать

1) До установки патча

2) После установки патча

3) после установки с отключением.

Stroke17

Будет интересно внести правки в прикладной троян :-)

Duss

Если у тебя есть троян запущенный с привилегиями позволяющими вносить правки в реестр, зачем тебе Meltdown и Spectre?

Stroke17

На всякий случай. Что бы после чистки системы она уже была более ослаблена.

Duss

Так сразу открой бек дор по мощнее. Правда, обычно, не ослабляют систему, а за частую как раз наоборот прикрывают дырку, через которую пробрались, чтобы никто другой не пролез.

Да и чем возможность чтения произвольной памяти (чтения, а не записи и тем более не выполнения произвольного кода), поможет тебе, если систему почистят?

Taburen

Стоит ли тестировать его на ноутбуке с процессором AMD?

svitoglad

На AMD лучше не не рисковать — tproger.ru/news/microsoft-paused-meltdown-and-spectre-updates-for-amd

kprohorow

О как. У меня сегодня на один из подшефных компов c процессором от AMD прилетело KB4056894 для Windows 7. Очевидно это одного поля ягоды.

Система час пыталась откатить обновление и таки смогла. С пятой попытки, после падений в BSOD 0x0000001E.

svitoglad

В виду того что о проблеме мало пишут есть подозрение что проявляется на небольшой части машин на базе AMD.

sayrys

1. Вообще падение производительности падает уже сразу после установки патча.

2. Во вторых ключи реестра надо устанавливать только на серверных ОС. На клиентских патч по умолчанию включается без необходимости добавлять параметры в реестр.

3. Для полного устранения уязвимости необходимо обновление Firmware от производителя материнской платы/сервера. После установки обновленного Firmware ситуация с производительностью так же может непредсказуемо измениться.

rub_ak

www.techspot.com/article/1556-meltdown-and-spectre-cpu-performance-windows

Обновление Firmware добавляет падения производительности если верить этим тестам.

sayrys

ну по дисковым операциям мы тоже на синтетических тестах получили значительное сокращение по IOPS, но в жизни все немного отличается от синтетики… посмотрим как будет в бою =))