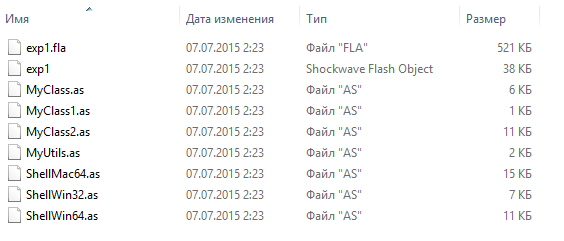

Рис. Исходные тексты эксплойта.

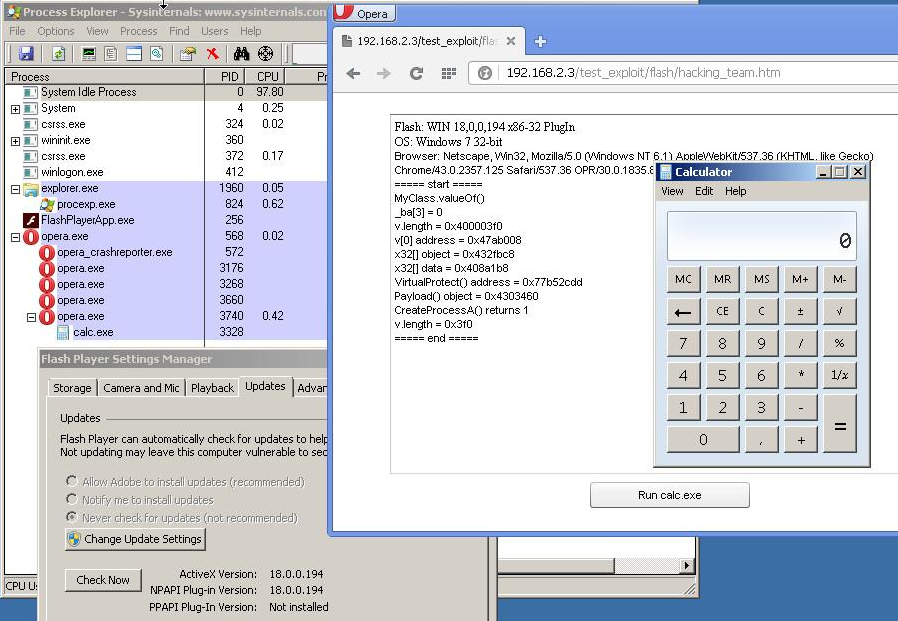

Рис. Демонстрация успешности работы эксплойта для веб-браузера Opera на 32-битной версии Windows 7.

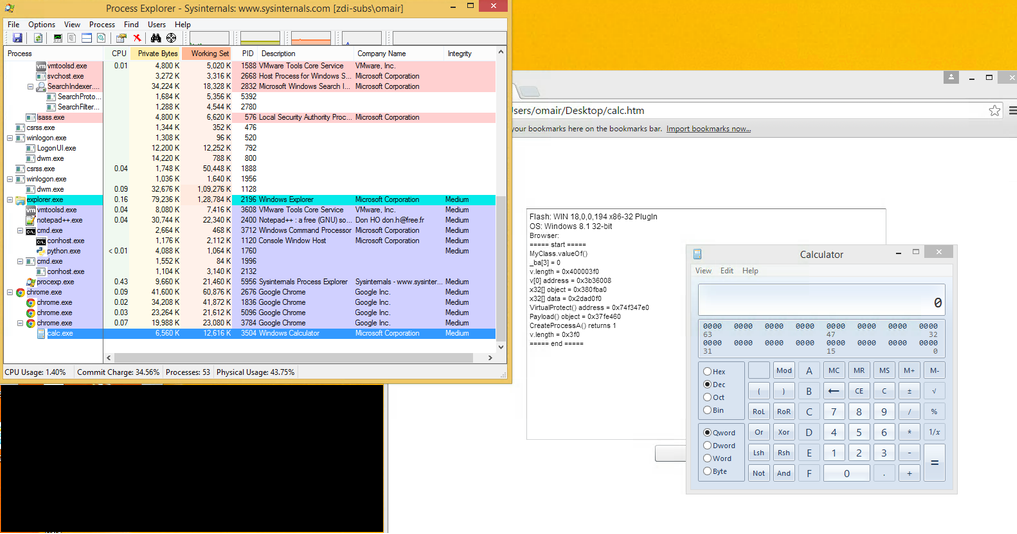

Рис. То же самое для Google Chrome. Источник здесь.

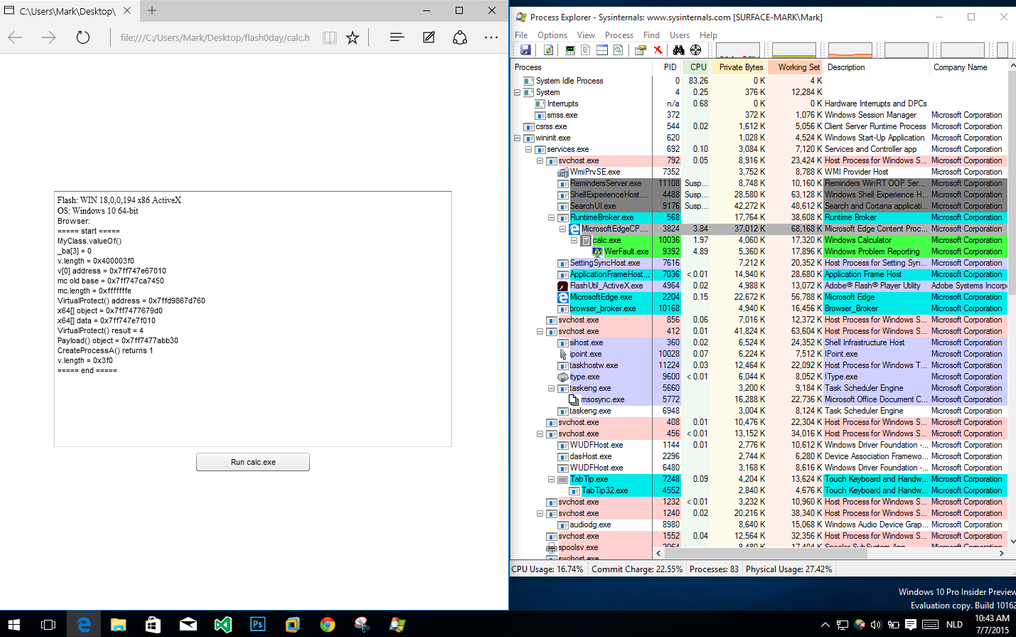

Рис. Эксплойт также прекрасно работает на новейшем веб-браузере MS Edge на Windows 10 (build 10162).

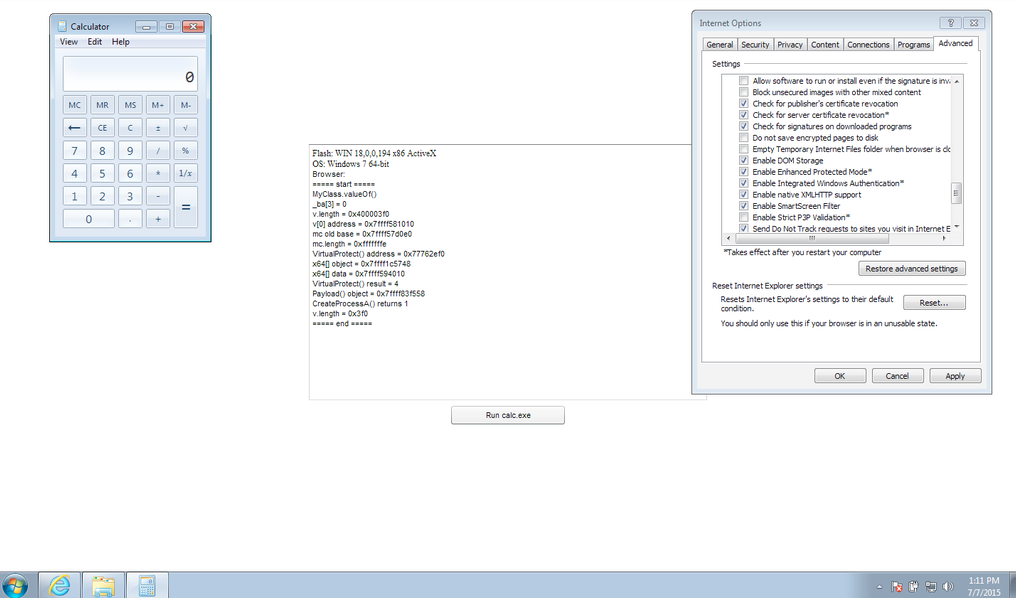

Рис. Эксплойт прекрасно работает для IE11 на 64-битной up-to-date версии Windows 7 с включенным EPM.

В данном случае наиболее опасное развитие ситуации будет заключаться в том, что этот эксплойт может попасть в состав одного или нескольких наборов эксплойтов и будет использован злоумышленниками для организации drive-by атак с автоматической установкой вредоносных программ.

Мы рекомендуем пользователям отключить Flash Player для используемого вами браузера до выхода соответствующего исправления со стороны Adobe. Инструкции по этому процессу можно найти здесь.

UPD: Компания Symantec также подтвердила актуальность этого 0day эксплойта.

Leaked Flash zero day likely to be exploited by attackers

www.symantec.com/connect/blogs/leaked-flash-zero-day-likely-be-exploited-attackers

Пользователи могут использовать EMET для блокирования активности этого эксплойта.

www.kb.cert.org/vuls/id/561288

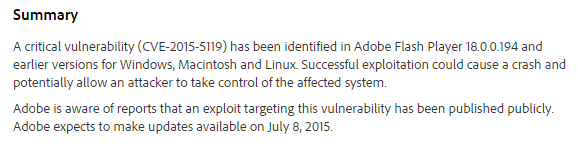

UPD1: Уязвимости присвоен идентификатор CVE-2015-5119 (Windows, Linux, OS X). См. Security Advisory for Adobe Flash Player (APSA15-03)

helpx.adobe.com/security/products/flash-player/apsa15-03.html

UPD2: Антивирусные продукты ESET обнаруживают эксплойт как SWF/Exploit.Agent.IG.

virusradar.com/en/update/info/11902

be secure.

Комментарии (24)

EnterSandman

07.07.2015 14:35poc не срабатывает на 8.1

Говорит FindVP() Error: can't find MZ from 0x5ae066f8

kolu4iy

07.07.2015 15:02+5Ну вот, как обычно:

Flash: LNX 18,0,0,194 x86-64 PlugIn

OS: Linux 64-bit

Browser:

===== start =====

MyClass.valueOf()

_ba[3] = 0

v.length = 0x400003f0

todo: unsupported x64 os

v.length = 0x400003f0

===== end =====

Его надо скомпилировать да?

x4fab

07.07.2015 15:27+5Достаточно поглядеть в сорцы, чтобы увидеть, что линуксы не поддерживаются.

if (MyUtils.isWin()) { if (ShellWin64.Init(v, 0x1000, mc, k-8)) ShellWin64.Exec() else logAdd("Fail."); }else if (MyUtils.isMac()) { if (ShellMac64.Init(v, 0x1000, mc, k-8)) ShellMac64.Exec() else logAdd("Fail."); }else logAdd("todo: unsupported x64 os");

При этом вполне возможно, что уязвимость есть и у них. Интересно, заработает ли на Mac OS или как оно там теперь называется.

gorodianskyi

07.07.2015 15:54+1Называется OS X. Тоже интересно. Вроде, как исходники говорят запустить Шел, если ОС Mac. Но, все же, OS X unix-подобная система, подобна до линукса, и все системные изменения требуют root прав… С другой стороны, сам факт запуска шел уже напрягает… Дальше можно много наворотить.

Сколько слежу за Adobe Flash, столько и вижу дыр… Когда уже он отойдет в прошлое…

x4fab

07.07.2015 16:05-3Угу, но, к сожалению, до сих пор есть всякие штуки, для которых одного JS не хватает. То же копирование в буфер, например.

Lsh

07.07.2015 16:25+1Сам браузер, обрабатывающий html и выполняющий js может быть также уязвим. Дело тут не в самом флеше, а в странном стечении обстоятельств, что всякая фигня, типа браузеров и их плагинов, до сих пор выполняется со слишком высокими правами. Хотя, механизмы урезания прав либо уже присутствуют в нужном виде, либо требуют минимальной доработки.

Mnemonik

07.07.2015 17:44+2У меня не заработало ни в одном браузере. Стоят все последние обновления, но это вроде как в порядке вещей.

Во всех браузерах одно и то же:

Flash: MAC 18,0,0,194 x86-64 PlugIn

OS: Mac OS 10.10.4 64-bit

Browser:

===== start =====

MyClass.valueOf()

_ba[3] = 64

TryExpl() Error: can't cause UaF

===== end =====

seleko

07.07.2015 15:29Это Chrome? Уж очень версия подозрительная.

kolu4iy

07.07.2015 15:35Да, это chrome. Впрочем, из FF не лучше:

Flash: LNX 11,2,202,468 x86-64 PlugIn

OS: Linux 3.16.0-4-amd64 64-bit

Browser:

===== start =====

MyClass.valueOf()

_ba[3] = 0

v.length = 0x400003f0

todo: unsupported x64 os

v.length = 0x400003f0

===== end =====

Можно, конечно, попробовать код покопать…

Lsh

07.07.2015 15:57+5Задолбало! Всякие плагины должны работать с порезанными правами. А правда должны резаться на уровне ОС, средствами типа AppArmor. И тогда пофигу на их дыры и на всякие песочницы браузеров.

a553

07.07.2015 16:01+5Э, почему плагины? Чем браузер лучше, чтобы ему права давать? Пускай тоже в песочнице сидит.

aps

14.07.2015 11:08-2Потому что без броузера Интернет, не имеет никакого смысла. Потому что внедрить вирус через голый HTML практически невозможно. Потому что JS не имеет прямого доступа к файловой системе.

В отличие от вредоносного и назойливого Adobe Flash Player. Который на сегодняшний день нужен исключительно для игрушек, показа рекламы и распространения всякой заразы.

Слава Джобсу! Он положил начало конца этой гадости.

TheRabbitFlash

14.07.2015 11:13+184% обнаруженных уязвимостей в прошлом году в мобильных OS найденно именно в iOS. Продолжайте петь оды вору чужих идей дальше.

upd: Это по данным Symantec

halyavin

07.07.2015 16:24+5Joe Chip ? @j0echip 15 часов назад

@w3bd3vil so that's Chrome running without sandbox, right?

webDEViL ? @w3bd3vil 14 часов назад

@j0echip yes, ofcourse!

В Хроме эксплойт без отключения сандбокса не работает. Так что можно спокойно ждать апдейта.

zencd

07.07.2015 17:12+6Хорошо что существуют FlashControl, FlashBlock, etc. А то понавыдумывали дыр дополнительных; будто их и так мало (:

yosemity

07.07.2015 22:03+2esetnod32 Выложили бы в общий доступ со своего сайта проверку на работоспособность уязвимости, чтобы каждый мог проверить уязвим ли. И опять рекомендация использовать на EMET. Ну используем, а дальше что? Специальных правил для FlashPlayer в комплекте с EMET нет. Настройки Recomended Security Settings достаточно?

esetnod32 У вас очень плохой фидбек на этом ресурсе. А могли бы и не просто копипасту выкладывать (хоть и полезную), но и собственные советы.

wxmaper

08.07.2015 00:21Хм.

Flash: WIN 18,0,0,194 x86-32 PlugIn

OS: Windows 8.1 32-bit

Browser:

дальше ничего не определилось. При нажатии на кнопку Run calc.exe флеш крашится: Shockwave Flash has crashed.

Chrome 43.0.2357.130 m

IvanAnonym

08.07.2015 04:47Windows 8.1: Ни в Chrome (43.0.2357.130 m (64-bit)), ни в IE 11 не заработало.

Beholder

08.07.2015 10:50На сайте уже есть обновление до версии 18.0.0.203.

TheRabbitFlash

14.07.2015 12:00+1Adobe за 48 часов пофиксили. Это столько же, сколько у Facebook заняло устранение проблем с авторизацией на сайт.

Ml1ght

И сколько таких «скрытых» эксплоитов существует (используется), можно только догадываться. За информацию спасибо.