В конце года «Лаборатория Касперского» выпускает традиционный набор отчетов, подводя итоги уходящего года и прогнозируя развитие киберугроз на следующий. Сегодня — краткая выжимка из документов, полные версии которых можно почитать по ссылкам:

В конце года «Лаборатория Касперского» выпускает традиционный набор отчетов, подводя итоги уходящего года и прогнозируя развитие киберугроз на следующий. Сегодня — краткая выжимка из документов, полные версии которых можно почитать по ссылкам:Выделим основные темы: эволюция целевых атак, появление новых APT-группировок с достаточно простым (но действенным) вредоносным арсеналом; использование IoT и для таргетированных атак, и для массовых; снижение количества атак с целью майнинга криптовалют вслед за падением обменного курса. Направления развития киберугроз: сложные для обнаружения атаки на «железо» с получением максимально широкого доступа, эволюция фишинга с применением персональных данных жертв, попытки скомпрометировать систему защиты мобильных устройств.

В обзоре главных событий 2018 года специалисты «Лаборатории Касперского» уделяют особое внимание атакам на сетевые устройства и Интернет вещей. В качестве знакового примера приводится кампания Slingshot. Атакующие использовали уязвимости в роутерах Mikrotik (о которых в этом году писали много, например тут и тут). Традиционно взломанные роутеры используются для сбора данных, DDoS, атак на другие уязвимые устройства и перенаправления пользователей на фишинговые страницы. В данном же случае роутер ломали, чтобы атаковать его администратора в момент посещения веб-интерфейса устройства, с дальнейшей компрометацией всей сети предприятия. Роутерами проблема не ограничивается, возможно увеличение частоты атак на стратегическую инфраструктуру (компаний или целых государств) — сети сотовой связи (как уже произошло в случае кампании Regin) или центры обработки данных.

Потенциальную угрозу как для инфраструктуры, так и для конечных устройств представляют атаки типа Spectre и Meltdown, и не только они. Использование уязвимостей в гипервизорах, вредоносный код в UEFI также теоретически позволяют получить максимально широкий доступ к компьютерам, серверам и их содержимому, и такие атаки будет крайне сложно обнаружить. На данный момент эта угроза в целом остается теоретической: атаки с использованием тех же Spectre/Meltdown в живой природе пока не наблюдались.

Эксперты «Лаборатории Касперского» предсказывают конец эры крупных APT-кампаний, но скорее в контексте возможности атрибутирования различных атак конкретной группировке. После раскрытия большого числа APT специалистами по безопасности организаторы координированных атак будут стремиться использовать более скрытные и продвинутые методы взлома, при этом не отказываясь от уже проверенных (и обнаруживаемых) способов. Проще говоря, таргетированные атаки поставлены на поток, «задачи» раздаются различным «подрядчикам», объединить которых по определенным признакам, особенностям вредоносного кода, используемым командным сервером, будет все сложнее. В Азии и на Ближнем Востоке к тому же фиксируется множество таргетированных атак, использующих широко доступные инструменты, и чем дальше, тем сложнее будет разобраться, кто атакует, зачем, и как это может быть связано с другими вредоносными кампаниями.

Наконец, специалисты уделяют внимание утечкам персональных данных пользователей, которых в этом году было немало, а главным «ньюсмейкером» по этой теме стала социальная сеть Facebook. Приватной информации есть масса применений, но можно предположить еще и использование полученных на черном рынке данных для более эффективного и таргетированного фишинга. Если заглядывать еще дальше в будущее, то более убедительно представиться другим человеком «помогут» технологии машинного обучения. Это такой социальный аспект сферы информационной безопасности, когда вы уже не можете гарантированно определить, с кем вы общаетесь в сети, по телефону и даже по видеосвязи.

Наконец, исследователи оценили перспективы взлома мобильных устройств. Во вредоносных кампаниях они таргетируются все чаще, так как успешный взлом подчас дает доступ к гораздо большему объему персональных данных, чем взлом компьютера жертвы. При этом если посмотреть на частоту применения эксплойтов к уязвимостям в любых видах софта (настольного или мобильного), то доля эксплойтов для Android в нем падает.

Скорее всего, это произошло благодаря более оперативному закрытию уязвимостей на реальных устройствах за счет регулярной рассылки патчей. Тем не менее, поиски эффективных способов взлома мобильных устройств продолжаются, причем не только для Android, но и для iOS. В экосистеме Apple, например, в этом году была обнаружена уязвимость в интерфейсе Device Enrollment Program для настройки и управления корпоративными устройствами. Также активно обсуждались возможности взлома iOS при наличии доступа к устройству, а летом Apple даже ограничила доступ к телефону через порт Lightning через час после блокировки устройства. Масштабных атак на мобильные устройства в 2019 году не ожидается, но попытки обойти системы защиты продолжатся.

Об эффективности атак с использованием физического доступа к инфраструктуре рассказывается в свежем исследовании кампании DarkVishnya: расследование серии киберинцидентов каждый раз приводило к обнаружению в корпоративной инфраструктуре «троянского Raspberry Pi».

Не стоит недооценивать традиционное вредоносное ПО. По данным «Лаборатории Касперского», в 2018 году кибератаки были задетектированы на 30% компьютеров, всего было зафиксировано почти 22 миллиона уникальных вредоносных объектов. В статистике «Лаборатории Касперского» обратим внимание на два интересных момента. Во-первых, растет количество атак с использованием банковских троянов, непосредственно направленных на кражу денег со счетов жертв:

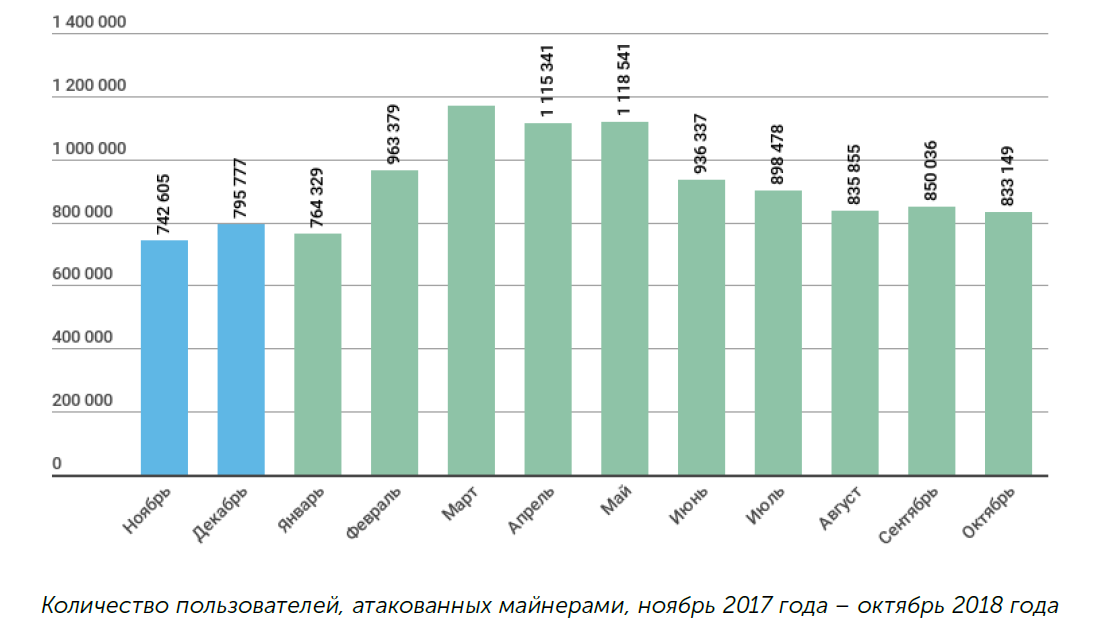

Количество пользователей, атакованных банковскими троянами, превысило число атак с использованием шифровальщиков. Во-вторых, интересно посмотреть на статистику попыток заражения компьютеров вредоносным ПО со встроенным майнером криптовалют:

8,5% вообще всех атак с использованием вредоносного ПО приходится на несанкционированный криптомайнинг. Это много, но еще интереснее совпадение количества атак с динамикой курса основных криптовалют: падение их стоимости сказалось и на интенсивности атак. Больше статистики по криптомайнерам есть в отдельной публикации. Прогноз по угрозам в отношении криптовалют дается здесь.

Помимо основных отчетов по ссылкам в начале поста, «Лаборатория Касперского» также опубликовала два специализированных документа с прогнозами развития киберугроз для промышленности и финансового сектора. Все отчеты (включая выпуски за предыдущие годы) собраны здесь.

Disclaimer: Мнения, изложенные в этом дайджесте, в целом отражают позицию «Лаборатории Касперского», но дайджест без дисклеймера — это не дайджест. Дорогая редакция все еще рекомендует относиться к любым мнениям со здоровым скептицизмом.