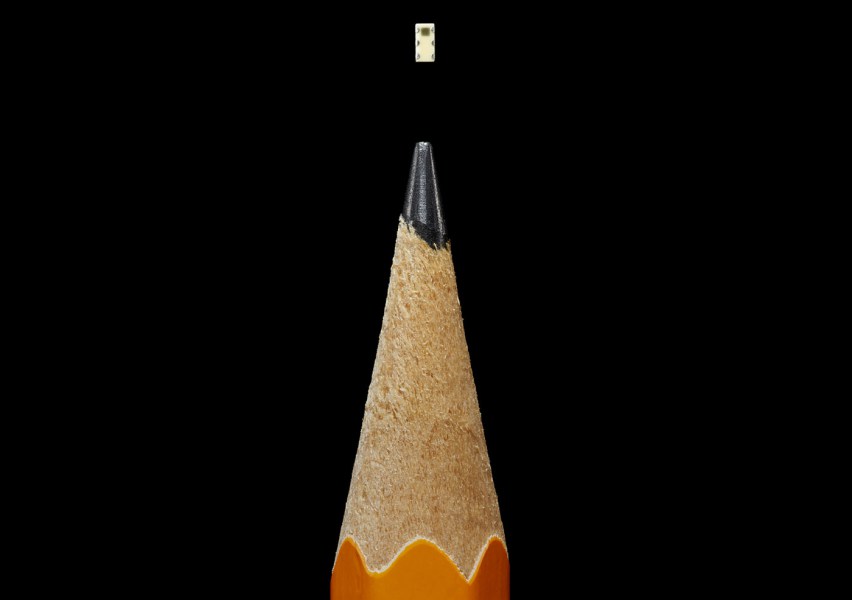

«Шпионский чип», о котором рассказывалось в материале Boomberg, выглядит, по словам журналистов СМИ, именно так

На прошлой неделе издание Bloomberg Businessweek опубликовало развернутую статью о китайском шпионском микрочипе, который тайно устанавливался на материнские платы серверов Supermicro. При помощи этого чипа заинтересованная сторона (читаем — китайцы) получала возможность удаленно контролировать любой сервер, подключенный к интернету. Также журналисты Bloomberg заявили, что жертвами этого хитрого трюка стали 30 крупных американских компаний, среди которых — Apple.

Несмотря на то, что производитель серверов все отрицает, акции компании Supermicro упали в цене на 50%. Четверг на прошлой неделе стал для Supermicro худшим днем за все время пребывания компании на бирже. Кроме того, вопросы стали задавать и компаниям, использующим сервера Supermicro, например, той же Apple. У корпорации десятки миллионов пользователей, которые доверили ей свои данные. Если дата-центры Apple открыты для китайцев, то возникает вопрос — что делает компания для того, чтобы решить проблему и какие дает гарантии конфиденциальность.

Apple отправила письмо с указанием своей позиции по указанному вопросу в Конгресс США. Кук не стал давать никаких гарантий, он просто сказал, что вся эта история — выдумка, сервера компании находятся под надежной защитой. Он также заявил, что сотрудники корпорации провели обширную проверку своих дата-центров за несколько месяцев до того, как в Bloomberg появилась злополучная статья. В ходе проверки ничего, подобного шпионским микрочипам найдено не было. Кроме того, компания не смогла обнаружить и программные уязвимости.

В принципе, корпорации приходится отчитываться о своей работе в сфере защиты пользовательских данных не впервые. Так, еще в 2013 году Apple пришлось поднапрячься, поскольку тогда Эдвард Сноуден рассказал о платформе PRISM, позволяющей разведке США получать доступ к любой информации в практически любой компании США и некоторых других стран.

После публикации материалов Сноудена Apple и другие технологические стартапы стали размещать в СМИ опровержения, написанные мастерами слова. Слова были тщательно подобраны, а факты, приведенные в злополучных документах, пытались опровергнуть. Но не получилось, поскольку, хотя при публикации материалов и были допущены какие-то ошибки, общий посыл был вполне верным — разведке действительно получить доступ к большому количеству конфиденциальных данных. Другими словами, компаниям не удалось обелить себя, поскольку факты, указанные в документах Сноудена, были доказаны, проверены и перепроверены многочисленными специалистами.

Сейчас, после «вброса» от Bloomberg, эксперты и обычные пользователи задаются вопросом о том, не может ли все это быть повторением более ранней истории. То есть, если Bloomberg и ошибается в частностях, нет ли возможности, что основная информация, приведенная в статье — чистая правда, а корпорации снова пытаются откреститься от очевидных вещей.

Apple продолжает утверждать, что тщательное расследование, проведенное ее специалистами, привело к результатам, противоположным выводам статьи в Bloomberg. Никаких шпионских чипов обнаружить не удалось, да и не было их вовсе. «Нас никогда не проверяли и не предупреждали о подобной опасности представители ФБР». Кроме того, корпорация заявила, что агенты ФБР не обращались и после того, как вся статья была предана огласке.

Анимированная иллюстрация статьи Bloomberg, где наглядно показан тот самый чип. Пока что его никто не нашел

Не только Apple пришлось оправдываться, примерно так же строила свою линию поведения и компания Amazon. Ее пресс-служба сделала обтекаемое заявление: «Ни в прошлом, ни сейчас, ни в будущем у нас не было и не будет никаких проблем, связанных с использованием модифицированного третьими лицами компьютерных систем или ПО.

Спустя некоторое время после того, как правительственная комиссия США заслушала представителей технологических компаний, Министерство внутренней безопасности заявило о том, что нет причин сомневаться в словах представителей компаний. Тем не менее, все подозрения не сняты.

Правда, за время, прошедшее со времени выхода публикации Bloomberg, никто из журналистов не подтвердил факты, приведенные в материале. Обычно, когда случается нечто из ряда вон выходящее, и какое-либо СМИ это публикует, находятся журналисты из других изданий, которые подтверждают слова своих коллег. Но не в этот раз — пока что никто не подтвердил справедливость обвинений Bloomberg, также в сети не появились и фотографии плат с „жучком“.

Если бы, как и утверждали журналисты Bloomberg, проблема бы затронула около 30 компаний, то рано или поздно правда вышла бы наружу, покровы бы были сорваны. Пока что этого не произошло, так что остается лишь ждать.

Комментарии (54)

Lazytech

10.10.2018 06:50Статья пятилетней давности:

Bloomberg Reporters Compensation — Business Insider

Bloomberg News has an unusual practice of paying some of its reporters explicitly for publishing «market-moving» stories.

Мой вольный перевод:

Bloomberg News, в отличие от других новостных агентств, в явном виде приплачивает некоторым журналистам за публикацию статей, вызывающих оживление на рынке.

Выводы делайте сами.

P.S. Еще цитата:

«Anyone who moves the markets gets a bonus. Your team gets awards. If you don't move the market [it's] like there's something wrong with you. You don't get a full bonus.»

Перевожу:

«Все, кто «двигают» рынок, получают премии. Ваша команда получает вознаграждение. Если же вы не «двигаете» рынок, то, наверное, с вами что-то не так. Вы не получите полную премию».

igruh

10.10.2018 07:13Жёлтая пресса изобличает грязные методы жёлтой прессы?

Lazytech

10.10.2018 07:23Зачем же так?

Business Insider — Википедия

Отрывки из статьи«Би?знес инса?йдер» (англ. Business Insider; букв. «Деловой осведомитель») — один из ведущих мировых новостных порталов, имеющий особенный стиль агрегации и обработки информации. В отличие от аналитических агентств (таких как Gartner), на Business Insider аналитические новости обычно публикуются с комментариями через несколько часов с момента их доступности без ожидания сопоставления с финансовыми отчётами корпораций, но всегда информация базируется на авторитетных источниках. <...>

Сайт выступает агрегатором и комментатором новых официальных и инсайдерских новостей: каждая новость обычно снабжается «острым» комментарием, сатирический тон комментариев в совокупности с авторитетными источниками обычно указывает на то, где корпорации проводят дезинформацию через средства своего маркетинга и какие их намерения в реальности.

Несмотря на выбранный сатирический тон комментариев, ставшим вместе со скоростью реакции визитной карточкой портала, сам портал является авторитетным аналитическим агентством и на него ссылаются такие авторитетные издания как The New York Times[4] и средства массовой информации как National Public Radio[5]. <...>

Редакторы

Главный редактор Henry Blodget, был управляющим директором таких компаний как Merrill Lynch, Pierce, Fenner & Smith и был отстранен от операций с ценными бумагами за раскрытие информации о реальных рисках клиентов на пузыре «доткомов»[9]. Журналист Дэн Фроммер ранее был одним из основных авторов статей Forbes. Заместитель главного редактора Joe Weisenthal работал как штатный аналитик с целой серией компаний относящихся к «доткомам» и наблюдал махинации по созданию «пузыря» изнутри[10]. <...>

Награды

Журнал Time включил Business Indsider в список 25 лучших блогов по финансовым комментариям («Best 25 Financial Blogs»)[11],. Раздел IT-новостей был выбран PC Magazine в числе списка лучших IT-блогов 2009 года («Our Favorite Blogs 2009»)[12].

Hardcoin

10.10.2018 08:33Выводы понятны — статья нацелена, что бы сдвинуть рынок. Но враньё ли в статье — такой вывод про приведенной вами информации сделать нельзя. Ждём ход supermicro. Она может подать в суд, например, если уверена, что статья врёт.

Lazytech

10.10.2018 08:35+3Возможно, журналисты Bloomberg просто не разобрались в теме. К примеру, специалист по аппаратной защите (см. ниже), представленный как один из источников информации, утверждает, что они переврали его слова. Ниже цитирую его высказывание.

So late August was the first time Jordan disclosed to me some of the attackers in the story. I heard the story and It didn’t make sense to me. And that’s what I said. I said wow I don’t have any more information for you, but this doesn’t make sense. I’m a hardware person. My business is teaching people how to secure hardware. Spreading hardware fear, uncertainty and doubt is entirely in my financial gain. But it doesn’t make sense because there are so many easier ways to do this. There are so many easier hardware ways, there are software, there are firmware approaches. There approach you are describing is not scalable. It’s not logical. It’s not how I would do it. Or how anyone I know would do it.

Если вкратце, внедрение в материнскую плату подобного шпионского чипа — крайне непрактичный способ обеспечения несанкционированного доступа к серверу.

Sabubu

10.10.2018 15:53Отчего непрактичный? По мне так очень практичный (если чип сидит на линии между SPI Flash и BMC) — не побеждается даже выпаиванием SPI Flash, заменой на чистую и перепрошивкой. Ну и обнаружить трудно — если выпаять микросхему ROM, то в ней корректная прошивка без закладок.

Проясните пожалуйста, в чем непрактичность?

Alexeyslav

10.10.2018 16:04Вероятно в том что надо переделывать множество плат, отлаживать чтобы на производстве новых не возникло непредвиденных проблем. В то время как почти на поверхности лежат всевозможные уязвимости нулевого дня, при помощи которых можно получить доступ к серверу НЕ ИМЕЯ даже физического доступа.

Sabubu

10.10.2018 16:46Уязвимости закрываются, зависят от используемого софта и ОС, конфигураций фаерволлов — того, что не под нашим контролем. Плюс, хардварный бекдор никак не запрещает использование других атак.

У аппаратных бекдоров совсем другие возможности. Ну например, ими можно анализировать поток данных с сетевой карты/диска и при наличии определенной последовательности байт активировать нужную функцию.

iig

10.10.2018 16:14в чем непрактичность

Если это массовое изделие — рано (причем, возможно, раньше чем хотелось авторам разработки) или поздно кто-то обнаружит лишнюю деталь. А тут, несмотря на шумный интерес, никто не может предьявить экземпляр платы с этим самым чипом.

Sabubu

10.10.2018 16:47Чипы встраивались не во все платы, а в отдельные партии.

iig

10.10.2018 17:46Добавляются риски логистики (кто-то чего-то напутает, и в правильное место уйдет не та плата. Или наоборот. И, опять же, полная потеря контроля над изделием после выпуска. Вдруг кто-то параноидально настроенный сравнит ту самую плату с такой же, но без дополнительного чипа?

И опять же, если выпущено N хитрых плат, и о них пишут — где эти платы?

Alexeyslav

11.10.2018 08:30Сравнит… и какие выводы сделает? Я давно материнку менял… на ту же самую модель, но уже была другая ревизия и там невооруженным глазом видны отличия, настолько их много. Не говоря о каком-то мелком чипе… тут не просто сравнение нужно, а ещё и анализ изменений а лучше всего сравнение с референсом, но где его взять? А если референсная плата уже с жучком?

iig

11.10.2018 10:19и какие выводы сделает?

Да какие угодно. Ревизия не поменялась, а микросхем добавилось — нет повода исследовать? Плата попала в ремонт, а даташит не соответствует реальности — уверены, что никто не попытается разобраться?

Все это здорово напоминаетдавнюю историю с пробиркой и белым порошкомвыдуманную историюВ синагоге идут выборы раввина. Все предлагают Рабиновича. Встает Хаймович:

— Я могу сказать свое мнение?

— Пожалуйста, говорите.

— Вот вы предлагаете Рабиновича, а между прочим у него дочь — проститутка.

— Хаймович, что вы говорите! У Рабиновича вообще нет дочери. У него четыре сына — и все!

— Ну, я сказал свое мнение, а вы решайте.

Alexeyslav

11.10.2018 10:41Подробный даташит на материнку конкретной ревизии врятли кто просто так даст, всётаки это строгий NDA и корпоративный секрет. очень сомневаюсь что при случайном исследовании в наличии будут платы одинаковой ревизии но одна с жучком а другая без. Порой, даже платы одной ревизии отличаются компонентами — смотря в каком сборочном цеху они собирались и какие компоненты были доступны в тот момент времени. Пока уточнишь и сверишь все детали по материнке она морально устареет…

Lazytech

10.10.2018 16:38Мотороллер не мойЯ всего лишь привел мнение специалиста по аппаратной защите Джо Фицпатрика, который сказал, что на практике так никто не делает. Сам я, увы, не тяну даже на дилетанта…

Alexeyslav

10.10.2018 17:20Правильней говорить «пока не делают».

Lazytech

10.10.2018 17:34Ага, пока не делают. Вот что Джо Фицпатрик сказал Джордану Робертсону:

There are so many easier hardware ways, there are software, there are firmware approaches. There approach you are describing is not scalable. It’s not logical. It’s not how I would do it. Or how anyone I know would do it.

Мой вольный перевод:

Есть множество более простых аппаратных подходов, а еще есть программные и микропрограммные способы. Описываемый вами подход — не масштабируемый. Он просто нелогичный. Я бы поступил иначе, и те, кого я знаю, тоже поступили бы иначе.

Alexeyslav

11.10.2018 08:32Больше похоже на оправдание, чтобы отвести внимание от такого способа внедрения.

Lazytech

10.10.2018 07:41Нашел скептическую статью:

Bloomberg source told them spy chip story «didn't make sense» — 9to5Mac

Если вкратце, журналисты Bloomberg представили в своей статье гипотетическую ситуацию, изложенную специалистом по аппаратной защите Джо Фицпатриком (Joe Fitzpatrick), как реальную. А на самом деле Фицпатрик, оказывается, сказал им, что история со шпионским чипом (в том виде, в каком ее представляли себе журналисты) «не имеет смысла».

elve

10.10.2018 09:04Вон оно что! А я сначала подумал, что журналисты впервые увидели IPMI =)

Lazytech

10.10.2018 09:07Я почти уверен в том, что они впервые увидели такую аббревиатуру. :)

P.S. На Bloomberg опубликовали новую статью, в которой рассказывается о закладке, якобы обнаруженной в оборудовании крупной американской телекоммуникационной компании (название компании не называется). На этот раз шпионский чип нашли (surprise, surprise) в сетевом разъеме сервера.

New Evidence of Hacked Supermicro Hardware Found in U.S. Telecom — Bloomberg

Unusual communications from a Supermicro server and a subsequent physical inspection revealed an implant built into the server's Ethernet connector, a component that's used to attach network cables to the computer, Appleboum said.

<...>

Appleboum said one key sign of the implant is that the manipulated Ethernet connector has metal sides instead of the usual plastic ones. The metal is necessary to diffuse heat from the chip hidden inside, which acts like a mini computer. <...>

hssergey

10.10.2018 08:04А насколько вообще возможно поставить такой шпионский чип, и чтобы это было незаметно? То есть ситуация: компания делает заказ на завод: необходимо изготовить партию плат, вот файлы с разводкой, вот дампы прошивок, которые надо залить в соответствующие микросхемы. И чтобы установить шпионский чип, надо отреверсить принципиальную схему, отреверсить прошивки, понять логику работы, найти куда можно поставить этот чип, чтобы он имел доступ к данным и мог выполнять какие-то деструктивные действия (типа замкнуть ключи чтобы по команде извне плата сгорела), и еще все это сделать незаметно. И в очень сжатые сроки, чтобы уложиться в график изготовления и поставки плат. И чтобы компания, получив плату, прогнав на ней тесты, ничего не обнаружила. По мне, это очень маловероятно. Гораздо проще делать шпионское ПО и вирусы, чем во всем мире и занимаются…

Alexeyslav

10.10.2018 09:27Ну почему же, это вполне реально. Если есть доступ к разработкам. Темболее, многие технологии без изменений кочуют от платы к плате, чтобы внедрить такого троянца отлаженного на другой плате нужно уже гораздо меньше ресурсов и времени, сделать это в сжатые сроки будет реально.

piligrim130

10.10.2018 08:55Испокон веков оборудование проходящие спец проверку для работы на закрытых предприятиях просвечивали рентгеном.Как и кто потом на этих фотографиях искал «шпионские „элементы для меня всегда была загадка.Одно дело печатная машинка 70 годов, другое дело современный чип.Например можно создать на базе ПЛИС систему двойного назначения, при обычных условиях чип выполняет заложенную в него функцию а в час х программируется для 'боевого ' применения.

Alexeyslav

10.10.2018 09:34Это называется многоуровневая защита. Самый простой уровень — осмотр платы на предмет наличия неучтённых элементов. Если надо, дойдут и до уровня изучения топологии кристаллов, смотря на что хватит средств. По меньшей мере, отличить новый кристалл с доп.функционалом от старого функции которого не менялись годами можно довольно легко, а дальше будет ставится вопрос какого рода эти изменения и чем они чреваты — это уже другой уровень проверки.

saipr

10.10.2018 09:14вся эта история — выдумка

Сколько таких выдумок мы видим и слышим каждый день.

Как и кто потом на этих фотографиях искал «шпионские „элементы для меня всегда была загадка

И самое главное этот кто-то находил их или нет

dartraiden

10.10.2018 09:35Надо ещё понимать, что такие заявления не делаются просто «чтобы сохранить лицо компании». Такие заявления влияют на курс акций, поэтому, если раскроется обман, глава Apple рискует подвергнуться уголовному преследованию.

sim31r

10.10.2018 14:49Заявления Apple весьма абстрактны, поискали уязвимости и не нашли, какие претензии можно к Apple предъявить? Может они недостаточно средств выделили. На 100% ни кто не сможет дать гарантии что все уязвимости закрыты.

Konachan700

10.10.2018 10:36+1Напрашивается введение ответственности за такие публикации. Для журналиста увольнение с пожизненным запретом любой работы в СМИ, для самого СМИ, где он работал — полное возмещение причиненного ущерба пострадавшим. Публикация таких статей ничем не лучше, например, умышленных поджогов или устроения массовых беспорядков.

Свобода слова при этом нарушена не будет — если некто публикует вымысел или непроверенную информацию — пусть пишет в начале текста жирным шрифтом предупреждение типа «вся информация вымышленная, совпадения случайны, придумал писатель такой-то». Тогда претензий не будет, пусть пишут хоть про вторжение марсиан. А не написал — значит этот некто гарантирует достоверность фактов, их проверяемость, и готов отвечать за написанное в случае обнаружения лжи.

dumistoklus

10.10.2018 14:02-1А если в публикации правда, то давать награду?

Bhudh

10.10.2018 14:05+1Зарплату. Журналистам она вроде за работу положена. Ну и премию, куда без неё.

dumistoklus

10.10.2018 15:24Если награда для журналистов — зарплата, значит и наказание для них — не получение зарплаты.

А если журналистов будут наказывать за «такие» публикации (не понятно какие, ведь еще не доказано что статья была ложной, как и обратное) тюрьмой или гигантскими штрафами, то тогда кнут не соответствует прянику. А это приведет к либо к неисполнению закона, либо к исчезновению профессии журналиста.

dumistoklus

10.10.2018 15:34При этом всегда есть наказание за клевету. И, если Эпл и СуперМикро считают что они тут пострадавшая сторона, то они могут подать в суд. А после выигрыша возместить убытки, взыскав их с издания, если таковые были.

Никакого дополнительно наказания для журналистов не нужно

sim31r

10.10.2018 14:56Желтая пресса и есть по сути намек на то что «вся информация вымышленная, совпадения случайны, придумал писатель такой-то». Официальные издания подразумевают и наличие доказательств и имидж накопленный множеством качественных статей. Есть некий баланс фактов и вероятностей ошибки. В случае обнаружения лжи обычно опровержение пишут. Журналисты все таки не следователи, и во многих случаях важнее дать предупреждение об опасности, прежде, чем станет поздно. Лучше пусть пишут частично недостоверную информацию, с последующим опровержением, чем пропустить действительно ценную информацию. Вопрос в балансе, например 1% ошибок допустим или 0.5%.

Обратный пример множество качественных журналистских расследований, журналист не может дать 100% гарантии что все факты правда, что мог, то и предоставил, но далее, после огласки всё подтверждается.

Sabubu

10.10.2018 15:57А разве нет ответственности за публикацию заведомо ложных сведений?

Alexeyslav

10.10.2018 16:08А если журналист искренне верил в то что пишет? Это уже не заведомо ложные будут…

Lazytech

10.10.2018 14:21Нашел любопытную информацию об авторах опубликованной на сайте Bloomberg скандальной статьи «The Big Hack» о якобы размещенном китайцами на материнской плате Supermicro шпионском чипе. К примеру, в 2014 году Джордан Робертсон (Jordan Robertson) и Майкл Райли (Michael Riley) опубликовали статью о взрыве на нефтепроводе в Турции, якобы учиненном в 2008 году русскими (то бишь российскими) хакерами. По словам Томаса Рида (Thomas Reed) из Университета Джонса Хопкинса, большинство специалистов по безопасности промышленных систем управления сочли эту статью газетной уткой.

Ссылка на статью:

Mysterious ’08 Turkey Pipeline Blast Opened New Cyberwar — Bloomberg

(к сожалению, у меня открывается только начало статьи)

Гуглоссылка:

«Jordan Robertson» «Michael Riley» Turkey pipeline Russian hackers — Google Search

Источник информации:

Risky Business Feature: Named source in «The Big Hack» has doubts about the story — Risky Business

(информация о вышеупомянутых журналистах начинается приблизительно с 00:35 аудиоподкаста, он на английском)

P.S. Я только начал слушать вышеупомянутый подкаст. Похоже, там еще много интересного.

Sabubu

10.10.2018 15:59> большинство специалистов по безопасности промышленных систем управления сочли эту статью газетной уткой.

Но ведь центрифуги по наработке радиоактивных материалов в Иране были уничтожены программно. Почему трубопровод нельзя разрушить аналогично, если там используется управляемое компьютером оборудование?

Lazytech

10.10.2018 16:47Почему трубопровод нельзя разрушить аналогично, если там используется управляемое компьютером оборудование?

Теоретически, наверное, можно. Однако почти все специалисты считают, что в вышеупомянутом случае ничего подобного не было.

P.S. Вспомнилось: Взрыв газопровода в Сибири в 1982 году — Википедия

Сдается мне, одного поля ягода.

Sabubu

10.10.2018 16:00Статья открывается через Гуглокеш.

Lazytech

10.10.2018 16:52Увы...По Вашей ссылке у меня открывается пустая страница с такой надписью:

Object not found

А по моей ссылке даже в гуглокэше выдается только начало статьи с предложением оформить подписку:

To continue reading this article, you must be a Bloomberg News subscriber.

Subscribe now to get unlimited access.

Sabubu

10.10.2018 21:59Наберите в Гугле cache:URL сайта и должно открыться.

Если не поможет, держите: archive.li/Nxtay — там правда стили отвалились, ну и ладно.

Lazytech

11.10.2018 06:12Наберите в Гугле cache:URL сайта и должно открыться.

Спасибо, так статья открылась полностью.

Lazytech

11.10.2018 07:49+1Нашел технический анализ якобы имевшей место кибератаки:

ics.sans.org/media/Media-report-of-the-BTC-pipeline-Cyber-Attack.pdf

Авторы документа и др.ICS Defense Use Case (DUC) Dec 20, 2014

Authors:

Robert M. Lee

Michael J. Assante

Tim Conway

ICS CP/PE (Cyber-to-Physical or Process Effects) case study paper – Media report of

the Baku-Tbilisi-Ceyhan (BTC) pipeline Cyber Attack

Note: We are providing a summary of the available information and have not

validated if the incident happened the way that has been described in the publicly

available reporting. We are providing this summary of information, as we believe

elements of the story being conveyed provide a learning opportunity for ICS defenders.

Lazytech

11.10.2018 08:58P.S. Запоздало заметил неточность в своем переводе:

Контрутверждение: камеры видеонаблюдения были установлены уже после взрыва, причем их намеренно подключили к разным линиям, чтобы злоумышленники не смогли получить доступ к диспетчерскому центру и узлам запорной арматуры.

Поправка:

Контрутверждение: камеры видеонаблюдения были установлены уже после взрыва, причем их намеренно подключили к отдельной линии, чтобы злоумышленники не смогли получить доступ к диспетчерскому центру и узлам запорной арматуры.

maolo

10.10.2018 14:32Ложечки нашлись, а осадочек остался.

Очередное «хайли лайкли» от западного СМРАДа — набросили, а пока вы отмываетесь, мы еще что-нибудь придумаем.

dumistoklus

10.10.2018 16:23Ложечки нашлись, но это не значит что не украли вилочки.

1) «Глава Apple заявил, что китайские шпионские чипы в серверах Supermicro — выдумка» — Supermicro производит не только сервера, но и материнские платы к ним, свитчи и прочее.

2) «Нас никогда не проверяли и не предупреждали о подобной опасности представители ФБР» — в США есть и другие государственные органы, которые могут проводить проверки

3) То что Джо Фицпатрик рассказал о возможном вектора атаки, не доказывает что такой атаки не было.

Также можно предполагать что врут или недоговаривают как все, так и часть участников этой истории, что Блумберг что Apple.

Например, Блумберг мог придумать статью из воздуха, но случайно совпало что такая история случилась на самом деле, но не серверами, а, например, с телефонами, и Apple просто пытается спасти себя от дополнительного расследования рассылая пресс-релизы направо и налево.

Juralis

Проплачено МЦСТ.

14th

Так они на Тайване своё делают, нет?