На днях специалисты по информационной безопасности из Sophos обнаружили в Google Play 22 приложения с более, чем 2 млн загрузок, и каждое из этих приложений было заражено malware. Одно из этих приложений — Sparkle Flashlight, его загрузили около 1 млн раз с момента появления в каталоге программ.

На днях специалисты по информационной безопасности из Sophos обнаружили в Google Play 22 приложения с более, чем 2 млн загрузок, и каждое из этих приложений было заражено malware. Одно из этих приложений — Sparkle Flashlight, его загрузили около 1 млн раз с момента появления в каталоге программ.Бэкдор содержался в программах не с момента появления приложений в каталоге. Примерно с марта по июнь этого года они были обновлены, с добавлением «секретного» компонента. Некоторые, правда, получили бэкдор с самого начала и были загружены в каталог вместе с ним.

Google удалил все эти приложения лишь в конце ноября, так что они успели нанести немало вреда пользователям, которые их загрузили. Семейство зловредов было относительно новым, так что алгоритмы обнаружения malware в каталоге Google не сумели вовремя распознать их. Это семейство получило название «Andr/Clickr-ad» от Sophos, специалисты этой компании первыми обнаружили вредоносное ПО.

По словам главы исследовательской группы Чена Ю, представители семейства отлично спроектированное ПО, потенциал которого в плане нанесения вреда пользователям достаточно большой. Сами приложения генерируют специальным образом сформированные запросы для рекламных сетей, так что создатели приложения получают средства от поставщиков рекламы для мобильных приложений. Грубо говоря, речь идет о скликивании — метод, который приносит значительные убытки рекламодателям.

Что касается вреда, наносимого пользователям зараженных устройств, то он не прямой а косвенный. Проблема в том, что зараженные приложения все время активны, а значит, батарея смартфона быстро истощается. Кроме того, идет постоянный обмен данными, и для тех пользователей, у кого объем интернет-трафика ограничен оператором, может возникнуть проблема — интернет либо отключится после исчерпания тарифного лимита, либо же придется платить за экстра-трафик.

Управление зараженными мобильными приложениями производится посредством контролируемого злоумышленниками домена mobbt.com. Приложения загружают специализированные модули и выполняют команды злоумышленников. Обмен данными происходит каждые 80 секунд. Malware модули заставляют приложение осуществлять сотни фейковых кликов по рекламе. Ее инфицированные приложения делают невидимой для пользователя — размер окна — ноль пикселей по высоте и ноль пикселей по ширине. Фактически, пользователь никак не может видеть работу зловредного ПО, «засечь» его можно лишь по слишком быстро разряжающемуся аккумулятору.

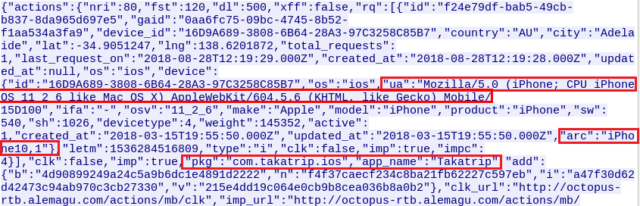

Для того, чтобы создать впечатление кликов по рекламе, производимых обычными пользователями различных устройств, приложение модифицирует строку user-agent. Ниже — скриншот расшифровки запросов такого ПО.

Ниже — еще один скриншот, демонстрирующий активность зловреда в рекламной сети Twitter. Запуск этого приложения производился с виртуального девайса, но само приложение маскировалось под ПО, запущенное на Samsung Galaxy S7.

После детального анализа, проведенного Sophos, оказалось, что malware отправляет в user-agent информацию о самых разных мобильных устройствах. Это и iPhone от пятого до восьмого, плюс 249 различных моделей Android-гаджетов, с версиями Android от 4.4.2 to 7.x.

Поддельный user-agent выполнял одновременно несколько задач. Для iPhone это повышенная стоимость клика — некоторые рекламодатели устанавливают более высокую цену для пользователей iPhone разных моделей, считая, вероятно, что их владельцы несколько более платежеспособны, чем пользователи Android. Вторая задача — притвориться, что активность проявляют реальные пользователи реальных гаджетов.

Для того, чтобы приносить максимальную прибыль своим владельцам, зловреды запускались в автоматическом режиме каждый раз после перезагрузки телефона. Для этого использовался BOOT_COMPLETED. В случае принудительного завершения приложения оно снова запускалось — только не сразу, а тремя минутами позже. ПО проверяло на сервере злоумышленников наличие обновлений каждые 10 минут.

Специалисты по кибербезопасности считают, что меры, принимаемые Google, недостаточны — ведь свою деятельность злоумышленники вели не один месяц. Вполне может быть, что и сейчас в каталоге приложений остались какие-то программы, которые заражены зловредами названного выше семейства. Что касается самих приложений, обнаруженных экспертами, то вот их список.

Для того, чтобы защититься от подобных приложений, в Sophos рекомендуют внимательно читать описание, а также просматривать отзывы других пользователей. Правда, это помогает далеко не во всех случаях — ведь некоторые приложения действительно выполняют свои функции, но при этом они заражены вредоносным модулем, который выполняет грязную работу.

Комментарии (14)

kisaa

08.12.2018 05:39+4А разве это бэкдор? Всегда полагал, что бэкдор — это "потайная дверь" для управления устройством. А здесь просто кликер рекламы, встроенный в код приложения.

geher

08.12.2018 13:38Управление зараженными мобильными приложениями производится посредством контролируемого злоумышленниками домена mobbt.com. Приложения загружают специализированные модули и выполняют команды злоумышленников.

Если это верно, то таки бэкдор. Просто злоумышленники пока "добрые" и ограничились банальным скликиванием.

ankh1989

08.12.2018 06:33+8Статья хорошая, но поставил минус за враньё про «бекдор». По сути это не вирус никакой: вы установили программу (сами), а она начала много трафика есть. Это мало чем отличается от просто криво написанной программы.

lopatoid

08.12.2018 07:18В переводе нет ни слова про вирус. А в оригинальной статье нет не только слова вирус, но и слова бэкдор (это, кстати, разные вещи).

Так что это косяк переводчика.

ankh1989

08.12.2018 08:59+5Это не косяк, а намеренный обман, чтобы завлечь побольше читателей. За такое надо минус в карму, но как оказалось я его уже за что то давно поставил.

altrus

08.12.2018 08:36А что, смена user-agent'a на одном и том же мобильном девайсе позволяет так легко обмануть Google и рекламные сети?

Google-u пофиг что в его мобильных сетях кликают «айфоны»?

Hardcoin

08.12.2018 09:48В смысле, пофиг? Разумеется в рекламных сетях Гугла айфоны тоже кликают, а вы как думали? Что если с Айфона на сайт зайти — рекламы от Гугла не будет, что ли?

altrus

08.12.2018 09:49Я так понял, речь шла о рекламе на мобильных площадках Гугла

То есть, рекламе в Андроид приложениях

MedicusAmicus

08.12.2018 09:29-1Где скачать? Поставлю себе.

AdNoseam mobile, практически

А вообще — есть же мобильные файрволлы, чего не пользовать?

FreeManOfPeace

08.12.2018 11:55Просят рут (кроме NoRoot Firewall), нет никакой гарантии что конкретный файрволл будет корректно работать на конкретном устройстве и ничего не отвалится. Казалось бы простейшая функция

которая была даже на J2ME платформах

MedicusAmicus

08.12.2018 12:06У меня sequrity space отлично блочит все неугодное. Правда, пришлось вручную поработать над рекламными доменами Гугла. Теперь в сеть ходят только те, кому можно.

Jabberwocky

08.12.2018 13:43А почему список негодяйных приложений дан картинкой? Если кто-то захочет удостовериться, не бяку ли он собрался скачать, эту картинку поиском он не найдет.

TimsTims