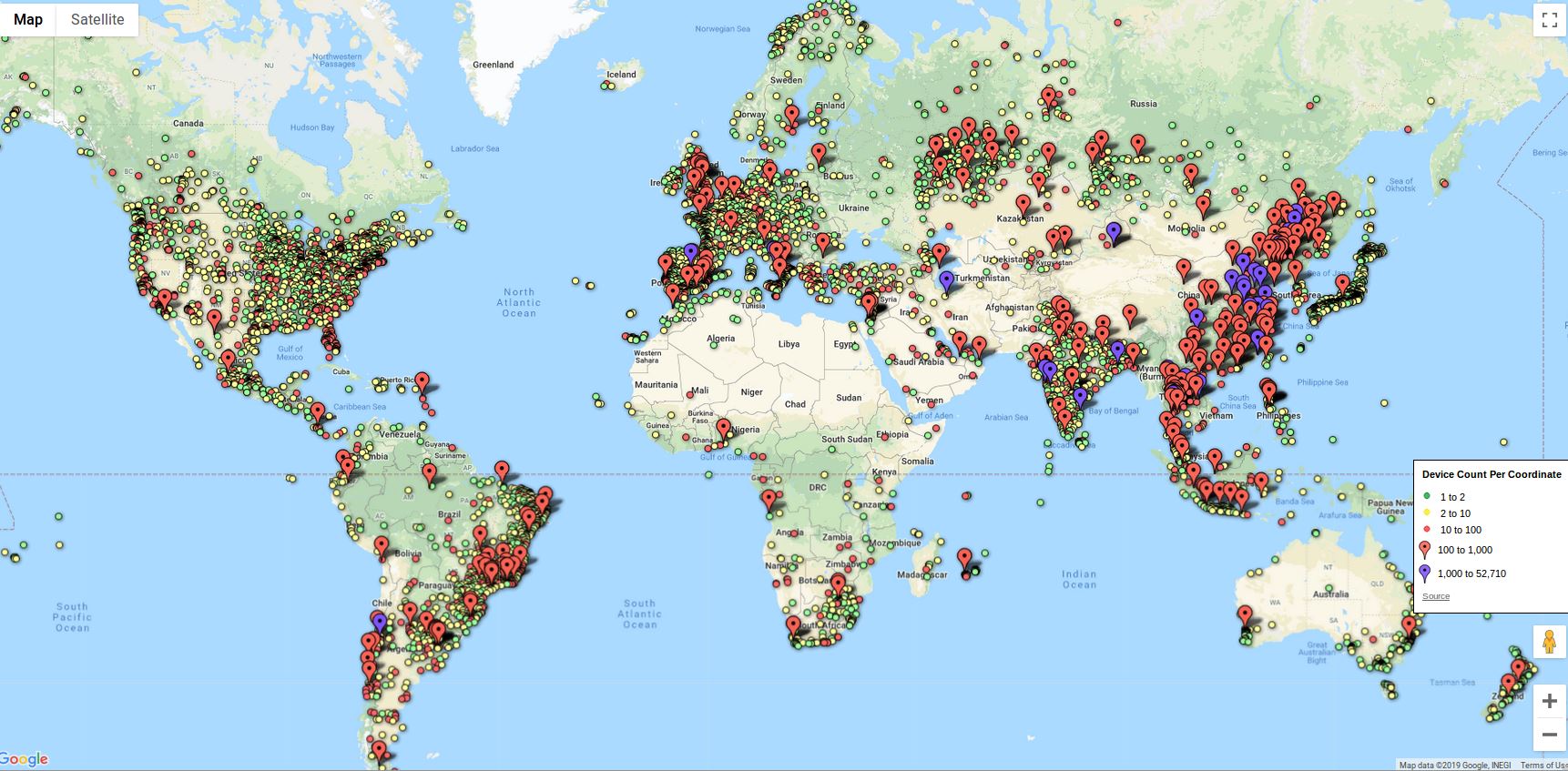

Карта уязвимых устройств. Автор — Брайан Кребс.

Сотни китайских видеокамер, радионянь и «умных» дверных звонков в очередной раз оказались под прицелом: уязвимость соединений peer-to-peer (P2P) позволяет перехватывать трафик, получать личные данные и управлять устройствами.

С помощью P2P-технологий можно быстро подключиться и не настраивать правила маршрутизации и проброс портов вручную. Для подключения нужно только считать через приложение QR-код или ввести шестизначный UID. Уязвимость найдена в iLnkP2P — компоненте, который устанавливает P2P-соединение. Он не использует аутентификацию или шифрование, что позволяет найти уязвимое устройство и провести атаку man-in-the-middle.

Попав в сеть, устройства с iLnkP2P начинают слать на P2P-сервер heartbeat-сообщения. Сервер запоминает источник и при необходимости шлет запрос на последний известный ему адрес. Чтобы перехватить соединение, достаточно отправить ложное heartbeat-сообщения с действующим UIN. Получить его можно либо с помощью перебора, либо с помощью анализа траффика. После соединения можно использовать логин и пароль по умолчанию или подождать, когда пользователь введет свои данные.

iLnkP2P используют многие китайские бренды: HiChip, TENVIS, SV3C, VStarcam, Wanscam, NEO Coolcam, Sricam, Eye Sight, HVCAM. Определить уязвимое устройство можно по UID: он представляет собой номер в формате FFFF-123456-ABCDE. На использование iLnkP2P указывают первые четыре знака. Больше половины устройств с iLnkP2P производит HiChip, и их UID начинается с FFFF, GGGG, HHHH, IIII, MMMM или ZZZZ. Остальные устройства можно проверить на сайте, где описаны детали уязвимости.

Ни разработчики iLnkP2P, ни представители брендов на запросы компьютерных экспертов не отвечают. Сайт iLnk лежит и редиректит на казино, поэтому решить проблему патчем от производителя вряд ли получится. Чтобы защититься от уязвимости P2P-соединений, нужно заблокировать входящие соединения на UDP-порт 32100. Это защитит устройство от доступа из внешних сетей, хотя возможность подключиться локально останется.

Комментарии (3)

shalm

02.05.2019 08:14Не знаю как с этим может быть связано, но когда я запустил пару месяцев назад торрент клиент под в10 и потом, когда он работал попробовал войти в стим, то стим-клиент не смог соединиться. Отключил торрент, то же самое. Перегрузил комп, появилось соединение. Торрент настроен дефолтно, пробовал ещё пару раз, с таким же результатом всё происходило.

vSLY

Здесь в Китае производителей не

особобеспокоят все эти проблемы с безопасностью их устройств. Да и конечные пользователи не особо бунтуют или отказываются покупать дешевые IoT девайсы из Китая от дешевых брендов.Так что с точки зрения ИБ их стоит рассматривать как скомпроментированные — выносить в отдельную сеть или закрывать все возможные порты вовне, а лучше вообще не использовать, по возможности.