Я ранее приводил аргументы, почему информационная безопасность находится в состоянии когнитивного кризиса, причём ситуация ухудшается. Несмотря на обилие свободно доступной информации, мы плохо справляемся с выявлением и обучением практическим навыкам в сфере ИБ, во всём разнообразии доступных специальностей. Большинство новых специалистов — в основном, самоучки, а университеты не в состоянии выпустить готовых к работе специалистов.

Ситуация не уникальна для нашей профессии. С аналогичными проблемами ранее столкнулись медицина, юриспруденция, бухгалтерия и другие области. На их примере можно определить несколько признаков, определяющих когнитивный кризис:

Спрос на специалистов значительно превышает предложение. Для опытных профессионалов есть огромное количество вакансий. Поскольку многие организации нуждаются в опыте, они не в состоянии надлежащим образом инвестировать в подготовку своих сотрудников. Дефицит сильно раздувает зарплаты специалистов-практиков с актуальными навыками, и происходит гиперспециализация.

Большая часть информации ненадёжна и непроверяема. Мало авторитетных источников знаний о важнейших компонентах и процедурах. Практикующие врачи в значительной степени полагаются на личный опыт и наблюдения, которые не проверены и объективно не подтверждены. Это затрудняет достоверное изучение новой информации и ещё больше затрудняет разработку передовых практик и измерение успеха.

Сохраняются крупные отраслевые проблемы, которые невозможно системно решить. Отрасль не в состоянии организовать или эффективно бороться с самыми большими проблемами, с которыми сталкивается. В медицине это эпидемии и кризисы, в бухгалтерии — широкомасштабные бесконтрольные хищения через подделку отчётности. А в компьютерной сетях по-прежнему свирепствуют черви 2000-х годов: в интернете сотни тысяч хостов с уязвимыми портами SMB, и нет никаких признаков, что эпидемия криптовымогателей идёт на спад. Многие из главных проблем, с которыми мы столкнулись двадцать лет назад, сохранились до сих пор или стали ещё хуже.

Поскольку другие области вышли из когнитивного кризиса более формализованными и эффективными, у информационной безопасности есть надежда. Мы можем поучиться у них и совершить собственную когнитивную революцию. Должны произойти три вещи:

Поскольку другие области вышли из когнитивного кризиса более формализованными и эффективными, у информационной безопасности есть надежда. Мы можем поучиться у них и совершить собственную когнитивную революцию. Должны произойти три вещи:

В центре всех трёх столпов когнитивной революции находится концепция ментальной модели.

Ментальная модель — это просто способ смотреть на мир. Мы окружены сложными системами, поэтому для упрощения мозг создаёт модели.

Вы всё время используете ментальные модели. Вот несколько примеров:

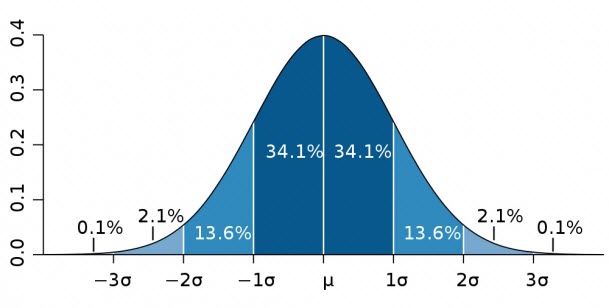

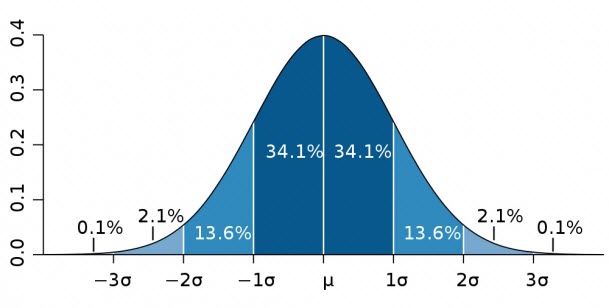

Распределение и колоколообразная кривая. В нормально распределённых данных большинство точек группируются вокруг середины. Таким образом, у большинства людей средний интеллект, и только у немногих чрезвычайно низкий или высокий.

Распределение и колоколообразная кривая. В нормально распределённых данных большинство точек группируются вокруг середины. Таким образом, у большинства людей средний интеллект, и только у немногих чрезвычайно низкий или высокий.

Оперантное обусловливание. Во многих случаях рефлекс возникает не из-за предшествующего стимула, а из-за последствий. Если мышь получает пищу всякий раз, когда нажимает на рычаг, она с большей вероятностью нажмёт на него. Если вы болеете каждый раз, когда съедаете ананас, вы вряд ли продолжите часто их есть.

Оперантное обусловливание. Во многих случаях рефлекс возникает не из-за предшествующего стимула, а из-за последствий. Если мышь получает пищу всякий раз, когда нажимает на рычаг, она с большей вероятностью нажмёт на него. Если вы болеете каждый раз, когда съедаете ананас, вы вряд ли продолжите часто их есть.

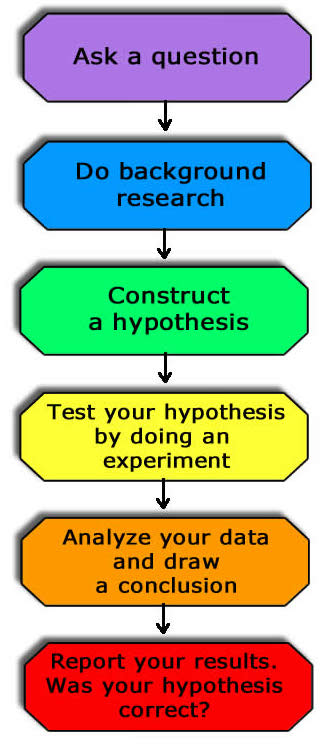

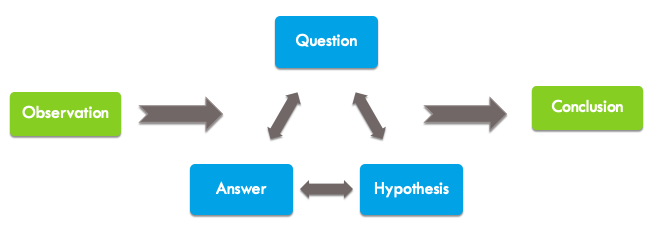

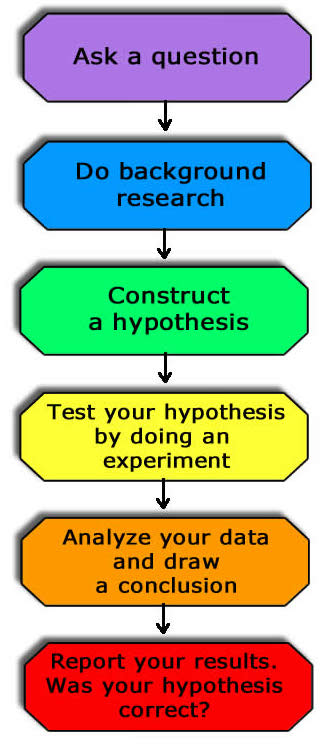

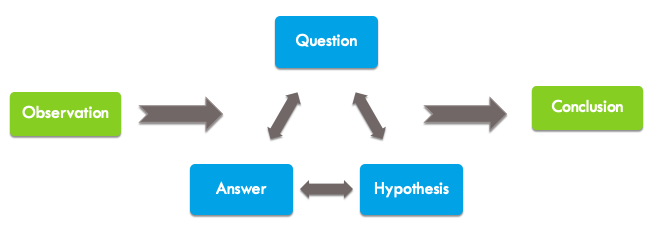

Научный метод. Научное открытие обычно следует стандартному процессу: задать вопрос, сформировать гипотезу, провести эксперимент для проверки этой гипотезы и сообщить о результатах. Мы используем это не только в своих исследованиях, но и для проверки исследований других путём оценки соответствия между ключевыми вопросами, гипотезами, экспериментальными процедурами и выводами.

Научный метод. Научное открытие обычно следует стандартному процессу: задать вопрос, сформировать гипотезу, провести эксперимент для проверки этой гипотезы и сообщить о результатах. Мы используем это не только в своих исследованиях, но и для проверки исследований других путём оценки соответствия между ключевыми вопросами, гипотезами, экспериментальными процедурами и выводами.

Каждая из этих моделей упрощает что-то сложное таким образом, что её можно полезно применять и практикам, и преподавателям. Это мышление заточено на интерпретацию проблем и принятие решений. С другой стороны, модели — это инструменты. Чем больше у вас инструментов, тем лучше вы подготовлены для решения множества проблем.

Ментальные модели — это специальные инструменты конкретной профессии. За последние сто лет медицина прошла через свою когнитивную революцию, создав продвинутые ментальные модели. Даже с 60 000 возможными диагнозами и 4000 процедурами медики эффективно применяют такие простые модели:

13 систем органов. В теле много компонентов, но их можно рассматривать как отдельные, в основном автономные системы. Специалисты обычно сосредотачиваются на глубоком изучении одной из этих систем. Это делает сферу обучения более управляемой.

13 систем органов. В теле много компонентов, но их можно рассматривать как отдельные, в основном автономные системы. Специалисты обычно сосредотачиваются на глубоком изучении одной из этих систем. Это делает сферу обучения более управляемой.

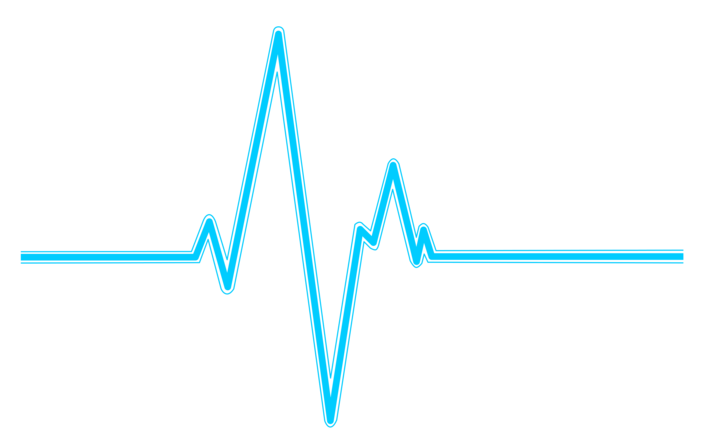

Четыре жизненных показателя. Энтропия человеческого тела огромна. Есть четыре основных жизненно важных признака для обнаружения значимых изменений: температура, частота дыхания, кровяное давление и пульс. Медицинские работники всех уровней умеют непрерывно собирать эту информацию в качестве постоянного средства предварительной диагностической оценки.

Четыре жизненных показателя. Энтропия человеческого тела огромна. Есть четыре основных жизненно важных признака для обнаружения значимых изменений: температура, частота дыхания, кровяное давление и пульс. Медицинские работники всех уровней умеют непрерывно собирать эту информацию в качестве постоянного средства предварительной диагностической оценки.

Десятибалльная шкала боли. Боль — важное диагностическое измерение, потому что она указывает на эффективность обработки или терапии. Но боль трудно объективно измерить. В то же время простая графическая шкала боли помогает врачам эффективно общаться с пациентами и замечать изменение боли относительно базового уровня.

Десятибалльная шкала боли. Боль — важное диагностическое измерение, потому что она указывает на эффективность обработки или терапии. Но боль трудно объективно измерить. В то же время простая графическая шкала боли помогает врачам эффективно общаться с пациентами и замечать изменение боли относительно базового уровня.

В компьютерных индустрии тоже есть ментальные модели, на которые мы сильно полагаемся, хотя обычно и не называем их ментальными моделями. Например,

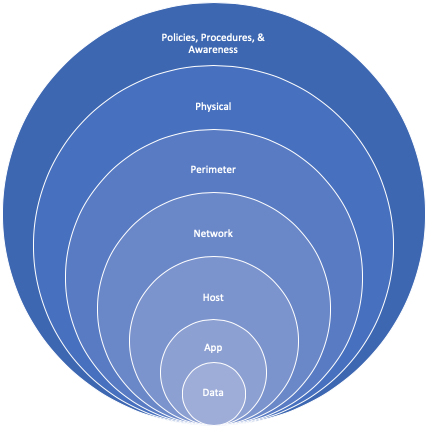

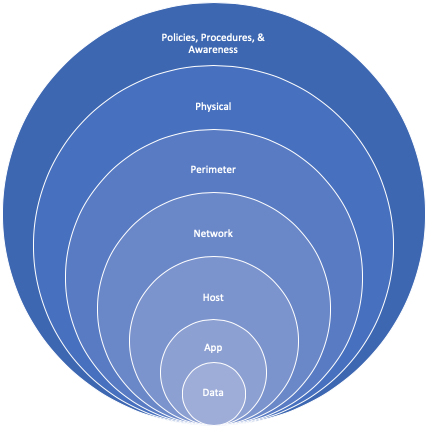

Глубокая защита (defense in depth, DID). Подход к архитектуре безопасности, где дополнительные категории (расследование, защита, реагирование и т.д.) накладываются слоями для обеспечения обширной всесторонней позиции.

Глубокая защита (defense in depth, DID). Подход к архитектуре безопасности, где дополнительные категории (расследование, защита, реагирование и т.д.) накладываются слоями для обеспечения обширной всесторонней позиции.

Модель OSI. Иерархическая классификация сетевых коммуникационных функций, используемых для разработки и анализа протоколов связи и их взаимодействия. Разработчики ОС и приложений используют модель OSI для разработки функциональности и установления границ. Администраторы и аналитики используют её для устранения неполадок и расследования сетевых проблем и инцидентов.

Модель OSI. Иерархическая классификация сетевых коммуникационных функций, используемых для разработки и анализа протоколов связи и их взаимодействия. Разработчики ОС и приложений используют модель OSI для разработки функциональности и установления границ. Администраторы и аналитики используют её для устранения неполадок и расследования сетевых проблем и инцидентов.

Процесс расследования. Расследование угроз безопасности обычно следует этому процессу: обнаружить подозрительные данные на входе, задать вопросы, сформировать гипотезу, начать поиск ответов — и повторять процедуру до тех пор, пока она не придёт к выводу. Аналитики безопасности используют этот процесс для построения хроники событий и решения, какие доказательства анализировать.

Процесс расследования. Расследование угроз безопасности обычно следует этому процессу: обнаружить подозрительные данные на входе, задать вопросы, сформировать гипотезу, начать поиск ответов — и повторять процедуру до тех пор, пока она не придёт к выводу. Аналитики безопасности используют этот процесс для построения хроники событий и решения, какие доказательства анализировать.

Вы постоянно используете всевозможные ментальные модели, но они не существуют в вакууме. Каждый из нас воспринимает мир через призму собственного уникального восприятия, созданного под влиянием жизненного опыта. Хотя призма постоянно меняется, эти модели не применяются одна за другой. Вместо этого восприятие состоит из наслоения многих моделей.

Иногда это вспомогательные посторонние модели. Например, модель «бритва Оккама» предполагает, что самое простое объяснение обычно правильно. Врач может использовать этот принцип вместе с ментальными моделями для дедуктивных рассуждений и оценки психического состояния. Например, быстрая потеря веса может объясняться не раком поджелудочной железы или сотней других заболеваний, а просто тем, что человек недостаточно ест, возможно, из-за депрессии. Это звучит просто, но чтобы сделать такой вывод, требуется огромная вдумчивость и информированность.

В других случаях мы принимаем в расчёт конкурирующие ментальные модели, которые противоречат друг другу: например, религия и государственное гражданство. Христианство диктует «не убий», но демократическое государство предлагает гражданам идти на войну, чтобы сохранить свои свободы. Эти конфликты порождают внутренние раздоры, в ходе которых часто приходится идти на компромиссы.

При столкновении с новой подходящей ментальной моделью мы включаем её в свой личный набор. Всё, о чём мы думаем, каждое наше действие проходит через фильтр из этих ментальных моделей, которые толкают на действия или противоречат друг другу.

Практики информационной безопасности отчаянно жаждут новых моделей, что ещё больше подчеркивает когнитивный кризис. На самом деле мы часто берём хорошие модели и злоупотребляем ими или расширяем их за пределы их практической цели.

База знаний об атаках MITRE ATT&CK представляет собой список общих методов описания сетевых атак. Это отличная модель, которая полезна во многих отношениях, и, честно говоря, в какой-то момент что-то такое было необходимо.

Но поскольку моделей так не хватает, некоторые организации стали отказываться от других принципов безопасности и успешных инициатив, ограничиваясь проверкой по списку MITRE ATT&CK. Точно так же я видел, как новые организации безопасности сосредотачивают все свои стратегии обнаружения и предотвращения только на базе ATT&CK без предварительного формулирования модели угрозы, без понимания ценных активов и оценки рисков. Это путь в никуда. Это не вина MITRE: разработчики этого фреймворка сами активно пытаются объяснить, когда следует, а когда не следует использовать ATT&CK, подчёркивая ограничения фреймворка.

Проблема в том, что нам не хватает моделей, поэтому мы сразу используем и злоупотребляем любой разумной моделью, как только она появляется. В конечном счёте нужны хорошие модели. Требуется надёжный набор инструментов. Но не везде можно применить молоток, и нам не нужны четырнадцать циркулярных пил.

Я уже упоминал несколько моделей, которые помогают упростить образование и практику в IT, но полезных и общепринятых моделей всё равно не хватает. Что же определяет хорошую модель?

Хорошая модель проста. Модели помогают бороться со сложностью проблем. Если они сами сложнее, чем проблемы, то польза уменьшается. Важна краткость формулировок. 20-страничное описание цели и применения модели полезно, но простая графика, передающая суть, значительно упрощает восприятие и использование. Модель можно представить в виде диаграммы, таблицы или даже простого списка.

Хорошая модель полезна. Модель должна быть достаточно широкой, чтобы применять её к достаточно известным людям и ситуациям, но достаточно конкретной, чтобы использовать её для практического понимания конкретных сценариев. Представьте её как выезд на развязку шоссе. Выезд хорошо виден, к нему легко подъехать на малой скорости. Оказавшись внутри, трасса должна обеспечить максимальный разгон, чтобы вы двигались в удобном темпе. Отличные модели обеспечивают человеку путь от существующих знаний к сложным концепциям.

Хорошая модель несовершенна. Большинство моделей — это обобщения, созданные в ходе индуктивных рассуждений. Всегда есть пограничные ситуации, и эти исключения важны, потому что обеспечивают механизм опровержения модели. Ключ к пониманию теории или системы — знание, когда она не работает. Поскольку модели несовершенны, их нельзя применить к любой ситуации. Модель должна иметь чёткие критерии для использования, чтобы она не применялась в неподходящих ситуациях.

Большинство моделей создаются путём индуктивных рассуждений. Индуктивные рассуждения — это процесс формирования обобщений на основе жизненного опыта, наблюдений или собранных данных. Если вам попадается несколько вредоносных обфусцированных скриптов PowerShell, то вы можете сделать обобщение, что обфускация — признак вредоносного скрипта. Это не модель, но эвристика (эмпирическое правило), потенциально полезная в исследовании. Она объединяется с несколькими другими и образует модель для исследований, доказательств или чего-то ещё.

Сила индуктивных рассуждений зависит от количества и разнообразия наблюдений, на которых основаны выводы. Однажды я работал вместе с аналитиком, который пару раз видел, как злоумышленники в своей инфраструктуре используют веб-сервер Nginx. При этом он никогда не видел, чтобы Nginx использовался в законных целях, поэтому сделал индуктивный вывод, что этот веб-сервер обычно используется злоумышленниками. Конечно, Nginx применяется всеми, а эта индуктивная эвристика не основана на соответствующем образце, что привело к плохим выводам и потерянному времени.

При создании модели планка доказательств ещё выше. Модель должна основываться на огромном количестве наблюдений в широком диапазоне измерений.

Я считаю, что большинство моделей начинаются с правильного вопроса. Например, хот-дог — это сэндвич?

Это неправильный вопрос. Но он позволяет прийти к правильному вопросу. Независимо от вашего мнения, даже краткое обсуждение в конечном итоге выводит вас на правильный вопрос: «Каково определение сэндвича?»

Это неправильный вопрос. Но он позволяет прийти к правильному вопросу. Независимо от вашего мнения, даже краткое обсуждение в конечном итоге выводит вас на правильный вопрос: «Каково определение сэндвича?»

Это правильный вопрос. В ответе вы перечислите свойства сэндвича и отношения между этими свойствами.

У сэндвича несколько слоев, внешний слой обычно на основе углеводов и т. д…

Вы уточните эти свойства, выделив чёткие примеры бутербродов и не-бутербродов, с учётом обсуждения пограничных ситуаций.

Italian Hero — точно сэндвич. Пицца — явно нет. В чём разница? Как это применить к хот-догу?

Дискуссии должны быть насыщенными и разнообразными, чтобы получить уникальную перспективу. Они выявляют массу пограничных ситуаций и культурных различий, о которых вы не подумали.

Как насчет тако? Это вариант сэндвича в определённой культуре. Как это применить в модели?

Обсуждение создаёт ценность. Правильные вопросы и ответы на них — это большая работа, чтобы прийти к полезной модели.

Кстати, правило куба — один из способов определить, является ли хот-дог сэндвичем. Только не ругайтесь, это просто как вариант.

Ментальные модели позволяют принимать лучшие решения и быстрее учиться. Это инструменты, которые упрощают сложность и имеют решающее значение в любой профессии. Чтобы информационная безопасность преодолела когнитивный кризис, мы должны стать более искусными в разработке, использовании и обучении хорошим моделям. Если хотите узнать больше о конкретных моделях информационной безопасности, некоторые из них перечислены ниже.

Ситуация не уникальна для нашей профессии. С аналогичными проблемами ранее столкнулись медицина, юриспруденция, бухгалтерия и другие области. На их примере можно определить несколько признаков, определяющих когнитивный кризис:

Спрос на специалистов значительно превышает предложение. Для опытных профессионалов есть огромное количество вакансий. Поскольку многие организации нуждаются в опыте, они не в состоянии надлежащим образом инвестировать в подготовку своих сотрудников. Дефицит сильно раздувает зарплаты специалистов-практиков с актуальными навыками, и происходит гиперспециализация.

Большая часть информации ненадёжна и непроверяема. Мало авторитетных источников знаний о важнейших компонентах и процедурах. Практикующие врачи в значительной степени полагаются на личный опыт и наблюдения, которые не проверены и объективно не подтверждены. Это затрудняет достоверное изучение новой информации и ещё больше затрудняет разработку передовых практик и измерение успеха.

Сохраняются крупные отраслевые проблемы, которые невозможно системно решить. Отрасль не в состоянии организовать или эффективно бороться с самыми большими проблемами, с которыми сталкивается. В медицине это эпидемии и кризисы, в бухгалтерии — широкомасштабные бесконтрольные хищения через подделку отчётности. А в компьютерной сетях по-прежнему свирепствуют черви 2000-х годов: в интернете сотни тысяч хостов с уязвимыми портами SMB, и нет никаких признаков, что эпидемия криптовымогателей идёт на спад. Многие из главных проблем, с которыми мы столкнулись двадцать лет назад, сохранились до сих пор или стали ещё хуже.

Поскольку другие области вышли из когнитивного кризиса более формализованными и эффективными, у информационной безопасности есть надежда. Мы можем поучиться у них и совершить собственную когнитивную революцию. Должны произойти три вещи:

Поскольку другие области вышли из когнитивного кризиса более формализованными и эффективными, у информационной безопасности есть надежда. Мы можем поучиться у них и совершить собственную когнитивную революцию. Должны произойти три вещи:- Мы должны досконально понять процессы, на основании которых делаются выводы.

- Эксперты должны разработать надёжные, повторяемые методы и приёмы обучения.

- Преподаватели должны строить и пропагандировать практическое мышление.

В центре всех трёх столпов когнитивной революции находится концепция ментальной модели.

Ментальные модели

Ментальная модель — это просто способ смотреть на мир. Мы окружены сложными системами, поэтому для упрощения мозг создаёт модели.

Вы всё время используете ментальные модели. Вот несколько примеров:

Распределение и колоколообразная кривая. В нормально распределённых данных большинство точек группируются вокруг середины. Таким образом, у большинства людей средний интеллект, и только у немногих чрезвычайно низкий или высокий.

Распределение и колоколообразная кривая. В нормально распределённых данных большинство точек группируются вокруг середины. Таким образом, у большинства людей средний интеллект, и только у немногих чрезвычайно низкий или высокий. Оперантное обусловливание. Во многих случаях рефлекс возникает не из-за предшествующего стимула, а из-за последствий. Если мышь получает пищу всякий раз, когда нажимает на рычаг, она с большей вероятностью нажмёт на него. Если вы болеете каждый раз, когда съедаете ананас, вы вряд ли продолжите часто их есть.

Оперантное обусловливание. Во многих случаях рефлекс возникает не из-за предшествующего стимула, а из-за последствий. Если мышь получает пищу всякий раз, когда нажимает на рычаг, она с большей вероятностью нажмёт на него. Если вы болеете каждый раз, когда съедаете ананас, вы вряд ли продолжите часто их есть. Научный метод. Научное открытие обычно следует стандартному процессу: задать вопрос, сформировать гипотезу, провести эксперимент для проверки этой гипотезы и сообщить о результатах. Мы используем это не только в своих исследованиях, но и для проверки исследований других путём оценки соответствия между ключевыми вопросами, гипотезами, экспериментальными процедурами и выводами.

Научный метод. Научное открытие обычно следует стандартному процессу: задать вопрос, сформировать гипотезу, провести эксперимент для проверки этой гипотезы и сообщить о результатах. Мы используем это не только в своих исследованиях, но и для проверки исследований других путём оценки соответствия между ключевыми вопросами, гипотезами, экспериментальными процедурами и выводами.Каждая из этих моделей упрощает что-то сложное таким образом, что её можно полезно применять и практикам, и преподавателям. Это мышление заточено на интерпретацию проблем и принятие решений. С другой стороны, модели — это инструменты. Чем больше у вас инструментов, тем лучше вы подготовлены для решения множества проблем.

Прикладные модели

Ментальные модели — это специальные инструменты конкретной профессии. За последние сто лет медицина прошла через свою когнитивную революцию, создав продвинутые ментальные модели. Даже с 60 000 возможными диагнозами и 4000 процедурами медики эффективно применяют такие простые модели:

13 систем органов. В теле много компонентов, но их можно рассматривать как отдельные, в основном автономные системы. Специалисты обычно сосредотачиваются на глубоком изучении одной из этих систем. Это делает сферу обучения более управляемой.

13 систем органов. В теле много компонентов, но их можно рассматривать как отдельные, в основном автономные системы. Специалисты обычно сосредотачиваются на глубоком изучении одной из этих систем. Это делает сферу обучения более управляемой. Четыре жизненных показателя. Энтропия человеческого тела огромна. Есть четыре основных жизненно важных признака для обнаружения значимых изменений: температура, частота дыхания, кровяное давление и пульс. Медицинские работники всех уровней умеют непрерывно собирать эту информацию в качестве постоянного средства предварительной диагностической оценки.

Четыре жизненных показателя. Энтропия человеческого тела огромна. Есть четыре основных жизненно важных признака для обнаружения значимых изменений: температура, частота дыхания, кровяное давление и пульс. Медицинские работники всех уровней умеют непрерывно собирать эту информацию в качестве постоянного средства предварительной диагностической оценки. Десятибалльная шкала боли. Боль — важное диагностическое измерение, потому что она указывает на эффективность обработки или терапии. Но боль трудно объективно измерить. В то же время простая графическая шкала боли помогает врачам эффективно общаться с пациентами и замечать изменение боли относительно базового уровня.

Десятибалльная шкала боли. Боль — важное диагностическое измерение, потому что она указывает на эффективность обработки или терапии. Но боль трудно объективно измерить. В то же время простая графическая шкала боли помогает врачам эффективно общаться с пациентами и замечать изменение боли относительно базового уровня.В компьютерных индустрии тоже есть ментальные модели, на которые мы сильно полагаемся, хотя обычно и не называем их ментальными моделями. Например,

Глубокая защита (defense in depth, DID). Подход к архитектуре безопасности, где дополнительные категории (расследование, защита, реагирование и т.д.) накладываются слоями для обеспечения обширной всесторонней позиции.

Глубокая защита (defense in depth, DID). Подход к архитектуре безопасности, где дополнительные категории (расследование, защита, реагирование и т.д.) накладываются слоями для обеспечения обширной всесторонней позиции. Модель OSI. Иерархическая классификация сетевых коммуникационных функций, используемых для разработки и анализа протоколов связи и их взаимодействия. Разработчики ОС и приложений используют модель OSI для разработки функциональности и установления границ. Администраторы и аналитики используют её для устранения неполадок и расследования сетевых проблем и инцидентов.

Модель OSI. Иерархическая классификация сетевых коммуникационных функций, используемых для разработки и анализа протоколов связи и их взаимодействия. Разработчики ОС и приложений используют модель OSI для разработки функциональности и установления границ. Администраторы и аналитики используют её для устранения неполадок и расследования сетевых проблем и инцидентов. Процесс расследования. Расследование угроз безопасности обычно следует этому процессу: обнаружить подозрительные данные на входе, задать вопросы, сформировать гипотезу, начать поиск ответов — и повторять процедуру до тех пор, пока она не придёт к выводу. Аналитики безопасности используют этот процесс для построения хроники событий и решения, какие доказательства анализировать.

Процесс расследования. Расследование угроз безопасности обычно следует этому процессу: обнаружить подозрительные данные на входе, задать вопросы, сформировать гипотезу, начать поиск ответов — и повторять процедуру до тех пор, пока она не придёт к выводу. Аналитики безопасности используют этот процесс для построения хроники событий и решения, какие доказательства анализировать.Вы постоянно используете всевозможные ментальные модели, но они не существуют в вакууме. Каждый из нас воспринимает мир через призму собственного уникального восприятия, созданного под влиянием жизненного опыта. Хотя призма постоянно меняется, эти модели не применяются одна за другой. Вместо этого восприятие состоит из наслоения многих моделей.

Иногда это вспомогательные посторонние модели. Например, модель «бритва Оккама» предполагает, что самое простое объяснение обычно правильно. Врач может использовать этот принцип вместе с ментальными моделями для дедуктивных рассуждений и оценки психического состояния. Например, быстрая потеря веса может объясняться не раком поджелудочной железы или сотней других заболеваний, а просто тем, что человек недостаточно ест, возможно, из-за депрессии. Это звучит просто, но чтобы сделать такой вывод, требуется огромная вдумчивость и информированность.

В других случаях мы принимаем в расчёт конкурирующие ментальные модели, которые противоречат друг другу: например, религия и государственное гражданство. Христианство диктует «не убий», но демократическое государство предлагает гражданам идти на войну, чтобы сохранить свои свободы. Эти конфликты порождают внутренние раздоры, в ходе которых часто приходится идти на компромиссы.

При столкновении с новой подходящей ментальной моделью мы включаем её в свой личный набор. Всё, о чём мы думаем, каждое наше действие проходит через фильтр из этих ментальных моделей, которые толкают на действия или противоречат друг другу.

Модели от отчаяния

Практики информационной безопасности отчаянно жаждут новых моделей, что ещё больше подчеркивает когнитивный кризис. На самом деле мы часто берём хорошие модели и злоупотребляем ими или расширяем их за пределы их практической цели.

База знаний об атаках MITRE ATT&CK представляет собой список общих методов описания сетевых атак. Это отличная модель, которая полезна во многих отношениях, и, честно говоря, в какой-то момент что-то такое было необходимо.

Но поскольку моделей так не хватает, некоторые организации стали отказываться от других принципов безопасности и успешных инициатив, ограничиваясь проверкой по списку MITRE ATT&CK. Точно так же я видел, как новые организации безопасности сосредотачивают все свои стратегии обнаружения и предотвращения только на базе ATT&CK без предварительного формулирования модели угрозы, без понимания ценных активов и оценки рисков. Это путь в никуда. Это не вина MITRE: разработчики этого фреймворка сами активно пытаются объяснить, когда следует, а когда не следует использовать ATT&CK, подчёркивая ограничения фреймворка.

Проблема в том, что нам не хватает моделей, поэтому мы сразу используем и злоупотребляем любой разумной моделью, как только она появляется. В конечном счёте нужны хорошие модели. Требуется надёжный набор инструментов. Но не везде можно применить молоток, и нам не нужны четырнадцать циркулярных пил.

Что определяет хорошую модель?

Я уже упоминал несколько моделей, которые помогают упростить образование и практику в IT, но полезных и общепринятых моделей всё равно не хватает. Что же определяет хорошую модель?

Хорошая модель проста. Модели помогают бороться со сложностью проблем. Если они сами сложнее, чем проблемы, то польза уменьшается. Важна краткость формулировок. 20-страничное описание цели и применения модели полезно, но простая графика, передающая суть, значительно упрощает восприятие и использование. Модель можно представить в виде диаграммы, таблицы или даже простого списка.

Хорошая модель полезна. Модель должна быть достаточно широкой, чтобы применять её к достаточно известным людям и ситуациям, но достаточно конкретной, чтобы использовать её для практического понимания конкретных сценариев. Представьте её как выезд на развязку шоссе. Выезд хорошо виден, к нему легко подъехать на малой скорости. Оказавшись внутри, трасса должна обеспечить максимальный разгон, чтобы вы двигались в удобном темпе. Отличные модели обеспечивают человеку путь от существующих знаний к сложным концепциям.

Хорошая модель несовершенна. Большинство моделей — это обобщения, созданные в ходе индуктивных рассуждений. Всегда есть пограничные ситуации, и эти исключения важны, потому что обеспечивают механизм опровержения модели. Ключ к пониманию теории или системы — знание, когда она не работает. Поскольку модели несовершенны, их нельзя применить к любой ситуации. Модель должна иметь чёткие критерии для использования, чтобы она не применялась в неподходящих ситуациях.

Создание моделей

Большинство моделей создаются путём индуктивных рассуждений. Индуктивные рассуждения — это процесс формирования обобщений на основе жизненного опыта, наблюдений или собранных данных. Если вам попадается несколько вредоносных обфусцированных скриптов PowerShell, то вы можете сделать обобщение, что обфускация — признак вредоносного скрипта. Это не модель, но эвристика (эмпирическое правило), потенциально полезная в исследовании. Она объединяется с несколькими другими и образует модель для исследований, доказательств или чего-то ещё.

Сила индуктивных рассуждений зависит от количества и разнообразия наблюдений, на которых основаны выводы. Однажды я работал вместе с аналитиком, который пару раз видел, как злоумышленники в своей инфраструктуре используют веб-сервер Nginx. При этом он никогда не видел, чтобы Nginx использовался в законных целях, поэтому сделал индуктивный вывод, что этот веб-сервер обычно используется злоумышленниками. Конечно, Nginx применяется всеми, а эта индуктивная эвристика не основана на соответствующем образце, что привело к плохим выводам и потерянному времени.

При создании модели планка доказательств ещё выше. Модель должна основываться на огромном количестве наблюдений в широком диапазоне измерений.

Я считаю, что большинство моделей начинаются с правильного вопроса. Например, хот-дог — это сэндвич?

Это неправильный вопрос. Но он позволяет прийти к правильному вопросу. Независимо от вашего мнения, даже краткое обсуждение в конечном итоге выводит вас на правильный вопрос: «Каково определение сэндвича?»

Это неправильный вопрос. Но он позволяет прийти к правильному вопросу. Независимо от вашего мнения, даже краткое обсуждение в конечном итоге выводит вас на правильный вопрос: «Каково определение сэндвича?»Это правильный вопрос. В ответе вы перечислите свойства сэндвича и отношения между этими свойствами.

У сэндвича несколько слоев, внешний слой обычно на основе углеводов и т. д…

Вы уточните эти свойства, выделив чёткие примеры бутербродов и не-бутербродов, с учётом обсуждения пограничных ситуаций.

Italian Hero — точно сэндвич. Пицца — явно нет. В чём разница? Как это применить к хот-догу?

Дискуссии должны быть насыщенными и разнообразными, чтобы получить уникальную перспективу. Они выявляют массу пограничных ситуаций и культурных различий, о которых вы не подумали.

Как насчет тако? Это вариант сэндвича в определённой культуре. Как это применить в модели?

Обсуждение создаёт ценность. Правильные вопросы и ответы на них — это большая работа, чтобы прийти к полезной модели.

Кстати, правило куба — один из способов определить, является ли хот-дог сэндвичем. Только не ругайтесь, это просто как вариант.

Вывод

Ментальные модели позволяют принимать лучшие решения и быстрее учиться. Это инструменты, которые упрощают сложность и имеют решающее значение в любой профессии. Чтобы информационная безопасность преодолела когнитивный кризис, мы должны стать более искусными в разработке, использовании и обучении хорошим моделям. Если хотите узнать больше о конкретных моделях информационной безопасности, некоторые из них перечислены ниже.

Ссылки

- Симон, Х. A. (1957). «Модели человека; социальные и рациональные».

- Пейдж, С. (2018). «Мышление в моделях: что нужно знать, чтобы информация работала на вас», Basic Books, NY

- Колокообразная кривая

- Оперантное обусловливание

- Научный метод

- Модель OSI

- Системы органов

- Жизненно важные признаки

- Десятибалльная шкала боли

Различные модели информационной безопасности

- Процесс расследования

- Анализ вторжений по модели алмаза

- MITRE ATT&CK

- Глубокая защита (Defense in Depth)

- Пирамида боли (Pyramid of Pain)

- Цепочка киберубийства (Cyber Kill Chain)

- Намерение доказательства (Evidence Intention)

- Процесс реагирования на инциденты PICERL

Комментарии (7)

Matroskihn

04.06.2019 06:23Если в хотдоге дорезать булку и развернуть его так, чтобы плоскость сечения булки была параллельна плоскости, на которой покоится хот-дог, станет ли он после этого бургером?

Бред.

Чем не устраивает цикл Деминга с постоянным улучшением системы принятия решений?

amarao

Вы забыли главное, говоря о моделях и методологиях. Не просто воспроизводимость, но и доказательства. Не зря медицина прекратила рассуждать про всякие флюиды и давно зарылась в статистику. В медицине для каждой таблетки есть два параметра: number to treat / number to harm. Скольких надо "полечить", чтобы одному полегчало, и скольким надо сделать нежелательные побочные эффекты, чтобы одному полегчало.

Например, если у нас таблетка от кашля и показатель 1/100, то, наверное, это героин. А если у нас 100/0.01, то хоть оно и безвредно, но и польза у неё — так себе.

А если это единственное лекарство от смертельного недуга, то 100/10 — может даже не так уж и плохо.

Вот я хотел бы видеть такие же цифры для всех best practices.

Например: "сбрасывать пароль пользователю каждые 7 дней" — number to treat — 10000, number to harm — 1000. Для того, чтобы предотвратить один взлом.

Или: "включить ALSR" — number to treat 100000, number to harm — 0.0001. Вполне разумная мера.

А теперь вопрос: вся security-индустрия — она хоть какие-то проверяемые методологии имеет? Вот, прибежал кто-то и сказал, "надо антивирус на каждый компьютер". А какие доказательства? А какая процедура доказательств? Плацебо-антивирус? Статистика заражений? Double blind randomized clinical trial?

imbasoft

Крайне интересная мысль про доказательства, но думается что все же есть нюансы.

Информационная безопасность, суть информационное противоборство людей: хакера с жертвой, хакера с хакером, хакера с безопасником и т.д. По сути ИБ это война, и изучаться она должна с точки зрения военных конфликтов.

Приводимые математические показатели number to treat / number to harm для военного дела подходят плохо, как так существенную роль в победе (излечении с точки зрения медицины) могут съиграть неколичественные факторы: моральный дух войск, тактика и т.д. Аналогично и в ИБ. Грамотный человек, соблюдая жесткие требования информационной гигиены может долго обходится без антивируса. Другому же, менее «подкованному», без антивируса никуда.

Подобные количественные критерии подошли бы для повторяемых действий. В ИБ с «измеряемой» повторяемостью проблема.

amarao

В медицине воспроизводимость, мягко говоря, тоже не ахти. Именно потому приняли статистический подход. Даже если препарат у конкретного человека вызывает что-то странное (что мы не можем объяснить), статистический подход позволяет посмотреть насколько значимым является это отклонение. У почти любого препарата есть длинный список "очень редких побочных эффектов".

Вообще, сравнение ИБ с военными действиями некорректно, потому что простейшим решением в любой войне является уничтожение противника. Видишь врага? Есть средства его уничтожить? Проблема решена.

В ИБ враги неуязвимы, союзники тоже, потерь нет. Какая же это война?

imbasoft

Текущая коммерческая ИБ — это позиционная война.

Потери — реализация одной из стороной своих целей, например, кража данных. Союзники «светлой стороны»- CERT, правоохранительные органы. Союзники «темной» — darknet, хакерские группировки, криминал.

amarao

У вас очень интересная модель угроз. Я бы записал правоохранительные органы в куда большую угрозу безопасности, чем криминал. Эксплоиты, скрываемые уязвимости, требование о снижении криптозащищённости ПО, mitm-атаки, DPI, доступ к устройствам против воли их владельца… Один stuxnet нанёс вреда больше, чем большая часть всей предыдущей малвари.

Обратным образом, оверлейные сети (i2p/tor) выступают в качестве защитников приватности коммуникаций.

Matroskihn

А если исходить из позиции, что уровень защищенности в целом равен защищенности самого слабого звена?