С середины февраля на зеленой, а с конца апреля на всех линиях московского метро запущена новая закрытая сеть Wi-Fi — MT. Сеть работала в тестовом режиме. Все это время мы проводили внутренние тесты силами сотрудников, а также наблюдали за стабильностью работы точек доступа и контроллеров, возможным влиянием на сервис в открытом SSID MT_FREE.

Запуск этой сети не прошел незамеченным среди наших пользователей. По разным каналам мы получили несколько вопросов о том, как получить учетные данные. Но многие не оставляли попыток подключиться через придуманные учетки. За все время, пока был доступен этот SSID, зарегистрировано 14 488 уникальных запросов авторизации. Более того, некоторые абоненты даже писали нам послания, используя форму для ввода User-Name. Одно из таких посланий, — фразу «Лайк, если читаешь логи!», — было особенно приятно прочесть. Взаимный лайк!

Давайте кратко рассмотрим предпосылки к за пуску закрытой сети, возможности и ограничения, технический аспект внедрения Hotspot 2.0.

Зачем нужна закрытая сеть MT?

Запуск закрытой сети с использованием учетных данных, уникально идентифицирующих устройство или пользователя, обсуждался нами неоднократно. Драйверами запуска являются, в первую очередь, вопросы безопасности. Необходимо исключить возможность подключения к фишинговым точкам с нашим SSID и делать это прозрачно, чтобы от пользователя не требовалось никаких дополнительных действий. Хотя практически весь чувствительный трафик в интернете зашифрован с помощью TLS, абоненты считают сети Wi-Fi без шифрования менее надежными.

Другая причина запуска сети с авторизацией по учетным данным — тренд на рандомизацию MAC-адресов устройств при подключении к Wi-Fi сетям. Этот тренд все заметнее проявляется на Android-устройствах. Причем, если раньше переменные MAC-адреса были атрибутом недорогих смартфонов (главным образом, китайских) и использовались производителями просто в силу нехватки официально зарезервированных пулов MAC-адресов, то недавно Google официально сообщил о внедрении подобной технологии в ОС Android с целью предотвращения трекинга абонентов. Это создает препятствия для полноценного использования публичного Wi-Fi в России, так как при каждом входе потребуется повторная идентификация устройства (в соответствии с постановлениями Правительства 758 и 801). Таким образом, MAC-адрес постепенно перестает быть приемлемым средством идентификации устройства в сети.

Краткий обзор функций Hotspot

В поисках решения указанных проблем мы обратили внимание на технологию Hotspot 2.0, которую развивают в том числе Wi-Fi Alliance и Wireless Broadband Alliance. При первом рассмотрении технология должна закрыть все возникающие потребности — защищенное подключение к проверенному SSID и шифрованное соединение. Ниже приводим сравнение новой парадигмы организации операторских Wi-Fi-сетей и текущего состояния.

Сравнение подходов к организации Wi-Fi сетей – до и после внедрения технологии Hotspot 2.0.

Стек Hotspot 2.0 включает в себя три ключевые технологии:

- Возможность принятия решения о подключении к сети и выполнения подключения самим устройством без действий со стороны пользователя (802.11u) вне зависимости от SSID;

- Безопасное и приватное пользование сетью – шифрование трафика на радио части (802.11i, или в терминологии Wi-Fi Alliance всем известный WPA2);

- Набор методов аутентификации и авторизации по учетным данным и управление учетными данными (EAP, провиженинг).

Технология довольно молодая, первый релиз состоялся в конце 2012 года, но развивается достаточно активно. В конце февраля этого года был анонсирован уже третий релиз. Стоит заметить, что экосистему Hotspot 2.0 развивает не только Wi-Fi Alliance.

Вряд ли ошибусь, если предположу, что у многих читателей технология Hotspot 2.0 ассоциируется с Offload (выгрузкой трафика) из Wi-Fi сети в мобильную.

Действительно, наибольшее количество внедрений Hotspot 2.0 произошло у мобильных операторов, и первопроходцем здесь является AT&T. Этому есть объяснение — обязательным условием работы мобильной связи является наличие в устройстве физической или виртуальной SIM-карты. Вкупе с операторскими профилями и возможностью обновления их «по воздуху» это условие обеспечивает прозрачный для клиента провиженинг (в контексте Hotspot 2.0 — передача учетных данных, их валидация и применение в операционной системе).

При этом клиентский опыт в операторской Wi-Fi-сети становится сравним (а при некоторых условиях и лучше), чем опыт в мобильной сети. Кейс также применим и для MVNO-операторов, но все зависит от схемы работы с хост-оператором. Для остальных операторов, таких как мы, основной вызов — это вопрос провиженинга устройств и всего, что с этим связано. Попробуем разобраться.

Все дело в учетных данных

Учетные данные – это сущность, которая позволяет уникально идентифицировать пользователя. Эти данные должны быть надежно защищены, чтобы злоумышленник не мог перехватить и переиспользовать их. Наличие учетных данных решает проблему MAC-аутентификации, когда можно «прослушать» радио-эфир с помощью сниффера, узнать и подменить MAC-адрес с чужого устройства.

Наиболее распространенными типами учетных данных и методов аутентификации являются:

- SIM-карта, методы EAP-SIM, EAP-AKA

- Пара логин и пароль, EAP-PEAP, EAP-TTLS

- Сертификат, EAP-TLS

Сотовые и MVNO операторы, имеющие свои SIM карты, оказываются в привилегированном положении — подходящие для Wi-Fi-сети учетные данные уже в телефоне, надежно защищены и никаких дополнительных действий от клиента не требуется. А что делать другим?

Настройка вручную — это сложный процесс, сильно зависящий от особенностей конкретной ОС. Для абонентов это крайне неудобно. Передача учетных данных через сеть с автоматической настройкой устройства может быть хорошим решением. Этот процесс будем называть провиженингом, и здесь как раз кроется главное ограничение технологии на текущем этапе развития.

Эволюция Hotspot 2.0

На данный момент выпущено три релиза Hotspot с нетривиальными обозначениями 1, 2, 3. А технология все еще называется 2.0. На самом деле Hotspot 2.0 это набор стандартов, определяющий новый подход к организации операторских Wi-Fi-сетей, когда опыт пользования такими сетями сравним с использованием мобильной сети. А в рамках релизов (1, 2, 3) формируются сами стандарты, на соответствие которым проводится сертификация устройств.

Так, основная «фишка» первого релиза и по совместительству база технологии — это стандарт IEEE 802.11u. Поддержка 802.11u необходима как на стороне инфраструктуры Wi-Fi-сети (точек доступа и контроллеров), так и на стороне клиентских устройств. В ситуации с «железом» особых проблем не наблюдается: все больше и больше вендоров поддерживает стандарт, т.к. на более-менее современных чипах реализация протокола программная. А вот ситуацию с клиентскими устройствами исследуем чуть позже.

Второй релиз стандартизирует процесс провиженинга и новую специфическую инфраструктуру — Online Signup Server (OSU). Это сервер, который осуществляет формирование и передачу настроек сети на клиентские устройства.

Недавно опубликованный Release 3 развивает инструменты провиженинга. При беглом просмотре я не заметил новых «киллер-фич», да и под рукой нет пока устройств и инфраструктуры, чтобы пощупать его на практике. Если увидим интерес читателей, можем попробовать более подробно рассмотреть функции и отличия каждого релиза в другой статье.

Провиженинг

Исследуем вопрос проникновения стека технологий Hotspot на клиентских устройствах. Для этого воспользуемся инструментом от Wi-Fi Alliance, где представлены результаты сертификации устройств. Сертификация — процесс добровольный, поэтому результаты есть не для всех устройств. Так, например, сертификацию прошло всего несколько устройств от Apple — iPhone 3, iPhone 4, iPad. Тем не менее все актуальные iOS устройства поддерживают весь необходимый стек Hotspot 2.0, и, что важно, делают это практически единообразно от версии к версии.

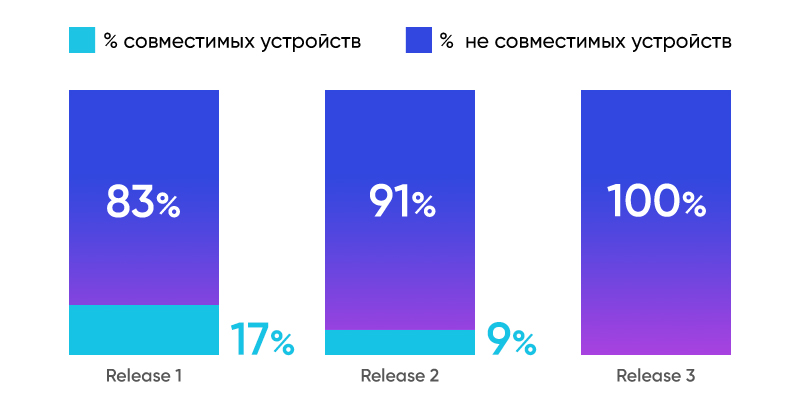

Таким образом, смотрим на результаты сертификации, за исключением iOS устройств, за период с 2012 (публикация первого релиза). Визуализируем полученную статистику в виде диаграммы ниже. Вывод — только каждое пятое не-iOS устройство поддерживает первый релиз (802.11u), каждое десятое — имеет стандартизованный интерфейс провиженинга. Такая ситуация осложняет массовое применение.

Проникновение Hotspot 2.0 на клиентских устройствах (за исключением iOS)

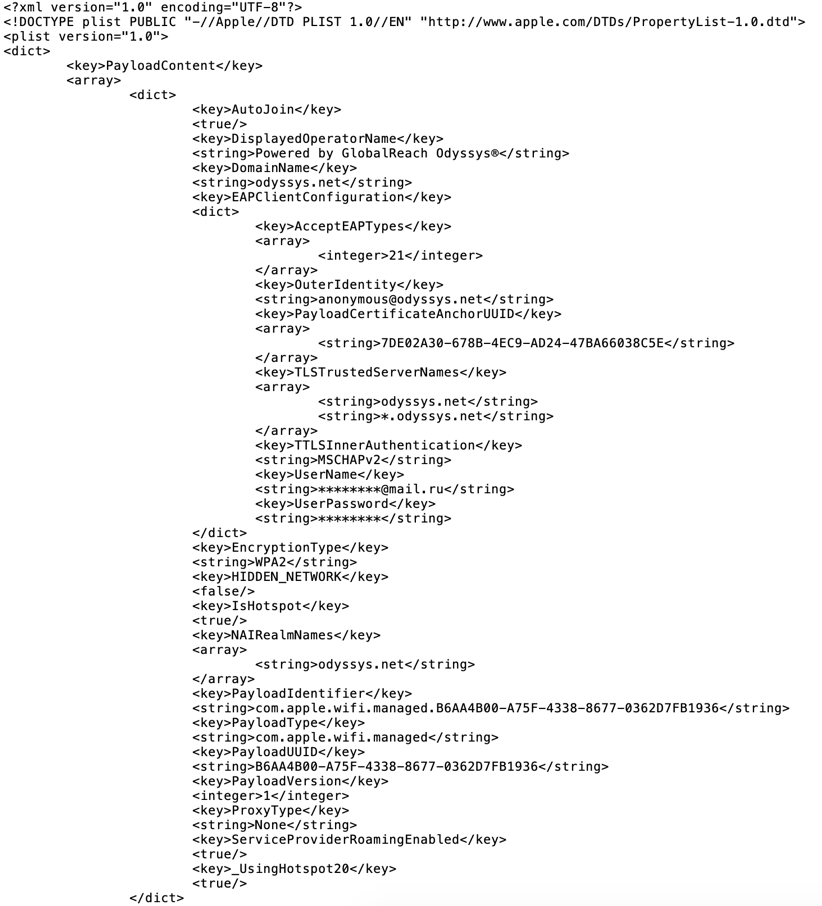

С технической точки зрения результат провиженинга — это наличие на устройстве валидных учетных данных и других необходимых настроек для определенного SSID или Wi-Fi-сети. Второй релиз стандартизировал структуру представления настроек сети в виде XML-документов и механизмы их передачи на устройства. Набор настроек сети, содержащий, в частности, учетные данные, называется сетевым профилем (Profile). Первоначально похожее решение было предложено Apple, но в итоге было стандартизировано его развитие со значительными изменениями. Ниже на скриншоте приведен пример профиля для iOS. Более того, любой пользователь Mac OS может потренироваться в создании профилей, используя утилиту Apple Configurator и следуя официальной документации.

Пример профиля для iOS

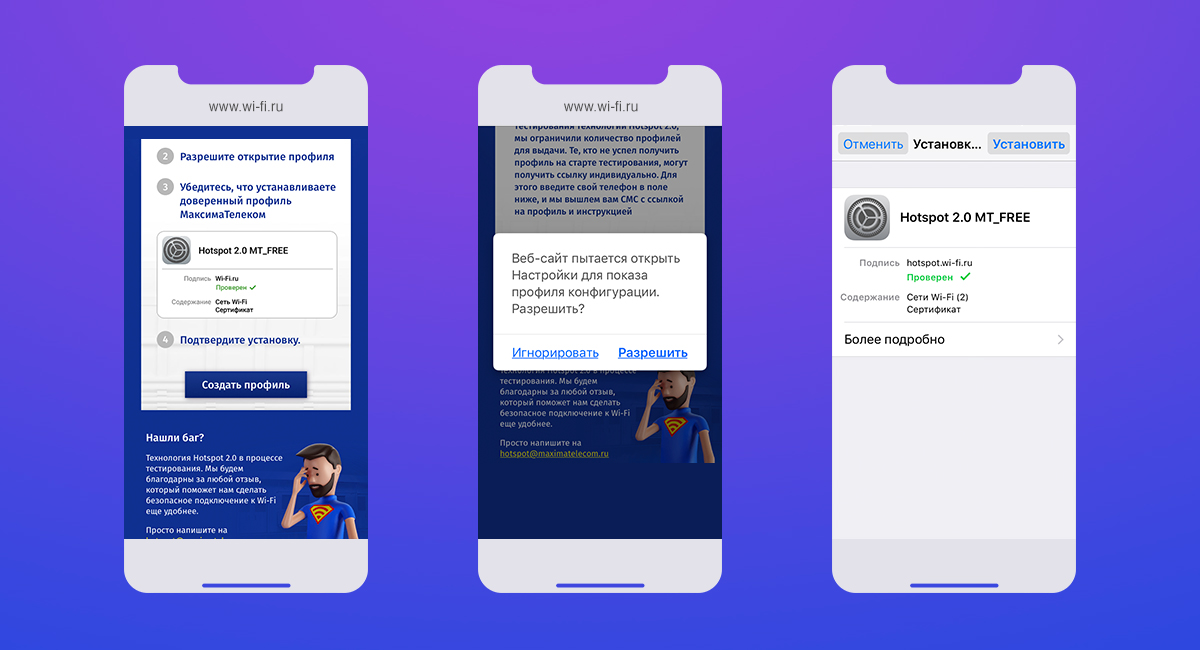

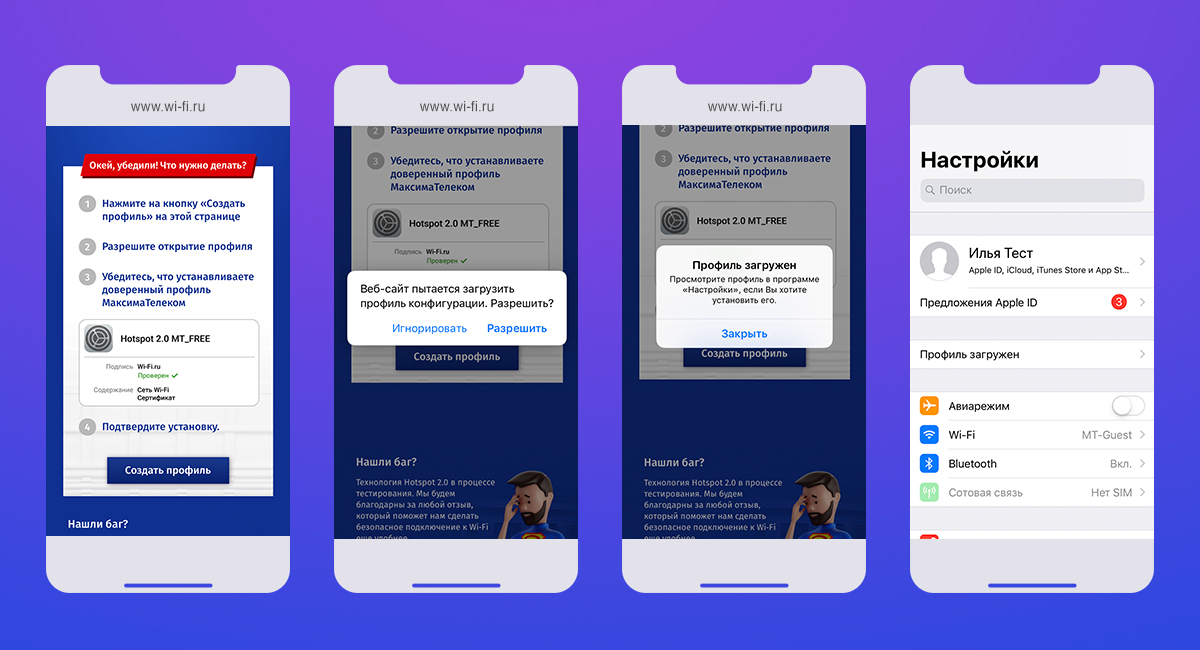

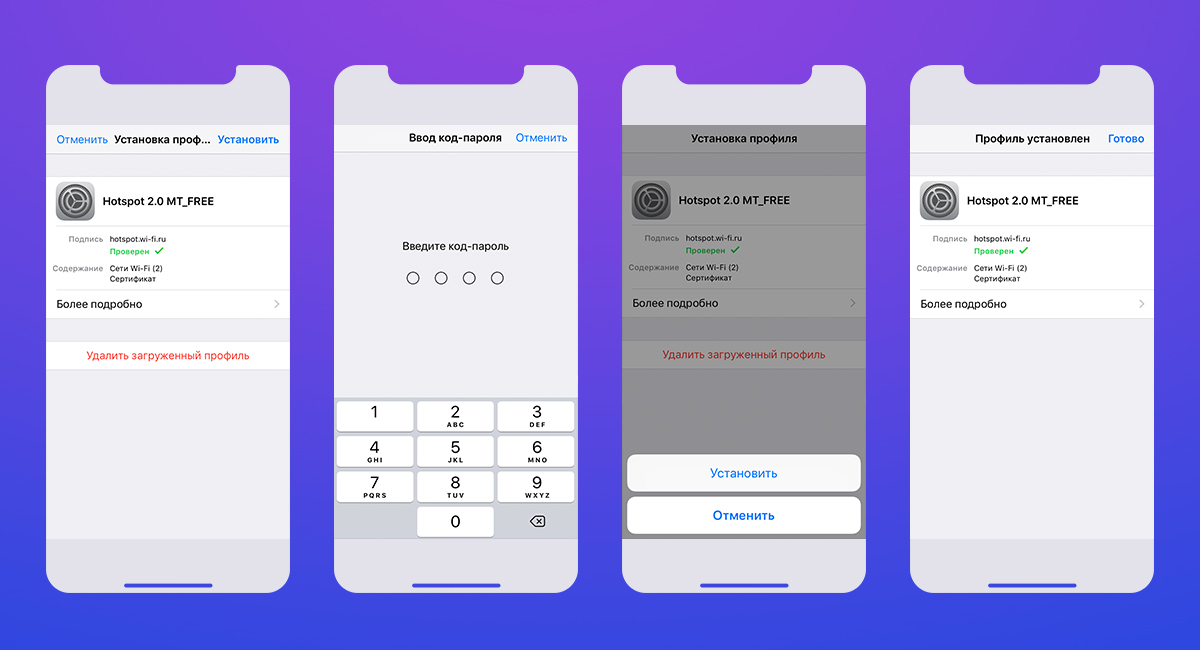

Как выглядит процесс провиженинга для пользователя? На рынке есть несколько коммерческих решений OSU, — GlobalReach Odyssys, Ruckus CloudPath, Aruba ClearPass, — поэтому мы можем посмотреть процесс на примере одного из них. По ссылке приведены скриншоты для решения от GlobalReach Odyssys. Ссылку необходимо открывать только в браузере Safari, иначе ОС смартфона не распознает файл профиля (имеет расширение mobileconfig) и не предложит его установить.

Здесь установка профиля показана с максимальным количеством шагов со стороны пользователя, например, когда помимо смартфона есть еще и Apple Watch (да, на часы можно поставить профиль и они будут подключаться к Wi-Fi). Web-провиженинг iOS-устройств возможен только через браузер Safari, это требование ОС. Провиженинг Android-устройств, в зависимости от версии, может выполняться как через браузер, так и с использованием приложения.

В целом алгоритм настройки сети одинаков для всех устройств:

- пользователь подключается к открытой сети Wi-Fi (возможен сценарий подключения к специальной закрытой сети, где будет доступен только OSU) или использует мобильный интернет для открытия страницы OSU;

- на следующем шаге идентифицируем пользователя (подтверждение по СМС, ввод учетных данных от личного кабинета, идентификация через приложение);

- на стороне бэкенда генерируем учетные данные, сохраняем и передаем пользователю;

- учетные данные и настройки сети сохраняются на устройстве пользователя;

- устройство готово к работе в сети Hotspot 2.0, никаких дополнительных действий со стороны устройства не требуется, нужно только оказаться в зоне действия такой сети.

С нашей точки зрения, и, думаю, аудитория с этим согласится, web-провиженинг требует слишком много действий от пользователя, а сам процесс не прозрачен. Ни у кого не возникает вопрос, какой пароль необходимо ввести в форме?

Использование приложения сокращает необходимость действий до минимума, до одного-двух. Но, к сожалению, технология активно движется только в сторону развития и стандартизации web-провиженинга, протокола управления мобильными устройствами (OAM DM), тогда как возможность использования приложения никак в стандарте не отражена. Тем не менее производители мобильных ОС внедряют функционал программной настройки параметров сети Hotspot 2.0, но реализации у разных вендоров значительно отличаются, нет универсальности.

Промежуточный итог

Суммируя все вышеизложенное, подводим краткие итоги обзора и текущего состояния технологии:

- Может решить проблему рандомизации MAC-адресов;

- Может исключить возможность подключения к поддельным SSID злоумышленников для наших пользователей;

- Требует провиженинга учетных данных;

- Низкое проникновение части стека технологии (802.11u, провиженинг) на Android-устройствах;

- Стандартизован web-провиженинг;

- Cтандартизован провиженинг с использованием протокола OMA DM, сфера применения которого ограничена корпоративными сетями;

- Несмотря на стандартизацию, реализация и поддерживаемый функционал зависит от вендора (особенно актуально для Android).

Учитывая значительные преимущества технологии, а также текущий статус ее развития, мы решили внедрить Hotspot 2.0 на своей сети.

Внедрение Hotspot 2.0 на масштабной сети

В процессе запуска необходимо было решить несколько крупных задач.

1. Внесение изменений на оборудовании беспроводной сети

Наши самые большие сети, в метро Москвы и Санкт-Петербурга, построены на оборудовании Cisco, которое поддерживает технологию Hotspot 2.0. Задача настройки всех контроллеров на подвижном составе была, наверное, самой объемной. Предварительно разработанный и протестированный эталонный конфиг контроллера с помощью автоконфигуратора (о нем мы писали в отдельной статье) был применен на все составы. Применение растянулось в несколько этапов. Сначала на зеленой ветке московского метро, для оценки локальных эффектов и влияния, а затем и на всю сеть. Сейчас на всем подвижном составе метро Москвы развернут второй SSID MT.

2. Доработка на стороне внутренней инфраструктуры, в частности на RADIUS-сервере

Так как у нас RADIUS-сервер полностью собственной разработки, нам пришлось реализовывать поддержку EAP и внутреннего метода аутентификации.

3. Выбор типа учетных данных и метода аутентификации

Выбор должен не только обеспечить надежную и прозрачную для абонента аутентификацию и авторизацию в сети, но и сохранить работоспособность наших текущих и перспективных моделей монетизации. Напомню, что именно монетизация (через рекламу и дополнительные услуги) позволяет нам предоставлять доступ к сети бесплатно.

Тип учетных данных выбираем между парой логин/пароль и сертификатом X.509. На первый взгляд, использование сертификата выглядит более надежным, современным и перспективным. Например, можно организовать применение этого же сертификата для аутентификации в приложениях (даже в нашем собственном личном кабинете), причем прозрачно. Однако вопрос управления пользовательскими сертификатами в масштабе большой публичной сети (а не ограниченной корпоративной, когда есть физический доступ к устройствам) выглядит нетривиальным, особенно с учетом различия в реализациях производителями.

Поэтому делаем выбор в пользу пары логин/пароль. Метод — TTLS, так как широко используется для международного межоператорского Wi-Fi роуминга. Для аутентификации сервера и исключения возможности подключения к поддельным SSID (есть нюансы, рассмотрим их в разделе про безопасность) выпустим ключ и сертификат, закрытую часть которого разместим на AAA сервере, а открытую включим в профиль. Таким образом на этапе подключения будет происходить аутентификация сервера авторизации.

4. Провиженинг

Самый сложный вопрос, который до конца не закрыт. Нам необходимо обеспечить передачу учетных данных на устройства пользователя с минимальным количеством действий со стороны владельца, а лучше вообще прозрачно для него. Необходимо обеспечить одинаковый флоу для владельцев iOS и Android, где не только от версии к версии ОС, но и у устройств разных производителей настройка учетных данных может кардинально отличаться. Универсального решения, к сожалению, пока нет. У нас были идеи переложить функционал провиженинга и управления подключением к сети Wi-Fi на мобильное приложение, как универсальное решение, но мы столкнулись с ограничениями обеих платформ.

В данный момент мы продолжаем исследования, и, возможно, в финальной версии будут изменения в процедуре провиженинга или части функционала. Мы по-прежнему считаем идею использования приложения наиболее перспективной и удобной для пользователя и продолжаем эту идею развивать.

Но с чего-то нужно начинать, и так как на всех iOS-устройствах процесс провиженинга унифицирован, мы начали внедрение Hotspot 2.0 именно с гаджетов Apple. Нами был разработан web-сервис провиженинга. Приглашаем всех принять участие в открытом тестировании новой сети, подробные инструкции в конце статьи.

Про безопасность

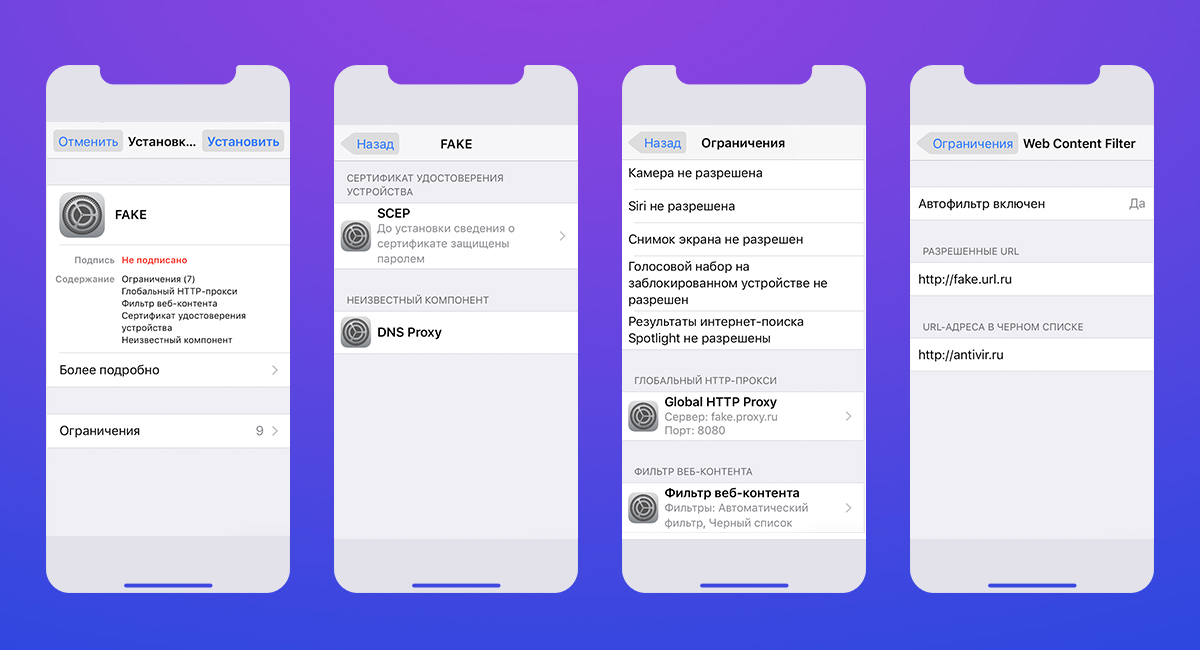

Провиженинг сетей Wi-Fi и учетных данных с помощью профилей iOS — это только малая часть функционала MDM (Mobile Device Management). В руках злоумышленников функционал может привести к негативным последствиям для пользователей, вплоть до полного блокирования устройства или управления им третьими лицами. В частности, через профиль могут быть добавлены ограничения по установке/удалению приложений, злоумышленник может управлять установкой приложений, может направить трафик пользователя через свой прокси и т.д. Поэтому процесс установки профиля требует повышенного внимания пользователя — необходимо убедиться, что профиль выпустила доверенная компания.

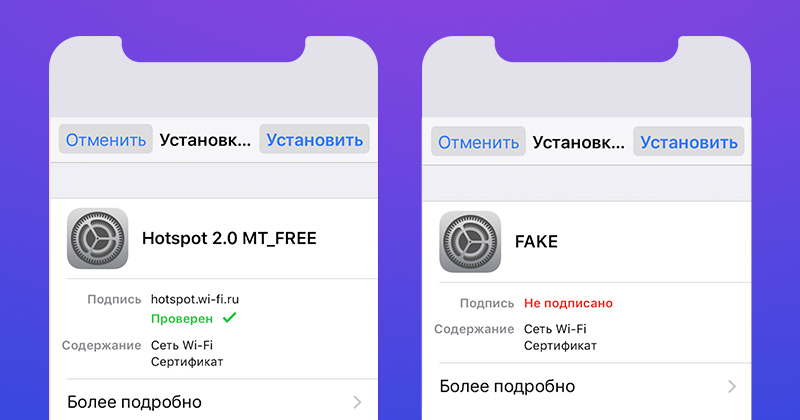

Сейчас единственным прозрачным способом провиженинга iOS-устройств для работы в Hotspot 2.0-сетях является установка профилей. Мы хотели бы дать несколько рекомендаций по установке профилей, которые будут полезны не только в контексте настройки Wi-Fi:

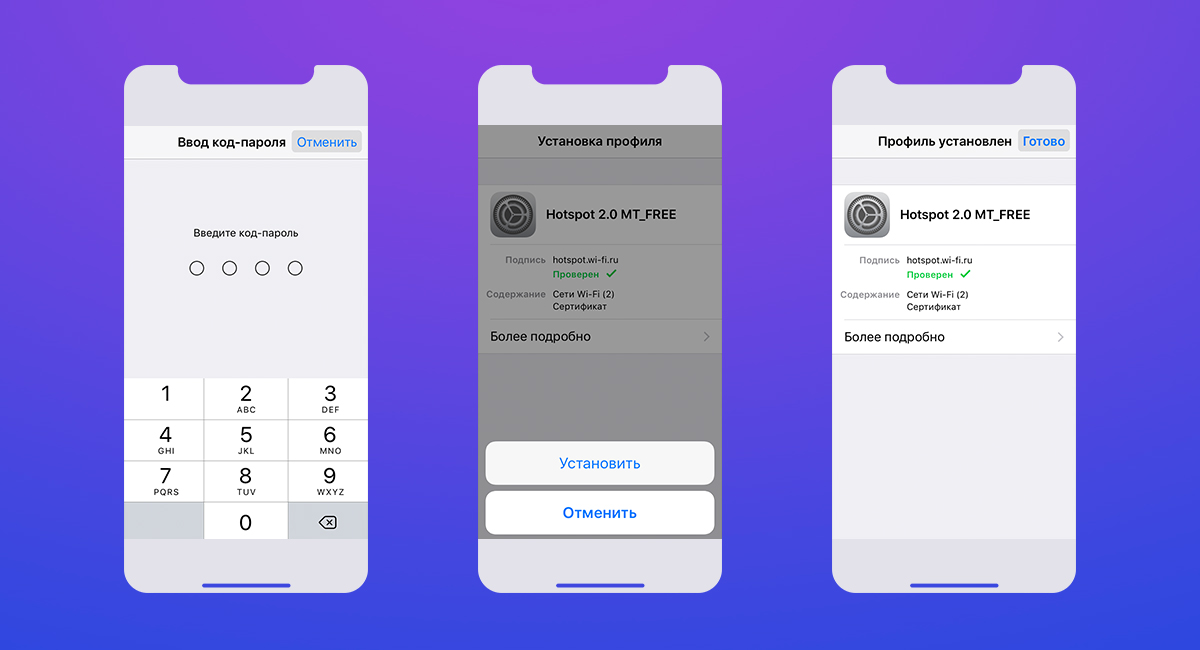

- Установку профилей необходимо производить только из надежного источника. Надежность источника подтверждается валидной цифровой подписью. Валидная подпись в окне установки профиля обозначается зеленой надписью – Проверен или Verified. Можно так же обратить внимание на домен для которого выпущен сертификат. В нашем случае это hotspot.wi-fi.ru. В дальнейшем может быть произвольным в домене wi-fi.ru. Не рекомендуется устанавливать профиль с не валидной подписью.

Пример валидного и невалидного профиля

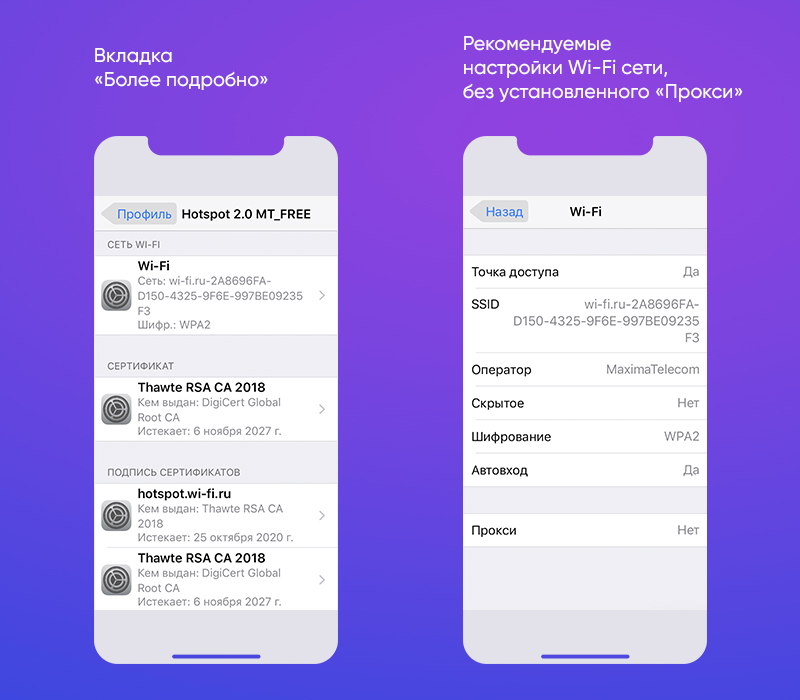

- Перед установкой сертификата вы видите, какие изменения и настройки будут сделаны. Наш профиль содержит настройки Wi-Fi-сети и Intermediate-сертификат для аутентификации RADIUS-сервера. Во вкладке «Более подробно» можно посмотреть детальную информацию о настройках Wi-Fi-сети и устанавливаемых сертификатах. Не рекомендуется устанавливать профиль, где в настройках Wi-Fi сети установлен «Прокси».

- Крайне не рекомендуется устанавливать сертификаты содержащие другие настройки, особенно SCEP — это позволит злоумышленникам получить полный контроль над устройством установив любой профиль без вашего участия.

Пример профиля с различными ограничениями функционала мобильного устройства

- Для Android-устройств основная рекомендация — в настройках Wi-Fi-сети убедиться, что используется сертификат сервера, иначе будет возможность подключения к поддельным SSID. В отличии от iOS, Android предоставляет пользователю больше свободы, но и ответственности — есть возможность отключать/использовать сертификат вручную. Поэтому лучше положиться на автоматический провиженинг и руками настройки не изменять.

Открытое тестирование

На данный момент Hotspot 2.0 еще не достигла своей зрелости и находится на этапе развития и становления, но мы хотим быть компанией, которая сделает первый шаг в популяризации и внедрении этой новой технологии в России. Для нас, как для оператора популярного городского сервиса, это способ повысить безопасность публичного Wi-Fi. По сути, разворачивая Hotspot 2.0 на сеть MT_FREE в Московском метро, мы создаем крупнейшую в Европе публичную сеть Wi-Fi с шифрованным соединением на уровне радио.

Мы запускаем открытое тестирование технологии Hotspot 2.0 на сети в метро для пользователей iOS. Для этого необходимо пройти процедуру провиженинга, перейдя по ссылке wi-fi.ru/hotspot и установив профиль. После этого подключение к сети Wi-Fi и доступ к безопасной среде будет происходить автоматически, как только ваше устройство появится в зоне действия MT_FREE (и, как следствие, MT).

Мы сообщим о результатах открытого тестирования в отдельном тексте. Поэтому огромная просьба: активно участвовать в тестировании и присылать отзывы по работе новой сети на hotspot@maximatelecom.ru.

Инструкция по установке профиля

Ссылку с сервисом генерации профилей wi-fi.ru/hotspot необходимо открывать только с iOS устройств и в браузере Safari. Это ограничение операционной системы. Такой сценарий провиженинга используем только на время открытого тестирования сети. В ближайшее время мы планируем выпустить уже целевой вариант с использованием приложения.

Флоу установки профиля для iOS до версии 11 включительно и начиная с 12 различаются. Ниже представлен флоу для версий до 11 включительно:

Отличия во флоу установки профиля для iOS с версии 12:

Инструкция по удалению профиля

Профиль генерируется со сроком действия до 30 ноября 2019 года. По истечении этого срока профиль удаляется автоматически без действий со стороны пользователя. Если возникла необходимость удаления профиля раньше, это можно сделать вручную.

Комментарии (48)

Gurturok

03.09.2019 17:18не проще было обычную WPA-PSK авторизацию делать, всеравно потом на сайт с рекламой отправите

BasicXP

03.09.2019 17:25Использование общего пароля/ключа не добавляет вообще никакой защиты; зная пароль/ключ (и имеея на руках EAPOL хендшейк, который происходит при подключении устройства), трафик также можно расшифровать.

svakhotin Автор

03.09.2019 23:12В случае WPA-PSK нет никакого идентификатора пользователя, кроме как MAC адреса. И в случае развития тренда на рандомизацию только решение с учетными данными — логин/пароль или сертификат позволит решить проблему идентификации пользователя по сущности отличной от MAC адреса.

Ну и вопрос безопасности, который раскрыт в комменте выше.

aamonster

03.09.2019 17:35+3Э… Я правильно понял, что для того, чтобы ваш функционал работал, вам нужно поставить на устройство пользователя сертификат, дающий вам полные возможности быть MiTM? 8-O

wild_one

03.09.2019 17:55+1Вот тут не совсем понятно, ну неужели для подключения к Hotspot 2.0 необходимо подключать полноценный MDM сертификат?

А если потом вас поломают и в СМИ появится новость с кричащим заголовком "стерты данные с 31337 мобильных устройств"? Кто и перед кем будет отвечать?

svakhotin Автор

03.09.2019 23:34Необходимо установить профиль, который содержит настройки сетей Wi-Fi. Это общепринятый в отрасли стандарт и способ провиженинга iOS устройств.

И это не “MDM сертификат”, т.к. в предлагаемом профиле нет ничего, что управляло бы устройством или передавало куда-то данные, только настройки необходимые для подключения к сетям Wi-Fi. В этом можете убедиться изучив предлагаемый к установке профиль и приведенную в статье ссылку на документацию.

svakhotin Автор

03.09.2019 23:29Для работы функционала необходимо установить профиль с настройками сетей Wi-Fi, которые содержат учетные данные логин/пароль, а также открытую часть сертификата сервера доступа, который используется только для аутентификации сервера доступа и шифрованной передачи учетных данных. В частности это позволяет решить проблему подключения к фишинговым точкам доступа. Более того использование сертификата возможно только для этих целей, это ограничение на уровне ОС и технологии.

Можете с технической точки зрения пояснить, каким образом, предлагаемый нами к установке профиль может быть использован как MiTM, как это работает?

aamonster

04.09.2019 07:02Если бы я понял из статьи, что за сертификат ставится – я бы не спрашивал.

А так – в статье почти полный набор страшилок про установку сертификатов, плюс процесс установки, предельно напоминающий добавление в хранилище корневого сертификата. Вопрос закономерен.

aamonster

04.09.2019 11:04+2Усугублю. Прецедент именно установки сертификата для MiTM у вас, если я правильно понял твит, уже был: https://twitter.com/artem_i_baranov/status/1127595805559480321

Я так понимаю, это для того, чтобы неавторизованным устройствам показывать диалог входа на https-страницах, но всё же это делает подозрения обоснованными :-)

andrewz13

04.09.2019 17:221. Именно осуществить установку корневого или промежуточного сертификата при посещении сайта — сильно совневаюсь — это просто технически довольно сложно (читай невозможно) сделать при посещении сайта через браузер :) В противном случае давно бы уже работал Казахский MITM :)

2. Как минимум у человека, который это написал это, на странице написано Security Researcher а не Security Expert :) И, честно говоря, этот пост не добавляет ему авторитета…

3. Что было на самом деле: устройство идет на какой-то хост по протоколу HTTPS, в момент когда оно не авторизовано (другими словами пользователь ещё не смотрел рекламу) контроллер WiFi перехватывает этот запрос и пытается на него ответить — естественно подсунув какой-то свой «левый» сертификат (обычно самоподписанный). В этот момент у пользователя и появляется предупреждение о том, что ему пытаются «впарить» сертификат сайта, у которого как минимум: a) не соответствует CN запрашиваемому (имени сайта), b) подписан он неизвестным издателем. Контроллер перехватывает этот трафик только для того, чтобы вставить туда редирект портал Максимы или сайт с рекламой. После жалоб Максима скорее всего изменила настройки контроллера — этот трафик просто стал дропаться и эта проблема ушла :)

4. Что касается совсем параноиков и людей, которые только «краем уха» слышали что такое PKI стоит почитать про certificate OID — это (грубо говоря) такие метки в сертификате, которые указывают для каких целей данный сертификат может применяться :) Т.е. не всякий сертификат можно использовать в качестве корневого или промежуточного, в качестве сертификата, удостоверяющего подлинность сайта и т.д. Начать можно здесть www.sysadmins.lv/blog-ru/chto-v-oide-tebe-moem.aspx :)

Alexsey

03.09.2019 18:59+1Запуск закрытой сети с использованием учетных данных, уникально идентифицирующих устройство или пользователя, обсуждался нами неоднократно. Драйверами запуска являются, в первую очередь, вопросы безопасности. Необходимо исключить возможность подключения к фишинговым точкам с нашим SSID и делать это прозрачно, чтобы от пользователя не требовалось никаких дополнительных действий. Хотя практически весь чувствительный трафик в интернете зашифрован с помощью TLS, абоненты считают сети Wi-Fi без шифрования менее надежными.

Серьезно? Компания, которая использует свои точки доступа и сканеры wifi среды чтобы строить профиль всех людей в городе и следить за их перемещениями заботится о вопросах безопасности пользовательских данных?

Я все жду когда у нас хоть одна профильная служба проснется и настучит вам по голове за такое, но судя по их бездействию вы там уже между собой обо всем договорились.

AnastasiiaSam

03.09.2019 23:11-1Максима использует накопленную с разрешения абонентов дату для рекламного таргетирования. При этом мы используем обезличенные данные, по которым нельзя определить конкретного человека.

Вопрос шифрования сетевого соединения беспокоит часть пользователей, для нее и запущен новый сервис. Кроме непосредственно шифрования соединения, подключение через профиль упрощает часть рутинных задач оператора связи. Поэтому проект представляет интерес и для Максимы.

andrewz13

04.09.2019 18:58Т.е. другими словами Максима запрещает Вам выключать WiFi когда Вы им не пользуетесь — чтобы Ваш телефон не сканировал WiFi вокруг себя и не сажал зря батарею? :) Пойду жаловаться в «профильную службу»! :)

justmonika

06.09.2019 20:46Это делают все подряд. Супермаркеты, даже мэрия Москвы — имеют свои снифферы. Отключайте Wi-Fi, когда выходите на улицу.

MonkeyD

03.09.2019 20:15Максима, вас мало кто любит. Вы бы не светились тут. Тем более, с вашими рассказами о том, как вы эффективнее пихаете нам рекламу. Эти мощности и возможности бы, в полезное русло, а не в обогащение нескольких бесполезных свиней. Вы расскажите КАК вы выйграли тендер на размещение, кому и сколько вы заплатили, и по какому праву вы сливаете персональные данные которые вы «не собираете» третьим лицам и фирмам.

AnastasiiaSam

03.09.2019 23:13-1MonkeyD, условия конкурса на создание сети Wi-Fi в метро открыты. Как вы, наверное, знаете, в 2013 году ни один из операторов связи не хотел вкладывать значительные средства в создание инфраструктуры в метрополитене, потому что не знал, как эти средства окупить. МаксимаТелеком вложила в сеть более 2 млрд рублей и предложила модель монетизации по рекламной модели. И в итоге реализовала ее.

Что касается упоминания персональных данных — у компании их попросту нет, МаксимаТелеком не является оператором ПД. Если вам что-то известно о передаче наших данных третьим лицам, просим сообщить нам об этом, чтобы мы смогли разобраться в ситуации. Писать можно на press@maximatelecom.ru.

shifttstas

03.09.2019 20:21Интересно, а какой кейс использования WiFi в метро, если уже LTE там хорошо работает?

Alexsey

03.09.2019 21:07Максима уже давно больше b2b, чем b2c. Да и с LTE в метро во времена когда максима только разворачивала свою сеть было сильно хуже.

* МТС (а может и не только они) работу своей сети в вагонах обеспечивает сотами, которые в интернет выходят через максиму.

* Рекламные экраны в вагонах работают через сеть максимы

* Максима строит профили всех людей в зоне действия своих точек и сканеров wifi и продает эти данные всем желающим.

* Не удивлюсь если максима уже под себя подмяла вообще все что связано с ЛВС и выходом в интернет в пределах московского метрополитена.

AnastasiiaSam

03.09.2019 23:15-1Alexsey, Максима не продает данные, накопленные в своей сети. Мы занимаемся рекламным таргетированием самостоятельно, не передавая ни конкретные идентификаторы, ни профили кому-либо. Если у вас есть доказательства обратного, пожалуйста, сообщите об этом нам на press@maximatelecom.ru. Обязательно разберемся.

aamonster

03.09.2019 21:07Не скажу за московское, а в питерском кейс простой: включить, убедиться, что тормозит и глючит, переключиться на 3g-4g. Не осилили, да ещё реклама мешает.

Whuthering

03.09.2019 22:58в СПб в метро между станциями связь нормально работает только у одного оператора, у других как повезет.

pishchin

04.09.2019 09:05В Спб стал пропадать интернет на перегонах у Мегафона после появления wi-fi MT_FREE. Похоже используется общий ресурс.

SergioPredatore

04.09.2019 09:48Метро большое. Не знаю где ездите Вы, но там где езжу я, мобильный интернет (хоть какой-то, не говоря уже об LTE) есть в основном только на остановках и то не на всех.

P.S. Оператор — полосатый.

Xambey

03.09.2019 20:31Ох ноу, как можно жить без возможности подменить мак адрес одного своего устройства на другое, чтобы не платить дополнительные 1200 рублей за автоподключение… Желания просматривать рекламу пару станций вообще нет

Disasm

04.09.2019 01:30Вот вам лайфхак: обычно на первой же странице есть баннер, переход по которому включает интернет. Иногда нужно ткнуть не куда угодно, а на кнопку внутри баннера.

symbix

03.09.2019 22:43+2Вот это правильный подход. В Казахстане MITM провалился из-за жёсткого навязывания, а тут желающие халявы сами все поставят, добровольно и с песней! :-)

GDragon

03.09.2019 23:00+3Подключение к сети — автоматическое

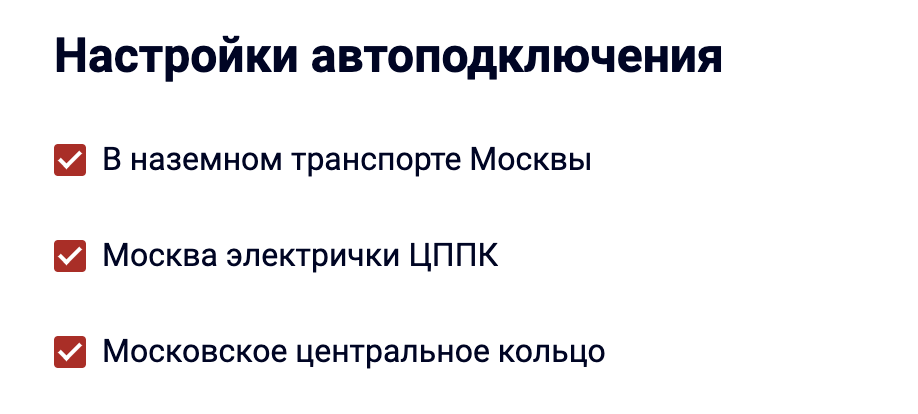

Спасибо, но нет — перестал пользоваться WiFi в метро вообще, после переименования сетей наземного транспорта в то же название.

В результате ходьба по улице или нахождение в офисе с проходящим неподалёку маршрутом общественного транспорта превращается в сплошное теребоньканье с подключением на 1-2 секунды к WiFi, его пропаже, подключению к мобильному интернету обратно.

Ставить приложение сборщик личных данных ради игнора части сетей — ещё более сомнительное решение чем устанавливать сертификат для HS 2.0

roland_andrey

04.09.2019 11:46В личном кабинете можно выбрать к сети какого типа общественного транспорта подключаться автоматически. Сам страдал от описанного в вашем сообщении, а потом обнаружил такую опцию и теперь автоподключение только в метро.

Vovanys

04.09.2019 13:37Сейчас там такое

Как убрать автобусы? Снять все галки?

roland_andrey

04.09.2019 14:23Скорее всего да. Когда я настраивал, там еще был пункт и с метро. Я тогда оставил галочку только на метро, а остальное убрал. Специально следил, проверял — проблема устранилась.

zikasak

04.09.2019 15:26Эх. Если бы это ещё работало корректно. У меня накрылось. Теперь приходится мучаться. И запоминать, когда были попытки: максима отказывается исправлять без этих данных

crackpot

03.09.2019 23:38- Берём контору, использующую MDM для BYOD (ну там, в корпоративный exchange ходить с айфончика, который парень на день рождения подарил).

- Ставим в ближайшей кафешке сканер HS-платформы

- Таргетируем на сотрудников, досягаемых через HS-платформу, фишинг с раздачей собственного SCEP профиля

- ????

- PROFIT

Ручная модерация кампаний в диджитал маркетинге — это хорошо, но очень сильно дорого, когда кампании не свои, а партнёрские, и выручка от канала пропорциональна объему партнёрской базы и их кампаний. ИИ не панацея — примеров промахов существующих вендоров хватает.

Уповать на то, что если контора практикует BYOD, то конторский профиль запрещает установку сторонних — возможно. Но ровно до момента, пока сотрудникам массово очень сильно не захочется себе ещё профилей. То есть, пока предложения партнёров HS-платформы недостаточно щедры или всеобъемлющи.

С другой стороны, в свое время все тоже самое было с email каналом. И на сей раз приспособимся.

OnelaW

04.09.2019 13:38+1Выражаю огромную благодарность Товарищу Майору за сообразительность. Доступ к публичной сети по идентификатору пользователя это 5 баллов.

satiruss

04.09.2019 16:47+1А я думал тут напишут про быстрый wi-fi, такой каким он был на этапе тестирования, когда от него действительно был толк. А не такой как сейчас, когда скорость пропадает сразу после просмотра рекламы. Или ещё фишка — посмотрел, ошибка, все заново, и так по кругу.

А эта замечательная тема, когда опция "везде как дома" сама продлевается и списывает деньги, и отключить ее можно где-то в глубинах личного кабинета, о котором и не подозревал.

В общем, в пекло такую услугу, да и вайфай

danyanya

04.09.2019 16:471. А как будете рекламу показывать и монетизировать сеть? Или после подключения даже на iPhone придется открывать руками gowifi.ru и смотреть рекламу?

2. Также сертификат намного проще распространить (установив на множество устройств), чем подделать MAC. Тренд на рандомизацию работает только до момента ассоциации с сетью.

3. А как вообще потестировать ваш HS 2.0? Указывал 2 разных телефона, ни на один ссылка не пришла.

svakhotin Автор

04.09.2019 21:311. Монетизация закрытой сети аналогична монетизации в открытой MT_FREE, т.е. и кептив и приложение будут работать.

2. Если распространяете профиль между своими устройствами, то ничего критичного в этом нет. Но я не думаю что будете делиться своим профилем с посторонними людьми. Наверное не распространяете посторонним учетные данные от домашнего Интернета или Wi-Fi?

3. Ссылку пришлем позже, после обработки всех заявок.

zikasak

04.09.2019 16:57>Google официально сообщил о внедрении подобной технологии в ОС Android с целью предотвращения трекинга абонентов. Это создает препятствия для полноценного использования публичного Wi-Fi в России, так как при каждом входе потребуется повторная идентификация устройства (в соответствии с постановлениями Правительства 758 и 801).

Вы уверены? После запоминания сети MAC не меняется. Так что все равно один раз. Непонятно, какую проблему вы решаете

svakhotin Автор

04.09.2019 17:11Да, уверены. Наблюдали устройства, которые меняют MAC адрес при каждой ассоциации.

zikasak

04.09.2019 17:21Ну тогда Гугл тут ни причем. В его-то реализации все правильно. Так что первое предложение лишнее: вместо него должно было быть про вот такие устройства.

Печально, что есть документация, а производители пилят костыли, а не бекпортируют (или хотя бы не эмулируют) изменения

vvzvlad

04.09.2019 19:04Слушайте, я вот поставил сертификат и пошёл в метро тестироваться. Я правильно понимаю, что вы предлагаете пользователям тестировать технологию и писать баг-репорты, но за это даже не отключаете рекламу при работе с сертификатом, не говоря уже о всяких плюшках типа "один подтверждённый баг-репорт — один месяц интернета бесплатно", которые обычно предлагаются бесплатным бета-тестерам?

Schalker

05.09.2019 23:12Огромное спасибо автору. Статья лишь подтвердила мое твёрдое убеждение, что будущего у « открытых « wifi сетей нет

Все уважаемые Безопасники уже несколько лет кричат о « сетевой гигиене «. Не слышат пользователи. Халява же.

Я в 2012 году запустил WiFi. Реально пользоваться сетью стали лишь после отмены обязательной регистрации в Германии. В 2019 году количество подключений пошло на убыль. Дошло до немцев

Думаю следовать примеру МТ и немецкой Unitymedia.

wild_one

Следует читать, как:

В руках кого надо функционал может привести к негативным последствиям для пользователей, вплоть до полного блокирования устройства или управления им третьими лицами. В частности, через профиль могут быть добавлены ограничения по установке/удалению приложений, "кто надо" может управлять установкой приложений, может направить трафик пользователя через свой прокси и т.д. Поэтому процесс установки профиля требует повышенного внимания пользователя — необходимо убедиться, что он не пользуется троянскими профилями, выпущенными компанией, лояльной к "кому надо".

svakhotin Автор

Специально на случай таких опасений в статье описано, как отличить профиль с зловредными намерениями от безопасного.

Sklott

(deleted)