За последнее десятилетие число и уровень сложности кибератак со стороны как прогосударственных хакерских групп, так и финансово мотивированных киберпреступников значительно возросли. Люди, компании и государственные организации больше не могут быть уверены в безопасности киберпространства, а также в целостности и защищенности своих данных. Интернет стал кровеносной системой нашей цивилизации. Однако свобода коммуникаций и глобальные возможности, которые дает Интернет, все чаще оказываются под угрозой: сливы и утечки данных, кибератаки со стороны враждующих государств – это реалии, в которых живет каждый из нас сегодня.

Ведущим и самым пугающим трендом 2019 года мы считаем использование кибероружия

в открытых военных операциях. Конфликт между государствами приобрел новые формы, и кибер-активность играет ведущую роль в этом деструктивном диалоге. Атаки на критическую инфраструктуру и целенаправленная дестабилизация сети Интернет в отдельных странах открывают новую эпоху проведения кибератак. Мы уверены, что мирное существование больше невозможно в отрыве от кибербезопасности: этот фактор не может игнорировать ни одно государство, ни одна корпорация, ни один человек.

Шесть лет назад мы выпустили первый отчет «Hi-Tech Crime Trends». Тогда это было единственное исследование тенденций киберпреступлений в России и одно из первых в мире. Как и прежде, ежегодный отчет Group-IB показывает произошедшие за год изменения, являясь единым и максимально полным источником стратегических и тактических данных об актуальных киберугрозах в мире. Данное исследование описывает период H2 2018 — H1 2019.

Проведение открытых военных операций с использованием кибероружия

За первые 6 месяцев 2019 года стало известно о трех открытых военных операциях: в марте в результате атаки на ГЭС Венесуэлы большая часть страны осталась без электричества на несколько дней, в мае в ответ на кибератаку армия Израиля произвела ракетный удар по хакерам группировки «Хамас», а в июне США использовали кибероружие против иранских систем контроля за запуском ракет в ответ на сбитый американский беспилотник.

Инструменты атакующих не установлены, при этом в последнем случае кибератака произошла всего через несколько дней после инцидента с беспилотником. Это подтверждает предположение о том, что критические инфраструктуры многих стран уже скомпрометированы, и атакующие просто остаются незамеченными до нужного момента.

Нарушение стабильности интернета на государственном уровне

В современном мире максимальный социальный и экономический ущерб может быть нанесен за счет отключения людей и бизнеса от связи. При этом страны, выстраивающие централизованный контроль доступа в Интернет, становятся более уязвимыми и могут стать первой мишенью.

За последние годы были опробованы атаки на разные уровни инфраструктуры коммуникаций, и к 2019 году известны успешные случаи атак на маршрутизацию сети Интернет и BGP hijacking, на регистраторов доменных имен, администраторов корневых DNS-серверов, администраторов национальных доменов и DNS hijacking, на локальные системы фильтрации и блокировки трафика.

Новые угрозы, связанные с повсеместным внедрением 5G

Переход на технологии 5G только усугубит ситуацию с угрозами для телекоммуникационной отрасли. Первой причиной являются архитектурные особенности, которые открывают возможности для новых типов атак на сети операторов. Вторая причина — конкурентная борьба за новый рынок, которая может привести к демонстрации возможностей по взлому отдельных вендоров и появлению большого количества анонимных исследований об уязвимостях определенных технологических решений.

Скрытые угрозы со стороны проправительственных группировок

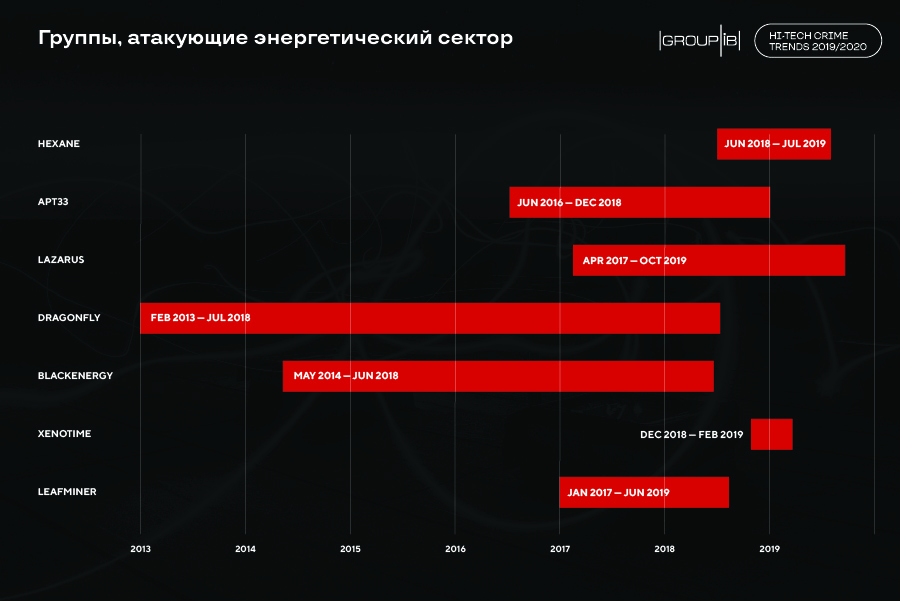

Несмотря на то, что за последний период было опубликовано относительно большое количество исследований о новых проправительственных группировках, эта сфера остается малоизученной. Была замечена активность 38 групп (7 – новые, целью которых является шпионаж), однако это не значит, что другие известные группы прекратили свою деятельность — скорее всего, их кампании просто остались ниже радаров аналитиков.

К примеру, в сфере энергетики известно лишь два фреймворка — Industroyer и Triton (Trisis) — и оба были найдены в результате ошибки их операторов. Наиболее вероятно, что существует значительное количество подобных, еще не обнаруженных угроз, и это бомба замедленного действия.

Также стоит отметить, что известные в публичном пространстве проправительственные группировки в основном из развивающихся стран, однако информация об атаках и инструментах подобных групп из развитых стран по-прежнему не публикуется.

Обратный взлом: противостояние проправительственных группировок

В 2019 году участились случаи появления в открытом доступе информации

об инструментах атакующих от имени якобы хактивистов или бывших участников группировки. Чаще всего, это примеры обратного взлома, когда злоумышленники сами становятся жертвами. В настоящее время частные компании не имеют права проводить подобные операции, и такие полномочия официально есть только у специальных государственных служб.

Целенаправленные атаки на иностранные банки со стороны русскоязычных групп

Всего 5 групп представляют сейчас реальную угрозу финансовому сектору: Cobalt, Silence, MoneyTaker — Россия, Lazarus — Северная Корея, SilentCards — новая группа из Кении.

В России ущерб от целенаправленных атак на банки со стороны финансово- мотивированных группировок за исследуемый период сократился почти в 14 раз. Это связано в том числе с переключением фокуса русскоязычных финансово-мотивированных групп на иностранные банки.

Постепенное исчезновение троянов для ПК и Android

Тенденция исчезновения троянов для ПК с ландшафта киберугроз продолжается: в России — на «родине» этого типа вредоносных программ — их перестали писать. Единственной страной, активно создающей трояны, стала Бразилия, но их использование носит исключительно локальный характер. Только Trickbot значительно эволюционировал за последний год и теперь может использоваться как для целенаправленных атак на банки, так и для шпионажа за государственными учреждениями, как это было с трояном Zeus.

Трояны для Android исчезают медленнее, чем для ПК, однако в любом случае количество новых в разы меньше вышедших из употребления. Новые программы эволюционируют от перехвата SMS к автоматическому переводу средств через банковские мобильные приложения — автозаливу.

Количество активных троянов продолжит снижаться за счет внедрения средств защиты и резкого сокращения экономической выгоды для атакующих.

Эволюция способов социальной инженерии без использования вредоносного кода

На фоне падения троянов растет угроза социальной инженерии без использования вредоносного кода. Злоумышленники продолжают использовать поддельные аккаунты в соцсетях, совершают звонки с надежных номеров по хорошо продуманным скриптам, покупают для надежности

базы паспортных данных и т.д. К относительно новым методам социальной инженерии можно отнести управление телефоном с помощью программ удаленного доступа, которые жертвы устанавливают на свои устройства под руководством телефонных мошенников.

Рост рынка кардинга за счет JS-снифферов

При падении финансовой отдачи от использования банковских троянов для ПК и Android злоумышленники стали применять более эффективный способ заработка — JS-снифферы. Уже сейчас их количество превышает количество троянов, а общее количество скомпрометированных с их помощью карт выросло на 38%. JS-снифферы станут наиболее динамично развивающейся угрозой, особенно для стран, где не распространена система 3D Secure.

Новые атаки на страховые, консалтинговые и строительные компании

В 2019 году специалисты Group-IB зафиксировали атаки новой группы, получившей имя RedCurl. Основные цели группы — шпионаж и финансовая выгода. После выгрузки значимой документации злоумышленники устанавливают майнеры в инфраструктуру скомпрометированной компании.

Особенностью этой группы можно назвать очень высокое качество фишинговых атак — под каждую компанию злоумышленники создают отдельное письмо. RedCurl использует уникальный самописный троян, осуществляющий коммуникацию с управляющим сервером через легитимные сервисы, что сильно затрудняет обнаружение вредоносной активности

в инфраструктуре.

Уже более 16 лет эксперты Group-IB расследуют киберинциденты, анализируя инструменты и инфраструктуру атакующих. Каждая новая кибератака, направленная

на компанию, политическую партию или объект критической инфраструктуры, дает нам возможность увидеть эволюцию тактик и инструментов их совершения. Мы глубоко убеждены в том, что государственные организации и частные субъекты, которые борются против киберпреступности, должны обмениваться данными и публиковать

свои исследования.

Благодаря применению уникальных инструментов слежения за инфраструктурой киберпреступников, а также тщательному изучению исследований других команд, занимающихся кибербезопасностью в разных странах, мы находим и подтверждаем общие паттерны, формирующие целостную картину развития киберугроз. На этой основе мы формулируем прогнозы, которые сбываются каждый год в течение всего времени существования отчета.

Скачать полный отчет Hi-Tech Crime Trends 2019/2020 можно по ссылке.