TL;DR

Absolute Computrace — технология, которая позволяет заблокировать машину(и не только), даже если на ней переустановили операционную систему или даже заменили жесткий диск, за $15 в год. Я купил ноутбук на eBay, который был залочен этой штукой. В статье описывается мой опыт, как я с ней боролся и пытался сделать то же самое на базе Intel AMT, но бесплатно.

Давайте сразу условимся: я не вламываюсь в открытые двери и не пишу лекцию по этим удаленным штукам, а рассказываю маленькую предысторию и как быстро поднять на коленке удаленный доступ к своей машине в любой ситуации(если она подключена к сети по RJ-45) или, если она подключена по Wi-Fi, то только в OS Windows. Также, можно будут прописать SSID, логин и пароль конкретной точки в самом Intel AMT и тогда доступ по Wi-Fi можно будет получить тоже не загружаясь в систему. А еще, если вы установите драйвера для Intel ME на GNU/Linux, то это все тоже должно заработать и на нем. В итоге заблокировать удаленно ноутбук и вывести сообщение возможности не будет(я не смог разобраться, возможно ли такое вообще силами этой технологии), но доступ будет к удаленному рабочему столу и Secure Erase, а это главное.

Таксист уехал с моим ноутбуком и я решил купить новый на eBay. Что могло пойти не так?

Из покупателя в воры — за один запуск

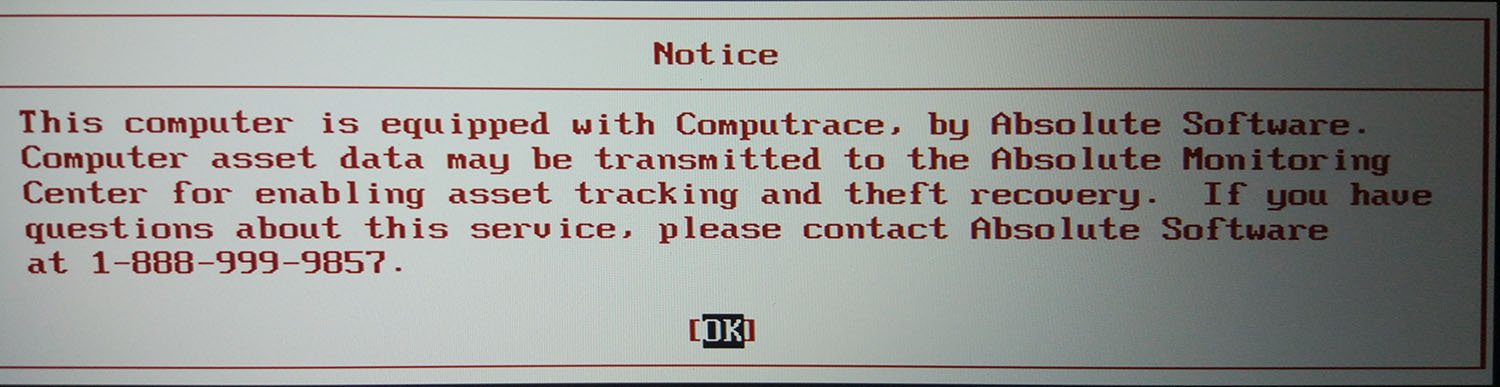

Принеся домой ноутбук из почтового отделения, я принялся за завершение предустановки Windows 10, а после даже успел накатить Firefox, как вдруг:

Я прекрасно понимал, что модифицировать дистрибутив Windows никто бы не стал, а если бы и стал, то все выглядело бы не так аляповато и вообще блокировка произошла бы тогда быстрее. Да и смысла, в конце концов, не было бы что-то блокировать, так как все лечилось бы переустановкой. Окей, перезагружаемся.

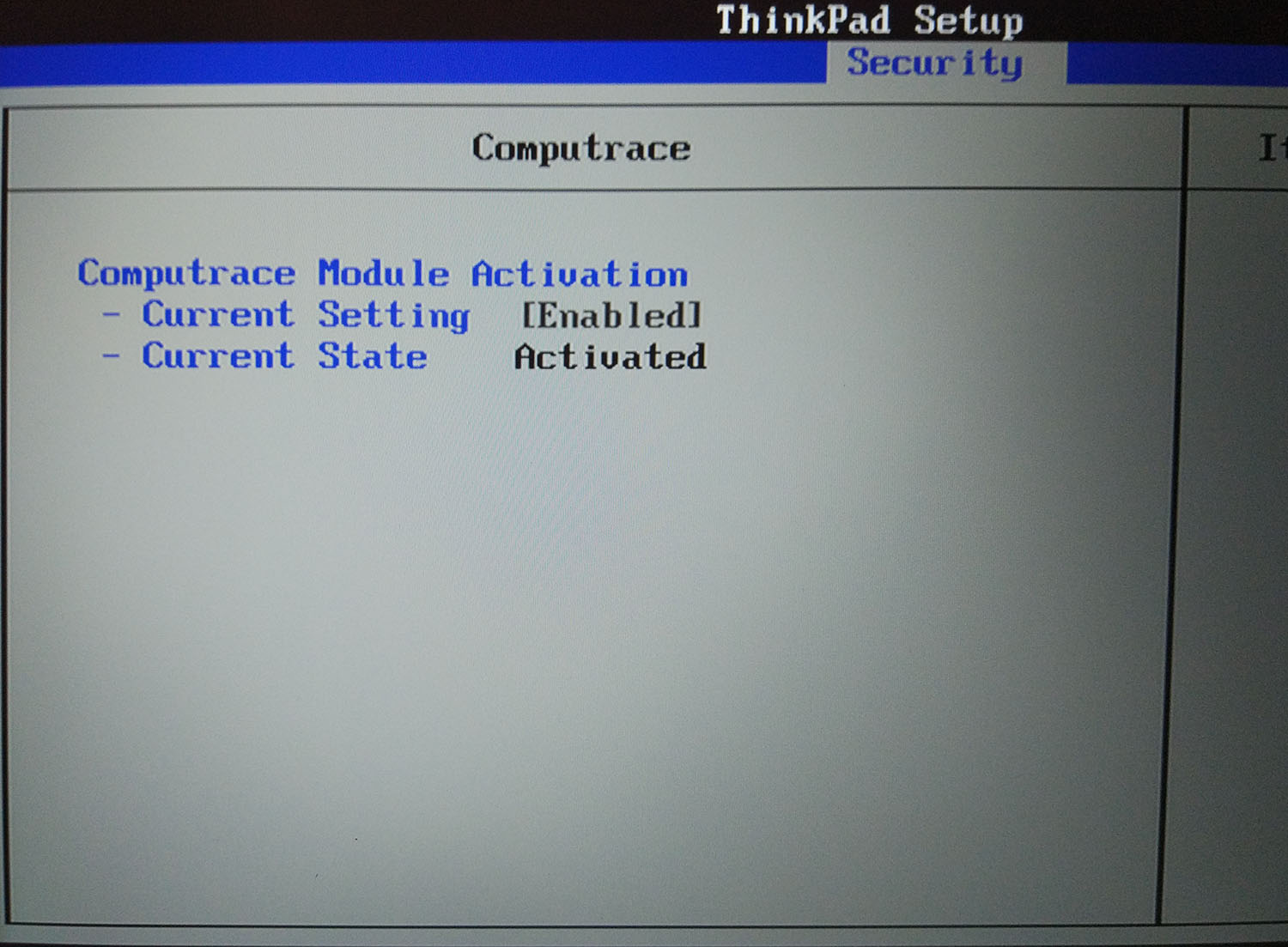

Перезагрузка в BIOS, и вот уже все становится чуть яснее:

И, наконец, окончательно ясно:

Как так вышло, что меня щемит собственный ноутбук? Что такое Computrace?

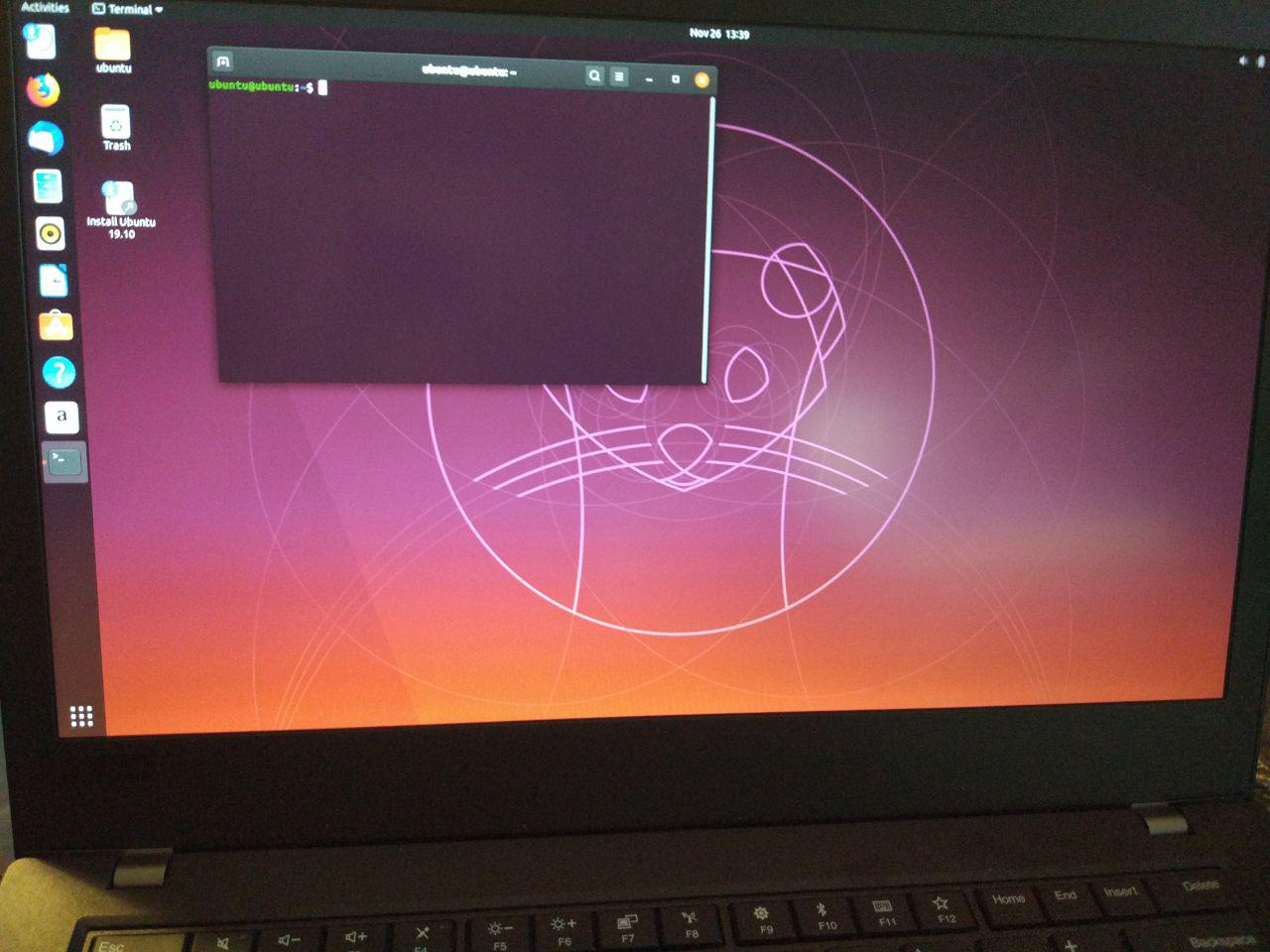

Строго говоря, Computrace — это такой набор модулей в вашей EFI BIOS, которые, после загрузки OS Windows, подкидывают в нее свои трояны, стучащие на удаленный сервер Absolute software и позволяющие, если потребуется, заблокировать систему по интернету. Более подробно можно почитать вот тут. С операционными системами, отличными от Windows, Computrace не работает. Более того, если мы подключим носитель с Windows, зашифрованный BitLocker, или любым другим софтом, то Computrace снова не сработает — модули просто не смогут подкинуть нам в систему свои файлы.

Отдаленно такие технологии могут показаться космическими, но лишь до той поры, пока мы не узнаем, что все это делается на родном UEFI с помощью полутора сомнительных модулей.

Кажется, будто эта штука холодна и всесильна, пока мы не попробуем, например, загрузиться в GNU/Linux:

На этом ноутбуке прямо сейчас активирована блокировка в Computrace

Как говорится,

Что делать?

Есть четыре очевидных вектора разрешения возникшей проблемы:

- Написать продавцу на eBay

- Написать в Absolute software, создателю и владельцу Computrace

- Сделать дамп с микросхемы BIOS, отослать его мутным типам, чтобы они прислали в ответ дамп с патчем, дезактивирующими все локи и менющим айди девайса

- Позвонить в Lazard

Разберем их по порядку:

- Мы, как все адекватные люди, сначала пишем продавцу, который продал нам такой товар и обсуждаем проблему с тем, кто отвечает за нее в первую очередь.

Сделано:

- Согласно обнаруженному в глубинах интернета адвайсу,

You need to contact absolute software. They will want the machine serial number and the motherboard serial number. You will also need to supply «proof of purchase», like a receipt. They will contact the owner they have on file and get the OK to remove it. Assuming it is not stolen, they will then «flag it for delete». After that, the next time you connect to the internet or have an open internet connection, a miracle will occur and it will be gone. Send the stuff I mentioned to TechSupport@absolute.com.

мы можем написать сразу в Absolute и общаться на тему разблокировки с ними напрямую. Я не стал торопиться и решил прибегнуть к такому решению только ближе к концу. - Брутальное решение проблемы тоже, к счастью, уже присутствовало. Вот эти ребята и многие другие мастера компьютерной поддержки на том же eBay и даже индусы в Facebook обещают нам разблокировать наш BIOS, если мы им пришлем дамп и подождем пару минуток.

Прооцесс анлока описывается так:

Unlocking solution is finally available and requires SPEG programmer to be able to flash the BIOS.

The process is:

- Reading the BIOS and create a valid dump. In a Thinkpad, the BIOS is married to the internal TPM chip and contains a unique signature of it, so it is important that the original BIOS to be a correct read out for the success of the whole operation and to restore the BIOS afterwards.

- Patching the BIOS binaries and inject a small allservice.ro UEFI program. This program will read the secure eeprom, reset TPM certificate and password, write secure eeprom and reconstruct all data.

- Write the patched BIOS dump (this will only function in that TP btw), start the laptop and generate a Hardware ID. We will send you a unique key that will activate the Allservice BIOS, while the BIOS is loading it will execute the unlock routine and unlock the SVP and TPM.

- Finally, write the original BIOS dump back for normal operations and enjoy the laptop.

We can also disable Computrace or change the SN/UUID and reset RFID checksum error by using our UEFI program in the same manner, if necessary

The unlock service price is per machine (like we do for the Macbook/iMac, HP, Acer, etc) For service price and availability please read the next post below. You may contact support@allservice.ro for any inquiry.

Seems legit! Но это тоже, по понятым причинам, вариант для самой отчаянной ситуации, к тому же все удовольствие стоит $80. Оставляем его на потом. - Если Lazard мне все поломали и просят перезвонить, то не стоит отказываться! За дело.

Звоним в Lazard aka «the world’s leading financial advisory and asset management firm, advises on mergers, acquisitions, restructuring, capital structure and strategy»

Пока продавец с eBay отвечает, я закидываю несколько баксов на zadarma и предвкушаю общение с, пожалуй, самым самым бездушным собеседником на планете — саппортом огромной финансовой корпорации из Нью-Йорка. Девушка быстро поднимает трубку, выслушивает на моем комрадглише робкие объяснения того, как я купил этот ноутбук, записывает его серийник и обещает передать админам, которые мне перезвонят. Этот процесс в точности повторяется два раза с разницей в сутки. На третий раз я специально дождался вечера, пока в Нью-Йорке будет 10 утра и позвонил, скороговоркой зачитав уже привычную мне пасту про мою покупку. Через два часа мне перезвонила все та же женщина и начала зачитывать инструкции:

— Нажмите эскейп.

Я нажимаю, но ничего не происходит.

— Что-то не работает, ничего не меняется.

— Нажимайте.

— Жму.

— Теперь вводите: 72406917

Ввожу. Ничего не происходит.

— Вы знаете, боюсь это не помож… Минуточку…

Ноутбук внезапно перезагружается, загружается система, назойливый белый экран куда-то пропал. Для верности захожу в биос, Computrace не активирован. Кажется, все. Благодарю за поддержку, пишу продавцу что решил все вопросы сам и расслабляюсь.

OpenMakeshift Computrace Intel AMT based

Произошедшее меня обескуражило, но идея мне понравилась, моя фантомная боль по бездарно утраченному искала какого-то выхода, мне хотелось защитить свой новый ноутбук, словно это вернуло бы мне старый. Если кто-то использует Computrace, то и я могу его использовать, так ведь? Ведь был же Intel Anti-Theft, по описанию — великолепная технология, работающая так, как надо, но ее убила инертность рынка, однако ведь должна быть альтернатива. Оказалось, что эта альтернатива начиналась там же, где и заканчивалась — на этой ниве смогла закрепиться только Absolute software.

Для начала вспомним что такое Intel AMT: это такой набор библиотек, являющийся частью Intel ME, вшитый в EFI BIOS, для того, чтобы админ в каком-нибудь офисе мог, не вставая со стула, оперировать машинами в сети, даже если они не загружаются, подключая удаленно ISOшки, управляя через удаленный рабочий стол и т.д.

Крутится все это на Minix и примерно на таком уровне:

Invisible Things Lab предложила называть функциональность технологии Intel vPro / Intel AMT кольцом защиты -3. В рамках этой технологии чипсеты, поддерживающие технологию vPro, содержат независимый микропроцессор (архитектура ARC4), имеют отдельный интерфейс к сетевой карте, эксклюзивный доступ к выделенному участку ОЗУ (16 МБ), DMA-доступ к основной ОЗУ. Программы на нём выполняются независимо от центрального процессора, прошивка хранится совместно с кодами BIOS либо на аналогичной флеш-памяти SPI (код имеет криптографическую подпись). Частью прошивки является встроенный веб-сервер. По умолчанию AMT выключен, но часть кода все же работает в этом режиме даже при выключенном AMT. Код кольца -3 активен даже в режиме питания S3 Sleep.Это звучит заманчиво, ведь видится, что если мы сможем наладить обратное подключение к какой-нибудь админке силами Intel AMT, то сможем иметь доступ не хуже чем у Computrace(на самом деле нет).

Активируем Intel AMT на нашей машине

Сперва, некоторым из вас наверняка хотелось бы потрогать этот AMT своими руками, а тут и начинаются нюансы. Во-первых: вам нужен процессор с его поддержкой. С этим, к счастью, проблем нет(если у вас не AMD), ведь vPro добавлена почти во все процессоры Intel i5, i7 и i9(посмотреть можно тут) начиная с 2006-го года, а нормальный VNC туда завезли уже с 2010-го. Во-вторых: если у вас десктоп, то вам нужна материнская плата с поддержкой такой функциональности, а именно с чипсетом Q. В ноутбуках же нам достаточно знать только модель процессора. Если вы обнаружили у себя поддержку Intel AMT, то это хороший знак и вы сможете применить полученные здесь установки. Если же нет, то либо вам не повезло/вы умышленно выбрали процессор или чипсет без поддержки этой технологии, либо вы удачно сэкономили, взяв себе AMD, что тоже является поводом для радости.

Согласно документам

In non-secure mode, Intel AMT devices listen on port 16992.

In TLS mode, Intel AMT devices listen on port 16993.

Intel AMT принимает к себе коннекты на портах 16992 и 16993. Туда и двинемся.

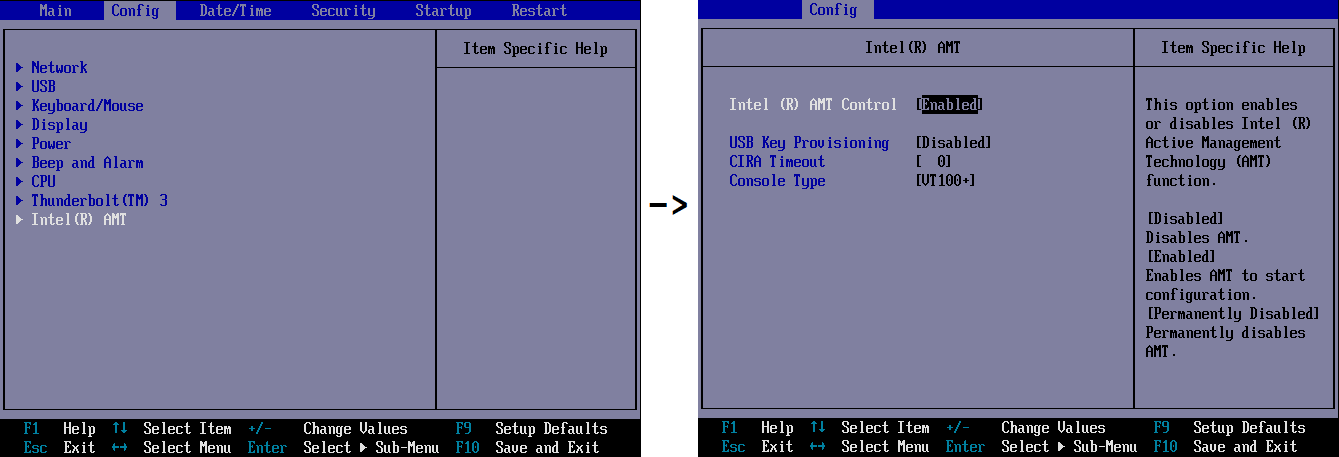

Необходимо проверить что Intel AMT включена в BIOS:

Далее нам нужно перезагрузиться и нажать во время загрузки Ctrl + P

Стандартный пароль, как водится, admin.

Сразу же меняем пароль в Intel ME General Settings. Далее в Intel AMT Configuration включаем Activate Network Access. Готово. Вы теперь официально пробэкдурены. Грузимся в систему.

Теперь важный нюанс: по логике вещей мы можем получить доступ к Intel AMT с localhost и удаленно, но нет. Intel говорит что локально подключаться и менять настройки можно с помощью Intel AMT Configuration Utility, но у меня она наотрез отказывалась подключаться, так что у меня подключение заработало только удаленно.

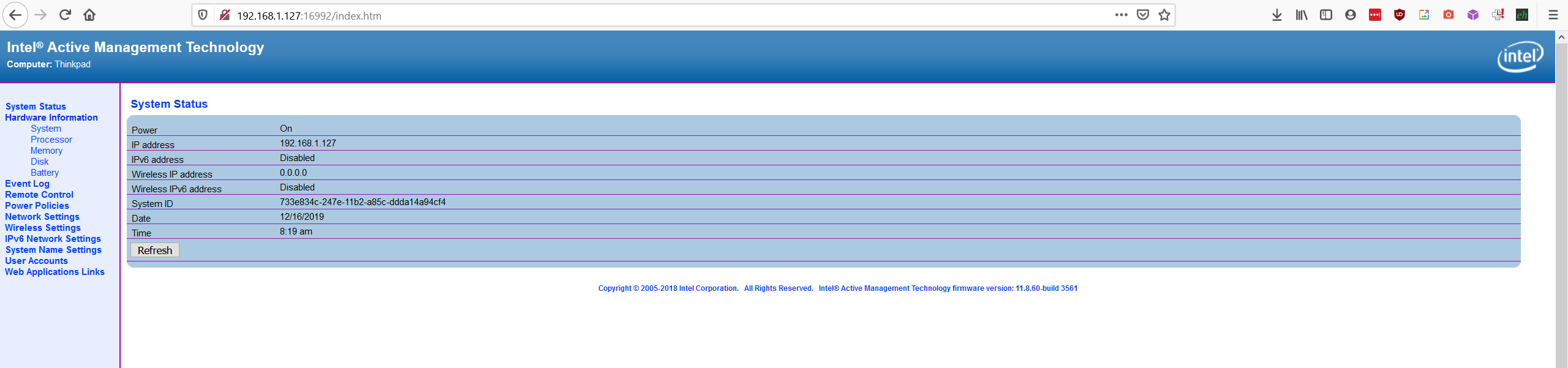

Берем какое-нибудь устройство и подключаемся по yourIP:16992

Выглядит это так:

Добро пожаловать стандартный интерфейс Intel AMT! Почему «стандартный»? Потому что он урезан и для нашей целей совершенно бесполезен, а мы будем использовать что-то более серьезное.

Знакомимся с MeshCommander

Как это водится — большие компании что-то делают, а конечные пользователи дорабатывают под себя. Так случилось и здесь.

Вот этот скромный(не преувеличение: его имя отсутствует на его же сайте, пришлось погуглить) мужчина по имени Ylian Saint-Hilaire разработал замечательные инструменты для работы с Intel AMT.

Сразу хочу обратить внимание на его YouTube-канал, в своих видео он просто и понятно показывает в режиме реального времени как выполнить те или иные задачи связанные с Intel AMT и его софтом.

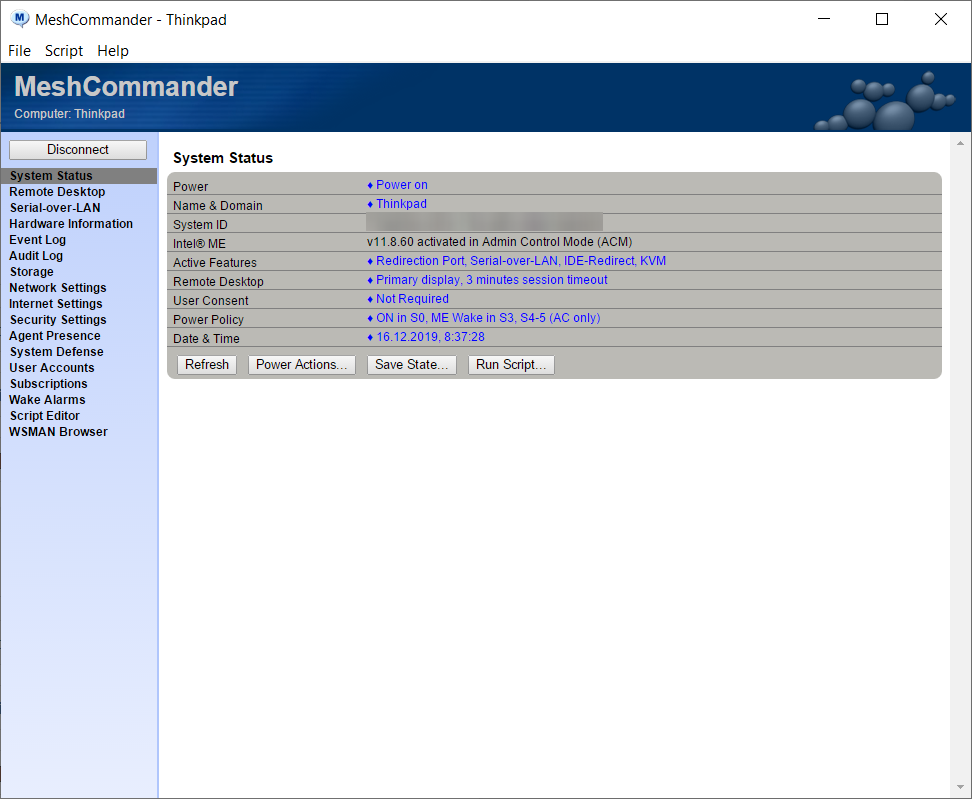

Начнем с MeshCommander. Качаем, устанавливаем и пытаемся подключиться к нашей машине:

Процесс не мгновенный, но в результате мы получим вот такой экран:

Не то, чтобы я параноик, но sensitive data затру, простите мне такое кокетство

Разница, как говорится, налицо. Я не знаю почему в панели управления Intel нет такого набора функций, но факт есть факт: Ylian Saint-Hilaire берет от жизни ощутимо больше. Более того, вы можете установить его веб-интерфейс прямо в прошивку, он даст возможность пользоваться всеми функциями без утилиты.

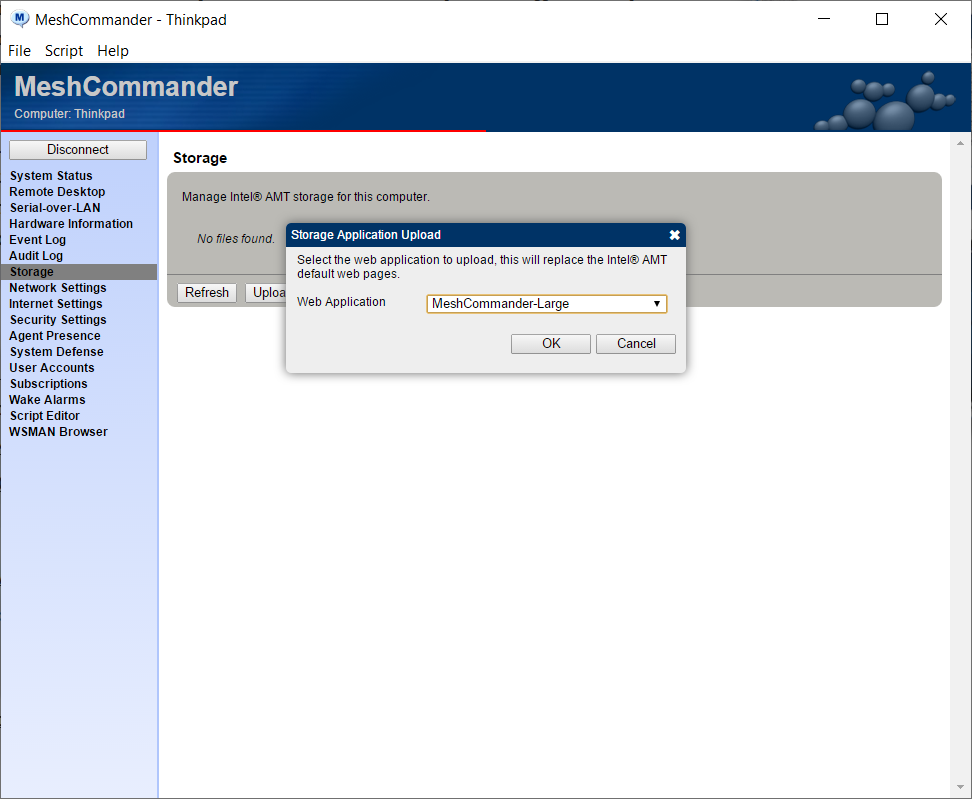

Делается это так:

Должен отметить, что я эту функциональность(Custom web interface) не использовал и ничего не могу сказать об ее эффективности и работоспособности, так как для моих нужд он не требуется.

Вы можете поиграться с функциональностью, вряд ли у вас получится все испортить, ведь начальной и конечной отправной точкой всего этого фестиваля является BIOS, в нем вы потом сможете все сбросить, отключив Intel AMT.

Разворачиваем MeshCentral и реализуем BackConnect

А вот тут начинается полный отвал башки. Дядя не просто сделал клиент, а еще и целую админку к нашему трояну! И не просто сделал, а запустил ее для всех на своем сервере.

Get started by installing a MeshCentral server of your own or if you are not familiar with MeshCentral, you can try the public server at your own risk at MeshCentral.com.

Это положительно говорит о надежности его кода, так как мне не удалось найти никаких новостей о взломах и утечках на протяжении работы сервиса.

Лично я кручу MeshCentral на своем сервере так как необоснованно считаю что это более надежно, но в этом нет ничего кроме суеты и томления духа. Если вы хотите также, то тут есть документы, а здесь контейнер с MeshCentral. В документах написано как связать все это в NGINX, так что реализация легко интегрируется в ваши домашние сервера.

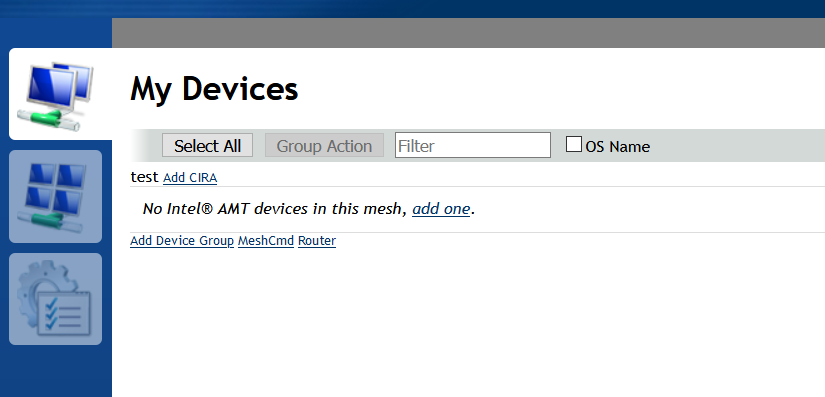

Регистрируемся на meshcentral.com, заходим и создаем Device Group, выбрав опцию «no agent»:

Почему «no agent»? Потому что зачем нам чтобы он устанавливал что-то лишнее, непонятно как это себя ведет и как будет работать.

Нажимаем «Add CIRA»:

Качаем cira_setup_test.mescript и используем его в нашем MeshCommander вот таким образом:

Voila! Через какое-то время наша машина подключится к MeshCentral и можно будет что-нибудь с ней сделать.

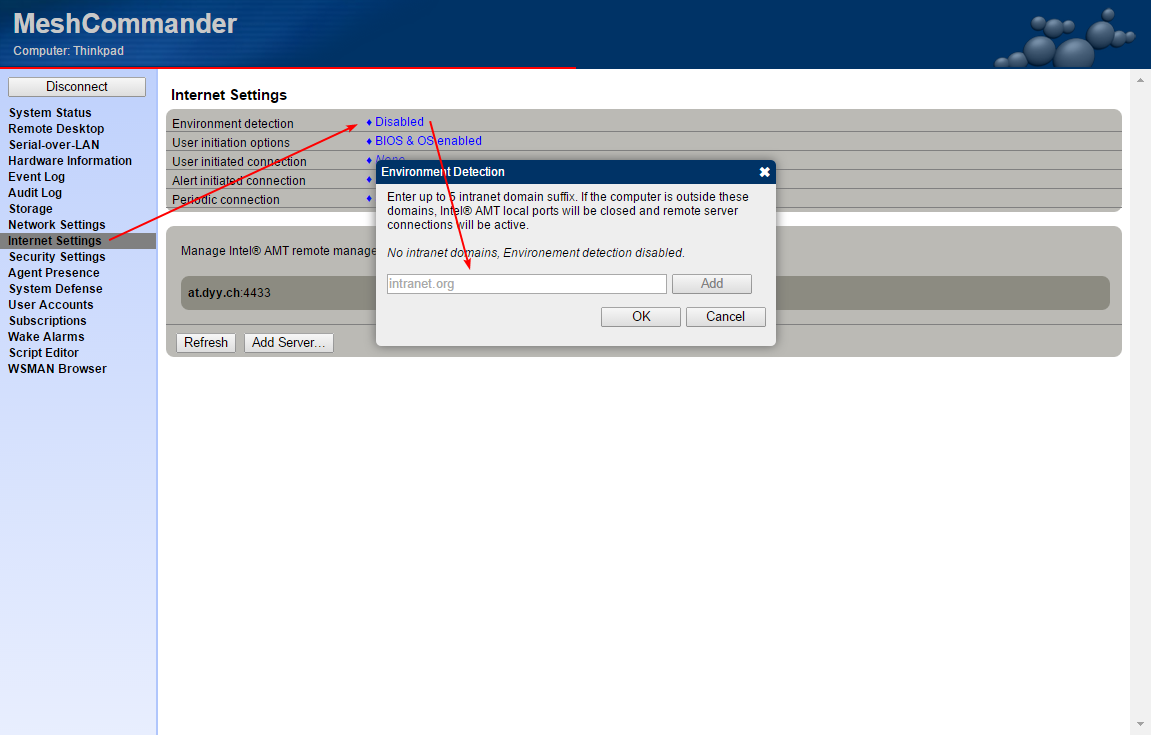

Во-первых: вам следует знать что просто так наш софт стучаться на удаленный сервер не будет. Это связано с тему, что у Intel AMT есть две опции для подключения — через удаленнный сервер и непосредственно локально. Одновременно они не работают. Наш скрипт уже настроил систему для удаленной работы, но вам может потребоваться подключиться локально. Для того, чтобы вы могли подключиться локально, надо вот здесь

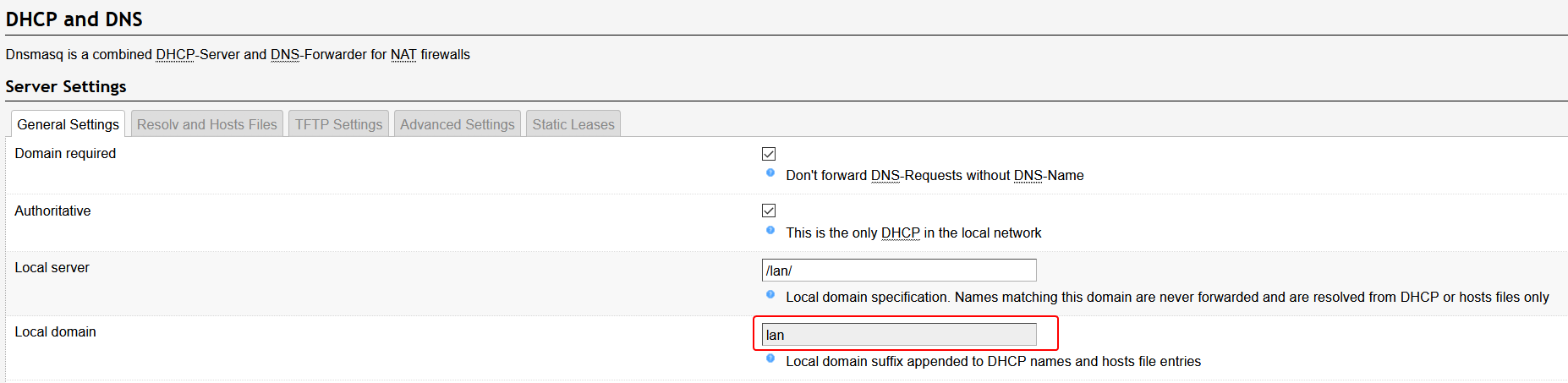

написать строку, которая является вашим локальным доменом(обратите внимание, что наш скрипт туда УЖЕ вбил какую-то рандомную строку, чтобы подключение осуществилось удаленно) или очистить все строки вовсе(но тогда удаленное подключение будет недоступно). Например, у меня в OpenWrt локальный домен это lan:

Соответственно, если мы туда впишем lan, и если наша машина будет подключена в сеть с этим локальным доменом, то удаленно подключение будет недоступно, а локальные порты 16992 и 16993 откроются и будут принимать подключения. Короче, если там какая-то белиберда, не имеющая отношение к вашему локальному домену, то софт стучит, если нет, то вам надо подключаться к нему самим по проводу, вот и все.

Во-вторых:

Всё готово!

Вы спросите — а где же тут AntiTheft? Как я сказал изначально — Intel AMT не очень приспособлен для борьбы с ворами. Админить офисную сеть — это пожалуйста, а вот воевать с неправомерно завладевшими имуществом личностями посредством сети интернет — не особо. Рассмотрим инструментарий, который, в теории, может нам помочь в борьбе за частную собственность:

- Само по себе однозначное наличие доступа к машине, если она подключена по кабелю, либо, если на ней установлен Windows, то и по WiFi. Да, ребячество, но пользоваться таким ноутбуком обычному человеку уже очень трудно уже даже если кто-то просто внезапно перехватывает управление. Притом, несмотря на то что я не смог разобраться со скриптами, наверняка есть возможность художественно выпилить на них какую-то функциональность для блокировки/выведения нотификаций.

- Remote Secure Erase with Intel Active Management Technology

С помощью этой опции можно удалить всю инфу с машину за секунды. Не выяснено, работает ли она на SSD отличных от Intel. Вот тут можно более подробно почитать об этой функции. Полюбоваться на работу можно тут. Качество ужасное, зато всего 10 мегабайт и суть ясна.

Остается нерешенной проблема отложенного выполнения, иными словами: нужно караулить когда машина войдет в сеть чтобы выполнить к ней подключение. Полагаю, что этому тоже есть какое-то решение.

В идеальном исполнении надо блокировать ноутбук и выводить какую-то надпись, но в нашем случае мы просто имеем неотвратимый доступ, и как действовать дальше — дело фантазии.

Возможно у вас как-то получится блокировать машину или хотя бы выводить сообщение, напишите, если знаете. Спасибо!

Не забудьте поставить пароль на BIOS.

Спасибо пользователю berez за вычитку!

Комментарии (55)

DurRandir

05.01.2020 00:59Продавцу то в итоге сделали атата?

RainbowJose Автор

05.01.2020 03:36Нет, я не стал ему морочить голову и жаловаться, так как все разрешилось.

RainbowJose Автор

05.01.2020 12:47+1Не считаю что он виноват, потому что чтобы дойти до блокировки надо завершить предустановку ОС, быть подключенным к интернету и подождать. Будь я на его месте — пролетел бы точно так же, особенно учитывая объем торговли, там были сотни позиций с техникой.

v1000

05.01.2020 02:50круто, но что-то стремно. в том плане что из-за сбоя можно заблокировать или стереть данные на устройстве.

RainbowJose Автор

05.01.2020 03:51Нет, технология весьма надежная и испортить себе из-за «сбоя» или «кривых рук» — довольно сложно. Также, если подключения извне(как в моем случае) запрещены, то бояться тоже особо нечего. В худшем случае кто-то поломает meshcentral.com или ваш сервер и получит доступ к админке, с которой будет уже проводить манипуляции. На мой личный взгляд шанс этого стремится к нулю.

Ok_Lenar

05.01.2020 06:07Это не реально, примерно если как в результате сбоя случайно на пустом месте самостоятельно напишется программа выполняющая какие то осмысленные действия.

Но потерю данных из-за сбоя на винчестере вполне можно словить, и Интел для этого не нужен.

razielvamp

05.01.2020 06:08Если нужен antitheft, то пароль на дальнейшую загрузку компа в биос + битлокер надежнее чем computrace (ибо второй не работает с битлокер, судя по вашим словам). Разница только в том, что блокировку нельзя снять удаленно, но это в большинстве случаев и ненужно.

Про идею с амт было интересно почитать, но выполняет она, все же, другие цели.

RainbowJose Автор

05.01.2020 06:20+1Согласен, если надо просто ограничить доступ, то хватит блокировки загрузки в BIOS + BitLocker/TrueCrypt. Но я хотел еще как-то локализовать получившего доступ и не вводить пароль при каждой загрузке, да и вообще прикольно иметь хардверный троян.

stilic

05.01.2020 10:49Но я хотел еще как-то локализовать получившего доступ и не вводить пароль при каждой загрузке, да и вообще прикольно иметь хардверный троян.

Только вот ноутбук у вас никогда не украдут. Маловероятно, что украдут.

Чтобы сработал ваш хардверный троян — ради лузлов нужно оставлять ноутбук в общественных местах без присмотра на время…

FTOH

05.01.2020 15:25Чтобы сработал ваш хардверный троян — ради лузлов нужно оставлять ноутбук в общественных местах без присмотра на время…

Или продать...

Hize

05.01.2020 19:19Вынесли хату. Забрали ноут, ps4 и фотик. Как-то так.

200sx_Pilot

06.01.2020 23:10мамка на Али стоит от 20 до 200 баксов.

Если ноут того стоит — можно и так решить.

И что тогда толку от трояна?

razielvamp

05.01.2020 18:17Самая обидная фишка в том, что чтобы локализовать получившего доступ, надо позволить залезть ему в ОС и подключиться к интернету, ибо очень маловероятно, что кто-то будет держать его воткнутым в RJ45 с интернетом если попользоваться нельзя. Либо ждать пока новую Windows накатят и пароль ОС сбросят.

Даже не знаю что лучше: вкладывать в бук бумажку с контактными данными, чтобы связались, если найдут или оставлять все данные напоказ в надежде, что удастся подключиться удаленно.

nochkin

06.01.2020 21:36Запороленный ноут мало кому интересен (если только не на детали). По этой причине должны переустановить ОС почти сразу.

RainbowJose Автор

05.01.2020 07:06+1Кстати, в Intel AMT есть еще и Serial Over LAN (SOL), эта опция доступна в представленной мной конфигурации, что с этим делать я тоже не разобрался, но возможности потенциально интересные. Вот тут кое-что о ней: habr.com/ru/post/330572

arheops

05.01.2020 09:17+1Вы можете удаленно передать комбинацию клавиш вида win-R +адрес вашего сайта+ентер. Это как минимум.

Наверно, можно и скачать-запустить чтото для блокировки.

RainbowJose Автор

05.01.2020 12:25Это так паскудно, что я не стал даже писать такое, но, к сожалению, это самый логичный вариант сейчас.

lonelymyp

05.01.2020 13:58Насколько я знаю некоторыми параметрам UEFI можно управлять не заходя непосредственно в ГУИ настроек, из консоли например перед загрузкой винды.

Теоретически можно сделать ну например трояна который бы активировал технологию с заданными параметрами и давал удалённый доступ к машине при этом не отлавливался бы антивирусами и не пропадал после переустановки винды.

Bsplesk

05.01.2020 14:48-2Так и не понял о чём статья — владелец купил ворованный и заблокированный (AntiTheft) ноут и изучал методы разблокировки? В результате ограничился «социнженерией»?

Alexsey

05.01.2020 22:57+2Судя по тому что контора вполне спокойно предоставила код разблокировки — ноут не ворованный, а просто при очередном цикле апгрейда либо забыли, либо не особо заморачивались с отключением computrace.

Bsplesk

05.01.2020 23:10+1AntiTheft — активирует пользователь (при чём за отдельные деньги — по желанию). В своё время он шёл к комплекте (предустановленное ПО) с каждым «бизнес» ноутом. В случае кражи владелец мог заблокировать ноут (в надежде, что его вернут). Что по описанию и было сделано с этим ноутом. AntiTheft и AMT (Q chipset — RDP-доступ с уровня UEFI/BIOS, первоначально сделано для банкоматов… etc, сама прога RDP стоила отдельно 100$) и ME это вещи достаточно параллельные. Вероятно AMT тоже был активирован и новый «владелец» боялся, что тот у кого украли ноут удалённо наделает «бяк», поэтому ему было крайне важно все это «отключить». На телефонах сейчас есть аналогичные защиты, но с более серьёзной блокировкой.

До сих пор пользуюсь на локальной машине (NAS) INTEL AMT. Очень удобно — полный доступ к машине из любой точки мира. Включая включение/выключение, переустановку OS.

nzeemin

05.01.2020 16:32Это звучит заманчиво

Заманчиво, как огромный развесистый бэкдор ко всему что есть на машине, и даже когда она выключена. Просто напрашивается спросить, этот вход ещё никто не научился эксплуатировать?

yleo

05.01.2020 18:24+1Ситуация несколько "заманчивее". В этом бэкдоре нашлись дыры.

По этой теме на Хабре было несколько статей от PositiveTechnologies.

dartraiden

06.01.2020 01:32+2Заманчиво, как огромный развесистый бэкдор ко всему что есть на машине, и даже когда она выключена.

У Apple, допустим, тоже «бэкдор», однако мир открытого ПО так и не предложил ничего адекватного для решения проблемы «как сделать так, чтобы вор не смог пользоваться украденным Android-смартфоном».

Все руководства «как сделать свой смартфон свободным» начинаются с разблокировки загрузчика и прошивки свободной ОС, что сразу же делает задачу практически невыполнимой (единственным барьером остаётся FRP, которая, во-первых, требует гуглосервисы и гуглоаккаунт, а, во-вторых, обходится чуть ли не на каждом первом аппарате).

Karpion

05.01.2020 22:02у меня она наотрез отказывалась подключаться, так что у меня подключение заработало только удаленно.

Очевидно, чтобы подключиться — надо, чтобы Intel AMT перехватывала пакеты, не допуская их до CPU, на котором крутится операционка. Причём перехват хакерский — ибо операционка не в курсе того, что на компьютере работает кто-то ещё.

Дальше, видимо, происходит следующее: пакеты с компьютера проходят по «исходящему тракту». А Intel AMT, видимо, прослушивает только входящие пакеты.

Ну или есть версия — что надо как-то согласовать настройки IP-адресов в Intel AMT и в операционке. Ещё надо учитывать, что в этой схеме в операционке работает протокол ARP. Короче, тут всё довольно сложно.

PS: А вообще, разработчики готовы делать что угодно, лишь бы не зашивать операционку в ПЗУ. Хотя это сразу решило бы множество проблем.

PPS: Хотя в результате пути эволюции, который ми имеем iRL — программисты окончательно разучились писать программы надёжно. И совершенно непонятно, как это исправить. Т.е. сначала появилась возможность оперативно накатывать исправления — а потом программисты перешли к модели поведения «лепим как получится, а при необходимости исправим». Очевидно, что написанную таким образом операционку зашивать в ПЗУ нельзя — она где-то через неделбю потребует обновлений, а через месяц — требование обновиться станет критическим.

Наверно, тут нужно исправлять многое. например, отказаться от программирования на Си и перейти к безопасным языкам программирования. Впрочем, это решит только часть проблем.

Вторую часть можно будет решить статическим анализом исходного кода. Но это тоже далеко не всё. А что дальше — вообще неясно.

kmeaw

06.01.2020 13:38+2Даже если программисты научатся писать код без ошибок, всё равно будет экономически невыгодно держать ОС в необновляемом ПЗУ — конкуренты выпустят машину чуть позже, но с более расширенной по возможностям версией ОС в ПЗУ, и тогда вся партия машин станет неконкуретноспособной.

200sx_Pilot

06.01.2020 15:55+2Кроме того, судя по Винде, размер этой области ПЗУ нужно удваивать каждых полгода.

apple_rom

05.01.2020 22:39+10Раз уж стюардессу снова откопали, то внесу несколько пояснений.

Я не знаю почему в панели управления Intel нет такого набора функций, но факт есть факт: Ylian Saint-Hilaire берет от жизни ощутимо больше.

Это дефолтный клиент из прошлого, а «нормальный» для Интел как раз и разрабатывает Ylian Saint-Hilaire.

Само по себе однозначное наличие доступа к машине, если она подключена по кабелю, либо, если на ней установлен Windows, то и по WiFi.

Если опустить детали, то к моему, когда-то в далёком прошлом, большому сожалению, получим следующие уточнения в этом месте. А конкретно правильно будет «наличие доступа к машине, если она подключена по кабелю» (то есть у неё есть Ethernet — читай, это десктоп) и если это, всё же, ноутбук, то плюс, что «он подключён к питанию».

Не выяснено, работает ли она на SSD отличных от Intel.

Только Intel и только серии Pro (типа Pro 2500 или Pro 1500).

Остается нерешенной проблема отложенного выполнения, иными словами: нужно караулить когда машина войдет в сеть чтобы выполнить к ней подключение. Полагаю, что этому тоже есть какое-то решение.

Есть. Можно специальным образом настроить периодическое соединение и тогда при появлении интернета вы сразу же про это узнаете.

Говорю так уверенно, потому что был причастен к Intel AMT проекту в начале десятых, где из описанного (и не описанного) Вами многое было сделано, причём в облачном (AWS) исполнении. Условно говоря, Meshcentral сервер для управления автоматически поднимался на ближайшей к вашей локации виртуалке для лучшего пинга управления (Вы же уже отметили неприятность и важность лага при работе в CIRA-режимие?) Но если отбросить ностальгические сопли, Интел выбрал то, что вы описали в своей статье, а не то, что у нас было 8 лет назад.

Почему? Во-первых, потому что попытка монетизации Intel AMT провалилась (внутри этой сухой фразы в реальности целый детектив, но это другая история и важно, что внутри компании Intel это расценили именно так). Она была сделана с выходом AMT 4, где и появился CIRA режим с работой через Intel MPS (интеловский вариант Meshcentral) и окончательно похоронена начиная с AMT 7. После была предпринята ещё попытка какого-то коммерческого использования в виде Intel SMB (AMT 8), но факт — направление было признано бесперспективным (нельзя монетизировать), а потому закрыть. Точней — лишь поддержка (то, что делает Ylian).

Во-вторых, тогда ещё не знали, что внутри Интел уже принято решение по закрытию их Atom архитектуры и полному отказу от борьбы на рынке мобильников (помните Asus Zenphone?), что сильно сужало процент систем, потенциально поддерживающих Intel vPro (а планы поддержки Intel vPro а значит, возможно, после и Intel AMT — в Intel Atom были), в то время как поддержка Intel vPro это 1-2% от общего количества Intel чипсетов на 10 лет назад.

Ну, а через несколько лет в брошенной технологии поковырялись монстры из PositiveTechnologies со всем известным результатом. То, что десять лет назад могло быть суперовской вещью (ведь описанное в статье работало уже десять лет назад в точности также) — было закрыто. Как много других проектов Intel — не только в Google есть своё кладбище оных, даже как-то вёл список, но забросил, слишком уж их много оказалось.

RainbowJose Автор

06.01.2020 00:09Спасибо за развернутые пояснения. Операции проводились на SSD SSDPEKKW256G801. Это серия «Pro»?

Taciturn

06.01.2020 16:31Это дефолтный клиент из прошлого, а «нормальный» для Интел как раз и разрабатывает Ylian Saint-Hilaire.

Скажите пожалуйста, раз уж нормальный достаточно давно разработан, то почему Intel продолжает использовать в качестве дефолтного именно клиент из прошлого, а не нормальный? Возможно во имя стандартной корпоративной ненависти к пользователям?

apple_rom

06.01.2020 19:16Возможно во имя стандартной корпоративной ненависти к пользователям?

Вы в слове «забота» сделали девять ошибок.

Buharovsky

06.01.2020 18:03+1Я правильно понимаю, что ноут подключенный к сети через док станцию не равно ноут подключенный через встроенную сетевую? И эта технология не сработает?

apple_rom

06.01.2020 19:14+1Только встроенная Intel сетевая карта с поддержкой Intel vPro / Intel AMT.

webself

07.01.2020 12:05Интересно, а на макбуке такая же фигота есть?

a5b

07.01.2020 18:03С недавних пор (iMac Pro, Mac Pro 2019, Mac mini 2018, MacBook Air 2018+, MacBook Pro 2018+) в ПК Apple стоит чип "T2 Security" (J137AP, iBridge2,1 и другие) для схожих целей — https://support.apple.com/ru-ru/HT208862

(Пишут что на нем крутится целая ОС bridgeOS, которая является сильно модифицированной watchOS; образ 0.5ГБ)

Через него проходят обращения к встроенному SSD и TouchID, он же является корнем для доверенной загрузки — https://www.apple.com/euro/mac/shared/docs/Apple_T2_Security_Chip_Overview.pdf

Внутри T2 есть два ключа шифрования — одинаковый для серии чипов GID и уникальный для каждого экземпляра UID; заявлена невозможность их считывания из чипа. Чип позволяет произвести не более 90 попыток ввода пароля (стр 5-7); перепаивание чипа не позволит считать данные с диска из-за иного UID.

Есть несколько режимов безопасности — Secure boot policy, в полном допускается загрузка лишь ОС, подписанных Apple. Подписывание запрашивается онлайн при установке (обновлении) ОС непосредственно для данного экземпляра устройства по ECID идентификатору T2:

Full Security is the default configuration on a Mac with the T2 chip. When an operating system is being installed, the system communicates to an Apple Signing Server and requests a personalized signature that includes the ECID— a unique ID specific to the chip—as part of the signing request. The signature is unique and usable only by the operating system with that T2 chip installed. Therefore, when Full Security is configured, the T2 chip ensures the operating system is uniquely signed for each computer.

A copy of macOS on an external drive won’t necessarily already be personalized for a Mac the first time it is booted. In this case, the first time a user attempts to boot from the external drive, Mac boots into Recovery, and Boot Recovery Assistant makes the signing request to Apple so it can obtain the necessary personalized signature. This is automatic, and looks like a longer boot process with a progress bar. Subsequent boots proceed normally.В случае кражи владелец может заблокировать устройство (если чип правильно настроен): https://support.apple.com/en-us/HT208987 ("Your Mac must have the Apple T2 Security Chip.")

Более подробное описание T2, его прошивок, встроенного ethernet канала: https://i.blackhat.com/USA-19/Thursday/us-19-Davidov-Inside-The-Apple-T2.pdf

"The T2 is a significant step forward towards bringing the same security properties of iOS to macOS."

https://dataexpert.nl/media/1854/blackbag-t2_acquisition_and_analysis-compressed.pdf

• By default all APFS volumes that contain user data on T2-protected systems are encrypted

• The hardware-assisted encryption works slightly differently than the software encryption we just discussed

• It is not possible to decrypt data without using the specific T2 chip from a given T2-protected system

Eyes

07.01.2020 19:35А всё-таки в этой детективной истории интересно, как активировалась защита?

Не похоже что это сделали изначальные владельцы, т.к. в этом случае какой им был смысл отдавать код разблокировки?

По факту переустановки винды?

RainbowJose Автор

07.01.2020 21:20+1Ноутбук не находился в использовании, вообще. Синкпады очень маркие и вообще сразу видно пользовались или нет, у моего признаков не было. Я полагаю, что защита активировалась автоматически, но что ее триггернуло — вопрос. Может, время? Если ноут долго не был в сети, то включается триггер или что-то такое.

dredsss0

А в чем польза пароля на BIOS, если он снимается просто вынув батарею, на раз два, удалил через UEFI модуль — I'm in

sleirsgoevy

На большинстве ноутбуков, как известно, пароль от BIOS хранится в энергонезависимой флеш-памяти, как раз для защиты от такого примитивного сброса.

philldm

У моего служебного ноутбука был такая же энергонезависимой флеш-памяти, которая потеряла свою память когда при помощью отвертку одновременно потрогал Jumper-ы (не знаю как они по русски называются), которые находились под ОП.

Ok_Lenar

Как правило на ноутбуках пароль сбросом кмос не удаляется, надо либо аппаратно шить, либо мастер пароль.

Veliam

Перемычки

RainbowJose Автор

No way

Javian

На ноутбуках надо выпаять ПЗУ и прошить специально подготовленным файлом прошивки.

200sx_Pilot

Нужна специально форматированая дискета от производителя.

Трёх с половиной дюймов.

У меня такая есть :)

RainbowJose Автор

А можно как-то посмотреть на это? Сделаете dump?

200sx_Pilot

(Пододревательно прищурившись ;) ) а зачем тебе ключевая дискетка от моей Toshiba T4400C?

Посмотрю, но если не ошибаюсь, обычная дискета с K E Y в первом секторе.

200sx_Pilot

или это от Unisbook дискета…

RainbowJose Автор

В данном случае, а также в списке ноутбуков, приведенном здесь, отчетливо видно — для сброса пароля в BIOS нужно залить перешитый дамп, полное отключение питания — не поможет.

dartraiden

Польза может быть в том, что если системный раздел зашифрован таким образом, что часть ключа хранится в TPM и есть привязка к определённым регистрам, то любое изменение прошивки (или даже некоторых настроек, например, если вы попробуете отключить SecureBoot, чтобы на моей машине загрузить хоть что-то, не подписанное моим приватным ключом) превратит накопитель в кирпич с нулевой вероятностью извлечь какие-то данные.