20 февраля на Хабре появился резонансный пост с примерами объявлений в поисковой выдаче по запросам пользователей, желающих загрузить распространенный софт. Рекламные ссылки вели на сторонние ресурсы, а не на официальный сайт разработчика. Автор поста не проверял, являются ли распространяемые программы вредоносными, а в комментарии «Яндекса» указывалось, что объявления подобного рода проверяются перед публикацией. Скорее всего, в выдаче по популярным запросам рекламируются сайты, получающие от разработчиков ПО комиссию за установку программ.

На прошлой неделе исследователи «Лаборатории Касперского» показали, что бывает, если ПО в похожем сценарии все-таки оказывается вредоносным. В статье описывается бэкдор XCore и прямо указывается, что для повышения посещаемости веб-сайтов, мимикрирующих под оригинальные, злоумышленники размещали рекламные объявления в поисковых системах. Но без уточнения, в каких именно и когда. Поэтому важный дисклеймер: конкретные примеры в статье по ссылке выше и исследование «Лаборатории Касперского», скорее всего, не связаны между собой.

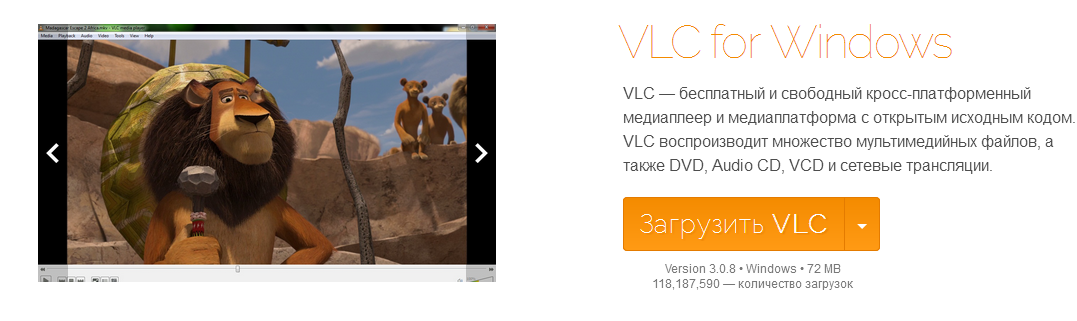

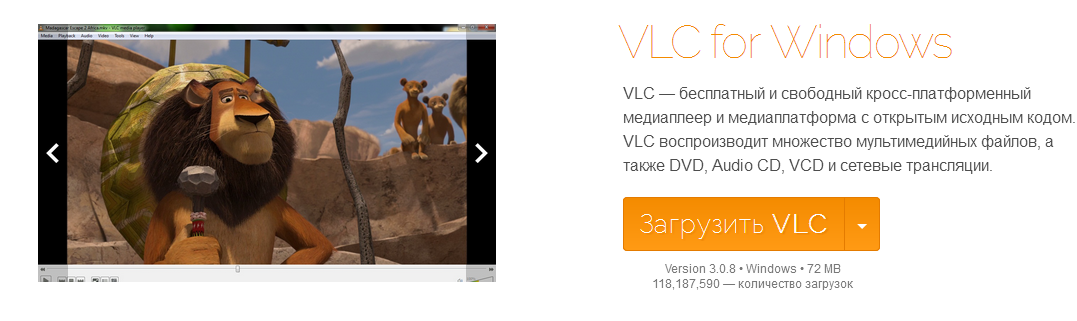

Массовая кампания по распространению бэкдора XCore предусматривала создание страниц, имитирующих официальные сайты разработчиков популярного ПО: упоминаются Discord, TeamViewer, DaemonTools и VLC Media Player. Единственным заметным отличием от оригинала было отсутствие активных ссылок, кроме одной — ведущей на загрузку программы.

Скачиваемый установщик содержит требуемую легитимную программу и отдельный инсталлятор бэкдора. При запуске в планировщике Windows создается задача по вызову вредоносной программы каждые две минуты. Набор функций бэкдора традиционный: он позволяет подключаться к зараженной системе удаленно по протоколу RDP, выполняет инструкции командного сервера, может запускать произвольные приложения, менять настройки сетевого экрана. Интересной особенностью стало взаимодействие с браузерами: бэкдор способен эмулировать действия пользователя, например открытие веб-страниц и переход по рекламным ссылкам.

Защитные средства «Лаборатории Касперского» определяют данную программу как Backdoor.MSIL.XCore. Абсолютное большинство блокировок вредоносного ПО происходило на территории России, за ее пределами наблюдались лишь единичные случаи. Это уже третья массовая кампания по распространению бэкдоров XCore, предыдущие были зафиксированы летом 2019 года и в конце 2018-го.

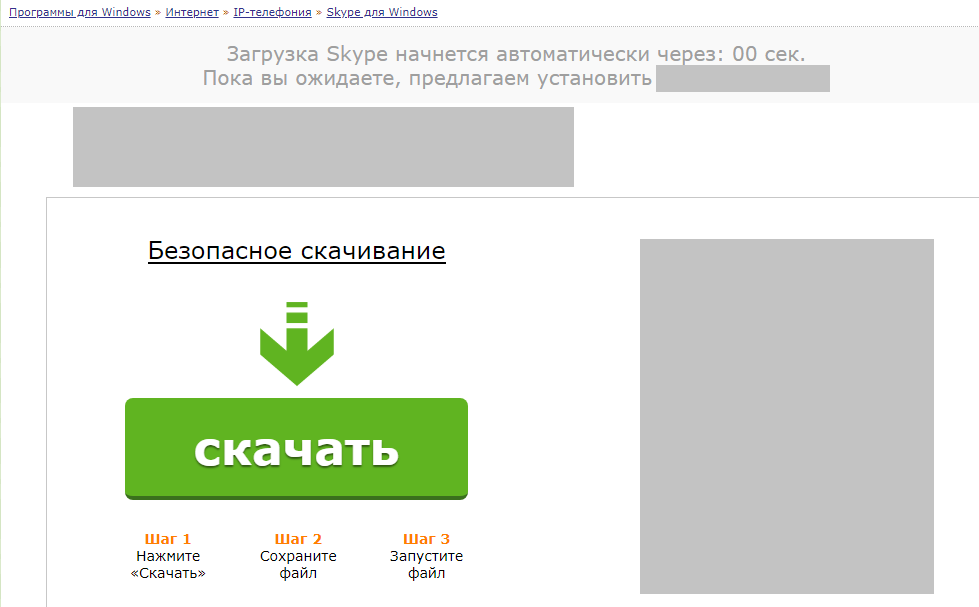

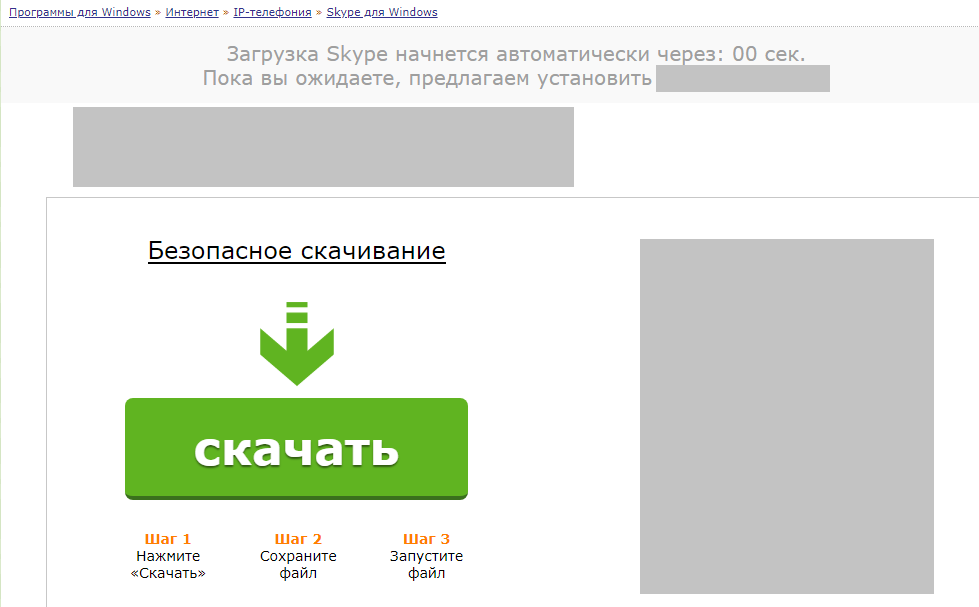

Исследование рекламных ссылок по «горячим» поисковым запросам на скачивание ПО показало, что помимо бэкдора XCore пользователи рискуют установить чуть менее опасное, но более надоедливое рекламное ПО семейства Maombi. Этот софт часто рекламируется на сайтах с легитимными коллекциями программ в знакомом для посетителей виде — когда на странице загрузки (того, что вам нужно) нелегко отличить настоящую кнопку для скачивания от фейковой, являющейся частью рекламного баннера, как на скриншоте выше. На скриншоте ниже показан пример такого установщика. Рекламное ПО устанавливается независимо от выбора пользователя, даже если нажать кнопку «Отказаться» или закрыть окно.

В компании Positive Technologies нашли уязвимость в модуле Intel Converged Security and Management Engine (новость, пост в блоге компании на Хабре). По данным исследователей, уязвимость присутствует во всех чипсетах и SoC Intel, кроме последних решений 10-го поколения, и не может быть исправлена с обновлением ПО. Патч для похожей уязвимости ограничивает только возможность эксплуатации. Опубликовать технические подробности компания обещала позже.

Очередное обновление драйверов для видеокарт NVIDIA под Windows закрывает несколько опасных уязвимостей.

Cisco закрыла уязвимости, позволяющие выполнить произвольный код в утилитах для работы с сервисом Webex. Плееры видеофайлов, генерируемых по результатам онлайн-конференции, могут быть использованы для атаки с использованием подготовленного файла.

Сервис бесплатных HTTPS-сертификатов Let's Encrypt собирался отозвать 3 миллиона выданных сертификатов из-за ошибки в процессе валидации веб-сайтов. К изначальному дедлайну (4 марта) удалось обновить 1,7 миллиона сертификатов. Отзыв оставшихся отложили, чтобы не вызывать неработоспособность сайтов. Теперь план такой: уведомлять владельцев подверженных сайтов, чтобы как можно быстрее обновить сертификаты, но весь процесс будет закончен за три месяца, так как сертификаты Let's Encrypt в любом случае действуют не дольше одного квартала.

В роутере Netgear Nighthawk 2016 года обнаружена и закрыта серьезная уязвимость. Детали производитель не раскрывает (кроме того, что речь идет о выполнении произвольного кода удаленно), скачать заплатку можно тут.

В мартовском обновлении безопасности для Android закрыта уязвимость в устройствах на платформе Mediatek. По данным на XDA Developers, проблему используют для получения root-прав уже несколько месяцев, в том числе во вредоносном ПО.

Трой Хант передумал продавать свой сервис Have I Been Pwned для проверки утекших учетных записей и паролей. После переговоров с потенциальным покупателем параметры сделки оказались «невыполнимы», сервис продолжит существование в статусе независимого.

Microsoft подробно описывает «ручные» криптоатаки на бизнес (новость, исследование). На этот раз речь идет не об автоматизированных атаках троянов-шифровальщиков, а об индивидуальном подходе, когда к конкретной жертве применяются уникальные тактики взлома, а цена выкупа устанавливается исходя из платежеспособности. Интересное наблюдение по скорости атаки: все стадии от первого проникновения до полного контроля в среднем занимают один час.

Уязвимость в софте для управления мобильными устройствами Zoho с элементами драмы. Исследователь опубликовал информацию о проблеме и выложил эксплойт, не информируя разработчиков сервиса и ПО из-за «плохого опыта» в прошлом.

На прошлой неделе исследователи «Лаборатории Касперского» показали, что бывает, если ПО в похожем сценарии все-таки оказывается вредоносным. В статье описывается бэкдор XCore и прямо указывается, что для повышения посещаемости веб-сайтов, мимикрирующих под оригинальные, злоумышленники размещали рекламные объявления в поисковых системах. Но без уточнения, в каких именно и когда. Поэтому важный дисклеймер: конкретные примеры в статье по ссылке выше и исследование «Лаборатории Касперского», скорее всего, не связаны между собой.

Массовая кампания по распространению бэкдора XCore предусматривала создание страниц, имитирующих официальные сайты разработчиков популярного ПО: упоминаются Discord, TeamViewer, DaemonTools и VLC Media Player. Единственным заметным отличием от оригинала было отсутствие активных ссылок, кроме одной — ведущей на загрузку программы.

Скачиваемый установщик содержит требуемую легитимную программу и отдельный инсталлятор бэкдора. При запуске в планировщике Windows создается задача по вызову вредоносной программы каждые две минуты. Набор функций бэкдора традиционный: он позволяет подключаться к зараженной системе удаленно по протоколу RDP, выполняет инструкции командного сервера, может запускать произвольные приложения, менять настройки сетевого экрана. Интересной особенностью стало взаимодействие с браузерами: бэкдор способен эмулировать действия пользователя, например открытие веб-страниц и переход по рекламным ссылкам.

Защитные средства «Лаборатории Касперского» определяют данную программу как Backdoor.MSIL.XCore. Абсолютное большинство блокировок вредоносного ПО происходило на территории России, за ее пределами наблюдались лишь единичные случаи. Это уже третья массовая кампания по распространению бэкдоров XCore, предыдущие были зафиксированы летом 2019 года и в конце 2018-го.

Исследование рекламных ссылок по «горячим» поисковым запросам на скачивание ПО показало, что помимо бэкдора XCore пользователи рискуют установить чуть менее опасное, но более надоедливое рекламное ПО семейства Maombi. Этот софт часто рекламируется на сайтах с легитимными коллекциями программ в знакомом для посетителей виде — когда на странице загрузки (того, что вам нужно) нелегко отличить настоящую кнопку для скачивания от фейковой, являющейся частью рекламного баннера, как на скриншоте выше. На скриншоте ниже показан пример такого установщика. Рекламное ПО устанавливается независимо от выбора пользователя, даже если нажать кнопку «Отказаться» или закрыть окно.

Что еще произошло

В компании Positive Technologies нашли уязвимость в модуле Intel Converged Security and Management Engine (новость, пост в блоге компании на Хабре). По данным исследователей, уязвимость присутствует во всех чипсетах и SoC Intel, кроме последних решений 10-го поколения, и не может быть исправлена с обновлением ПО. Патч для похожей уязвимости ограничивает только возможность эксплуатации. Опубликовать технические подробности компания обещала позже.

Очередное обновление драйверов для видеокарт NVIDIA под Windows закрывает несколько опасных уязвимостей.

Cisco закрыла уязвимости, позволяющие выполнить произвольный код в утилитах для работы с сервисом Webex. Плееры видеофайлов, генерируемых по результатам онлайн-конференции, могут быть использованы для атаки с использованием подготовленного файла.

Сервис бесплатных HTTPS-сертификатов Let's Encrypt собирался отозвать 3 миллиона выданных сертификатов из-за ошибки в процессе валидации веб-сайтов. К изначальному дедлайну (4 марта) удалось обновить 1,7 миллиона сертификатов. Отзыв оставшихся отложили, чтобы не вызывать неработоспособность сайтов. Теперь план такой: уведомлять владельцев подверженных сайтов, чтобы как можно быстрее обновить сертификаты, но весь процесс будет закончен за три месяца, так как сертификаты Let's Encrypt в любом случае действуют не дольше одного квартала.

В роутере Netgear Nighthawk 2016 года обнаружена и закрыта серьезная уязвимость. Детали производитель не раскрывает (кроме того, что речь идет о выполнении произвольного кода удаленно), скачать заплатку можно тут.

В мартовском обновлении безопасности для Android закрыта уязвимость в устройствах на платформе Mediatek. По данным на XDA Developers, проблему используют для получения root-прав уже несколько месяцев, в том числе во вредоносном ПО.

Трой Хант передумал продавать свой сервис Have I Been Pwned для проверки утекших учетных записей и паролей. После переговоров с потенциальным покупателем параметры сделки оказались «невыполнимы», сервис продолжит существование в статусе независимого.

Microsoft подробно описывает «ручные» криптоатаки на бизнес (новость, исследование). На этот раз речь идет не об автоматизированных атаках троянов-шифровальщиков, а об индивидуальном подходе, когда к конкретной жертве применяются уникальные тактики взлома, а цена выкупа устанавливается исходя из платежеспособности. Интересное наблюдение по скорости атаки: все стадии от первого проникновения до полного контроля в среднем занимают один час.

Уязвимость в софте для управления мобильными устройствами Zoho с элементами драмы. Исследователь опубликовал информацию о проблеме и выложил эксплойт, не информируя разработчиков сервиса и ПО из-за «плохого опыта» в прошлом.

Mur81

В смысле «скорее всего»?! Что за не профессионализм? Вы компания главный бизнес которой это антивирус. Вы не могли проверить?

А я проверил.

Скачал 5 образцов «Скайпа». Из них один оказался настоящим Скайпом (это был какой-то софтовый портал). Все остальные это типичные даунлоадеры. Один из них на момент публикации поста давал множественные сработки на Virustotal, в том числе и вашим антивирусом определялся. Три оставшихся я отправил вам на исследование. В результате по прошествии примерно двух недель (!) два стали определяться и ещё через несколько дней и третий.

Все семплы подписаны ЭЦП. Один из них кстати таким сертификатом:

CN = Maombi Ru LLC

O = Maombi Ru LLC

STREET = d. 27 str. 11 pom. XI kom. 1, ul. Presnenski Val

L = Moscow

S = Moscow

PostalCode = 123557

C = RU

Уж не тот ли это Maombi по который вы ниже пишите?

teecat

Дополню. Я сделал аналогичный тест, но для ПО своей компании. А затем у соответствующих людей уточнил, знаем ли мы… сайт. Мне ответили «не знаем». Левый сайт был вторым в поисковой выдаче при нескольких вариантах запросов

Revertis

Просто надо пользоваться нормальной поисковой системой, которая сразу покажет на первом месте официальный сайт нужного ПО и пометит его как «официальный» — например DuckDuckGo.

Mur81

Здесь вопрос не в том чем надо пользоваться. Допустим мы — айтишники — так и делаем, да и в любом случае не попадёмся на такую наживку. Что делать остальным 99% людей?

Здесь вопрос в том, что это явление имеет место быть на протяжении нескольких лет и, по всей видимости, приобрело уже шокирующий размах. Вплоть до того, что эти программы не стесняются даже подписывать ЭЦП'шкой.

При этом Яндекс говорит, что всё проверено и одобрено. А некоторые люди в комментариях к тому посту вообще с пеной у рта доказывали, что это нормальное явление и так и должно быть.

Revertis

А что мешает всем знакомым продвигать хорошую поисковую систему?

KentSilver

Увы, но хомяки жрут говно и пользуют тындекс

Revertis

Так надо хотя бы доносить до них наличие альтернатив.

Давайте, например, прям сейчас в социальных сетях напишем о том, что DuckDuckGo лучше гугла и яндекса?

Melonom

Вчера деду по телефону рассказывал как поставить хром. При поиске в яндексе, только пятая или шестая ссылка вела на офф. сайт.