Индустрия (если ее так можно назвать) новостей инфобезопасности, хотя и редко скатывается до уровня желтой прессы про телезвезд, но все же всегда находится в ожидании какой-то сенсации. Так, самой популярной новостью на Threatpost в прошлом году стала довольно обыденная заметка про уязвимость в формате PNG. И не уязвимость даже, просто технология сокрытия вредоносного кода в метаданных картинок. А почему? Кто-то (не мы), не разобравшись, анонсировал это как «вы можете заразиться, просто скачав картинку с котиками!!11».

Индустрия (если ее так можно назвать) новостей инфобезопасности, хотя и редко скатывается до уровня желтой прессы про телезвезд, но все же всегда находится в ожидании какой-то сенсации. Так, самой популярной новостью на Threatpost в прошлом году стала довольно обыденная заметка про уязвимость в формате PNG. И не уязвимость даже, просто технология сокрытия вредоносного кода в метаданных картинок. А почему? Кто-то (не мы), не разобравшись, анонсировал это как «вы можете заразиться, просто скачав картинку с котиками!!11». Конечно, если обнаружат какую-нибудь супер-дыру, которая позволяет заражать миллионы компьютеров по всему миру с минимальными усилиями, я с удовольствием про нее напишу, но пока таких не предвидится. Со времен червя Slammer, которым можно было заразиться, просто подключив машину на Windows XP к интернету и подождав полчаса, прошло уже много времени, и за просто так современный софт (пока) не дается. Но хочется, знаете ли, чтобы произошло что-то этакое! Чтобы все ахнули и точно сказали, что так жить больше нельзя, и с безопасностью компов, телефонов и холодильников нужно что-то делать. Иначе они все в одночасье могут превратиться в тыкву по воле какого-то злобного маньяка. Весь мир в опасности! Мамма мия! Порка Мадонна! Рибуттати аллета дела пьетра кон соло карта э пенна пер аркивиаре э кондивидере информацьони!

Кхм. Эпичный провал в безопасности все же возможен (в тех же холодильниках и прочих IoT, например), но ждать его не стоит. Пока ждем, можно проглядеть вполне рутинные прорехи, на которых одни много зарабатывают, другие — теряют. Без надрыва и особой гениальности, business as usual. В сегодняшней подборке важных новостей: три темы о том, как эксплуатируют довольно банальные уязвимости в IT. Напоминаю правила: каждую неделю редакция новостного сайта Threatpost выбирает три наиболее значимых новости, к которым я добавляю расширенный и беспощадный комментарий. Все эпизоды сериала можно найти тут.

Взломанные сайты на Wordpress используются для доставки эксплойт-кита Neutrino

Новость. Исследование ZScaler.

Эту новость стоит поделить на две части. Первая — про тысячи сайтов и блогов на движке Wordpress, который крайне уязвим. Вторая — про то, как этим пользуются распространители эксплойт-китов, чем заражают пользователей и на чем зарабатывают.

Сначала про Wordpress. Это такой современный web-based Windows. Очень популярный движок, развитая система плагинов, большое внимание со стороны киберпреступников. Достаточно посмотреть на новостной фон, с ним связанный. Вот далеко не все за этот год:

Zero-day уязвимость в плагине

Проблема в генераторе (не очень) случайных чисел, позволяющая в теории, угадать токен на смену пароля

SQL-иньекция в плагине

Еще одна SQL-иньекция, тоже в плагине.

XSS, тоже в плагине.

Zero-day в самом Wordpress, внедрение JavaScript через комментарии. Пропатчено в версии 4.2.1.

Уязвимости в двух плагинах

XSS в самом Wordpress, закрыто в версии 4.2.3.

Три уязвимости, в трех плагинах.

Ну вот как-то так. Исследователи компании Zscaler обнаружили массовый взлом уязвимых сайтов на Wordpress версии 4.2 и ниже. Версия 4.2, на минуточку, была выпущена в апреле этого года, что позволяет предположить, насколько все плохо у тех, кто не обновлял свой сайт год и более. Взламывая эти сайты, злоумышленники внедряли на них iframe, в который ставили эксплойт-пак Neutrino, а уж через него, после проникновения в систему, на компьютеры жертв доставлялась всякая гадость. Всего таких зомби-сайтов насчитали больше 2,5 тысяч — немного в маштабах интернета, но достаточно, чтобы обеспечить десяткам тысяч людей головную боль.

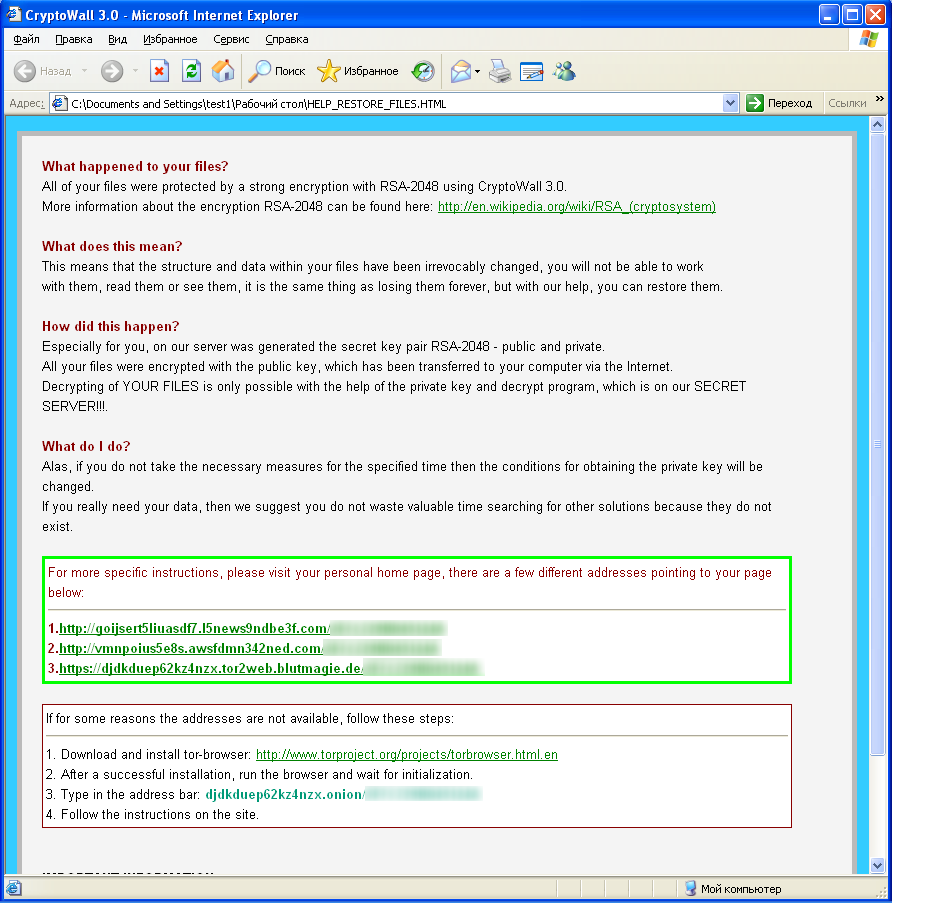

Идем далее. В эксплойт-паке задействована уязвимость в Adobe Flash, утекшая во время кражи данных у печально известной компании Hacking Team. Получив с ее помощью возможность выполнять на машине жертвы произвольный код, злоумышленники доставляют криптолокер Cryptowall — вымогатель, действующий уже больше года и требующий выплаты до $500 за расшифровку данных.

All your files are belong to us. Подробнее о вымогателях.

Ну а теперь поставьте себя на место владельца небольшого бизнеса, который пару лет назад заказал себе у умельцев сайт-магазин под ключ и даже не совсем в курсе, какой у него там движок. По сравнению с протаскиванием вредоносного кода через баннеры на какой-нибудь Yahoo это фигня, но несколько сотен таких сайтов генерируют убытки (ну а кому и прибыль) в миллионы долларов. С точки зрения безопасности ничего экстраординарного не произошло, америку не открыли. Есть много достаточно мелких событий: в одном движке для сайтов (или в плагинах для него) постоянно находят уязвимости; кто-то взламывает эти сайты и внедряет эксплойт-пак, еще кто-то этот пак делает, используя данные компании, которая занималась сомнительным бизнесом по торговле дырами, да так и не смогла толком сберечь свои же секреты. Кто-то использует старую версию Flash, а кто-то другой собирает деньги с потерявших доступ к важным файлам. По отдельности ничего особенно интересного, но вместе все это выглядит как минимум безрадостно.

Интересно, что ранее исследователи уже отметили рост трафика у эксплойт-кита Neutrino, в ущерб нынешнему лидеру в этом печальном рейтинге — Angler, правда изначально не было понимания, за счет чего. То есть помимо чисто денежных вещей, у людей, стоящих за всеми этими операциями, еще и произошла какая-то разборка с выяснением — кто главный.

GitHub опять дидосят

Новость. Предыдущая новость.

Снизить количество программных уязвимостей на самом деле легко. Достаточно запретить программистам кодить. ОК, сомнительный способ, но кажется именно это кто-то пытался сделать, временно нарушив работоспособность GitHub DDoS-атакой. Новость на самом деле так себе: рано утром началась атака, ее обнаружили и отразили три часа спустя, кто за ней стоял — неизвестно. В общем, скукота. Почему новость привлекла внимание? Дело в том, что в марте этого года GitHub был под мощнейшим дидосом чуть ли не неделю. Неудивительно, что все отреагировали на августовскую новость классическим образом:

Вот мартовская атака была интересная. У экспертов тогда было полное ощущение, что вредоносный трафик как-то связан с популярнейшим китайским поисковиком Baidu. Это как если бы на главной странице гугла появился айфрейм, который перенаправлял бы пользователей на сайт жертвы. Таким образом можно уронить кого угодно, но это невозможно. Невозможно же, да? Скорее всего, и Baidu в мартовской атаке был не при чем, а к заходам на поисковик китайскими пользователями «подарочек» прицеплялся где-то в другом месте.

А вот в каком и как — тут мнения разнятся. То ли это был стандартный способ — ну, заражаем пользователей, подсовываем им лишний скрипт при заходе на популярные сайты. То ли способ сложнее — подмена происходила там, где между обычным интернетом и китайским проходит Великий Фаервол. В этом случае невольными пособниками атакующих оказываются те, кто ходит на китайские ресурсы за пределами Китая: ответ от сервера идет с лишним скриптом, который с компьютера жертвы «ломится» на определенные страницы проектов GitHub.

Причем очень определенные: под атакой оказались два проекта, направленные, так или иначе, на обход великого брандмауэра и доступ к запрещенному в стране контенту. Такому типу атаки даже название придумали оригинальное: Man-on-the-Side. Вывод из этой истории один: HTTPS — это круто.

Американская сеть гостиниц признана ответственной за утечку данных

Новость.

Новость про юридическую казуистику, но важная. Семь лет назад инфраструктуру гостиничной сети Wyndham взломали, украв данные 600 тысяч постояльцев, включая кредитные карты, с которых позже было снято больше 10 миллионов долларов. Сломали довольно просто: нашли уязвимый компьютер в одной из гостиниц, и уже с его помощью подобрали пароль администратора сети, получив доступ… ну вообще ко всему.

С технической точки зрения такой взлом выглядит как полный провал — ну ладно данные клиентов, а номера кредиток-то зачем в открытом виде хранить? На Wyndham затаила обиду Федеральная Комиссия по Торговле, обвинив компанию в том, что она не выполняла свое же соглашение о приватности. Обещали защищать данные клиентов по «индустриальным стандартам» — фаервол там, шифрование — и не делали этого. Судя по деталям взлома, не было там ни фаервола, ни шифрования. Пароли были дефолтные на компьютерах, смотрящих в сеть, аудита не проводилось, и плана «на черный день» не было. FTC пыталась наложить на компанию взыскание, а суть судебного разбирательства была в том, вправе ли это делать Комиссия или нет. Вот, пройдя множество итераций, решили что таки да, может.

Интересная тема. Допустим против компании применяется то, что называется атакой типа Advanced Persistent Threat, то есть используется какая-то продвинутая технология взлома, которая позволяет очень долго сохранять несанкционированный доступ. Тут все понятно: компания приняла все возможные меры защиты, но их обошли, ничего не поделаешь. А если атака была ни разу не advanced, но очень persistent, потому что сама инфраструктура была открыта всем ветрам — то это неправильно. Такое судебное решение добавляет американским компаниям головной боли по части compliance — соответствию требованиям по защите данных. Такие требования чаще всего применяются для процессинга кредитных карт и подобного, но видимо будут распространены и на другие случаи обработки приватных данных.

Может и к лучшему, хотя если технологии и методики защиты где-то и создаются, то точно не в судах. В судах, так сказать, оттачиваются формулировки. И еще. Данные надо шифровать. Звучит обыденно, примерно как «надо делать бэкапы». Но шифровать тем не менее НАДО.

Кстати, компанию Target, клиенты которой пострадали гораздо больше, комиссия по ценным бумагам решила не штрафовать.

Что еще произошло:

Американские ученые просканировали 400 тысяч приложений на Google Play и из них 7,6% признали потенциально опасными. Это несколько отличается от заявлений самой Google о том, что если скачивать приложения только с Google Play, то шансы заразиться — 0,15%. Впрочем и методика у ученых непосредственная: анализируем код, если видим код нестандартный, записываем в потенциально опасные.

В России криптолокеры рассылают по электронной почте. Это не новость, новость в том, что теперь для этого используют фейковые сообщения о якобы имеющейся у вас задолженности в банке.

Apple закрыла уязвимость, позволяющую приложению следить за пользователем даже в фоновом режиме, игнорируя задаваемые системой ограничения по времени. Примечательно, что протащить приложение с таким багом через рогатки модераторов Apple Store значительно проще, чем чисто вредоносный апп.

Древности:

Древности:«Den-Zuk»

Очень опасный вирус, длина — 9 секторов. Заражает Boot-сектор дискет при обращении к ним (int 13h, ah = 2,3,4,5). При сохранении на диск второй части вируса никаких проверок не производится, поэтому вирус может уничтожить часть информации на диске (расположенной на 40-м треке).

Перехватывает int 9 и 13h. При «теплой» перезагрузке крупными буквами выводит на экран свое имя: «Den Zuk». Изменяет метку заражаемого диска на «YC1ERP». Не имеет деструктивной функции, но очень опасен, так как может уничтожить информацию на 40-м треке заражаемого диска. Содержит тексты «Welcome to the C l u b — The HackerS — Hackin' All The Time», «The HackerS».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 99.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

amarao

Кто-то сделал офигенную картинку с человеком, который бежит с максимальной скоростью с горящим ноутбуком. Или просто бежит.

Потом какой-то талантливый веб-мастер в каком-то корпоративном блоге на хабре решил «а нафига тут столько пустого места под человеком пропадает?» и отрезал всё пустое.

На выходе вместо бегущего человека — нелепо растопырившаяся фигура, так как всем смотрящим на «удачный кроп» понятно, что при таком расстоянии «до земли» ходить нельзя, не то, что быстро бегать.

f15

Да без проблем: