Работая в SOC, я постоянно сталкивалась с закрытием однотипных кейсов из SIEM, с шаблонными действиями, например, проанализировать файл на Virus Total, заблокировать учетную запись в Active Directory, собрать информацию об активности хоста с межсетевого экрана и т.д.

SOAR (Security Orchestration, Automation and Response) - решение используется как раз для автоматизации рутинных действий. То есть оператор SOC уже не заходит постоянно на разные СЗИ, ему в этом помогает SOAR, автоматизируя работу.

Я имела опыт с двумя решениями: open source TheHive и Security Vision (российская разработка). Так как многие интересуются в чем их конкретные различия, попытаюсь их сравнить.

TheHive

TheHive - система инцидент менеджмента. Состоит из двух основных модулей TheHive (платформа регистрации, обработки и работы над инцидентами) и Cortex (платформа для анализа и обогащения информации).

Установить TheHive можно используя докер, установка достаточно проста, процесс описан в документации на GitHub

Создание инцидентов по умолчанию вручную, заполняются следующие поля:

Severity – классификация угрозы инцидента (L – низкий, M – средний, H – высокий);

Tags – набор тегов для быстрого поиска;

Date – дата и время регистрации инцидента;

TLP – протокол для обмена конфиденциальной информацией

Можно создавать шаблоны, в которых будет автоматически подгружена требуемая информация.

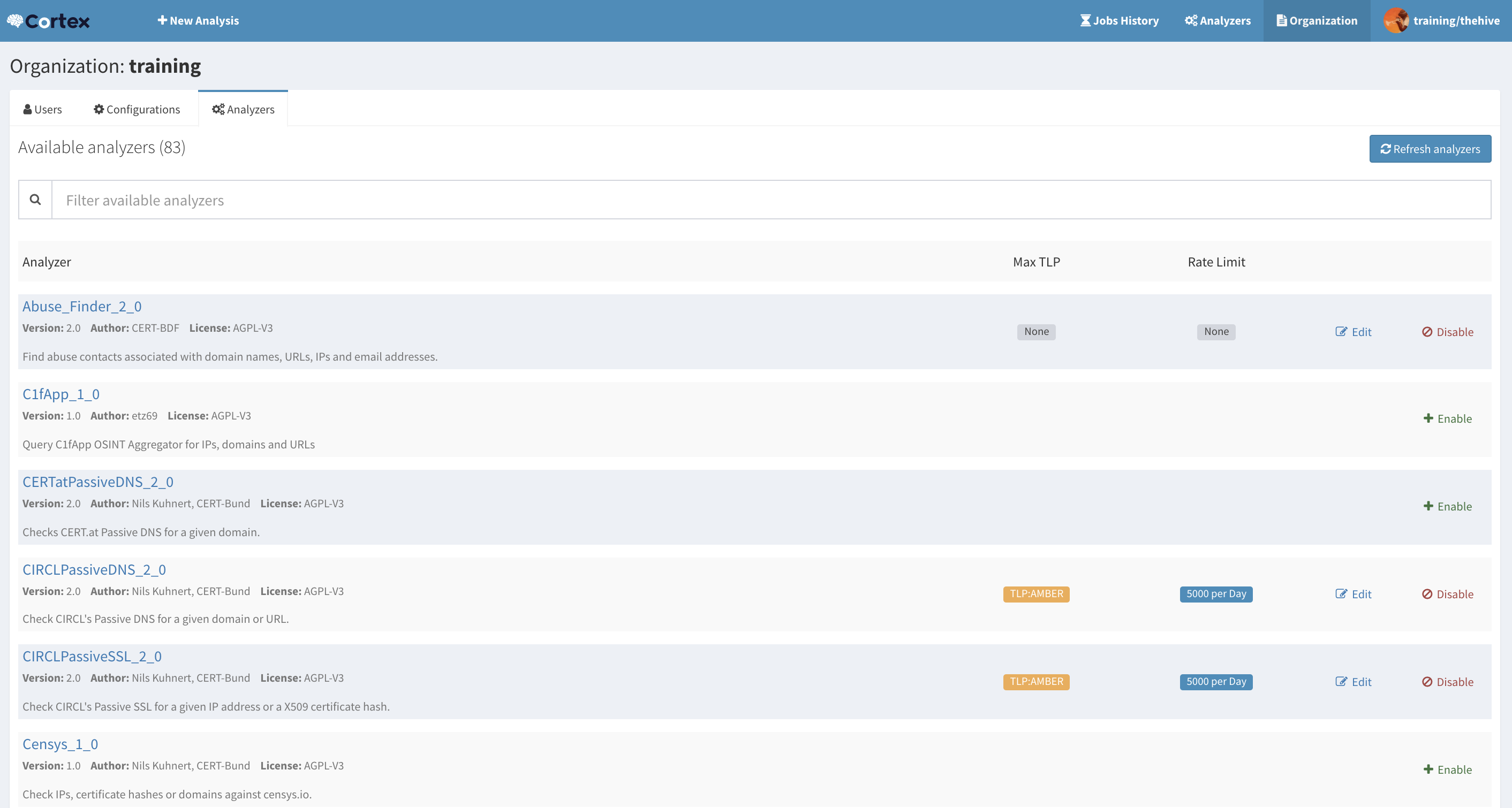

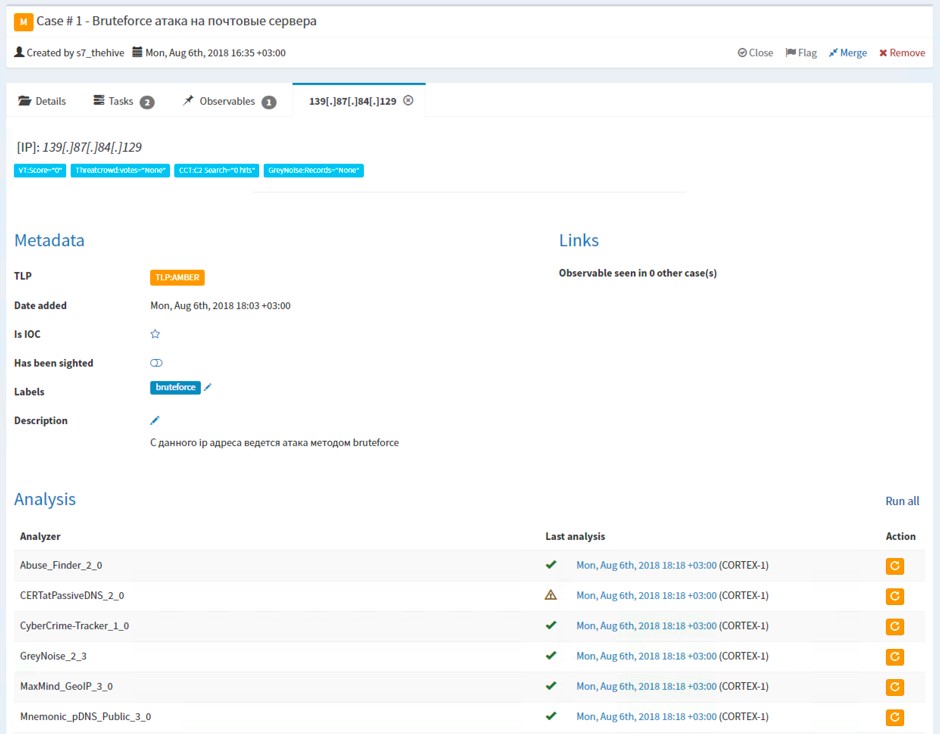

Карточки с инцидентами можно наполнять ( подгружать информацию с других источников, у которых есть API, например). Для этого нужно установить Cortex, в котором нужно настроить анализаторы, многие доступны по умолчанию, их база постоянно пополняется

Вызов анализаторов в TheHive происходит вручную, можно в карточке инцидента подгрузить отчет с разных систем, не заходя на них.

Доступны многие типовые действия, но для того, чтобы синтегрировать с конкретно вашим антивирусом или ActiveDirectiory и т.д., анализаторов Cortex не хватит, придется с 0 писать код на Python, понимать особенности реагирования на тот или иной инцидент.

В целом, платформа достаточно проста, несложно установить и начать использовать. Но для автоматизированного реагирования и появления кейсов, нужно приложить немало времени. Потребуется специально обученный под это человек, со знанием скриптовых языков и особенностей инфраструктуры. Так как платформа бесплатная, документация достаточно общая, нужно потратить довольно много времени на сбор нужной информации, нет тех. поддержки.

Security Vision

Security Vision - российская SOAR платформа, автоматизирует реагирование на инциденты информационной безопасности, используя рабочие процессы.

Благодаря графическому движку, можно задавать сценарий последовательности действий реагирования на инциденты ИБ ( никакого написания скриптов на Python))

Заведение инцидентов тоже происходит автоматизированно, подгружается информация с SIEM, с антивируса, межсетевого экрана и согласно логике рабочего процесса происходит реагирование на кейс, без участия оператора.

Множество встроенных интеграций доступно из коробки. Если нужно подключить какое либо другое СЗИ или SIEM, можно воспользоваться разделом коннекторов ( как правило это несложно и достаточно быстро)

Географическая карта с направлением атак

Для установки потребуется три сервера - для базы данных, коннекторов и веб-сервера. Новая версия обещает быть кроссплатформенной.

Я решила не вдаваться в технические детали, а описать принципиальные различия. Резюмируя, TheHive - хорошая платформа, но кастомные решение требуют детального описания (технического писателя), разработка и актуализация интеграций ложится на внутреннюю команду. Плюсом является простота в установке ( вызов докер контейнера), бесплатное решение, постоянные обновления.

Security Vision SOAR в работе оператора SOC, оно бы мне точно пригодилось. Понятная настройка рабочих процессов, используя блок схемы, огромное количество встроенных интеграций, простота добавления новых, неплохие дашборды, российское решение.

Комментарии (13)

13oz

08.08.2021 19:13-1Ну, такое себе сравнение. Все-таки Hive - это просто тикетница, automation и orchestration там пока не сделали. Cortex только позволяет добавить какой-то контекст, на сколько я помню, возможность выполнения скриптов на целевых хоста туда пока не добавили.

Гораздо интереснее было бы сравнить с R-Vision-овским IRP, или Demisto

LikaSvoykina Автор

09.08.2021 00:10На самом деле Hive много чего может, сейчас есть множество респондеров, плюс интеграция с MISP расширяет функционал. Но да автоматизация - не главное преимущество.Я выбрала для сравнения эти 2 платформы, так как непосредственно с ними работала

13oz

09.08.2021 08:14+2На самом деле Hive много чего может, сейчас есть множество респондеров, плюс интеграция с MISP расширяет функционал. Но да автоматизация - не главное преимущество.

MISP тут особо не при чем - это же просто TI-платформа, реагирование он никак не автоматизирует, только сбор дополнительной информации.

А что до его респондеров... Ну, да, они есть :) Если очень постараться, можно даже заставить их работать.

КМК, главное его, Hive-а, преимущество - он (а) open-source, а это всегда хорошо, и (б) простой, как валенок. Да, у него нет многих фишек, плюшек и возможностей, но если вы только-только запускаете у себя процесс IR, то оно вам и не надо. Вам надо что-то простое, что-то, с чем можно работать вот прям сразу. А слезть с Hive на что-то большое всегда можно.

antonberk

17.08.2021 13:24Анжелика Свойкина, Пресейл-инженер в компании Security Vision. Это объясняет многие выводы в этой статье.

LikaSvoykina Автор

17.08.2021 13:25Да, работаю, а до этого работала с Hive, где настраивала его и внедряла)

olegtsss

Каким образом SOAR получают информацию о состоянии систем?

LikaSvoykina Автор

Например, с помощью коннекторов, как это реализовано в SV. Коннекторы (устанавливаются локально или на удаленных серверах) интегрируются с внешними системами допустим по API, и подгружается вся необходимая информация в карточки инцидентов

LikaSvoykina Автор

Или SIEM - может отсылать информацию по syslog, а дальше SOAR может запрашивать (обогощать) информацию по сработке средствами внешних коннекторов и также производить взаимодействие по API для управления.

LikaSvoykina Автор

*обогащать

13oz

Вообще, soar - это не про состояние систем, ему вообще не важно, в каком она состоянии. SOAR, в корне своем, это некоторый набор скриптов, который автоматизирует работу безопасника. Да, большие вендора любят прикручивать к ним красивый гуй, модный графический редактор и т.д., но суть от этого не меняется.

Ближе всего к soar-ам, наверно, config manager-ы типа ansible, teraform, etc

LikaSvoykina Автор

Не про состояние, но подгружать инфу может