О чём говорим?

Привет, Хабр!

Квантовая информация – это смесь квантовой физики и информационных технологий. Квантовая информация состоит из квантовых вычислений, квантовой телепортации и обмена, квантового распределения ключей, квантовой аутентификации, квантовых битов и прочего. Она привлекла значительное внимание, особенно квантовое распределение ключей (англ.: Quantum Key Distribution, QKD). Считается, что QKD безоговорочно безопасно. Но оказывается, когда QKD применяется на практике, оно может быть уязвимо для атаки «человек посередине» (англ.: man-in-the-middle).

Как атакуем?

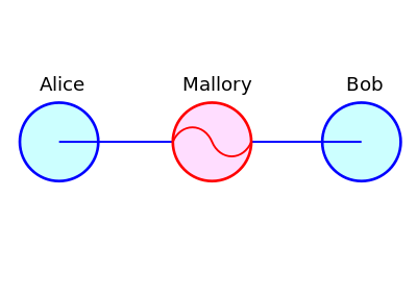

Атаки типа man-in-the-middle хорошо известны в сфере безопасности. Злоумышленник man-in-the-middle (Мэллори) находится посередине двух объектов (Алиса и Боб), которые обманываются информацией. Другими словами, Мэллори вводит Алису в заблуждение, что он Боб, а также вводит Боба в заблуждение, что он Алиса. Для достижения своих целей Мэллори перехватывает информацию, исходящую от Алисы и Боба, и отправляет эту информацию другому объекту.

Что атакуем?

Существует несколько схем квантового распределения ключей, но мы рассмотрим только атаку «человек посередине» на протокол BB84, который хорошо изучен и много где описан. Атака «человек посередине» может использоваться аналогично другим схемам.

Согласно протоколу BB84, два объекта (Алиса и Боб) начинают серию сообщений, чтобы поделиться квантовым криптографическим ключом. Но человек посередине (Мэллори) играет роль Алисы и Боба, потому что Алиса и Боб не имеют возможности проверить, что они разговаривают именно с тем человеком, с которым действительно хотят.

Атака по шагам

Алиса отправляет случайную серию битов, каждый бит кодирует одну из четырех возможных поляризаций фотона.

Согласно протоколу BB84, Боб должен случайным образом выбрать серию детекторов фотонов для обнаружения битов от Алисы. В это время Мэллори перехватывает фотоны от Алисы и имитирует Алису, чтобы отправить другую случайную серию битов Бобу. Боб случайным образом выбирает серию детекторов фотонов для обнаружения битов от Мэллори, но Боб считает, что биты исходят от Алисы.

Боб должен сообщить Алисе серию детекторов, которые он использовал. Но Мэллори перехватывает то, что Боб сказал Алисе. После злоумышленник сообщает Алисе серию детекторов, которые он использовал.

Также согласно протоколу BB84, Алиса должна сообщить Бобу, какой из вариантов Боба правильно обнаружил ее фотоны. Но Мэллори перехватывает то, что Алиса сказала Бобу, и сообщает Бобу, какой из вариантов Боба правильно обнаружил его фотоны.

Боб и Алиса должны хранить только те биты, которые были правильно обнаружены, и использовать их в качестве своего криптографического ключа. Но из-за атаки Мэллори у них нет одного и того же криптографического ключа. На самом деле, Мэллори использует разные криптографические ключи с Алисой и Бобом соответственно.

-

По протоколу BB84 Боб и Алиса должны сообщить друг другу небольшую часть своего кода, чтобы проверить, есть ли перехватчик, поскольку попытки подслушивания могут внести ошибки в код Боба и Алисы. Если перехватчика нет, они могут убедиться, что предоставили общий криптографический ключ.

Однако Мэллори перехватывает то, что Алиса сообщает Бобу, и сообщает Бобу код, которым он поделился с Бобом. Таким же образом Мэллори может перехватить то, что Боб сообщает Алисе, и сообщить Алисе код, которым он поделился с Алисой. Алиса и Боб могут сделать вывод, что у них безопасный общий ключ. Но это ошибочно!

Наконец, Алиса и Боб используют криптографический ключ для шифрования и дешифрования информации. Мэллори может перехватить то, что Боб говорит Алисе, расшифровать информацию с помощью ключа, совместно используемого с Бобом, и отправить Алисе информацию, зашифрованную с помощью ключа, которым Мэллори поделился с Алисой.

Таким образом, квантовый криптографический протокол BB84 без труда оказывается атакован с помощью всеми известного man-in-the-middle. Звучит жутко, но не будем паниковать раньше времени.

Как защищаемся?

Атака «человек посередине» работает потому, что у взаимодействующих объектов нет возможности убедиться, что они разговаривают именно с тем человеком, с которым они действительно хотят говорить. Если коммуникация не будет заметно задерживаться, то два объекта не будут знать, читает ли кто-то все их якобы секретные сообщения.

Существуют следующие методы защиты:

Алиса и Боб могут использовать электронные подписи или другие компоненты инфраструктуры открытого ключа, чтобы убедиться, является ли отправитель удостоверенным лицом.

Алиса и Боб используют общий ключ безопасности (или другую защищенную информацию). Один из объектов использует этот ключ для шифрования сообщения аутентификации и отправляет зашифрованную информацию другому.

Алиса и Боб могут совместно использовать некоторые пары Эйнштейна-Подольского-Розена (ЭПР), и Алиса вставляет свою часть пар ЭПР в случайную серию битов, отправленных на шаге 1, а затем сообщает Бобу запутанное состояние ЭПР. Боб может обнаружить обе взаимосвязанные пары ЭПР от Алисы и от себя таким же образом и может определить, являются ли пары скоррелированными. Если они не соответствуют друг другу, возможно, есть перехватчик. Поэтому им следует отказаться от общего ключа.

На шаге 6 Боб и Алиса могут сообщить друг другу небольшую часть своего кода, чтобы одним или несколькими надежными способами проверить, есть ли перехватчик. Это можно сделать с помощью телефона или электронной почты. Так мы узнаем наличие подслушивания.

На шаге 6 Боб и Алиса могут в течение некоторого времени обнародовать небольшую часть своего кода, чтобы убедиться, что они могут получать и проверять информацию друг о друге. И это не приведет к утечке информации в протоколе BB84. Если обе стороны могут подтвердить, что ошибки нет, общий криптографический ключ можно использовать для шифрования информации.

К счастью, на практике атаку «человек посередине» сложно реализовать, поскольку Мэллори сложно перехватывать информацию на каждом шаге. Если Мэллори не может этого добиться, два объекта могут обнаружить, что их кто-то подслушивает или что Мэллори не может совершить атаку.

Какие перспективы?

Безопасность квантовой криптографии основана на фундаментальных законах физики, таких как квантовая теорема о запрете клонирования и принцип неопределённости в квантовой механике. Квантовая теорема о запрете клонирования также играет очень важную роль в квантовых вычислениях.

Постепенно усиливается познание человеком явлений природы. Когда мы узнаем больше о микрокосмических свойствах квантового состояния, мы сможем измерить квантовое состояние без видимых возмущений. Когда мы узнаем структуру квантового состояния, мы сможем понять, существует ли «ген» квантового состояния, который можно использовать для его клонирования. И вызывает ли какие-то помехи отделение этого «гена»?

Как мы знаем, раньше считалось невозможным клонировать человека или животных. С развитием науки люди научились делать и это.

Но есть некоторые сложности в клонировании, которые похожи на доказательство теоремы о запрете клонирования. Даже если мы можем скопировать каждую часть или клетку тела, мы не сможем объединить их в живое существо. Если теорема неверна и мы можем скопировать множество одних и тех же квантовых состояний, то возникнут споры в области квантовой механики, особенно квантовой информации. Тогда квантовый информационный канал (протокол BB84 в частности) может быть атакован путем клонирования квантового состояния.

Заключение

В этой статье мы рассмотрели уязвимости квантового распределения ключей на основе протокола BB84. Наукой доказано, что QKD защищено от множества атак. С другой стороны, оно уязвимо для распространённой атаки man-in-the-middle. Однако учёные считают, что квантовая криптография может быть идеальной при объединении с классической криптографией, у которой есть великое множество способов защиты от различных атак.

Спасибо за внимание!

Комментарии (14)

qbertych

03.12.2021 15:08Простите, но тут все плохо.

Боб и Алиса могут сообщить друг другу небольшую часть своего кода, чтобы одним или несколькими надежными способами проверить, есть ли перехватчик. Это можно сделать с помощью телефона или электронной почт.

Тебе не понадобится защищенный канал, если у тебя уже есть защищенный канал. <img.jpg>

Так-то MITM гарантированно ломает всё при условии (1) отсутствия у Алисы и Боба общего секрета до наведения каналов связи, (2) контроля над всеми каналами связи, в том числе такими надежными как телефон или электронная почта.Квантовая теорема о запрете клонирования также играет очень важную роль в квантовых вычислениях. К сожалению, она строго не доказана.

WAT?? Ссылочку в студию, пожалуйста.Когда мы узнаем структуру квантового состояния, мы сможем понять, существует ли «ген» квантового состояния, который можно использовать для его клонирования.

Но есть некоторые сложности в клонировании, которые похожи на доказательство теоремы о запрете клонирования. Даже если мы можем скопировать каждую часть или клетку тела, мы не сможем объединить их в живое существо.

Без комментариев.

gonol Автор

03.12.2021 15:16+1Добрый день! Спасибо за внимание к нашей статье.

WAT?? Ссылочку в студию, пожалуйста.

Основывался на источнике, который привёл в тексте статьи: https://ru.wikipedia.org/wiki/Теорема_о_запрете_клонирования

Без комментариев.

К предыдущему ответу добавляю эту ссылку: https://wikiboard.ru/wiki/No-cloning_theorem

qbertych

03.12.2021 15:33Знаете, ссылаться на википедию при обсуждении современной науки — это не просто моветон, за это в некоторых универах могут с защиты выгнать.

Но даже несмотря на это, где же вы в ваших ссылках умудрились увидеть, что no-cloning theorem не доказана?

gonol Автор

03.12.2021 15:40+1Выразился не совсем точно, имелось в виду неточное копирование. Исправил, спасибо.

alexfedorov_q

03.12.2021 15:36+1Согласен, все плохо в этом тексте.

Считается, что QKD безоговорочно безопасно.

Это не так. Всерьез так не считается. Есть доказательства стойкости. Это важная область знаний, которая нацелена на доказательство строгих утверждений с учетом всех возможностей злоумышленника, которые не противоречат законам физики.

Если открыть описание протокола для квантового распределения ключа (хотя более точно это называть secret-growing protocol), то квантовая часть должна быть дополнена классической процедурой, которая включает в себя аутентификацию. Это common knowledge. А вот предложение использовать "подписи" вообще смотрится странно, потому что для доказательства криптографической стойкости квантовых протоколов используется именно теоретически-стойкие инструменты для аутентификации (например, https://www.sciencedirect.com/science/article/pii/0022000081900337?via%3Dihub).

Вообще, все эти вопросы давно обсуждались. Цитирую обзор 2002 года (N. Gisin et. al., Quantum cryptography, Review of Modern Physics).

"Finally, let us emphasize that every key distribution system must incorporate some authentication scheme: the two parties must identify themselves. If not, Alice could actually be communicating directly with Eve. A straightforward approach is for Alice and Bob initially to share a short secret. Then QC provides them with a longer one and they each keep a small portion for authentication at the next session (Bennett, Bessette, et al., 1992). From this perspective, QC is a quantum secret-growing protocol".

К сожалению, она строго не доказана.

Точное копирование заранее неизвестного квантового состояния следует из линейности. Так что теорема о запрете клонирования в своей постановке, которая релевантна для анализа стойкости, доказана строго. Тонкие детали, которые нужно учесть также есть в обзоре 2002 года, раздел "Optical amplification, quantum nondemolition measurements, and optimal quantum cloning".

gonol Автор

03.12.2021 15:42+1Отличные пояснения, спасибо!

Точное копирование заранее неизвестного квантового состояния следует из линейности. Так что теорема о запрете клонирования в своей постановке, которая релевантна для анализа стойкости, доказана строго. Тонкие детали, которые нужно учесть также есть в обзоре 2002 года, раздел "Optical amplification, quantum nondemolition measurements, and optimal quantum cloning".

Исправили неточности.

ifap

03.12.2021 15:38Но человек посередине (Мэллори) играет роль Алисы и Боба

ЕМНИП это называется «атакой тройственного рукопожатия» (triple handshake), но Вы настолько упростили схему выработки общего секрета, что возникает вопрос: зачем Мэллори вообще корячиться? Привет, Алиса, я Боб! Привет, Боб, я Алиса! И не надо ничего никому передавать, сам все сгенерирую!

gonol Автор

03.12.2021 15:50Спасибо за внимание к нашей статье!

ЕМНИП это называется «атакой тройственного рукопожатия» (triple handshake)

Этот термин больше применим для установления сессии TLS, на мой взгляд.

зачем Мэллори вообще корячиться?

На этапе выработки общего ключа и возникает уязвимость. Но всегда можно создать что-то простое и стойкое без возможности вмешательства всяких Мэллори)

ifap

03.12.2021 19:18+1Этот термин больше применим для установления сессии TLS, на мой взгляд.

Он оттуда родом, но ситуация та же самая: Мэллори прикидывается противоположной стороной и подменяет каждой стороне ключевой материал, использующийся для рукопожатия.На этапе выработки общего ключа и возникает уязвимость. Но всегда можно создать что-то простое и стойкое без возможности вмешательства всяких Мэллори)

DH и EMS в TLS. Но в TLS еще существует подпись и производные от нее, а в Вашей схеме ее не видно…

arpoyda

Интересно, что man-in-the-middle может поломать любой протокол, какой бы крутой он не был. Даже с использование квантовых состояний)