Сотрудник компании, который не соблюдает или не знает правил информационной безопасности, — потенциальное слабое звено для злоумышленников. По данным «Ростелеком-Солар», 75% кибератак начинаются с фишинга.

Мы в Selectel нашли способ повышения грамотности сотрудников в сфере ИБ в виде боевых учений. Делимся профилактическими кейсами, где мстительный Георгий собирает данные о сотрудниках, притворяясь LAZZON, а финансовый директор рассылает письма с ложного домена.

Дисклеймер: используемые названия предприятий LAZZON и «Пенькофф» вымышлены, любые совпадения с реальными компаниями случайны.

Фишинг: источники и цели

По данным Symantec, на каждые 2 000 электронных писем приходится одно фишинговое. В 2020 году в Google заявили, что ежедневно системы регистрируют 25 миллиардов спам-страниц. Фишинговые атаки — не редкость.

Систематические фишинг-инциденты берут начало в сети America Online (AOL) с 1995 года. С тех пор появились разные типы атак, различающихся по источникам:

- Почтовый фишинг – самый распространенный тип фишинга, с которым вы наверняка уже сталкивались. А если нет, проверьте раздел «спам» в почте;

- Smishing (смишинг) – атака с помощью SMS-рассылки нелегитимных сообщений;

- Vishing (вишинг) – фишинг с использованием мобильных звонков. Вишинг-звонки передают фиктивные уведомления от банков;

- Evil Twin Phishing – атака через подмену легитимной Wi-Fi-сети на сеть-копию. В результате человек подключается к вредоносной сети и на этапе авторизации вводит данные, которые отправляются злоумышленнику;

- Фишинг в социальных сетях, поисковых системах и др.

Источников фишинговых атак много: от SMS и социальных сетей, до электронной почты и поисковых систем.

Цели атак

Фишинг проводится с намерением кражи персональных данных: логинов и паролей в мессенджерах, номеров и SMS-кодов банковских карт, паспортных данных и др.

Злоумышленник может обогатиться на продаже информации, шантаже людей, а иногда и целых компаний. Для последнего выделяют подтипы фишинга:

- Spear Phishing — атака, направленная на сотрудников определенной компании;

- Whaling — фишинг руководителей конкретной организации.

Последствия таких атак бывают разными. Например, в ноябре 2020 года была совершена whaling-атака на соучредителя австралийского хедж-фонда Levitas Capital. Мошенники внедрили вредоносное ПО в корпоративную сеть фонда под видом Zoom. Вирус чуть не привел к уводу 8,7 млн. долларов США на счета мошенников.

В результате организаторы атаки получили 800 тыс. долларов, а репутационный ущерб Levitas Capital привел к закрытию компании.

Возможный сценарий фишинговой атаки

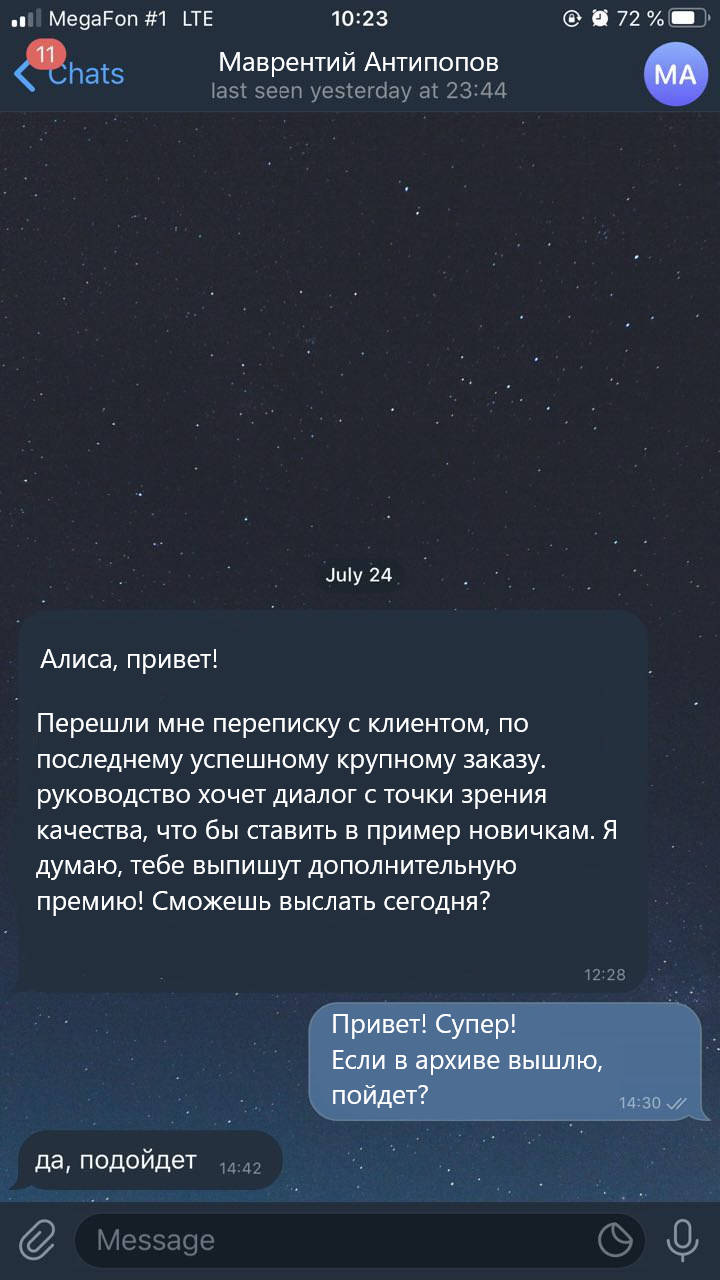

Представим, что в клиентском отделе Selectel работает некая Алиса. Ей написал в Telegram «коллега» Маврентий Антипопов:

Алиса увидела слово «премия», собрала нужную информацию и отправила. Когда эйфория стихла, девушка обратила внимание на странности: отсутствовали предыдущие сообщения в переписке, была ошибка в фамилии Маврентия (правильно — Антипов).

Героиня решает позвонить коллеге и узнать, получил ли тот данные. Оказалось, что он не в курсе, о чем идет речь — настоящий Маврентий ничего не запрашивал.

На следующий день в компанию поступила жалоба от клиента, которому не понравилось, что засекреченная сделка была слита в сеть.

Фишинг-эксперимент: как мы решили обезопасить сотрудников

Как мы увидели на примере Алисы, невнимательность к деталям и наивность приводят к плачевным последствиям. Поэтому каждый новый сотрудник Selectel проходит инструктаж и учебные тесты в LMS (системе управления обучением) по внутренней информационной безопасности. Ему объясняют основные правила безопасного использования ноутбуков и компьютеров, рекомендации по работе с социальными сетями, почтой и даже бумажными документами.

Но такая информация склонна забываться со временем, поэтому в компании есть несколько способов «закрепления знаний».

Бородатый обычай

Если человек оставил свой ноутбук разблокированным без присмотра, любой сотрудник Selectel может зайти в рабочий чат от имени рыбки Дори. И написать что-то в духе: «Я борода!». Иногда этот статус дополняется авторскими комментариями, например: «Всем пиццы за мой счет!». Как показывает практика, это работает лучше выговоров и замечаний.

Идея эксперимента

Однако «бородатая традиция» не спасает от внешних угроз. Поэтому появилась идея периодически проверять бдительность сотрудников через инсценированные фишинговые атаки. Авторами и исполнителями идеи стали сотрудники отдела информационной безопасности Selectel.

По словам руководителя направления внутренней ИБ Андрея Баранникова, фишинг-тесты помогают оценить и просветить пользователей в области ИБ (как пример, вот результаты теста в GoDaddy). Как и пожарные учения, они имитируют реальные ситуации.

В рамках эксперимента было проведено несколько фишинговых тестов, среди них две почтовых фишинг-инсценировки: LAZZON Premier и «Пенькофф Бизнес».

Как нас не засудили за эксперимент?

«Наши сотрудники понимают, зачем проводятся такие акции, воспринимают это с интересом и энтузиазмом. Тех, кто сообщил об атаке, мы наградили специальными бейджами. Их можно потратить на мерч Selectel», – Андрей Баранников, руководитель направления внутренней информационной безопасности Selectel

Первый тест: LAZZON Premier

Это был первый опыт фишинг-теста. К планированию нужно было подойти серьезно. «Безопасники» создали правдоподобный сценарий со своими условиями и особенностями:

В компанию пришел новый сотрудник – менеджер Георгий. Во время собеседования он показал себя с хорошей стороны, но в ходе работы коллеги заметили его агрессию: он непозволительно общался с коллегами, хамил сотрудникам и ломал оборудование.

Георгия известили, что он вряд ли продолжит работу после испытательного срока. Его такой расклад не устроил, и он решил провести внутреннюю рассылку с фейковым предложением от LAZZON, чтобы украсть данные своих коллег, включая информацию о доходах.

Зачем ему это? Может, Георгий хочет написать разоблачающую статью на Хабре о пробелах во внутренней информационной безопасности Selectel? Или все ради шантажа руководства? Никто не знает, что задумал Георгий.

Хоть сценарий и звучит как сюжет из сериала «Кремниевая долина», однажды он может случиться в любой компании. Его и взяли за основу.

Email-рассылка от Георгия

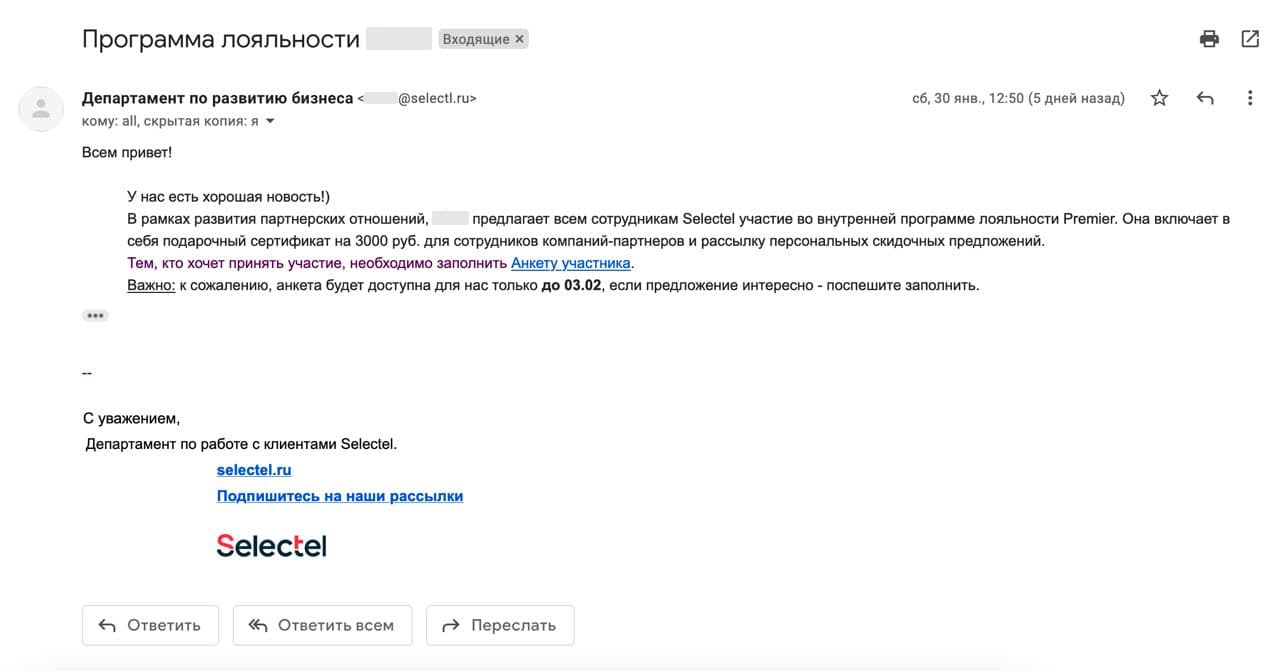

В конце января 400+ сотрудников Selectel получили письмо с приглашением в программу лояльности от LAZZON:

Само собой, рассылка оказалась инсценированной фишинговой атакой.

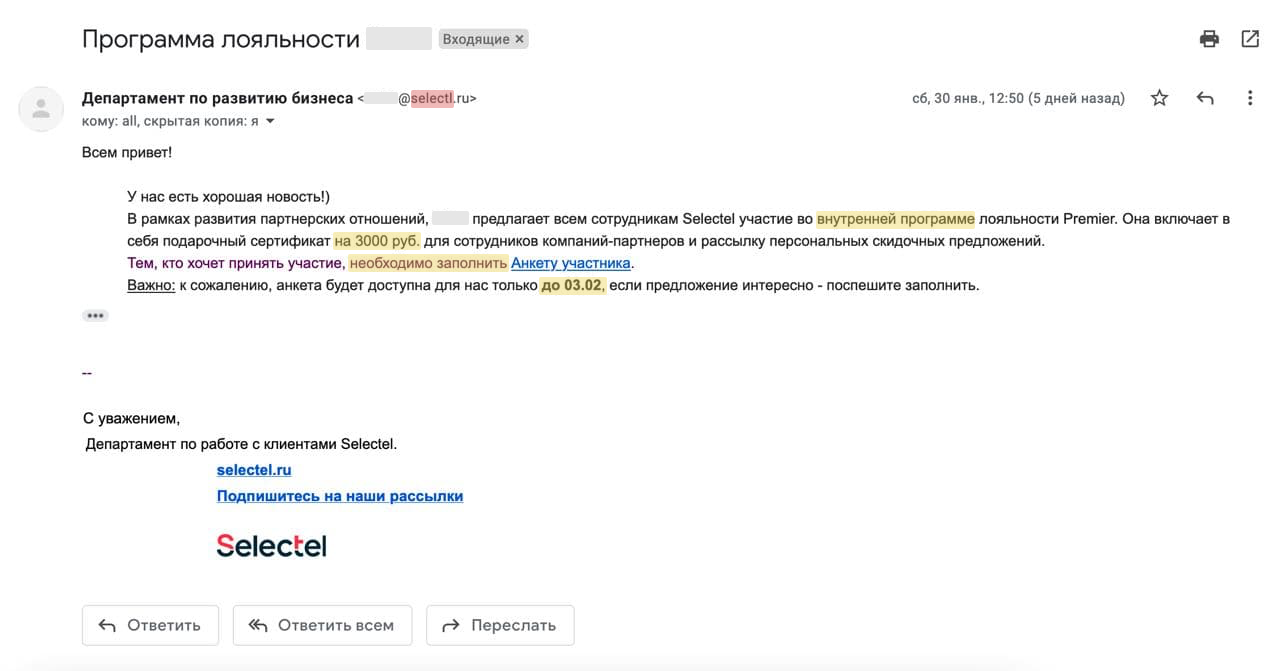

Рассмотрим внимательнее текст:

Пример типичного фишинга. На это указывает ряд моментов:

-

Домен отправителя ошибочен.

Вместо «@selectel.ru» написано «@selectl.ru». Хорошая попытка. Особенно если учесть мелкий шрифт в десктопной версии Gmail и плохое зрение у части сотрудников. -

Сомнительное качество письма.

Текст перенасыщен акцентами на уникальность предложения, банальное обогащение и необходимость срочного решения.

Несмотря на явные признаки обмана, часть сотрудников перешла по ссылке в письме, которая вела на гугл-форму с фейковой анкетой LAZZON Premier.

- Адрес электронной почты*

- Компания*

- Город проживания*

- ФИО*

- Должность*

- Пол*

- Дата рождения*

- Контактный телефон*

- Пользовались ли ранее сервисом LAZZON?*

- Интересуют ли Вас рассылка персональных предложений в рамках LAZZON Premier?*

- Уровень дохода в месяц

- Предложения на какие категории товаров Вам наиболее интересны?

Сотрудники отдела информационной безопасности постарались сделать анкету подозрительной: отсутствовали ссылки на официальный сайт и валидация о согласии на обработку данных – все это как-то несерьезно для компании типа LAZZON.

Самое главное: зачем LAZZON знать уровень дохода анкетируемого?

Внимательный сотрудник должен был закрыть анкету. Но в тот день бдительность подвела многих.

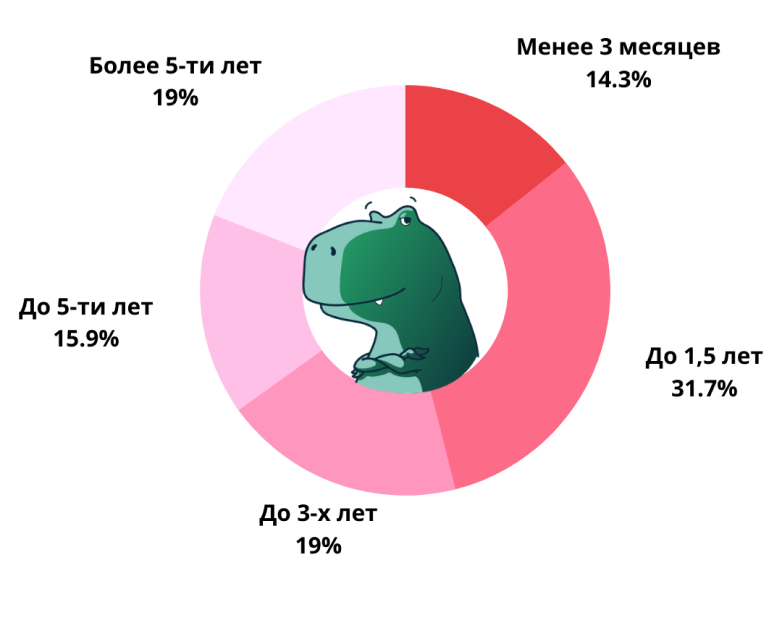

В «рыболовную сеть» попали и руководители. Возможно, это можно объяснить тем, что сотрудник в компании недавно.

Однако распределение по стажу неочевидное:

Похоже, письмо получилось слишком правдоподобным. Один сотрудник отправил 13 анкет на 39 000 рублей. Ему пришлось задействовать целый кладезь аккаунтов: в ход пошли запасные почты и аккаунты близких.

Но не все испытуемые провалили тест. Нашлись и те, кто сообщил в корпоративные мессенджеры о подозрительном письме. Первые предупреждения поступили через 19 минут после начала фишингового теста.

Хотелось узнать, прибавили ли сотрудники в бдительности после инсценировки атаки. Нужно было провести повторный тест.

Второй тест: «Пенькофф Бизнес»

В конце октября 2021 года команда ИБ провела еще один тест под рабочим названием «Зарплатный проект Пенькофф Бизнес».

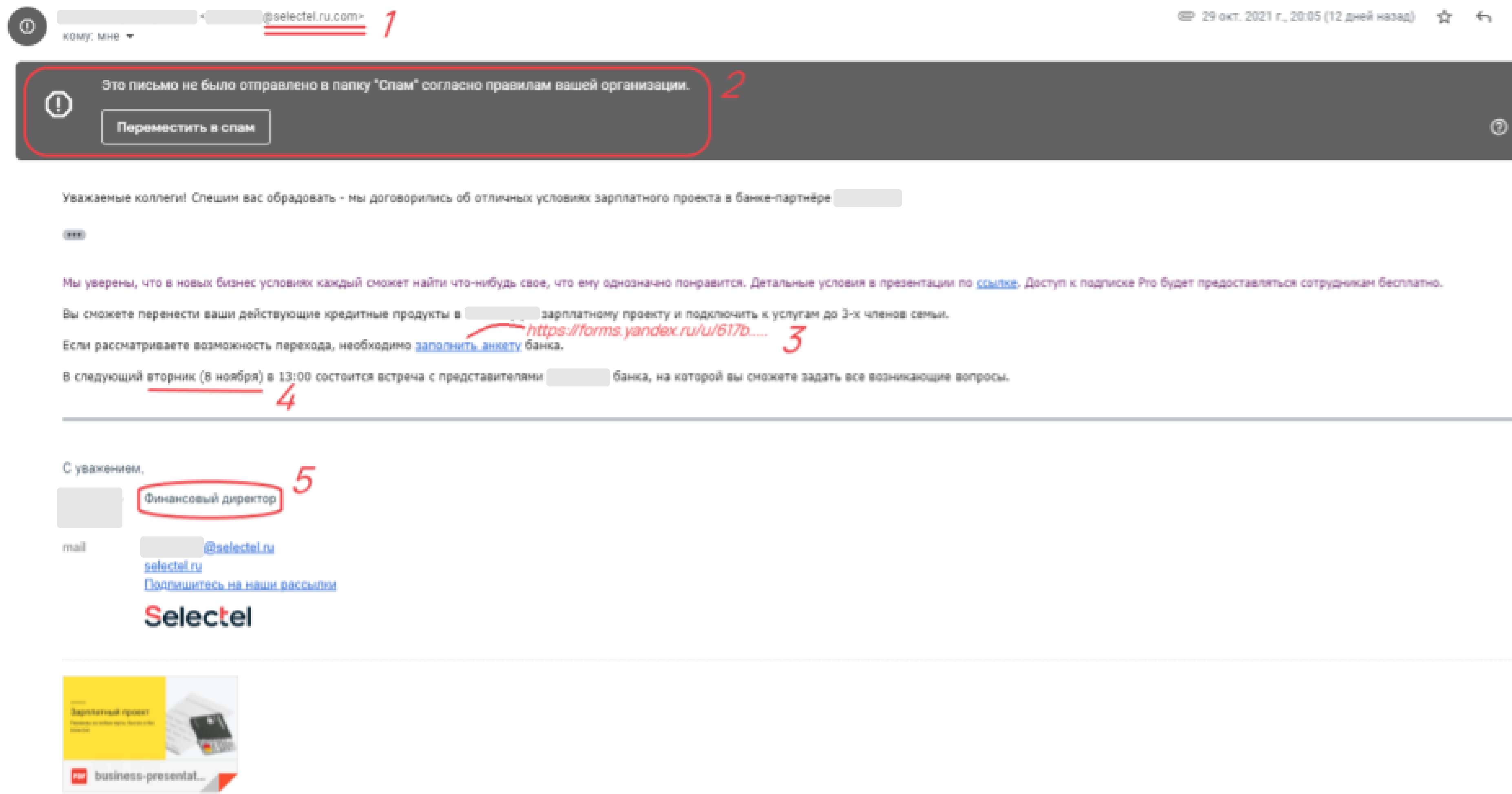

Получилось такое письмо:

Мы уверены, что в новых бизнес-условиях каждый сможет найти что-нибудь свое, что ему однозначно понравится. Детальные условия в презентации по ссылке.

Доступ к подписке Pro будет предоставляться сотрудникам бесплатно.

Вы сможете перенести ваши действующие кредитные продукты в Пенькофф к зарплатному проекту и подключить к услугам до 3-х членов семьи.

Если рассматриваете возможность перехода, необходимо заполнить анкету банка.

В следующий вторник (8 ноября) в 13:00 состоится встреча с представителем Пенькофф банка, на которой вы сможете задать все возникающие вопросы.

У внимательного сотрудника сразу должны появиться вопросы.

В этом письме «запинок» было много:

- Домен отправителя ошибочен.

Вместо «@selectel.ru» написано «@selectel.ru.com». -

Информационный спам-баннер.

Обращайте внимание на предупреждения от электронной почты.

-

Подозрительная ссылка.

В Selectel используют гугл-формы, когда как ссылка вела на аналоговый сервис от Яндекс.

-

Ошибка в дате.

Мошенники часто допускают подобные очепятки.

-

Неактуальная должность.

Коллеги отправителя знают, что его давно повысили.

Ссылка из письма вела на анкету участника зарплатного проекта от Пенькофф. Там предлагалось оставить паспортные данные, адрес проживания, сведения о семье, уровень дохода, контакты и т.д.

Результаты

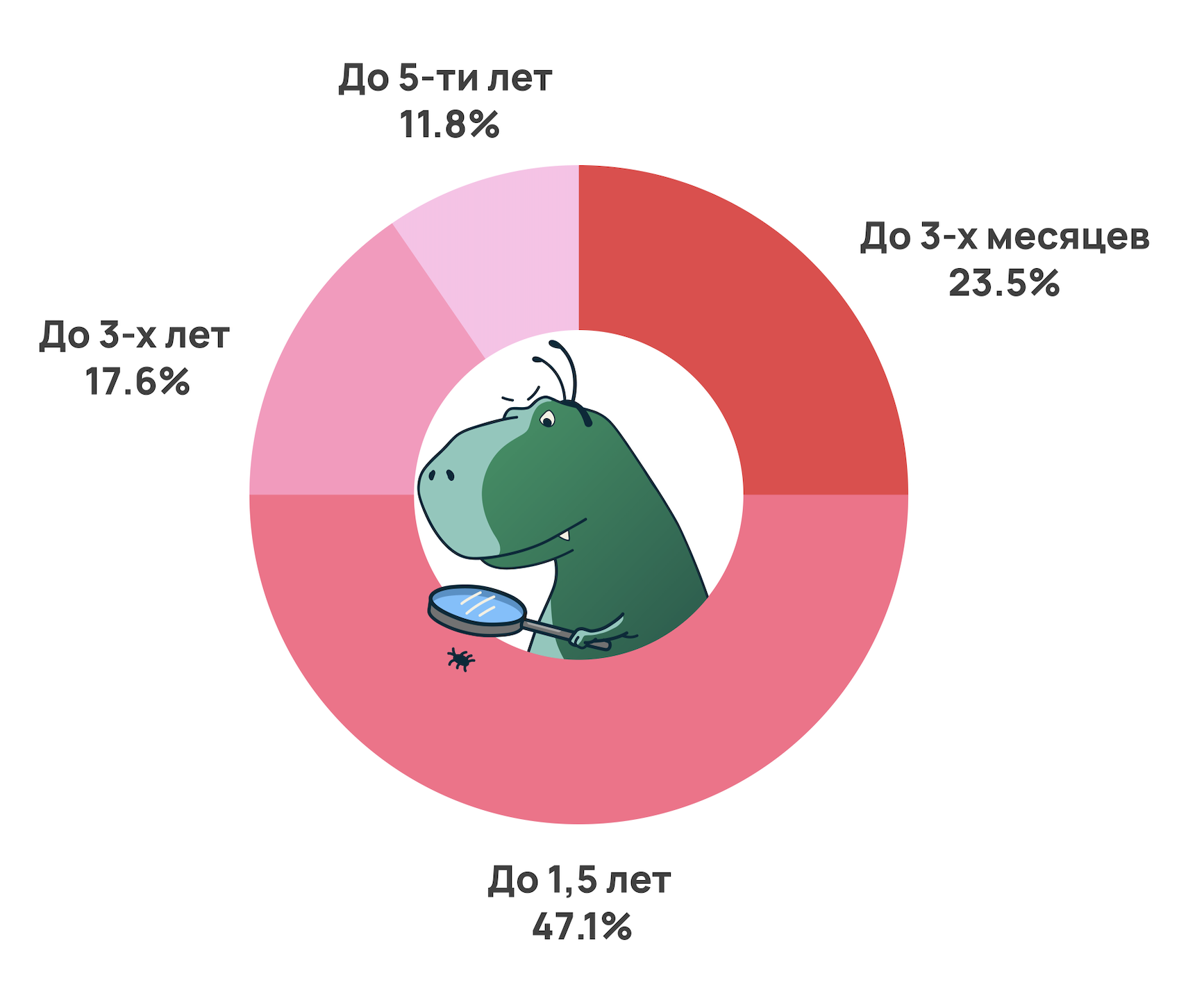

Во втором фишинг-тесте участвовали 600+ участников. Из них 20% перешли по ссылке в сообщении. Саму форму заполнили 17%, что в три раза меньше, чем в тесте с LAZZON Premier. А первое сообщение об атаке поступило в корпоративный чат через 1 минуту после начала теста.

Однако в каждой отправленной анкете были сведения о доходе.

Также 6 человек заполнили опциональные поля о родственниках. Тем самым «слили» персональные данные своих близких.

В этот раз показатели по трудовому стажу презентативней: группа «старичков» (более 5 лет работы) не поддалась соблазну получать зарплату на карту Пенькофф.

Сотрудники, провалившие первый тест, в 99% случаев не дали себя обмануть повторно. Нашелся только один человек, преданный своей невнимательности.

Как не клюнуть на наживку

Нельзя утверждать, что знающего человека фишинг не затронет. Можно легко обмануть технаря и опытного айтишника — это хорошо показал эксперимент.

Важно понимать, что организаторы фишинг-атак могут быть хорошо знакомы с психологией и физиологией человека. «Плохое» письмо придет скорее к вечеру, когда мозг человека устал, и будет содержать либо пугающее, либо долгожданное сообщение.

От ошибок никто не застрахован, но можно держать в голове несколько правил:

- Обращайте внимание на данные отправителя.

При использовании почты или мессенджера убедитесь в достоверности сведений о собеседнике: почтовый домен, номер телефона, логин, ссылка на профиль и др.

-

Проверяйте ссылки и вложения.

Иногда для утечки данных достаточно перейти по ссылке в сообщении. Аналогичная ситуация и с вложениями. Не скачивайте сомнительные файлы. Как минимум, нужно смотреть на их расширение. Советуем проверять подозрительные ссылки и файлы на вирусы в специальных программах. Например, через онлайн-сервис Dr.Web.

-

Не торопитесь и попробуйте проверить информацию.

Если возникли подозрения, что вас пытаются обмануть — пропустите сообщение. Подумайте, как можно проверить информацию на достоверность. Не нужно принимать поспешных решений.

Чтобы прокачать каждое из качеств, можно пройти несколько онлайн-тестов по определению фишинговых атак. Рекомендуем подборки вопросов от Group IB, Kaspersky, Raiffeisen и Tinkoff.

Если вам интересна тема информационной безопасности, читайте другие наши тексты:

→ Anonymous покушаются на бургеры. DDoS-2022: ждать ли новые серии атак

→ Подслушано: кибербезопасность в дата-центрах

→ Как просканировать сетевой периметр сервиса с помощью open source- инструментов

Комментарии (26)

dlinyj

08.06.2022 18:19+1Фишинговые письма — нормальная практика в крупных компаниях. Если проводится предварительное обучение сотрудников нереагировать на подобную почту, то затем стоит её тестировать.

Работая в Интеле один раз клюнул так, на подобное письмо. Имел потом разговор с руководством. Дальше стал умнее.

funca

08.06.2022 22:03+2У нас обучением и тестированием занимается вендор. Когда он только появился, то security training'и сыпались регулярно, а тестовые письма приходили чуть ли не каждую неделю. Сначала их изобретательность забавляла, но потом стала раздражать, т.к. у меня привычка изучать необычные письма (откуда, как прошло спам фильтры и т.п.) и лишний шум сильно отвлекает от чего-то более важного. В конечном счёте я нашел в таких письмах паттерн и настроил рул в почтовом клиенте, помечающий эту ерунду. Кстати за все время работы в этой компании, 100% фишинга в inbox попадает только от них. С настоящим фишингом справляются спаморезки office365.

dephonica

08.06.2022 22:14+2Разработчик попытается скачать содержимое по ссылке с помощью CURL и провалит тест. Плавали, знаем...

Кстати, попытка скормить ссылку внутрь VirusTotal (или DrWeb, как рекомендуется в тексте) тоже из той же серии - тест не пройден. Поэтому такое тестирование или должно учитывать больше деталей (IP адрес клиента, тип агента) или будет релевантно только для далёкого от IT персонала.

mmMike

09.06.2022 05:51+1Ну так не со своего компа надо же скачивать.

С тестового сервера. И желательно фоновым скриптом (не в рамках сессии).

Любопытно же по попотрошить такое.

funca

09.06.2022 08:11+1Там персонифицированные ссылки. Я пробовал когда-то ради интереса открыть с помощью curl на спот инстансе в AWS и на что сразу получил автореплай от безопасников. Ещё можно вставить ссылку в Skype (отправлять сообщение не обязательно) и триггер срабатывал когда тот генерирует preview страницы.

Pr0Ger

09.06.2022 12:54+1Да даже раньше: на ифона когда лонгтапнешь чтобы открыть менюшку и скопировать ссылку (или просто посмотреть куда она идет) сразу начнет подгружаться превью

dephonica

09.06.2022 12:54Вообще не важно откуда качать, примитивный сценарий на серверной стороне реагирует только на факт обращения по ссылке.

Ну и онлайн антивирусы уж точно не имеют никакого отношения ни к локальному компу ни к сессиям на нём, но успешно вызывают срабатывание таких тестов во всех случаях, о которых я слышал. Что говорит о том, что адекватной реализацией тестирования сильно не заморачиваются.

mmMike

09.06.2022 13:00это если заморачивались персональными ссылками

чаще просто хост, который принимает GET фиксирует IP в локальной сетке.

dephonica

09.06.2022 14:48С таким тестированием обычно не локальная история. Услуга аудита, обучения и тестирования покупается у сторонних компаний, у которых, естественно, персональные ссылки, а не сервер во внутренней инфраструктуре.

BugM

08.06.2022 23:56+2А что в этих формах страшного такого? Соврать в том что не хочешь сообщать маркетологам и все. В остальном не вижу ни одной проблемы в заполнении такой формы.

Пароли не спрашивают, логиниться не требуют. И даже номер карты не спрашивают. Ни одной проблемы от заполнения формы не видно. Как атаковать через это непонятно.

sergey-ryzhikov

09.06.2022 00:04Например, список доверчивых сотрудников и внутренних почт может быть полезен для рассылки троянов или выуживания логинов/паролей по телефону / через менссенджеры.

BugM

09.06.2022 00:12Так не лучше сразу с этого и начинать? Зачем уменьшать воронку бесполезными формами?

RomTec

09.06.2022 00:59+2Мы в Selectel нашли способ повышения грамотности сотрудников в сфере ИБ в виде боевых учений

Фальшивые "фишинг" - это гарантированный способ повышения раздражения сотрудников на отделы ИБ, которые вместо разработки и совершенствования почтовых фильтров развлекаются составлением подобных писем.

Особым издевательством после таких "фишинговых писем" выглядят уже настоящие корпоративные рассылки с просьбой, а иногда и требованием, принять участие во всяческих опросах, акциях и мероприятиях.

RaphZak

09.06.2022 04:42+1Очень знакомо. Особенно требование прохождения АНОНИМНОГО опроса, в котором необходимо ввести свою корпоративную почту.

Но тестофишинговые рассылки у нас слишком топорно выглядят. Так что их легко определить. Однако в прошлый раз видимо слишком уж много народу попалось, были проведены внеочередные курсы по ИБ

anatolii_kostrygin

09.06.2022 11:42Работал как-то в банке в Европе: у нас делали такие "тренировочные" рассылки где-то раз в 1-2 недели, при этом реального фишинга за пару лет работы я не видел. Зато лично знаю пару человек, которые после десятка подобных писем начинали специально ходить по всем ссылкам. Что характерно, никаких последствий за это не было.

Doctor_IT Автор

10.06.2022 12:37Здравствуйте! Служба безопасности проводит не только почтовые фишинг-тесты, ведь в реальности источники атак бывают разными.

А сам скилл распознавания фишинговых сообщений важен и полезен как для сотрудников, так и для компании.

К сожалению, но фишинг-письмом может оказаться текст с любым содержанием. Поэтому и отрабатываются разные сценарии.

OptimumOption

09.06.2022 06:28Фишинг... Как нынешний люд заходит в интернет-банк или соцсеть? Правильно - вводит название банка или соцсети в поисковик и не задумываясь ломится по первой же ссылке... Закладки для него - это слишком сложно, так же как сложно просто запомнить доменное имя >_<

anatolii_kostrygin

09.06.2022 11:38Однако распределение по стажу неочевидное

Позанудствую: само по себе распределение попавшихся сотрудников по стажу может не говорить ни о чём: его было бы неплохо наложить на распределение всех сотрудников по стажу.

А если сравнивать два распределения попавшихся сотрудников в разные моменты времени, можно придумать альтернативное объяснение: "старички" просто почему-то массово уволились между двумя событиями (да, сценарий маловероятный, но помнить про него, сравнивая распределения, очень полезно).

emptycat

10.06.2022 09:36Я вижу смысл этих телодвижений не в том, что "как мы решили обезопасить сотрудников", а в том, что служба безопасности перекладывает ответственность на сотрудников за свои будущие косяки. Человек под рабочей нагрузкой в принципе не способен отфильтровать фишинговые письма, особенно если к сфере IT он не имеет никакого отношения. Тогда следующий этап претензий к сотруднику - а почему вы не смогли самостоятельно справиться с тренировочной DDOS атакой, так я понимаю?

По итогу возникает вопрос к службе безопасности - чем она занимается на самом деле. Имитацией бурной деятельности?

Doctor_IT Автор

10.06.2022 12:23Здравствуйте! Служба безопасности занимается комплексным обеспечением защиты информационного контура компании. Проведение фишинговых тестов — это малая часть этой работы. Selectel среди прочего занимается хранением данных клиентов. Высокая культура в сфере ИБ — как у технических, так и нетехнических специалистов — у нас очень важна.

Кроме того, опыт распознавания мошенников, кажется, довольно неплохой скилл в наше время ???? Сотрудники компании это понимают и с азартом принимают участие в тестах.

emptycat

10.06.2022 15:18Проведение фишинговых тестов — это малая часть этой работы

Вот и рассказали бы про "остальную работу". Дело в том, что если реальное фишинговое письмо аналогичное вашему фиктивному тестовому может дойти до конечного адресата, то следует единственный логичный вывод, что эффективность вашей службы безопасности под большим вопросом.

Сотрудники компании это понимают и с азартом принимают участие в тестах.

Таки у них есть выбор?

Doctor_IT Автор

10.06.2022 16:18А про какую часть работы специалистов ИБ вам интересно узнать?

Вы можете предложить тему и мы выпустим статью, если топик окажется актуальным ????

emptycat

10.06.2022 16:32Для начала - просто познакомиться с общей структурой и принципами работы. Плюс разобрать несколько случаев внештатных ситуаций с которыми столкнулась служба безопасности, чтобы понять насколько эффективна ее работа. Это, на мой взгляд, интересно читателям с точки зрения обмена опытом.

saege5b

11.06.2022 08:50Дождётесь сотрудника, который будет на каждый чих отправлять уведомление о прорыве периметра безопасности и других научит.

screwer

Недавний таит:

mapnik

Разумеется, за безопасность отвечает отдел ИБ; но автору твита не стоило бы забывать, что удаление слабых мест (подобных ему самому) из системы также является обязанностью службы ИБ.