Взлом почты — одно из самых популярных заданий на подпольном рынке хакерских услуг в даркнете, поскольку это краегольный камень для доксинга, кражи личности и перехвата коммуникаций жертвы.

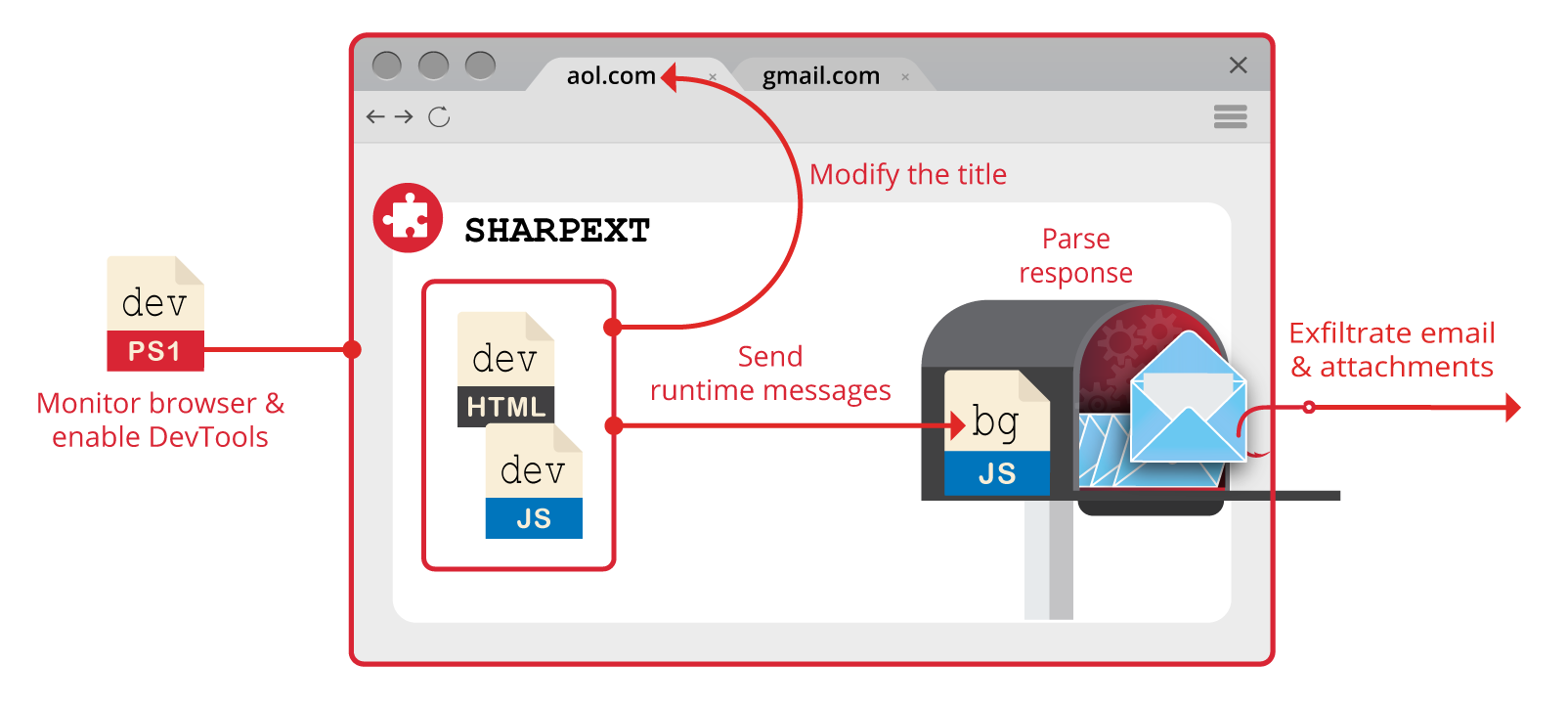

Неудивительно, что злоумышленники придумывают новые способы атаки для проникновения в чужой почтовый ящик. В прошлом году появился ещё один новый и достаточно неординарный вектор атаки — через расширение Chrome, которое не ворует пароли, как обычно, а производит прямую инспекцию и эксфильтрацию трафика из почтового ящика через «Инструменты разработчика» в браузере. Таким образом, в логах Gmail не остаётся никаких следов постороннего проникновения, только сессия легитимного клиента.

Посмотрим, как это сделано технически.

В данном случае в качестве злоумышленника предположительно выступают спецслужбы КНДР (хакерская группа SharpTongue), хотя это не принципиально для анализа технических аспектов. На их месте могло быть частное детективное агентство, которое выполняет заказ ревнивого супруга или проводит операцию по промышленному шпионажу против компании-конкурента. Данный вектор атаки работает практически для любого пользователя электронной почты, физического и юридического лица.

Наиболее полное описание расширения под кодовым названием SHARPEXT см. в отчёте компании Volexity. Ниже приводим ключевые этапы.

1. Установка расширения Chrome и изменение настроек браузера

Расшерние устанавливается в браузер жертвы путём запуска скрипта VBScript на его компьютере. Полный код скрипта:

Очевидно, что для запуска скрипта нужен физический доступ к компьютеру (хотя бы на несколько секунд) или рабочий эксплойт для удалённого исполнения кода.

Скрипт через консоль скачивает файлы расширения, файлы конфигурации браузера и дополнительные скрипты, а затем запускает на выполнение скрипт установки

pow.ps1.Скрипт

pow.ps1 останавливает текущий процесс браузера и подменяет файлы Preference и Secure Preference в Google Chrome. Эти файлы конфигурации содержат текущее состояние профиля и защищают Google Chrome от незаметных модификаций со стороны, выдавая соответствующее предупреждение:

Более подробно об установке вредоносных расширений в Chrome см. эту научную работу, а также пост на русском языке.

По описанному здесь методу скрипт генерирует новые файлы Preference и Secure Preference, которые будут приняты браузером как родные после перезапуска, без демонстрации предупреждения. В новых настройках указано и новое расширение из папки

%APPDATA%\Roaming\AF, у которого установлено разрешение на использование DevTools:

Затем браузер перезапускается.

2. Включение DevTools

Второй скрипт

dev.ps1 активирует DevTools из браузерной вкладки, которую пользователь открывает в веб-интерфейсе Gmail. Для этого скрипт отправляет в соответствующую вкладку последовательность нажатий клавиш Control+Shift+J и скрывает открытую панель DevTools с помощью флага SW_HIDE в ShowWindow() API.Дополнительно скрипт подавляет любые всплывающие предупреждения Windows, которые могут привлечь внимание жертвы. Для этого производится постоянная проверка новых окошек и скрытие их через те же

ShowWindow().3. Инспекция почты

После открытия инструментов разработчика запускается модуль

dev.js, который выполняет инспекцию запросов и отправляет подходящие для парсинга и эксфильтрации по такому фильтру:

4. Загрузка основного кода с удалённого сервера

Затем расширение загружает с удалённого сервера основной рабочий код, который осуществляет обработку электронной почты. Таким образом, злоумышленник имеет возможность динамически изменять рабочий код, а в коде самого расширения вредоносная нагрузка отсутствует, что помогает избежать обнаружения и скрыть цели атаки.

Эта часть кода может запрашивать через почтовый веб-интерфейс произвольные письма, вложения — и отправлять на удалённый сервер.

5. Копирование почтовых писем

Можно скопировать весь почтовый архив или контент, который соответствует заданным условиям. Как уже упоминалось, такой способ проникновения в почтовый ящик не оставляет следов в логах почтового сервера на странице «Активность в вашем аккаунте».

О первых случаях взлома почтовых ящиков через расширение Chrome стало известно в сентябре 2021 года. С тех пор вредоносное расширение было доработано. Текущая версия 3.0 поддерживает эксфильтрацию двух почтовых служб (Gmail и AOL) через три браузера (добавились Edge и южнокорейский Whale).

В принципе, для обнаружения любых атак через PowerShell можно включить логгирование PowerShell. Для проверки конкретно этой атаки опубликованы правила YARA и индикаторы IOC.

А вообще, чтобы защититься от утечки конфиденциальной информации, лучше хранить её в зашифрованном виде.

Комментарии (5)

emaxx

03.09.2022 01:59+10Классный "новый способ" атаки! Всего-то нужно

физический доступ к компьютеру (хотя бы на несколько секунд) или рабочий эксплойт для удалённого исполнения кода

Только если у атакующего есть такой уровень доступа, то он с тем же успехом может наставить кейлоггеров, удалённых рабочих столов, малварей, которые будут воровать данные из браузера и "командовать" им, и т. п.

При таких возможностях установка расширения, как в статье - это уже вопрос "эргономики" атакующего, а по факту это скорее довольно топорный метод, оставляющий кучу следов.

А вообще, чтобы защититься от утечки конфиденциальной информации, лучше хранить её в зашифрованном виде.

При описанном в статье сценарии атаки это практически бесполезно. Как только пользователь хоть раз откроет зашифрованные данные, атакующий тоже сразу же получит к ним доступ.

alvltab

03.09.2022 06:46+2Чтобы защититься от утечки конфиденциальной информации, лучше её вообще не хранить.

AlexanderMarginal

04.09.2022 23:34Все проблемы VBScript xD

Возможность отслеживать всплывающие системные окна windows и их скрытия не является ли огромной дырой в безопасности по вине мелкомягких?

V-lad-i-mir

Совершенно секретно! Сжечь до прочтения!)

Altaev

Но перед этим съесть! Секретность же))