НАСТОЯЩИЙ МАТЕРИАЛ (ИНФОРМАЦИЯ) ПРОИЗВЕДЕН И (ИЛИ) РАСПРОСТРАНЕН ИНОСТРАННЫМ АГЕНТОМ «РОСКОМСВОБОДА» ЛИБО КАСАЕТСЯ ДЕЯТЕЛЬНОСТИ ИНОСТРАННОГО АГЕНТА «РОСКОМСВОБОДА». 18+

В этот раз участники разрабатывали новые решения по восстановлению доступа к информации и защите персональных данных и — новелла хакатона — проводили исследования свободы интернета.

В конце марта прошёл хакатон Demhack 6. Он снова стал площадкой, объединяющей русскоязычных специалистов по всему миру, которые искали ответ на вопрос о степени свободы в современном интернете и создавали инструменты для её расширения.

Demhack 6 состоял из трёх треков:

приватность;

доступ к информации;

исследование свободы интернета.

Всего в мероприятии участие приняли 16 команд.

«Участников больше всего мотивирует возможность внести свой вклад в борьбу с цензурой в России, — делится впечатлениями ментор хакатона, редактор дата-отдела «Новой газеты Европа» и руководитель проекта «Если быть точным» Арнольд Хачатуров. — Хакатон — это способ собраться вместе и подумать, как мы можем предотвратить окончательное окукливание Рунета».

Победители

1 место заняла команда Big Kotik с проектом замаскированного под калькулятор android-приложения, которое умеет:

записывать аудио и фото и посылать их на удалённый сервер;

отправлять сигнал SOS в Telegram (например, адвокату);

автоматически очищать хранилище, если устройство попало в чужие руки.

Функция удалённой очистки пока не получилась, а вот всё остальное за время хакатона команда реализовала.

Использовать приложение можно для:

маскировки контента;

скрытой записи при журналистских расследованиях;

отправки записей на удалённый сервер, минуя хранилище телефона;

дистанционной очистки сервера.

2 место получила команда lazy_static!. Она представила проект облачного браузера, благодаря которому можно безопасно пользоваться веб-сервисами, требующими установки корневых сертификатов Минцифры РФ. После авторизации браузер загружается автоматически, без каких-либо дополнительных действий. Контейнер поддерживает ряд настроек, такие как графическое разрешение сеанса и установка/снятие пароля на подключение.

«Это полностью приватное self-hosted решение, не хранящее никакие данные. Можно держать виртуальную машину не всегда включённой — по цене получается очень дёшево», — прокомментировали свою идею участники команды.

Также lazy_static! презентовала сервис публичного мониторинга сайтов, требующих Russian Trusted CA в обязательном порядке.

На 3 место жюри поставило команду «Экстрагосуха», которая работала над проектом анонимного и приватного облачного браузера. Это изолированный браузер на виртуальной машине, время жизни одной сессии у которого составляет 30 минут. По окончании сессии виртуальная машина автоматически уничтожается. Данные пользователей не хранятся.

«Двое из трех победителей разрабатывают похожие сервисы, но с разным подходом. Мне кажется, у них очень хорошие перспективы. Очень интересное решение представила команда Big Kotik. Надеюсь, она найдет дальнейшую поддержку. Если приложение будет доведено до какого-то жизнеспособного релиза, это было бы суперценно. Во всем мире ответственные граждане — активисты и журналисты сталкиваются с преследованиями, некоторые из которых можно было избежать с помощью такого технического решения», — комментирует итоги член жюри хакатона, журналист и data scientist Дада Линделл.

Исследования свободы интернета

Другие участники, пусть и не заняли призовых мест, тоже работали над интересными задачами.

«Мы пробуем экспериментировать с форматами, и в этот раз впервые ввели трек «исследования». Круто, что так много специалистов интересуются темами хакатона: на Demhack 6 мы получили наибольшее количество заявок на участие», — комментирует проекты координатор Privacy Accelerator Дарья Горбачёва.

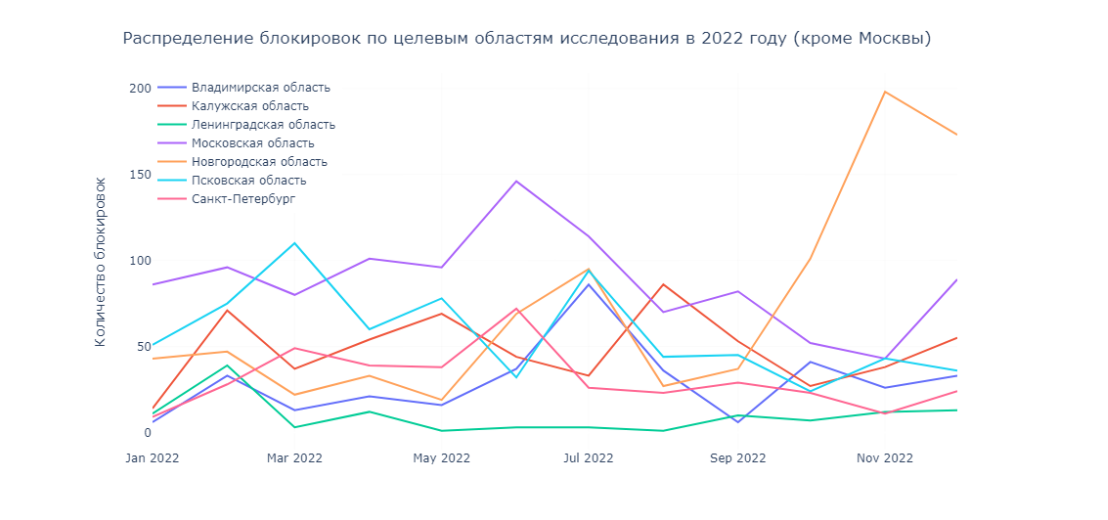

Команда «Среда» изучила, различался ли характер блокировок интернет-ресурсов в разных регионах страны в 2022 году. Ею были рассмотрены Челябинская область (лидер по судебным блокировкам за 2022 год), Москва и Московская область (исключая Мосгорсуд), Санкт-Петербург и Ленинградская область, а также ряд других областей. Исследователи сосредоточились на судебных блокировках, потому что это единственный вид блокировок, по которым можно найти документы.

Команда использовала обновлённые данные блокировок с номерами судебных постановлений из реестра «Роскомсвободы» и спарсила судебные решения из ГАС «Правосудие».

Участники пришли к следующим выводам:

блокировки по политическим мотивам происходят преимущественно во внесудебном порядке;

судебные блокировки тематически охватывают разнообразные нарушения;

аномальное количество политических блокировок демонстрируют Москва и Владимирская область.

Команда DOXA рассмотрела, как менялся запрет темы «ЛГБТ-пропаганды» от 2013 к 2022 году. Она проверяла следующую гипотезу: за 10 лет государственная риторика перешла от бытовой ксенофобии к управляемой. При этом репрессии (в том числе блокировки) в адрес ЛГБТ — политический инструмент, который широко используется для обоснования решений власти. Команда работала с интерактивными инструментами ParseHub/Webscraper.

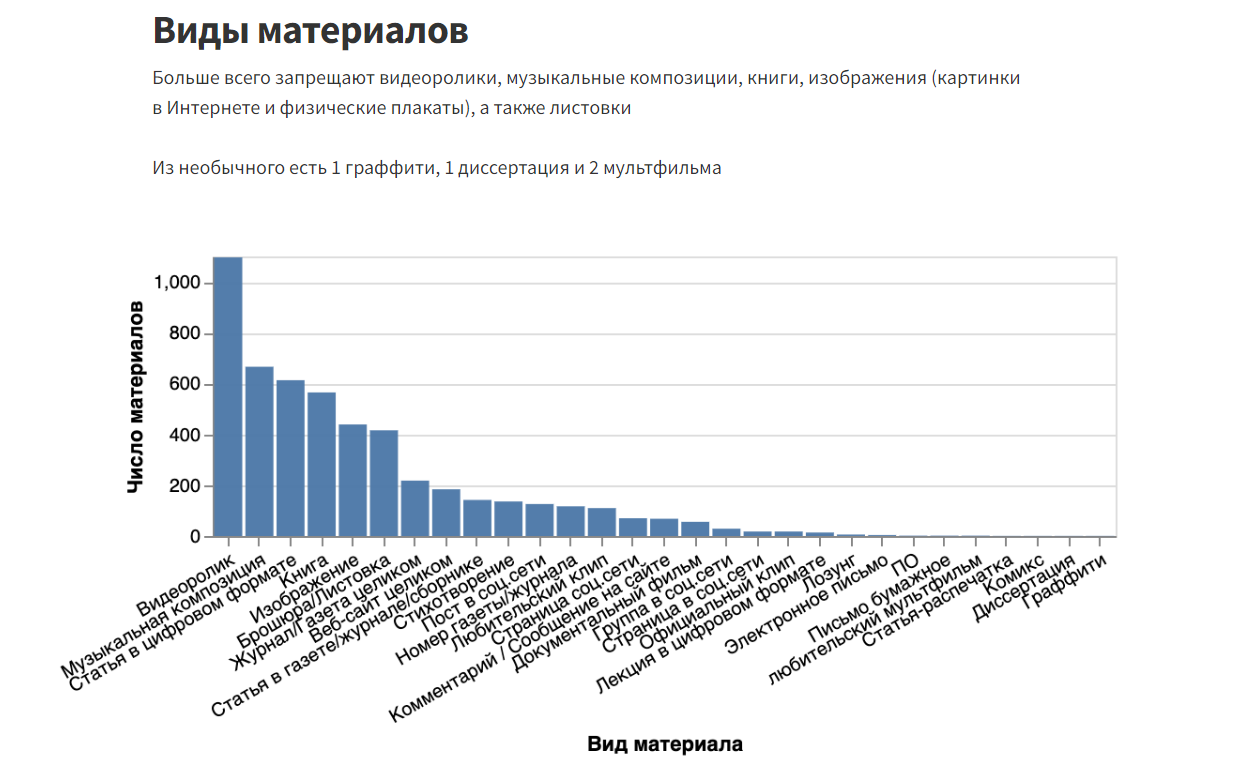

В команде ёк зверёк изучили список экстремистских материалов Минюста, вернее, динамику его пополнения. Команда проанализировала, что за последние годы в перечень вносится гораздо меньше материалов, пик пришелся на 2015 год. Стабильный лидер по тематике — национальная рознь, но в последние годы значительно выросла доля материалов, которые можно охарактеризовать как антигосударственные призывы.

Участники Snowden's Angels тоже делали аналитику по списку экстремистских материалов. Исследователи акцентировали внимание на следующих моментах, которые по смыслу во многом сходны с выводами предыдущей команды. Команда проанализировала характеристики экстремистских материалов, динамику их изменения (число материалов в год, вид, тематику, в каких соцсетях, суды, которые выносили решения), а также посмотрела на преследования по «экстремистским« статьям КоАП за последние годы. Больше всего материалов относится к национальной розни.

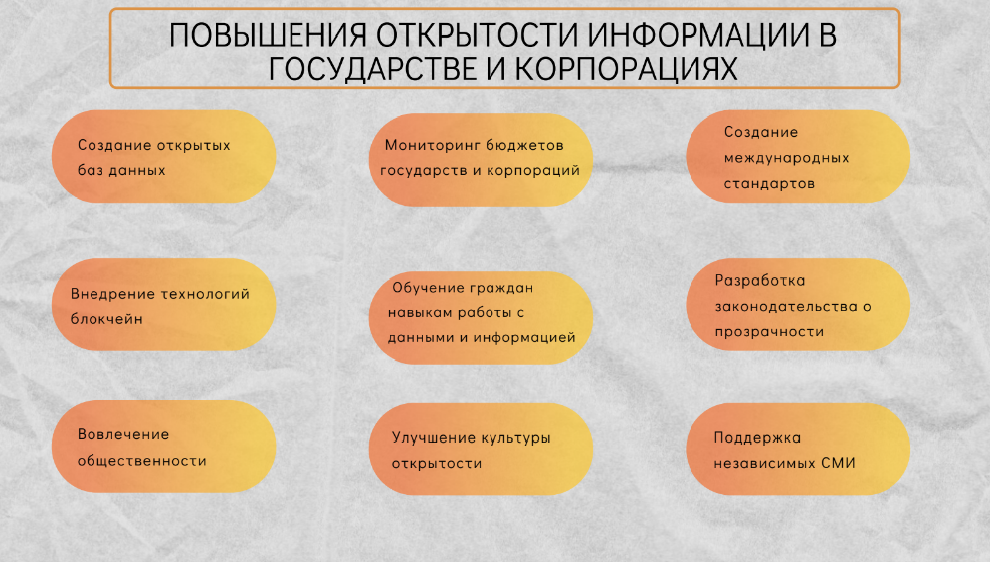

Mycelium сделала исследовательскую работу по открытости государства и корпораций. Её аудитория – журналисты и люди, борющиеся за свободу слова.

Команда исследовала в основном отчёты о прозрачности компаний.

«Мы провели исследование, тщательный анализ собранных данных и их структурирование», — прокомментировали в Mycelium.

Участники к выводу, что некая динамика по увеличению открытости есть, но в целом ситуация довольно сложная и непрозрачная.

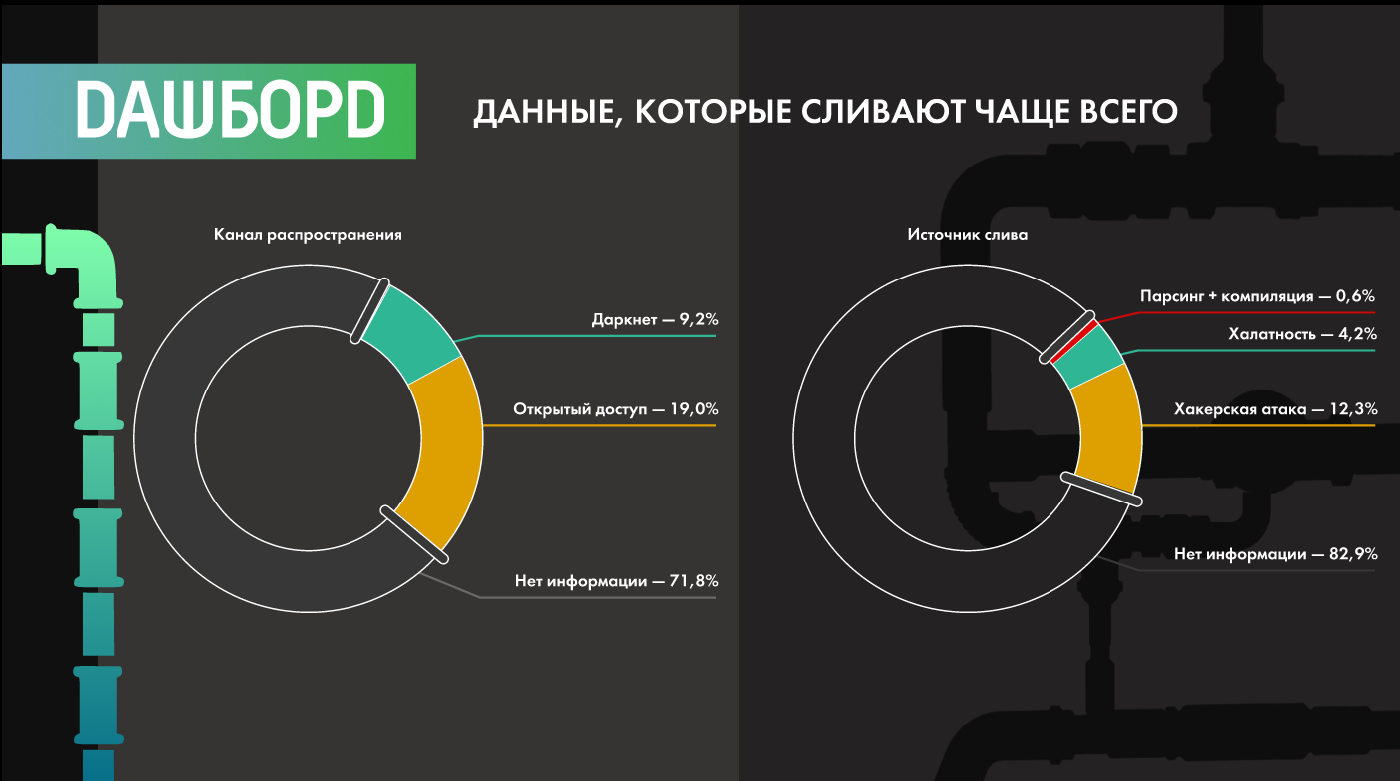

В «Сентинел» занимались исследованием утечек, чтобы понять:

как часто сливают данные;

насколько объёмны утечки;

какие типы данных сливают;

каковы самые распространенные причины слива;

различаются ли наказания за сливы для физических и юридических лиц.

Используя информацию из телеграм-канала «Утечки информации», участники провели её обработку, дополнение, анализ и визуализацию и сделали дашборд.

В Myr Project создали просветительский проект в игровой форме о том, что такое рынок пробива данных и как он функционирует.

«Мы решили, что делать простой лонгрид — скучно, и потому добавили элементы геймификации, чтобы рассказать о данной теме», — сказали участники.

Команда написала html-сайт, взаимодействуя с различными элементами которого читатель-игрок может узнать какую-либо информацию о пробиве.

«Притом нам важно было не давать конкретных инструкций, чтобы не пропагандировать данное явление», — отметили в команде.

Одна из фишек проекта — особой игровой стиль: люди любят играть, поэтому получение информации через геймификацию будет более эффективным.

Сервисы по защите приватности и доступности информации

В SecurityBand работали над VPN-Availability-monitor. Решаемая задача — анализ доступности, стабильности и надёжности работы VPN-сервисов в России.

Проект представляет из себя телеграм-бот для получения информации от клиента о доступности VPN-провайдера и дашборд для отображения статистики. Сбор данных осуществляется с помощью телеграм-бота, который пытается подключиться к одному из провайдеров VPN и отображает ссылку на доступный VPN-сервер в регионе, где находится пользователь. В проекте учтены потребности пользователей в обеспечении безопасность передачи данных.

tar.gz провела модификацию плагина Censor Tracker. Цель — автоматизация работы плагина СТ в случае блокировок со стороны государства. Решение — децентрализация сети. Создание системы р2р-серверов, которые держат волонтеры, из них каждый — отдельный сервер.

Exodus обнаруживала припаркованные или истёкшие домены в базе данных OONI. Команда подготовила скрипт как инструмент для фильтрации списков доменов на сервере (мультитрэд и конфигурация) и разработала потенциальные сценарии применения, включая интеграцию в собственный проект.

Скрипты:

Для тестирования северов на доступность. Также готова информация о тестировании (для майнинга данных обратно в OONI project).

Разблокировки всех необходимых ресурсов на сервере (обновления маршрутов для доменов). Заблокированные ресурсы в исходных данных классифицированы по уникальным метакатегориям, странам. Это позволяет по конкретной локации отделить свободные ресурсы от ксенофобии, пропаганды насилия, мошенничества и эксплуатации. Сообщество может использовать скрипт для любого vpn и proxy-сервера, а также для построения собственных маршрутов по сети на основе выбора категорий.

«В нашем проекте мы хотим предоставить доступ только к потенциально полезным и безопасным ресурсам», — сказали участники.

Итоги

Команды получат призы от организаторов, а также подарки от партнёров-изданий «Хакер» и «Бумага».

«Я уже участвую в четвёртом Demhack. Проекты, которые доходят до защиты, обычно высокого уровня. Мне нравится, что на хакатоне сильный фокус на технические решения по обходу блокировок и борьбу с цензурой. В итоге получаются крутые опенсорс-продукты, которые может «пощупать» каждый», — резюмирует результаты Хачатуров.

С тем, что качество технических проектов было высоким, соглашается и Линделл. А вот исследовательские проекты, по мнению члена жюри, по большей части «оказались не готовы».

«Нельзя сказать, что какое-то исследование имеет хорошие перспективы. Главным образом потому, что это в принципе нельзя назвать исследованиями: у команд был посыл «мы хотим посмотреть». Но «посмотреть» не может быть целью исследования», — поясняет эксперт.

По мнению Хачатурова, уровень мотивации участников растёт с каждым хакатоном, поскольку всё больше людей хотят применить свои навыки в общественно полезных проектах. Кроме того, каждый раз появляются новые технические решения даже в тех нишах, где, казалось бы, уже существует «миллион сервисов»

«Большинство команд-участников в этот раз порадовали азартом и энтузиазмом в разработке технических решений и проведении исследований. — согласна и Горбачёва. — Они благодарили за возможность поработать с профессионалами (имеется в виду с менторами), кто-то даже продолжает совместную работу и после завершения хакатона, в том числе даже те, кто не стал победителями или призёрами. Ожидаем публикации результатов исследований на ресурсах партнеров хакатона и продолжения разработки проектов уже на площадке Privacy Accelerator».

Партнёрами хакатона выступают международные и российские IT-компании, прайваси-стартапы, художники, общественные организации и СМИ, среди которых: Lantern, Access Now, OONI, Amnezia VPN, VPN-love, Russian Hackers, SecurityLab, TSARKA, Russian Hackers, «Хакер», «Хабр», DOXA, «ОВД-Инфо», «Новая Газета.Европа», «Медиазона», «Бумага», «Теплица социальных технологий», «Системный Блокъ», «Служба поддержки», арт-группа «Явь», DRC Group и др.

Поздравляем победителей, благодарим всех участников, жюри и партнёров! До новых встреч!