В этом хабропосте рассказываем, что скрывается за аббревиатурой TI, зачем он нужен, какие данные о киберугрозах собирает Positive Technologies и какую пользу они приносят компаниям в предупреждении киберугроз. На примере четырех сценариев покажем, как компании могут использовать PT Threat Intelligence Feeds для обнаружения вредоносной активности и предотвращения атак.

Что такое TI

Когда компания выстраивает систему защиты, эта система становится похожа на крепость. У крепости есть стены, которые ее защищают, ворота, которые пропускают всех, кого следует, и закрывают доступ для нежеланных гостей. Важным элементом крепости являются дозорные башни. Их возводят для раннего предупреждения о приближении врагов. С башен стражники могут заранее, еще до того, как начнется нападение, увидеть, кто, откуда и каким оружием собирается их атаковать. В системах защиты информации такими «дозорными башнями» являются данные об угрозах (threat intelligence) и средства, которые с этими данными работают.

Threat intelligence (TI) — это информация, описывающая существующие или потенциальные киберугрозы. Такие данные могут существовать в различных формах: от отчетов, подробно разъясняющих мотивы, инфраструктуру, тактики и техники злоумышленников, до наблюдений за определенными IP-адресами, доменами, файлами и другими артефактами, связанными с киберугрозами.

Ландшафт киберугроз постоянно меняется — появляются новые хакерские группировки, регулярно обнаруживаются новые уязвимости, злоумышленники разрабатывают с нуля или модифицируют существующее вредоносное ПО. Отслеживание этих изменений — особенно с учетом специфики отрасли — сложная задача, требующая большого объема ресурсов SOC-команды.

К сожалению, несмотря на постоянно возрастающее количество кибератак, в том числе и целевых, средства защиты информации не обладают знаниями об актуальных угрозах ИБ, из-за чего не могут их своевременно обнаруживать. Кроме того, сами компании не всегда эффективно реагируют на инциденты.

Согласно последнему отчету Devo SOC Performance Report, 26% компаний отметили, что слишком большое количество оповещений, которое приходится обрабатывать аналитикам, делает работу SOC мучительной. Кроме того, 29% опрошенных организаций рассказали, что не могут набрать и удержать квалифицированных специалистов — этот фактор также мешает быстро обнаруживать киберугрозы и реагировать на них. Помимо этого, наша практика показывает, что у экспертов уходит много времени на оценку опасности угрозы и приоритизацию задач по реагированию — даже при успешном обнаружении киберинцидента они могут потратить от нескольких минут до пары часов на уточнение угрозы: кто конкретно атаковал компанию, с какой целью и какие дальнейшие шаги может предпринять злоумышленник.

Пользуясь данными threat intelligence, компании могут ускорить процессы, связанные с оценкой опасности инцидентов и расстановкой приоритетов, а также быстрее выявлять ложные срабатывания и обнаруживать атаки на ранних стадиях.

Какие данные о киберугрозах собирает Positive Technologies

Многие компании пытаются использовать открытые источники информации о киберугрозах, но сталкиваются с низким качеством таких данных. Ситуацию усугубляет еще и то, что данные в открытых источниках обновляются нерегулярно, поставляются без дополнительного контекста и содержат много ложноположительных индикаторов компрометации, которые только усложняют процесс работы с угрозами. И в итоге оказывается, что вместо уменьшения объема работы команде SOC приходится выполнять дополнительную и трудоемкую задачу по очистке этих данных.

Мы непрерывно собираем и анализируем киберугрозы, а затем публикуем результаты в виде потоков данных с индикаторами компрометации (фидов). Они интегрируются в используемые компаниями системы мониторинга и защиты информации, обогащают их контекстом, необходимым для быстрого обнаружения опасной активности, и тем самым повышают эффективность их работы. Фиды помогают командам SOC своевременно предотвращать киберинциденты, связанные с уже известными атаками.

Многих наверняка интересует вопрос, откуда мы получаем и как обрабатываем данные для фидов? Обработка данных о киберугрозах начинается с файлов, которые поступают из различных источников. Среди них онлайн-сервисы по коллекционированию и проверке файлов на вредоносы, а также специализированные хакерские форумы по разработке и продаже зловредов. Ключевая особенность PT Threat Intelligence Feeds состоит в том, что в их основе лежат данные об угрозах, аккумулированные специалистами нашего экспертного центра безопасности (PT Expert Security Center). Они появляются в ходе расследования реальных атак и изучения деятельности хакерских групп (в том числе APT-группировок) во всем мире. Кроме того, наши специалисты отслеживают специфические угрозы, которые направлены на компании из конкретных отраслей экономики.

Собранные на предыдущем этапе файлы отправляются в обработчик, где распадаются на два потока. PT Sandbox выполняет динамический анализ файлов из первого потока. Второй поток файлов анализирует автоматика в статическом режиме. Ее разработала наша команда threat intelligence, которая специализируется на обработке файлов и извлечении полезной информации из них. Затем результаты анализов смешиваются и поступают в специальную систему, которая предварительно обрабатывает и взвешивает полученную информацию. В дальнейшем система генерирует срезы данных, то есть фиды. Все индикаторы компрометации проверяются на ложные срабатывания и верифицируются алгоритмами, поэтому данные в фидах высокого качества.

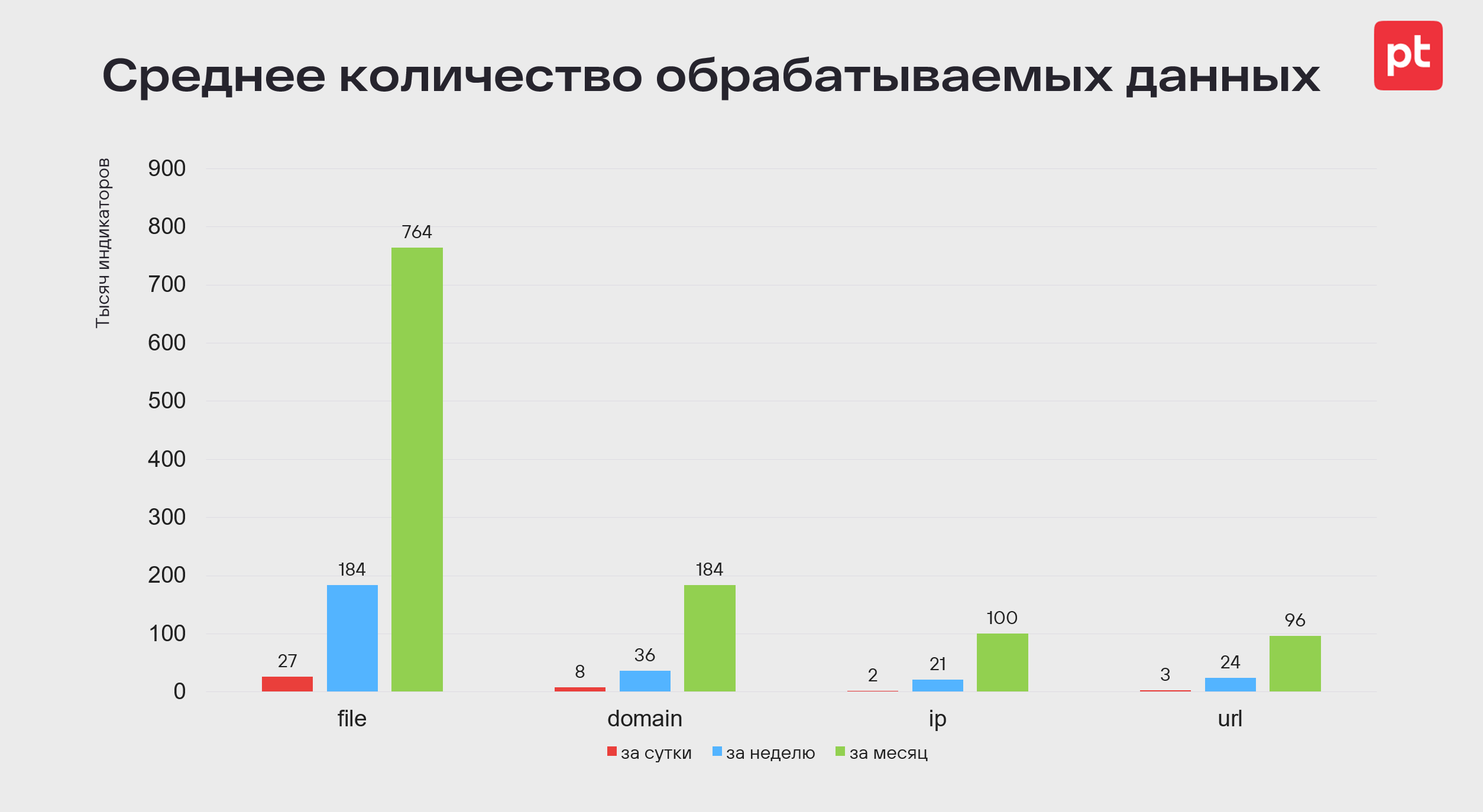

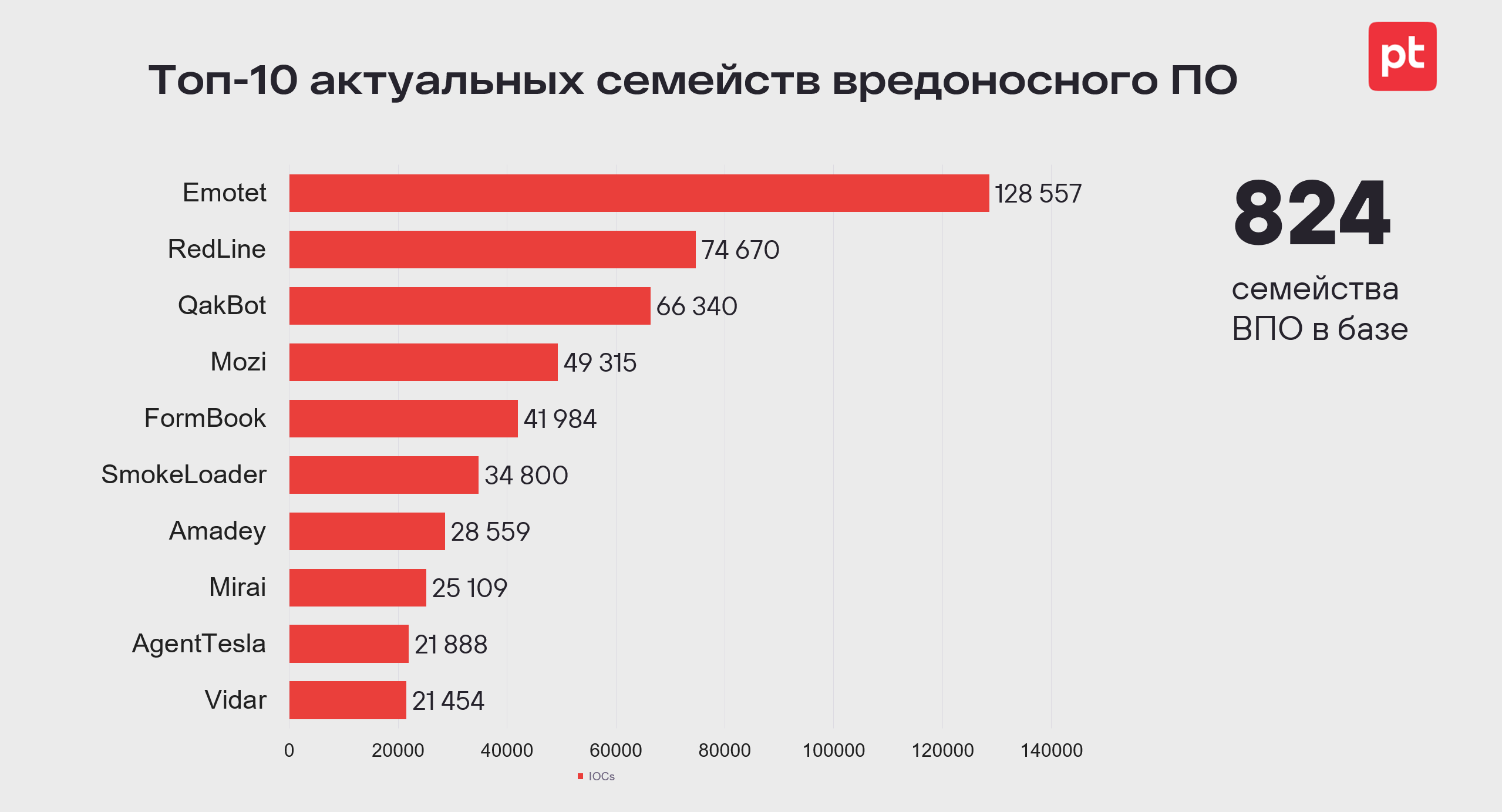

База индикаторов компрометации Positive Technologies содержит IP-адреса, URL, домены и хеши файлов.

Специально для этой статьи мы собрали немного интересной статистики по нашей базе.

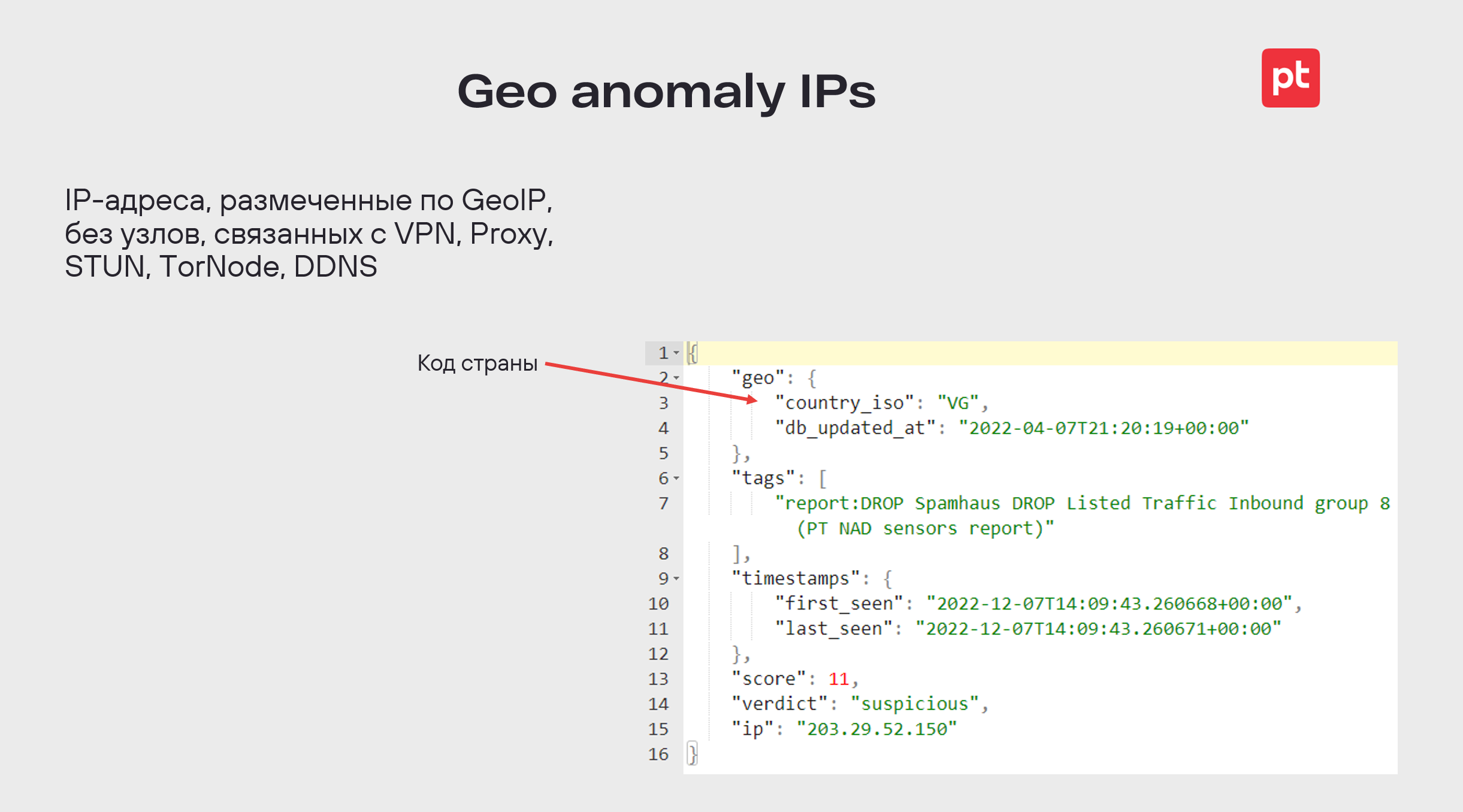

В базе Positive Technologies представлены индикаторы компрометации для почти сотни хакерских группировок и более 800 семейств вредоносного ПО. Кроме того, мы определяем географическое местоположение IP-адресов. Сразу сделаем ремарку: эти данные нельзя использовать для определения степени угрозы, исходящей от той или иной страны.

Чем полезны фиды

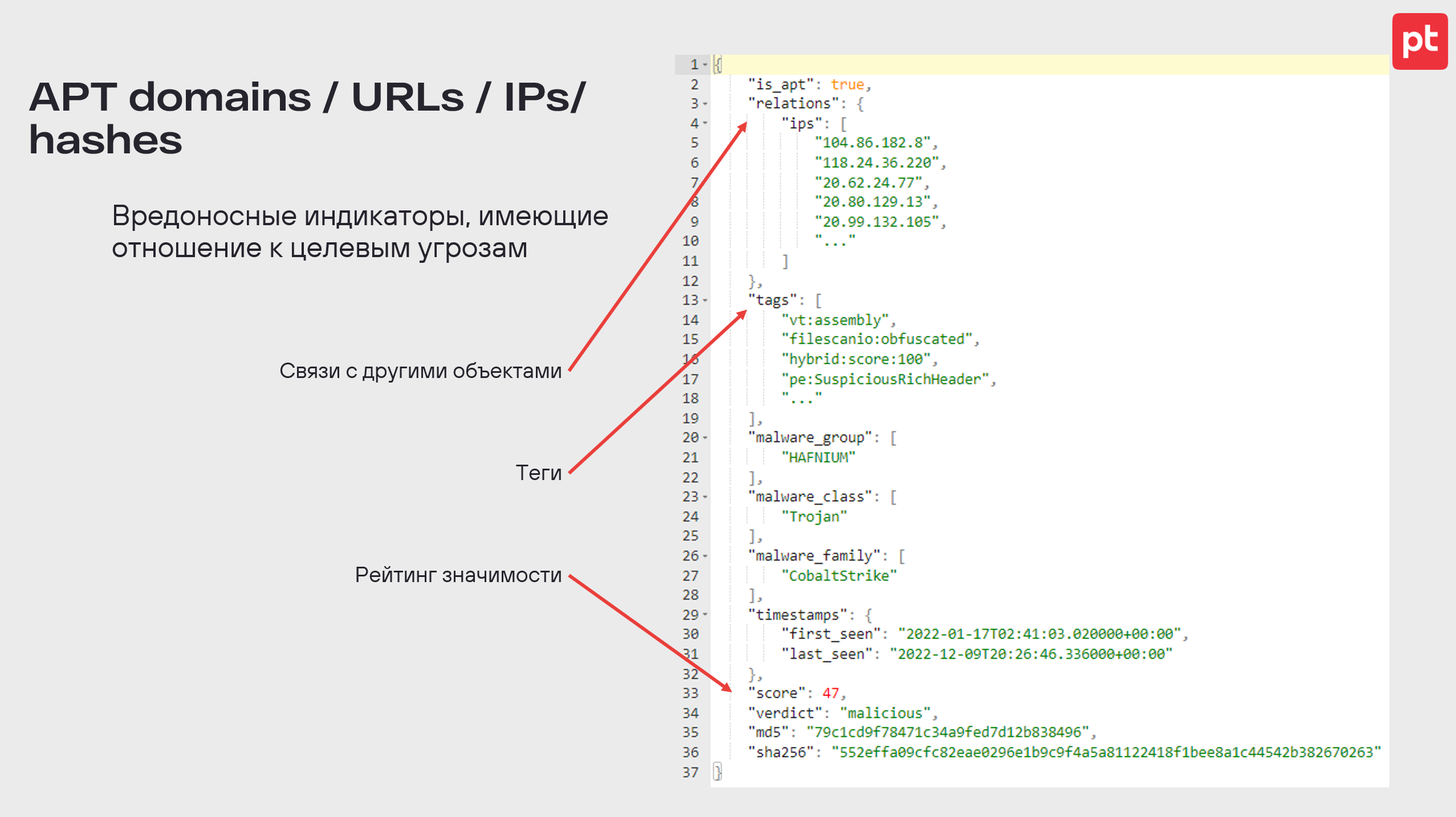

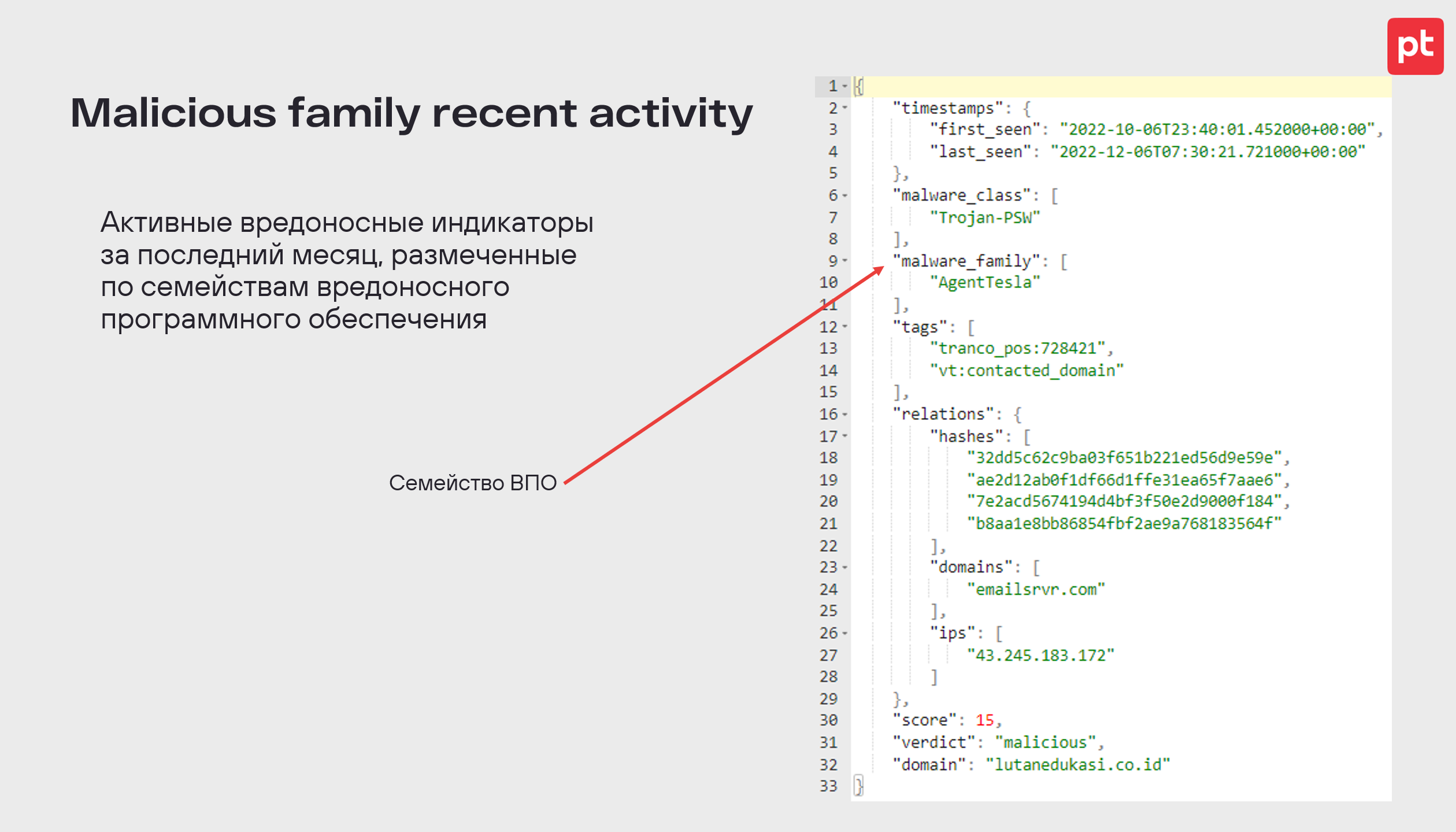

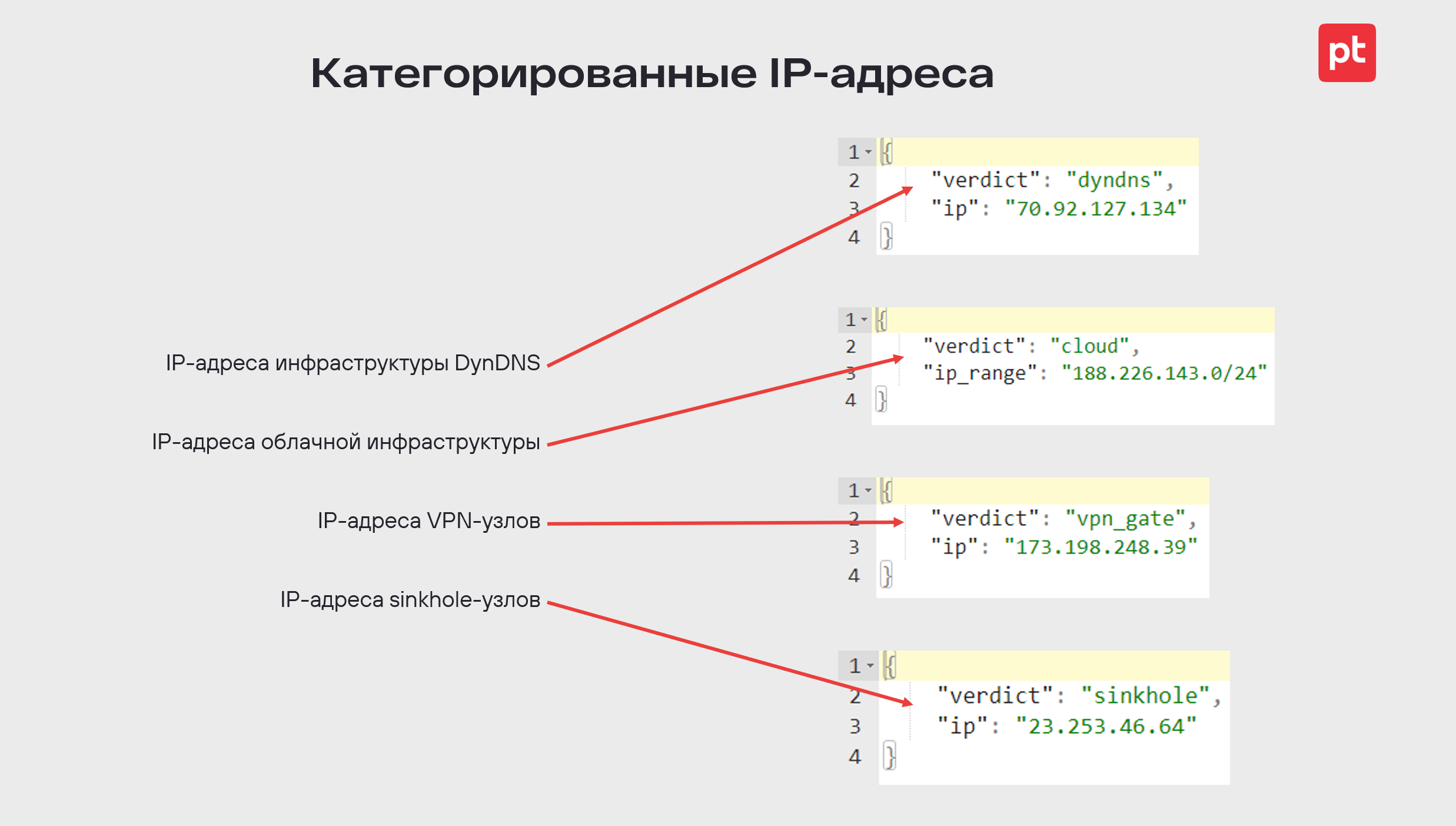

Чтобы данные о киберугрозах приносили максимальную пользу компании, ей важно иметь контекст индикаторов компрометации. Поэтому, помимо индикаторов, фиды должны включать различную информацию, которая позволит понять контекст угрозы для конкретной организации. В нашей базе содержатся различные фиды (и их наборы) в зависимости от потребностей компании, ее размера и отраслевой принадлежности — всего их сейчас более 40. Например, можем собрать срез по актуальным целевым угрозам или фид с IP-адресами sinkhole-узлов.

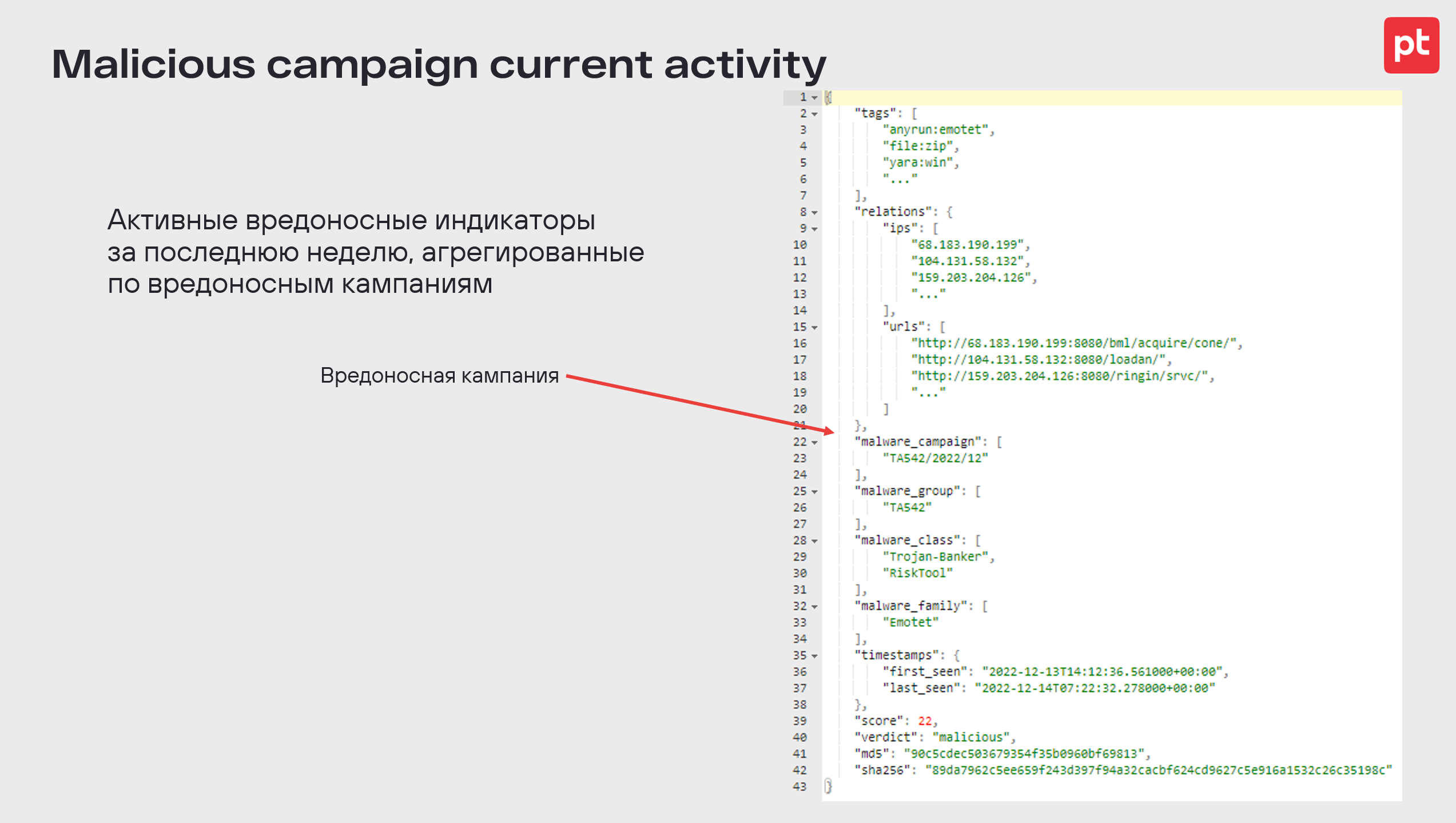

Наполнение фидов очень разнообразно. Давайте рассмотрим состав данных в потоках на конкретных примерах.

В фидах указываются связи с другими объектами, рейтинг значимости и теги. Последние, на наш взгляд, наиболее полезны, так как хранят много контекста, который аналитики могут свободно интерпретировать. При обогащении мы забираем и внешние данные. Теги выставляются как нами вручную, так и внешними системами.

На самом деле контекста в фидах намного больше, чем уместилось на скриншотах. Мы показали лишь фрагменты. Пользователи могут сами выбирать данные, которые в них должны содержаться.

Сейчас мы собрали фиды, включающие:

белый список доменов, хешей файлов, URL- и IP-адресов;

список доменов, хешей файлов, URL- и IP-адресов среднего уровня опасности;

IP-адреса CDN;

загрузку вредоносных доменов, URL- и IP-адресов;

домены, URL- и IP-адреса, ранее использованные в атаках.

В дальнейшем мы планируем добавлять новые данные в фиды, в частности информацию о тактиках, техниках и приемах злоумышленников по матрице MITRE ATT&CK, которая поможет команде SOC выбрать правильные меры реагирования в зависимости от той стадии атаки, на которой находится хакер. Кстати, чтобы специалистам по информационной безопасности было проще раскладывать по полочкам действия атакующих и расследовать инциденты, мы перевели матрицу MITRE ATT&CK на русский язык и опубликовали в интерактивном формате. Сохраняйте в закладки, чтобы она всегда была под рукой!

Сценарии использования потоков данных с индикаторами компрометации

Есть множество сценариев использования данных о киберугрозах: фиды можно загрузить в SIEM-систему (это позволит обнаруживать события ИБ, в которых задействованы критически важные для компании индикаторы компрометации), в другие средства защиты (это обогатит данными об угрозах используемые в компании системы ИБ и повысит их эффективность) или в TI-платформу (это позволит расширить и дополнить контекстом и уникальными данными уже существующую в компании базу знаний об угрозах).

Рассмотрим возможные сценарии использования данных с индикаторами компрометации на примере PT Threat Intelligence Feeds, где он помогает специалистам по защите быстро обнаружить опасную активность в корпоративной сети и предотвратить атаку.

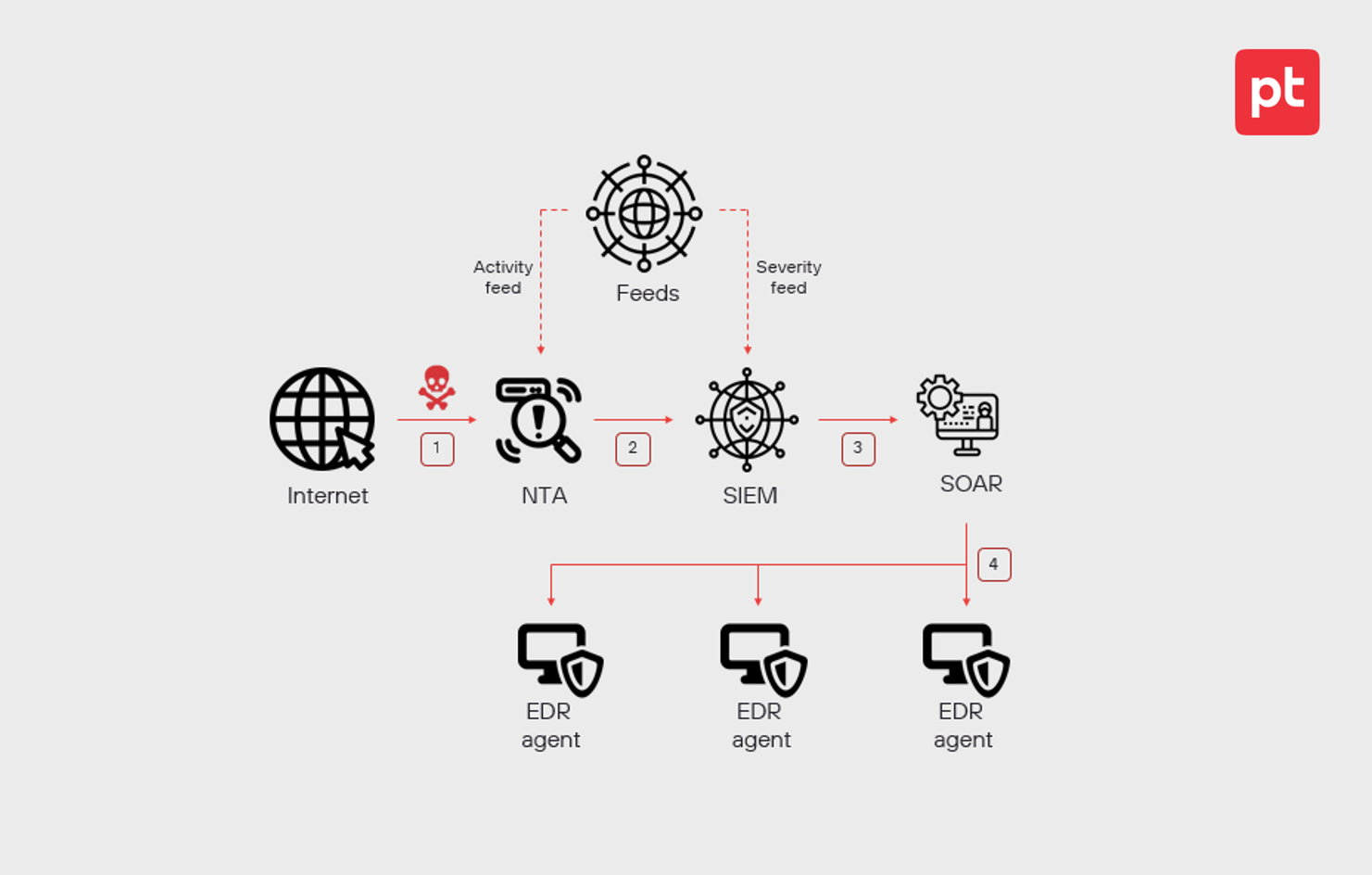

Детектирование вредоносной активности системой анализа трафика (network traffic analysis, NTA) с помощью activity feed. Информация передается в систему мониторинга событий ИБ и выявления инцидентов (security information and event management, SIEM).

В SIEM-системе инцидент приоритизируется с помощью severity feed. Карточка инцидента передаeтся в систему оркестрации, автоматизации ИБ и реагирования на инциденты (security orchestration, automation and response, SOAR).

В SOAR-платформе создается задание для системы обнаружения угроз и реагирования на них на конечных точках (endpoint detection and response, EDR) с целью поиска связанных индикаторов компрометации на конечных узлах.

Запускаются сценарии реагирования на агентах EDR.

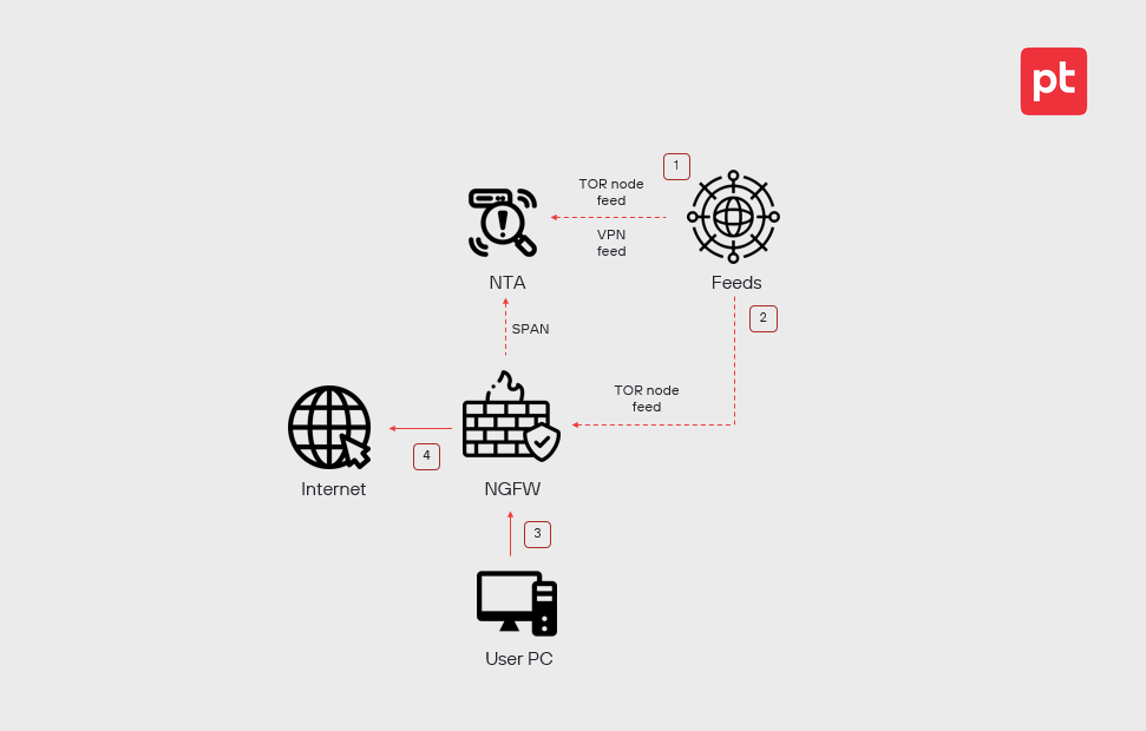

Для обнаружения попыток взаимодействия с ресурсами TOR и VPN системой анализа трафика источниками информации служат TOR node feed и VPN feed.

Для блокирования доступа на межсетевом экране нового поколения (next-generation firewall, NGFW) используется TOR node feed.

Внутренний злоумышленник предпринимает попытку установить вредоносное ПО с теневого форума.

Взаимодействие с TOR-сетью блокируется.

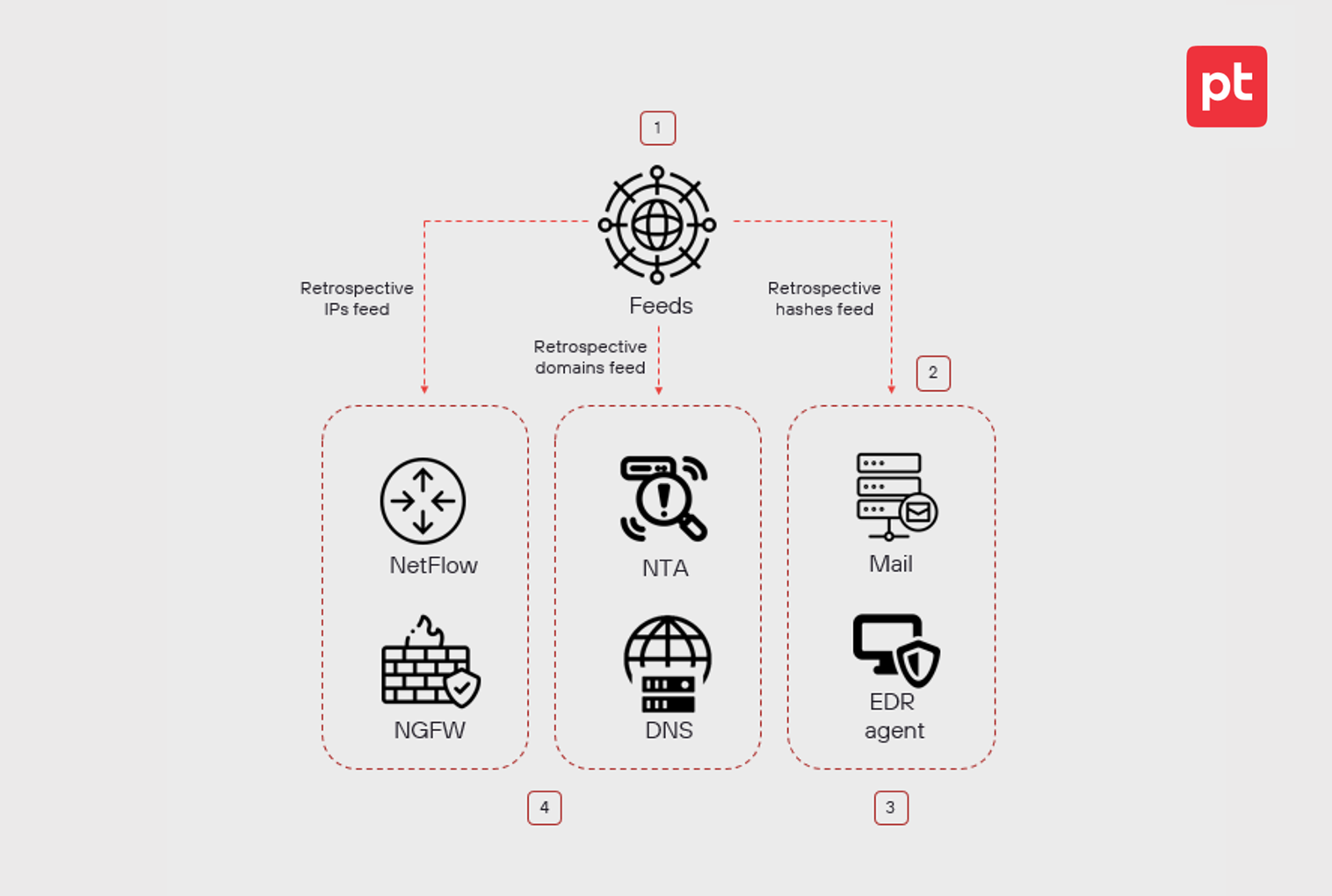

1. При проведении ретроспективного анализа фиды используются для поиска событий:

retrospective IPs feed — в NetFlow и логах МСЭ;

retrospective domains feed — в NTA и логах DNS;

retrospective hashes feed — при анализе почтовых вложений или сканировании конечных узлов с помощью EDR.

2. Обнаруживается ранее пропущенная фишинговая рассылка.

3. По найденным образцам выявляются скомпрометированные узлы.

4. Скомпрометированные узлы дополняются информацией из сетевых анализаторов.

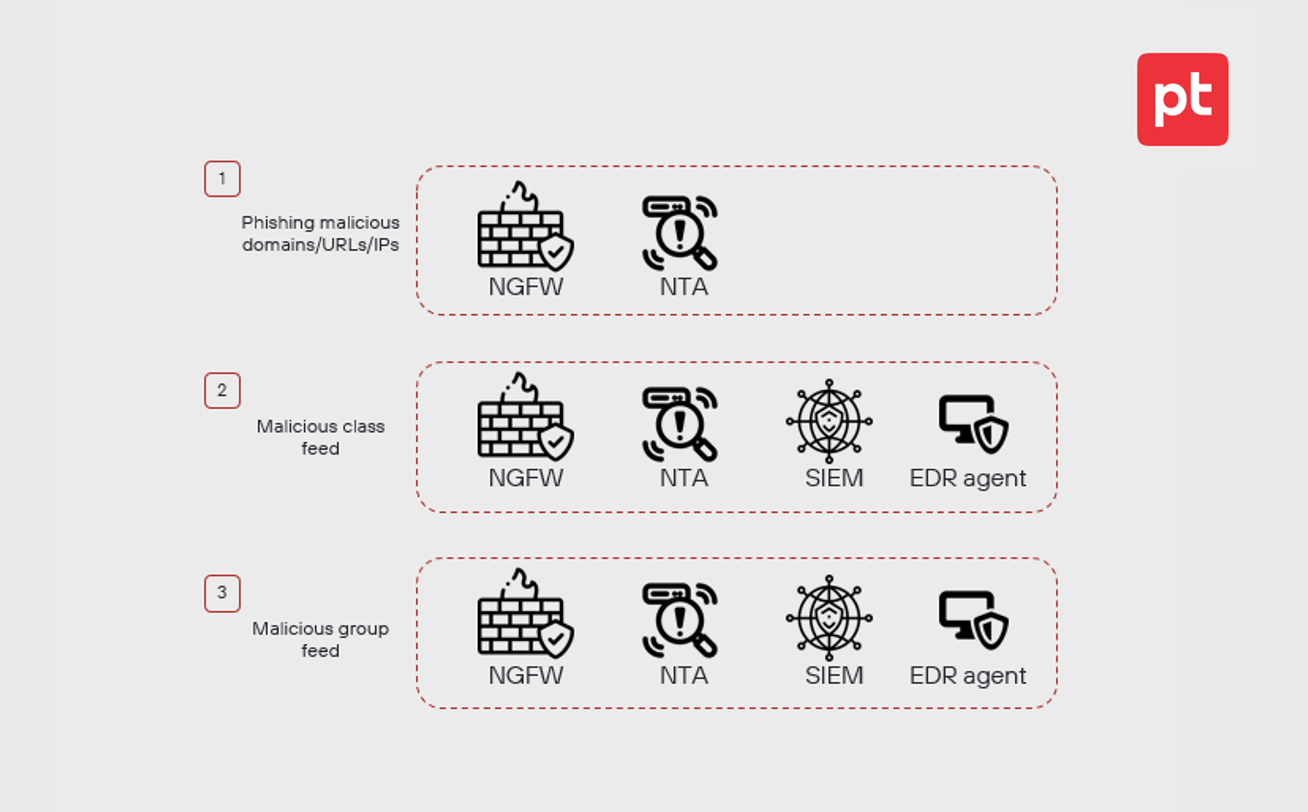

Для предотвращения наиболее опасного вектора атаки — фишинга — используется фид Phishing malicious domains/URLs/IPs.

Для противодействия наиболее опасному классу ВПО — шифровальщикам — используется Malicious class feed.

Для обнаружения атак конкретной активной группировки (например, Cloud Atlas) используется Malicious group feed.

Подводим итоги

Внешние данные об угрозах позволяют быть в курсе того, кто и какими способами атакует бизнес. Для эффективной защиты от кибератак фиды должны быть актуальными, а также содержать контекст, который поможет принять верное решение по реагированию. Например, в PT Threat Intelligence Feeds регулярно обновляются данные, что позволяет командам SOC держать в фокусе современные угрозы, в том числе заточенные под определенную отрасль, регион или конкретную компанию, и использовать их для проактивной защиты. Кроме того, работу с данными следует максимально автоматизировать, чтобы сократить время специалистов на анализ угроз.

Поделитесь своим опытом использования данных threat intelligence в комментариях. Каких результатов вам удалось добиться?

Авторы:

Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies

Максим Долгинин, руководитель направления по работе с данными о киберугрозах, Positive Technologies