Привет! На связи Департамент консалтинга и аудита информационной безопасности Бастион. Не ожидали? А мы вот решили написать пост, потому что есть желание поделиться полезной информацией. Дело в том, что иногда мы выступаем в качестве внешних ИБ-аудиторов различных организаций, в том числе финансовых. И в последних мы часто сталкиваемся с почти полным отсутствием подготовки к проверке, а ведь это может повлечь за собой штрафы и всевозможные финансово-репутационные потери. Поэтому мы решили отсыпать немного лайфхаков тем из вас, кто занимается информационной безопасностью в финансовых организациях. Статья может быть интересной и другим читателям, интересующимся безопасностью в компаниях из финансового сектора.

Для финансового рынка Банк России, он же ЦБ, — мегарегулятор (официальный термин). Это означает, что все финансовые организации (ФО) страны подотчетны ему не только в финансовом смысле, но и в части обеспечения информационной безопасности. Не так давно ЦБ принял несколько положений, определяющих критерии правильности построения и управления систем защиты информации в ФО. А проверяют компании на соответствие этим критериям специальные аудиторы.

Основную проверку проводит сам ЦБ. Перед ней финансовой организации нужно оценить свою информационную безопасность на соответствие ГОСТу. Эту оценку в свою очередь могут проводить сторонние аудиторские компании, имеющие лицензию ФСТЭК России. Этим занимается наш Отдел консалтинга и аудита защиты информации в коммерческих и финансовых организациях. По результатам оценки мы составляем отчет, который компания отправит в ЦБ для будущей общей проверки. Кроме самой оценки мы проводим предаудит, выписываем рекомендации по повышению уровня ИБ или по устранению несоответствий (и помогаем их устранить). У нас есть соответствующие лицензии и дополнительные сертификаты у сотрудников. Но хватит саморекламы, вернемся к сути статьи.

Финансовые организации — это основа государственной денежной системы, поэтому ЦБ к ним так неравнодушен. К тому же их информационные системы содержат множество конфиденциальной клиентской информации, включая данные о транзакциях. С одной стороны важно обеспечить защиту этой информации, а с другой — обеспечить быстрый и бесперебойный обмен данными. Вот почему требования к инфобезопасности ФО такие строгие.

К финансовым относятся и кредитные, и некредитные организации. Кредитные в свою очередь делятся на банковские и небанковские (например, электронные платежные системы, работающие без открытия счета, такие, как электронные кошельки Юмани, Qiwi). А некредитные — это негосударственные пенсионные фонды, инвестиционные фонды, микрофинансовые организации, ломбарды (полный перечень перечислен в ФЗ-86). Однако, весь этот зоопарк проверяют на информационную безопасность по единым государственным стандартам.

Как выглядит ИБ-оценка ФО по ГОСТу

Особые требования к финансовым организациям прописаны в серии ГОСТов 57580 «Безопасность финансовых (банковских) операций»:

ГОСТ 57580.1 содержит перечень мер по различным направлениям безопасности, которые ФО должна реализовать;

ГОСТ 57580.2 содержит методику оценки этих мер;

ГОСТы 57580.3 и 57580.4 связаны с операционным риском и операционной надежностью.

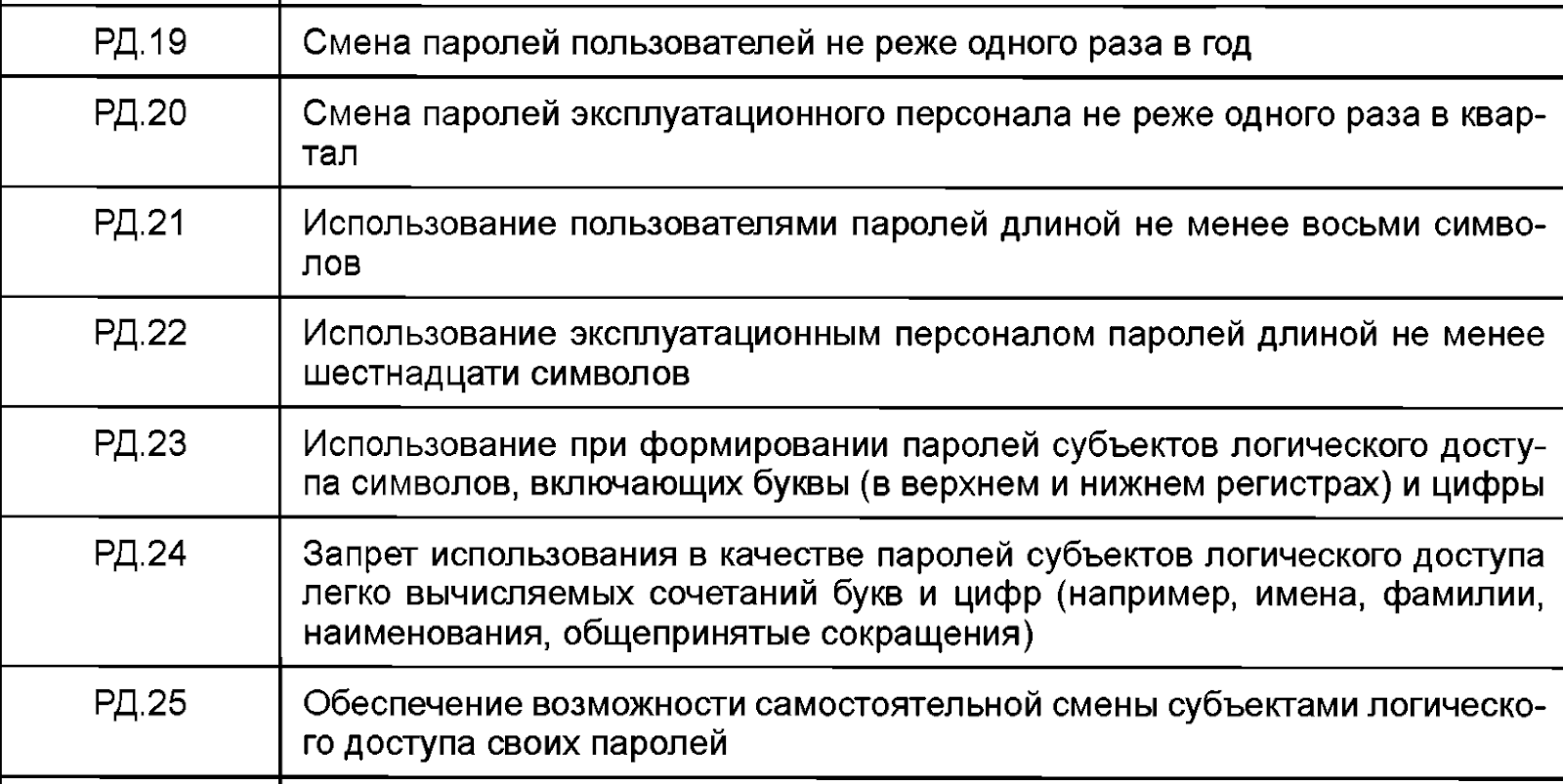

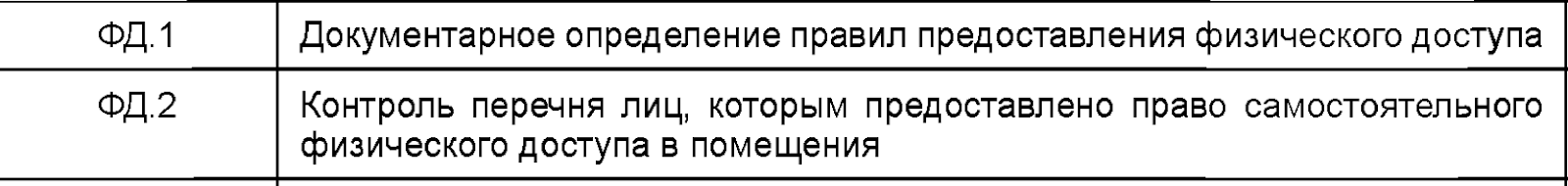

Пока что нас интересует только первый — ГОСТ 57580.1 с набором ИБ-мер для реализации. Например, для защиты вычислительных сетей прописаны меры по реализации сетевой изоляции сегментов, межсетевому экранированию и подобные. Для общего понимания пробегитесь по таблице ниже.

Можно заметить, что в таблице есть столбец «Уровень защиты информации». В соответствии с ним каждая мера в организации должна быть технической (Т), организационной (О) или может вообще не требоваться. Техническая мера закрывается какими-либо техническими средствами (ПО, железо), организационная — политиками, регламентами, инструкциями.

Для ФО уровень защиты определяется Положениями ЦБ. В каждом положении однозначно прописано, что конкретные организации должны обеспечивать, например, стандартный (2) уровень защиты информации. Есть еще уровень соответствия, для его определения считается итоговая оценка того, как реализованы меры (помимо них там еще много нюансов), и в результате получается число. В зависимости от того, в какие диапазоны попадает это число, устанавливается уровень соответствия. Например: итоговая оценка в диапазоне от 0.85 до 0.9 — это четвертый уровень соответствия.

Меры в ГОСТе распределены по процессам:

Процесс 1. «Обеспечение защиты информации при управлении доступом»;

Процесс 2. «Обеспечение защиты вычислительных сетей»;

Процесс 3. «Контроль целостности и защищенности информационной инфраструктуры»;

Процесс 4. «Защита от вредоносного кода»;

Процесс 5. «Предотвращение утечек информации»;

Процесс 6. «Управление инцидентами защиты информации»;

Процесс 7. «Защита среды виртуализации»;

Процесс 8. «Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств».

ИБ-оценка проводится в соответствии с Требованиями к защите информации на этапах жизненного цикла автоматизированных систем и приложений (см. ГОСТ 57580.1 — оценка проходит по пунктам 7 8 и 9), а также по четырем направлениям:

Направление 1. «Планирование процесса системы защиты информации»;

Направление 2. «Реализация процесса системы защиты информации»;

Направление 3. «Контроль процесса системы защиты информации»;

Направление 4. «Совершенствование процесса системы защиты информации».

Даже если прочитать ГОСТ вдумчиво и несколько раз (что рекомендуется), то кажется, будто весь аудит будет сводиться к следующему:

Взяли меру.

Оценили реализацию.

В реальности это более комплексный процесс, включающий в себя предаудитные работы, предварительный и (или) итоговый аудит, помощь в реализации мер, помощь в интерпретации трактовок Банка России и многое другое. Поэтому финансовой организации перед аудитом необходимо иметь ряд документов, регламентирующих и в какой-то степени определяющих аудит. Например, документ о выделении контуров безопасности или ведомость применимости мер — бумаги, в которых определены используемые технологии и выделены меры, которые будут выполняться.

На местах нам чаще всего приходится разбираться «с тем, что есть». Давайте же узнаем, как надо.

Выполните несложную подготовку, пожалуйста

Ниже мы расскажем, что лучше сделать, чтобы аудит прошел быстро и безболезненно, а также приведем примеры из нашей аудиторской практики.

Определите свой подход к оценке

Перед оценкой обеспечения информационной безопасности нужно определить область оценки — совокупность оцениваемых объектов информатизации. Эта область зависит от инфраструктуры организации и от положения, по которому ФО проходит аудит (например, для положения 683-П нужны системы, участвующие в осуществлении банковской деятельности и связанные с переводами, а для 802-П нужна инфраструктура платежной системы Банка России).

Глобально существует два подхода к выбору оцениваемой области: оба правильные, но один «правильнее». Многие проверяющие из ЦБ придерживаются именно этого, первого варианта.

Два подхода к выбору неприменимых мер

Смысл в следующем. Некоторые из множества мер ГОСТа могут быть неприменимы для организации. Поэтому их не оценивают, но указывают в специальном перечне неоцениваемых областей.

1. Исключение только по неиспользуемым технологиям. Если в организации нет удаленного доступа, то можно внести в перечень весь «Процесс 8: Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств» (см. выше распределение мер по процессам). Или, например, если в организации нет банкоматов и платежных терминалов, мы убираем меры, связанные с ними. Остальные, влияющие на оценку меры, нужно будет реализовать, чтобы получить уровень соответствия не ниже того, что определено в соответствующем Положении Банка России. Этого подхода придерживается ЦБ (и мы).

2. Исключение не только по неиспользуемым технологиям. В рамках этого подхода можно исключить и те меры, которые не нейтрализуют актуальные угрозы. При этом можно включить еще какие-нибудь дополнительные меры (не из ГОСТ), которые посчитаете нужными для нейтрализации угроз безопасности. Тогда в организации помимо модели угроз должна быть и ведомость применимости, в которой описаны актуальные угрозы и меры ГОСТа, нейтрализующие ее. Не все проверяющие готовы принять такой подход, но если вы готовы «бодаться» за свою правоту, то, согласно ГОСТ 57580.2 (пункт 6.11), такой подход правомочен.

Вовсе не значит, что при первом подходе организации не требуется модель угроз — она обязательно должна быть, иначе как мы будем понимать, от кого и как защищаться? Однако наш опыт подсказывает, что ЦБ, спрашивая при проверке все меры, не требует их четкой корреляции с угрозами.

Лайфхак: иногда проще сделать так, как хочет ЦБ, и не заморачиваться.

Сделайте описание реализации мер

Все оценки по ГОСТ 57580.1 делаются согласно формам, определенным в ГОСТ 57580.2. Если внимательно посмотреть, описание реализации в этих формах не требуется, однако это хорошая практика.

Во-первых, описание позволяет нам сделать более точную проверку. Заказчики аудита не просто видят 1 и 0 напротив меры, а понимают, почему мы поставили ту или иную оценку. Во-вторых, когда будет проверка в ЦБ, вам будет проще объяснять его представителям, почему выбрана та или иная мера.

На местах обычно происходит так: приходит проверка ЦБ и спрашивает подтверждение реализации этой меры. В хорошем варианте развития событий специалист по ИБ знает, как это реализовано. В реальности часто случается так, что специалист не знает (откровенно говоря, у них и так много работы, чтобы еще и вникать в формулировки ГОСТа) либо нечетко формулирует, как реализована мера. В результате начинают сыпаться письма от ЦБ с предписаниями об устранении нарушений и появляется необходимость на них отвечать.

Лайфхак: если не хотите писать десяток писем (исправляя перед этим нарушения) — напишите один раз реализацию.

Оцените границы корпоративной инфраструктуры

Определение границ — это, пожалуй, первое с чего начинается аудит. Для нас самый простой способ выяснить этот момент — спросить у главного ИБ-шника. Типовой список вопросов к нему ограничивается назначением систем: есть АБС? ДБО? Процессинг, SWIFT, платежная система Банка России (ПС БР), другие платежные системы, система передачи финансовых сообщений Банка России (СПФС), единая биометрическая система (ЕБС)? Добавляем в вопросы перечень семейств СЗИ: Firewall, IPS/IDS, IDM, DLP, SIEM, сканер уязвимостей, антивирусники, СЗИ от НСД, СКЗИ, контроль мобильных устройств и т. д.

В идеальной картине мира в организации уже принят перечень систем, входящих в контур безопасности (и соответственно в оценку), и специалист по ИБ это все знает. В реальности у нас была ситуация, когда в банке бешеная текучка кадров, существующий начальник ИБ-отдела работает всего 2 недели, специалист по ИБ — 5 месяцев, начальник отдела ИТ — 9 месяцев, а перечня нет. Что мы делали:

Задавали типовые вопросы (выше) и оценивали знания специалистов;

Просили отчет прошлого аудита;

Просили карту сети, стандарты конфигурирования сетевых устройств и любую подобную информацию;

Искали в почтах письма по ключевым словам (которые называли выше);

Смотрели информацию на сайте;

Спрашивали у предыдущих работников.

Так, по карте сети мы однажды «нашли» процессинг, который пропустила при аудите предыдущая организация.

Лайфхак: если не хотите, чтобы мы проделывали с вами все вышеперечисленное (копались в письмах, задавали множество вопросов и т. д.), заранее составьте перечень систем, входящих в контур безопасности и в оценку.

Выделите контуры безопасности

Очень часто контур безопасности для ИБ-шника в Банке — это что-то очень интересное, но непонятное.

Что нам говорит ГОСТ: «Контур безопасности — это совокупность объектов информатизации, используемых для реализации бизнес-процессов и (или) технологических процессов финансовой организации единой степени критичности (важности), для которой финансовой организацией применяется единая политика (режим) защиты информации (единый набор требований к обеспечению защиты информации)».

Представьте лицо прочитавшего это банковского специалиста по ИБ, на котором (специалисте, а не лице) кроме так называемой бумажной безопасности лежат еще и обязанности по мониторингу ИБ, обучению персонала, настройке и администрированию СЗИ. «Смешались в кучу кони, люди…» — типичный день ИБ-шника, который не понимает, как правильно выделить контуры в его банке.

Откроем секрет: нет правильного и неправильного выделения контуров безопасности. Можно выделить контуры и провести аудит быстро, а можно промучиться долго. Вот вам три варианта того, как это можно сделать без мучений.

Вариант 1: собрать все в одну кучу и сделать один контур. Такой подход характерен для небольших финансовых организаций. Чаще всего у них очень простая инфраструктура: АБС, ПС БР и иногда может добавиться платежная система или процессинг. Но в таком случае единый состав мер действует на все системы. Чем нам это может грозить? Мы, аудиторы, не сможем сказать при оценке, что для какого-то сегмента не существует той или иной технологии (даже если ее реально нет). Например, для сегмента ПС БР мы не сможем сделать неоцениваемой областью удаленный доступ. А если в инфраструктуре компании за финансовые процессы отвечает только одна автоматизированная система (как, например, в маленькой некредитной ФО), то какой смысл плодить контуры? Пусть он будет один.

Вариант 2: разделить системы по назначению. В общем случае всю инфраструктуру финансовой организации можно разделить на:

платежный контур (АС/АБС, ДБО, Процессинг, SWIFT, платежные системы);

сегмент ПС БР;

контур ЕБС;

иные вычислительные сети организации (СКУД, 1С, антифрод, системы обучения).

Вариант 3 : разделить системы по используемым технологиям. В рамках ГОСТа нас интересуют только технологии виртуализации и удаленного доступа. Тогда системы, использующие ту или иную технологию, мы кладем в одну кучку, а не использующие — в другую.

Идеальный вариант: сочетание 2 и 3 подхода. Однако наука физика говорит нам о том, что идеальное не существует в реальности. Если организация будет плодить контуры безопасности, она должна будет реализовывать меры по сетевой изоляции и экранированию всех этих контуров. Поэтому…

Лайфхак: выделение контуров безопасности — это всегда задача по маневрированию между «идеально верным» и «возможно реализуемым».

Как соответствовать ГОСТу в организации, где больше двух ИБ-шников

Если ФО небольшая — ИТ-отдел из 3-4 человек и ИБ-отдел из 2-3 человек, — то ее инфраструктуру под силу оперативно описать одному сотруднику. Ответственность в таких отделах распределена неявно: все ответственны за все, а это значит, что каждый может рассказать, как в организации реализована та или иная мера.

Если же организация более крупная, мы попадаем в следующую ситуацию: штат ИБ может быть около 30 человек, а за одну систему (или небольшую группу систем) ответственны 1-2 человека, которые заняты еще и своими ежедневными обязанностями. А виртуальными машинами может заниматься вообще другой отдел, ровно, как и банкоматами. Вот и выходит, что аудит затягивается надолго, потому что мы ждем одного человека, чтобы оценить 2-3 меры. Однажды попав в такую ситуацию, мы выработали такой алгоритм работы:

Узнавали штат отделов ИБ и ИТ.

Уточняли системы, входящие в аудит (включая самописное ПО).

Составляли план проверки с пустыми ячейками для вписания времени проверки и отправляли его заказчику для заполнения.

Выглядело это примерно так:

№ п/п |

Тема проверки |

Аудитор |

Интервьюируемый |

Время и место |

АБС |

||||

ДБО |

||||

….. |

||||

Защита вычислительных сетей |

||||

Антивирусная защита |

||||

…. |

Лайфхак: вы можете тоже заранее составить нечто подобное, чтобы ускорить процесс аудита.

Вместо напутствия

Многие финансовые организации не понимают настоящей ценности профессиональной проверки на соответствие требованиям — думают, что это бессмысленная трата денег и что «и так сойдет, а если что, ЦБ укажет на ошибки и мы все поправим».

Однако по отзывам наших заказчиков квалифицированно выполненная оценка ИТ и ИБ-инфраструктуры на соответствие ГОСТам обеспечивает лояльность главного регулятора, а это немаловажно. Во-первых, проверка в ЦБ пройдет быстро и легко; во-вторых, не придется вносить исправления по предписаниям ЦБ или вести переписку, доказывая, что вас не так поняли. За неисполнение предписаний, а также за непредоставление информации, возможна ответственность — от единовременных штрафов по каждому неисполнению (до 700 тыс. руб) и ограничения размера компенсационных выплат на несколько лет до смены руководящего состава и ограничения проведения отдельных операций.

С аудитом вы получаете уверенность в правильном обеспечении информационной безопасности, а также большее доверие со стороны своих партнеров и клиентов. Вы точно знаете, насколько хорошо устроена ИБ-служба, достаточно ли она обеспечена ресурсами. Вы знаете узкие места в своей системе защиты; понимаете, что, когда и зачем нужно предпринять для ее усовершенствования. Документальные результаты аудита становятся основанием для кадровых или технических решений в области информационной безопасности бизнеса.

Но главное — ваша ФО снижает риски финансовых и репутационных потерь в случае утечки информации, сбоев, простоя оборудования. ИБ-аудит — это эффективный способ получить независимую экспертную оценку текущего уровня защищенности от инфо-угроз.

Shaman_RSHU

Очень печально, когда "большой брат" в виде крупного банка адаптирует эти требования в виде своих методик и требует их выполнения от своих "братьев меньших" - партнеров и выкупленных компаний, у которых бизнес-процессы вообще не связаны с финтех или финансовой деятельностью (купи/продай я не считаю).

mugalem

Звучит как холдинговая структура. Смотря кто стоит во главе ИБ самого холдинга. Едва ли это будет именно банковский работник. И да, так делали еще лет 10-15 назад повсеместно. Плясали от компетенций и зрелости как правило....

Сейчас скорее будет применяться дифференцированный подход как в управлении ИБ, так и в раздельном комплаенсе. Скорее унификация и вертикаль процессов разумна в части технического инструментария, его же лицензирования и универсальных верхнеуровневых метрик результативности. Если тупо все форсить сверху вниз - то жить этому кубику рубику полгода-год до прихода более адекватных людей.