Системы лицевой биометрии начинают активно использоваться во множестве ситуаций: при цифровой регистрации покупателей, аутентификации доступа к веб-сервисам, разблокировке сотовых телефонов, проходе в офис или на спортивные мероприятия, и так далее.

Такое распространение технологии неизбежно сопровождается новыми способами обмана с целью получения мошеннического доступа. Только в одних Соединённых Штатах, по оценкам Федеральной торговой комиссии (FTC), в 2021 году потери из-за мошенничества с личными данными составили приблизительно 2331,2 миллиона долларов, что вдвое больше, чем в 2019 году. Согласно данным FTC, мошенничество с личными данными составляет больше 50% от общего зафиксированного числа мошеннических действий.

Нельзя сказать, что мошенничество — это что-то новое; любой процесс, связанный с идентификацией личности, как с участием биометрии, так и без неё, становится целью злоумышленников, стремящихся получить доступ к не принадлежащим им правам пользования.

И с биометрией ситуация ничем не отличается, различия заключаются лишь в способе организации мошенничества. В этом посте мы ответим на некоторые вопросы о мошеннических действиях в системе лицевой биометрии и о технологиях, способных защитить от них.

Атаки на визуальный образ

Различные слабые места биометрической системы можно использовать для атаки. В этой статье мы рассмотрим так называемые «атаки на визуальный образ» (Presentation Attack, PA).

В атаках на визуальный образ атакующий или создаёт копию человеческого биометрического признака (например, латексную маску, имеющую физические признаки нужного человека), или изменяет собственные биометрические признаки (например, лицо, чтобы сокрыть свою личность или чтобы напоминать кого-то ещё).

При таких попытках мошенничества атакующий показывает подсистеме захвата биометрии или артефакт, или человеческие характеристики (камеру и/или ПО, выполняющие снимки лица) таким образом, чтобы это влияло на логику, позволяющую системе решать, принадлежит ли это лицо аутентифицируемому или идентифицируемому человеку.

Иными словами, систему атакуют, не модифицируя её компоненты, а изменяя ответ системы, «обучая» датчик мошеннической биометрической характеристике. При лицевой биометрии датчиком является камера, а процесс «обучения» состоит из записи камерой артефакта, представляющего мошенническую биометрическую характеристику; таким артефактом может быть фото на экране, распечатанное на бумаге фото, реалистичная маска и так далее.

Когда мы говорим о мошеннических биометрических характеристиках, то имеем в виду один из следующих сценариев:

- Артефакт, изготовленный для того, чтобы напоминать человека, за которого его нужно выдать, или непохожий ни на кого, но позволяющий нападающему скрыть свою личность.

- Реальное лицо нападающего, но загримированное, раскрашенное или татуированное, что позволяет ему скрыть свою личность или выглядеть как человек, которого он должен напоминать.

Юридические нормы, защищающие от подобного вида атак

Принципы для оценки подобного вида атак разработаны в рамках ISO/IEC 30107-3:2017. Этот стандарт родился благодаря желанию классификации атак на основании таких параметров, как объём усилий, необходимый нападающему, и нацелен на создание методологических принципов, позволяющих объективно измерять надёжность системы распознавания атак. Некоторые программы оценки, например, iBeta Quality Assurance, разделяют порядок типов атак по сложности на два уровня:

- Уровень 1: атакующий не знает алгоритмов, используемых атакуемой биометрической системой. По оценкам, атакующий может потратить до восьми часов на один вид атаки, использовав на создание каждого используемого устройства максимальный бюджет в $30. Подобный вид атаки можно провести при помощи доступных в офисе материалов: мобильных устройств, бумаги и так далее; следовательно, такие атаки можно выполнять без труда.

- Уровень 2: атакующий знает подробности алгоритмов, используемых в биометрической системе. По оценкам, атакующий может потратить до 24 часов на выполнение атак одного вида, и на изготовление каждого исследуемого устройства имеет бюджет приблизительно в $300.

Уровень 1: пять видов атак

1. Атака воспроизведением фото: этот вид атак состоит из демонстрации камере экрана с лицом, которое хочет использовать атакующий.

2. Атака воспроизведением видео: как и в предыдущем виде атаки, камере показывается лицо на экране, только вместо фотографии используется видео. Это позволяет человеку моргать, двигать головой и совершать другие жесты, которые можно воспроизвести в видео.

3. Атака распечаткой: камера фиксирует лист бумаги, на котором распечатано лицо атакуемого человека.

4. Распечатанная маска с 3D-слоями: как и в предыдущем случае, атака состоит из распечатывания фотографии лица на бумаге. Но в этом случае печатается несколько изображений, после чего признаки вырезаются и приклеиваются, чтобы создать впечатление трёхмерного объёма.

5. Атака распечатанной маской: использование распечатанного листа, как и в атаке распечаткой, однако глаза контур лица и рот вырезаны, создавая «бумажную маску» и позволяя имитировать нужное лицо.

Уровень 2: девять типов атак

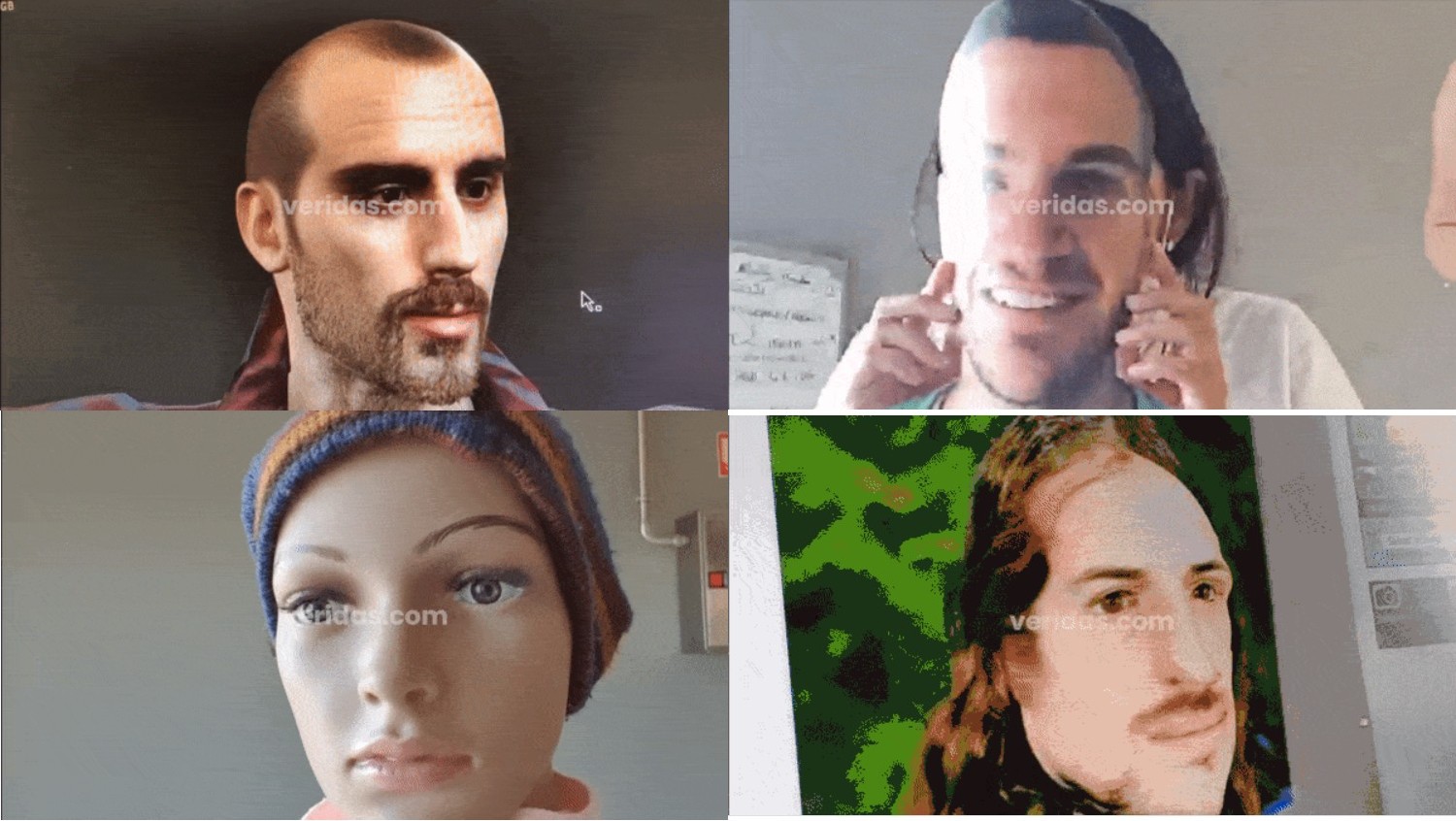

6. Атака аватаром 2D-to-3D:: заключается в автоматической генерации 3D-аватара лица человека из его фотографии и в воспроизведении этого аватара на показываемом камере экране.

7. Атака воспроизведением фото 3D-рендера: заключается в рендеринге статического изображения из 3D-лица и демонстрации изображения на экране. Генерация 3D-выполняется вручную при помощи инструментов графического редактирования. Затем очень реалистичный рендер лица воспроизводится и показывается камере.

8. Атака воспроизведением видео 3D-рендера: как и в предыдущем случае, заключается в создании 3D-модели лица, но вместо рендеринга одной фотографии воспроизводится видео в реальном времени. Эта анимация применяется для имитации живого человека.

9. Изогнутая бумажная 3D-маска: в этом случае лицо человека распечатывается на листе высококачественной фотобумаги и изгибается, придавая впечатление объёма.

10. Многослойное прозрачное 2D-фото: фотография лица распечатывается на двух бумажных подложках. Одна фотографическая и очень высокого качества. Вторая представляет собой прозрачную подложку. Два снимка накладываются друг на друга, создавая впечатление глубины.

11. Атака латексной маской: в этом случае изготавливается самодельная латексная маска из органических материалов, способная подвергаться быстрой деградации. Для изготовления требуется присутствие имитируемого человека или 3D-воссоздание его лица, потому что для создания формы для отливки маски необходимо использовать лицо человека. После создания маски она художественно раскрашивается для создания признаков имитируемого человека.

12. Атака пластмассовой маской: она схожа с предыдущей, но в ней используется термопластик или иной похожий материал. Такие маски изготавливаются примерно так же, как латексные, но более устойчивы (пластмассы деградируют не так быстро).

13. Атака силиконовой маской: как и предыдущие два случая, но здесь для маски используется силиконовая подложка. Силиконовые маски прочнее латексных, но сохраняют ту же степень гибкости.

14. Атака головой манекена: применяется манекен наподобие выставленных в магазинах одежды. Чтобы сделать его более реалистичным, он дополняется волосами и аксессуарами.

В авангарде точности и безопасности

В случае распознавания доказательства жизни (proof-of-life) для повышения сложности распознавания мошенники могут комбинировать различные виды атак. Чтобы эффективно выявлять и предотвращать их, используются две методики выявления доказательства жизни: active proof-of-life и passive proof-of-life:

- Активные тесты proof-of-life выполняются следующим образом: пользователя просят выполнить серию действий, например, произвольно подвигать головой. Такой тип проверки жизни обязателен в определённых ситуациях, но включает в себя процесс с обычно более высоким уровнем отказов.

- При пассивной проверке жизненности пользователю не предлагается выполнять никаких действий. Это существенно упрощает взаимодействие с пользователем, уменьшает сложность процесса, таким образом повышая его скорость и эффективность.

Комментарии (6)

Mike_666

14.08.2023 12:14+3Кажется что в эпоху расцвета генеративного ИИ уже всем, и уж точно специалистам в области информационной безопасности, должно быть известно что использовать биометрию удаленно - крайне сомнительная идея т.к. биометрию легко украсть или подделать, но очень сложно изменить легитимному пользователю.

uhf

14.08.2023 12:14Успевают продавать, пока не все это поняли.

Ну, либо, государство лоббирует, с известными целями.

OlegAir

14.08.2023 12:14Я всё время с разных сторон слышу сомнения в удалённом использовании биометрии, а когда дело доходит непосредственно до реализации атак, то как правило, взломать систему им не удаётся. Это не значит, что это невозможно сделать, безусловно, но слабое звено в этой системе — не биометрия, а мошенники ломают всегда самую уязвимую часть. После генерации изображения его надо как-то предъявить системе.

В статье расписано избыточное количество атак, так как всё, что делается на компьютере - это в итоге screen replay, и такой тип атак достаточно эффективно ловится многими системами.

Aquahawk

А почему нету атаки маской из папье-маше? А где атака головой выпиленной из бруска дерева бензопилой? Мне кажется мало отдельных видов атак.

Mike_666

Главное, что б не из пользователя...

Aquahawk

Тогда это на самом деле пользователь, никаких проблем. Предъявлен пользователь, опознан пользователь.