В начале сентября мы перенесли облако NGcloud на новый домен. Перед миграцией проанализировали домен с помощью инструментов OSINT. Зачем? Потому что из сведений о домене хакеры могут добыть массу информации: начиная от данных владельца и заканчивая внутренними документами компании. В этой статье собрали все шаги и бесплатные OSINT-инструменты, которые помогут определить: какая информация о вашей компании есть в открытом доступе, как ее могут использовать злоумышленники и что можете сделать вы, чтобы предотвратить потенциальную атаку.

Составляем карту доменов

Карта доменов - это вся информация о доменных именах, связанных с вашей организацией:

список доменов и поддоменов, принадлежащих вашей компании,

сервисы, запущенные на этих доменах (например, веб-сайты, почтовые серверы, FTP и так далее),

их IP-адреса, сертификаты SSL и DNS-записи,

владельцы (например, информация из WHOIS).

С картой у вас уже будет информация, какие домены используются на периметре и какие «светятся» наружу. Это инвентаризация и разведка, которая позволяет понять, откуда теоретически злоумышленник может вас атаковать, что вам нужно регулярно сканировать и защищать.

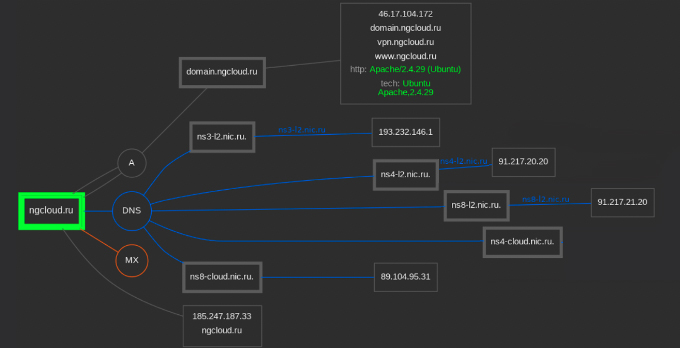

Для сбора доменов есть два интересных инструмента. Первый – DNSdumpster. Он отрисует вам карту доменов и укажет все DNS записи.

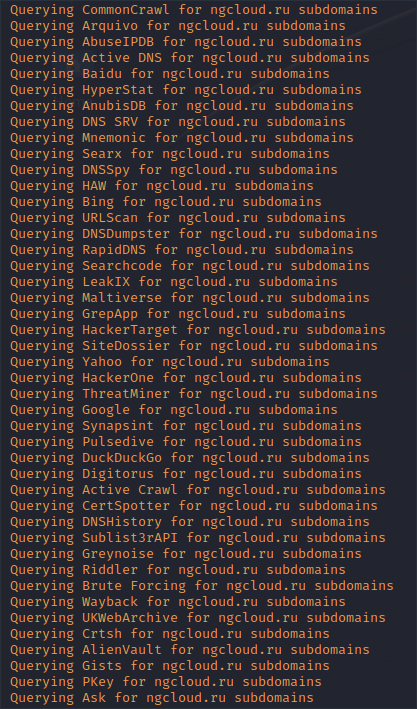

Второй – Amass. Помимо того, что это on-premise утилита, оно отличается от DNSDumpster возможностью автоматизировать поиск с помощью скриптов. Также в ней можно сравнивать результаты поисков от разных дат и выявлять произошедшие изменения.

Еще инструменты-аналоги: puredns, dnsrepo, dnsviz, dnslytics

Изучаем историю DNS на сайте

История DNS покажет, нет ли у хакеров обходных путей, через которые они могут атаковать. Эти обходные пути образуются по-разному. Например, компания переезжает со старого IP-адреса на новый, когда встает за сервис DDoS-защиты и забывает убрать и заблокировать старый IP-адрес. Получается, что у вашего сервиса две «входных двери». В такой ситуации компания может навесить на «парадный вход» WAF и другие средства защиты, но злоумышленник придет откуда не ждали, и сможет атаковать через старый IP.

Хорошие инструменты для проверки истории DNS – dnshistory и completedns. Там все просто: вводите домен и видите, какие записи и адреса менялись.

Чтобы отследить, что было на домене год, два или пять лет назад, можно использовать сервисы wayback machine и stored.website. Они показывают, как выглядел сайт в определенный промежуток времени. Очень удобно, если нужно отследить, что публиковалось на вашем домене до покупки и с чем он может ассоциироваться у людей в Интернете.

Проверяем на SPAM и malware

Эти проверки стоит делать как до покупки домена, так и после, когда вы его используете для своих нужд.

До покупки важно проверить, не зарегистрирован ли домен в черных списках DNS (DNSBL), и не приобретаете ли вы вместе с доменом его сомнительную репутацию.

Во время эксплуатации тоже продолжаем проверять домен по спам и malware-базам. Возможно, незаметно для вас самих ваш домен участвует в рассылке спама, а значит ваш почтовый сервер и домен скомпрометированы. Домен будет помечаться как «плохой» в репутационных базах, и почта с такого домена будет блокироваться получателем.

Для проверки домена по спам-базам рекомендуем Barracuda Reputation Lookup и Spamhaus.

Чтобы узнать, не ассоциируется ли ваш домен с malware и вирусами, используйте VirusTotal или сервис «Лаборатории Касперского».

Если при проверке обнаруживается, что домен есть в спам-базе, нужно искать причины. Конечно, проверять, не рассылается ли с домена спам можно и другими способами, но они требуют отдельного процесса отслеживания логов.

Ищем двойников (фишинг)

Обязательно проверьте домен на потенциальные возможности для фишинга. Инструменты DNStwister и IDN Checker показывают все варианты фишинговых доменов, максимально похожих на ваш. Исследуйте те, которые ближе всего к вашему доменному имени и посмотрите, не маскируется ли кто-то под вашу компанию.

Ищем код в открытом доступе

Проверьте код в открытых репозиториях Github/Gitlab. Иногда разработчики оставляют в открытых репозиториях приватный ключ к сервису, забывая удалить его из кода. Часто наблюдал, когда ключи от Service Desk оказывались в открытом доступе.

Через поиск на Github/Gitlab вы найдете только то, что уже выложено в открытые репозитории. В качестве альтернативы можно поискать код в Google. Он покажет, что было открыто на момент индексации, даже если сейчас закрыто.

Вот примеры шаблонов запросов:

(site:github.com | site:gitlab.com) "domain"

(site:github.com | site:gitlab.com) "domain" api

(site:github.com | site:gitlab.com) "domain" key.

Ищем «левые» TLS сертификаты

Поиск по сертификатам позволяет отследить, какие TLS выпускались для вашего домена. Это важно, поскольку все сертификаты подлежат учету. Допустим, вы нашли сертификат, который никто из админов не выпускал. Это значит, что злоумышленник смог мимикрировать под представителя компании для выпуска сертификата, а значит может и дальше совершать действия якобы от имени вашей компании.

Что делать, если вы обнаружили сертификат, который не выпускали? Для начала такой сертификат нужно отозвать, написав в удостоверяющий центр. Дальше стоит проверить свою инфраструктуру. Если у вас лишний сертификат Let's Encrypt, то возможно, он был выпущен с одной из виртуальных машин вашей компании. Значит есть риск того, что злоумышленник может управлять вашей машиной. Это уже повод для серьезного расследования.

Для проверки сертификатов мы используем инструмент crt.sh. Для примера покажем наш список: вот здесь https://crt.sh/?q=ngcloud.ru отображается часть сертификатов, которые выпускались для домена ngcloud с датами регистрации и сроком действия. По ним мы ведем учет. Рекомендую делать то же самое и вам с вашими сертификатами.

Находим утекшие корпоративные учетки

Часто сотрудники заводят аккаунты на сторонних сервисах, используя как минимум корпоративные почты, а иногда и пароли. При утечке данных с этих сервисов под ударом оказывается безопасность компании. Вот почему в рамках OSINT мы рекомендуем проверять и постоянно мониторить наличие корпоративных учеток в утечках.

Для поиска по адресам электронной почты есть полезный инструмент — HaveIbeenpwned. Достаточно ввести и подтвердить корпоративный домен, и сервис будет пересылать вам уведомления о корпоративных учетных записях, замеченных в утечках.

Мы активно пользуемся этим сервисом и, если получаем уведомление об инциденте, обязательно предупреждаем пользователя, что на определенном сервисе его учетная запись «утекла» к злоумышленникам. Дополнительно просим сменить пароль на аккаунте с нашим доменом.

Чтобы понять, кто и где регистрирует свою корпоративную почту, также есть сервис WhatsMyName Web. С его помощью удобно искать рабочие e-mail, зарегистрированные на внешних ресурсах.

Еще один удобный инструмент — Skymem. Он показывает, какие учетные записи зарегистрированы на внешних сервисах. Это особенно важно, когда у компании есть домены только для внутреннего пользования, и аккаунты с этих доменов в принципе не должны использоваться на сторонних ресурсах.

Дополнительно можно использовать Epieos, Digital Footprint Check и snoop. Это аналогичные сервисы с похожим функционалом

Продвинутый поиск

Тут хочется отметить инструменты DorkSearch и Advangle. На этих сервисах с помощью конструктора можно легко создать «прицельный» запрос для поисковых систем и найти: домены и поддомены, email’ы, пользователей, файлы в открытом доступе или на публичных хранилищах. Можно задавать тонкие запросы и не пролистывать выдачу в десятки страниц.

Альтернативный инструмент — поисковик с расширенными фильтрами Biznar. Он категоризирует выдачу по параметрам (дата, формат и прочее) и помогает фильтровать все, что нашлось.

Комбинированный поиск с помощью «комбайнов»

Так называемые сервисы-«комбайны» объединяют функционал большинства вышеперечисленных инструментов. Например, в отчете поисковика по миру вещей Shodan вы увидите многие данные по домену, включая что и на каких серверах опубликовано. В бесплатной версии есть бесплатные запросы, за сложные и доступ к полной выдаче нужно будет уже платить.

Из аналогов мы пробовали ZoomEye, FOFA, Censys Search, Onyphe, Hunter Serach Engine и LeakIX. Полный функционал у них тоже доступен только после оплаты, но набор данных в бесплатной версии разный. Если пройтись по всем «комбайнам» списка, вполне можно собрать такой же информативный пакет данных, как и в платной версии Shodan.

Отдельно хотим отметить сервис metabigor. Это агрегатор данных из разных источников. Утилита бесплатная, нужно только установить и запустить ее для поиска информации.

В статье мы рассказали об OSINT-сервисах, которыми пользуемся сами для анализа доменов. На самом деле этих сервисов гораздо больше: на Github есть отдельные подборки с сотнями инструментов OSINT. Часть из них актуальна для определенных стран. Часть полностью платная, поэтому мы их не указывали. Дополнительно приводим два расширенных перечня OSINT-сервисов здесь. Ознакомьтесь и выберите для себя подходящий набор инструментов.