Никогда не доверяйте компьютеру, который Вы не можете выбросить в окно.

Стив Возняк

PS. От автора: выброшенному компьютеру тоже не стоит доверять.

Введение или часть, которую можно пропустить, если знакомы с DevSecOps, CI/CD

DevSecOps представляет собой практику интеграции безопасности в процессы разработки и эксплуатации программного обеспечения, родившуюся из DevOps. Разница с DevOps в том, что DevOps сосредоточен на ускорении процессов разработки и доставки ПО, DevSecOps же вносит в эту парадигму ключевой элемент – безопасность, делая её неотъемлемой частью жизненного цикла разработки. Эта интеграция подразумевает не только использование автоматизированных инструментов для обнаружения и устранения уязвимостей в коде, но и изменения в поведении и способе мышления, направленные на повышение осведомленности и ответственности каждого члена команды за безопасность конечного продукта.

Роль DevSecOps в современной разработке ПО нельзя недооценивать. В эпоху, когда киберугрозы становятся всё более сложными и изощренными, DevSecOps обеспечивает необходимую скорость реагирования на угрозы и улучшает общую безопасность систем. Это достигается за счет раннего включения мер безопасности в процесс разработки, так называемый ShiftLeft, что позволяет предотвратить множество проблем на начальных этапах и при этом является отличной инвестицией. Как известно устранить ошибку в проде значительно дороже. Такой подход не только экономит время и ресурсы, но и способствует созданию более надежных и безопасных продуктов, отвечающих современным требованиям и ожиданиям пользователей.

CI/CD pipelines (Continuous Integration/Continuous Delivery) являются краеугольным камнем современных методологий разработки программного обеспечения, обеспечивая автоматизацию и упрощение процессов интеграции, тестирования, доставки и развертывания кода. Принцип "непрерывной интеграции" подразумевает автоматическое слияние изменений кода от всех разработчиков в центральный репозиторий несколько раз в день, что позволяет быстро обнаруживать и устранять конфликты и ошибки. "Непрерывная доставка" же расширяет этот процесс, автоматизируя выпуск кода в прод, что значительно сокращает время вывода новых функций на рынок и повышает качество продукта. Интеграция CI/CD в разработку ПО не только ускоряет процессы и улучшает сотрудничество в командах, но и способствует более стабильной и предсказуемой доставке качественного ПО.

В контексте CI/CD (Continuous Integration/Continuous Delivery), "секреты" относятся к конфиденциальной информации, необходимой для работы и управления различными стадиями разработки и развертывания программного обеспечения. Это включает в себя пароли, токены доступа, ключи API, сертификаты SSL, и прочие чувствительные данные, которые используются для доступа к внутренним и внешним сервисам, базам данных, и API. Правильное управление этими секретами критически важно для поддержания безопасности и целостности всего процесса разработки. Особенно важно это в средах, где автоматизация CI/CD используется для ускорения разработки и доставки, и где секреты часто доступны в автоматизированной среде.

Капитан очевидность, хотя не будет лишними сказать про безопасность и лучшие практики DevSecOps

Неправильное управление секретами в CI/CD может привести к серьезным рискам безопасности, включая утечку конфиденциальных данных, нарушение работы систем и потенциальные кибератаки. Если секреты хранятся небезопасно или распространяются без надлежащего контроля, они могут стать легкой целью для злоумышленников, что ведет к компрометации ключевых систем и сервисов.

Лучшие практики хранения секретов в сфере информационной безопасности предполагают применение техник и инструментов, обеспечивающих защиту конфиденциальной информации от несанкционированного доступа. Важным элементом является использование сейфов для секретов – специализированных инструментов, предназначенных для безопасного хранения, доступа и управления чувствительными данными, такими как пароли, ключи API и сертификаты. Эти инструменты обеспечивают централизованное управление секретами, возможность их шифрования, а также механизмы аудита и контроля доступа.

Интеграция инструментов управления секретами в CI/CD pipeline является ключевым шагом в автоматизации и повышении безопасности разработки и развертывания ПО. Это позволяет разработчикам и операционным командам безопасно и эффективно управлять доступом к секретам, необходимым для сборки, тестирования и развертывания приложений. Среди популярных инструментов управления секретами, которые легко интегрируются в CI/CD, можно выделить HashiCorp Vault, AWS Secrets Manager и Azure Key Vault. Эти решения предлагают функции динамического создания и отзыва секретов, что уменьшает риски, связанные с постоянным хранением секретов, и облегчает управление правами доступа.

Эффективное управление секретами требует не только правильного выбора инструментов, но и разработки четкой стратегии их использования, включая регулярное обновление и отзыв секретов, а также мониторинг и аудит доступа. Применение политик наименьших привилегий и регулярные проверки безопасности помогают минимизировать риски, связанные с утечкой или неправильным использованием секретов. Осознанное отношение к управлению секретами в CI/CD является неотъемлемой частью создания безопасной и устойчивой инфраструктуры разработки, что в конечном итоге ведет к повышению общей безопасности IT-систем.

Годная практика стратегии работы с секретами на примере HashiCorp Vault. (для чтения в оригинале нужен будет VPN)

Дизайн защищенной архитектуры

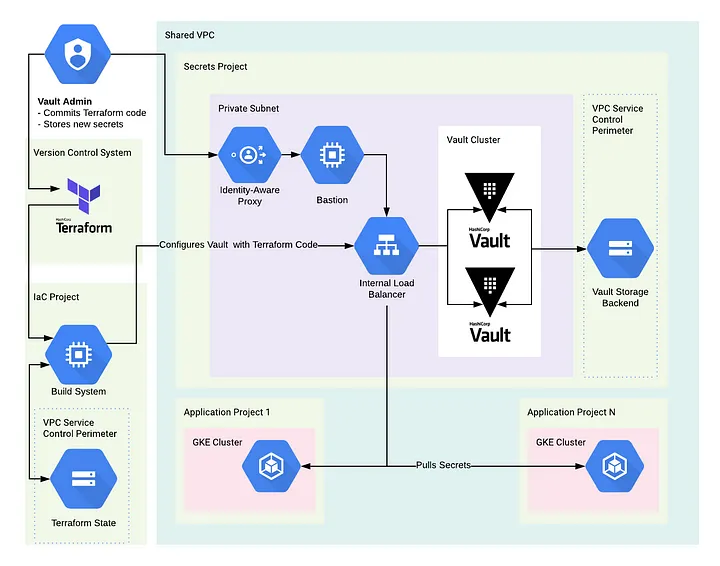

Изоляция секретов: Убедитесь, что секреты хранятся отдельно от приложений или сервисов, которыми они используются. Это помогает минимизировать риск случайного раскрытия. Вот архитектурная схема подобного подхода.

Используйте Отдельный Vault: Настройте отдельный экземпляр Vault для хранения секретов, чтобы избежать возможных конфликтов и повысить безопасность.

Реализуйте Высокую Доступность (High Availability): Разверните Vault в режиме HA для обеспечения доступности и устойчивости к сбоям. Это включает запуск нескольких экземпляров Vault с правильной балансировкой нагрузки.

Обеспечение безопасного доступа и аутентификации:

Включите надежную аутентификацию: реализуйте многофакторную аутентификацию (MFA) для повышения безопасности. HashiCorp Vault поддерживает различные методы аутентификации, такие как токены, имя пользователя/пароль, LDAP и другие.

Используйте Аутентификацию AppRole или JWT: Для доступа на уровне приложения используйте методы аутентификации AppRole или JSON Web Token (JWT). Эти методы обеспечивают безопасный и автоматизированный способ аутентификации приложений с Vault.

Реализуйте своевременную смену учетных данных: регулярно обновляйте учетные данные, чтобы минимизировать последствия потенциальных нарушений безопасности. Vault поддерживает динамические секреты, позволяя приложениям запрашивать краткосрочные учетные данные.

Реализация авторизации на основе грануляции прав доступа:

Определите политики: создавайте детальные политики, предоставляющие минимально необходимые привилегии для каждого пользователя или приложения. Ограничьте доступ к секретам на основе ролей, путей и операций.

Используйте динамические секреты: вместо статических секретов по возможности используйте динамические. Динамические секреты генерируются на лету и имеют ограниченный срок жизни, что снижает риск их раскрытия. Кстати, попался интересный кейс с Хабра.

Журналы аудита: включите аудит и мониторинг, чтобы отслеживать, кто и когда получал доступ к каким секретам. Это помогает в соблюдении нормативных требований и проведении расследований в области безопасности. Комментарий: выгружать журналы, например, в Splunk.

4. Шифрование и безопасность передачи данных

Transport Layer Security (TLS): убедитесь, что Vault развернут с использованием HTTPS с действительными SSL-сертификатами для шифрования связи между клиентами и сервером Vault.

Включите шифрование на стороне клиента: настройте Vault на хранение секретов с шифрованием на стороне клиента, обеспечивая защиту данных даже в случае компрометации основного хранилища.

5. Обновление и резервное копирование:

Поддерживайте Vault обновленным: Следите за новыми выпусками и патчами безопасности. Регулярно обновляйте Vault, чтобы использовать исправления ошибок и улучшения в безопасности.

6. Реализуйте резервное копирование и восстановление:

Настройте автоматическое резервное копирование данных Vault и конфигураций. Это даст разумную гарантию, что вы сможете восстановиться после потенциальных сбоев или потери данных.

Поиск секретов

Обнаружение секретов, случайно включенных в исходный код, является важной частью поддержания безопасности приложений и предотвращения утечек конфиденциальной информации. Одним из эффективных методов обнаружения таких секретов является использование специализированных сканеров кода, которые анализируют исходные тексты на наличие потенциально чувствительных данных, таких как пароли, ключи API или сертификаты. Эти инструменты могут быть интегрированы непосредственно в процесс разработки, обеспечивая автоматическую проверку кода на каждом этапе, от разработки до развертывания. Они используют различные методики, включая паттерн-матчинг и эвристический анализ, для эффективного обнаружения скрытых секретов.

Примеры таких инструментов включают GitGuardian, TruffleHog и SonarQube, которые могут обнаруживать чувствительные данные, случайно попавшие в общедоступные репозитории или закрытые исходные коды. Они не только помогают идентифицировать секреты в коде, но также могут предоставлять рекомендации по их безопасному управлению и замене. Внедрение таких инструментов в процесс CI/CD позволяет создать дополнительный слой безопасности, предотвращая риски, связанные с возможной утечкой конфиденциальной информации и поддерживая высокий уровень защиты данных в рамках всего цикла разработки ПО.

Кстати GitGuardian выпустили целый мануал по оценке уровня зрелости использования секретов в среде CI/CD. Выглядит он следующим образом, ознакомиться с ним полезно, т.к. он позволяет оценить примерно как вы работаете с секретами и что еще можно в этой области сделать.

OWASP в свою очередь создали манускрипт с призывом потусторонних сил полезную и обстоятельную шпаргалку/cheatsheet по управлению секретами Secrets Management Cheat Sheet.

Минута страха

Малките камъчета преобръщат колата.

Маленькие камешки переворачивают повозку. Болгарская поговорка.

Once on the network, the attacker found some PowerShell scripts, one of which contained hardcoded credentials for a domain admin account for Thycotic, Uber’s Privileged Access Management (PAM) solution.

Оказавшись в сети, злоумышленник обнаружил несколько сценариев PowerShell, один из которых содержал учетные данные для учетной записи администратора домена для Thycotic, решения Uber для управления привилегированным доступом (PAM).

Вообщем, выглядит история плохо, но Uber похоже в этот раз относительно повезло и на публике последствий не было, хотя все может измениться. Например, в системе бронирования сети Marriot хакеры оставались незамеченными длительное время.

Copilot расскажет ваши секреты

Эта новость стоит отдельной статьи, однако Copilot и подобные системы вполне могут быть инструментами для получения hard-coded секретов, а тут уже как повезет.

В заключении

Область управления секретами в DevSecOps продолжает эволюционировать, приспосабливаясь к постоянно меняющимся угрозам кибербезопасности и новым технологическим решениям. Среди текущих тенденций можно выделить:

автоматизация управления секретами

усиление мер контроля доступа

интеллектуальных систем для обнаружения утечек данных

Очевидно, что в ближайшем будущем разовьются технологии ИИ и ML для более эффективного мониторинга и анализа использования секретов, что позволит еще более точно идентифицировать потенциальные угрозы и аномалии.

Также можно ожидать усиление акцента на разработке и внедрении решений для управления секретами в облачных и распределенных средах, что станет ответом на растущую популярность облачных технологий и микросервисной архитектуры.