Добрый вечер ребята, листая хабр я заметил тенденцию к отсутствию качественного, авторского, и связанного с IT контента, поэтому расскажу о том кто такой хакер, опишу несколько приёмов читерства, и попробую дать представление об этом легендарном термине.

ПРИМЕЧАНИЕ! Данная статья не будет интересная для тех кто реально хочет стать хакером (ничего нового вы в ней не услышите), но будет очень полезна (для понимания подхода) системным администраторам, всевозможным скриптерам, джунам, лидам, стек овнерам, манагерам и тд (людям косвенно связанным с IT индустрией, и б***о-кодерам разумеется).

Также прошу обратить внимание что я не хакер и некогда этим не занимался, я просто делюсь своим представлением о читерстве (опыт в вакууме, кроме того ни один настоящий хакер никогда не расскажет о своих приемах), и не надо меня хейтить за "нубство", или за "раскрытие священных тайн", также в рамках статьи не все материалы будут сопровождается исходниками, или детальным описанием (причины понятны).

Итак, кто бы что не говорил (и как бы не относился к этому), но хакерство это высшая и конечная стадия становления "настоящего программиста" (те кто говорят иначе просто врут сами себе, потому что не понимаю как стать хакером).

Какие бывают направления и уровни читерства:

Уровень №0 - "Я у мамки хацкер"

Цели - Бессмысленны и беспощадны (Или показать себе какой я классный программист)

Риски - Нет (Ой да кому ты нужен)

Потенциальная сатисфакция - Нет

Примеры - DDOS-атаки, читерство в играх (или создание читов, включая попытки взлома донаторских приблуд), создание вирусов из 2 команд (через shell api) в духе "удалить все из папки System32 и перезагрузить компьютер".

Противодействие - Контрится антивирусом

Уровень №1 - "Мелкий пакостник"

Цели - Троллинг, унижение и доминирование (В редких случаях что то хорошее)

Риски - Почти нет

Потенциальная сатисфакция - Нет?

Примеры - Взлом игр, взлом пользователей, взлом админок сайтов, почтовые рассылки, и тд

Противодействие - Не требуется

Уровень №2 - "Кибер-шантажист" (Самый массовый и основной, если такие термины применимы, поскольку таких людей очень мало, из за порога входа)

Цели - Доход

Риски - Минимальны, административное преследование

Потенциальная сатисфакция - Может быть, если повезет

Примеры - Взлом блогеров, инста-моделей, правительственных деятелей, банкиров и тд (в общем людей при деньгах) с целью шантажа (тайны есть у всех, а те у кого нет - легко байтятся).

Противодействие - Контрится наличием логики

Уровень №3 - "Тыжпрограммист или тру хакер"

Цели - Любые, зависят от настроения, но зачастую благие (пусть и не выглядят таковыми), так как особенности деятельности предполагают глубокое понимание философии, и важности общечеловеческих принципов

Риски - Уголовное преследование, смерть

Потенциальная сатисфакция - Любая, хакерская романтика

Примеры - Аутсорс, корпоративный шпионаж (в основном), аутсорс по отмыванию денег, аутсорс для инсайдерской торговли на бирже, или спекуляции индексами, любые проекты на благо человечества (к примеру крипта), либо "обворовывание богатых"

Противодействие - Невозможно (этот человек в любом случае получит то что хочет, так как процесс становления "ТЫЖПРОГРАММИСТОМ" подразумевает приобретения абсолютно разных навыков (помимо программирования), в абсолютно разных сферах, будь то нейрохирургия, сантехника, атомная энергетика, ремонт обуви, квантовая физика, и тд, все что угодно)

Уровень №4 - "крысапрограммист", он же "белый хакер" (не путать с маркетинговым термином, хотя формальные "белые хакеры" по сути ничем не отличаются)

Цели - Любые, очень, очень плохие, так как этот человек не имеет морали, чести, человечности, мелочен действует из корыстных целей, ЧСВшен, беспринципен

Риски - По началу "видимость" тотальной безнаказанности, на деле смерть (в любом случае)

Потенциальная сатисфакция - Нет, скорее всего наоборот

Примеры - Работа на государство, создание настоящих вирусов с целю прямого причинения ущерба большому количеству людей, включая доведение до самоубийства, и провокации к терроризму (например вирус взломавший атомные объекты в Иране, созданный по крылом Массада)

Противодействие - Контрится очень талантливым "тыжпрограммистом"

Примечание касательно "белых хакеров"

За частую большинство самых вредительских, и опасных вирусов созданы "белыми хакерами", белыми хакерами становятся профессионально, то есть изначально занимаясь IT-деятельностью связанной с правительством, но бывают случаи когда Тыжпрограммист может стать белым хакером (при охоте белого хакера на конкретного хакера, либо по собственной невнимательности, или глупости).

В случаях когда хакер не позаботился о своей анонимности, либо нарушил главное правило хакера (знание сила, скрой его), он рискует стать пешкой в руках правительства, либо по глупости отдаться правительству на какой ни будь байт (в духе мы ищем гениального хакера, или заплачу 100к далларов тому кто взломает), в результате чего из под палки будет вынужден "служить отечеству".

Некогда не стоит поддаваться на провокации, хакер - это человек который создает декриптор для какого ни будь вируса "Петя", созданного, и набравшего популярность, аккурат перед скандалом с "Русскими хакерами", а белый хакер - это тот кто пишет такие вирусы под заказ.

С чего начинается хакер

Разумеется хакер это человек обладающий исключительными знаниями и навыками, но главную роль (как и в любом другом деле) играет наличие двух приобретаемых навыков - это навык разумности, и навык изобретательности.

Не обязательно в совершенстве владеть тысячей навыков и одним "все познанием", достаточно поверхностно пройтись по всему, проанализировать, и найти лучший инструмент для решения любых задач в цифровом пространстве (ну и конечно мастерски овладеть им).

Яркий пример из моего опыта:

Как видно из примера, даже не зная функций для получения размера текста и не имея опыта работы с универсальным объектом Canvas можно реализовывать самые странные решения (было бы желание). Поэтому не нужно боятся испытаний, так как изобретательность и немного упорства могут компенсировать любые другие недостатки.

Хакер начинается с анонимности

В первую очередь любому хакеру нужно обеспечить анонимность, и "руку в сети", для этого можно завести домашний сервер. В роли сервера пойдет любой ноутбук, ультрабук, или даже нетбук (4гб оперативки, 4 ядра хватит с головой).

Представим что в моем случае в роли руки в интернете выступал простой нетбук Dexp на Intel Atom (2 ядра, 2 гига), под Windows 7, в качестве сервера Open Server, в качестве сайта имейждбоард с названием http://www.funhub.lol/, пара порносайтов, и видеохостингов (довольно популярный вариант, ибо не пустовать же серверу, пусть приносит доход).

Представим что анонимность обеспечена связкой из домена, купленного на одноразовую банковскую карту (анонимную, или краденную, для примера paygoo gift), и маршрутизацией этого домена с сервером через сервис https://www.noip.com, а именно выставления домена No ip в качестве CNAME-записи у домена, ну и разумеется ловушки на самом сервере и ноутбуке.

И да хакерство требует вложений.

Рабочий инструмент хакера

В качестве рабочего инструмента хакера должен выступать "изолированный компьютер" (то есть компьютер не должен иметь какой либо связи с сетью, или выделенными устройствами, на подобие мобилки), основной рабочий компьютер НЕПОДХОДИТ для этой роли! От того насколько хорошо реализован инструмент хакера зависит его анонимность и возможности.

На этот основной инструмент хакер может устанавливать любые антивирусы, компиляторы, вирусы и тд (кароч делать с ним что хочет). Этот инструмент должен находится в таких условиях, что при нажатии условной кнопки на него проливается бензин (и внутри и снаружи), и уничтожает его в течении 1 минуты.

Для связи какого либо вируса с интернетом (а следственно его порождением "абстрактной сетью", а не тобой) следует зависти какую ни будь флешку (к примеру с битыми секторами, или вторичными секторами, скрытыми, тут уже простор для фантазии), в некоторых случаях можно описать и специальную утилу для ее стирания (флешка должна форматироваться каждый раз почле контакта с сервером, и на стороне сервера), а кто то может и описать свой синтаксис для кодирования флешки на чтение и запись.

Сервер в свою очередь должен быть заражен мелопакастными вирусами, иметь много рекламы, и редиректов (чем больше - тем лучше). Для какого ни будь отдела "К" МФД РФ этого хватит с головой, для ЦРУ - нет.

Ближе к делу

Вроде бы я еще ничего и не рассказал, а уже столько написал, поэтому давайте разберем несколько примеров читов для разных уровней.

Уровень №0

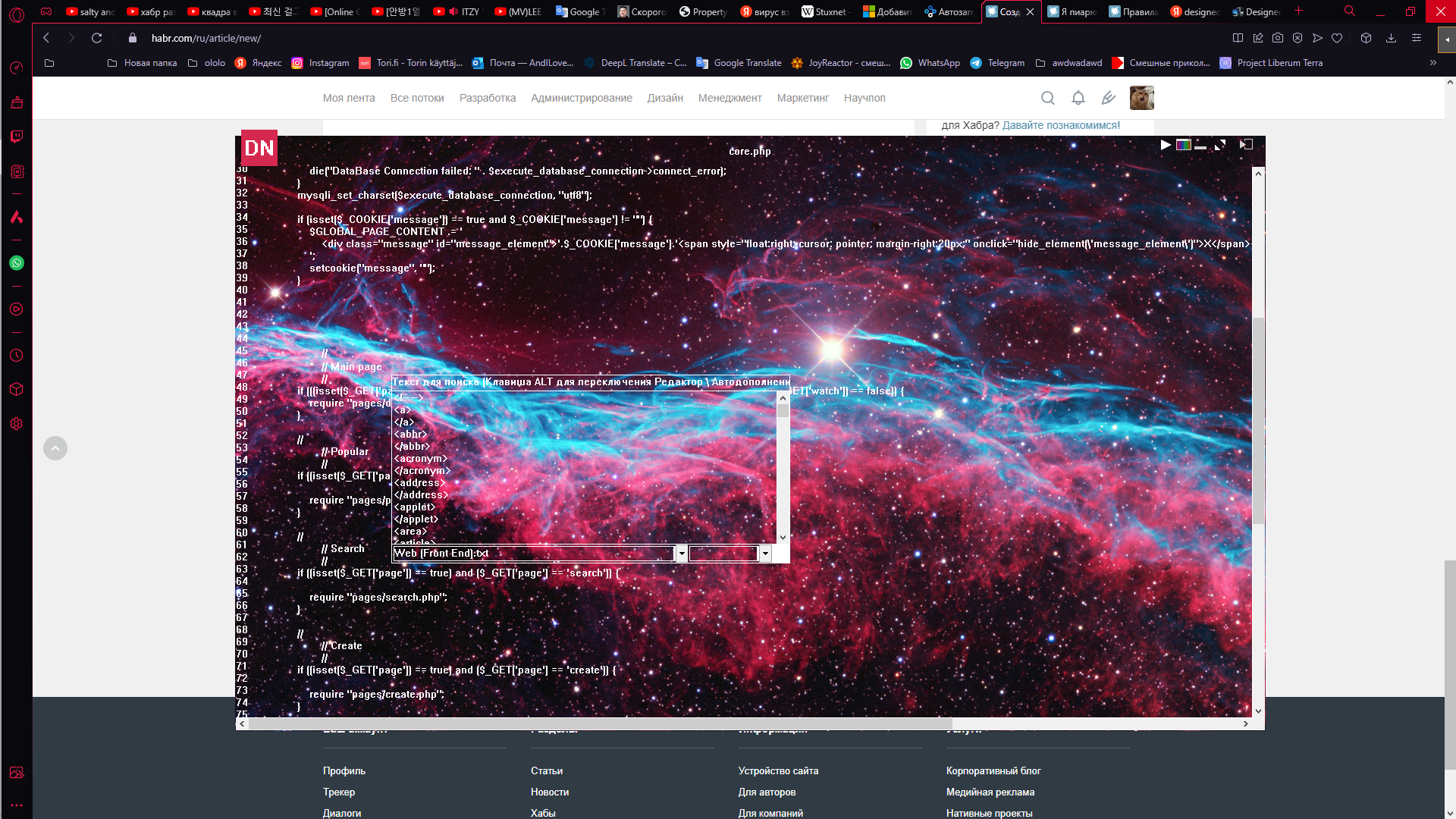

Утила для DDOS - открываем MS Visual Studio, и с политры компонентов кидаем на форму TextBox, Button и WebBrowser, двумя тыками по кнопке создаем метод (для этой кнопки), после чего пишем код:

if (String.IsNullOrEmpty(TextBox1.Text)) return;

webBrowser1.Navigate(new Uri(TextBox1.Text));После чего прописываем в TextBox адрес сайта для ддоса и запускаем программу. Теперь, когда у нас есть скомпилированный файл просто запускаем кучу экземпляров этой программы.

Либо еще можно модифицировать программу, добавив таймер и перезагрузку по срабатыванию таймера (или можно попробовать прикрутить мульти треддинг, и насоздавать кучю экземпляров внутри программы). В общем пример DDOS атаки даже нет смысла описывать, гораздо проще просто скачать кучу разных браузеров и заставить их "работать так как тебе надо".

Или еще проще создать ярлык с адресом сайта в папке, браузеру по умолчанию запретить кеширование, и просто накопипастить эти ярлыки в эту же папку, выделить все и запустить (как видите все зависит от изобретательности).

Разберем еще один пример:

Для этого создадим папку на рабочем столе с произвольным названием (к примеру "aimp_5.30.2530_w64"), далее в этой папке создадим текстовый файл, который сразу переименуем в "aimp_5.30.2530_w64.exe .cmd" (в редакторе этого не отобразить, но задача сделать так, чтобы настоящие расширение скрылось за пределами рабочей области экрана, к примеру за пределами 1980 пикселей)

После чего откроем любым текстовым редактором и пишем внутри:

ECHO "LOH PIDR"

DEL *.*После правым тыком создаем ярлык для "батника", а для ярлыка выбираем иконку похожую на популярную установочную, скрывая при этом оригинальный "батник", и не забываем удалить путь к файлу из ярлыка (чтобы работало на всех компьютерах).

В итоге мы получаем первый мелкопакастный вирус, который может испортить нервы невнимательному пользователю.

Можно пойти дальше и создать батник, который перезапишет содержимое файла hosts в C:\WINDOWS\system32\drivers\etc\, и скроет его, после чего создаст пустой файл hоsts в этой же папке, но вместо английской О в название поместит русскую (одинаковые буквы имеют разные коды), но по понятным причинам код описывать я не буду.

Сойдемся на том что первые два примера показывают как быть читером 0 уровня, а третий пример показывает читерство 1 уровня, теперь давайте рассмотри уже более интересные подходы к читерству.

Уровень №2

Уровень 2 уже предполагает подготовки, а также обхода потенциальных ловушек в лице антивирусов, брандмауэров, всяких утил, и тд. Поэтому следует придерживается некоторых правил в разработке, к примеру:

Использовать малопопулярный язык программирования, для которого нет большой базы сигнатур для поиска вирусов антивирусом.

Использовать компилятор, которые НЕ шифрует исходный код (это также поможет обойти антивирус).

Использовать глупость пользователя для создания уязвимостей (то есть программа должна представлять из себя какую-либо полезную утилу с двойным назначением).

Использовать руку в интернете для достижения поставленных задач (которую я описывал выше, по средствам веб сокетов в самой программе).

Что это все значит? Давайте разберем на примере:

К примеру у нас есть много неопытных пользователей интернета, которые любят "качать видео с ютюба", "фотачки из инсты", или "музыку из вк", ну или что ни будь подобное из популярных поисковых запросов.

Соответственно мы можем удовлетворить какой ни будь запрос, но в замен попросить что ни будь. К примеру если пользователей хочет скачать музыку из ВК, пусть введет в моей программе логин и пароль от своей страницы перед скачиванием.

Или пойти дальше и сделать скриншот популярной программы для загрузки музыки из ВК, после чего создать свою программу с идентичной иконкой, и скриншотом интерфейса, но на место полей поместить реальные поля для ввода и в целом продублировать простой функционал, и, опять же, добавив всплывающее окно с просьбой авторизации на сервере. А для вида еще и распарсить страницу пользователя с именем и тд.

В общем есть простор для фантазии.

По понятным причинам подробностей я объяснять не буду. Так как материал уже получился довольно объемным, давайте перейдём к следующему уровню. Этот готовый "продукт" мы уже можем запаковать в установщик и раскидать по всяким "софт-порталам", после чего "ждать улова", не забывая отпускать "мелкую рыбешку".

Уровень №3

Для это уровня уже нету четких правил (разве что провокация уязвимостей), но требуется внимание к деталям, и серьезная аналитика, так как задачи всегда уникальны (пусть и выглядят типовыми).

Также очень важным является терпение, с момента постановки задачи до достижения результата может пройти и 6 месяцев, и 2 года.

Представим теоретическую задачу:

Нам нужно достать список клиентов по аутсорсу с помощью которого заказчик сможет принудить ожидаемых клиентов к отказу от инвестиций в определенную сферу, для того чтобы по дешевке выкупить активы.

Мы не знаем что это за данные и где они находятся, все что мы знаем это название компании (пусть будет ОАО Интерком).

Первое что мы делаем - это ищем группы компании в соц. сетях, и базах, какие либо имена людей, также определяем род деятельности компании, связанные компании (в частности провайдера, и поставщиков офисного оборудования), одновременно с тем запускаем анализ сайта компании (то есть генерируем разные популярные get, post, и тд запросы на сайт).

Представим что разными ухищрениями мы узнали что эта компания занимается обслуживанием гос. закупок, это крупная компания (более 1000 человек), которая имеет филиалы в разных городах (к примеру 3 филиала).

Еще мы узнали через компании, которые занимаются обслуживанием нашего "Интеркома" что у этой компании есть изолированная локальная сеть, все компьютеры имеют обновленный "Касперский", а базы данных имеют специальную программу (созданную под заказ), для обеспечения дополнительной безопасности.

Теперь когда у нас есть базовое представление о компании, первое что мы делаем это определяем концепцию "взлома", поскольку цель хорошо защищена мы не можем использовать разные хаки и хуки по нарастающей.

Поэтому мы будем внедрять "условную программу" (это может быть драйвер, подмененная системная утила, или офисная утила, что угодно), которая будет делать нечто полезное и для нас, и для сотрудников компании.

При этом явным вирусом программа обладать не будет (кроме того даже если мы попробуем поместить скрытый компилятор в ресурсы нашей программы, и даже если мы его зашифруем сигнатурами системных изображений, или чем то подобным, мы все равно будем раскрыты).

Вместо этого мы добавим в программу возможность "обновления", построим надежный мост для взаимодействия с нашей рукой в интернете, создадим синтаксис замаскированных логов-команд, которые будут интерпретироваться нашим вирусом, через сторонние программы в скрипт на каком ни будь встроенном в систему языке программирования (например Python или VB Scripts), и будут выполнятся уже внутри сети для "анализа изнутри", после чего по результатам анализа мы уже начинаем процесс внедрения самого вируса.

Опустим подробности.

Представим что мы перешерстили все человеческие уязвимости (руководителей, ключевых манагеров, системных администраторов, преимущественно с детьми), и все сводные уязвимости (компании саппорты, поставщики, клиенты, и тд).

По итогу нам удалось разместить (далеко не с первой попытки) в локальной сети наш вирус, представим что это востребованная, вспомогательная программа для отдела финансов, которую мы сами разработали и предложили этой компании по результатам анализа внутренней сети, через компании саппорты.

Опустим подробности.

Представим что через мониторинг компьютеров финансового отдела мы получили достаточно информации, при помощи которой узнали что у системы баз данных нет уязвимостей, а через имитацию фатальных хард варных ошибок (к примеру ошибка системы SMART), или точек входа (к примеру подменой системных либ, в моменты обновления каких либо программ на компьютерах финансового отдела), мы проникли в компьютеры системных администраторов.

Далее мы пытаемся спровоцировать появление уязвимости через сбои на компьютерах (разного рода, но в основном требующие полной переинициации системы на компьютере), которые управляют работой с этими базами данных.

Представим что нам удалось проанализировать работу "управляющего компонента" базы данных, и мы через фатальные ошибки добиться переустановки системы на компьютере управления, вместе с первичной установкой нашего "полезного вируса" до установки управляющего компонента базы данных, и смогли развернуть скрытый кликер (или полноценный аналог RDP приложения) в системе.

Теперь (к примеру) на основании нашей аналитики мы во время обеда сотрудника наглым образом подключаемся к базе данных (к примеру через создание маск-скриншота рабочего экрана, и под его слоем работая из аналога "отложенного RDP" (то есть он делает действия, записывает что сделал, а при появившейся возможности доступа к мосту выносит их в нашу "руку в интернете", к примеру через заблокированные временные файлы).

И спустя 2000-3000 часов такой работы (и множество повторов) мы смогли вынести базу данных из компании (разумеется я опустил многие моменты, к примеру маскировка активности в бд, или сокрытие провокации уязвимостей, и обход антивируса, но это просто теоретический пример, чья задача показать сам принцип), естественно это очень тяжелая работа, требующая участия более чем одного тыжпрограммиста, очень медленная и осторожная.

Кроме того описанный мной пример (пусть и крайне условный), но сложный, и в реальности встретить такой практически нереально, и подобного рода "операции" реализуются проще чем кажется (в офисных машинах не всегда есть хоть какая ни будь защита, а сотрудники допускают очень много ошибок), но даже хорошо защищенную систему можно взломать (было бы желание).

Что можно сказать по итогу?

Концепция защиты систем должна строится не из вычислительных барьеров, а из логических (к примеру этапы (циклы) работы внутренней логики должны быть быстрее чем потенциальная скорость взлом систем безопасности).

Все системы уязвимы (а многие оснащены бэкдорами, по сути в них уже встроены вирусы), чем больше саппортов и сторонних продуктов, тем больше уязвимостей.

Я по сути не привел ни одного релевантного примера (более того я столько написал, по сути ни о чем не рассказав), реальные вирусы могут работать иначе, но в схожем паттерне поведения (то есть в крупной компании трудно скрыть присутствие попытки взлома, несмотря на то что большинство вирусов ведут себя как "спящие").

Искусству тыжпрограммирования нельзя научиться из чужого опыта (более того описанные в этой статье методы также "малоэффективны").

Касательно уровня №4 (я его не описал так как не могу представить род задач), я думаю что работать на уровне 4 проще чем на 3 так как у тебя всегда есть доступ к полной документации по конкретной технологии, отличные аналитические данные и другие бафы от государства, но связываться с ними не стоит не в коем случае.

В общем поделитесь своими опытом и мнением в комментариях, или если есть чем дополнить, будет интересно почитать (особенно про этап 3, и сводные примеры).

Спасибо за внимание.

Комментарии (67)

Number571

03.12.2023 02:50+5"крысапрограммист", он же "белый хакер"

Так ещё конечно белых хакеров никто не называл

создание настоящих вирусов с целю прямого причинения ущерба большому количеству людей

Ясно, чисто белые хакеры. Так и запишем

ECHO "LOH PIDR"Профессионально

Использовать малопопулярный язык программирования, для которого нет большой базы сигнатур для поиска вирусов антивирусом

Одноразовый подход и то не всегда рабочий, некоторые языки программирования просто транслируются в другие. Да и вообще много языков программирования на вашей памяти, которые могут нормально компилироваться, бинарь которых не так велик, не транслируются в другой язык программирования и при этом непопулярны?

Использовать компилятор, которые НЕ шифрует исходный код

А какие шифруют?

Все системы уязвимы

На веру примем и не будем разбираться

forthuse

03.12.2023 02:50Да и вообще много ли языков программирования, которые могут нормально

компилироваться, бинарь которых не так велик, не транслируются в другой язык

программирования и при этом непопулярны?Форт (Forth), Лисп, Пролог?

Встретился проект очень эзотеричской реализация eForth в рамках вычислителя c одной командой (Subleq)

на С, Perl, Python

Subleq eForthЦитата:

URISC (от англ. Ultimate RISC, также OISC — англ. one instruction set computer) — теоретическая архитектура процессора, набор команд в которой поддерживает только одну-единственную инструкцию, и при этом обеспечивается полноту по Тьюрингу, «предельный случай» RISC.

Самый популярный вариант единственной инструкции — «вычесть и пропустить следующую инструкцию, если вычитаемое было больше уменьшаемого» (RSSB — англ. reverse-subtract and skip if borrow). Логически близкий вариант — «вычесть и перейти, если результат не положительный» (SUBLEQ — англ. subtract and branch unless positive).

В качестве единственной инструкции может быть применена пересылка (MOV), если для выполнения операций используется АЛУ, размещённое в памяти.

Ещё один вариант — использование тернарной инструкции BBJ (bit-bit jump, BitBitJump), которая копирует один бит из первого по второму адресу памяти и передаёт управление на третий адрес. Поскольку последовательность инструкций может приготовить адрес, на который перейдёт управление (самомодифицирующийся код), BBJ-процессор способен выполнять любые вычисления, которые может выполнить обычный компьютер.

Существуют и другие варианты реализации URISC.

P.S. В запуске на Perl между вводом Слов и их рeзультатом выполнения у меня на буке проходит от 2-ух секунд.

Cи скомпилированная система выполнения команды -Subleq из поданного ей файла с кодом на вход не тормозит..

Интересен, вероятно, мог быть и запуск Siubleq eForth на FPGA или в реализации на ТТЛ логике.

iminfinitylol Автор

03.12.2023 02:50-6Так ещё конечно белых хакеров никто не называл

дык а что я не прав разве?

Ясно, чисто белые хакеры. Так и запишем

я привел пару примеров, оспорь их если они не нравятся, или приведи примеры где читеры делают нечто подобное в таких же мастабах

ECHO "LOH PIDR"Профессионально

естественно:)

Одноразовый подход и то не всегда рабочий, некоторые языки программирования просто транслируются в другие. Да и вообще много языков программирования на вашей памяти, которые могут нормально компилироваться, бинарь которых не так велик, не транслируются в другой язык программирования и при этом непопулярны?

конечно нет, но подход я думаю должен предполагать маскировочный код с шелухой, и почему одноразовый? а какой тогда многоразовый?

А какие шифруют?

а рад студио разве не шифрует?

На веру примем и не будем разбираться

примем на веру:)

HemulGM

03.12.2023 02:50Не шифрует. И зачем вообще "шифровать" исходный код, если он все равно компилируется?

iminfinitylol Автор

03.12.2023 02:50-5ну какг бэ покажи мне тогда исходный код к примеру того редактора (мне самому интересно посмотреть, так как исходники я потерял)

https://lamerkomp.ru/load/rabota_s_tekstom/tekstovye_redaktory/designed_notepad/16-1-0-6247

HemulGM

03.12.2023 02:50Почитайте, что такое "компиляция".

iminfinitylol Автор

03.12.2023 02:50-5ну дык хотя бы код ассемблера можно получить из скомпилированного файла, правильно же, а из этих конструкций уже попробовать интерпретировать логику, или как нужно анализировать исходный код в твоем представлении, если ты создаешь антивирус?

нужно полагатся на наличие у файла подписи или сертификата? дык этоне антивирус получиться а аваст или авира, как бы звиздеть не мешки ворочить как гоорится, а суть не шифрующего компилятора это как раз показать исходники программы, по первичному анализу которых можно легко валидицироваться

HemulGM

03.12.2023 02:50+2Антивирусы не анализируют код. Они анализируют стек вызовов апи ос. Нет никакого смысла смотреть что там делает программа и какой свой код она выполняет, пока этот код не доходит до системных вызовов.

И уже порядок и алгоритм вызовов анализируется. Для понимания этого не нужно декомпилировать программу

iminfinitylol Автор

03.12.2023 02:50ну такое себе, а если программа вызывает функцию из шелл апй? а если она это делает через какой нибудь кмд? что теперь системные приложения удалять или карантинить? кроме того мониторинг процессов это конешн круто только сам чит она не удалит просто замедлид

кроме того у большинства антивирусов (вменяемых) есть базы проверенных программ

Vladislav_Dudnikov

03.12.2023 02:50Насколько помню антивирусы не системные вызовы перехватывают, а библиотечные обёртки, для перехвата системных вызовов нужно быть в kernel space.

HemulGM

03.12.2023 02:50Речь в первую очередь не о перехвате, а о первичном анализе исполнительного файла. Для того, чтоб увидеть, что пытается вызвать программа, ее даже запускать не надо зачастую.

iminfinitylol Автор

03.12.2023 02:50-3в таком случае ты признаешь что антивирусы анализируют код и противоречишь сам себе -_-

еще раз напомню представим что моя программа не содержит прямого вирусного кода, в ней описан парсер, который замаскирован под лог модуля обнавления, и отдельно еще описан функционал дублирующий к примеру апиай, который подвязан к скрывающей функциональности программы

как тогда в этом случае антивирукс будет ее анализировать? естессно нужно анализировать исходники, а для этого делать хоть какую то декомпеляцию для определения сигнатур и сравнения их паттернами потенциально вирусных

HemulGM

03.12.2023 02:50+1Мда... Учить я вас тут не буду и объяснять, что и как работает - тоже. Более того, это мало чем вам поможет. У вас своя "правда", а кругом "тупые".

sergey-gornostaev

03.12.2023 02:50+2Забавно, что про хакеров пишет человек, который с редактором текста не справился.

Johnneek

03.12.2023 02:50+1Хакеры, справляющие с редактором текста - это Уровень №5, о нем в этом аналитическом материале нельзя рассказывать по понятным причинам (с) :)

iminfinitylol Автор

03.12.2023 02:50-1ну под конец мне и вправду уже лень было писать, кроме того мой пример из вакуума не проработан детально, но под фразами по понятным причинам я пропустил постройку моста и детали для маскировки кода от антивирусов, а также процесс выявления уязвимостей и внедрения программ

iminfinitylol Автор

03.12.2023 02:50-3ну какг бэ цель статьи не хакерству научить а показать первичные признаки взлома и потенциальные уязвимости, да и кроме того в самом начале про нубство и конструктивную критику я тож гоорил

поэтому в чем смысл таких ЧСШ-шных комментариев?

Hivemaster

03.12.2023 02:50+2Профессионально

Похоже, что автору 12, в этом возрасте такое нормально.

iminfinitylol Автор

03.12.2023 02:50-3ну ребят это ж не подход

как бы хетить может каждый, будь добр тогда представь свой материал посвященный этой теме

или хотя бы конструктивную критику, что не так с примерами или объяснением подходов?

HemulGM

03.12.2023 02:50+5У разумных людей не принято писать статьи и вообще поучать других людей не разобравшись в теме.

На Хабре масса статей по данной теме от людей, разбирающихся в этой теме. Ваша в этот список не входит.

Насколько статья плохая, вы поймёте сами, если начнёте изучать эту тему.

iminfinitylol Автор

03.12.2023 02:50-3дык а почему не входит?

разве я не рабочий чит описал в 1 и 2 примере?

или "концепции дополненных программ" не существует и таких читов не бывает?ну ок гооришь полно материалов, дай ссылки давай посмотрим, суть читерства это не декомпеляция, или глубокое знание машинного кода, а изобретательность, правильно же

HemulGM

03.12.2023 02:50+1Нет не так. Читы по большому счету одинаковые. Это просто инжектирование. Хакерства в этом давно нет. Инструментов и методов полно.

Повторяю ещё раз. Для начала разберитесь с темой, изучите, поработайте в конце концов. Сейчас, то что вы делаете - не вызывает ничего кроме стыда и смеха. Уж простите

iminfinitylol Автор

03.12.2023 02:50-5просто у тебя нету четкого понимания как применять навыки программирования, программист это искусник, массовик затейник, творец

я писал об этом в статье кста:)

HemulGM

03.12.2023 02:50+3Опыт в разработке у тебя какой? И на каких языках?

iminfinitylol Автор

03.12.2023 02:50-6хахахаха

ЧСВ???

у тебя бомбит????

к чему бебе эта информация? хочешь показать кто тут батя лол

у меня нет прямого опыта в разработке

HemulGM

03.12.2023 02:50+3Тогда стоило несколько раз подумать, прежде чем пытаться определить чье-то понимание в программировании. А остальное в комментарии какое-то детское недоразумение я полагаю.

iminfinitylol Автор

03.12.2023 02:50-3дык а чем определяется хороший программист?

дипломом престижного заведения?

или навыками?

а навыки приходят из опыта

а опыт приходит из практики

а практика подразумевает Ээээээксперименты

а твой спич гоорить о том что у тебя нету этой практики (я не говорю что ты не знаешь программировпание, и нигде этого не говорил, я говорю что ты не понимаешь как можно применять программирование и из за этого бесишься, вон ты даже с другого аккаунта заходишь чтобы лайкать свои комменты и топить мои, кармадрочер?)

HemulGM

03.12.2023 02:50+2Конечно нет. Ведь ты изучил мои репозитории и мои мнения на Хабре по разным вопросам. И вообще, лучше всех все знаешь. Прошу прощения за сомнения в твоих словах.

iminfinitylol Автор

03.12.2023 02:50-2дык а смысл тогда всего этого срача под статьей если "она тебя не задивает"? вон там ниже чувак тож высказал мнение, при этом аргументировал его, почему то у меня с ним срача не началось? и коммент я его лайкнул к тому же

соотвественно что то из статьи стало для тебя открытием которое тебя задело, так как ориентируясь на свой опыт ты не пришел к пониманию этого, правильно же

HemulGM

03.12.2023 02:50+2Это был сарказм. В статье нет ничего полезного или нового. Ни для начинающих, ни для знающих. Примеры настолько детские и смешные, что даже критиковать их нет смысла. Как и всю статью. Как у людей ниже/выше терпения хватает - не понимаю.

В статье полно ошибок, как орфографических и стилистических, так и логических и технических. Да сам рейтинг статьи тебе должен был о многом говорить. Но ты пытаешься оправдываться, оскорбить других людей и сказать что "вы не понимаете, у вас нет опыта".

iminfinitylol Автор

03.12.2023 02:50-3я понял что это был скарказм, но я пытаюсь объяснить тебе не слова а донести смысл

твой спич в комментах говорит о том что ты триггернул

соответственно раз ты триггернул тебя что то спровоцировало, если же ты утверждаешь что тебя не спровоцировал материал статьи, а также описываешь "детскость материала", соответственно ты триггернул по причинам "полноты знаний об программировании", и решил высказать таким образом свое мнение в духе "пфф да я это знаю и могу круче кому это надо" (опять же игнорируя содержимое статьи)ПРИМЕЧАНИЕ! Данная статья не будет интересная для тех кто реально хочет стать хакером (ничего нового вы в ней не услышите), но будет очень полезна (для понимания подхода)

соответственно это чсвшная попытка самоутвердится?

ты говоришь что я тебя оскорбляю, каждый программист знает и понимает что нереально запомнить все, а слова подчеркивающие разность понимания назначения "каких либо методов" не являются оскорблением для любого (по крайней мере адекватного программиста, век живи век учись в конце концов), это лишний раз показывает мою правоту

includedlibrary

03.12.2023 02:50+3Коммент лайкнул я. Потому вам намекнули, что примеры в статье уровня школьник, а вы начали писать, что это не ваши примеры плохие, а люди просто применять навыки программирования не умеют. Плюс, мне не понравился ваш стиль общения.

Насчёт батника и скачать музыку с вк. Что-то серьёзное таким образом не взломать, в крупных кампаниях система защиты не позволит вам ни флешку подключить, ни с тырнета что-то сказать, так что батнику там не откуда появится. То же самое относится к примеру "скачать музыку с вк". Это просто социальная инженерия, уровень 0, рассчитаная на тех, кто с компом на "вы".

Насчёт DDOS через запуск кучи браузеров, вы серьёзно? Вам для DDOS надо захватить несколько тысяч устройств и с них слать запросы (как правило не через браузер, потому что если это чей-то рабочий компьютер, он не должен знать, что вы его захватили. А если это какое-нибудь IoT устройство, то там браузера вообще нет).

В статье про хакерство ожидаешь что-то про нахождение и эксплуатацию уязвимостей прочитать, а не про очевидные способы соц. инженерии.

iminfinitylol Автор

03.12.2023 02:50-2всмысле "намекнули", а сразу развернутый комментарий написать нельзя? или дать оценку (адекватную) с другими примерами, или ссылками, в начале статьи написано вообще то что хакер ничего для себя не подчеркнет из этой статьи

соответственно этот комментарий уже выглядит просто как оправдание токсичности и чсвшности (я прекрасно понимаю что эти пример "школьные"), и не надо переворачивать мои слова, ну ок, критикуешь, опиши "не плохой пример", никто этого так и не сделал почему то, при этом никто ни слова не сказал про базовый способ анонимизации, который я достаточно подробно описал, проблема точно в моей статье?

дак в чем смысл тогда еще раз необоснованной критики? в самоутверждении?

includedlibrary

03.12.2023 02:50+1соответственно этот комментарий уже выглядит просто как оправдание токсичности и чсвшности

Пока что вы тут самый главный токсик.

опиши "не плохой пример"

Я не взломщик, поэтому хороших примеров вам не приведу, однако я всё равно могу понять, что ваши примеры так себе.

iminfinitylol Автор

03.12.2023 02:50-4"сам дурак" ну здрасте, а в чем она проявляется?

опиши "не плохой пример"

я думаю в этом случае стоило сказать что описывать такие примеры не этично, ну да ладно

в общем то раньше я не воспринимал хабр как ресурс, который связан с ай ти, оно так по сути и есть, свое закрытое комьюнити с кармадрочерами и чсвешными "гуру во всем", очень похожее на пикабу (я бы даж сказал 1 в 1 как пикабу)

я просто хочу постить что то интересное что поможет людям, почему сразу надо организовывать вот такие бессмысленные (энергозатратные) срачи? я вот серьезно не понимаю этого

includedlibrary

03.12.2023 02:50+1"сам дурак" ну здрасте, а в чем она проявляется?

Ну даже не знаю, может в этом:

хахахаха

ЧСВ???

у тебя бомбит????к чему бебе эта информация? хочешь показать кто тут батя лол

у меня нет прямого опыта в разработкеДа пример всего один, но токсичности в других комментариях я не нашёл, простите.

я думаю в этом случае стоило сказать что описывать такие примеры не этично, ну да ладно

А я так не думаю, и что?

я просто хочу постить что то интересное что поможет людям, почему сразу

надо организовывать вот такие бессмысленные (энергозатратные) срачи? я

вот серьезно не понимаю этогоЕсли кто-то пишет статью низкого качества, почему все должны просто молчать? Если плохую статью прочитает человек, не обладающий достаточными знаниями, у него может сложится неверное представление об объекте статьи.

iminfinitylol Автор

03.12.2023 02:50-2Да пример всего один, но токсичности в других комментариях я не нашёл, простите. ->

Статья от автора "Я у мамки хацкер"))

я у мамы аффтар

Забавно, что про хакеров пишет человек, который с редактором текста не справился.

Похоже, что автору 12, в этом возрасте такое нормально.

Мда... Учить я вас тут не буду и объяснять, что и как работает - тоже. Более того, это мало чем вам поможет. У вас своя "правда", а кругом "тупые"вообще последний прям оооочень типичный чсвешный токсик "вы все гавны а я самый умный"

Если кто-то пишет статью низкого качества, почему все должны просто молчать? Если плохую статью прочитает человек, не обладающий достаточными знаниями, у него может сложится неверное представление об объекте статьи.ты пытаешься определить качество статьи по своим навыкам (непонятно зачем, в статье еще раз напомню все написано в самом начале), тебе она не будет интересна, но ты не пуп земли

А я так не думаю, и что? если ты утверждаешь что описывать вирусы публично - этично, то не думай, молодец

без ответа остается только то что смысл высказывается по поводу не конструктивной критики и лишний раз ее продвигать? чтобы что? чтобы дезморалить? чтобы самоутвердится?

includedlibrary

03.12.2023 02:50+2Насчёт токсичности вы правы, я сразу внимания не обратил.

ты пытаешься определить качество статьи по своим навыкам (непонятно

зачем, в статье еще раз напомню все написано в самом начале), тебе она

не будет интересна, но ты не пуп землиА кому может быть полезна такая статья на IT ресурсе? Я полагаю, тут все в курсе, что запускать непроверенные программы из интернета не стоит. Про DDoS браузерами я вам уже отвечал, так DDoS никто не делает (ну хорошо, мы в школе так пытались делать, но потом стало очевидно, что это ни к чему не приводит).

если ты утверждаешь что описывать вирусы публично - этично, то не думай, молодец

Я считаю, что вполне этично описывать процесс поиска и эксплуатации конкретной уязвимости, как минимум если её уже исправили, или разработчики решили забить на исправление болт. Спойлер, именно так все и делают

iminfinitylol Автор

03.12.2023 02:50-1А кому может быть полезна такая статья на IT ресурсе?

это не ай ти ресурс, вот тут я не согласен -_-

киберфорум это ай ти ресурс, стак оверфлов это айти ресурс, это, ну я не знаю аналог пикабу

не знаю в который раз но я напомню что в начале статьи все написано

эта статья должна побуждать познавать программирование и что программирование это не скучное ковыряние в коде, а "искусство", одновременно с тем показывая как начать познавать это "искусство", и опять же

Что можно сказать по итогу?

Концепция защиты систем должна строится не из вычислительных барьеров, а из логических (к примеру этапы (циклы) работы внутренней логики должны быть быстрее чем потенциальная скорость взлом систем безопасности).

Все системы уязвимы (а многие оснащены бэкдорами, по сути в них уже встроены вирусы), чем больше саппортов и сторонних продуктов, тем больше уязвимостей.

Я по сути не привел ни одного релевантного примера (более того я столько написал, по сути ни о чем не рассказав), реальные вирусы могут работать иначе, но в схожем паттерне поведения (то есть в крупной компании трудно скрыть присутствие попытки взлома, несмотря на то что большинство вирусов ведут себя как "спящие").

Искусству тыжпрограммирования нельзя научиться из чужого опыта (более того описанные в этой статье методы также "малоэффективны").

includedlibrary

03.12.2023 02:50+1эта статья должна побуждать познавать программирование и что

программирование это не скучное ковыряние в коде, а "искусство",

одновременно с тем показывая как начать познавать это "искусство", иИмхо любые разборы crackme куда больше побуждают изучать хакерство, чем ваша статья.

Концепция защиты систем должна строится не из вычислительных барьеров, а

из логических (к примеру этапы (циклы) работы внутренней логики должны

быть быстрее чем потенциальная скорость взлом систем безопасности).Вот вообще не понятно, что это значит.

Все системы уязвимы (а многие оснащены бэкдорами, по сути в них уже встроены вирусы).

С тем, что практически любую систему можно взломать, согласен, а вот пруф про то, что во многих системах есть бекдоры, неплохо было бы привести. Кстати, бекдор != вирус, бекдор - это нарочно оставленная уязвимость. Например, это может быть уязвимость в алгоритме шифрования, которая позволяет автору алгоритма легко расшифровывать все сообщения. Никакой вредоносной активности при этом софт с уязвимым алгоритмом шифрования не совершает, значит вирусом не является.

реальные вирусы могут работать иначе, но в схожем паттерне поведения

Создавать батники и делать дудос браузерами?

iminfinitylol Автор

03.12.2023 02:50-2Имхо любые разборы crackme куда больше побуждают изучать хакерство, чем ваша статья. -> я устал ссылаться на свою статью (программирование это искусство, изобретательность, и упорство), crackme аналог дрочильни в своем жанре (но далеко не самый худший)

дык а как так получается что статья ничего нового не объясняет но при этом "Вот вообще не понятно, что это значит. "?перефразирую, данные должны быть защищены ни физически, а концептуально, то есть вместо того чтобы полагатся на "устойчивость" системы ко взломам (не бывает таких систем), следует построить бизнес логику таким образом чтобы "потенциально ценные данные" либо не хранились по завершении цикла использования, либо "обезвреживались" и хранились в таком виде, при этом вместо упора на непробиваемую систему следует делать "множественную" систему защиты (не обязательно хорошую), но с хорошей чувствительностью ко взлому, чтобы гарантировать либо уничтожение данных, либо обезвреживание раньше потенциального периода взлома

Кстати, бекдор != вирус

ну здрасте, ок в таком случае тебя не должно беспокоить то что смартфон (по сути один большой бэкдор), созданный в соответствии с представлением "белого хакера" (читай сотрудника правительства) об доступе к данным (без каких либо моральных ограничении в использовании этих данных), просто возьмет и начнет снимать (к примеру как ты дрочишь), а потом отправит тебе с требованием "делай так, а то это окажется на главном тв"

чем это отличается от того же кибер шантажа? пример который я привел очень абстрактный, в реальности спекуляция может быть настолько тонкой что ты даже этого не поймешь, и то что этого не произошло пока не значит что такого не может произойти в каких либо случаях, разве я не прав?

includedlibrary

03.12.2023 02:50Имхо любые разборы crackme куда больше побуждают изучать хакерство, чем

ваша статья. -> я устал ссылаться на свою статью (программирование

это искусство, изобретательность, и упорство), crackme аналог дрочильни в

своем жанре (но далеко не самый худший)Разве кракми не требуют творческого подхода при решении? Если вам кажется, что нет, обращайтесь, я вам парочку подкину. И потом, без практики никакую креативность не развить.

Сравните это:

Концепция защиты систем должна строится не из вычислительных барьеров, а

из логических (к примеру этапы (циклы) работы внутренней логики должны

быть быстрее чем потенциальная скорость взлом систем безопасности).С этим:

перефразирую, данные должны быть защищены ни физически, а концептуально,

то есть вместо того чтобы полагатся на "устойчивость" системы ко

взломам (не бывает таких систем), следует построить бизнес логику таким

образом чтобы "потенциально ценные данные" либо не хранились по

завершении цикла использования, либо "обезвреживались" и хранились в

таком виде, при этом вместо упора на непробиваемую систему следует

делать "множественную" систему защиты (не обязательно хорошую), но с

хорошей чувствительностью ко взлому, чтобы гарантировать либо

уничтожение данных, либо обезвреживание раньше потенциального периода

взломаПо-моему, первое вообще не соответствует второму. Если васше выссказывание не понятно, это не обязательно значит, что вы что-то новое придумали. Вполне вероятно, вы просто косноязычно выражаетесь.

ну здрасте, ок в таком случае тебя не должно беспокоить то что смартфон (по сути один большой бэкдор), созданный в соответствии с представлением "белого хакера" (читай сотрудника правительства) об доступе к данным (без каких либо моральных ограничении в использовании этих данных), просто возьмет и начнет снимать (к примеру как ты дрочишь), а потом отправит тебе с требованием "делай так, а то это окажется на главном тв"

Как это доказывает равенство вируса и бекдора? Никак, потому что это не одно и то же. Я об этом и написал, то что меня не беспокоит наличие бекдоров, я не говорил. И да, ваше определение белых хакеров не соответствует общепринятому.

Этичный хакер или белый хакер, а также на сетевом сленге белая шля́па (от англ. white hat) —

специалист по компьютерной безопасности, который специализируется на

тестировании безопасности компьютерных систем. В отличие от чёрных шляп

(чёрных хакеров), белые хакеры ищут уязвимости на добровольной основе

или за плату с целью помочь разработчикам сделать их продукт более защищённым.Так что зря вы называете их крысами. Хотя, тех кто на правительство работает, я бы тоже крысами не назвал, но это уже не важно.

Кстати, пруфов, что существенная часть систем содержит бекдоры вы так и не дали. И ради всего святого, научитесь вставлять цитаты нормально.

iminfinitylol Автор

03.12.2023 02:50мне порой кажется (ну мы все знаем что оно так и есть) что вы все ребята зашли в статью, не читая, чтобы оставить свое "экспертное мнение в комментариях", а полседующий срач и сравнение с пикабу тебя как то задело, и ты сейчас пытаешься заступится за своих побратимов, но как то нелепо

Концепция защиты систем должна строится не из вычислительных барьеров, аиз логических -> перефразирую, данные должны быть защищены ни физически, а концептуально,то есть вместо того чтобы полагатся на "устойчивость" системы ковзломам (хотя наверное термин фазический слодовало заменить термином "фактический", ну да ладно)

(к примеру этапы (циклы) работы внутренней логики должныбыть быстрее чем потенциальная скорость взлом систем безопасности) -> следует построить бизнес логику такимобразом чтобы "потенциально ценные данные" либо не хранились позавершении цикла использования, либо "обезвреживались" и хранились втаком виде, при этом вместо упора на непробиваемую систему следуетделать "множественную" систему защиты (не обязательно хорошую), но схорошей чувствительностью ко взлому

и что тут додумано на ходу? или чем это отличается от оригинального описания?

Как это доказывает равенство вируса и бекдора? Никак, потому что это не одно и то же. Я об этом и написал, то что меня не беспокоит наличие бекдоров, я не говорил. И да, ваше определение белых хакеров не соответствует общепринятому.

ясное дело не доказывает, но при этом никаких гарнтий сохранности или защищенности тоже нет, соответственно что не запрещено - то разрешено, из чего можно сделать вывод что эти дыры будут использоваться для эксплойтов, в противном случае у них нет другого назначения (оправдания дружелюбности к разработчику неуместны), исходные коды андроида не доступны в сети, а AOSP на базе которого делаются кастомные ос это просто моды на интерфейс

Как это доказывает равенство вируса и бекдора? Никак, потому что это не одно и то же. Я об этом и написал, то что меня не беспокоит наличие бекдоров, я не говорил. И да, ваше определение белых хакеров не соответствует общепринятому.

ты опять же сам себе противоречишь, ты говоришь что тебя не беспокоит вирусное воздействие на тебя, но при этом беспокоит бекдор

Бэкдор, тайный вход (от англ. back door — «чёрный ход», буквально «задняя дверь») — дефект алгоритма, который намеренно встраивается в него разработчиком и позволяет получить несанкционированный доступ к данным или удалённому управлению операционной системой и компьютером в целом[1].

Основной целью бэкдора является скрытное и быстрое получение доступа к данным, в большинстве случаев — к зашифрованным и защищённым. Например, бэкдор может быть встроен в алгоритм шифрования для последующей прослушки защищённого канала злоумышленником[1][2].

бессмысленно говорить а потом доказывать что это б чувак

И да, ваше определение белых хакеров не соответствует общепринятому.а джулиано ассандж соотвествует образу смертельно опасного терроориста, педофила, угрозы мирозданию и тд?

если плохое называют хорошим это не значит что это так и есть

Кстати, пруфов, что существенная часть систем содержит бекдоры вы так и не дали. И ради всего святого, научитесь вставлять цитаты нормально.

https://spy-soft.net/create-backdoor-evil-droid/

там же сразу в этой статье ссылки на "Скрытый удаленный контроль телефона с AndroRAT" и на "Как хакеры создают трояны для Андроид"

https://null-byte.wonderhowto.com/how-to/create-persistent-back-door-android-using-kali-linux-0161280/

https://gist.github.com/davidlares/6af9541c14d7a684763b44a5e33d9193

https://blog.nviso.eu/2020/08/31/backdooring-android-apps-for-dummies/можно долго бессмысленно и беспощадно спорить, суть от этого не изменится, бекдоор это "отложенный" взлом или "backdoor == hack"

iminfinitylol Автор

03.12.2023 02:50(к примеру этапы (циклы) работы внутренней логики должныбыть быстрее чем потенциальная скорость взлом систем безопасности) -> *чтобы гарантировать либо уничтожение данных, либо обезвреживание раньше потенциального периода взлома

"потенциальная скорость взлом систем безопасности " я ток щас заметил как написал, я уже устал к тому времени и мне лень было писать нормально >~<а касательно кмментариев, я второй день тут как зареганый полноценный пользователь (хотя щас уже нет, так как за минуса мне надо по 5 минут ждать для коммента и посты не постятся)

includedlibrary

03.12.2023 02:50Концепция защиты систем должна строится не из вычислительных барьеров, а

из логических (к примеру этапы (циклы) работы внутренней логики должны

быть быстрее чем потенциальная скорость взлом систем безопасности).Из этого предложения ничего не понятно, вот я про что. Что такое логический барьер вы поясняете так:

к примеру этапы (циклы) работы внутренней логики должны

быть быстрее чем потенциальная скорость взлом систем безопасностиЧто такое циклы внутренней логики, и почему их скорость спасёт вас от взлома?

ты опять же сам себе противоречишь, ты говоришь что тебя не беспокоит вирусное воздействие на тебя, но при этом беспокоит бекдор

Цитату можно, где я говорю, что мне всё равно, будут ли мой компьютер атаковать вирусы? Я лишь сказал, что бекдор и вирус несколько разные вещи. Бекдор - уязвимость, оставленная намеренно, вирус - вредоносная программа, которая сама себя распространяет и эксплуатирует уязвимость. Понятное дело, что вирус может эксплуатировать уязвимость, оставленную в качестве бекдора, но этот факт не делает понятия тождественными.

бэкдор, тайный вход (от англ. back door —

«чёрный ход», буквально «задняя дверь») — дефект алгоритма, который

намеренно встраивается в него разработчиком и позволяет получить несанкционированный доступ к данным или удалённому управлению операционной системой и компьютером в целом[1].Ух ты, вы сами дали доказательство моим словам. Бекдор - это дефект. Вирус же не является дефектом.

а джулиано ассандж соотвествует образу смертельно опасного терроориста, педофила, угрозы мирозданию и тд?

если плохое называют хорошим это не значит что это так и есть

Круто, ничего не скажешь. Вы придумали своё определение белым хакерам и говорите, что оно правильнее общепринятого.

там же сразу в этой статье ссылки на "Скрытый удаленный контроль

телефона с AndroRAT" и на "Как хакеры создают трояны для Андроид"Найс - вы привели ссылки касательно лишь андроида, а встатье утверждаете, что у большей части ПО есть бекдоры. Я могу так доказать, что все люди являются маньяками, приведя ссылку на статью, где рассказывается про одного маньяка. Ну а что, он же человек, раз он человек и является маньяком, то все люди маньяки. Или нет?

можно долго бессмысленно и беспощадно спорить, суть от этого не изменится, бекдоор это "отложенный" взлом или "backdoor == hack"

Но при этом не является вирусом, я вам в этом же комменте писал почему.

includedlibrary

03.12.2023 02:50а полседующий срач и сравнение с пикабу тебя как то задело,

Вряд ли вы вообще можете меня задеть, мы даже не знакомы, плюс я неособо знаю, чем плох пикабу. Зато знаю, чем плох хабр - копроративными блогами, благо решается RSS клиентом с фильтрацией

includedlibrary

03.12.2023 02:50Забавно, вот прочитал я ваши ссылки. Они даже не про бекдоры самого андроида, а про создания приложений, которые надо установить на андроид сначала, а потом получить reverse shell. В андроиде я не разбираюсь, но в линуксе без патчей безопасности и/или правильно настроенного фаервола такое тоже можно провернуть запросто (при условии, что жертва сама ваш файл запустит). Только это не является бекдором, а является следствием плохо сконфигурированной системы

MagnumMalum

03.12.2023 02:50Вот, пожалуйста, ознакомьютесь с адекватными классификациями:

https://habr.com/ru/articles/471468/

https://habr.com/ru/companies/solarsecurity/articles/552354/

https://www.kaspersky.ru/resource-center/definitions/hacker-hat-types

Даже эти классификации очень условные и спорные, не говоря уже о вашей

iminfinitylol Автор

03.12.2023 02:50-3????

я почитал все три сататьи, мало того что они не описывают реальных примеров (просто рассказывают про классификацию), дык еще и приемы не показывают (исключение https://habr.com/ru/companies/solarsecurity/articles/552354/) но даж в этой статье описанны примеры, которые привел я с рдп и дополненными программами лол

AndreyDmitriev

03.12.2023 02:50+7я столько написал, по сути ни о чем не рассказав

Вот уж точно.

На самом деле хакер — это просто чел, живо интересующийся внутренним устройством чего-либо, неважно в программной или аппаратной части. Тот, кто в детстве разбирал детские игрушки до винтика — в какой-то мере уже хакер. Я вот до сих пор "разбираю", взламывая программы просто для себя, для удовольствия, эти "взломы" не покидают пределов моего ноута, но являются увлекательнейшим и полезным упражнением. Стать хакером просто — надо просто взять несколько инструментов реверс инжиниринга (бесплатной IDA достаточно, с Ghidra впридачу), отладчик (WinDbg, если мы под Windows, да x64dbg), ну и приличный Hex редактор (HxD вполне норм для начала). После этого пишется небольшое "крякми" приложение, оно же дизассемблируется, разбирается, как оно устроено, прогоняется под отладчиком и модифицируется. После этого можно взять либо готовый "крякми", на хабре они были, либо несложное приложение с нехитрой защитой, где она обходится заменой нескольких условных переходов, вот и всё. Дальше брать более сложные примеры и "чемоданчик хакера" начнёт пополняться другими инструментами, типа Wireshark, SysInternals и т.д. Ну и книжки полезные полистать, скажем "Образ мышления - дизассемблер IDA" Криса Касперски, да "Полное руководство Ghidra" Криса Игла и Кары Нэнс и процесс пойдёт. Ну а уж какие цели будут преследоваться — это лежит на совести каждого отдельного индивидуума.

gmtd

03.12.2023 02:50+4Добрый вечер ребята, листая хабр я заметил тенденцию к отсутствию качественного, авторского, и связанного с IT контента, поэтому расскажу о том...

Плюсанул хацкеру карму за такое прекрасное начало

Все бы авторы так начинали свои креативы...

am-habr

03.12.2023 02:50-3Ничего не понял, почему заминусовали так сильно? Разве этот контент менее качественен в сравнении с обсолютным большинством статей хабра за последние Х лет?

Блоги компаний и авторство корпаративных синьёров и мидлов сюда, конечно, не относятся.

Немного небрежно оформлен, но есть авторство и непосредственная связь с IT.

BlithePeach

03.12.2023 02:50-1Статья классная, но я бы предпочел что бы её удалили, слишком много яда для молодых умов которые даже пару языков программирования выучить не могу и освоить самую простою СУБД, но зато лезут что-то "хакать" а потом оказываются в кабините и следователя и проливают крокодильи слёзы обещая что они так больше не будут, только вот уже слишком поздно.

includedlibrary

03.12.2023 02:50+1Сомневаюсь, что те, кто

даже пару языков программирования выучить не могу и освоить самую простою СУБД

Смогут взломать хоть что-то и получить срок

ya_prost_otvetit_zashel

03.12.2023 02:50+3Вывод я сделал из всей статьи только один:

Смерть неизбежна.

MagnumMalum

Добавьте тег "юмор", пожалуйста

Это ведь пятничная шутка, да?

iminfinitylol Автор

почему? разве из статьи ничего нельзя подчеркунть? или надо исходники вирусов прикладывать?

saboteur_kiev

Из статьи можно почерпнуть вопиющую ИТ безграмотность автора.

Если у вас нулевой уровень хакера организовывает ddos атаку, а цель создания "настоящих вирусов" - причинение ущерба большому количеству людей, то я грубо скажу, что ваш уровень понимания процессов - нулевой.

Плюс жаргон и вообще стиль изложения в статье - никакой.

И если вам кажется что я пишу грубо, это я просто очень возмущен статьей такого уровня на Хабре. И если вы вы заметили тенденцию к отсутствию качественного, авторского, и связанного с IT контента, которого тут вполне достаточно, то наполнять Хабр некачественным совершенно не нужно.