В свете быстрого развития информационных систем и увеличения угроз кибербезопасности поиск надежных решений, позволяющих минимизировать вред от нарушения информационной безопасности (ИБ), становится важной задачей для различных организаций. Когда инфраструктура организации начинает настолько усложняться, что становится невозможно уследить за общей картиной происходящего, на помощь приходит Центр обеспечения безопасности (SOC, Security Operations Center) — это широко специализированный ситуационный центр мониторинга информационной безопасности, совокупность программно‑аппаратных средств, персонала и процессов. Данный тип систем предназначен для централизованного сбора и анализа информации о событиях и инцидентах ИБ, поступающих из различных источников ИТ‑инфраструктуры.

Существует множество конкретных решений, но без ряда базовых средств мониторинга и защиты информации сложно себе представить даже внутренний SOC в средней компании, не говоря уже о коммерческом центре. К таким средствам принято относить системы различного класса, где каждый элемент выполняет свою функциональную роль, и одними из центральных и наиболее эффективных являются платформы IRP — отдельные системы для выстраивания процессов управления инцидентами, которые предназначены для автоматизации процессов мониторинга, учета и реагирования на инциденты, а также для решения типовых проблем управления ИБ.

Применение IRP позволяет обеспечивать своевременные ответные действия группы реагирования на инциденты информационной безопасности, предоставляя при этом аналитическую информацию и контекст отслеживаемого события. В данной статье мы как раз рассмотрим одну из таких платформ — The Hive, которая предоставляет комплексное решение для эффективного управления и реагирования на инциденты безопасности.

The Hive — это масштабируемая современная платформа с открытым исходным кодом, разработанная специально для совместного реагирования на инциденты ИБ. Тесно интегрированная с MISP (Malware Information Sharing Platform) и CORTEX, она призвана облегчить жизнь SOC, CSIRT, CERT, работающим с данными инструментами, и всем специалистам по информационной безопасности, имеющим дело с инцидентами, требующими оперативного расследования и принятия мер. Данная система объединяет разнообразные функции и возможности, позволяющие контролировать и устранять угрозы. Специалисты SecOps могут совместно проводить расследования на платформе благодаря встроенному потоку, который позволяет в реальном времени получать информацию о новых или существующих алертах, задачах, артефактах и IOC.

Одной из ключевых особенностей The Hive является ее интуитивно понятный пользовательский интерфейс, который предоставляет удобное и централизованное рабочее пространство для управления инцидентами безопасности. Но также надо понимать, что у продукта есть ряд отрицательных сторон. Что все же, если вас будет не устраивать интерфейс, допустим, не будет хватать каких‑либо элементов или, наоборот, будет их большой переизбыток, то с этим вы ничего не сможете поделать, так как проект опенсорсный, и изменения в него вносятся крайне редко.

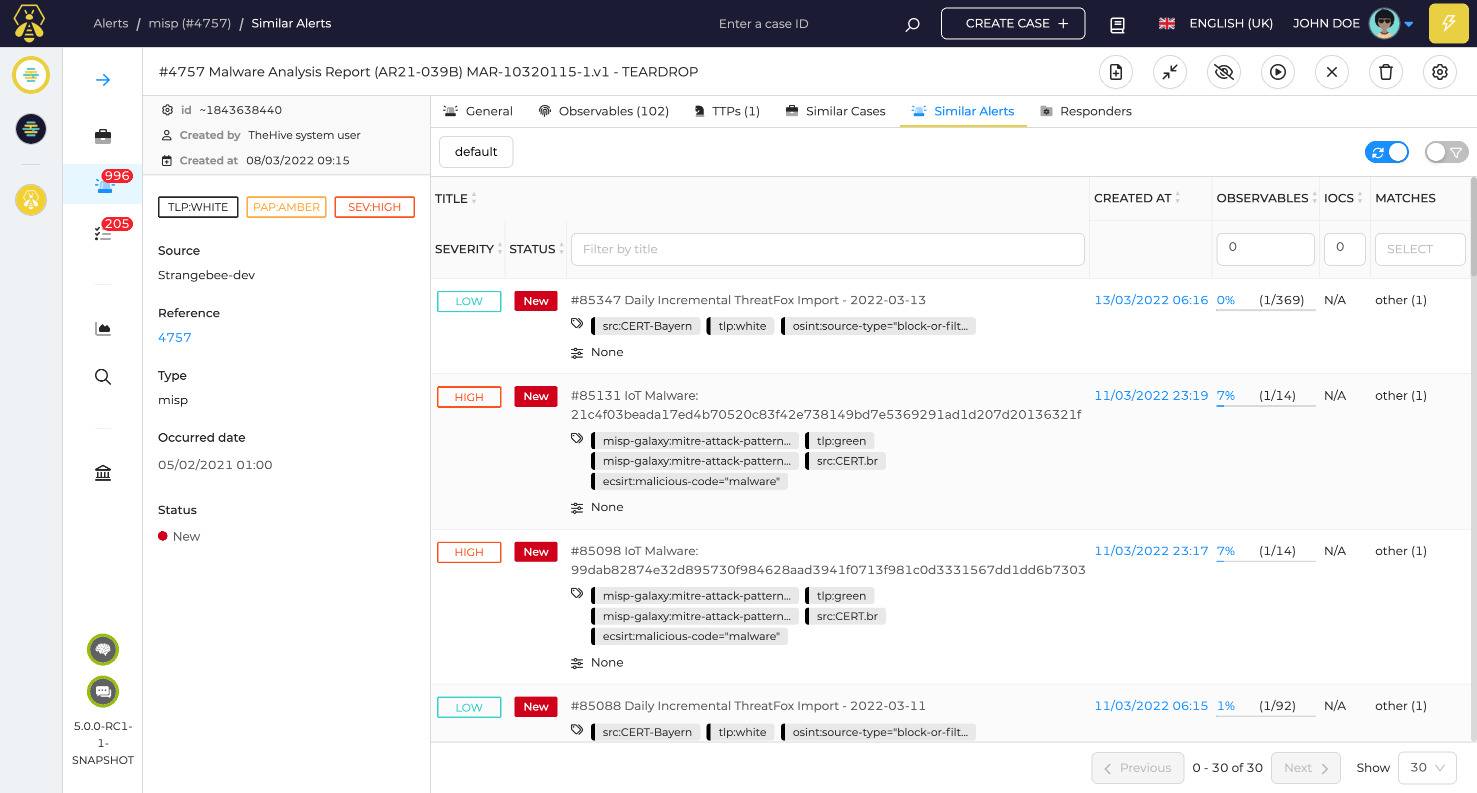

На специальной странице, созданной для работы с алертами, есть функция визуального переключения, которая присутствует почти во всех похожих решениях. Здесь можно оставлять комментарии, определять похожие алерты, устанавливать статусы и настраивать поля по своему усмотрению. Можно принять решение о том, нужно ли передать алерты на расследование или эскалировать — отреагировать на инциденты.

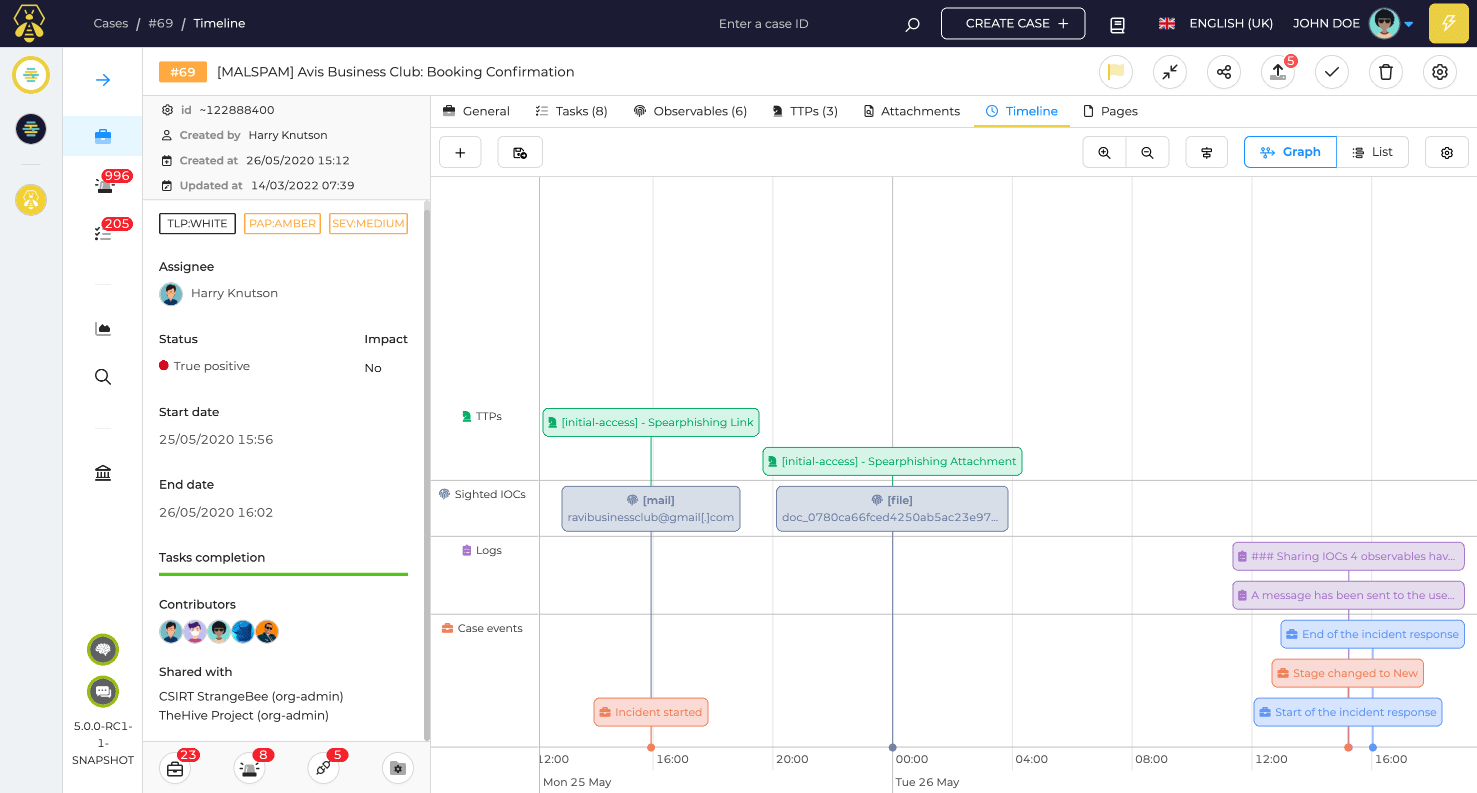

На вкладке Тамлайн видны приватизация и управление кейсами по алертам, есть возможность создавать различные связи, видеть похожие задачи по атрибуции (техники, индикаторы компрометации, логи и т. д.). Это позволяет выявлять однотипные случаи и алерты, определять и назначать им уровень PAP (Permissible Actions Protocol), TLP (Traffic Light Protocol), Severity (Критичность) для каждого наблюдаемого объекта или совершенствовать процесс реагирования на инциденты, используя простой механизм шаблонов.

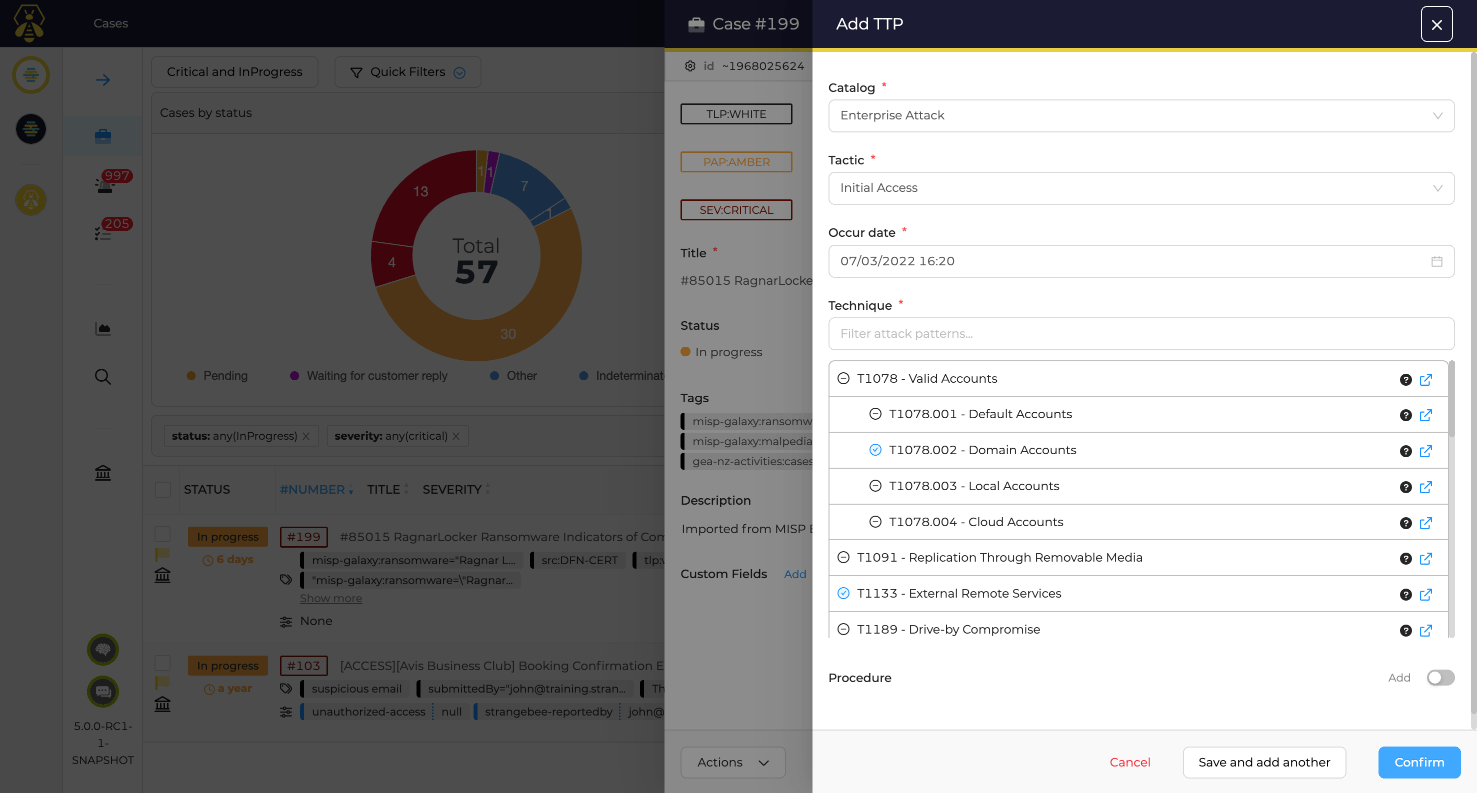

Атрибуция всех ТТП MITRE ATT&CK Framework импортируется сразу в систему управления The Hive и доступна после установки (правда, в очень сокращённом виде: нет полной базы сущностей, таких как, например, ВПО). Поэтому техники, тактики MITRE можно добавлять в конкретный случай или алерт (или просто экспортировать их в событие MISP), но в урезанной модели данных.

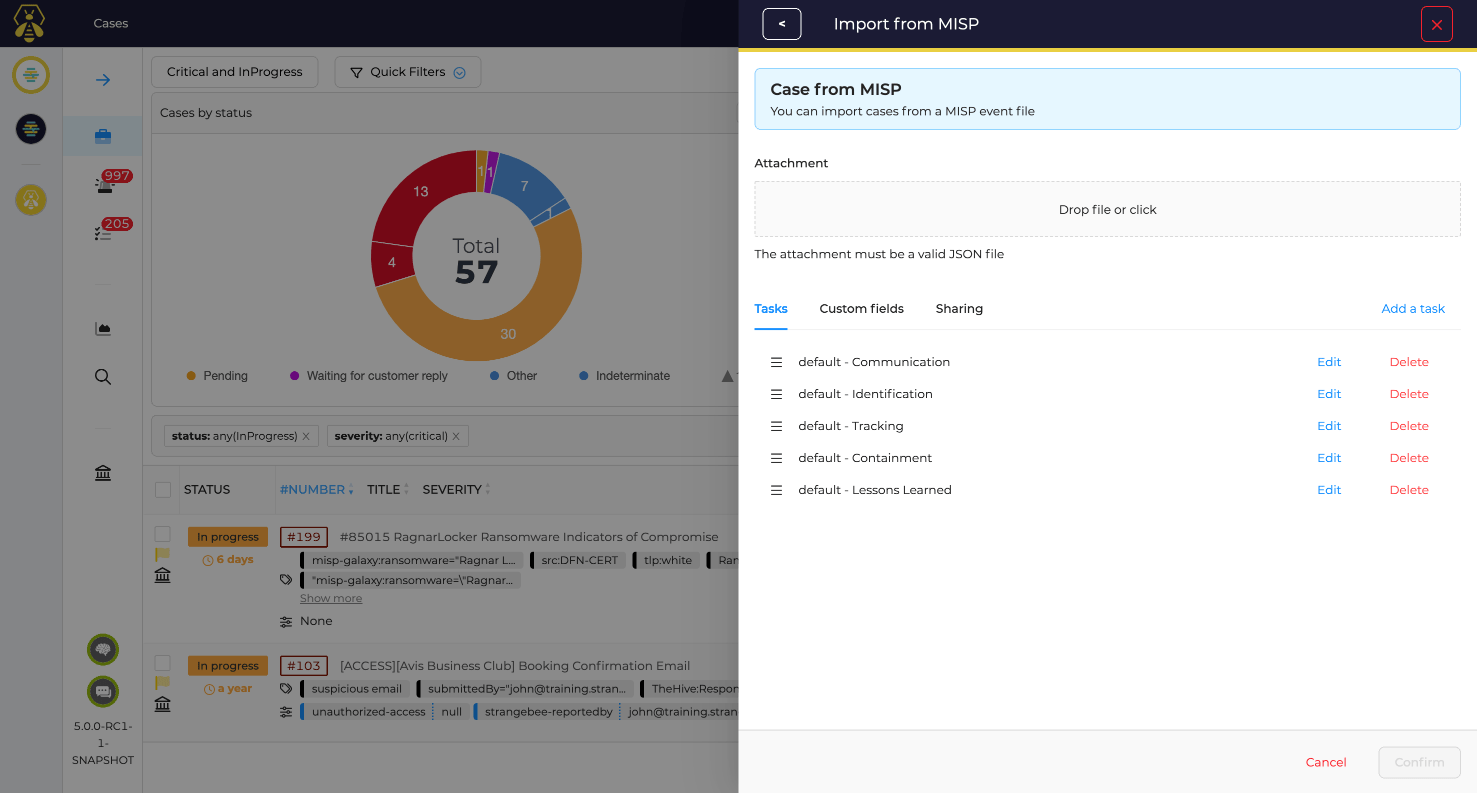

С помощью интеграции с MISP (но не с другими TIP платформами) можно импортировать и использовать общие индикаторы компрометации или легко поделиться своими с сообществами.

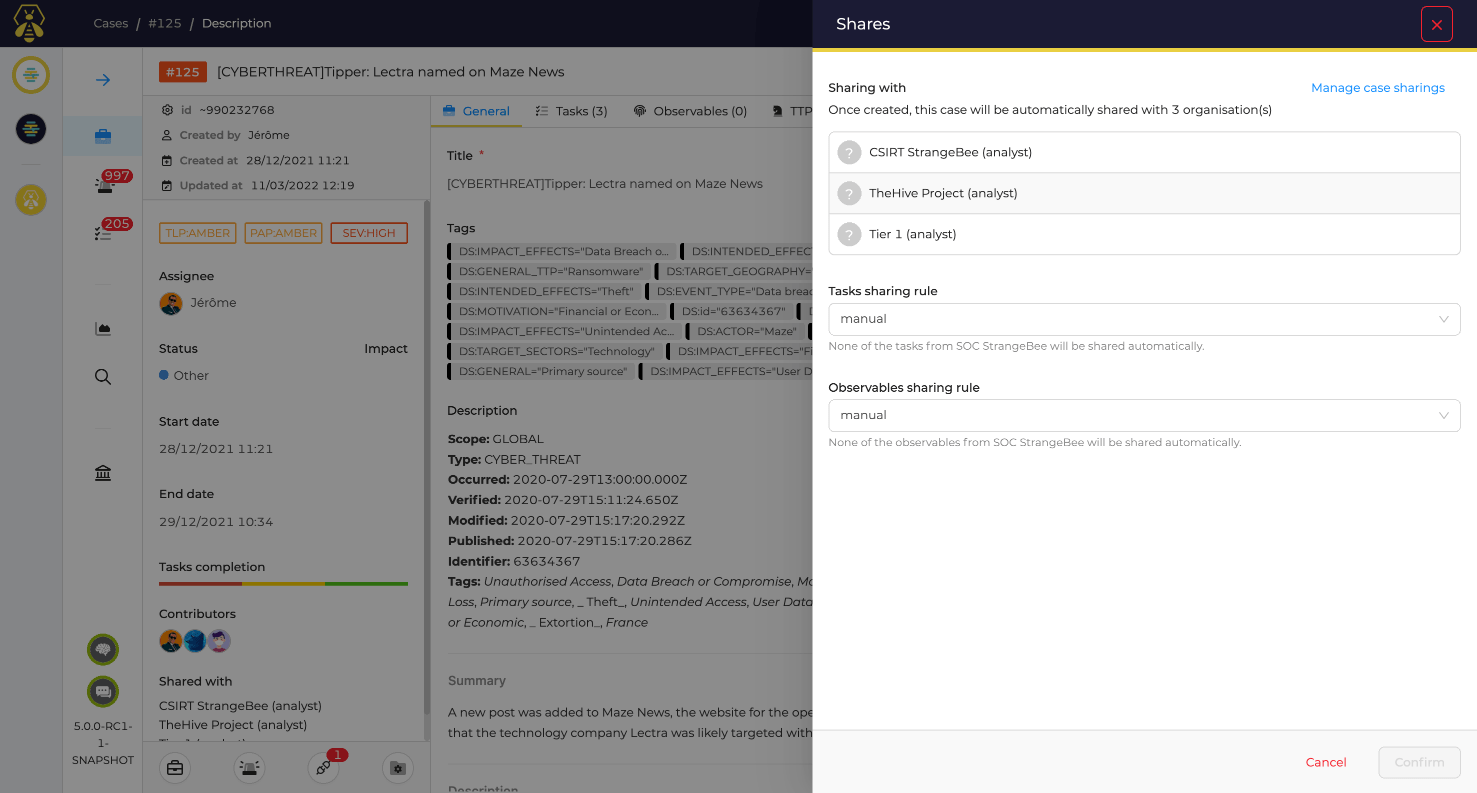

Также присутствует механизм работы с другими подразделениями, где через меню можно определить различные организации, привязку команд или отделов, которые будут постоянно взаимодействовать друг с другом, для ускорения обработки алертов и артефактов, связанных с алертами. При настройке есть возможность указывать виды ролей и разрешений, когда только определенным ролям будет отображаться только определенные пункты в меню.

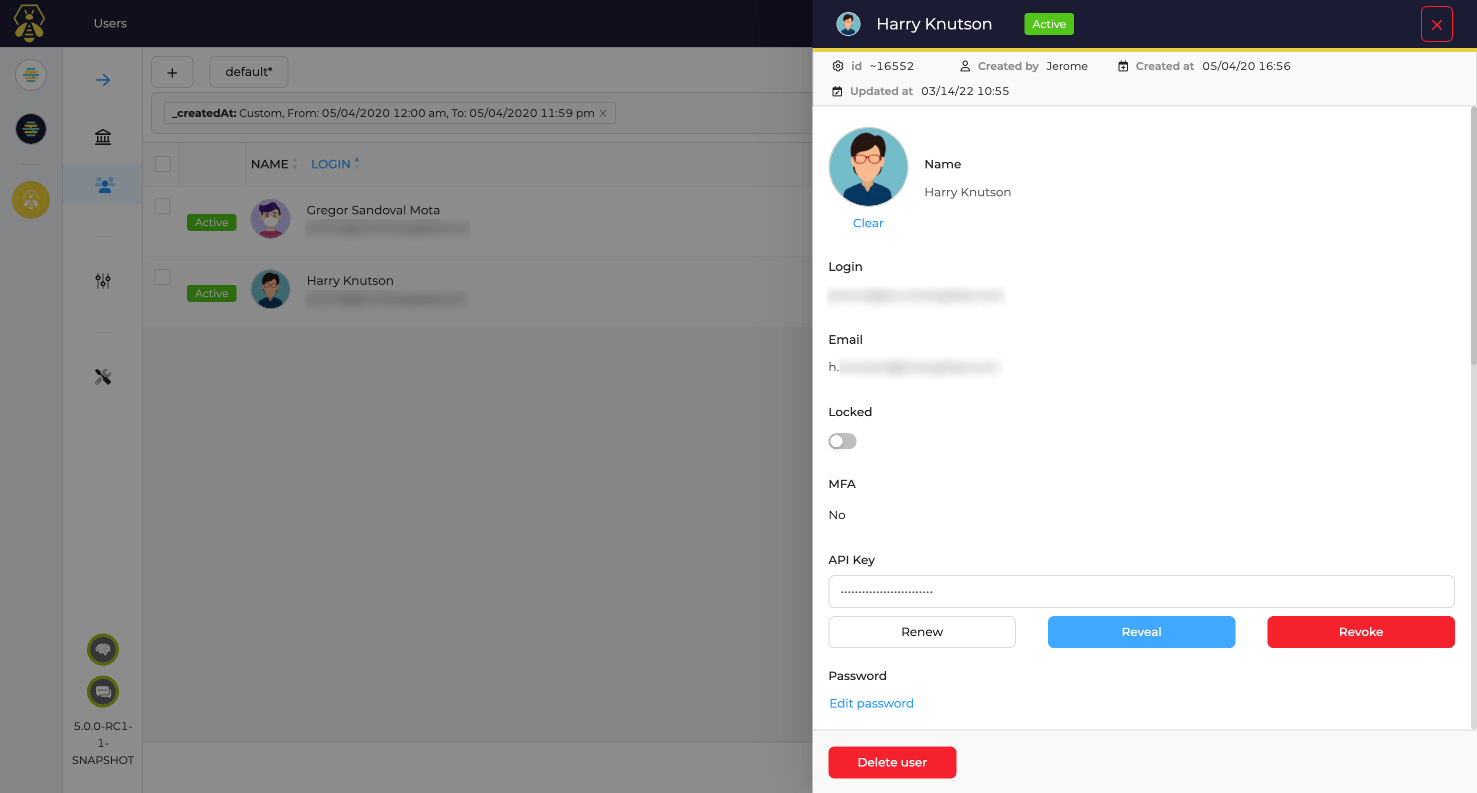

При дальнейшей конфигурации производится расширенное управление пользователями, где осуществляется детальная настройка профилей пользователей, назначение их организациям и синхронизация LDAP или AD.

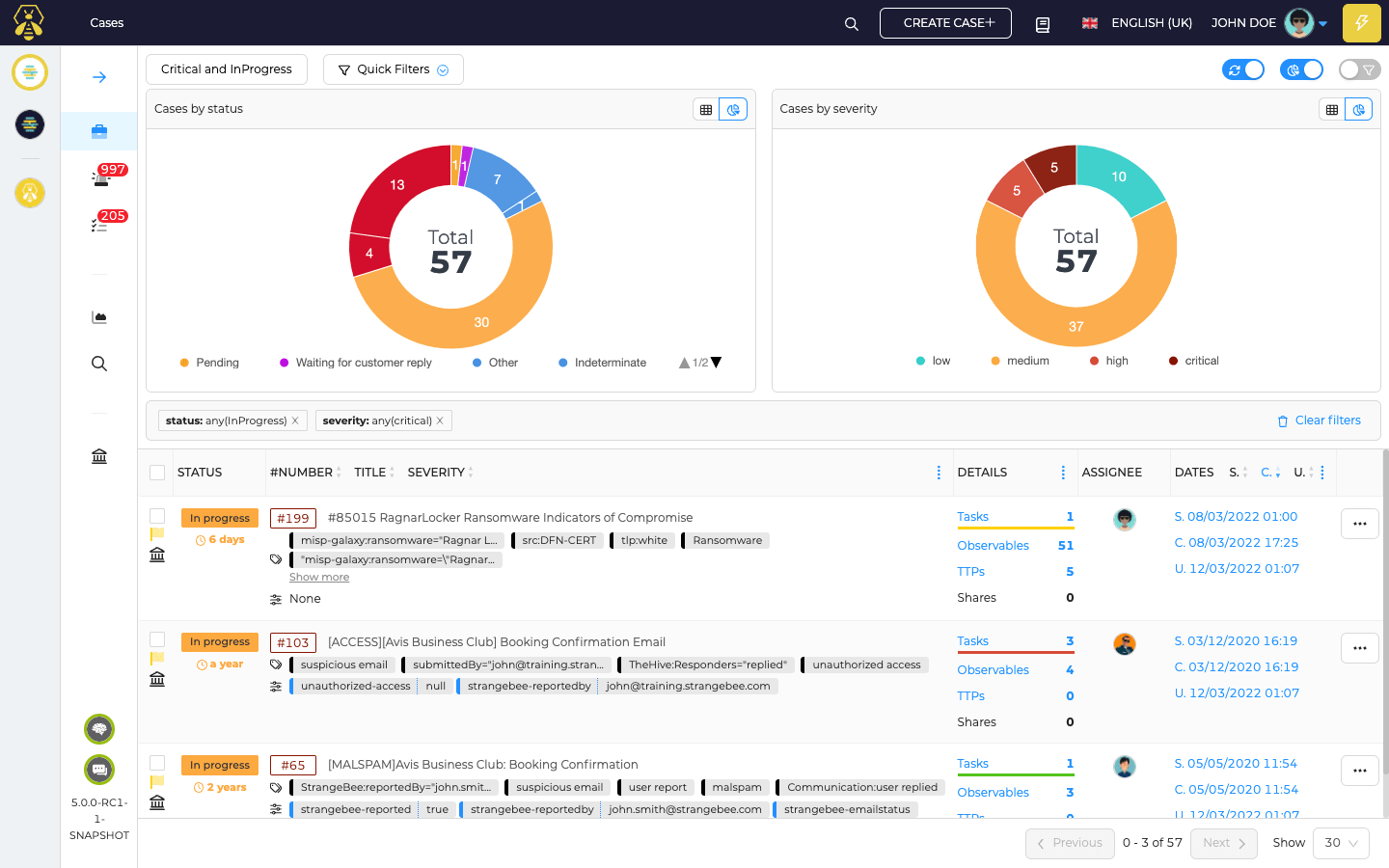

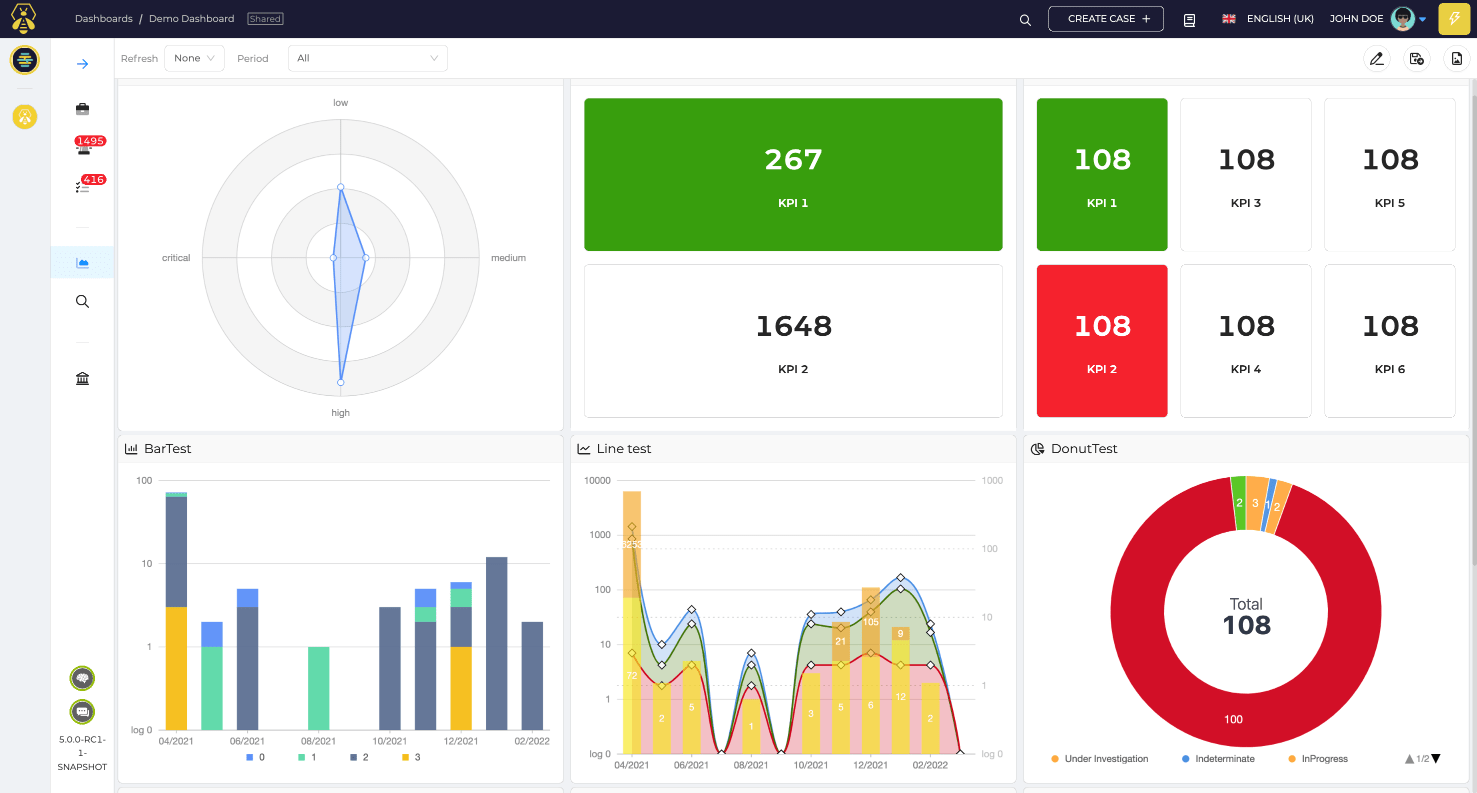

Метрики и панели мониторинга

Финализация собранных данных и их сопоставление производится с помощью динамической панели инструментов по настройке виджетов, где можно получать статистику по различным направлениями, задачам, наблюдаемым полям, метрикам и т. д. для создания полезных KPI и MBO. Виджеты, как правило, уже «нарезаны», и настройка их ограничена.

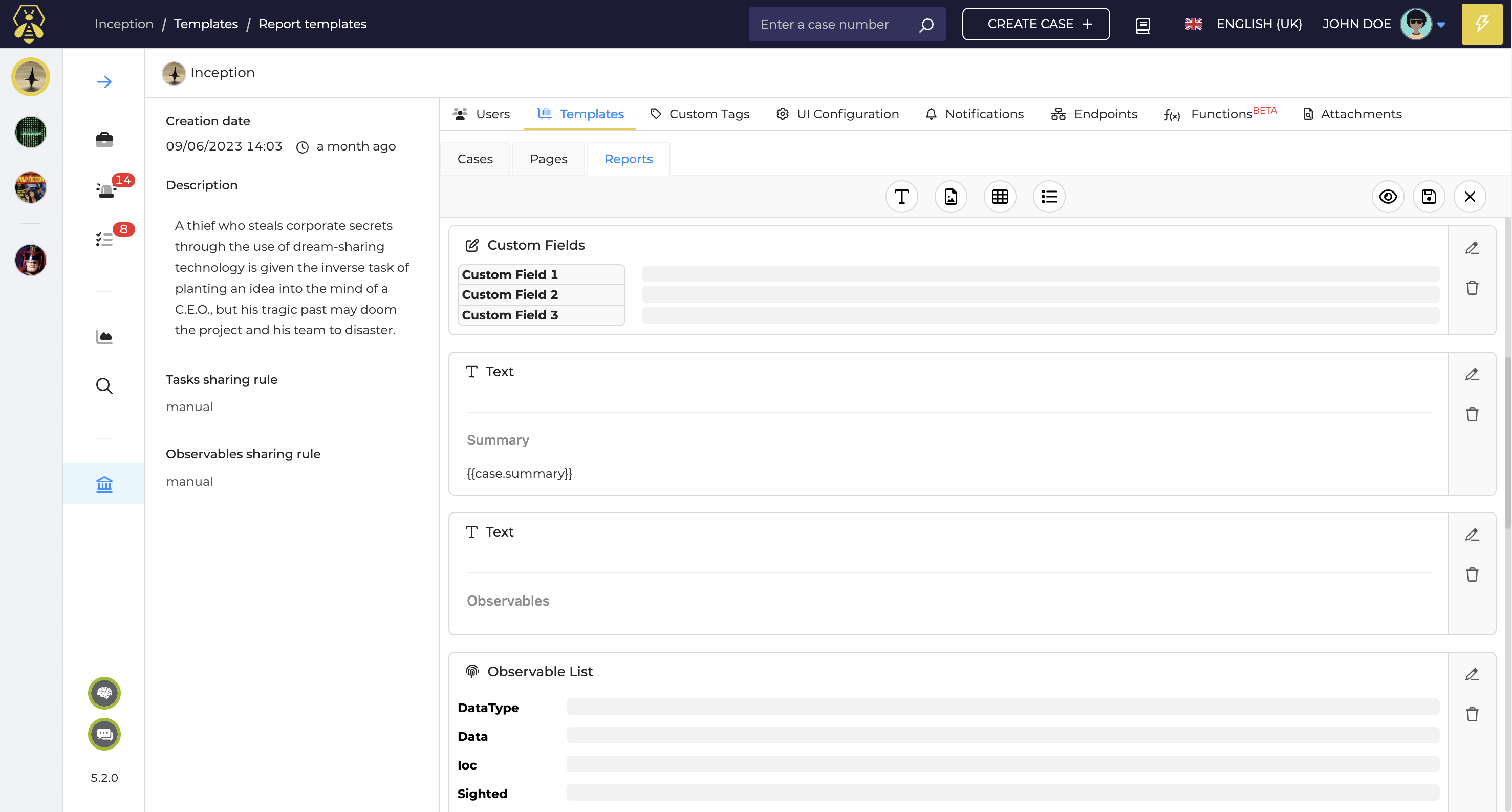

Предусмотрена минималистичная возможность создавать отчеты о расследованиях и использовать их для автоматической генерации в формате Markdown для различных историй, связанных с ведением баз знаний и стандартных HTML/PDF‑отчетов по инцидентам (Doc формат отсутствует, как сложный для нормализации).

The Hive дает минимально сокращенную, но необходимую возможность автоматизации повторяющихся задач. Это позволяет аналитикам сосредоточиться на более критических и стратегически важных аспектах реагирования на инциденты. Автоматизация ускоряет время реакции на инциденты, минимизируя их воздействие и предотвращая возможные последствия. Благодаря использованию алгоритмов машинного обучения, заложенным внутри системы, в движке автоматизации участвуют продвинутые аналитические возможности. Это позволяет анализировать и соотносить друг с другом большие объемы данных для улучшения обнаружения угроз и приоритизации инцидентов. Такая функциональность помогает эффективно распределять ресурсы на основе серьезности и потенциального воздействия инцидентов безопасности.

Подводя итог — The Hive является платформой с открытым исходным кодом, с рядом определенных недостатков (кастомизация, ограниченная поддержка, редкая релизность, малое количество интеграций), предназначенной для управления реагированием на инциденты безопасности. Эта платформа позволяет командам безопасности управлять, анализировать и реагировать на инциденты безопасности, что делает ее интересным инструментом в современной кибербезопасности.

Одной из главных особенностей The Hive является возможность управления делами и задачами. Это позволяет командам безопасности организовывать работу и распределять задачи с необходимой эффективностью. Более того, платформа предоставляет возможность сотрудничать в режиме реального времени, что позволяет передавать информацию и реагировать на инциденты безопасности.

The Hive также обладает ограниченными интеграциями со сторонними инструментами, что позволяет командам безопасности использовать только существующие инструменты и расширять свои возможности, но не использовать дополнительные возможности по расширению. В целом позволяет покрыть процесс обработки и анализа данных, что помогает реагировать на инциденты ИБ. Для полноценного покрытия реагирования на инциденты, с использованием различного парка внутренних решений, лучше брать продукты комерческих продуктов.

Открытый исходный код платформы и активная поддержка со стороны сообщества имеет как ряд преимуществ (обеспечение развития и адаптацию к постоянно меняющейся среде угроз, но также и ряд недостатков в виде слишком полноценной открытости на уязвимости, что так же дает большую фору злоумышленникам. Это значит, что платформа будет соответствовать последним требованиям и тенденциям в области кибербезопасности, пока ее поддерживает сообщество.

Последнее, но не менее важное, внедрение The Hive позволяет малым организациям улучшить свои операции по обеспечению безопасности, конечно, если у вас не было аналогичного решения до этого времени. Платформа упрощает процессы реагирования на инциденты, автоматизирует некоторые задачи и повышает эффективность команды безопасности. Благодаря этому малые организации смогут защитить свои ресурсы и данные от киберугроз.

Алексей Пешик, инженер‑эксперт Security Vision