В феврале вышло исследование компании DLBI по самым популярным паролям в России. Аналитики собрали учётные записи (электронная почта — пароль), утёкшие в 2023 году, выделили из них уникальные. Всего получилось 44 млн записей. На основе этой базы исследователи составили топ самых популярных паролей.

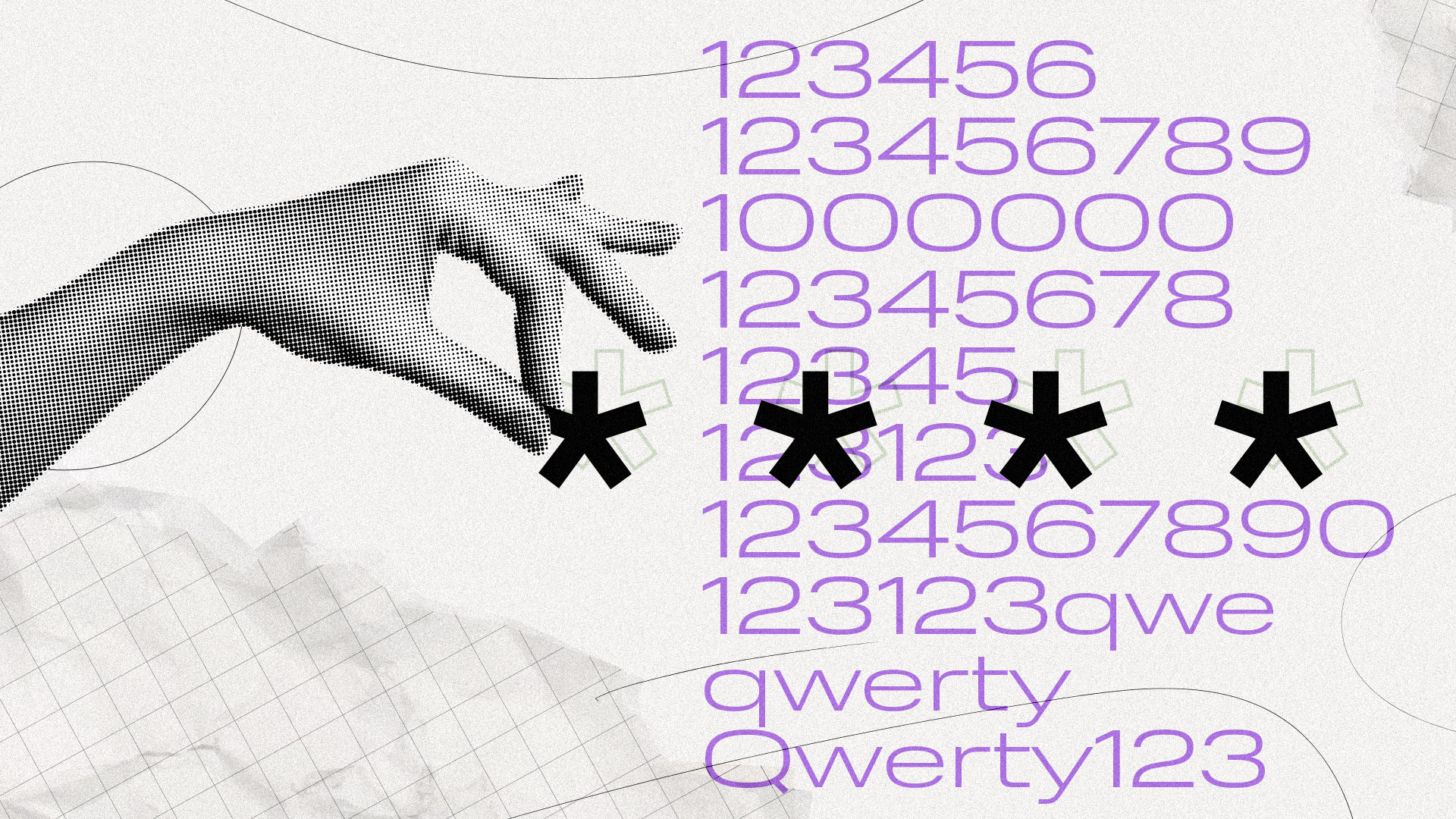

Самые популярные пароли 2023 года:

123456

123456789

1000000

12345678

12345

123123

1234567890

123123qwe

qwerty

Qwerty123

Этот список заставляет задуматься: мы точно живём в XXI веке? Удивительно, что, несмотря на обилие статей о правилах создания безопасных паролей, люди до сих пор пользуются вариантами типа «12345». Но проблема не только в пользователях – ведь разработчики тоже не ограничивают возможность использования таких сочетаний.

Даже если сервис требует в качестве пароля комбинацию заглавных и строчных буквы, цифр и спецсимволов, пользователи выбирают сочетания соседних кнопок клавиатуры — «1qaz@WSX», «!QAZ2wsx» и тому подобные.

Если пароли так ненадежны, не пора ли их забыть? Я – Василий Огнев, руководитель направления многофакторной аутентификации компании МТС RED, расскажу, почему это сложно сделать.

Первые компьютерные пароли

Создание компьютеров потребовало масштабируемой системы паролей, чтобы каждый пользователь мог получить свой. Только о безопасности тогда мало кто задумывался. Один из первых известных паролей применялся для разграничения совместного доступа к компьютеру IBM в MIT в 1960-х. Это был огромный мейнфрейм, время на котором стоило дорого. Фернандо Корбато придумал вводить пароли, чтобы каждый пользователь имел доступ только к своим данным и получал к ним доступ в положенное ему время. Однако один из учёных — Алан Шер — просто распечатал файл с паролями и использовал чужие учётные данные, чтобы получить больше компьютерного времени. Признался он в этом спустя десятилетия, поэтому вопрос защищенности паролей стал актуален после другого случая.

В 1988 году студент Корнельского университета Роберт Моррис запустил в сети ARPANet (предшественник Интернета) программу, которая по замыслу должна была просто распространяться по компьютерам сети, используя уязвимости почтового протокола и подбирая пароли по словарю. Сработало даже слишком хорошо — из-за недостатков кода программа могла запускаться несколько раз на одном и том же компьютере, а поиски других вычислительных систем перегрузили сеть. В результате софт назвали «червем Морриса» и, хотя он не содержал деструктивной части, фактически стал прародителем нового класса вредоносного ПО.

Анализ червя Морриса показал, насколько легкомысленно пользователи относятся к паролям. Ведь программа подбирала их, исходя из имени-фамилии пользователя и словарика на 24 000 слов. И атака была успешной — по разным оценкам было «заражено» до 10% сети. А она тогда насчитывала 60 000 компьютеров, далеко не каждый пользователь мог в неё попасть и поведение её участников чаще всего было «приличным» с точки зрения информационной безопасности. Тот же Моррис сам сдался властям, когда понял, что наделал. В итоге его приговорили к трём годам условно, 10 тысячам долларов штрафа и 400 часам общественных работ. Это было не самым плохим исходом: изначально Моррису грозил и больший срок, и больший штраф.

Как берегли и ломали пароли

Чтобы не хранить пароли в открытом виде, было применено решение, известное ещё до изобретения компьютеров — хэш. Сейчас подавляющее большинство компаний хранят пароли пользователей не в открытом виде, а в виде хэшей. Но злоумышленники привыкли использовать самое слабое звено — человека.

Например, в 70-e Unix стал одной из первых операционных систем, хранящих вместо паролей хэши. Однако хакеры брали самые популярные пароли (теперь вы понимаете, что пароль 123456 как минимум банальный и не отражает уникальности человека), вычисляли их хэш и после этого крали базы хэшей пользователей. Если вычисленный хэш совпадал с пользовательским, значит сотрудник использовал соответствующих популярный пароль. Позднее эта атака на пароли эволюционировала до создания огромных радужных таблиц. Поэтому если происходит утечка логинов и хэшей паролей пользователей, хакеры могут восстановить большую часть исходных значений пароля за несколько минут.

Оставшуюся часть просто брутфорсят — даже правильный сложный пароль можно взломать с помощью атаки методом перебора. Предположим, пароль содержит 8 символов, включает буквы разного регистра, а также цифры и спецсимволы — такие рекомендации были распространены у интернет-сервисов лет 5—10 назад и даже удовлетворяли рекомендациям NIST (Национального института стандартов и технологий) 2017 года. Все возможные пароли из 8 символов — это порядка квадриллиона (миллион миллиардов) комбинаций. Когда-то для того, чтобы вычислить хэш каждой из них и сравнить с базой понадобилось бы или много времени, или много денег. Но сейчас это вопрос 5 минут и 6 долларов: компания Hive Systems провела исследование и узнала, что в 2023 году 8-значный пароль слишком уж легко ломается. Брутфорс-атака на арендованном облачном «железе» (те самые 6 долларов) и с возможностью распределённых вычислений будет очень быстрой.

Далее создатели Unix модифицировали систему, чтобы пользователи не могли задавать простой пароль, а при первом вычислении хэша к исходной комбинации добавляли случайное число — соль. Пароль вместе с солью давали новое значение хэша и хакеры не могли вычислять простые пароли с помощью радужных таблиц. Но так как соли хранились с хэшами в одной базе, то хакеры научились подбирать и это комбо.

Так почему пароли устарели?

Исследование Hive вовсе не значит, что любой пароль теперь можно взломать за минуты, максимум часы и дни. Во-первых, доступ к хэшу пароля пользователя ещё надо получить, особенно когда идёт охота на конкретный аккаунт, а не происходит массовый подбор паролей. Кроме того, в исследовании взламывался алгоритм хэширования MD5, а есть более устойчивые к атаке брутфорсом варианты – например, алгоритмы семейств SHA-2 и SHA-3.

Обратная сторона ситуации: вычислительные мощности продолжают дешеветь. В обозримом будущем весьма вероятно появление доступных квантовых вычислений, которые позволят подобрать любую пару пароль-хэш за несколько секунд. И, главное, что даже без всех этих высокотехнологичных наворотов пароли крадут с помощью гораздо более простых атак. Их ввод может быть отслежен троянской программой на устройстве пользователя, к логинам-паролям в облачной базе данных могут забыть закрыть доступ. Даже менеджеры паролей, которые составляют правильные пароли и надёжно хэшируют их, иногда взламывают — так информация пользователей оказывается скомпрометированной.

Но отказаться от паролей в большинстве случаев пока не получается.

Заменить нельзя оставить

Пожалуй, самая важная причина продолжения использования привычной пары «логин-пароль» — legacy. Пользователи накопили огромный опыт и просто привыкли к парольной защите, а для разработчиков создан богатый выбор инструментов для использования паролей в сервисах. В таких условиях выглядит разумным оставить привычную систему доступа, но подстраховаться — дополнить её ещё одним надёжным способом защиты информации.

Раз пароль трудно заменить, его дополняют вторым и третьим фактором аутентификации. Первый фактор аутентификации — это «фактор знания». Обычно это традиционные логин и пароль, хотя в некоторых случаях в этой роли может выступать кодовое слово, информация о последних платежах и другие данные, которыми теоретически должен располагать только пользователь.

Далее у пользователя запрашивают «фактор владения» — информацию, которую должен иметь или получить только этот пользователь. Это может быть физический токен с генератором одноразовых паролей (OTP) или приложение, в котором пользователь сначала получает вектор инициализации, а потом может генерировать одноразовые пароли как по времени (TOTP), так и по событию (HOTP). В дальнейшем сервис MFA узнаёт пользователей по их логинам и знает, какое значение в тот или иной момент пользователь должен предъявить. Также можно высылать индивидуальный одноразовый код — через SMS, на почту или, например, в Telegram, но надежнее, когда одноразовый код генерируется в приложении по времени (TOTP).

В отличие от традиционного пароля «фактор владения» практически невозможно подобрать брутфорсом. Хакер за пару попыток (обычно их количество настраивается в сервисе MFA) должен угадать 4-5-6-значное число, то есть шансы на успех — доли процента. В случае нескольких ошибок при вводе одноразового кода система блокирует доступ на некоторое время. В результате атаку подбором невозможно завершить за разумное время. И, если система MFA настроена правильно, никакое подключение вычислительных мощностей хакерам не поможет.

Третьим фактором может быть биометрия, если есть ещё и другие. По сути она служит для идентификации пользователя и сейчас часто используется при доступе к приложению, где генерируется одноразовое значение для аутентификации (OTP), чтобы аутентификация была более надёжной и комфортной для пользователя. Использование биометрии совместно с другими факторами — это рекомендация не только российского ГОСТ, но и всего экспертного сообщества. Пароль может заменить тот же OTP (и в некоторых случаях OTP даже безопаснее, чем слабые пароли), но это справедливо только для систем, не обрабатывающих критичные данные и не связанных с финансовыми рисками.

Идея многофакторной аутентификации (MFA) кажется очевидной. В рекомендации NIST она вошла в 2017 году, однако условия для быстрого роста этого рынка сложились только сейчас. MFA становится стандартом, особенно в сервисах, где защита учетной записи имеет критически важное значение. Например, с 1 октября 2023 года вход в Госуслуги возможен только с двухфакторной аутентификацией. Это лишь начало тенденции: по оценке аналитиков МТС RED российский рынок MFA вырастет к 2027 году на 80% — до 5,6 млрд рублей.

Новая альтернатива – это Passkey, решение на базе стандарта FIDO2: сертификаты-ключи доступа хранятся на телефоне, биометрия используется как доступ к ним. Пока FIDO2 начал использоваться преимущественно в вебе (соцсети, доступ к сайтам), но в будущем может прийти в корпоративный сегмент.

Подождите со светлым будущим

Исследование Microsoft показывает, что надёжность MFA при использовании длинных паролей и одноразовых кодов превышает 99,9%. Оставшиеся доли процента — на совести хакеров, которые не опускают руки и придумывают способы, как обойти схему применения дополнительной аутентификации. В любом случае MFA существенно усложняет им задачу и поэтому прочно входит в топ советов практических всех экспертов по безопасности. А задача наладить надёжную систему MFA без очевидных недостатков — вполне решаемая на сегодняшний день. Если вам интересно, какие уязвимости хакеры находят в MFA и как с ними борются разработчики, расскажем об этом в следующей статье.

Комментарии (77)

fat_dude

15.03.2024 09:57+6Это всё хорошо, конечно, но голова пока ещё единственное место, в которое нельзя просто так пролезть. Пока это утверждение справедливо, пароли рано списывать со счетов. А ненадёжные пароли это проблема не паролей, а бестолковых пользователей, которые их используют.

Vasjen

15.03.2024 09:57+2Ну, утверждение тоже не всегда бывает справедливо, так как есть универсальные дешифраторы

Дешифратор

Но да, голова - самое надёжное место, с другой стороны в ней сложно хранить сложные пароли в количестве более десяти. а если везде использовать один и тот же – то риски возрастают.

firehacker

15.03.2024 09:57Ну да, ведь даже маломощным паяльником можно вынудить человека рассказать пароль, в то время как заставить его отдать телефон или генератор OTP не способна даже топовая паяльная станция.

MiyuHogosha

15.03.2024 09:57Далеко не самое надежное. У меня соседка рассказала все парали и отдала звонившим мошенникам деньги. И продлжала делать это хотя ее останавливали, не помня этого потом.

В данном случае химический взлом - они как то вычснили что она принимает определенный антидепрессант.

Vasjen

15.03.2024 09:57Например, с 1 октября 2023 года вход в Госуслуги возможен только с двухфакторной аутентификацией.

Это величайшее зло с гос. услугами глазами бизнеса. Ну то есть само по себе требование хорошее, но вопрос в другом, почему оно принудительное? Если человек не хочет сам обезопасить свои данные – то это его выбор. Ведь можно сделать подтверждением кода проверку при совершении конкретных действий(например, подача заявления какого-либо), а не всю аутентификацию сразу.

В итоге из-за того, что весь бизнес принудительно завязали на госуслуги, включая ЭЦП, торги и много чего еще, то теперь без этого кода через смс ничего делать нельзя. И приходится городить огород с каким-то номером, который 24/7 доступен, чтобы его можно было через сервис вытащить и авторизоваться, чтобы зайти на электронную торговую площадку, например.

aborouhin

15.03.2024 09:57+6И приходится городить огород с каким-то номером, который 24/7 доступен, чтобы его можно было через сервис вытащить и авторизоваться, чтобы зайти на электронную торговую площадку, например.

Откройте для себя давно существующую на Госуслугах поддержку TOTP вместо СМС.

inkelyad

15.03.2024 09:57Откройте для себя давно существующую на Госуслугах поддержку TOTP вместо СМС.

И аппаратных токенов? Я не знаю - они при его использовании тоже СМС хотят слать?

aborouhin

15.03.2024 09:57+2Насчёт аппаратных не скажу, я их не использую, но у меня обычный TOTP secret с Госуслуг получен, вставлен в парольный менеджер, каковой одноразовые коды и выдаёт без всяких СМС.

Dhowti

15.03.2024 09:57Там не дают резервных кодов или возможности подключить второй генератор TOTP (или уже дают?). Я так потерял доступ к аккаунту лежачего родственника, а доступ восстановить можно только в МФЦ.

ilyamodder

15.03.2024 09:57+1Необязательно смс, там и TOTP есть, можно организовать доступ к какому-нибудь генератору кодов с облачной синхронизацией секрета, например.

FirstEgo

15.03.2024 09:57+1Мне до сих пор помогает метод "сорок тысяч обезьян...". Что-то тупое и запоминающееся, или цитаты из фильмов в другой раскладке.

Maxim_Q

15.03.2024 09:57+3А мне помогает KeePass, надеюсь и вы на него перейдет и перестанете голову ломать.

aik

15.03.2024 09:57+1Пытался, но в голове всё же удобнее. Особенно когда речь идёт о синхронизации между рабочими местами или просто входе с чужого компьютера.

tommyangelo27

15.03.2024 09:57синхронизации между рабочими местами

Я использую KeePass portable в облаке.

me21

15.03.2024 09:57KeePass + OneDrive для хранения файла паролей?

aik

15.03.2024 09:57+1Надо помнить пароль от вандрайва, от кипасса, ставить его на компьютер и т.п.

Мне проще помнить пяток паролей и сортировать сервисы по степени важности. На всякие одноразовые и мусорные сайты - пароль вида 1qaz@WSX, на часто посещаемые, но не особо серьёзные (хабр) - что-то типа SEK3ugaB, на действительно важные - vwdV+c)2PKUxpnFD. Ну или "сорок тысяч абизян" в какой-нибудь вариации. Ну и двухфакторка на важные сайты, само собой.

Это не значит, что я вообще не пользуюсь менеджерами паролей - vaultwarden использую просто для упрощения жизни. Но вполне могу и без него, если вдруг понадобится.

me21

15.03.2024 09:57Не, ну если пяток - тогда да. У меня просто в keepass несколько десятков паролей забито. Госуслуги, банки, личный кабинет ФНС, аккаунты Гугл, Яндекс, гитхаб, битбакет, почтовые ящики, пин-коды банковских карт...

Про мусорные сайты я не говорю, у меня для них несколько штук часто используемых паролей есть.

aik

15.03.2024 09:57Аккаунтов у меня много, но число паролей ограничено.

Несколько паролей для мусорных сайтов - зачем? Одного за глаза.

heejew

15.03.2024 09:57+1А вы при этом на 100% уверены, что пароли в сервисах хранятся должным образом и при утечке одного не потерпите крах?)

Можно кстати использовать одну "базу" для пароля, при этом некоторая его часть меняется в зависимости от каких-то факторов. Будь то название сервиса, домен, логин или ещё какая-то метаинфа. Не в открытом полном виде, конечно, а по какой-то логике, например, последняя буква названия, количество символов в названии. При этом, логику эту знаете только вы. Также можно добавлять некоторую соль для более сложных паролей. Да хоть год последней смены паролей.

Это тоже позволяет запомнить только одну базу, при этом прям с этим же паролем не получится зайти везде сходу, а о наличии логики в пароле ещё надо догадаться. Но минус - это требует немного включать мозг иногда, не всегда на автоматизме набирать, наверное, получится. Ну и если использовать пасхалки по названию или домену, а сервис сделает ребрендинг, то об этом тоже надо помнить.

aik

15.03.2024 09:57пароли в сервисах хранятся должным образом и при утечке одного не потерпите крах?)

Если у меня утечёт пароль от чего-то типа хабра, то крах я точно не потерплю.

Fanatos

15.03.2024 09:57Я читал комментарии в надежде, что хоть кто-то пользуется этим методом.

У меня как раз есть одна база для паролей, которую я не забуду никогда, а в дополнение к ней добавляется часть, которая зависит, например, от домена, на котором я регистрирую аккаунт и немного шифруется по единому принципу.

Получается, что для каждого ресурса пароль уникален, всегда разный по длине и содержанию, всегда больше 11 символов, всегда содержит полный набор букв/цифр/символов.

И знание своего личного алгоритма шифрования паролей помогает восстановить пароль для определенного сайта, если вдруг нужно зайти на него, а ты там появляешься раз в три года и напрочь всё забыл

dbalabolin

15.03.2024 09:57У меня вот тоже 5 паролей. Для разной важности. И потом еще их все меняю раз в 5 лет. Оптом. И норм.

PrinceKorwin

15.03.2024 09:57Пытался, но в голове всё же удобнее

У меня знакомы тоже так говорил, а потом его машина немного на капоте прокатила. Ничего не поломала, но частичная потеря памяти была и всё. Он не смог вспомнить пароли ни от чего. Буквально ни от чего.

aik

15.03.2024 09:57Включая пароль от базы с паролями? ;)

То, что я храню пароли в голове, не значит, что я их не записываю. Тем более, что после смены пароля проходит некоторое время, прежде чем его хорошо запомнишь - и какое-то время приходится к записям обращаться.

DaniilSM

15.03.2024 09:57Syncthing. Может синхронизировать файл keepass на все твои устройства. Никаких паролей запоминать не нужно, а данные надёжно - локально, а не где то в облаке, где опять таки слитие и т.п.. Ну и ничего качать постоянно и обновлять не нада, просто есть обычный локальный файл на каждом устройстве, а если ты его изменил скажем на ПК, syncthing это заметит и раскидает обновление на все твои устройства, поддерживая одинаковую версию файла. К тому же, это надёжно, если скажем полетит жёсткий диск (ну или ссд) в компухтере, ничего страшного е случится, так как данные на всех устройствах сразу. Что бы база данных пропала, нужно что бы все устройства вышли из строя

Dolios

15.03.2024 09:57+1в другой раскладке.

Это становится особенно удобным при наборе пароля с тач клавиатуры..

NickDoom

15.03.2024 09:57«Correct horse battery staple».

И это только четыре слова. Попробуйте подобрать шесть.

santjagocorkez

15.03.2024 09:57+2Не работает.

пароль должен содержать большие и маленькие буквы, цифры и спецсимволы

Есть и наоборот. Один банк не позволяет использовать спецсимволы в пароле.

NeoCode

15.03.2024 09:57+6Не, не надо никаких телефонов. Телефон я могу потерять, его могут украсть, взломать, конфисковать, а парольная фраза, которая достаточно длинная и известна только мне - всегда в голове и только в голове. Так что пароли нисколько не устарели, просто пользователи бывают разные, да и задачи тоже. Иногда и 12345 сойдет, а иногда нужна именно фраза из нескольких слов.

Ikolo92

15.03.2024 09:57Ну, телефон - доверенное устройство, которое достаточно надёжно защитит от рандомного хацкера из интернета. У меня, например, настроен гугл аутентификатор - я не параною по этому поводу. Мне достаточно, что мои тотп коды всегда доступны даже при потере телефона и их всегда можно восстановить из облака. Защита аккаунта там вполне надёжная

А парольная фраза любой длины, если она одна, ни разу не защита. Даже с генерацией по шаблону - например, фраза + имя сайта. Это как мастер ключ ко всем замкам здания - один раз утекла и все, потирая ручки, бросились перебирать, где ещё вы ее использовали

Traveller0968

15.03.2024 09:57Иногда и просто цифры 1 достаточно :D , помню однажды нужно было обслужить систему видеофиксации нарушений ПДД, так вот там стоял так называемый стрит-сервер, ГИБДД-шник для которого это нужно было сделать назвал именно такой пароль, на мой недоуменный вопрос: "и это всё!?" он ответил ДА! такой пароль, грит, проще запомнить... :)

А WiFi точка доступа на том же объекте вообще по моему была открыта, т.е. на любом проезжающем мимо авто, можно было встать на обочину, подключиться к этому WiFi и ву-а-ля, делай чё хошь, хошь в интернет, хошь прямиком в местную базу ГИБДД... :)

aik

15.03.2024 09:57+5Пароль хранится в голове/в блокноте/на мониторе, для его ввода не нужно дополнительное оборудование, его легко передать коллеге, с ним можно заходить из любой точки и т.п.

Так что у пароля куча плюсов. И пихать во все щели многофакторную аутентификацию нет никакой необходимости. Да, на сервисах типа госуслуг оно необходимо. Но когда какой-нибудь интернет-магазин только по предъявлению паспорта и телефона впускает - это точно перебор.

dupidu Автор

15.03.2024 09:57У пароля несомненно есть плюсы, но и атака на пароль самая простая и вы так же легко попрощаетесь со своим аккаунтом, если его дополнительно не защищать...

Интернет магазин- лучше бы предлагал однофакторку, номер телефона (вместо логина) + OTP в приложении, это даже более просто и надежнее чем, простой и "всем известный" пароль...

aik

15.03.2024 09:57атака на пароль самая простая

Согласен. Но ценность аккаунта должна соответствовать мерам защиты. Я на работе не борюсь всерьёз с паролями на мониторах - разве что советую их под клавиатуру клеить - потому что всё равно кроме своего рабочего места их не ввести нигде, к примеру.

Интернет магазин- лучше бы предлагал однофакторку, номер телефона (вместо логина) + OTP в приложении

Вот такие варианты меня бесят больше всего. Я на сайт пришел с компьютера, нафиг мне телефон и приложение?

NikaLapka

15.03.2024 09:57Атака на пароль самая простая, не потому что пароли безнадёжно устарели, а потом что неграмотность и популяризация вот таких вот статей, на картинке в сообщении пароль из 15 маленьких букв имеет "стойкость" 27 лет. мамамыларамумамамыласашу - вот простой и надёжный пароль, но пользователей упорно продолжают зомбировать хранилищами паролей, мастер паролями, сменой паролей каждый месяц, keepass и пр.. - Ведь, если звезды зажигают — значит — это кому-нибудь нужно? может и тут, или просто тотальная безграмотность общества или это кому-нибудь нужно.

ThingCrimson

15.03.2024 09:57Простой и надёжный пароль это прекрасно! Но если нужен не один пароль, а чуть больше? Тут уже удержать в голове и не запутаться будет непросто…

(я ежедневно ввожу по памяти примерно три десятка разных паролей, и ещё на порядок больше в менеджере, подсматривать надо. Но стоит недельку отлучиться — и почти всё надо заново в оперативную память загружать)

SquareRootOfZero

15.03.2024 09:57+1Может, стих какой-нибудь разучить? Я вот со школы практически с начала до конца помню наизусть поэму Некрасова "Размышления у парадного подъезда" - первый пароль будет "вотпарадныйподъездпоторжественнымдням", второй - "одержимыйхолопскимнедугом", и т. д. до "идуховнонавекипочил". Перевести в латиницу каким-то образом, ввести пару дополнительных правил, типа такие-то буквы всегда прописные, такие-то превращаются в цифры, а после таких-то идёт знак подчёркивания, и вуаля. А даже если подзабыл какие-то пароли - всегда есть где подсмотреть, хоть в интернете, хоть в ближайшей библиотеке. Если тема вдруг станет популярной, и хакеры вместо радужных таблиц начнут брутфорсить по русской классической поэзии, то будет плохо, но такого же точно не случится. Надо поменять пароли - перейти к следующей части поэмы, а то "Песнь о Вещем Олеге" вжарить.

ThingCrimson

15.03.2024 09:57Проходил через подобное, только с песнями на английском. С одной стороны — работает, с другой — всё равно нужен некий алгоритм перевода общедоступного текста в пароль (какие слова брать, какой разделитель использовать, как с заглавными буквами и т.п.) И вот тут-то может наступить (и обязательно наступит) момент

«угадал все буквы не угадал слово»«помню все слова, а пароль не складывается».Так и пришёл к:

Использовать парольный менеджер

Пароли вносить как есть, без вот этого «тут пишу X, но на деле ввожу Y»

Мастер-пароль записывать на бумаге в нескольких экземплярах, опечатывать и хранить в разных местах

SquareRootOfZero

15.03.2024 09:57+2По итогу у меня та же фигня: пробовал всякие мнемоники, в какой-нибудь блокнот вписывал даже не сами пароли, а типа подсказки, чтобы, если забыл, что там было для такого-то сервиса, заглянул и вспомнил, а кроме меня это никому ни о чём не говорило. Замечательно работает до поры, пока внезапно не понадобится пароль, который последний раз вводил лет пять назад, вспоминаешь, какая строка в "Размышлениях" ему соответствовала - нет, лезешь за блокнотом, а тот давно куда-то делся, ну либо у меня за эти пять лет настолько сдвинулся гештальт, что записанные там подсказки уже ни о чём не говорят. Теперь всё в парольный менеджер: и пароли, и все прочие "секретные вопросы", где от них невозможно отвертеться - придумываю неправильный и сложный ответ на какой-то из вопросов, и вместе с вопросом заношу его туда же, в парольный менеджер, на всякий пожарный.

heejew

15.03.2024 09:57+1Так вопрос же не только в стойкости пароля для перебора все таки, но и в том, что пароль может быть слит из самого сервиса. У нас никогда нет и не должно быть уверенности в том, что пароль на серверной стороне хотя бы пусть и без соли, но хешируется.

Да и у нас нет гарантий, что мы где нибудь сами не спалим этот пароль своими руками. Причем этот риск довольно высок даже у лютых гиков на опыте, а менять один слитый пароль в одном сервисе проще, чем бегать по всем.

И тут как раз и появляется нюанс, если пароль один на все сервисы, то до попытки залезть в другие сервисы после получения пароля остались считанные дни, а то и часы. И тут уже абсолютно не важно, насколько стойкий у вас будет простой и надёжный пароль для перебора.

Так что в идеале действительно желательно иметь разные пароли в сервисах. А выбор инструмента уже по желанию. Если вы можете запомнить кучу разных простых и надёжных паролей в голове и не забыть их после отпуска - никто ж вам не запрещает. Если вы не можете положиться на память, то менеджер паролей в целом закрывает этот вопрос. Также можно закладывать в пароль с одной "базой" определенную логику формирования, которая позволит его сделать в меру разным для разных сервисов, но запоминающимся для вас лично. Менеджер паролей в массах выбирается как в достаточной мере надёжное и простое решение. Правда, у меня к онлайновым доверия маловато все же.

Batalmv

15.03.2024 09:57+1В целом да, проблема пароля не в защищенности. Несложно в конкретной системе поставить требования к сложности и сменяемости пароля + банальное блокирование попыток ввода после нескольких неудач. И ломайте брут форсом сколько угодно.

Проблема в том, что человеку надо помнить его, а это и есть проблема. Поэтому их куда-то пишут, используют одни и те же и т.е.

Реальная замена паролю - биометрия. С ней правда тоже есть опеделенная проблема, так как часто проверка идентифчности происходит на конечном устройстве, а сервис - удаленно. И надо как-то защищенно передавать результат проверки. Плюс теперь более важную роль играет защита самого конечного устройства

---------------

Ну и понятно "второй" фактор, как и написано в статье

--------------

В иделае вообще отдельный физический токен с биометрией

dupidu Автор

15.03.2024 09:57+1У пароля есть одна весомая проблема, как только он "покидает" голову, он становится доступным для подсматривания и я вот не часто вижу, а точнее не видел, кого-либо кто чем либо, закрывает ввод пароля на клавиатуре ноутбука:) и тут уж не длина, ни вариативность не важна, его просто подсмотрят! И это могут быть не только глаза коллеги, где-нибудь на мероприятии или конференции, но и видеокамеры в различных местах, так что есть тут конечно нюансы с паролем и их надо конечно же учитывать...

ThingCrimson

15.03.2024 09:57Искал ответ на вопрос из заголовка (Почему пароли безнадежно устарели), но не нашёл. То, что плохие пароли это плохо — сомнению не подлежит; но в 2024 году есть куча способов организовать использование только хороших и уникальных паролей.

Почему до сих пор пользуются? Потому что удобно, аутентификация и авторизация в одном флаконе с минимальними затратами. А с 2FA (лучше всего, наверно, в виде TOTP), да не для каждого входа -- ещё и достаточно безопасно.

inkelyad

15.03.2024 09:57Почему до сих пор пользуются?

Из жадности производителей аппаратных токенов и желании тянуть одеяло стандартизации на себя.

Нет особых проблем наделать дешевых(SIM и банковские карты даром раздают) аппаратных токенов, продавать их на развес в каждом супермаркете и использовать их везде где только можно. Будет приблизительно столько же стоить, сколько просто ключ от двери.

Но стоит взглянуть на цену перехода авторизации на те же карточки с чипами (Давным-давно придумано), стоимость всех лицензий к софту (Windows Home vs Windows Pro или отдельные продукты) - и начинает душить жаба.

ThingCrimson

15.03.2024 09:57Да, но кроме самих аппаратных токенов нужны ещё и считыватели (плюс драйвера этих считывателей в ОС, плюс поддержка в ПО). А это всё стоит денег, и далеко не все готовы их платить.

inkelyad

15.03.2024 09:57А это всё стоит денег,

Интерфейс для карточек - дешевый. Стоило бы Микрософт только намекнуть (как с кнопкой Win), что клавиатура будет сертифицирована для работы с ее OS только если клавиатура такой интерфейс имеет - и оно бы уже везде стояло.

(плюс драйвера этих считывателей в ОС, плюс поддержка в ПО)

А вот про это я и говорил - даже сама Микрософт лишних денег за все это хочет.

StjarnornasFred

15.03.2024 09:57+1Проблемы с паролями нет. Любой пароль можно взломать, также как и любой замок можно вскрыть или распилить. Но на практике ресурсы, которые требуются на взлом "обычного" (не слишком простого, не слишком сложного) пароля, весьма велики, требуют специальных навыков и к тому же легко палятся (почти все системы имеют кулдаун на брутфорс и иногда даже отбивки на почту о попытке входа).

xenon

15.03.2024 09:57+4Конфиденциальность. Целостность. Доступность.

Все эти 2FA и даже требования к сложности пароля и частоте его смены (что, кстати, наконец-то уже стали официально считать плохой практикой, см. рекомендации NIST) - они плохи тем, что наносят ущерб доступности. А она иногда важнее конфиденциальности.

Да, аккаунт с архивом семейных фоток или акк на форуме цветоводов, защищенный паролем из 65 символов и СМС-кодом (или TOTP) вряд ли угонят. Но, по секрету - его и так вряд ли угонят, у него есть защита "неловимого Джо", он никому нааахрен не нужен.

Зато вероятность самому забыть пароль или потерять второй фактор - вполне себе ненулевая. Я бы даже сказал, что вопрос состоит не в том, потеряете ли вы второй фактор, а только в том когда. И в этом плане даже пароль 123456 уделывает любую сложную защиту.

У каждого ресурса есть свои риски, и только пользователь сам может определить их.

Ну и если ресурс сам защищает свою базу паролей (чтобы она не утекла) и имеет простую защиту от перебора (задержу по времени, капчу) то даже пароль из 6 символов можно удаленно ломать достаточно долго.

dbalabolin

15.03.2024 09:57Поставил бы плюс но в одном комментарии слишком много выкладок. А плюс у меня не для всех оптом.

Dzhamil

15.03.2024 09:57Хорошая статья, всё четко расписано. Но, к сожалению, одного MFA недостаточно. Если у пользователя хватает ума устанавливать пароль вида 123456, то с таким же успехом он может и передавать одноразовые пароли мошенникам или вводить их там, где этого делать не стоит. В общем, нужен комплекс мер! С другой стороны, благодаря MFA таких инцидентов будет меньше, а это уже хороший результат.

dbalabolin

15.03.2024 09:57+5Пароль в отличие от биометрии можно сменить. Так что это биометрия устарела.

dupidu Автор

15.03.2024 09:57Биометрию рекомендуется использовать исключительно совместно с другими факторами и это реально так!

dbalabolin

15.03.2024 09:57+1рекомендуется НЕ использовать свою биометрию совсем

inkelyad

15.03.2024 09:57А что не так у локальной биометрии, используемой строго совместно с паролем или даже с аппаратной железкой?

dbalabolin

15.03.2024 09:57вам для чего эти риски? что бы ваши отпечатки кто-то стырил?

inkelyad

15.03.2024 09:57Ну стырят. Что и так не трудно - я их оставляю на всем, что касаюсь. Без пароля - бесполезны. Сказано же - вариант совместно, а не вместо.

SquareRootOfZero

15.03.2024 09:57+1Я надеюсь, что таким людям, как этот Василий Огнев, биохакеры введут ста семидесяти девяти факторную авторизацию на доступ к функции раскрытия анального сфинктера. Пусть там будет всё: пароль, второй пароль, запасной е-мейл, секретный вопрос про запах панталон бабушки, когда она ещё носила девичью фамилию, код подтверждения на смс и ещё один, доставляемый коннонарочным фельдъегерем, нотариально заверенный скриншот паспорта, свидетельства о рождении, военного билета и трамвайного билета, а также необходимость каждый раз лично предоставлять оригиналы этих документов в соответствующие учреждения в трёх экземплярах, и т. д., и т. п. Задолбали! Уже без номера мобильного скоро станет ни пукнуть, ни вздохнуть.

dupidu Автор

15.03.2024 09:57Спасибо за "прекрасный" отзыв! Вот только я за разумное упрощение, а не за тупое усложнение, так что сначала читайте, потом пишите, так наверное корректнее будет...

SquareRootOfZero

15.03.2024 09:57+2Спасибо за "прекрасный" отзыв!

Ну, извините, какой заслужили :)

Вот только я за разумное упрощение

Мой пароль на вход в ОС, согласно приведённой вами таблице, будет взламываться миллиарды лет, мастер-пароль к KeePass - триллионы, а тот ужос, который генерируется этим KeePass для всего остального, видимо, квантовые компьютеры будут перебирать до скончания времён. Но нет, пароли устарели, установите наше приложение для авторизации на свой последний айфон (кстати, ваш айфон недостаточно последний), а вот ещё надо использовать хардверный ключ доступа (драйверов для вашей версии вашей ОС, кстати, не существует в природе), обновите айфон и смените ОС, и наступит упрощение и благорастворение воздусей.

dupidu Автор

15.03.2024 09:57Ну во первых взламывать его никто не будет, скорее всего по случайности или по "дурости" Вы его оставите там от куда он естественным образом утечет или даже самостоятельно вобьёте в очередной грамотный фишинг:) Ну и потом, как писал выше, никто не мешает его подсмотреть у вас и тогда его сложность как Вы надеюсь понимаете, не важна. KeePass тоже не панацея, поверьте его также поломают и без триллиона лет, не буду приводить примеры таких взломов, сами найдете если захотите. Второе, таблица это для примера основана по-моему на основе подбора не самого мощного айсика , сейчас идет очередная волна роста мощности айсиков и DPU + ИИ и поверьте это может очень быстро превратить подбор из миллиарда лет, в пару минут:), да и использование парольных фраз станет легко предсказуемым... Так что рекомендации по сложности и частоте смене, могут только сильно расти и тем же "бабушкам" нужна будет нормальная, простая альтернатива, а не рекомендация как запоминать 20-30 сложных 50-ти значных паролей! Да и рекомендация по установки менеджера паролей "слабым" юзерам проблему не решить. В общем думайте не только о себе, но и о других, если вы в чем-то ДОКА, это не значит, что все другие в этом будут разбирается или смогут сделать как Вы!

SquareRootOfZero

15.03.2024 09:57+1Знаете, можно, конечно, напрячь верхний мозг и придумать сценариев, но по-факту за все эти годы ни один пароль ни от одного аккаунта у меня не утёк, но зато из-за таких <грубое матерное нецензурное слово> людей, как не будем показывать пальцем кто, я вынужден годами оплачивать номер мобильного телефона (который мне так-то нахер не нужен), ибо "номер телефона (вместо логина) + OTP в приложении". Помню, сколько-то лет тому назад было модно рассуждать про "Microsoft tax" - это когда, покупая компьютер, ты, как правило, вынужден покупать винду, даже если она тебе не нужна или она у тебя уже есть - не знаю, всё ещё модная тема, или уже все смирились. Вот из-за таких <груб. мат. неценз.> приходится платить "мобильный налог на двухфакторное это самое". И даже простой телефон, который умеет только звонить (мне-то не надо, но если кому надо) не проканает, там же не сделаешь "OTP в приложении".

Я, с другой стороны, отчасти понимаю суть вашей боротьбы - все эти "простые пользователи", бабушки, блондинки с розовыми айпончиками и т. п. пароль "123" придумают себе сами, а требовать вернуть угнанный аккаунт будут с вас. Но из-за этого реально необходимо всех вообще держать за розовых блондинок с айпончиками?? В общем, желать за это вашей бессмертной душе вечного пиролиза на инфернальном плане небытия будет, наверное, всё же чересчур, но вот каких-то земных унижений - прям от всей души, полную панамку! Чтобы вы, как сказал кабан из м/ф "Принцесса Мононоке", страдали, как я страдал.

Jipok

15.03.2024 09:57+1KeePass тоже не панацея, поверьте его также поломают и без триллиона

лет, не буду приводить примеры таких взломов, сами найдете если

захотите.Давайте конкретику. А пока что звучит крайне бредово.

Maks_K2

15.03.2024 09:57+1Извините навеяло:

1ГрёбанаяРозоваяРозаБудетТорчатьУтебяИзЗадаЕслиНеДашьДоступПрямоСейчас

Статья ни о чем, чем заменить пароль, Ино так что бы было удобно пользоваться я так и не понял

Плюс разные требования...

Где то спец символы можно, где-то нельзя, где то нельзя использовать пароль пятилетней давности.

И ведь часть паролей нужно вводить через мобильный, часть через компьютер...

omgiafs

15.03.2024 09:57+3В "факторах владения" мне категорически не нравится то, что этими факторами я по факту не владею, а только лишь пользуюсь.

Я не владею номером сотового оператора. Потому что он принадлежит сотовому оператору или передаётся между сотовыми операторами. Но я в этой схеме не владелец номера, а всего лишь идентификатор в БД сотового оператора.

Я не владею почтовым адресом, даже если у меня почта на моём домене. Потому что доменом я тоже не владею, а арендую. Т.е. все эти факторы могут быть отчуждены от меня в любой момент без моего ведома или согласия, причины же отчуждения в данном случае неважны.

Так что пароль - это именно то, владельцем чего я являюсь. И как ни печально это сознавать, я как человек (физ.лицо) в сфере ИТ могу обладать только абстрактными сущностями.

SinsI

15.03.2024 09:57+1Вспоминается классика:

Мы выдали всем нашим пользователям индивидуальные пароли, а они не желают хранить их в тайне. Записывают на листочках и приклеивают к мониторам. Что нам делать? Как заставить их?

Инь Фу Во спросил:

— Сначала скажи, почему они это делают.

Сисадмин подумал и ответил:

— Может быть, они не считают пароль ценным?

— А разве пароль сам по себе ценный?

— Не сам по себе. Ценна информация, которая под паролем.

— Для кого она ценна?

— Для нашего предприятия.

— А для пользователей?

— Для пользователей, видимо, нет.

— Так и есть, — сказал Учитель. — Под паролем нет ничего ценного для наших работников.

Главная причина "плохих паролей" в том, что пользователям пароли в этих случаях совсем не нужны, и навязаны извне.

Нужно не "исправлять ситуацию", издеваясь над пользователями введением двухфакторной авторизацией, а правильно учитывать ценность информации, которую вы хотите защитить.

Без этого же доходит до абсурда, когда передать показания счётчиков воды и электричества доверенному третьему лицу (когда обычный плательщик уехал в отпуск) невозможно потому что для входа в индивидуальный кабинет нужна двухфакторная авторизация.

Vasjen

По большому счету, вообще не стоит переживать за "стойкость" пароля. В плане, что вопрос компрометации его зависит от ресурсов, необходимых для этого. Да и зачастую после сливов БД оказывается, что пароли не хранились должным образом, поэтому придумать двадцатизначный пароль – тоже не гарантия.

Самый надежный способ, действительно, 2FA. Хоть на почту подтверждение, хоть смс, хоть через приложение. Если на жертву не ведется целенаправленной атаки, то это гарантирует безопасность на уровне близком к 100%.

konst90

Вот да. Стойкость пароля имеет значение например для архива, который вы можете ломать перебором.

А если проверка происходит на сервере, то можно ограничить скорость перебора до такой, что проверить можно будет только очевидные варианты типа даты рождения.

pae174

В любом случае имеет смысл придумывать разные пароли для каждого сервиса, которым пользуетесь. В таком случае утечка или взлом пароля одного используемого вами сервиса не откроет доступ к остальным.

Dolios

Проблема только в том, что вместо 2FA у нас делают 1FA, когда пароль можно сбросить по коду из смс. И подобную дичь творят банки, что самое печальное.

idd451289

На самом деле с одной стороны это дичь, а с другой стороны

Это мы с вами умные дяди которые знают что пароли не надёжны, что надо 2FA, и все такое

А для условной бабы Нины которая забыла пароль, или для человека которому вообще не хочется вникать, не захочется делать слепок ануса ради большей безопасности. А если даже и будет делать то сразу скажут что все это чтобы нас контролировать, все сливают государство, а если тебе "жопу порвет". Вот и думайте

breninsul

самый приемлемый - приватный ключ.

2FA делает пользование вебом головной болью... а когда я потерял телефон...

breninsul

я имею ввиду человек делает подпись сообщения для логина приватным ключём, мы открытым проверяем что сделал ее он. Как в блокчейн проектах

DungeonLords

А разве самое популярное приложение Google Authenticator не позволяет восстановить работу на новом девайсе?