Привет, меня зовут Дмитрий Семьянов, и я специалист по тестированию на проникновение в Innostage. Мы в команде регулярно проводим фишинговые рассылки для своей компании и наших заказчиков. За долгое время работы насобирали много шишек, как своих, так и чужих, подслушанных в кулуарах (эти истории включены с одобрения владельцев). С радостью дадим вам вредных советов, чтобы вы могли набить такие же. Конечно, это не все неприятности, с которыми может столкнуться специалист при проведении фишинга, но мы затронули самые основные и неприятные. Хорошим пентестерам к прочтению запрещено!

Потерять часть валидных учеток, составляя их из найденных ФИО

В основе подготовки фишинговой кампании лежат техники и средства открытого исследования (OSINT). Мы стремимся организовать кампанию так, чтобы процесс ее подготовки был похож на действия потенциального злоумышленника. Поэтому ФИО, которые мы нашли в рамках работ, мы переводим в почты, на которые в дальнейшем пойдут письма.

Проблемы возникают из-за того, что в русском алфавите аж на 7 букв больше, а произношение некоторых звуков можно фонетически отобразить в английском языке никак не меньше чем двумя и более буквами. Как бы вы провели транслитерацию фамилии Чичиков? А Ерохин? Или Гущин?

Что делать? Стоит учитывать этот нюанс, особенно при работе в регионах, в которых часто встречаются фонетически сложные фамилии или имена. Лучше заранее наосинтить формат почты сотрудников определенной компании, чтобы затем без ошибок перевести ФИО сотрудников на английский язык.

Одна и та же фамилия может по-разному выглядеть в разных компаниях, например, фамилия Исмаилов будет выглядеть так:

Компания А: Ismagilov |

Компания Б: Ismayilov |

Компания В: Ismailova |

А фамилия Валиахметов:

Компания А: Valiakhmetov |

Компания Б: Valiachmetov |

Компания В: Valiahmetov |

OSINT не заканчивается на поиске почты: он продолжается в голове аналитика, который должен исходя из целей проведения OSINT не только собрать информацию из разных источников, но и провести анализ, как в текущем примере с транслитерацией имен, и передать ее остальной команде для использования.

Придумать прекрасный фишинговый домен и не воспользоваться им

Скажу вам по секрету, вы будете не единственным, кто придумает идеальный фишинговый домен, поменяв одну букву в названии копируемого ресурса.

С увеличением количества, качества и объема утечек тенденция на учащение фишинговых атак развивается сама собой, естественным образом. Перед регистрацией домена у выбранного брокера настоятельно рекомендую проверить наличие домена в спамлистах — вы будете удивлены, как много у вас единомышленников.

Но и это еще не все. Помимо того, что арендуемый домен может быть в бане, вам может не повезти при заказе виртуального сервера: нередко они используются не самыми добропорядочными людьми с не самыми добрыми намерениями, например, для спам-рассылок. Такие виртуальные сервера приведут нас не к успешному фишингу, а к потере времени и средств. К сожалению, узнать вы это сможете уже после оплаты, при получении IP.

Проверяйте IP-адрес на наличие в черных списках сразу после его получения, а не когда вы настроили всю инфраструктуру.

Кроме того, необходимо проверить, не блокирует ли провайдер по умолчанию какие-то порты перед арендой, чтобы не было неприятных сюрпризов. Особенно обратите внимание на 25, 465 и 587 порты, так как именно они потребуются для правильной работы почтового сервера и рассылки фишинга.

Отправить очень много писем и получить их обратно

Методика проведения фишинга отличается в зависимости от контекста работ. Если тестируем сотрудников на устойчивость к различным социально-техническим манипуляциям, то важно убедиться, что вредоносное письмо и/или вложение доходит до ящика адресата, а не застревает в почтовых СЗИ.

Проводить фишинг при полном информировании тестируемой стороны — это не то же самое, что проводить такие же работы во время имитации действия злоумышленников (в рамках статьи назовем это RedTeam). У этих работ немного разные конечные цели, несмотря на схожие методы проведения. Стоит помнить: мы не пытаемся преодолеть периметр компании для развития атаки внутрь. При RedTeam не получится попросить внести почтовый сервер и домен в white-list на принимающей стороне, посмотреть, как письмо отображается во входящих, имеет ли предупреждение о внешнем отправителе и не попало ли в «Нежелательные сообщения».

Поэтому если проводите фишинг для клиента, и есть возможность сделать все это заранее, то это надо делать не стесняясь. Обидно будет, если местный админ, испугавшись атаки, заблокирует вас, и работы будут полностью провалены.

Отлететь в бан со скоростью звука

Разумеется, перед премьерой, хочется проверить все самому, удостовериться, что все работает правильно и не вызывает подозрений. И тут на ум сразу приходит мысль: «Надо отправить себе письмо и посмотреть, как оно выглядит». Можно прямо на личную почту gmail, mail или icloud. И если сейчас вы не поняли подвоха, то у меня для вас плохие новости:

К сожалению, в таком случае можно лишь посочувствовать. Отмыть домен будет намного сложнее, чем зарегистрировать новый и настроить новый почтовый сервер. Можете приступать.

До недавнего времени можно было отправить обычное письмо с почтового сервера хоть на gmail, проверить доступность и правильность настройки. Сейчас же отлететь в бан можно и за обычное письмо с приветствием даже без спуфинга отправителя.

Летим на красный

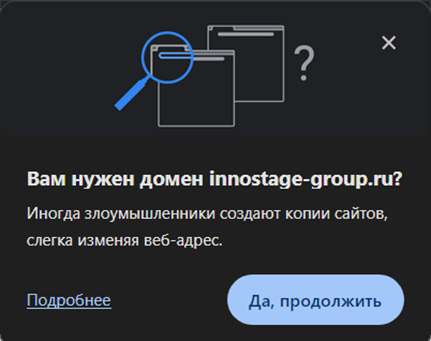

При проведении атак с поддельной страницей и формой аутентификации на ней, вы можете сильно напугать пользователей таким полотном.

Дело в том, что при полном копировании сайта со всеми его элементами мы можем заложить сами себе мину. Google распознает подмену, используя свою систему Safe Browsing, браузер предупреждает пользователей о том, что перед ними опасный сайт. И поверьте, это совсем не тот сценарий, при котором у вас все пройдет гладко.

Домены лавировали, лавировали…

В процессе работы Google Chrome сверяет доменное имя, которые вы посещаете с вашей историей браузера и по регулярным выражениям ищет совпадения. При нахождении совпадений он может или выдать уведомление, которое пользователь может не заметить, или полностью выдать фишинговый домен. Частично от этого спасает использование домена третьего уровня, но на этом этапе многое зависит от воли случая.

Сегодня я попытался провести вас через опасные зыбучие пески мира корпоративного фишинга. Мы предложили вам несколько вредных советов, которые, конечно же, не стоит применять. Однако, несмотря на шутливый тон, каждый из них несет крупицу полезного опыта и боли.

Надеюсь, что мой опыт и опыт коллег по цеху помогут вам избежать многих неприятностей. Помните, как и в жизни, важно учиться на чужих ошибках, чтобы сделать свой путь более легким и интересным. Будьте осторожны и профессиональны в своей работе. Помните, что там, где начинается комфорт, заканчивается безопасность.

Комментарии (3)

Karamelishe

18.03.2024 10:47в Беларуси ещё прикольнее, когда почты делают на англе с беларусского языка, уже нужно иметь базу, ибо не угадаешь, как оно переведено)

BI_Brainiam

После чтения понимаешь, что тяжко приходится не только пентестерам, но и реальным злоумышленникам - домены заняты или ведут в спам, полное копирование сайта выдает их с потрохами...

qw1

Пффф, всего-то, запретить всем ботам индексировать сайт. Гугло-яндексы не будут нарушать правила и сканировать сайт, несмотря на явный запрет.