Снова рады приветствовать дорогих читателей! Продолжаем рубрику статей "Без про-v-ода" в которой мы обозреваем для вас различные инструменты, уязвимости и атаки на беспроводные технологии или протоколы. Wi-Fi технология стала неотъемлемой частью нашей повседневной жизни. Мы используем беспроводные сети для доступа в интернет, обмена данными, стриминга видео и музыки, и многих других целей. Однако, с увеличением популярности Wi-Fi сетей, также возрастает и риск для безопасности информации, передаваемой по этим сетям. В этой статье будет задействован мощный инструмент который поможет нам оценить уровень безопасности Wi-Fi сетей и выявить потенциальные уязвимости и плата для тестирования на безопасность Wi-Fi сетей.

Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию. Являются только лишь данными для ознакомления и изучения механизмов используемых технологий.

Airgeddon

Airgeddon - Этот инструмент представляет собой мощное и универсальное средство, предназначенное для проверки безопасности беспроводных сетей. Он способен проводить аудит безопасности Wi-Fi сетей, осуществлять атаки на пароли WPS и WPA/WPA2-PSK, сканировать сети на наличие уязвимостей, а также выполнять множество других функций.

Установка

Для того чтобы установить инструмент нам понадобиться лишь скачать его репозиторий с GitHub и запустить исполняемый файл, который сначала начнёт проверку на наличие всех необходимых инструментов для работы.

git clone https://github.com/v1s1t0r1sh3r3/airgeddon

cd airgeddon

bash airgeddon.sh

Сценарий автоматически проверит наличие всех необходимых компонентов на вашем устройстве. Если какие-то компоненты отсутствуют, вам просто нужно будет нажать клавишу Enter, и скрипт автоматически установит их. По завершении установки вам также потребуется лишь нажать клавишу Enter для завершения процесса.

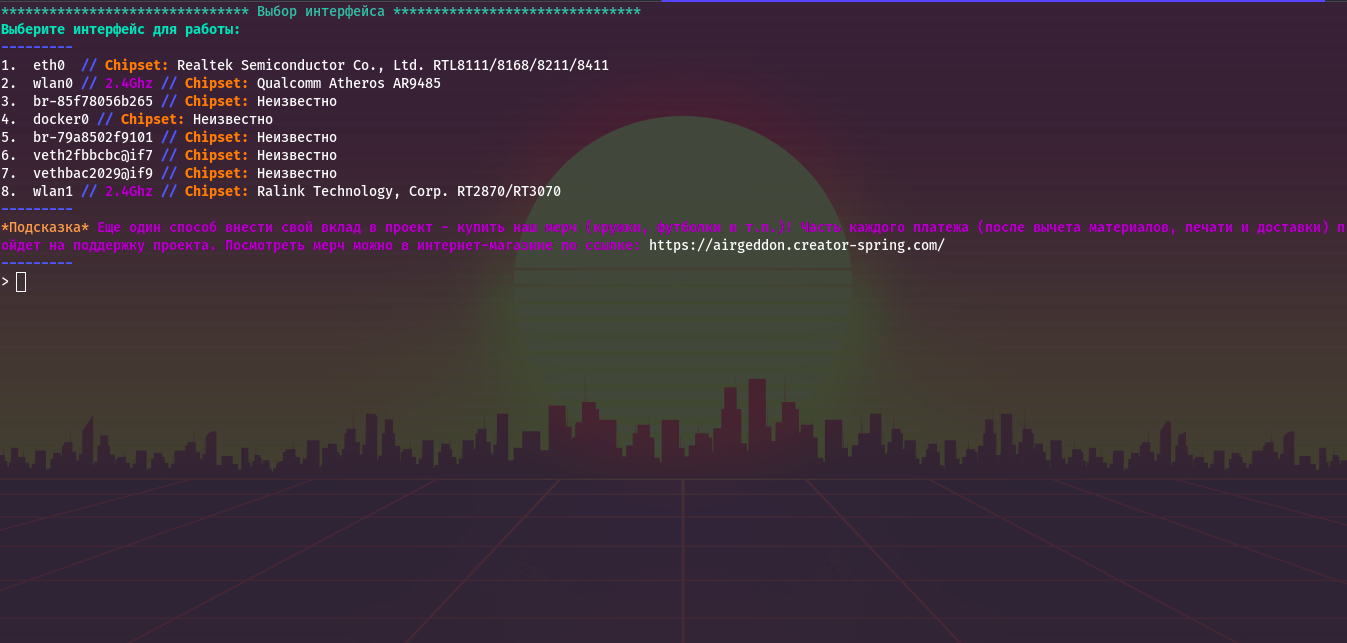

Далее скрипт спросит каким интерфейсом вы хотите воспользоваться, в нашем случае это wlan1.

Использование

После этого мы увидим обширное меню, где можно взаимодействовать с интерфейсом и изучить различные виды сетевых атак. Сейчас мы не будем обращать внимание на первый пункт опций, а сфокусируемся на атаках.

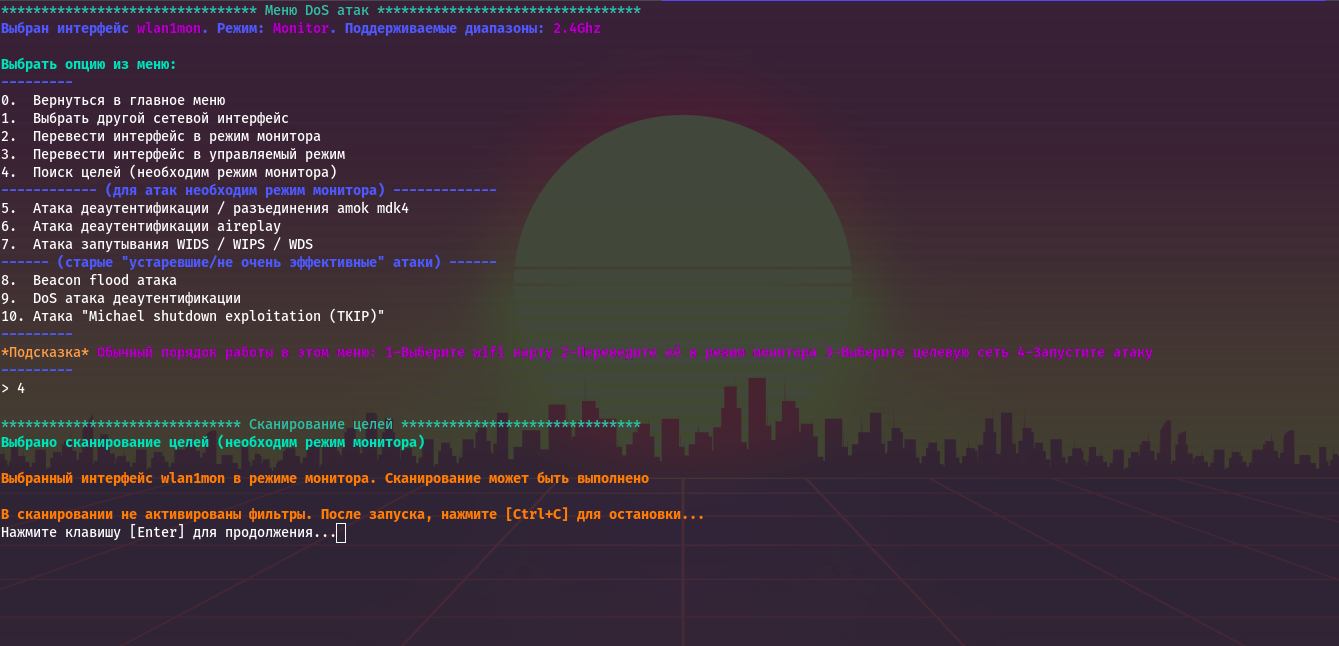

Давайте начнем с рассмотрения DoS атак. Для этого мы создали тестовую Wi-Fi сеть, и все последующие действия будут выполняться именно в этой сети.

Здесь нашему вниманию представлено ещё одно большое меню для выбора, в котором аккуратно все атаки распределены по категориям от устаревших и менее эффективных атак к более современным и эффективным атакам.

К нашей точке доступа подключено одно устройство планшет, будем пробовать более эффективные методы атаки.

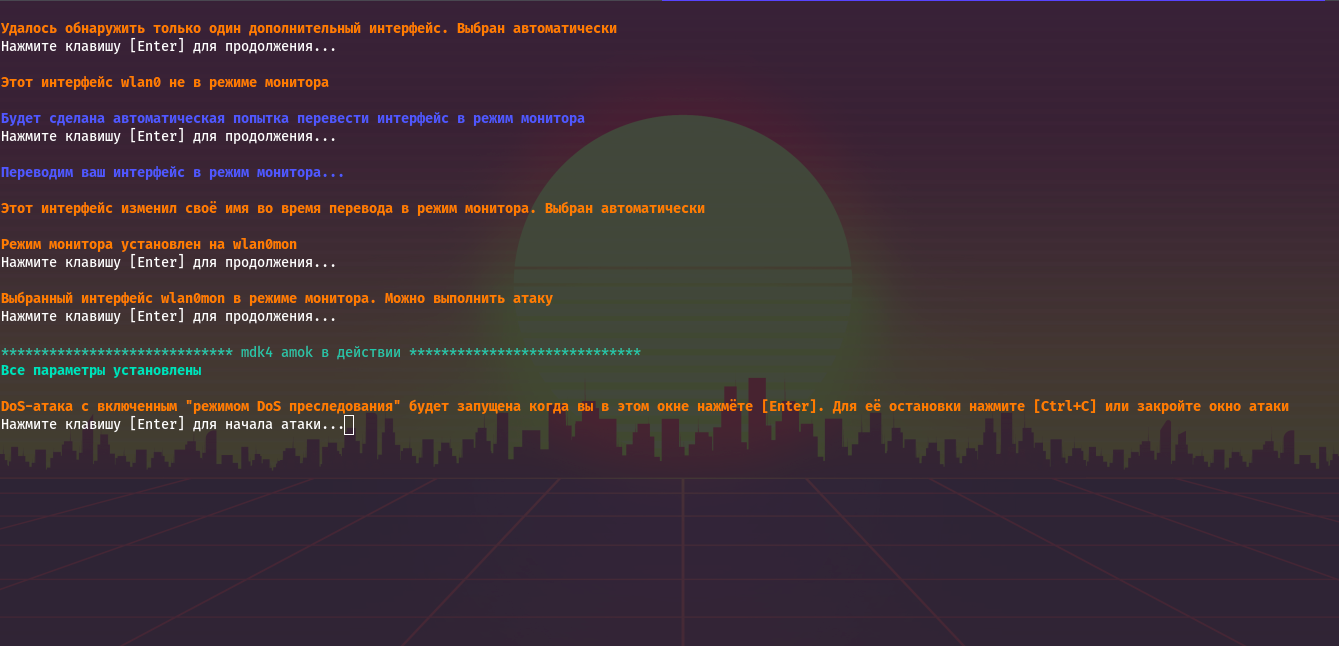

Но для начала нам нужно будет перевести адаптер в режим мониторинга и просканировать Wi-Fi сети.

Выбираем первую атаку "разъединения amok mdk4". Она уже будет нацелена на сеть которую мы выбрали, если не делать предварительного сканирования и выбора, придётся вручную вбивать BSSID точки доступа.

Как можем наблюдать, инструмент полностью автоматизированный и для запуска атаки нам просто нужно будет постоянно нажимать лишь одну клавишу Enter. Вот насколько всё просто и понятно в этом инструменте.

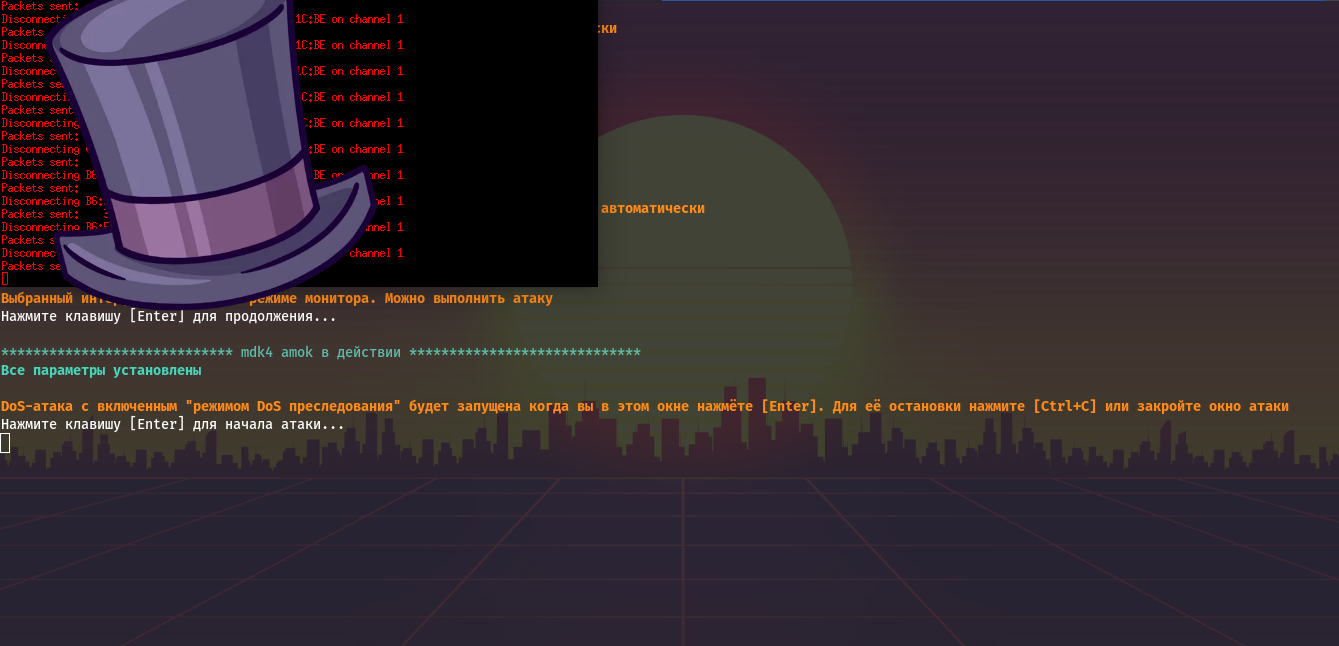

Результат отличный, клиентов от точки доступа отключило моментально как только нам стоило начать атаку. Тестируем следующую атаку "деаутентификации aireplay".

На две секунды позже отключило от точки доступа если сравнивать с предыдущей атакой.

Перейдём к следующему разделу "Меню инструментов для работы с Handshake/PMKID"

Как видим здесь у нас лишь два пункта захвата PMKID и разумеется handshake, да и больше впринципе добавить и нечего, всё что нам в основном и нужно. Поскольку атака при помощи PMKID на нашу точку доступа будет менее эффективна, выберем старый добрый захват handshake.

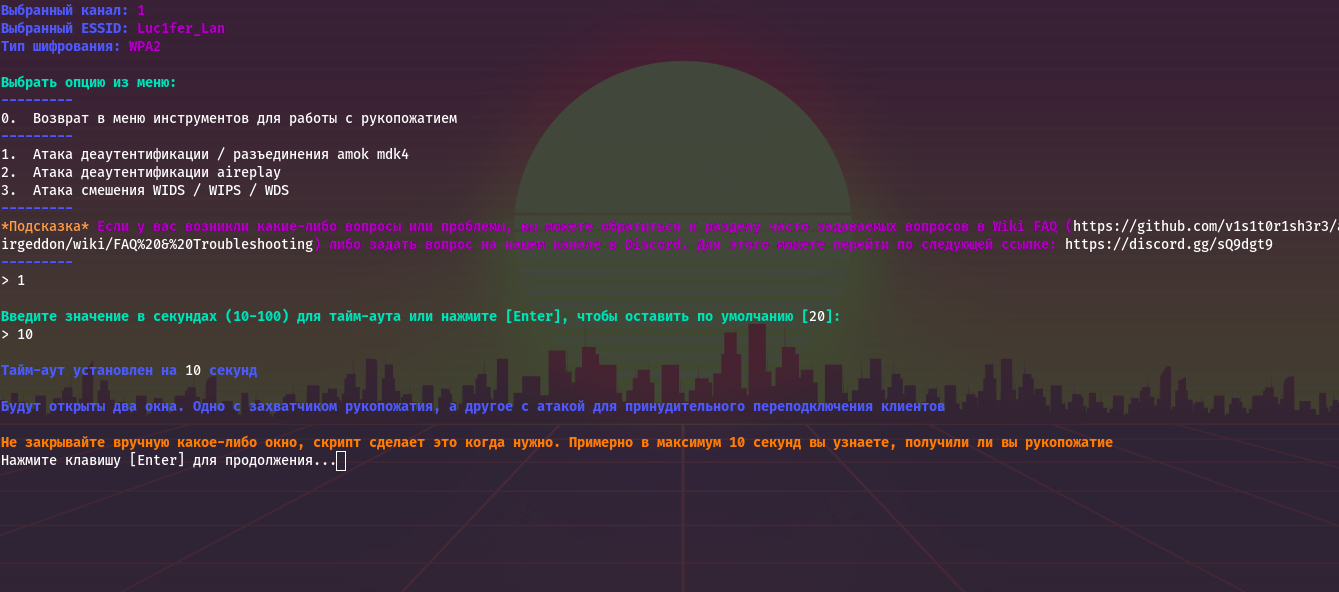

Выбираем метод деаутентификации, в нашем случае это первый пункт и выставляем периодичность с которой будем атаковать, выбрали минималку - 10 секунд.

Далее у вас вылезут два окна: мониторинг и деаутентификация и после захвата файла рукопожатия у вас спросят где вы хотите сохранить файл.

Далее переходим в пункт "офлайн расшифровки WPA/WPA2" в котором нужный нам файл уже будет выбран по-умолчанию. Далее выбираем пункт Personal.

После чего нам открылось обширное меню с выбором атаки перебора паролей, здесь они делятся на два типа с использованием процессора и использованием CPU/GPU.

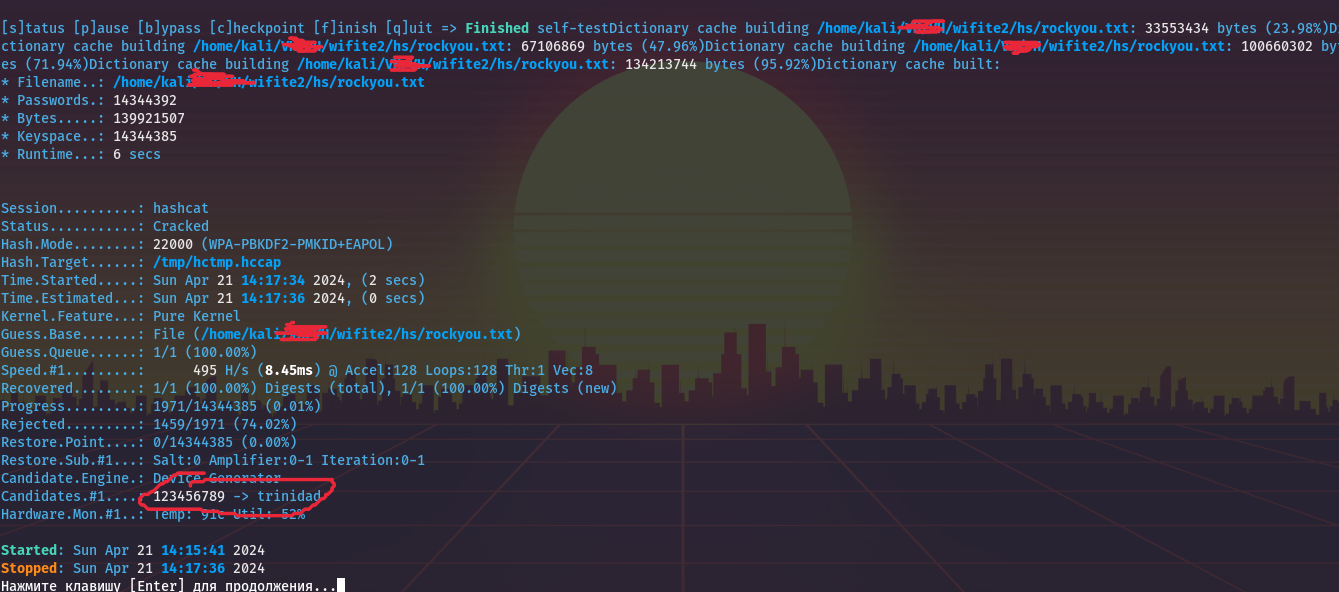

Выбираем третий вариант при помощи hashcat и выбираем словарь.

Вот пожалуйста и пароль, согласен что он слишком лёгкий, но в рамках тестирования и для быстроты результата мы поставили именно такой. Не стоит забывать что большинство менее продвинутых юзеров зачастую ставят такие пароли.

Рассмотрим также и меню "Злой Двойник". Как можем наблюдать здесь имеются варианты со сниффингом трафика, давайте же попробуем, самый интересный пункт 8. Для этой атаки мы подключим третий Wi-Fi адаптер для доступа к сети. После выбора этого пункта меню у вас вылезет следующее:

Если у вас установлен BeEF и всё окей, то переходим к пункту 1, для проверки можем нажать на пункт 2 и в нашем случае всё в порядке.

Далее выбираем всё как у нас было до этого и переходим к следующему пункту.

Для этого мы и подключили третий адаптер, и выбираем интерфейс Wlan2. После настройки всех параметров у нас откроется 6 окон, по большей степени нас интересуют окна верхнее справа и нижнее справа, в верхнем показаны клиенты, в нижнем на каких страницах они находятся.

По окончанию атаки нажмите Enter и инструмент оповестит вас о том, были ли замечены пароли и логины и при их перехвате он вносит их в файл.

Атаки WPS я пропущу, т.к их концепт думаем итак понятен всем, атаки WEP устарели и в принципе не актуальны в большинстве случаев, атаки Enterprise у нас к сожалению нет возможности протестировать. Но для того чтобы было понимание об этих атаках мы разъясним в кратком виде:

Атаки на системы WPA2-Enterprise направлены на исследование уровня безопасности, обеспечиваемого серверами аутентификации и механизмами управления ключами в сложных корпоративных сетях. Эти атаки могут включать в себя попытки проникновения через серверы аутентификации или физические атаки на сетевое оборудование. Важно учитывать, что WPA-Enterprise использует протокол EAP для аутентификации клиентов беспроводной сети на сервер RADIUS, что предоставляет возможность различных методов аутентификации, таких как сертификаты или учетные данные.

С этим инструментом в принципе всё что мы хотели рассказать. Хоти лишь подвести итог: инструмент довольно функциональный, удобный и у него действительно имеются специфичные функции которых нет в большинстве подобных инструментов. Например поддельная точка доступа с перехватом всего трафика в сети.

ESP8266_deauther

Это прошивка для ESP8266 предназначена для тестирования сетей 802.11, включая возможность проведения атаки деаутентификации для отключения устройств от WiFi сети. Этот проект полезен для изучения работы WiFi, Arduino, электроники и программирования. Он помогает проверить уязвимости устройств к подобным атакам и обновить безопасность сети при необходимости.

Технические характеристики

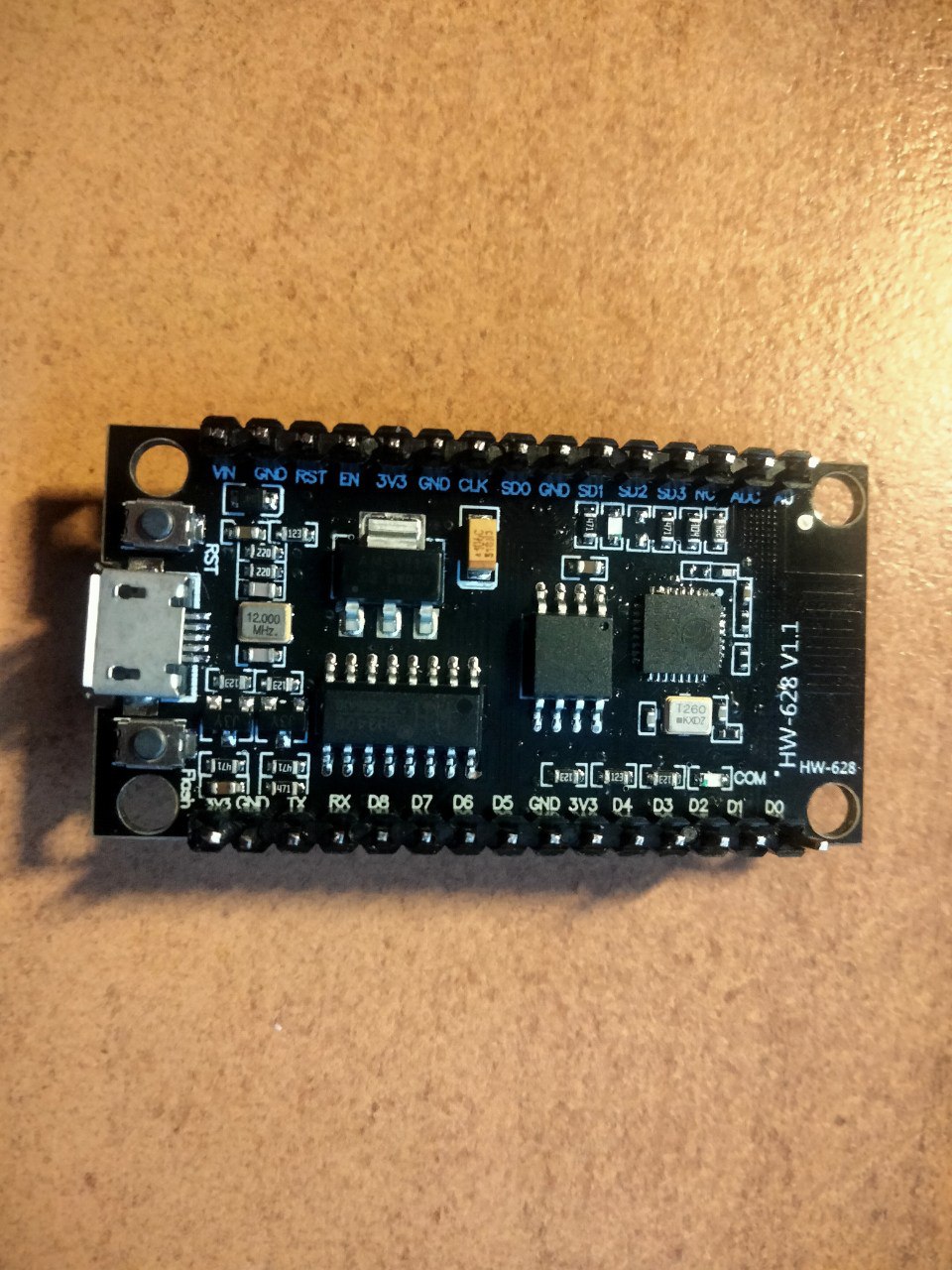

Модификация: HW-628 v.1.1

Беспроводной интерфейс: Wi-Fi 802.11 b/g/n 2.4 ГГц

Номинальное напряжение: 5-9 В

Объем памяти: 32 Мб

Габариты: 49×25 мм

Установка

Скачиваем саму прошивку из официального репозитория.

Запускаем установщик:

Для определения нужного COM порта нужно перейти в Панель управления\Оборудование и звук\диспетчер устройств. Раскрываем дерево "Порты (COM и LPT)". А далее уже простыми движениями отсоединяем и присоединяем обратно наше устройство и наблюдаем какое добавилось.

Переходим в Config и выбираем путь к нашей прошивке.

Вкладка Advanced должна выглядеть следующим образом.

Наконец жмём Flash и начинаем прошивку нашего устройства.

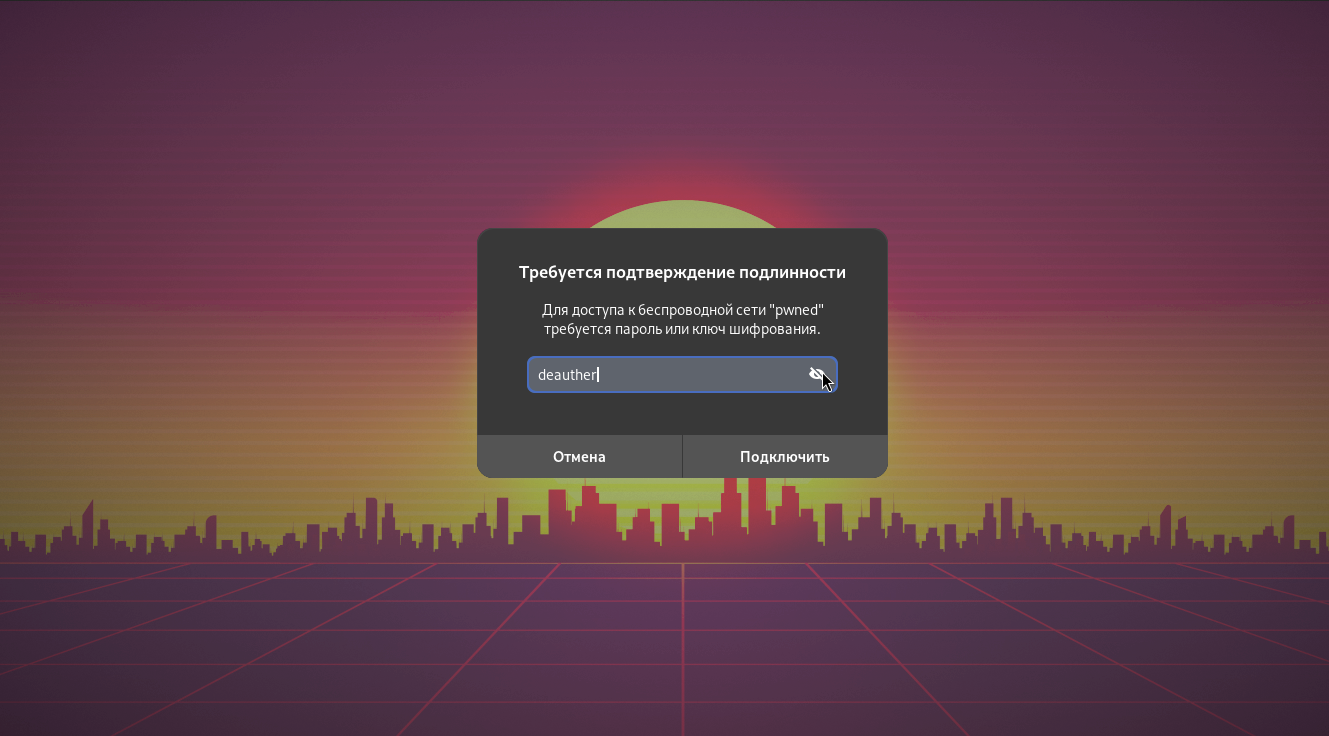

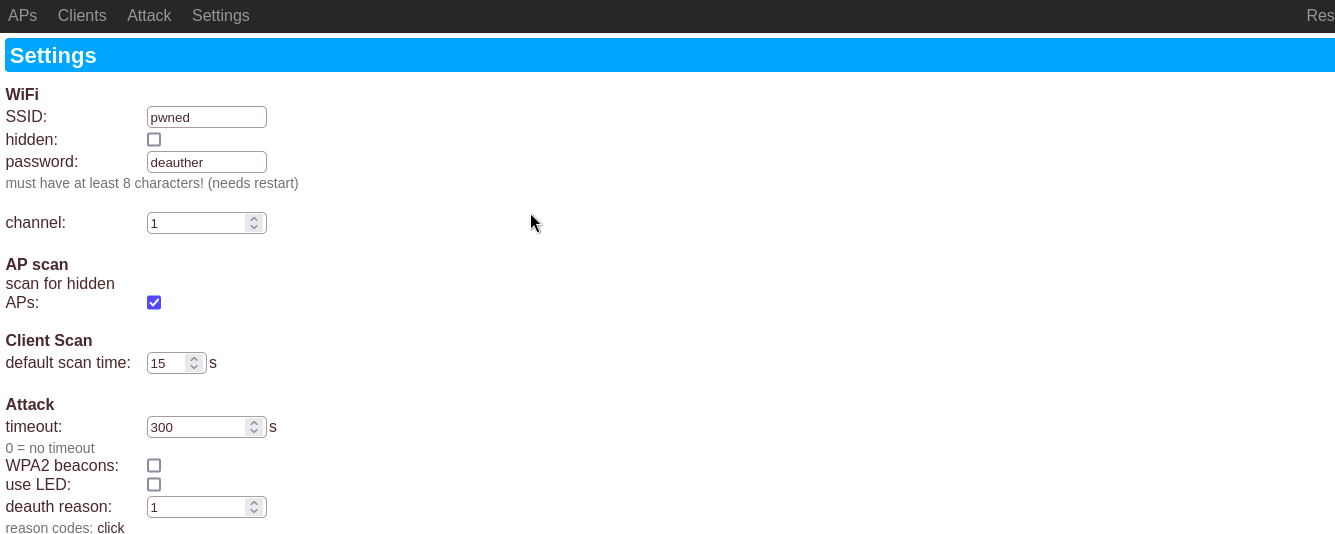

После удачной прошивки перезапускаем наше устройство и теперь оно раздаёт точку доступа, по-дефолту креды от точки pwned и пароль deauther.

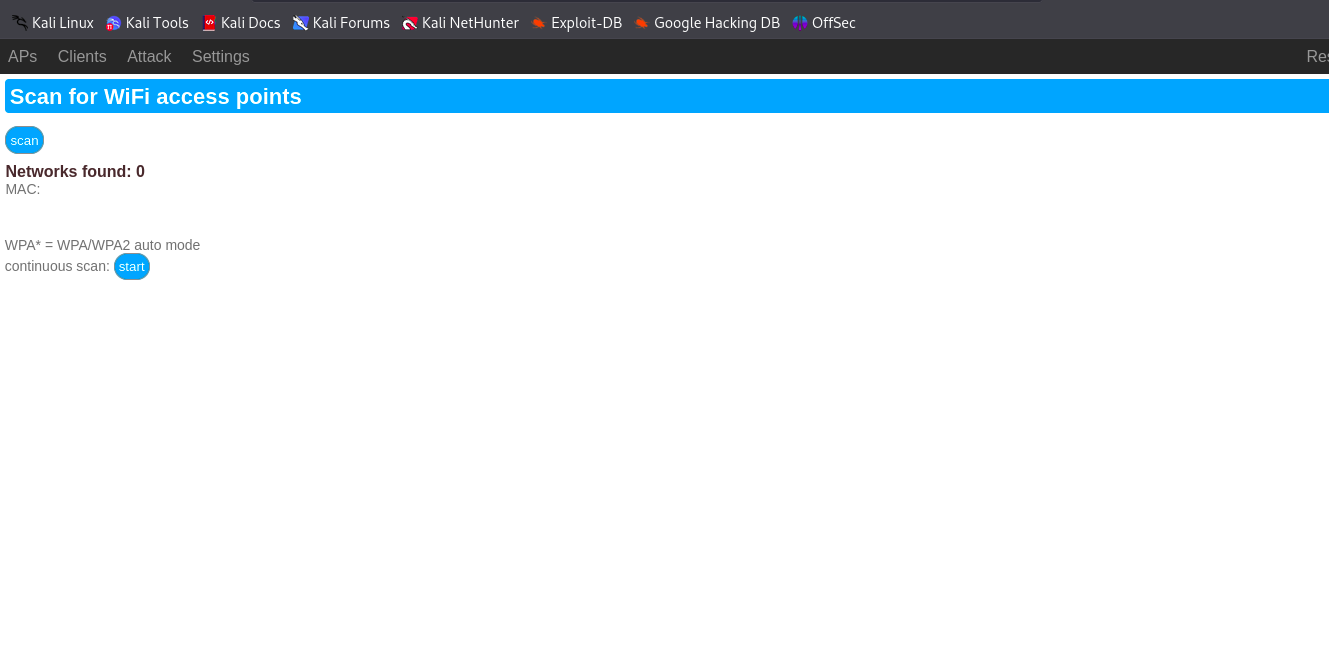

Переходим к панели управления, открываем браузер и вводим 192.168.4.1

Давайте теперь просканируем доступные нам точки доступа и попробуем что-нибудь сделать. Мы создали тестовую точку доступа и к ней подключено одно устройство.

Нажмём на select и перейдём в пункт Clients.

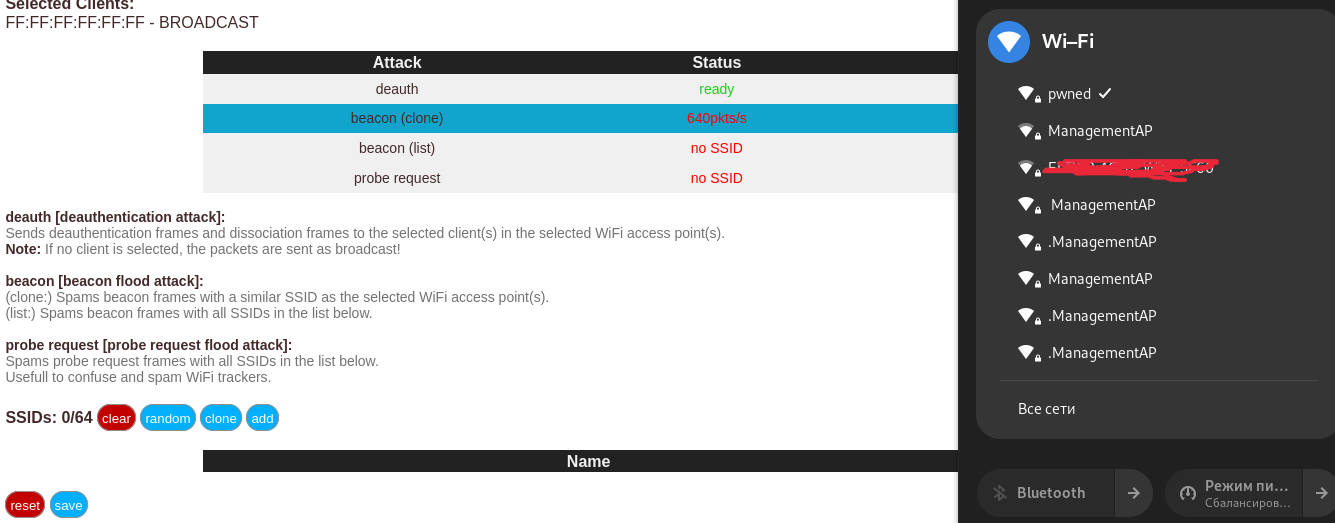

Как можем наблюдать, к точке доступа действительно подключено одно устройство. При желании мы можем выбирать конкретные устройства, но в нашем случае в этом явно нет надобности, поэтому мы оставим всё как есть и перейдем в пункт Attack.

Первый пункт нам ясен - это деаутентификация пользователей и работает этот пункт вполне отлично. Следующий пункт это клонирование целевой точки доступа. Это будет выглядеть следующим образом.

Для проведения следующей атаки необходимо подготовить список Wi-Fi точек, которыми вы планируете "насытить" пользователей не понимающих ситуацию. Существует несколько способов создания такого списка: можно использовать метод, который был продемонстрирован выше (заглушение одной точки доступа и запуск других с таким же именем как и оригинальная точка доступа), либо создать рандомный список точек доступа или составить собственный список. Думаю, все мы понимаем, какой из этих вариантов может оказаться более интересным для нас.

Выведем это всё в сеть и получим такую вот красоту.

Таким образом, можно осуществлять комбинированные атаки путем заглушения одной точки доступа и запуска других точек доступа с уникальным сообщением. Этот нестандартный метод привлечения внимания людей может вызвать интерес у толпы, так как отключение Wi-Fi заставит их обратить внимание на настройки сети и разобраться в причинах сбоя. В результате они увидят ваше сообщение. Такие действия могут быть использованы для различных целей, включая социальные эксперименты, тестирование уровня безопасности сети или просто для развлечения и создания интересных ситуаций. Важно помнить о законности и этичности таких действий, чтобы не нарушать права пользователей и не наносить ущерб их интересам!

В разделе настроек доступны следующие опции: изменение названия точки доступа, установка нового пароля, скрытие имени сети, настройка интервала деаутентификации и другие функции для настройки сетевого соединения. Вы можете легко настроить параметры вашей точки доступа, чтобы обеспечить безопасность и удобство использования платы.

Заключение

Сегодня мы ознакомились с ещё одним обширным и полезным инструментом для тестирования Wi-Fi сетей на безопасность. Плюсом рассмотрели и технический продукт взаимодействия с беспроводными сетями.

Подпишись на LHMedia:

Life-Hack - Хакер / Хакинг

Новостной канал

Канал с бесплатными видео курсами

Юмор