Введение

Рад вновь приветствовать читателей в своей любимой рубрике "ШХ" что является сокращением от "Шерлок Холмс" и разумеется серия таких статей напрямую относится к OSINT. Сегодня на практике попробуем некоторые инструменты и попробуем узнать больше о человеке исходя из его никнейма. В качестве цели я возьму одно из своих имён "VI.......TE".

Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию и являются только лишь данными для ознакомления, и изучения механизмов используемых технологий.

Начало никнейм

Ну что же, поскольку входными данными у нас является лишь прозвище, предлагаю прогнать его через два неплохих инструмента для этого дела.

Maigret

Maigret - это инновационный инструмент, специально разработанный для анализа данных из различных социальных платформ. Он предоставляет широкие возможности для сбора информации, анализа активности пользователей, поиска связей и других функций. Этот инструмент обладает гибкими настройками для сбора и анализа данных, позволяя выбирать социальные сети и сохранять результаты в файлы. Maigret поддерживает более 3000 сайтов для поиска по никнейму.

Отличный инструмент для поиска по никнейму, устанавливается максимально просто и так же прост в использовании.

pip3 install maigret

maigret usernamegit clone https://github.com/soxoj/maigret && cd maigret

pip3 install -r requirements.txt

./maigret.py username

Уже неплохо, нашли аккаунт в социальной сети и некоторые распростарнённые сервисы например pinterest.

Mr.Holmes

Mr.Holmes - это проект, направленный на сбор информации из открытых источников о социальных сетях, телефонных номерах, доменах и IP-адресах с использованием Google Dorks.

Следующий инструмент именует себя в честь всеми известного сыщика, и могу сказать что инструмент достойный внимания, плюсом его можно поставить как на Linux так и на Termux с Windows. Мы разумеется рассмотрим вариант с Linux.

git clone https://github.com/Lucksi/Mr.Holmes

cd Mr.Holmes

sudo apt-get update

sudo chmod +x install.sh

sudo bash install.sh

python Mr.Holmes.py

Выбираем пункт 1 и далее у нас спросят хотим ли мы использовать прокси, я прокси не использую и откажусь, далее выберу первый метод поиска. Так же после поиска инструмент поинтересуется хотим ли мы пройтись по доркам, передать кому-то отчёт о поиске и хотим ли мы зашифровать наш отчёт.

У инструмента очень неплохая фишка с ведением локальной базы данных. Давайте как раз и воспользуемся нашей базой данных и выберем 5 пункт.

Как видим сервер с базой данных у нас запустился на 5001 порту, когда мы перейдём по этому адресу, у нас выскочит форма входа в панель управления базой данных, по-стандарту Admin Qwerty123.

Выбираем поиск по Username и вводим псевдоним по которому проводили поиск.

Так же в результате расследования можно получить аватарки пользователя и сверять с другими сервисами. Так же можно воспользоваться пунктом PEOPLE-OSINT под номером 10.

Здесь у нас также имеются подробные логи о поиске.

Подбор почты

Из никнейма можно некоторыми манипуляциями извлечь название почтового ящика, из которого далее можно будет и дальше извлекать информацию.

Один из наиболее удобных для меня методов подбора почты, это через специальную Excel-таблицу. Открываем её по этой ссылке, сохраняем в Яндекс Диске и просматриваем и редактируем прям там же. Ну и как видим, через эту таблицу тоже можно сверять никнейм.

Первым делом я сверяю валидность почты Gmail, т.к ей пользуется большинство людей. На валидность почту можно проверить в Mr.Holmes. Для этого выбираем пункт под номером 8.

Как видим, почта вполне себе валидная, а значит можем позволить зайти дальше и просмотреть на каких сервисах и сайтах почта зарегистрирована.

Holehe

Holehe - это мощный инструмент для обнаружения зарегистрированных аккаунтов по электронной почте. Holehe проводит проверку наличия привязки электронной почты к учетным записям на различных платформах, включая twitter, instagram, imgur и более 120 других сайтов.

Устанавливается и используется наш инструмент очень простым образом.

pip install holehe

holehe email

Как видим, сервисы совпадают с теми, которые мы находили ранее при поиске по никнейму, значит мы на верном пути. Таким же образом можно просканировать почту через ещё один не менее полезный инструмент.

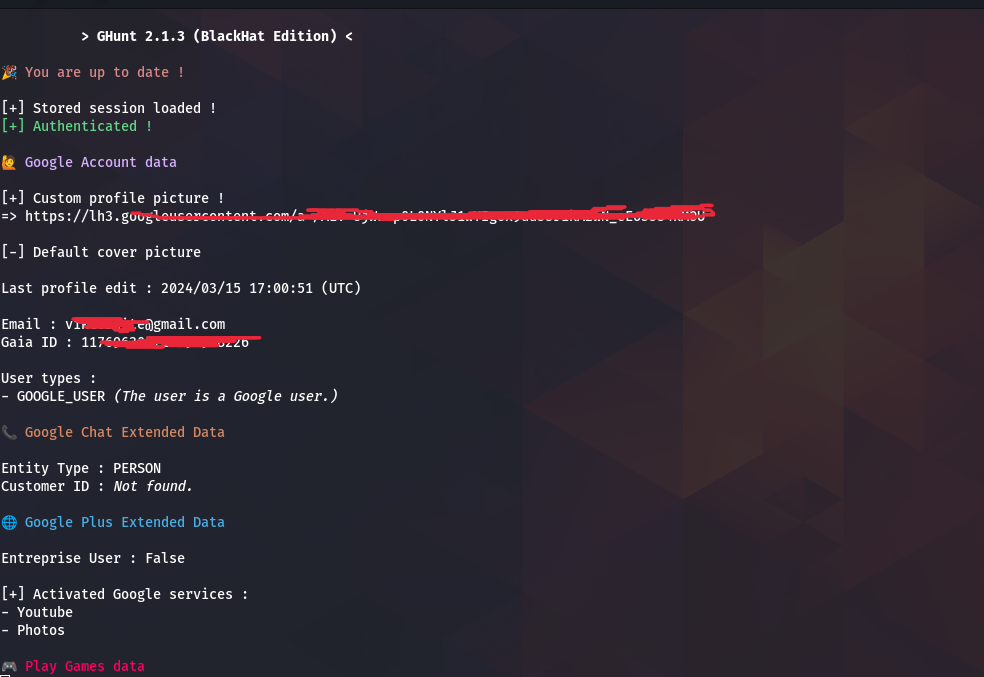

Ghunt

Ghunt - это мощный и универсальный инструмент OSINT, предназначенный для сбора информации о пользователях по их gmail-адресам. Он обеспечивает доступ к имени владельца, идентификаторам, активным сервисам Google, таким как YouTube, Photos, Maps и другим. Также можно получить информацию о возможном местоположении, Google документах, запланированных встречах в календаре и многом другом.

Установка и использование очень просты.

pip3 install pipx

pipx ensurepath

pipx install ghunt

ghunt loginДалее заходим в аккаунт Google который не жалко и при помощи специального плагина авторизуемся в нашем инструменте. И после чего производим поиск по интересующей нас электронной почте.

ghunt email почта

Как видим особо много информации не удалось узнать в этот раз но тем не менее узнали какие сервисы есть и его идентификатор.

H8mail

H8Mail - инструмент, который сканирует указанный почтовый ящик в своих базах данных и предоставляет набор возможных паролей. С его помощью можно получить доступ к не только к электронной почте, но и ко всем остальным аккаунтам, если пользователь повторно использует одни и те же пароли.

Для меня это очень неплохой инструмент для сверки с базами различных условно-бесплатных сервисов для поиска слитых паролей электронных почт.

Установка у нас максимально лёгкая:

pip3 install requests

pip3 install h8mailДалее генерируем конфигурационный файл, для сбора нужных API.

h8mail -g

После чего заходим в файл и вводим имеющиеся токены.

И после чего уже запускаем инструмент со следующими опциями.

h8mail -t mail -c h8mail_config.ini

Как можем наблюдать, скрипт работает отлично.

Заключение

Сегодня я разобрал с вами более практический пример применения OSINT-инструментов и показал как можно эффективно проводить поиск практически не выходя из терминала!

NaroMori

No cap, полезно