Эта статья посвящена тому, как обнаружить уязвимости межсайтового скриптинга (XSS) в веб-приложениях с помощью Python. XSS - это серьезный недостаток безопасности, который позволяет злоумышленникам внедрять вредоносные скрипты в веб-страницу. Такие атаки могут скомпрометировать конфиденциальные данные пользователей, украсть куки сеанса или нарушить нормальное функционирование веб-приложения. В этой статье мы рассмотрим фундаментальные принципы XSS-атак и продемонстрируем, как язык программирования Python может стать эффективным инструментом для обнаружения таких уязвимостей. Мы подчеркнем, что XSS - это не только техническая проблема, но и серьезные последствия для безопасности и конфиденциальности реальных приложений.

Что такое XSS?

XSS - это уязвимость безопасности, которая нарушает защиту веб-приложения, приводя к выполнению скриптов на стороне клиента в браузере пользователя. Эта уязвимость обычно возникает из-за недостаточной проверки или кодирования пользовательских данных веб-приложениями. XSS подразделяется на три основные категории: Reflected XSS, Stored XSS и DOM-based XSS. Reflected XSS возникает, когда вредоносный контент в запросе, отправленном в браузер пользователя, запускается самим пользователем. Stored XSS подразумевает хранение вредоносного содержимого на стороне сервера и последующее его отображение всем пользователям. DOM-based XSS происходит динамически в DOM веб-страницы и обычно выполняется с помощью скриптов на стороне клиента. В этой статье мы подробно рассмотрим, как можно обнаружить каждый из этих типов и как можно использовать Python в этом процессе.

Создание уязвимого сайта с помощью Flask

Создание простого веб-сайта для тестирования на обнаружение XSS с помощью Flask на Python довольно простое. Flask - это легкий фреймворк для веб-приложений, который часто предпочитают использовать разработчики на Python. В этом разделе мы пошагово объясним, как создать Flask-приложение с простой веб-формой, потенциально уязвимой для XSS-атак. Наше приложение будет состоять из основных элементов HTML-формы и процессов на стороне сервера. Этот пример приложения является идеальным учебным пособием, демонстрирующим, как могут возникать XSS-уязвимости и как злоумышленники могут использовать эти уязвимости. Кроме того, тесты, которые мы проведем на этом приложении, позволят нам увидеть практическое применение процесса обнаружения XSS. Простая структура приложения Flask облегчит понимание концепций и поможет читателям лучше понять XSS-уязвимости.

Необходимые настройки

Для начала вам нужно установить Flask. Если Flask еще не установлен в вашей системе, вы можете установить его с помощью следующей команды:

$ pip install FlaskСкрипт создания сайта на Flask

from flask import Flask, request, render_template_string

app = Flask(__name__)

@app.route('/')

def index():

return '''

<html>

<head>

<title>Test Form</title>

<style>

body { font-family: Arial, sans-serif; background-color: #f0f0f0; text-align: center; }

form { background-color: white; margin: auto; padding: 20px; border-radius: 10px; box-shadow: 0 0 10px rgba(0,0,0,0.1); width: 300px; }

input[type=text] { width: 90%; padding: 10px; margin: 10px 0; border: 1px solid #ddd; border-radius: 5px; }

input[type=submit] { background-color: #007bff; color: white; padding: 10px 15px; border: none; border-radius: 5px; cursor: pointer; }

input[type=submit]:hover { background-color: #0056b3; }

</style>

</head>

<body>

<form action="/submit" method="post">

<input type="text" name="input_data" placeholder="Enter Text">

<input type="submit" value="Send">

</form>

</body>

</html>

'''

@app.route('/submit', methods=['POST'])

def submit():

input_data = request.form.get('input_data', '')

return render_template_string(f'<p>The text you entered: {input_data}</p>')

if __name__ == '__main__':

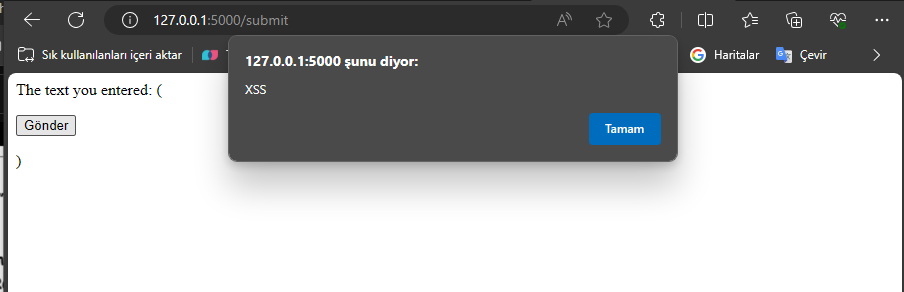

app.run(debug=True)Это приложение Flask предоставляет простую HTML-форму. Когда пользователь вводит текст в эту форму, на адрес /submit отправляется POST-запрос, который возвращает введенный пользователем текст.

Уязвимость XSS

В этом примере пользовательский ввод напрямую включается в HTML с помощью функции render_template_string. Это может привести к выполнению любого JavaScript-кода, введенного пользователем, что свидетельствует о наличии XSS-уязвимости.

Выполнение

Чтобы запустить этот скрипт, сохраните код в файле .py и запустите этот файл из командной строки. Веб-приложение будет запущено на локальном сервере (на порту 5000 на localhost). Вы можете получить доступ к перейдя по адресу http://127.0.0.1:5000 в веб-браузере.

Python и обнаружение XSS:

Python, с его мощными библиотеками и простым синтаксисом, является отличным инструментом для обнаружения XSS. В этой статье мы разработаем простой скрипт для обнаружения XSS с использованием библиотек requests и Beautiful Soup.

Разработка сценария обнаружения XSS:

Установка и зависимости: Сначала необходимо установить библиотеки requests и Beautiful Soup.

Подготовка уязвимого веб-приложения: Для тестирования мы создадим простое веб-приложение с использованием Flask. Это приложение будет потенциальной целью для XSS.

Подготовка полезной нагрузки: Мы подготовим различные полезные нагрузки для обнаружения XSS. Это могут быть теги сценариев, фрагменты кода JavaScript и другое опасное содержимое.

Анализ форм и полей ввода: Мы будем использовать Beautiful Soup для анализа форм и полей ввода на веб-странице.

Тестирование полезной нагрузки: Мы внедрим подготовленные полезные нагрузки в поля ввода форм и отправим их.

Оценка результатов: Мы изучим ответы на отправленные запросы, чтобы проверить, выполняются ли полезные нагрузки на странице.

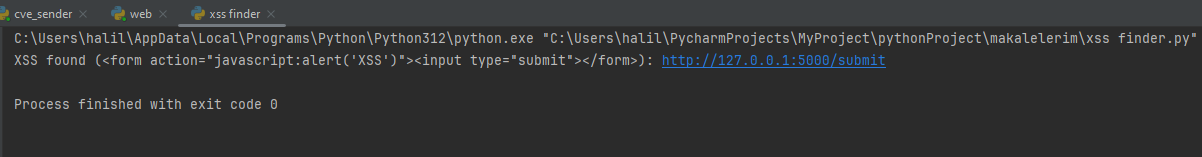

import requests

from bs4 import BeautifulSoup

def test_xss(url):

payloads = [

'<form action="javascript:alert(\'XSS\')"><input type="submit"></form>',

'<script>alert("XSS")</script>',

'"><script>alert("XSS")</script>',

'"><img src=x onerror=alert("XSS")>',

'javascript:alert("XSS")',

'<body onload=alert("XSS")>',

'"><svg/onload=alert("XSS")>',

'<iframe src="javascript:alert(\'XSS\');">',

'\'"--><script>alert("XSS")</script>',

'<img src="x" onerror="alert(\'XSS\')">',

'<input type="text" value="<script>alert(\'XSS\')</script>">',

# you can add as much as you want

]

# Get forms

response = requests.get(url)

soup = BeautifulSoup(response.text, 'html.parser')

forms = soup.find_all('form')

found_xss = False

# A separate loop is started for each form.

for form in forms:

action = form.get('action')

method = form.get('method', 'get').lower()

# For each payload, testing is done by injecting it into form fields.

for payload in payloads:

data = {}

# Find inputs in the form and fill them with test data

for input_tag in form.find_all('input'):

input_name = input_tag.get('name')

input_type = input_tag.get('type', 'text')

if input_type == 'text':

data[input_name] = payload

elif input_type == 'hidden':

data[input_name] = input_tag.get('value', '')

# Send request to form

if method == 'post':

response = requests.post(url + action, data=data)

else:

response = requests.get(url + action, params=data)

# Check answer

if payload in response.text:

print(f'XSS found ({payload}): {url + action}')

found_xss = True

break # No need to test other payloads for this form

# If no XSS is found in any form, inform the user.

if not found_xss:

print(f'XSS not found: {url}')

# Test URL

test_url = 'http://127.0.0.1:5000'

test_xss(test_url)Этот скрипт ищет веб-формы по указанному URL-адресу и проверяет полезную нагрузку XSS для каждой формы. Если полезная нагрузка выполняется на странице после отправки, это указывает на наличие XSS-уязвимости.

Примечание:

Target URL: Обновите переменную test_url, указав URL, который вы хотите проверить.

Payload List: В этот список включены общие и распространенные XSS-полезные нагрузки. Вы можете расширить этот список для более полного тестирования.

Безопасность и этические аспекты

Обнаружение XSS-уязвимостей - критически важный вопрос в области безопасности, но в ходе этого процесса необходимо уделять особое внимание вопросам безопасности и этики. Во-первых, тесты безопасности должны проводиться только в разрешенных и контролируемых условиях. Это особенно актуально для реальных приложений, поскольку несанкционированные тесты безопасности могут привести к юридическим обязательствам и неэтичным ситуациям. Как правило, тесты должны проводиться в изолированной тестовой среде или в системах, на которые было получено явное разрешение.

Заключение

Цель этой статьи - показать, как можно использовать Python для обнаружения XSS-уязвимостей. Благодаря гибкости и мощным библиотекам Python предлагает эффективные решения для экспертов по безопасности и разработчиков. XSS представляет собой серьезную угрозу для веб-приложений, поэтому важно предоставить необходимые инструменты и знания для понимания, предотвращения и устранения этой угрозы. Однако всегда следует помнить о важности ответственного и этичного подхода к тестированию безопасности.

Комментарии (5)

Slonser

14.03.2024 14:08+1Возникло чувство, что статью писала нейронная сеть (Особенно если просмотреть на код и заключение) . В предложенном решении нет никакого смысла...

Возможно автору стоит самом сначала разобраться в том, что он пишет, а уже потом делать публикации.

darkshy

14.03.2024 14:08Прошу прощения, но интересно, а что не так? Пока только изучаю внутренний мир Python и ИБ, посему и стало интересно.

evgenycc

14.03.2024 14:08Да здесь все так. Думаю, это только мое мнение ))), что многим не нравиться слишком простой код )) И не раскрывается потенциал использования полученной информации. Но следует учесть то, что это все же перевод. И автор оригинала не посчитал нужным раскрыть данные.

vilgeforce

Предлагаемый в статье подход с поиском внедренного кода в ответе сервера крайне наивен. Лучше подумать еще немного и написать решение получше