Сначала, с помощью загрузочного компакт-диска преступники получали доступ к установленным внутри банкоматов компьютерам под управлением одной из старых версий Windows и заражали их вредоносом. Данный вирус имел некоторые особенности: он отключал установленную антивирусную защиту, а также большую часть недели проводил «в спячке»: принимал команды от преступников по ночам — с субботы на воскресенье и с воскресенья на понедельник. Также троян мог отключать местную сеть, чтобы службы банка не могли удалённо подключиться к банкомату и проверить, что с ним происходит.

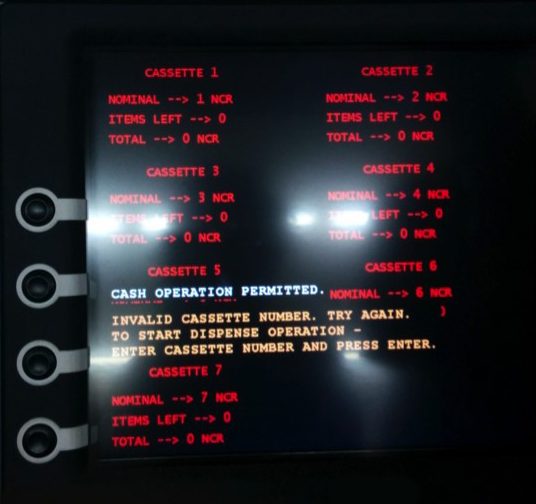

Чтобы получить денежные средства, злоумышленник подходил к зараженному банкомату и вводил определенный PIN-код, после чего получал доступ в секретное командное меню, откуда можно было или начать процесс выдачи денег, или произвести операции с самим трояном, в том числе удалить его.

Так, в Восточной Европе через заражение более 50 банкоматов преступники получали деньги на сотни тысяч долларов, не вызывая никаких подозрений.

По словам «Лаборатории Касперского», «Пока что хакеры научились заражать банкоматы лишь определенного производителя, но ничто не мешает им пойти дальше и скомпрометировать другие модели. Если производители и банки не позаботятся о более продвинутой физической безопасности банкоматов, подобные истории будут повторяться чаще».

Таким образом, арест пойманных в результате обысков в Румынии и Республике Молдова восьми человек может и не прекратить данный вид мошенничества, производителям банкоматов и финансовым организациям стоит быть на чеку: сменить все пароли, которые устанавливаются по-умолчанию, а главное — пересмотреть меры физической защиты своих банкоматов, ведь открыть банкомат не так сложно, как кажется:

.

Ну и не стоит забывать, о том, что недавно была другая история с использованием банкоматов в Восточной Европе, мошенничество в которой также не затрагивало клиентов банков, а именно: Хакеры изобрели новую схему воровства денег, украв 250 млн. рублей.

Тогда преступник получал платёжную карту, пополнял её и тут же снимал внесённые деньги в банкомате, запрашивая чек. Далее данные о транзакциях отправлялись сообщнику, который имел доступ к зараженным POS-терминалам. Через терминалы, по коду операции, формировалась отмена снятия наличных. В результате баланс карты мгновенно восстанавливался и у злоумышленника появлялись «отменённые» деньги на счету. Преступники повторяли эти действия многократно, пока в банкоматах не заканчивалась наличка, модифицируя свою схему после исправления банками ошибки. Было открыто несколько судебных дел в отношении виновных, «денежные мулы» были из Лондона, Украины, Латвии и Литвы.

Ссылка на оф. новость про задержание восьми человек на сайте Europol.

Дополнительную информацию про взлом банкоматов и вирус Tyupkin можно почерпнуть здесь: «Как «Тюпкин» банкоматы грабил», «Tyupkin: манипулирование банкоматами с помощью вредоносного ПО», «Атака на банкомат с помощью Raspberry Pi».

Комментарии (43)

amarao

08.01.2016 18:25+2Винда в банкоматах. Кто бы ожидал чего-то другого…

И дело даже не в том, что это винда, а в том, что винда — монолит, из которого даже стандартные компоненты не выпилить ради специфичного решения. Core в этом смысле — шаг куда надо, хотя там до сих пор есть ошмёток helpviewer'а, через который можно шуршать по файловой системе.

sebres

08.01.2016 18:43И кстати нередко даже не WinCE, а тупо чего-нить типа win2K3, xp (и хорошо если win7 =) Что поделаешь — корпорации, укуси их за ногу.

Хотя, готовить нужно уметь что винду, что никсы… в смысле, что ногу прострелить можно везде.

Тем паче здесь былвасяфизический доступ к девайсу o_O…

amarao

08.01.2016 19:00Я не знаю какого уровня там доступ был (воткнуть CD и всё, или были админские права в это время), но если речь про просто «воткнуть CD и здравствуй, авторан» — это будет очень смешно.

Против рута/админа да, можно только изголяться (и то не очень успешно).

sebres

08.01.2016 19:09воткнуть CD и здравствуй, авторан»

Не знаю какого уровня эта конкретная контора, но такое обычно (по крайней мере в известных мне компаниях) еще на стадии установки скриптом или корпоративными полисями (ну или тупо по checklist-у ручками) выключается.

Я не думаю, что все действительно настолько плохо…

maxvit

09.01.2016 08:26Потому что разработка на Windows, видимо, все еще кажется дешевле, чем искать людей которые сделают специализированную систему под Linux. Также и терминалы оплаты, в большинстве своем, работают под Windows и периодически висят в BSOD или просто отображая рабочий стол, предоставляя неограниченные возможности)

AllexIn

09.01.2016 08:49Проблема не в разработке, а в администрировании.

ПрощеДешевле найти людей, которые смогут обслуживать терминал на винде, чем на линуксе.

Писать, в современном мире, совершенно одинаково что на винду что на линукс.

Alexeyslav

11.01.2016 15:52Разработка софта это только 10% дела… остальное занимает тестирование и сертификация.

Greendq

08.01.2016 21:44+1Как всегда новостники всё раздули. Там использовалась помощь сотрудника из самих банков — это же очевидно, что прохожий не может заразить банкомат просто так.

cynovg

11.01.2016 13:28У нас банкоматы обслуживались в присутствии троих человек. Обязательно. Это было прописано в регламенте. То если, если это были сотрудники, то они либо нарушали регламент (а значит ССЗБ), либо… даже не могу себе представить как это можно наладить системно.

VitGo

09.01.2016 14:30ну открыть верхний отсек (отсек обслуживания) банкомата проще некуда…

как правило вообще имеет единый ключ у всей линейки банкоматов (по крайней мере у NCR так) (это комментарий к видео)

а вот в сейфе находиться модуль управления диспенсером, открыть сейф просто так вряд ли получиться… (хотя при мне открывали сейф с кодовым замком при утрате кода (при смене кода кассир не проверил набор, закрыл сейф и потом не смог открыть), но там все таки знали хотя бы примерно комбинацию.

насколько я знаю диспенсер с компом общается по защищенному протоколу — может быть ломали именно здесь? к сожалению я не специалист по информационной защите банкоматов…

Jesting

11.01.2016 09:22Диспенсер с компом общается по обычному протоколу который легко снифается(но если честно проще попросить документацию у тех у кого она есть или найти в инете) любым монитором последовательного порта/usb(если грубо то это заголовок-длина-данные-контрольная сумма), у некоторых производителей существует защита основных команд(dispense/test dispense — выдача наличных) с помощью макирования, реализованной настолько смешно что можно сказать защиты не существует.

VitGo

11.01.2016 09:31гм… не могу спорить,

я передал только то что мне ответили на мой вопрос почему комп стоит вне сейфа, и на указание того что комп банально можно заменить и заставить напрямую выдавать деньги давая команду диспенсеру: мне сказали что не получиться, так как диспенсер с компом общаются по защищенному протоколу, потому комп никто и не защищает…

если все настолько деградировало — то тогда странно что банкоматы не стали ломать раньше… :-))) насколько я помню банкомат стоит не так уж и дорого чтобы его мошенники его не купили и не потренировались… — один удачный «взлом» окупит стоимость приобретенного банкомата с лихвой…

Кстати, для банков потерь особых нет — по нормам ЦБ деньги в банкомате должны быть застрахованы… равно как и сам банкомат…

Jesting

11.01.2016 09:53+2В диспесере одной неназванной фирмы с которым я работал защита была реализованная криптохешем (МАК). Команда на выдачу наличных должна была быть дополнена 4 байтами этой самой подписи. Ключи для генерации подписи производитель не предоставлял. Зато предоставлял библиотеку с одной единственной функцией внутри: unsigned int zGeneRateMac(char*data, int length). Разумеется таким образом абсолютно любое приложение могло иметь возможность к подписи этих команд. Вот она и безопасность. После некоторого времени проведенного с IDA у меня был алгоритм генерации MAC и приватный ключ «спрятанный в этой же библиотеке». Само интересное что этот ключ универсален и подходит для всей линейки устройств этого производителя (диспенсеры и рециклеры). О проблеме я сообщал в поддержку, но не уверен что это помогло.

RuJet

10.01.2016 12:24-2В нормальном банкомате все железки общаются между собой по протоколу с шифрованием.

Нормальные банки создают отдельную VLAN для банкоматной сети, ставят внутрь банкомата охранную сигнализацию на открытие корпуса и заключают договор с ЧОП на охрану.

Нормальные банки мониторят банкомат круглосуточно и в случае отсутствия связи отправляют либо местного инженера либо на обслуживание, либо инкассацию снять наличку и обесточить. Это неписанные правила и основы.

Здесь явно совпали проблемы с банкоматом, банком и его сотудниками.

А Касперский как всегда нагнетает обстановку, чтобы поднять продажи.

VitGo

10.01.2016 15:02+4ну вы явно в банке не работали :-)))

никто не будет выезжать к банкомату при отсутствии связи, в России просто придется жить около банкомата :))

по факту открытия может быть (хотя вряд ли — никто настолько банкоматы не мониторит, да и нет ничего принципиально опасного в отсеке обслуживания банкомата… все деньги с диспенсером и платой управления в сейфе)

я кстати вспомнил что в NCR банкоматах есть сервисный режим — грубо говоря набираешь специальную комбинацию на клавиатуре, потом пароль и попадаешь в сервисный режим.

из сервисного режима можно тестировать ПО, менять ключи шифрования (!!), и даже снимать наличку (правда для этого нужно пройти процедуру проверки доступа к диспенсеру — там тумблер есть на нем, его нужно перещелкнуть туда-сюда — после этого ПО понимает что сейф открыт, и если бы вам были нужны деньги — то вы бы унесли кассеты :-) и спокойно дает деньги по запросу с клавиатуры… банковская карта здесь не нужна, в процессинг тоже ничего не отправляется...)

так что возможно схема взлома была относительно проста: сначала узнали сервисную комбинацию (в банке в котором я работал она была одна на все банкоматы), потом каким то образом получили пароль (возможно есть предустановленный который никто не поменял), потом сменили ключи шифрования и подключились к банкомату уже в роли процессинга (буквально подключив ноутбук напрямую к банкомату)… и дальше делали выдачу по любой карте…

p.s. нужно порыться в архивах — у меня даже были где то сервисные комбинации сохранены (подсмотрел когда спецы с NCR приезжали и ремонтировали банкомат)

RuJet

10.01.2016 15:27-2Поверьте работал. Вам видимо не повезло с банком :)

И сервисные доступы на каждый банкомат отдельно.

И сетка отдельная.

Я не говорил про 5 минутные потери связи. А более 1-2 часов.

NCR это не пример. И то, что вы подсмотрели сервисные комбинации тому пример.

VitGo

10.01.2016 16:36+4ну что я могу сказать… я работал всего в 7 банках (2 из топа «выше некуда»)… может быть конечно где то и по другому… но после своего опыта — я бы не был столь оптимистичен…

про 2 часа — ага, ночью например, в региональном центре — хочу узнать название банка который гоняет своих сотрудников проверить что с банкоматом… — фантастика!!! имя банка в студию!!! это если только в москве, где есть круглосуточная служба работы с клиентами (и то сомневаюсь)

NCR это как бы один из лидеров вроде бы… если я смог подсмотреть — то уж те кому это нужно будут точно знать :-)))

RuJet

10.01.2016 16:56-3Топы совсем не ориентир. И в региональных центрах бывает круглосуточная поддержка.

Не надо об этом судить по Оренбургу. Тем более это не супер развитый город в плане банковских услуг.

А судя по NCR из топов вы работали в Сбере или Уралсибе. На гике я бы вообще этим не хвастался :)

Банки перечислять не буду. Потому что бесполезно. Судя по тому, что вы развели детский сад с раздачей минусов.

VitGo

11.01.2016 06:50+2RuJet, я не только по Оренбургу сужу, и в других городах работал… везде одно и тоже…

Кстати очень хотелось бы услышать какой же город вы считаете супер-развитым в плане банковских услуг!!!? Москва? Питер? — ну так я сразу написал что их не оцениваю… может быть Казань? — именно в Казани не работал :-( Уфа? — не нужно рассказывать сказки!!!

Ну так какие города?

— НИГДЕ (исключение может быть только Москва и Питер) НЕТ ПРАВИЛА НЕМЕДЛЕННОГО ВЫЕЗДА К БАНКОМАТУ ПРИ ВОЗНИКНОВЕНИИ ПРОБЛЕМ!!! все выезды будут по плану, в рабочее время, и «когда дадут машину в порядке очереди»…

ни в Сбере ни в Уралсибе я ни дня не работал кстати… — значит уже в 3-х банков из ТОПа такие «порядки»…

Кстати, к раздаче минусов по меньшей мере в вашу пользу я не причастен (я вообще минусы на обсуждение стараюсь не ставить, только отмечаю нравиться или нет сама статья, так что тут уж скорее авторы на меня могут обижаться, но я свое мнение высказываю, эта статья кстати у меня в неоцененных потому как не полная она, как передача «пусть говорят» по первому каналу...)

mtivkov

11.01.2016 09:02К вам уже выехали, чтобы помочь порыться в архивах :)

VitGo

11.01.2016 09:20:-)) ну если я сам не знаю где это записано — то пусть приезжают! хоть найдут да буду знать точно где лежит :-)))

вообще конечно интересная эта тема… никогда не задумывался что можно хакнуть банкомат по настоящему…

у нас в Оренбурге в одном из районов, в 2000 помоему году пьяная шантропа разнесла банкомат черезстенник «под сейф»… разбили и разворотили все, монитор: чековый принтер, картридер, клаву раздолбали, — в общем в отсеке обслуживания вообще ничего живого небыло, в презентер вогнали лом и разворотили им диспенсер (согнули шасси), сломали шторку режект-кассеты… но до денег так и не добрались…

а вот так, чтобы «культурно» заставить банкомат самому деньги отдать… — это конечно красиво… и наверняка без утечки из банка не обошлось…

las68

11.01.2016 11:24+3по факту открытия может быть (хотя вряд ли — никто настолько банкоматы не мониторит, да и нет ничего

Банкоматы мониторят. По крайней мере количество листов в кассетах, а также регистрируют факты вскрытия крышки и сейфа, также контролируется целостность ПО, ключей шифрования, техническая исправность узлов.

я кстати вспомнил что в NCR банкоматах есть сервисный режим — грубо говоря набираешь специальную комбинацию на клавиатуре, потом пароль и попадаешь в сервисный режим.

Что вы понимаете под сервисным режимом?

Есть режим обслуживания, который используется например для установки лент чекового и журнального принтера — для этого есть тумблер под крышкой. Банкомат переводится в оффлайн.

Есть режим смены номиналов в кассетах, ввода ключей шифрования, так чтобы попасть в него на банкоматах NCR серий 56xx, 57xx нужна была специальная карта инженера с ПИН-кодом — без неё никак. Карты эти обычно хранятся в СБ, но у нас они были у начальника отдела ИТ. Выдаются и забираются под роспись.

после этого ПО понимает что сейф открыт, и если бы вам были нужны деньги — то вы бы унесли кассеты :-) и спокойно дает деньги по запросу с клавиатуры… банковская карта здесь не нужна, в процессинг тоже ничего не отправляется...)

Нет. Режим проверки механизма выдачи тракта купюр запускается только после разгрузки банкомата. Разгрузить банкомат не имея ключей от сейфа — невозможно. Эти ключи находятся у инкассаторов, и у них в отличие от инженеров, с банком подписан договор о полной материальной ответственности. Это же касается и кассиров на пересчёте купюр из кассет. Если бы каждый инженер имел возможность по команде с клавиатуры выдавать купюры из кассет, то интернет пестрел бы сообщениями «Айтишник ограбил банк», «Преступники заставили Айтишника силой опустошить банкомат», но такого нет и быть не может.

Клавиатурных секретных комбинаций на эксплуатируемых в РФ банкоматах — нет. То, что вы называете сервисными комбинациями — это команды запуска диагностических процедур и проверки функционирования узлов. Запускаются они из режима обслуживания. В онлайне — недоступны.

Имидж, лежащий на HDD — ключеванный. Попытка заменить хотя бы dll на HDD, кончится вывалом АТМ в ошибку.

Восстановление только одно — перезаливать с оригинала.

так что возможно схема взлома была относительно проста: сначала узнали сервисную комбинацию (в банке в котором я работал она была одна на все банкоматы), потом каким то образом получили пароль (возможно есть предустановленный который никто не поменял), потом сменили ключи шифрования и подключились к банкомату уже в роли процессинга (буквально подключив ноутбук напрямую к банкомату)… и дальше делали выдачу по любой карте…

Бред в каждом предложении. А иногда и по два-три.

Видимо, банкоматы — не ваша тема.

VitGo

11.01.2016 12:27ну конечно, один вы робин гуд :-)

на счет мониторинга — да мониторят, в лучшем случае раз в день :-)) на предмет наличия денег, замятий купюр в диспенсере и прочего (захвата карт например)

да, мониторят на открытие (датчик есть в банкомате), но опять таки перезванивают далеко не всегда, хотя возможно должны…

на счет сервисного режима — угу карта тоже нужна (причем в банке где я работал почему то у нее номер был как у Union card), на счет начальника ИТ и выдачей под роспись — ну что же, тоже не плохо, правда в банке где я работал эта карта хранилась в кассе, и начальник ИТ даже не мог ее получить просто так (а у вас по всей видимости уже есть «закладка» на человеческий фактор, вот и вход для социального взлома :-)

По поводу разгрузки банкомата- вы не внимательно читаете… я написал достаточно понятно, что на плате управления диспенсера есть выключатель, который нужно перещелкнуть… диспенсер с платой в сейфе — поэтому конечно не открыв сейф не перещелкнешь выключателем — и даже написал что логика проста: если выключатель перещелкнули — значит сейф открыт — не внимательно читаете!!! потому айтишники и не могут взять денег из банкомата — у них нет кодовой комбинации от сейфа… (хотя судя по статье — уже могут :-)))

не бред, просто вы читаете через строчку и домысливаете пропущенное :-)) если сервисный режим включается выключателем на панели — то что сложного этот выключатель перещелкнуть? :-)))

Холиварить не буду, статья слишком не конкретная чтобы в ней «воевать» :-) «надумать» метод взлома здесь все равно некому (иначе была бы более конкретная статья", а додумывать за фантазиями журналюг — не моя тема

Find_the_truth

11.01.2016 14:57Никто не будет выезжать к банкомату при отсутствии связи, в России просто придется жить около банкомата :))

Грустно, если в России так. В моем банке 30 минут без связи уже повод для разгрузки банкомата.

по факту открытия может быть (хотя вряд ли — никто настолько банкоматы не мониторит, да и нет ничего принципиально опасного в отсеке обслуживания банкомата…

все деньги с диспенсером и платой управления в сейфе) Стоит банкомат в торговом доме, ВНЕЗАПНО в мониторинге всплывает сообщение об открытии сервисной двери банкомата, при этом инкассации на нем не запланировано, да и инженер не выезжал. Действительно, давайте забьем, сходим лучше за чайком. Кстати, доступ к картридеру открывается при попадании в сервисную часть. Установка скиммеров, читали, да? Вот…

«я кстати вспомнил что в NCR банкоматах есть сервисный режим — грубо говоря набираешь специальную комбинацию на клавиатуре, потом пароль и попадаешь в сервисный режим.

из сервисного режима можно тестировать ПО, менять ключи шифрования (!!), и даже снимать наличку (правда для этого нужно пройти процедуру проверки доступа к диспенсеру — там тумблер есть на нем, его нужно перещелкнуть туда-сюда — после этого ПО понимает что сейф открыт, и если бы вам были нужны деньги — то вы бы унесли кассеты :-) и спокойно дает деньги по запросу с клавиатуры… банковская карта здесь не нужна, в процессинг тоже ничего не отправляется...)» Да, на банкоматах фирмы NCR есть тумблер на диспенсере, чтобы переключить который, нужно попасть в сейф. А еще нужен донгл, чтобы попасть в меню выдачи наличности для тестов. Не говоря уже о микрике, который должен быть разомкнут, чтобы проводить сей тест. Он также в сейфе. А мнение RuJet насчет ЧОП и сигналки на открытие, вибрации, перегревы вполне адекватное и верное.

VitGo

11.01.2016 15:05Find_the_truth — вы в Москве? 30 минут без связи — это вообще не срок!!! тем более для разгрузки!!!

может быть донгл это опция? точно говорю ничего дополнительно мы в банкомат не вставляли…

Кстати, при инкассации банкомата во всех банках где я работал не было предварительного уведомления процессинга об инкассации… поэтому наверняка открытие в рабочее время «московию» не напрягет… хотя были случаи когда нам набирали и спрашивали зачем открыли, но таких случаев можно было по пальцам посчитать…

с ЧОПами одно время пытались заключать договора, как и видеорегистраторы ставить, но потом началась эра «страхования рисков» — это и проще и дешевле!!! как сейчас не могу сказать, уже не работаю в банковской сфере…

Find_the_truth

11.01.2016 15:59Возможно это новые версии софта на NCR`ах комплектуются опцией доступа с донглом. Да и вендор шлет новые заплатки, в случае обнаружения новых дыр. Мутная история. Не иначе имеет место быть сговор со штатными инженерами или с аутсорсерами с доступом.

Jesting

11.01.2016 09:26Зачем железкам общаться между собой? Им что скучно? И можете себе представить насколько возрастет цена каждой железки если в неё интегрировать криптопроцессор для шифрации/дешифрации команд.

VitGo

11.01.2016 09:35ну тем не менее все клавиатуры уже в себе имеют криптопроцессор (первый раз в банке меняли клавиатуры в 2006 или 2007 году помоему, потом уже все банкоматы приходили с новыми клавиатурами)…

и добавить еще один в блок диспенсера — не великая цена…

а вот принтеры, кардридер — это уже можно и без криптопроцессоров — у них функция второстепенна

Jesting

11.01.2016 09:44+1Случился PCI DSS и в 2006, 2007 все резво начали менять пин-пады по причине ужесточения требований к ним в этом стандарте. Шифровать они и до этого могли. Они вообще по факту много чего могут. Пин-пад защищает пин-код всех клиентов которых им пользовлаись и ключи шифрования банка. Это в разы важнее тех денег что есть в диспенсере. Это репутация.

VitGo

11.01.2016 13:20Эхх, мне больше понравилась новость про хак при котором как я понял снимали деньги с банкомата, а потом при помощи POS терминала (причем как я понял торгового) отменяли операцию выдачи наличных по номеру транзакции и коду авторизации… — вот это действительно косяк процессинга! :-)

sebres

Новость интересна, но…

Всего два вопроса:1) как?

2) где?

Блин физический доступ к банкомату (диск, перезагруз и т.д.) — это жесть!

Потому как если ты загрузился с какого-нибудь виндового live-cd (EasyPE, и т.д.), то и никакой троян в принципе не нужен…

Или же до установки банкомата (типа недобросовестный сотрудник фирмы)?

ef_end_y

А как ты получишь программный доступ к оборудованию? К купюроприемнику, например. Наверняка там парольная защита, а может быть и с помощью сертификата

Evengard

После загрузки с live-cd ничто не мешает этот самый сертификат скопировать себе с файловой системы «родной» ОСи. А чтоб сертификат отправлялся только на каждую операцию снятия налички… В это я не верю. Не дошли пока до такой паранои мне кажется. И врядли дойдут пока банкомат чисто теоретически можно утащить весь и разрезать где-нибудь болгаркой.

Alexeyslav

Защита от вскрытия сейфа банкомата как раз уже давно используется. При попытке несанкционированного вскрытия деньги помечаются краской и использовать их будет проблематично.

Где-то были обзоры как работают банкоматы. Они интерактивны, операционка банкомата не имеет никаких способов локально отдать команду на выдачу денег, только по ответу от банка происходит отсчёт и выдача налички. Поэтому, если изолировать банкомат от сети до начала операции выдачи налички — никакой налички не получишь.

Видимо, эти банкоматы были совсем старенькими или злоумышленникам удалось взломать зашифрованный канал и подделать ответ банка на выдачу налички.

VitGo

ого!!! вот этого не знал… баллоны с краской в кассетах стоят чтоли?

Evengard

Про покраску денег забыл, действительно.

Если откровенно — я думаю, таких банкоматов, как ни странно, меньшинство. Нет, такие есть, но например в России — стоят самые обычные машинки, работающие по старинке. Наверное, потому что так дешевле, возможно они посчитали риски и решили, что потенциальное ограбление окажется дешевле чем навороченный банкомат — который при том же ограблении никак не поможет ВЕРНУТЬ деньги если его стащили (даже наоборот — зальёт краской и никому они уже не достанутся даже теоретически), а сам такой банкомат ещё самортизировать надо — дорогой банкомат дольше будет окупаться.

Alexeyslav

Так от управляющей электроники много и не надо — только транслировать команды на соответствующие узлы банкомата, которые имеют свои средства криптографии и не зависят от компьютера банкомата. Пин-код, и тот проверяется онлайн и только в процессинг-центре внутри банкомата он путешествует зашифрованным и расшифровать его может только процессинг.

Хотя, судя по тому что клавиатуры только недавно перешли на шифрованный интерфейс, еще много банкоматов в которых внутреннее шифрование используется слабо, ставка сделана на физическую защиту и страховку.

Но по большому счёту, само страхование предполагает строгое следование предписанных мер защиты, иначе в выплате страховки могут запросто отказать.

Evengard

В идеальном мире конечно всё зашифровано. Но как я уже сказал, большинство — далеко не такие идеальные — комментаторы ниже вон например пишут про слабую криптографию NCR-овских банкоматов (а их ОЧЕНЬ много везде, иногда мне кажется в Москве это чуть ли не каждый третий).

Насчёт страхования — страховая компания обычно знает, какую конкретно машину они страхуют. Наверное, берут за это большую страховую премию. Но, видимо, банки всё посчитали и сочли такой вариант всё равно выгодней, чем покупать такие банкоматы, как описываете вы.

sebres

А тебе сразу все карты раскрыть… :)

Ну предположим там веб-клиент, со встроеным полноэкранным on-top IE-приложением (aka WebControls). Предположим, оно внутри на asp (asp.net) тикает…

Теперь варианты:

Это если навскидку. А если подумать… ух, развернись плечо!

AllexIn

Все диспенсеры с которыми доводилось работать тупы доневозможности и при физическом доступе легко их заставить выдать всю наличку.

Работал с CCnet, SSP и еще несколькими протоколами(сейчас уже и не вспомню).

Даже eSSP с параноидальным шифрованием не защищен практически никак в случае физического доступа.

sebres

Да тут вопрос-то простой совсем — даже при наличии шифрования, ключей защиты, тудым-сюдым: Как защитить железку, если можно напрямую пользовать, к примеру, тоже API, которое внизу использует эти ключи (хоть лежащие на том же железе, хоть и зашитые в донглях)…

Разумеется без задействования 3-й силы, а-ля через интернет (ну типа шифрование на стороне сервера банка)…