«Лаборатория Касперского» обнаружила и проанализировала интересное зловредное ПО, которое нацелено на банки и банковские сети. Это целый программный комплекс, состоящий примерно из 30 различных модулей, способных долгое время находиться в банковской сети незамеченными. Называется система Metel (есть и другое название — Corkow). Само программное обеспечение — не новинка, но сейчас «Лаборатория Касперского» сделала ряд презентаций по этой теме. Один из наиболее интересных объектов для изучения — как раз Metel.

Один из ее модулей занимается тем, что программно «откатывает» последние выполненные транзакции по банкоматам. Таким образом, злоумышленники с картой скомпрометированного банка могут снимать практически неограниченные суммы денег из банкоматов, принадлежащих другим банкам. Сумма снятия зависит только от количества налички в системе. И поскольку модуль постоянно возвращает баланс карты к исходному значению, лимит злоумышленники не превышают, и система не блокирует карточку.

В прошлом году подобная схема помогла злоумышленникам снять в России миллионы рублей за одну ночь. Способ проникновения Metel в сети банков простой и обычный — сотрудников банка тем либо иным образом стимулируют открыть сайт, распространяющий загрузочный модуль malware. При открытии зараженного файла троян проникает в систему банка. Далее представители группировки, разработавшей Metel, занимаются исследованием сети и компрометированием других ПК в сети банка-жертвы. Часто используется и социальный инжиниринг, об этом компания рассказала в своем блоге.

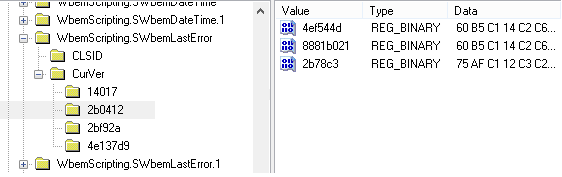

Изображение: Kaspersky Lab

При помощи этого же malware хакерам удалось значительно увеличить волатильность курса рубля в феврале 2015 года, о чем уже сообщалось на Geektimes.

Сложность программного обеспечения, используемого злоумышленниками, постоянно увеличивается. Взломщики используют множество техник, приемов и разновидностей ПО для достижения цели.

«Лаборатория Касперского» рассказала и о других примерах атак, нацеленных на финансовые институты:

- Группа GCMAN, получившая свое прозвище из-за того, что для создания своего ПО она использует компилятор GCC. Как и в случае с «Метелью», члены группы начинают атаку на банк со специально подготовленных писем, для инфицирования банковских сетей. После этого используются обычные инструменты вроде Putty, VNC, Meterpreter для расширения доступа. В одном из известных случаев у членов группы доступ к сети банка сохранялся около 18 месяцев, и группа только после этого сняла какие-то средства. После начала работы скриптов началась перекачка средств в размере около $200 в минуту (использовалось специальное замедление, чтобы системы банка не среагировали на слишком быстрое снятие средств). Средства переводились на счет подставного человека, который и должен был снимать деньги.

- Система Carbanak 2.0, malware, использовавшееся для получения доступа злоумышленников к финансовой организации. После этого в системе была добавлена информация о владельцах компании. Добавленные лица были подставными — как и в предыдущем случае, эти люди снимали средства со счетов. Проблем со снятием денег у «владельцев» финансовой организации никаких не было.

Сейчас все эти группы и системы активны, и продолжают работать. Как сообщалось ранее, только при помощи Corkow в России инфицированы сети 250 финансовых организаций и бизнес-компаний. Сколько жертв на самом деле, никто не знает.