Система Palantir позволяет ловить «сноуденов», пока они еще не стали всемирными героями, а являлись просто шпионами, с которыми в любой момент могло случиться

Несмотря на то, что руководство Palantir как может борется за свободы и логирует все до одного действия в системе, для будущих «сноуденов» подобные системы представляют колоссальную опасность. Предупрежден, значит вооружен.

Рассмотрим кейс, когда, благодаря платформе Palantir, было проведено специальное расследование по вычислению неблагонадежного сотрудника посольства, который сливал информацию сторонней организации.

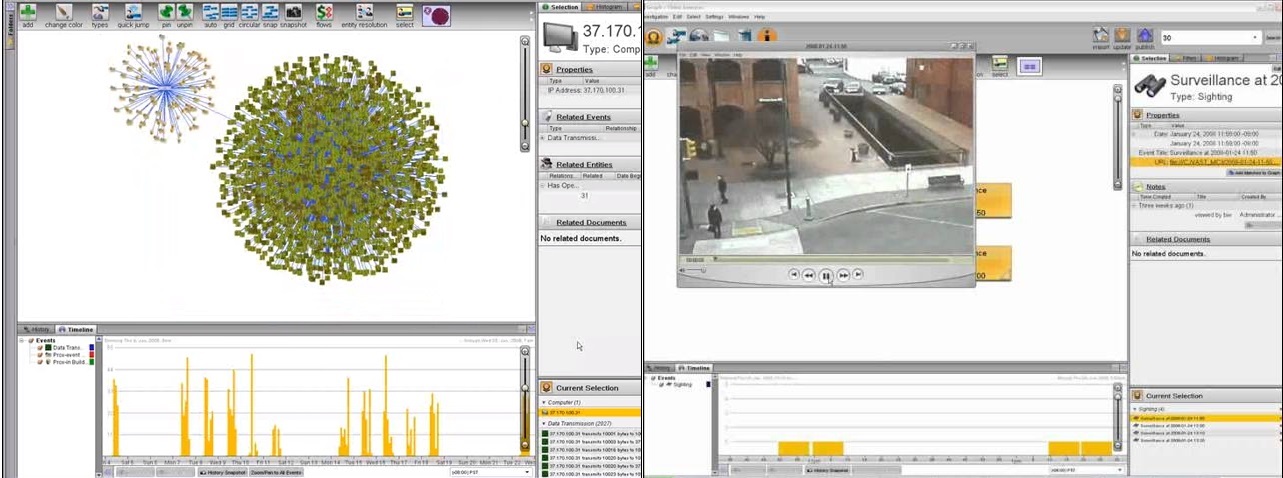

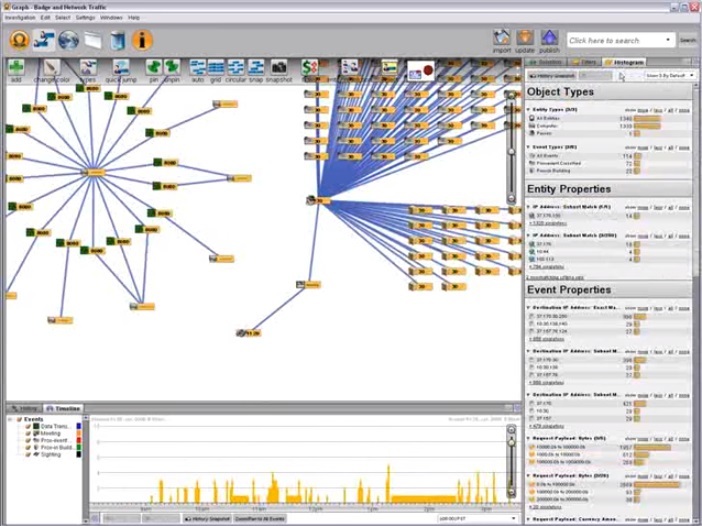

В расследовании анализировались сетевой трафик, информация роутеров, данные контактных карт и бэйджей сотрудников, события, данные соцсетей, данные видеонаблюдения. Благодаря статическому, временному анализу, анализу геоданных и визуальному анализу «крот» был раскрыт.

Тридцатого уничтожить.

(За помощь в подготовке статьи отдельное спасибо Алексею Ворсину, российскому эксперту по системе Palantir)

Часть 1

0:00 В этом видео использованы данные логов использования карточек доступа, IP логов и список идентификационных номеров персонала.

0:07 На платформе Palantir мы можем объединить, и объединим все эти данные в одно расследование, чтобы выявить подозрительный обмен информацией и связать его с возможным подозреваемым.

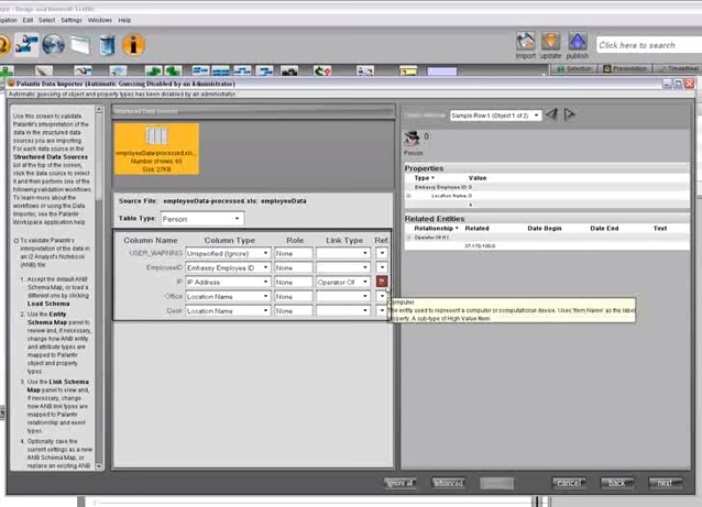

0:20 Для начала мы импортируем данные.

0:25 Мастер импорта Palantir (Palantir Import Wizard) позволяет пользователю разметить данные, выстраивая структуру динамически, в зависимости от источника.

0:30 Мастер импорта автоматически импортирует данные, создает объекты и присваивает им свойства, связывает объекты по заданным условиям и удаляет получившиеся дубликаты, выявленные на основе настраиваемых ограничений.

0:43 Мы начнем наше расследование со всех событий, связанных с карточками доступа к секретной области (classified space – до конца не ясно территория или информация имеется в виду) и выведенных на граф.

0:49 Каждое из этих событий содержит время получения доступа и время прекращения доступа, но мы также видим несколько незавершенных событий, когда некто проскакивал за коллегой (piggybacking, одно из значений — выезжать на чьей-то спине) во время использования тем своей карточки.

0:57 Мы видим интересный паттерн: три раза в неделю работник Тридцать получает доступ к секретной области.

1:03 Используя соседей по офису работника 30, как отправную точку, мы отследим возможные эпизоды несанкционированного использования компьютеров через исследование событий передачи данных, связанных с доступом к секретным данным.

1:13 Частично совпадающие события указывают на неавторизованный доступ к данным, из-за компьютеров, не относящихся к секретной области

1:21 Наш поиск выявил неавторизованную передачу данных на IP адрес 100.59.151.133.

1:30 «Search around» (инструмент Palantir), примененное на подозрительный IP, показало 18 случаев передачи данных на 12 разных компьютеров посольства.

1:37 Мы автоупорядочили (autoarrange, видимо тоже инструмент) граф, и раскрасили объекты по типам, для пущей ясности.

1:43 На гистограмме мы видим, что все эти 18 случаев используют порт 8080 и весь объем переданных данных шел из организации.

1:50 На помощнике «колесо времени» (timewheel), мы видим, что передача данных производилась в течение четырех недель, каждый вторник и среду, и по одной передаче в день в начале, до трех в день в конце.

2:01 Мы добавили авторизованных пользователей и их соседей по офису на граф, используя «поискать вокруг».

2:07 Теперь, выбирая этих сотрудников по отдельности, мы найдем все относящиеся к ним события, связанные с получением доступа или передачей информации, а затем, по timeline, отследим, когда передача данных на подозрительный IP была авторизована.

2:21 Мы видим неавторизованную передачу, в то время как работник 40 имел доступ к секретной области.

2:29 Повторив эту процедуру для остальных работников, мы обнаружили 14 случаев, когда соответствующий сотрудник имел доступ к секретной области, во время передачи данных, 13 случаев, когда их, вероятно, не было в офисе, и 6, когда их видели вдали от их рабочего места.

2:43 Только работник 30 присутствовал во время того, как компьютер работника 31 передавал данные, что позволяет предположить, что тридцатый видел подозреваемого или сам является им.

2:51 Чтобы подтвердить подозрения в отношении Тридцатого, мы можем провести дополнительный тест, создав несколько временных фильтров, соответствующих по времени подозрительной передаче данных. С помощью этих фильтров мы исследуем возможные пересечения со временем, когда подозреваемый имел доступ к секретной области.

3:09 Подозреваемый должен был иметь доступ к компьютеру все восемнадцать раз, когда осуществлялась передача данных.

3:11 На графе все события, связанные с доступом к секретной области. Мы можем добавить наши фильтры, чтобы увидеть все пересекающиеся события.

3:22 «Поискать вокруг» дал нам всех связанных с событиями сотрудников, которых мы можем воспринимать как подозреваемых.

3:29 Наконец, фильтр среди сотрудников посольства дает нам двух потенциальных подозреваемых, один из них, конечно же Тридцатый.

3:39 Наш рабочий процесс подтвердил подозрения: Тридцатый — злонамеренный инсайдер. Временной анализ IP логов и логов доступа, не только дал нам возможность выявить неавторизованное использование компьютеров, но и связать это с определенным индивидом.

Часть 2

0:00 Анализ социальных сетей и пространственный анализ – написано на экране.

Мы получили данные разведки, предполагающие, что сотрудник посольства, ведомый злым умыслом, использует для контактов с криминальной организацией и передачи данных социальные сети.

0:10 Наши данные: список 6000 пользователей какой-то (Flickr? Или выдуманная сеть Flitter?) соцсети и список связей между их аккаунтами.

[0:15 Мастер импорта Palantir (Palantir Import Wizard) позволяет пользователю разметить данные, выстраивая структуру динамически, в зависимости от источника.

0:23 Мастер импорта автоматически импортирует данные, создает объекты и присваивает им свойства, связывает объекты по заданным условиям и удаляет получившиеся дубликаты, выявленные на основе настраиваемых ограничений.] Весь этот кусок повторен в первом видео.

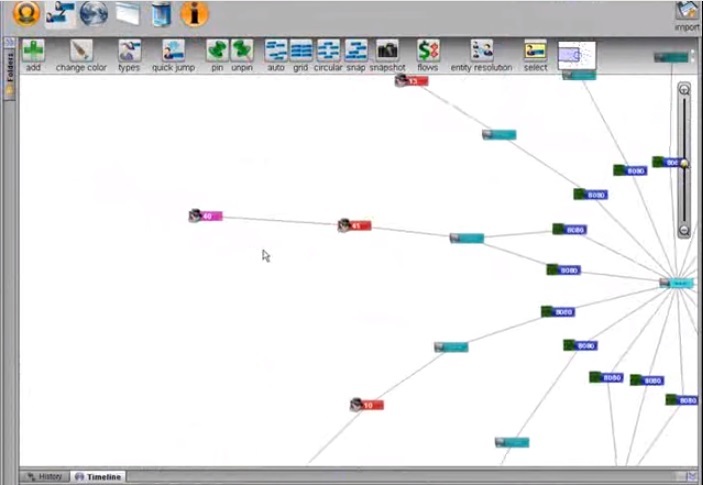

0:41 Есть информация о том, что у нашего подозреваемого больше 40 контактов в Flickr. Мы можем провести быстрый поиск по 6000 аккаунтам, чтобы выделить все, содержащие от 42 до 48 контактов.

1:01 Еще мы знаем, что этот работник посольства связан с тремя подельниками, у каждого из которых от 30 до 40 контактов.

1:09 Использовав search around, мы найдем этих персонажей и добавим их на граф.

1:16 Этот search around выявил 5 аккаунтов, которые имеют по три контакта, соответствующих описанию.

1:28 Выделив один из этих аккаунтов, мы будем исследовать его соцсеть.

1:34 Начнем с Лафужа и вернем всех его потенциальных подельников, используя сохраненный запрос в search around.

1:44 Теперь выясним, общаются ли они с лидером через общего посредника, или свой посредник есть у каждого. Чтобы сделать это, мы отыщем всех пользователей, которые связаны с подельниками, и у которых есть не больше шести контактов, так как разведка доложила, что у посредника есть только один или два контакта, кроме подельников.

2:06 Мы видим очевидного общего посредника, прямо в центре графа. Тем не менее, чтобы удостовериться, что в этой сети только один посредник, мы поищем среди контактов подельников связи с потенциальным лидером.

2:23 У лидера сотни контактов, многие из них международные. Поиск выявил, что в нашем случае, общий посредник используется для сведения всех контактов вместе, к лидеру по имени Корнелл.

2:36 Думаю, мы обнаружили нашу сеть. Конечно, результат еще сырой, так как мы должны подтвердить, что лидер не связан напрямую с сотрудником посольства или подельниками.

2:47 Наш поиск показывает, что этот потенциальный лидер связан с подельником, эта информация позволяет нам убрать Лафужа из списка подозреваемых.

2:55 Теперь давайте применим ту же логическую схему к оставшимся четырем подозреваемым.

3:02 В итоге, мы получили 3 сети почти полностью совпадающие с описанием, данным разведкой.

3:09 Одна из этих сетей, выстроена вокруг Шафтера, подробности о его сети можно увидеть с помощью пространственного анализа. Для такого анализа мы добавили в Palantir координаты города, указанного в профиле пользователями соцсети.

3:23 Геоданные не совпадают полностью с предоставленными разведкой.

3:30 И сотрудник посольства и его подельники живут в Прунове, посредник в Кенвиче, а лидер в Кувниче. Единственное возможное объяснение этому то, что по какой-то причине подельники должны быть в зоне досягаемости сотрудника посольства.

3:45 Посредник физически может быть не связан с сетью, для пущей безопасности, а лидер может жить недалеко от границы, чтобы контролировать передачу данных за пределы Фловении.

3:57 Местонахождение лидера также может указывать на то, что криминальная организация имеет связи в соседнем государстве Триум.

Часть 3

Анализ записей наружного наблюдения.

0:00 Мы располагаем десятью часами записей с камер наружного наблюдения, запечатлевших встречу наших подозреваемых.

0:09 Даты и время записей: среда, 24 января, с 10:00 до 15:00 и суббота, 26 января, с 8:00 до 13:00.

0:18 Мы также знаем, что видеокамера расположена в шаговой доступности от посольства.

0:24 Для нашего расследования, мы импортировали метаданные к видео как дополнительные события в Palantir, и каждое связано с десятиминутным отрывком.

0:36 Основываясь на нашем подозрении в отношении Тридцатого, мы поищем отрывки, соответствующие тому времени, когда он находился за пределами посольства.

0:45 Чтобы сделать это, мы создадим временные фильтры на то время, когда Тридцатый должен был покинуть посольство.

0:55 Мы обнаружили четыре таких события в среду, и, к сожалению, ни одного в субботу, так как Тридцатого не было в посольстве в этот день.

1:10 Просматривая видео, мы можем создавать события, связанные с каждым подозрительным моментом, который обнаружим.

1:18 Ранее мы уже просматривали видео за среду, и не обнаружили ничего интересного.

1:23 Субботнее видео, тем не менее, содержит интересный момент: двое встречаются и обмениваются портфелями.

1:31 Мы создали соответствующее событие «встреча», включающее в себя описание, скриншот и прочие метаданные.

1:48 Здесь мы видим заполненное досье о событии: время, продолжительность, комментарии, связанные медиафайлы.

1:55 Создав это событие, мы интегрируем его в расследование.

2:00 Если мы подтвердим, что один из участников встречи Тридцатый, мы сможем связать его и встречу.

2:17 Наконец, мы можем опубликовать эти новые данные, сделав их доступными другим пользователям Palantir.

2:26 С продвинутыми возможностями Palantir по анализу, мы смогли связать между собой разрозненные источники данных и провели временной, статистический, социальный, пространственный анализ, а также анализ взаимозависимостей в одной унифицированной аналитической среде.

2:40 Наше расследование на платформе Palantir не только быстро выявило использование компьютеров посольства для изъятия информации, но и работника, ответственного за это, а так же позволило составить карту его социальных связей.

Еще про Palantir:

Комментарии (20)

caveeagle

13.04.2016 17:45+14Э… шпион, который:

- Использует компьютеры посольства для обмена информацией, ещё и по нестандартному порту

- Проникает в закрытую зону, и сразу же докладывает об этом

- Использует для контакта соцсеть...

- В которой зафрендил всех подельников

- причем передает документы в пределах видимости камер посольства

Как-то искусственно это выглядит.

Предлагаю другой кейс: сотрудник днём входит в запретную зону, а в течении дня сливает зашифрованные предварительно данные на анонимный файлообменник, либо выносит их с собой на флешке.

И всё — система анализа данных становится бесполезной.

Wayfarer15

13.04.2016 20:00+2Ключевой момент "но мы также видим несколько незавершенных событий, когда некто проскакивал за коллегой". Как они это увидели? Более того, внутренний инструктаж запрещает пропускать за собой таких вот сотрудников и все «проскакиватели» об этом знают. Далее, зашёл я в такую зону, у меня в кармане пишущая ручка с мелким фотиком (свободно продаётся на B&H) или что-то аналогичное, снял все документы с экрана, вышел. Отдал эту ручку кому надо или каким-то другим образом организовал обмен (через камень в парке). Что Palantir отыщет в этом случае?

vadoo

14.04.2016 15:27Думаю, речь идёт о том, что только одно из событий вход/выход было зафиксировано. Хотя, кто мешал проскочить за спиной на вход и на выход? Но это уже какой-то проходной двор получается.

TimsTims

13.04.2016 19:00+5> Система Palantir позволяет ловить «сноуденов», пока они еще не стали всемирными героями

> расследование по вычислению неблагонадежного сотрудника посольства

Я думал система поймает такого человека еще ДО того, как он сольет информацию. А тут — сливал так, что о сливе даже стало известно и даже так, что вдруг решили поискать, покопать. Другой сноуден слил бы и свалил давно. И лишь потом в палантире поисками бы, Кто сливал…

g4r89

13.04.2016 21:31+1думаю таким способом можно поймать лишь дилетанта, тек кто действительно понимают что они делают не будут так палиться

atc

13.04.2016 21:31+1В статье предполагается изначальная полная незащищенность организации:

— у всех есть доступ в публичную сеть

— допускается явное использование сотрудником чужих доступов

— использование чужих машин и аккаунтов

С тем же успехом сотрудник мог погулять по интернет ресурсам\принять email, «случайно» запустив червя в сеть компании. Кстати для «шпиона» это было бы куда более надежным и правильным вариантом, так как даже при наличии всех логов — возможно будет вычислить лишь адрес утечки, да и то не всегда.

zetta

13.04.2016 21:32+10:49 и 0:57 уже вполне достаточно — непонятно, чего дальше городить огород… ну разве только ради рекламы :)

amarao

13.04.2016 21:52+1В режиме адвоката дьявола — спокойно сидим торрент с секретной информацией, параллельно качая сколько-то порнушки/фильмов.

После того, как безопасники интересуются происходящим, они видят:

1) Массивный трафик в обе стороны.

2) Исходящий трафик больше входящего.

3) Пачку фильмов на компьютере в режиме сидинга

4) Сидинг идёт всё время, в т.ч. в те моменты, когда человека нет в офисе или он занят в других помещениях.

5) высокие рейтинги на закрытом торрент-клиенте.

gpg'шнутый архив с слитой информацией они не видят (т.к. его удалили после «раздачи» своему человеку).

Wesha

13.04.2016 22:50+7Чаво-чаво????

Сотрудник посольства обменивается портфелем со своим связником в прямой видимости видеокамер посольства???

Toneeq

14.04.2016 15:27+1В последнее время процветает дилетантство, если не во всём, то во многом. В том числе и в спецслужбах. Вспомните хотя бы истории, далеко не единичные, когда в Великобритании забывали ноутбуки с секретной информацией в разных общественных местах. Учитывая всеобщее раз(зачеркнуто)гильдяйство, данная программа будет востребована и поймает не одного крота.

Опять же, не обязательно искать шпионов в посольствах, кроты и в коммерческих организациях есть.

Wesha

14.04.2016 19:33+1Опять же, не обязательно искать

шпионовдебилов в посольствах

Вы опечатались, исправил.

(Настоящие шпионы как минимум знают, что "конспигация, батенька" — это отнюдь не шляпа и тёмные очки.)

Toneeq

15.04.2016 01:15+1А кто сказал, что инфу сливают только Шпионы (с большой буквы и без шляпы). Небольшие интересы сливаются за пузырь и «поляну». И этих нам-не-товарищей тоже нужно выявлять.

(немного сумбурно, но надеюсь понятно)

Wesha

15.04.2016 02:09+1"Профилактика обходится гораздо дешевле лечения" (с).

Этих нам-не-товарищей гораздо проще и дешевле тупо не допускать к тому, что можно слить.

Вообще, строго говоря, задача служб безопасности — это не "не допустить ни единой утечки" — это невозможно; их задача — сделать так, чтобы для противника цена добычи какой-либо информации превосходила выгоду, которую он получит от её приобретения.

Chumicheff

Как страшно жить…

NLO

НЛО прилетело и опубликовало эту надпись здесь

zirf

Да не очень удачно про «сноуденов» — Эдвард Сноуден как раз специалист, такие системы против специалистов работают слабо, разве чувство ложной защищенности создают.