В этой статье проведен обзор нового направления в области криптографии: шифрование следующего поколения. В наше время, а также в будущем, данные методы кажутся наиболее перспективными, так как одиночное использование ни одного из существующих алгоритмов, не сможет обеспечить сохранность конфиденциальных данных. Так как наибольшую степень угрозы несет в себе человеческий фактор.

Введение

За последние годы, было разработано и использовано множество криптографических алгоритмов во множестве различных протоколов и функций. Однако, криптография не является статической. Устойчивый прогресс в науке и вычислительной технике привели к необходимости использования новых, более безопасных алгоритмов и ключей большего размера. Некоторые старые алгоритмы и ключи не обеспечивают адекватной защиты от современных угроз и должны быть заменены. Данная работа посвящена анализу современных методов защиты от угроз информационной безопасности, так называемым методам шифрования нового поколения.

I Содержание документа

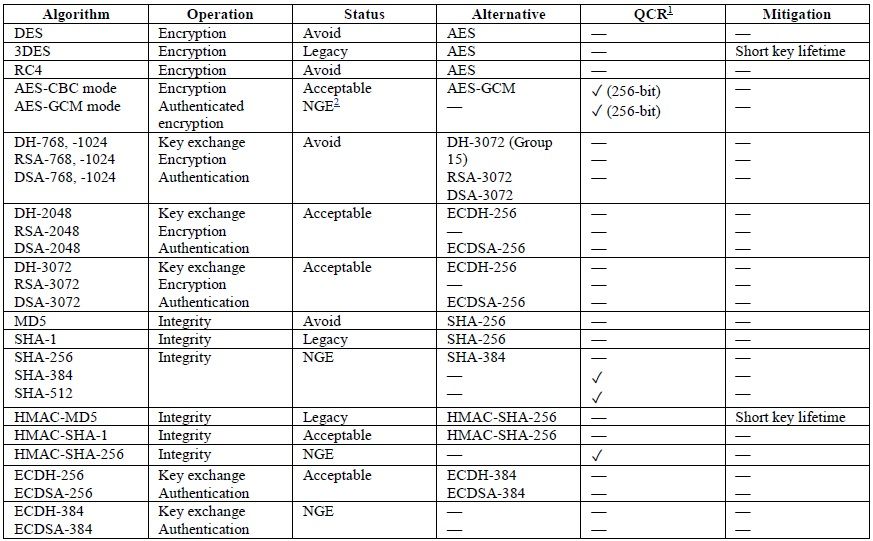

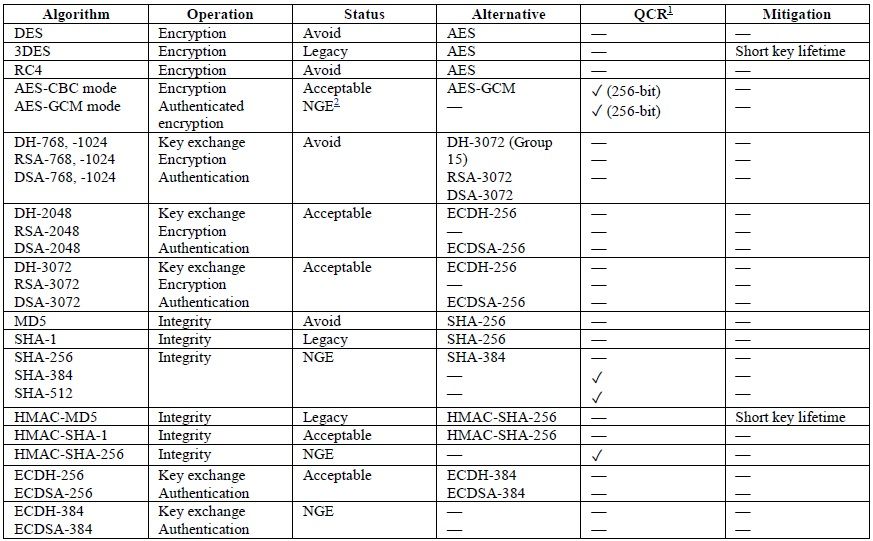

NEXT GENERATION ENCRYPTION – криптография следующего поколения. Новая ветвь развития в области защиты данных. Совершенствование методов анализа данных, прогресс в технике, а также найденные уязвимости существующих алгоритмов шифрования не дают достаточной степени защиты информации. Поэтому, в наше время, для защиты данных используются NGN методы. Это комплексный подход, представляющий собой комбинирование нескольких алгоритмов защиты данных. То есть, защита данных включает в себя несколько уровней: шифрование передаваемой информации, авторизация устройства, авторизация пользователя, а также проверка целостности данных. В таблице 1 представлены рекомендации компании Cisco Systems по выбору алгоритма для каждой операции.

Сейчас ведутся разработки квантовых компьютеров (QCR), которые позволят взламывать ключи шифрования, стойкие к взлому на данный момент. Поэтому, система NGN должна обеспечивать защиту от данного типа угроз.

Алгоритмы, составленные NGE являются результатом более чем 30 лет мирового прогресса и эволюции в области криптографии. Каждый составляющий компонент NGE имеет свою историю. Например, алгоритм AES был запатентован американским Национальным Институтом стандартов и технологий США (NIST), но AES не был создан в NIST. Алгоритм AES изначально назывался Rijndael и был создан двумя Бельгийскими криптографами. Кроме того, ECDSA и ECDH имели фундаментальные вклады криптографов из разных стран мира, включая Японию, Канаду, и Соединенные Штаты. В конце концов, NGE состоит из множества всемирно используемых алгоритмов, протестированных на протяжении многих лет, и публично доступных алгоритмов.

При проектировании системы NGN стоит придерживаться еще одного правила: криптостойкость алгоритма должна определяться только криптостойкостью ключей шифрования. Все остальное, например техническое описание самого алгоритма, методы построения системы защиты, должны заведомо считаться известными потенциальному противнику.

Таблица 1 – Рекомендации Cisco Systems по использованию алгоритмов защиты данных [1]

Алгоритмы, помеченные как Avoid, не обеспечивают должную защиту от современных угроз, поэтому, при проектировании систем защиты, требуется избегать их использования. Алгоритмы, помеченные как NGE, имеют достаточную криптостойкость, чтобы обеспечить защиту от существующих угроз, и, угроз, которые возможно появятся в ближайшем будущем.

I Заключение

Таким образом, система защиты данных, способная обеспечить достаточную защиту от современных угроз, должна представлять собой комплексную систему из различных элементарных методов проверки:

Литература

Введение

За последние годы, было разработано и использовано множество криптографических алгоритмов во множестве различных протоколов и функций. Однако, криптография не является статической. Устойчивый прогресс в науке и вычислительной технике привели к необходимости использования новых, более безопасных алгоритмов и ключей большего размера. Некоторые старые алгоритмы и ключи не обеспечивают адекватной защиты от современных угроз и должны быть заменены. Данная работа посвящена анализу современных методов защиты от угроз информационной безопасности, так называемым методам шифрования нового поколения.

I Содержание документа

NEXT GENERATION ENCRYPTION – криптография следующего поколения. Новая ветвь развития в области защиты данных. Совершенствование методов анализа данных, прогресс в технике, а также найденные уязвимости существующих алгоритмов шифрования не дают достаточной степени защиты информации. Поэтому, в наше время, для защиты данных используются NGN методы. Это комплексный подход, представляющий собой комбинирование нескольких алгоритмов защиты данных. То есть, защита данных включает в себя несколько уровней: шифрование передаваемой информации, авторизация устройства, авторизация пользователя, а также проверка целостности данных. В таблице 1 представлены рекомендации компании Cisco Systems по выбору алгоритма для каждой операции.

Сейчас ведутся разработки квантовых компьютеров (QCR), которые позволят взламывать ключи шифрования, стойкие к взлому на данный момент. Поэтому, система NGN должна обеспечивать защиту от данного типа угроз.

Алгоритмы, составленные NGE являются результатом более чем 30 лет мирового прогресса и эволюции в области криптографии. Каждый составляющий компонент NGE имеет свою историю. Например, алгоритм AES был запатентован американским Национальным Институтом стандартов и технологий США (NIST), но AES не был создан в NIST. Алгоритм AES изначально назывался Rijndael и был создан двумя Бельгийскими криптографами. Кроме того, ECDSA и ECDH имели фундаментальные вклады криптографов из разных стран мира, включая Японию, Канаду, и Соединенные Штаты. В конце концов, NGE состоит из множества всемирно используемых алгоритмов, протестированных на протяжении многих лет, и публично доступных алгоритмов.

При проектировании системы NGN стоит придерживаться еще одного правила: криптостойкость алгоритма должна определяться только криптостойкостью ключей шифрования. Все остальное, например техническое описание самого алгоритма, методы построения системы защиты, должны заведомо считаться известными потенциальному противнику.

Таблица 1 – Рекомендации Cisco Systems по использованию алгоритмов защиты данных [1]

Алгоритмы, помеченные как Avoid, не обеспечивают должную защиту от современных угроз, поэтому, при проектировании систем защиты, требуется избегать их использования. Алгоритмы, помеченные как NGE, имеют достаточную криптостойкость, чтобы обеспечить защиту от существующих угроз, и, угроз, которые возможно появятся в ближайшем будущем.

I Заключение

Таким образом, система защиты данных, способная обеспечить достаточную защиту от современных угроз, должна представлять собой комплексную систему из различных элементарных методов проверки:

- а) Шифрование с использованием сильного алгоритма и ключа большой длины;

- б) аутентификация пользователя;

- в) авторизация пользователя;

- г) проверка целостности данных;

- д) проверка наличия чужого вмешательства;

- е) сокрытие канала передачи.

Литература

- Cisco Systems — Next Generation Encryption [Электронный ресурс] – Режим доступа: www.cisco.com/web/about/security/intelligence/nextgen_crypto.html#ftn2

- Super Cryptography: The Next Generation Encryption [Электронный ресурс] – Режим доступа: thehackernews.com/2011/11/super-cryptography-next-generation.html

- CNG Features [Электронный ресурс] – Режим доступа: msdn.microsoft.com/en-us/library/windows/desktop/bb204775(v=vs.85).aspx

Комментарии (6)

Scratch

15.05.2016 10:26+1Ни слова про post-quantum crypto, nonce-misuse-resistant алгоритмы, memory-hard functions для хэширования паролей… Какой же это нафиг next gen?

mwizard

15.05.2016 10:52«nonce-misuse-resistant» — о, а такие что, бывают? Если вы такое смотрели, то можете на пальцах рассказать, как детерминированный алгоритм может защититься от переиспользования IV?

TargetSan

Простите, но это как-то больше похоже на школьный реферат, чем на полноценную статью. Одна табличка якобы от Cisco и несколько абзацев общих фраз.

Lertmind

Ответ кроется в другой попытки https://habrahabr.ru/post/283562/: