Около месяца назад пользователи TeamViewer начали жаловаться на форумах, в «Твиттере» и социальных сетях на взломы своих аккаунтов. На прошлой неделе сообщения появились даже на Хабре. Поначалу казалось, что в этом нет ничего серьёзного. Были единичные случаи. Но поток жалоб нарастал. В соответствующих разделах Reddit и по хештегу в Twitter сейчас сотни пострадавших. Со временем стало понятно, что это не совпадение, здесь что-то более серьёзное. Вероятно, произошла массовая утечка паролей пользователей, которые используют одинаковые пароли на разных сервисах.

Среди пострадавших оказались не только простые обыватели, но и специалисты по безопасности. Одним из них стал Ник Брэдли (Nick Bradley), один из ведущих сотрудников отдела по информационной безопасности Threat Research Group компании IBM. Он сообщил о взломе своего аккаунта в пятницу 3 июня. Причём Ник непосредственно наблюдал, как компьютер захватили прямо у него на глазах.

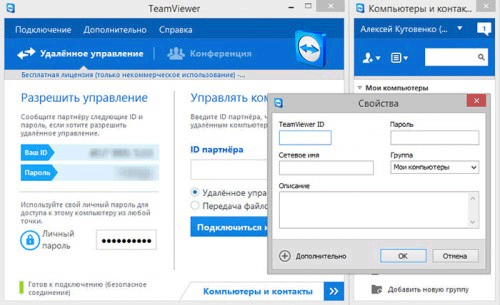

«Примерно в 18:30 вечера я был посередине игры, — говорит Ник. — Внезапно я потерял контроль над мышью и в правом нижнем углу экрана возникло сообщение TeamViewer. Как только я понял, что происходит, то сразу убил приложение. Потом до меня дошло: у меня ведь другие машины с установленным TeamViewer!»

«Я побежал вниз по лестнице, где другой компьютер был включен и работал. Издали я увидел, что там уже появилось окно программы TeamViewer. Прежде чем я успел убрать его, нападавший запустил браузер и открыл новую веб-страницу. Как только я добрался до клавиатуры, я сразу аннулировал удалённый контроль, немедленно зашёл на сайт TeamViewer, изменил пароль и активировал двухфакторную аутентификацию».

Скриншот страницы, которую открыл злоумышленник

«К счастью, я был рядом с компьютером, когда произошла атака. Иначе её последствия сложно себе представить», — пишет специалист по безопасности. Он начал расследовать, каким образом это могло произойти. Он очень давно не использовал TeamViewer и почти забыл, что тот установлен в системе, так что логично предположить утечку пароля с какого-нибудь другого взломанного сервиса, например, LinkedIn.

Тем не менее, Ник продолжил расследование и обнаружил сотни сообщений на форумах о взломах TeamViewer.

По его мнению, действия злоумышленника похожи на то, что тот по-быстрому изучал, какие компьютеры попали в его распоряжение. Он открывал страницу, чтобы посмотреть IP-адрес жертвы и определить часовой пояс, вероятно, с планом вернуться позже в более подходящее время.

Программа TeamViewer предназначена для удалённого управления ПК. Завладев чужим аккаунтом, вы фактически получаете готовый руткит, установленный на компьютере жертвы. Многие пострадавшие жалуются, что с их банковских счетов и аккаунтов Paypal пропали деньги.

Представители TeamViewer полагают, что утечка паролей связана с рядом «мегавзломов» крупных социальных сетей. Месяц назад около 642 млн паролей Myspace, LinkedIn и прочих сайтов попали в открытый доступ. Вероятно, злоумышленники используют эту информацию, чтобы составить отдельные целевые базы с паролями пользователей Mail.ru, «Яндекса», теперь вот TeamViewer.

Компания TeamViewer отрицает взлом корпоративной инфраструктуры, а факт недоступности серверов в ночь с 1 на 2 июня объясняет проблемами с DNS и возможной DDoS-атакой. Компания рекомендует пострадавшим не использовать одни и те же пароли на разных сайтах и приложениях, а также включить двухфакторную аутентификацию. К этому можно добавить, что следует обновлять программу до последней версии и периодически менять пароли. Уникальные пароли желательно генерировать, например, с помощью менеджера паролей.

Кроме того, в качестве ответной меры на массовый взлом аккаунтов TeamViewer представила две новых функции безопасности. Первая из них — «Доверенные устройства» (Trusted Devices), которая вводит дополнительную процедуру разрешения на управление аккаунтом с нового устройства (для подтверждения нужно перейти по ссылке, которую присылают по электронной почте). Вторая — «Целостность данных» (Data Integrity), автоматический мониторинг несанкционированного доступа к аккаунту, в том числе с учётом IP-адресов, откуда осуществляется подключение. Если обнаружены признаки взлома, аккаунт подлежит принудительной смене пароля.

Ответ компании TeamViewer кажется логичным и адекватным действием на массовую утечку паролей пользователей (частично, по вине самих пользователей). Тем не менее, всё ещё остаются подозрения, что злоумышленники нашли уязвимость в самом программном обеспечении TeamViewer, что даёт возможность проводить брутфорс паролей и даже обходить двухфакторную аутентификацию. По крайней мере, на форумах есть сообщения от пострадавших, которые заявляют о том, что они использовали двухфакторную аутентификацию.

Комментарии (18)

edvardpotter

05.06.2016 18:26joxi.ru/J2beav5iBlGnm6 пришли две заявки на добавления в друзья хотя teamviewer'ом вообще не пользуюсь, и еще одно сообщение с предложением сменить пароль:

Уважаемый пользователь TeamViewer,

По нашим данным недавно были совершены попытки войти в Вашу учетную запись TeamViewer с неизвестного устройства или из необычного места. Это могло быть связано с недавними беспрецедентными крупными хищениями данных популярных социальных медиа-платформ и других поставщиков веб-услуг.

Защита данных лежит в основе всего, что мы делаем. Для обеспечения вашей безопасности, мы отметили Вашу учетную запись для вынужденного сброса пароля. Чтобы сбросить пароль, выполните следующие действия:

Перейти к login.teamviewer.com

Выберите «Я забыл свой пароль»

Введите электронную почту учетной записи TeamViewer

После этого вы получите отдельное письмо от нас со ссылкой, для установки нового пароля учетной записи

Нажмите на ссылку и установите новый пароль

Пожалуйста, убедитесь, что Вы установили уникальный пароль, который не используется для любых других услуг.

Мы также рекомендуем использовать двухфакторную аутентификацию, чтобы обеспечить дополнительную защиту для вашей учетной записи TeamViewer. Как это сделать Вы найдете в разделе часто задаваемых вопросов на сайте TeamViewer.

electronus

05.06.2016 20:11+5Вот и у меня ночью проснулся мой аккаунт. Аккаунт был неактивен с 2013 года. Я им не пользовался совсем с того времени. Пароль на аккаунте был уникальным, не словарным и никогда нигде не использовался более для регистрации. Входили в аккаунт из Киева, дважды :)

Так что ребята из TV — миры, двери, мячи!

SagePtr

05.06.2016 21:08Насколько помню, юзеров, которые не авторизовались в аккаунт Teamviewer, тоже некоторых поломали, так что ломают не через аккаунт, а через Teamviewer ID. Поправьте, если ошибаюсь.

Alexsandr_SE

06.06.2016 12:08Похоже. У меня акка нет, но на обеих машинах высветилось окошко с предложением разрешить подключение. высвечивалось не однократно. что бы не мешало прибил службу тогда.

apollo2k4

05.06.2016 23:05+1Первым делом после установки/обновления убиваю службу ибо как-то страшно, что клиент удалённого управления висит в памяти.

Эксперт по безопасности который забыл про программу удалённого управления – это круто!

ESP

06.06.2016 05:14Правильно ли я понимаю, что если в настройках не установлен постоянный пароль (а лишь рандомный на сессию), то можно спать спокойнее?

Akon32

06.06.2016 12:09Спать гораздо спокойнее, если служба удалённого управления отключена (а лучше не установлена). Если ваш компьютер управляется с удалённого сервера по закрытым протоколам, не имеет большого значения, завладеют вашим паролем или доступом к удалённому серверу.

(Не знаю, как это реализовано в протоколе teamviever, но вообще-то возможность реализации протокола, защищённого от взлома удалённого сервера, есть).

Darth_Biomech

06.06.2016 12:43Если позволяет причина применения тимвьювера, можно поставить белый список доступа.

SagePtr

06.06.2016 15:23В данном случае белый список не поможет, у некоторых жертв он был включён, и всё равно взломали. Может быть, сделали это вообще в обход аутентификации, к примеру, через лазейку, оставленную для спецслужб.

Equin0x

06.06.2016 17:12Не исключено, что кто-то сделал полный реверс и либо нашел черный ход, либо способ брутфорсить пароль на стороне клиента, не обращаясь каждый раз к серверу. А может и проблемы с DNS тоже отсюда — атака связяна с подменой ДНС.

GSG9Bercut

06.06.2016 13:34Попал под взлом, надеюсь, без последствий (по крайней мере был в этот момент за компьютером — одним из двух, авторизованных под этой учеткой). Отрубил соединение и поменял пароль. Двухфакторная авторизаци не была включена (не понял из настроек, доступна ли она вообще на бесплатной лицензии). Письмо с предупреждением после взлома прислали, как в комментарии выше. Пароль был не очень уникальныйЮ, так что не могу точно сказать, откуда его взяли.

ESP

06.06.2016 16:11В TeamViewer предприняли дополнительные меры защиты пользователей.

https://www.teamviewer.com/en/company/press/teamviewer-launches-trusted-devices-and-data-integrity/

Equin0x

06.06.2016 16:44Уже год, как все перевел на Anydesk. Кроме того, что намного лучше отзывчивость интерфейса на гнилых линках типа 2G/3G, — Anydesk проще накрыть файрволом, так как есть настраиваемый порт, в который можно ломиться напрямую, без серверов (если нужно). Например через ssh туннель.

Equin0x

06.06.2016 16:54PS: а «специалист по безопасности» IBM доставил. Можно понять, когда эту роль админ совмещает с десятком других функций, но когда должность иненно безопасность — за «забыл что когда-то давно поставил» гнать надо в шею.

Blago09

06.06.2016 22:24На небольшом файловом сервере (+DC) стоял платный TeamViewer 8 (обновлять — дорого). В итоге, кто-то зашел на сервак, создал пользователя для доступа по RDP (buh1) и на последок заразил шифровальщиком. Пришлось писать декодер реверсинжинирингом и возвращать 5 млн файлов к жизни :(

Сервер переустановлен, TeamViewer — снесен на всегда! (взлом произошел 9 мая)

kav4ik

07.06.2016 14:25А разве после подключения, через TeamViewer, не спрашивается логин/пароль локального/доменного пользователя? У меня до удаления TeamViewer вроде так было.

Foolleren

сапожник без сапог?

Klukonin

Не исключаю, что подобные раздолбаи могут работать и в IBM. Они везде встречаются.