Создатели вредоносного ПО, позволившего похитить миллиарды рублей из банков РФ, загрузили его на официальный сайт разработчика систем удаленного управления компьютерными системами

Сегодня стали известны детали расследования по делу о хищении злоумышленниками более 1,7 млрд рублей со счетов клиентов российских банков за пять лет. В уголовном деле фигурирует сообщество хакеров из 15 регионов России, которые использовали троян Lurk для взлома банковских сетей, пишет «Коммерсант». Специалисты по информационной безопасности, принимающие участие в расследовании, считают, что в случившемся косвенно виновны системные администраторы ИТ-отделов банков. Именно они способствовали проникновению вируса в корпоративные сети, скачивая из Сети зараженный трояном софт.

Следователями следственного департамента МВД РФ установлены возможные методы распространения вируса по банковским сетям. Ситуация несколько прояснилась после того, как в июне было задержано около 50 злоумышленников из 15 регионов России, причастных к похищению 1,7 млрд рублей из российских банков. Эта же группа киберпреступников, по мнению следствия, причастна к попыткам вывода еще 2,2 млрд рублей. От действий преступной группы пострадали, в частности, московские банки Металлинвестбанк и банк «Гарант-инвест», а также якутский банк «Таата».

Проникновение в сети банков производилось при помощи трояна Lurk, за разработку которого отвечают представители задержанной группы. Основные члены и лидеры группировки — жители Свердловской области. 14 членов группировки были задержаны в Екатеринбурге и доставлены в Москву. Предполагаемые лидеры сообщества — Константин Козловский и Александр Еремин.

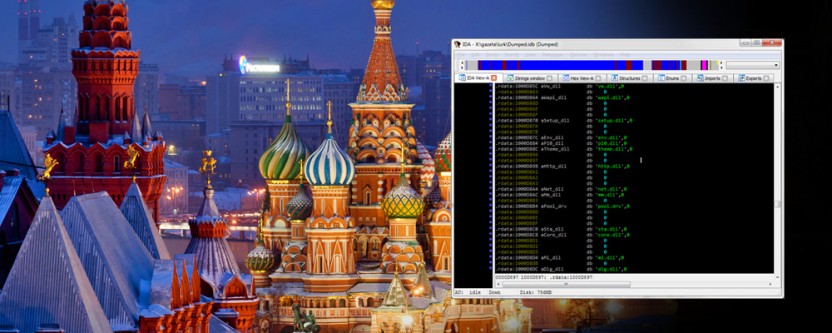

Следователи считают, что представители сообщества внедряли троянскую программу Lurk, используя ПО Ammyy Admin. В расследовании помогает «Лаборатория Касперского», опубликовавшая специальный отчет с результатами анализа происшествия. Следует отметить, что «Лаборатория Касперского» в ходе расследования работала совместно со специалистами Сбербанка. В отчете указано, что злоумышленники использовали два основных пути распространения вируса. Первый — использование эксплойт-паков, второй — работа со взломанными сайтами. В первом варианте применялось распространение зловреда через профильные сайты: специализированные новостные сайты со скрытыми ссылками на файлы с вирусом и бухгалтерские форумы. Второй вариант — взлом сайта Ammyy и заражение ПО для удаленной работы прямо с сайта производителя. Клиентами Ammyy выступают МВД РФ, «Почта России», система правовой информации «Гарант».

Специалисты «Лаборатории Касперского» обнаружили, что файл программы, размещенный на сайте Ammyy, не имеет цифровой подписи. После запуска скачанного дистрибутива исполняемый файл создавал и запускал еще два исполняемых файла: это установщик утилиты и троян Trojan-Spy.Win32.Lurk. Представители преступной группы использовали специальный алгоритм проверки принадлежности зараженного компьютера корпоративной сети. Проверкой занимался модифицированный php-скрипт на сервере Ammyy Group.

По мнению участников расследования, вирус в систему, скорее всего, запускали работники ИТ-отделов пострадавших компаний. Вина специалистов косвенная, поскольку они могли и не подозревать о заражении дистрибутива ПО, скачиваемого с официального сервера компании-разработчика. Также оказалось, что после задержания группы подозреваемых содержимое распространяемого дистрибутива изменилось. Так, с сайта начала распространяться программа Trojan-PSW.Win32.Fareit, ворующая персональную информацию, а не троян Lurk. «Это позволяет предположить, что злоумышленники, стоящие за взломом сайта Ammyy Admin, за определенную плату предлагают всем желающим „место“ в трояне-дроппере для распространения с ammyy.com»,— сообщается в отчете «Лаборатории Касперского».

По словам специалистов по информационной безопасности, избежать подобных происшествий можно с использованием процедуры контроля использования стороннего программного обеспечения.

«В своей деятельности программы удаленного администрирования мы не используем. Это запрещено и строго контролируется. А любые готовые программные продукты проходят комплексную проверку безопасности, которая позволяет исключить наличие скрытых кодов»,— заявили в пресс-службе Уральского банка Сбербанка РФ.

В некоторых банках РФ, включая Уральский банк реконструкции и развития (УБРиР) использование внешних решений для удаленного управления рабочими станциями запрещено.

Комментарии (43)

SchmeL

02.08.2016 14:18+1Да ammyy уже давно как-то в некоторых браузерах как вредоносный сайт, они даже на почту стали exe слать.

handicraftsman

02.08.2016 14:20-2А теперь: какого, блин, хрена банки используют win32 в банкоматах!?

alexs0ff

02.08.2016 14:26-1Экономия

handicraftsman

02.08.2016 14:26+1Какая такая экономия? Мало того, на некоторых я находил вообще zverCD! Даже debian в обслуживании дешевле обойдётся!

Tujh

02.08.2016 14:41+4WinXP Embedded Edition был всего 1500 за одну копию и является полностью совместимым со всем стеком Win32. Ну и разработчиков под win32 найти проще и дешевле.

extnike

02.08.2016 22:11Но совсем не факт, что под него есть драйвера для всех компонентов банкомата.

Tufed

02.08.2016 14:53+9Железо, драйвера, проще в обслуживании, нормально заадмининная винда вполне себе безопасна ровно до тех пор пока кривые руки туда левый софт не поставят и дырок не откроют. Сделать дырку в безопасности линуха думаю не сложнее.

zte189

02.08.2016 22:10+1А что банкам использовать? За всё не скажу, но лично работал с NCR и Wincor — используют XFS-прослойку, которая работает со всеми устройствами (диспенсер, ридер, EPP-клавиатура) и т.д., и уже поверх неё ставится некое ПО, которое и взаимодействует с клиентом. Aptra Advanced NDC, ProClassic, сберовский SCS TellMe и прочее. Это всё под Windows. Потом — некоторые настройки пишутся в реестр системы, меняются банком при необходимости (т.н. кастомизация). Пишет обычно процессинг или вендор ПО. Всё тоже под Windows. Кто это будет адаптировать под Linux и ради чего? Я не знаю. Но я знаю, что это будут феерические суммы. Гораздо выгоднее — использовать хорошую политику ИБ в самих банках. При правильном и комплексном подходе к вопросу — такой ерунды не будет.

ZeeD

02.08.2016 22:11С какой ОС поставляют производители и интеграторы ПО, то и есть. Например на банкоматах Diebold выпуска примерно до 2003 (зависит от моделей) года устанавливалась OS/2, на более новых Windows.

VladimirGasparyan92

02.08.2016 14:22И начиная с какой версии ammyy заражен?

hokum13

02.08.2016 16:03Если Вы не из банка, то Вам скорее всего нечего бояться (" принадлежности зараженного компьютера корпоративной сети"). А вообще, есть шикарный сайт: virustotal.com — проверяйте.

tesla254

02.08.2016 22:11Уместней вопрос с какой даты, т.к. № версии мог остаться тот же, только содержимое изменили. И кстати да, уже давно сначала Chrome перестала пускать на сайт ammy.com, а после и другие браузеры. И антивирусы все ругаются на ехешник.

servermen

02.08.2016 18:05А может источник предыдущей новости (https://geektimes.ru/post/279034/) и выдал свою тираду про вирусы как раз на основе этих событий?

sHaggY_caT

03.08.2016 00:29Использующие тимвьювер-подобные «трояны» сами себе ССЗБ. OpenVPN поднимается на гейтвее за полчаса, а дальше можно логиниться на рабочие станции через rdp, VNC, (Free)NX, Spice,etc в зависимости от ОС.

Abiboss

03.08.2016 09:51В банке должны использоваться сертифицированные СЗИ и интуиция мне подсказывает, что вопрос удаленки в банке за полчаса никак не решить. Полчаса там как раз займет увольнение админа, который самостоятельно примет решение поднять на гейтвее (кстати, встанет ли OpenVPN на решения Cisco?) что-то самовольное.

А здесь, скорее всего, действительно админы низкого уровня (техподдержка) самостоятельно ставили Ammyy Admin пользунам. Возможно, даже, это были какие-нибудь аутсорсеры — когда я работал в подобной конторе, мы использовали в основном Ammyy. Это уже отдельный вопрос, почему в банках не использовали встренный в Windows удаленный помощник (его работу можно организовать через групповые политики так, чтобы выскакивал только запрос о подключении и управлении, без пересылки всяких файлов запросов на почту пользователя).

Хотя, каюсь, грешен, Ammyy я сам считал достаточно надежным продуктом.

sHaggY_caT

03.08.2016 20:02Полчаса там как раз займет увольнение админа, который самостоятельно примет решение поднять на гейтвее

Что-то не ладнов датском королевствес Энтерпрайзом, раз за установку действительно безопасного решения уволят в полчаса, а за установку «трояна» вроде тимвьювера нет. Как хорошо работать не в Энтерпрайзе, где вместо безопасности нужна бумажка о якобы её наличии.

Хотя, каюсь, грешен, Ammyy я сам считал достаточно надежным продуктом.

Никакой SaaS не может быть надёжен by design. Я вообще где можно стараюсь использовать только PaaS и IaaS облака, а SaaS из бизнес критикал выкорчёвывать.

hokum13

04.08.2016 08:41>Как хорошо работать не в Энтерпрайзе, где вместо безопасности нужна бумажка о якобы её наличии.

А вот мне иногда не хватало бумажки, чтобы тормознуть самодурство некоторых самоуверенных коллег. Не все из нас способны понимать мозгом.

>Я вообще где можно стараюсь использовать только PaaS и IaaS облака

А в чем разница? Железо то все равно не Ваше. А не контролируя доступ к железу — Вы не контролируете ничего. Вы защищены как «Неуловимый Джо». Но банк априори не может так защищаться.

sHaggY_caT

04.08.2016 23:25А в чем разница? Железо то все равно не Ваше. А не контролируя доступ к железу

— Вы не контролируете ничего. Вы защищены как «Неуловимый Джо». Но банк априори не может так защищаться.

Напротив,

1) я контролирую всё (читайте про шифрование), если вообще хочу это контролировать — я могу часть вычислений с некритичной информацией хранить в IaaS облаке, а часть локально, или зашифровать то, что ни в коем случае не должно утечь налево, и у меня полная свобода в построении инфраструктуры

2) И таки да, взламывать серверную инфраструктуру тимвьювера куда интереснее, чем Вашу. Сложность сравнима, а тимвьювером пользуется куда большее число жертв.

hokum13

05.08.2016 07:341. Доступ к UEFI Вы тоже контролируете? Нет? Тогда можно модифицировать загрузчик. Загрузчик->гипервизор->загрузчик ВМ->ОС->система шифрования, ничего не упустил в порядке взлома? Обработка данных у Вас тоже в зашифрованном виде идет?

2. Но мы же здесь банки и ammyy обсуждаем?

sHaggY_caT

05.08.2016 13:48-2ничего не упустил в порядке взлома?

упустили, что ядро гостевой ОС можно подписать.

2. Но мы же здесь банки и ammyy обсуждаем?

Да, и то, что SaaS вообще зло, особенно такое, с доступом к инфраструктуре.

Ещё пример: у вас SaaS CRM. Завтра провайдер услуги банкротится, и у вас бизнес-процесс встаёт. Если же у Вас инфраструктура скажем в условном ракспейсе, в их облаке, то при банкротстве ракспейса вы разворачиваете свою инфраструктуру в условном DO или AWS.

Поэтому SaaS лучше не использовать если это возможно.

hokum13

05.08.2016 15:14Минус не мой.

> упустили, что ядро гостевой ОС можно подписать.

Да, точно. Но, если скомпрометирован процессор (виртуальный), то Вы уверены что ОС сможет корректно посчитать хэш ядра и компонент ОС?

> Завтра провайдер услуги банкротится

1. Не пользуюсь провайдерами, которые могут «вдруг» завтра обонкротиться.

2. Похоже у Вас есть негативный опыт. Давайте говорить предметно: какой SaaS сервис свалился неожиданно и не предоставил Вам альтернатив? Разумеется речь только о B2B SaaS.

3. А софтом Вам пользоваться не страшно? Завтра раз, и разраб исчезнет (как было с TrueCrypt), оставив свидетельство канарейки? И что, хоронить тогда бизнес?

> Поэтому SaaS лучше не использовать если это возможно.

И вообще лучше считать на счетах, они не обманут и их не хакнуть.

sHaggY_caT

07.08.2016 22:53-1Да, точно. Но, если скомпрометирован процессор (виртуальный), то Вы уверены что ОС сможет корректно посчитать хэш ядра и компонент ОС?

Слишком сложно, ИМХО. Первое что приходит в голову, это использовать несколько алгоритмов для подсчёта хэша. Но это теоретизирование, в котором я замечу, решение (теоретическое!) всё равно есть

В реальной жизни будет по-другому: если вскроют AWS, то будет самая большая и самая успешная спам-рассылка в мире, что не верно в случае вскрытия тимвьювер-подобного SaaS.

Пытаться подменять виртуальные процессоры слишком опасно, т.к. в AWS часто проводят вычисления, в т.ч. специализированные математические, и то, что что-то не в порядке, заметят быстро.

hokum13

08.08.2016 11:23-1>Понедельник — monday.

>Вторник — tuthday.

>Среда — environment.

Я про такого типа взлом. Т.е. на подсчет хэша от конкретного файла всегда отвечать так, как надо, а не математически. Тогда это не поломает вычисления. Можно даже давать считать хэш оригинала этого файла. И да, это совсем теоретически.

sHaggY_caT

08.08.2016 13:45Файл для подсчёта может быть открыт большим числом различных функций, по-разному реализованных в разных библиотеках/языках программирования/биндингах,

Да и файловая система может быть смонтирована по-разному.

Abiboss

04.08.2016 09:54В сурьезном бизнесе не Вы принимаете решение о том, что именно действительно безопасно, а ФСБ и ФСТЭК. Вот что они примут, то Вы и будете использовать. Сам в свое время с этим столкнулся, реализуя подключение ВУЗа к ФИС ЕГЭ и приема.

Сомневаюсь, что Ammyy имела эти сертификаты. Это чья-то самодеятельность была, скорее всего. У себя я всегда стремился к созданию VPN между площадками (на отечественных решениях в том числе, когда были такие требования со стороны компетентных товарищей), а внутри использовать по максимуму стандартные средства Windows (или чего там еще используется, но обычно это была таки Windows).

Вы вправе использовать все, что хотите. Когда это никем не регулируется. Когда регулируется, Вы в лучшем случае будете иметь выбор из двух-трех решений разной степени адекватности, а иногда у Вас не будет альтернатив.

sHaggY_caT

05.08.2016 02:52Вы вправе использовать все, что хотите. Когда это никем не регулируется. Когда регулируется,

Регулирование не важно. Важно то, что SaaS «трояны» вроде Тимвьювера де-факто не безопасны, а собственный VPN фактически безопаснее.

Если Вам нужно свалить отвественность на кого-то (выдали сертификат на решение, мы не виноватыыы!), или если Вам действительно важна безопасность, решения часто могут быть диаметрально противоположны.

Если бы сотрудники банков вместо не-сертифицированного SaaS-приложения, аналога тимвьювера настроили не-сертифицированные же OpenVPN и VNC/rdp, их бы не сломали, или сломали другие банки, или в крайнем случае сломали другим способом.

Gummilion

03.08.2016 03:22Получается, даже совет скачивать программы только с официальных сайтов не помогает… Какой может быть выход — официальный репозиторий/магазин с хорошей модерацией (чтобы не подсунули похожее, но с вирусом)?

И почему никто не запилит аналог Steam для приложений? В Windows 8+ есть магазин, но только для убогих модерн-приложений, что делает его почти бесполезным.

Tujh

03.08.2016 08:35У TeamViewer политика такова, что при покупке лицензии можно делать брендированный дистрибутив и распространять его самостоятельно со своего сайта. Вот только если купили лицензию, скажем, на 10 версию, обновить до 11 уже не получится, нужно платить по новой.

sHaggY_caT

03.08.2016 09:26То же самое — соединение через их серверы.Взлом их инфраструктуры = взлом вас.

Почему это все? От лени? Для openvpn достаточно купить самую дешевую vps не по технологии OpenVZ(с этой технологией Openvpn работает у части провайдеров),

И дальше распространять бандл со своими сертификатами.

Ну и конечно вместо VPS opevpn можно просто поставить на офисный сервер

Tujh

03.08.2016 09:38TV позволяет и прямое соединение при указании IP адреса вместо ID (только нужно выставить соответствующую «галочку» в настройках), и идут они минуя их сервера, получается обычный VNC.

Я не говорю, что решение лучше вашего, просто альтернатива.

hokum13

03.08.2016 10:48>И почему никто не запилит аналог Steam для приложений?

А кто помешает залить в steam-акк вируснутый инсталяшник? Если подменяли exe-шник на сайте ammyy, то скорее всего был доступ к их компам, а значит и в steam залить ничего бы не помешало (детектить вирусню начали не сразу). К тому же steam удобен когда у тебя 1 комп. А безопасно развернуть его на 1000 ПК уже проблема (в идеале должна быть своя учетка на каждый ПК). Но можно же вести свою базу дистрибутивов?

>Почему это все? От лени?

Ну в общем да. Или точнее от привычки «числом поболее, ценою подешевле». Можно набрать 100 студентов-эникейщиков или 10 специалистов, которые заломят в регионах московские зарплаты. Большинство руководителей выберет 1-й вариант (увы). Даже Вы предлагаете располагать средства шифрования на «чужой» или «офисной» (или речь не про качество?) железке. А «студенты» и до такого не догадаются.

Плюс не забываем, что большинство ATM у нас покупается б/у. А значит железяка может не потянуть нормальное шифрование. Хотя не понятно зачем нужен VNC/RDP/TV если есть всякие ansible. Linux тоже к б/у не прикрутишь (новую железку можно было бы заказать совместимую), да и безопасность в таком случае не выше (ssh или vnc спалить не сильно сложнее).

Та же история и с офисными компами (а ломали скорее всего их, а не ATM). Там как раз VNC/TV нужнее.

Короче все от «бедности» банков.Taciturn

03.08.2016 12:56> скорее всего был доступ к их компам

При наличии доступа сделали бы нормальную цифровую подпись. Скорее всего доступ был только к сайту.

Bams90

03.08.2016 10:34Да мысль была уже достаточно давно. Еще с момента когда приходилось ставить много однотипного софта на машины и пилились автоустановщики.

Нужна площадка прямые контакты с разработчиками (чтоб как в статье не скачать с официального сайта зловреда)

Грубо говоря WEB + программная оболочка. А кто гарантирует что она вам не поставит что либо еще (в лучшем случае Амиго )?

А монетизация каким образом? Много вопросов возникает в такой казалось бы отличной задумке.

Revertis

03.08.2016 11:35Лаборатория «Касперского» заметила, что файл был без электронной подписи. После серии краж на сумму 1.7 млрд. Может просто надо доработать хоть какой-то антивирус до способности хорошо проверять цифровые подписи у экзешников?

pnetmon

03.08.2016 11:44И что — нельзя подписать левой (для этой программы) электронной подписью? Или выпускать продукт подписанной электронной подписью по с дырой.

Tujh

03.08.2016 11:44+1Какой процент ПО, используемый Вами каждый день не имеет цифровой подписи исполняемого файла вообще?

stDistarik

03.08.2016 10:35+1Вот поймать бы «хакеров», которые ежегодно вывозят из страны по ~100 миллиардов долларов.

pnetmon

«Банковский троян Lurk распространялся с официальным ПО, работающим во многих крупных банках России» — А не судьба вынести в заголовок что подозревается программа Ammyy Admin, а так же Первый вариант заключался в распространении через профильные сайты — бухгалтерские форумы и специализированные новостные сайты скрытых ссылок на файлы с вирусом.

А то начал грешить на ПО от ЦБ РФ после такого заголовка.

Едем дальше — "… с официальным ПО, работающим во многих крупных банках России" — эта программа не является официальным ПО работающим во многих крупных банков России.

А вот техподдержка одного крупного банка предлагала поставить эту программу удаленного доступа чтобы решить технические проблемы… Иногда с ужасом вспоминается как надо решать проблемы клиентов имея только телефон, без удаленного доступа

maaGames

Думаю, в статье под «официальным» подразумеваются не пиратские версии программ, а не то, что они официально одобрены банковскими структурами.