ProjectSauron пять лет маскировался под фильтр паролей для систем Windows, оставаясь незамеченным

«Лаборатория Касперского» обнаружила мощный специализированный вирус, работавший незамеченным в сетях разных госорганизаций с 2011 года. Действия вируса были направлены на взлом зашифрованных каналов связи скомпрометированных систем. Специалисты по информационной безопасности определили наличие этого malware в сетях более 30 организаций разных стран.

Malware классифицируется, как ПО для кибершпионажа класса APT (Advanced Persistent Threat). Этой классификации соответствуют только самые сложные и длительные атаки кибершпионского ПО. APT malware являются также Equation, Regin, Duqu и Careto. ProjectSauron (кодовое название Strider) долго оставался незамеченным благодаря тому, что он находился в системе в качестве исполняемой библиотеки, загруженной в память контроллера домена в сети под управлением Microsoft Windows.

Скомпрометированная система считала библиотеку фильтром паролей, в результате чего ProjectSauron получал доступ к шифрованным данным в открытом виде. Разработчиком этого ПО, по мнению специалистов, обнаруживших его, является неизвестная кибергруппировка, которая несет ответственность за атаки на ключевые государственные предприятия в разных странах (РФ, Иран, Руанда). По мнению экспертов, стран и организаций, которые пострадали от вируса, гораздо больше, то, что известно — это только вершина айсберга. Основными объектами атак стали правительственные структуры, научно-исследовательские центры, центры вооруженных сил, телекоммуникационные компании, финансовые организации.

Основные характеристики ProjectSauron:

- Это не простой вирус, а модульная платформа, которая разработана для кибершпионажа;

- Платформа и ее модули используют продвинутые алгоритмы шифрования, включая RC6, RC5, RC4, AES, Salsa20;

- Для платформы разработано более 50 модулей-плагинов, расширяющих возможность центрального элемента;

- Создатели ProjectSauron при помощи этого ПО похищают ключи шифрования, файлы конфигурации и IP-адреса главных серверов сети, которые имеют отношения к защите информации на предприятии или в организации;

- Злоумышленники могут похищать данные даже из сетей, не подключенных к интернету. Это делается при помощи специальных USB-носителей. Похищенные данные размещаются в скрытой области, которая недоступна программным средствам ОС;

- ProjectSauron работает, по крайней мере, с 2011 года.

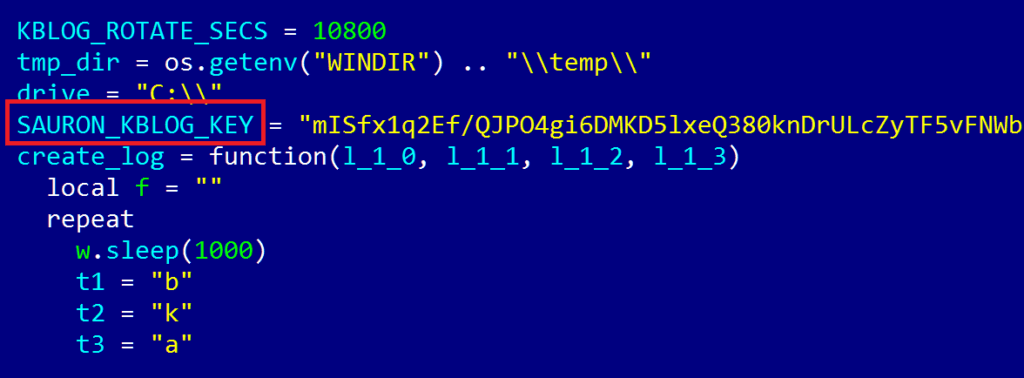

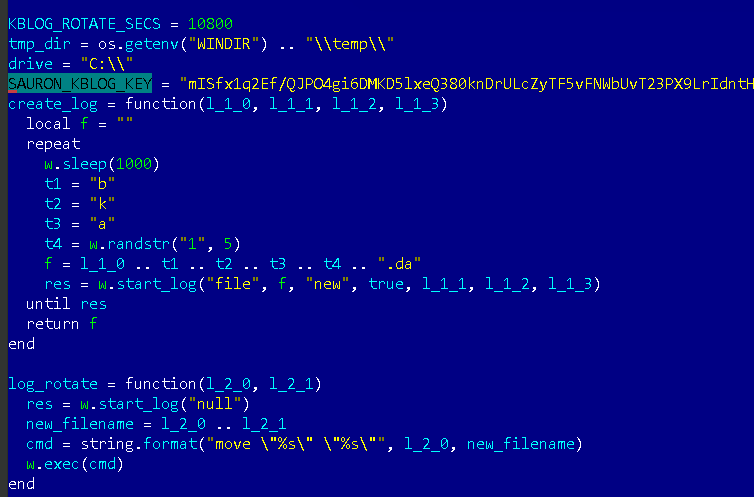

Вирус очень сложно обнаружить. Дело в том, что платформа модифицируется для каждой новой атаки. Сервера, доменные имена, IP адреса, которые прописывают злоумышленники для каждого экземпляра модифицированной платформы уникальны. Уникальны и подключаемые модули. У них неповторяющиеся названия, размеры файлов и прочие характеристики. Временные метки модулей соответствуют характеристикам системы, в которой вирус должен работать. Модули предназначены для самых разных целей, включая кражу документов, кейлоггинг, кражу ключей шифрования.

В сеть организации ProjectSauron внедряется тоже каждый раз по-разному. В ряде случаев злоумышленники изменили скрипты, которые используют администраторы сети предприятия для обновления легального ПО на компьютерах в локальной сетке. Загрузчик ProjectSauron очень небольшого размера, при установке на ПК он запускается с правами администратора, соединяется с уникальным IP адресом и загружает основной элемент ПО. Как уже говорилось выше, для работы платформы и ее модулей используется обширная сеть доменов и серверов, причем каждый элемент используется для определенной жертвы.

Сейчас специалисты по информационной безопасности обнаружили 28 доменов, привязанных к 11 IP адресам в США и странах Европы. Malware обладает развитыми возможностями сетевой коммуникации на основе стека наиболее распространных протоколов ICMP, UDP, TCP, DNS, SMTP и HTTP. Платформа использует протокол DNS для отправки на удаленный сервер в режиме реального времени данных по текущим операциям.

Для того, чтобы ProjectSauron оставался незамеченным продолжительное время, его разработчики сделали очень многое. Это, например, использование разных командно-контрольных серверов для разных экземпляров ПО. Уникальные домены и IP адреса, использование различных криптографических алгоритмов в разных случаях, работа с обычными протоколами и форматами сообщений. Признаков повторного использования доменов и серверов нет. Для каждой атакованной цели использовался уникальный алгоритм, что делало невозможным обнаружение других копий ПО после обнаружения одной из них по определенному индикатору. Единственный вариант идентификации этого ПО — структурные схожести кода.

В первую очередь, злоумышленников интересовала информация, которая относится к нестандартному криптографическому ПО. Такое программное обеспечение обычно создается для организаций, которым необходимо защищать свои каналы связи, включая общение голосом, e-mail, обмен документами. Известны форматы файлов, которые больше других интересуют создателей вируса. Это *.txt;*.doc;*.docx;*.ppt;*.pptx;*.xls;*.xlsx;*.vsd;*.wab;*.pdf;*.dst;*.ppk;*.rsa;*.rar;*.one;*.rtf;~WPL*.tmp;*.FTS;*.rpt;*.conf;*.cfg;*.pk2;*.nct;*.key;*.psw. Также их интересует информация следующих типов: .*account.*|.*acct.*|.*domain.*|.*login.*|.*member.*|.*user.*|.*name|.*email|.*_id|id|uid|mn|mailaddress|.*nick.*|alias|codice|uin|sign-in|strCodUtente|.*pass.*|.*pw|pw.*|additional_info|.*secret.*|.*segreto.*

Вирус может красть как документы, так и перехватывать нажатия клавиш, искать и отправлять своим создателям ключи шифрования со скомпрометированных систем и подключенных к ним накопителей. Сейчас известно, что ProjectSauron способен атаковать все современные версии ОС Microsoft Windows. Другие типы этого ПО, предназначенные для работы в среде прочих ОС, пока не обнаружены.

ProjectSauron при попадании в систему разворачивает вредоносные модули внутри каталога криптографического программного обеспечения компании и маскирует собственные файлы среди уже существующих. Загруженный вирус оставался в системе в спящем режиме, ожидая команды активации. Впоследствии ProjectSauron занимался выявлением ключей шифрования, конфигурационных файлов и адресов серверов, которые осуществляют шифрование сообщений между узлами сети.

Эксперты из «Лаборатории Касперского» предполагают, что стоимость подготовки кибершпионского ПО такого уровня составляет многие миллионы долларов США. Операция же подобного уровня может быть реализована только при активной поддержке целого государства. Вероятнее всего, для создания ProjectSauron привлекались различные группы специалистов.

Сейчас ПО «Лаборатории Касперского» умеет определять признаки наличия в системе ProjectSauron, с детектированием образцов этого malware как ProjectSauron как HEUR:Trojan.Multi.Remsec.gen.

Полный отчет по анализу вируса и его работы доступен по этой ссылке (.pdf).

Комментарии (36)

amarao

09.08.2016 15:33локализовать и отправлять своим создателям ключи шифрования со скомпрометированных систем

С интересом почитаю про локализацию ключей шифрования.

Greyushko

09.08.2016 16:16Вряд ли люди, которые работают в НИИ, сильно заморачиваются с тем, куда ключи спрятать. 99% хранятся в %userprofile% или корне C:/, а дальше уже дело за поиском расширения.

amarao

09.08.2016 17:35+2Тьфу, понял. Локализация = поиск.

Я ожидал, что локализация = перевод. И рассчитывал на смешную историю.

rrrav

09.08.2016 20:40-2… ну и телеметрия Win 10 поможет точно локализовать и физическое расположение и самого компьютера.

xRay

09.08.2016 16:17Это получается одно и то же вредоносное ПО для шпионажа что и тут https://habrahabr.ru/company/eset/blog/307372/?

Evengard

09.08.2016 17:14Да вроде разное. Тот заражал через бажный драйвер аутпоста, а этот — это какой-то «фильтр паролей» (честно говоря впервые слышу, что это такое?)

nightwolf_du

09.08.2016 20:20Почитать о нем можно вот здесь msdn

если коротко — способ накатить в windows политику паролей ( сложность — длина, содержащиеся символы и т.д.)

Хорошая, мощная дырка в безопасности, т.к. пароли эта библиотека получает в открытом виде, остается только понять, откуда пришел вызов смены пароля.

rrrav

09.08.2016 21:03Для каждой атакованной цели использовался уникальный алгоритм, что делало невозможным обнаружение других копий ПО после обнаружения одной из них по определенному индикатору.

— неужели где-то имеется неисчерпаемый источник уникальных алгоритмов?

lostpassword

09.08.2016 22:19+1В любое место программы NOP добавьте — и будет вам новый, уникальный, алгоритм.))

rrrav

09.08.2016 23:06Думаю подобный шум отфильтровать не проблема. Новый алгоритм, все таки новая логика работы, NOP никак логику не меняет.

lostpassword

09.08.2016 23:29+1Ну, про NOP — я утрирую, разумеется.)

А в данном случае под «индикаторами», возможно, имеются в виду чисто сигнатурные вещи: имена и хэш-суммы файлов, куски ассемблерного кода, мьютексы, адреса C&C-серверов и т. п. Всё вышеперечисленное, разумеется, без особого труда может быть изменено для каждой атакуемой цели, что с успехом подтверждают, например, производители разнообразных вирусов-шифровальщиков.)

dmitry_ch

09.08.2016 22:36Пока не было ни одной версии, какая же страна или группа стран оплатили такую разработку.

wing_pin

10.08.2016 16:04А вы таки не догадываетесь?

dmitry_ch

10.08.2016 16:13Ну, была бы это публикация про то, что у диспетчеров энергосети мышка сама по экрану поползла ( https://geektimes.ru/post/272232/ ), версии бы начали строить ровно через 100 мс после публикации, без доказательств, но зато со «100% надежной» ссылкой на то, что в коде вируса нашли матерное слово на русском. А здесь, я смотрю, молчок ))

keysi

09.08.2016 22:36Для платформы разработано более 50 модулей-плагинов, расширяющих возможность центрального элемента;

Напомнило модульный вирус Стакс из книги «Хакеры 2.» Чубарьяна

naneutral

10.08.2016 09:48Стакс из книги все же больше похож на stuxnet, который используется для промышленных диверсий.

Lindon_cano

10.08.2016 10:25-4> «Лаборатория Касперского» обнаружила

А вот:

http://www.symantec.com/connect/blogs/strider-cyberespionage-group-turns-eye-sauron-targets

оригинал.

Как всегда «ЛК» ничего не обнаружили, а выдали чужой доклад за свой. «ЛК» — обычные лжецы и воры, не забывайте, что Евгений Касперский — офицер конторы глубокого бурения, а значит тупой вор и ничтожество.

TimsTims

10.08.2016 11:14+2omg какой злой комментарий, с желтушными обвинениями без доказательств. Хотя почитал другие ваши комментарии — они все пропитаны какой-то злобой и агрессией.

На приведенной вами ссылке какая-то очень мутная маленькая новость размером с 1 страничку. А на сайте источника — целая развернутая научно-информационная статья — откуда появился, что делает, кто цель, кто жертва, действует ли в закрытых, изолированных сетях итд. Всего этого нет в вашей ссылке. И нельзя сказать, что ЛК могли прочитав новость на symantec за 1 день смогли провести такой большой анализ этой программы и опубликовать свой перевод. К тому же не забывайте, что очень часто такие компании обмениваются информацией между собой, и сообщают об обнаруженных уязвимостях, поэтому о такой активности знали не только symantec. А пресс-релиз могли договориться, когда публиковать, это было бы в интересах обоих компаний.

Ну и плюс, symantec расположены в США, и то, что они опубликовались 07 августа 2016 — вполне возможно, что у нас уже было 08 августа 2016.

Lindon_cano

10.08.2016 11:47-4Радостно наблюдать, что ЛК держит на довольствии шавок тявкающих в их защиту на хабре. Денег которые эти мошенники получают с лохов хватает на ваше содержание.

Надеюсь, что вам платят достаточно.

psihoz

10.08.2016 12:00Спасибо и злобному буратино, решил поискать больше источников и нашел еще пару любопытных «выданных за свои» ЛК статей на тему:

технический анализ — https://securelist.com/files/2016/07/The-ProjectSauron-APT_Technical_Analysis_KL.pdf

индикаторы зараженности — https://securelist.com/files/2016/07/The-ProjectSauron-APT_IOCs_KL.pdf

TimsTims

10.08.2016 13:17Посмотрите ради любопытства, что я про ЛК впервые тявкаю.

@ЛабораторияКасперского, вышлите еще пару мешоков денег, а то моё довольствие заканчивается. И вообще, все за кого я впрягался на хабре — тоже присылайте, не филоньте /сарказм

TimsTims

> протоколами, включая ICMP, UDP, TCP, DNS, SMTP и HTTP

И смешались в кучу кони, люди…

NeoCode

Ну в принципе да, мало ли у кого какие порты закрыты. А использование в качестве транспорта DNS это вообще классика, помнится еще в далекие девяностые был какой-то софт для халявного доступа в инет через DNS, тестовые модемные пулы и фейковые DNS-сервера.

TimsTims

Да, вот статейка была про dns-туннели, почти совсем недавно — 2013й год, программа Iodine

https://habrahabr.ru/post/129097/

DenomikoN

А что собственно Вас смущает?

TimsTims

Смущает, что DNS работает по ранспортному протоколу UDP(реже по TCP), а HTTP, SMTP по TCP. Перемешали понятия транспортного уровня и прикладного

Это как утверждение, что хакеры заражают компы по Ethernet, TCP и HTTP

z3apa3a

В данном случае, имеется ввиду туннелирование данных в DNS, т.е. DNS фактически используется как канальный уровень.

А это нормальное утверждение в данном конексте. Могут быть использованы 3 разных вектора, например уязвимость в драйвере стевой карты, которая не зависит от транспортного протокола, атака на стек TCP/IP эксплуатирующая сбор фрагментированных пакетов и RCE в веб-приложении и любая из успешных атак будет использована для внедрения одного и того же кода.

Даже червь Морриса использовал три разных вектора атаки.

TimsTims

Верно, однако в статье говорилось, что «использовался TCP», а не «был атакован TCP/IP»

Это как: «для взлома, хакер использовал компьютер, мышь и процессор» — вроде всё верно, и это действительно использовалось, но звучит совершенно безграмотно.

z3apa3a

ICMP (напрямую) TCP (напрямую), UDP (напрямую), DNS (посредством резолвера) SMTP (через корпоративный почтовый сервер) HTTP (через корпоративный прокси) позволяют создать канал связи между зловредом и центром управления, в трех последних случаях даже тогда, когда с компьютера нет прямого доступа к Интернет.

С точки зрения зловреда все эти протоколы являются канальными, поверх них он реализует собственный транспорт.

TimsTims

DNS, SMTP, HTTP — всё понятно. Но при чем тут TCP, UDP? Как используя их, но не используя программные протоколы можно что-то нахакать? Приведите примеры плз

z3apa3a

Именно здесь нет про нахакать, есть про то, как зловред связывается с центром управления:

Про нахакать, смотрите например CVE-2009-1925.

taulatin_one

Как же вас много здесь на этом сайте, заметили нестоковку и скорее бежите постить свой ценный комментарий.

Randl

Ну вы-то не такой, вы ничего ценного не постите.

За это в первую очередь и любят хабр (ну или по крайней мере любили до Read&Comment) — за качественные комментарии, которые разберут статью по косточкам и исправят все ошибки и недочеты, а заодно подкинут кучу материалов и размышлений на тему.

taulatin_one

Именно так, профессиональный троль. Как раз вносит искру жизни в это царство карaмдрoчeрoв.

Качественные комментарии от школьных тро-ло-ло?! О чем вы батенька?

Разбор статьи по косточкам? О каких статьях идет речь? О заказных статьях рекламного характера, коих тут много или о тех убогих описаниях как сделать компутор из дедушкиной табакерки?

К слову, есть весьма крутые статьи и весьма интересные, но их весьма мало.

pestilent

Раз уж зашла речь о ценных комментариях, строки с шаблонами имен файлов явно не рассчитаны на мои 1280 по горизонтали (да, у некоторых 17-дюймовые мониторы все еще не рассыпались в пыль от старости).