Гернет Герц, научный сотрудник Калифорнийского университета, предложил такой способ обеспечения мобильной безопасности: сейф с прорезью для мобильного телефона в верхней части. Сейф позволяет задать время, в течение которого телефон будет заблокирован внутри. Его нельзя достать, и нет никакого способа уменьшить заданное время. Пока телефон находится в запертом ящике, и вы им не пользуетесь – ваши данные находятся в безопасности. Своей инсталляцией Герц показывает, что главная уязвимость кроется в самом пользователе. Так ли это, рассуждаем под катом.

Прослушка и реакция пользователей

Телефонов уже больше, чем людей, а надежного способа защиты информации для них до сих пор не создано. Спрос на мобильные устройства обогнал темпы развития средств защиты. Хотя каждая уважающая себя антивирусная компания выпустила мобильные версии своих продуктов, эти решения находят слабый отклик у пользователей.

Это Blackphone — обычный китайский смартфон на Android, который позиционировался компанией Silent Circle как устройство для зашифрованных коммуникаций. Шифрование данных обеспечивает модифицированная версия Android — PrivatOS. Внутри набор приложений специфической направленности: VoIP-клиент Silent Phone, кроссплатформенная программа шифрования голосового трафика Silent World (служит для связи с абонентами, не имеющими Silent Phone), адресная книга Silent Contacts, мессенджер Silent Text и браузер. Весь трафик идёт через VPN в рамках фирменного платного сервиса.

Google предоставил компании возможность серьезно модифицировать Android. Даже террористические организации рекомендовали эти телефоны своим сторонникам, но оставалась много вопросов. Как много Silent Circle узнаёт о нас? По заявлению самой компании, она может заблокировать клиентский смартфон, «если речь действительно пойдет о жизни и смерти». То есть об абсолютной защите речь не идет. Добавим к этому информацию от Azimuth Security об уязвимостях, найденных в первой версии Blackphone.

Пользователи приняли это устройство прохладно. Blackphone провалился в продаже, а компания Silent Circle оказалась в долгах. Реальность показала, что люди не очень обеспокоены защитой своих данных. Смартфон был удобен, но оказался никому не интересен.

Компания Blackberry испытывает схожие проблемы. Глава департамента по мировым продажам Карл Визе признал, что производство смартфонов больше не приносит прибыли. При этом, несмотря на скепсис аналитиков, разработка программного обеспечения видится компании наиболее перспективным направлением. Blackberry продолжает создание софта в сфере шифрования данных, но воспользоваться их услугами сможет лишь узкий сегмент политиков и бизнесменов.

Возможно, причина равнодушия пользователей в том, что смартфон, который выглядит простым, априори воспринимается уязвимым. Blackphone не обеспечивал никакой аппаратной защиты, в то время как многие способы обеспечения безопасности не слишком удобны для массовых продуктов. Например, два шифрующих устройства, которые подключаются к уже имеющимся телефонам – сигнал на телефон передается уже в зашифрованном виде, и даже в случае перехвата злоумышленник не получит ценную информацию. При этом ключи алгоритма шифрования распределяются среди абонентов с помощью специального устройства, подключаемого к компьютеру. Не самое лучше решение, если вы цените удобство и простоту.

SMS-хакинг

SMS-хакинг существует примерно столько же лет, сколько живет сам стандарт связи: к вам приходит сообщение с одного номера, а на самом деле его отправили с другого. Таким образом можно прокручивать различные виды мошеннических схем: узнавать данные кредитных карт, представляясь банком, отправлять ссылки на вирусы, в конце концов — просто выманивать абонента из квартиры.

SMS часто используют для активирования уязвимостей в мобильных ОС. Например, составленная из определённых Unicode-символов строчка, отправленная в виде SMS на любое устройство от Apple, вызывает падение операционной системы.

Удивляет, что новости о новых взломах через SMS возвращаются год за годом. Еще в начале «нулевых» было известно: телефоны не проверяют источник сервисных сообщений, что позволяет отправлять их кому угодно и от кого угодно.

В 2010 году появились сообщения антивирусных компаний о первых заражениях мобильных устройств вредоносными приложениями, отправляющими SMS на короткие платные номера.

Представьте, что на SIM-карте есть небольшое приложение, которое получает сообщение от оператора связи и показывает его на экране вашего Android-устройства. Через SIM Toolkit на Android 5.1 можно было эмулировать и перехватывать SIM-команды.

Новостей такого рода много, и вывод можно сделать однозначный: если кто-то захочет прочитать вашу SMS, у него для этого есть много способов.

Взлом самих сетей

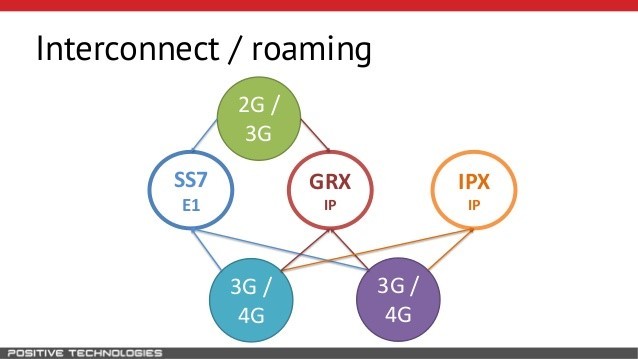

GRX (GPRS обмен роумингом) используется для маршрутизации коммерческого роуминг-трафика между посещаемыми и домашними операторами. В основном, сети 2.5G и 3G использовали GRX для роуминга данных.

IP exchange (IPX) — модель телекоммуникационного взаимодействия для обмена IP-трафиком между клиентами отдельных мобильных и фиксированных операторов, через IP на основе межсетевого интерфейса.

Процесс установления голосовых вызовов в мобильных сетях основан на технологии SS7, разработка которой началась еще в 70-х годах прошлого века. SS7 (Signaling System No. 7) – это цифровая сеть и набор технических протоколов, управляющих обменом данных. Сейчас SS7 часто используют для роуминга, и благодаря этой технологии можно получать/делать вызовы и отправлять SMS там, где не работает ваш мобильный оператор.

Сорок лет назад о программной защите никто не задумывался. В результате весь ворох проблем с безопасностью благополучно добрался до наших дней. Уязвимость сетей, основанных на технологии SS7, позволяет раскрывать местоположение абонента, нарушать его доступность, перехватывать SMS-сообщения, подделывать USSD-запросы и переводить средства с их помощью, перенаправлять голосовые вызовы, подслушивать разговоры. При совершении атаки не требуется специальное оборудование или особые знания. Полностью готовые инструкции по атаке на SS7 несколько лет назад можно было просто скачать из интернета – таким видом хакерства мог заняться даже школьник. Более подробно об атаках можно почитать в этом исследовании.

Если кратко, то суть проблемы вот в чем: все приложения, осуществляющие авторизацию через SMS, уязвимы. Уязвимостям подвержена не только сеть SS7, но и алгоритмы шифрования радиоинтерфейса. Защита со стороны пользователей в этой ситуации только одна: использование двухфакторной аутентификации (один пароль нужно будет запомнить и никуда не записывать). Защита со стороны мобильных операторов: постоянное тестирование своих сетей на возможные, невозможные и невероятные уязвимости.

Не нужно забывать и о современных достижениях. Компания InfoWatch

рассказала, что собирается перехватывать (законно) телефонные переговоры, интегрируясь с ядром сети оператора и создавая доверенную базовую станцию. Затем эта базовая станция будет перехватывать голосовой трафик с мобильных телефонов, находящихся в зоне действия.

Как себя обезопасить

Хорошая новость в том, что большинство перечисленных рисков могут быть минимизированы, если сам пользователь не будет лениться и предпримет ряд шагов по обеспечению собственной мобильной безопасности.

Cначала нужно смириться с мыслью, что телефон знает о пользователе всё. Более того, он знает даже то, что пользователь уже сам забыл. Старые контакты, заметки, сделанные несколько лет назад, древние фотографии, видеозаписи, SMS (которые вы давно собирались удалить), доступ к облачным хранилищам, банк паролей или просто пароли к вашему банку, записанные в заметки.

Телефон, которому больше года, часто живет своей жизнью: однажды вы с удивлением обнаружите, что видите в нем программы, которые не устанавливали. Как уже упоминалось выше, для доступа к различным сервисам по возможности используйте двухфакторную аутентификацию. Делайте бэкапы туда, куда нельзя получить доступ из вашего телефона. Гораздо проще включить облако на самом устройстве, но и шанс потерять все данные вместе с телефоном многократно возрастают.

Сейчас практически каждый ларек имеет свое мобильное приложение. Если вы через него заказываете такси – ничего страшного не случится. Сложнее, если используете мобильный банк. Зараженный смартфон, имеющий доступ непосредственно к счету — это огромная проблема. И подтверждение об операции, приходящее в виде SMS именно на этот смартфон, только усугубляет ситуацию. Решение для пользователей, всерьез озабоченных своей безопасностью, в этом случае только одно: второй телефон, предназначенный только для приема авторизационных SMS.

К сожалению, даже о более простых методах защиты многие забывают. Используйте разные пароли на смартфоне и в приложениях, не забывайте делать их посложнее. И везде, где это возможно, применяйте шифрование данных.

Поделиться с друзьями

Комментарии (6)

Ingvarr6

16.09.2016 15:18Если не брать в расчет сеть SS7, то уязвимым является только 2G трафик из за слабого алгоритма шифрования. В 3G и выше таких проблем нет.

Adamantium

16.09.2016 21:24Кстати, да, уже несколько лет назад же появились в интернетах радужные таблицы для вскрытия a5/1…

Только 2g? А как же с подставными БС?

MichaelBorisov

16.09.2016 20:50+1Сейф, изображенный на картинке, напоминает классическую голливудскую бомбу с таймером.

AzureSeraphim

Идея с сейфом понравилась. Вот к сожалению в российских условиях не применима. Как и сказал афтор у неё есть дырочка в которую телефон входит и из которой любой русский хацкер выковыривает телефон обратно, что опровергает теорию в хранении телефона в не доступном месте от пользователя.

ivan386

Вы ещё не заметили что вся электроника у сейфа доступна для взлома. Это прототип скорей всего.

DanXai

… так он за 2 часа через замочную скважину всю квартиру обоями поклеил!