В октябре этого года некто Anna-senpai опубликовал исходный код программного обеспечения Mirai, позволяющего превратить незащищенные IoT устройства в ботнет. С помощью Mirai злумышленники организовывали крупные DDoS-атаки, выводя из строя на несколько часов инфраструктуру крупных сайтов с миллионами посетителей.

Проблема незащищенности Интернета вещей сейчас актуальна, как никогда. Подключенных к сети систем становится все больше (умные телевизоры, камеры, системы безопасности, термостаты), но разработчики забывают обновлять программное обеспечение устройств. В итоге прошивки содержат уязвимости или слабые пароли, иногда заданные «железно».

Этим и воспользовались авторы Mirai. При помощи армии «зомби-устройств» злоумышленники смогли организовать мощнейшую DDoS-атаку на сайт специалиста по информационной безопасности Брайана Кребса. После этого аналогичную атаку осуществили на европейского хостинг-провайдера OVH. Совокупная мощность этой атаки составила 1 Тб/с.

Во всех этих случаях использовался ботнет из веб-камер и видеорегистраторов, зараженных Mirai. Ботнет, осуществлявший атаку состоял более, чем из 152 000 IoT-устройств. Управляющее ПО постоянно сканирует весь диапазон IP-адресов в сети для поиска устройств, подверженных взлому. Как только устройство взломано, оно отправляет сообщение на центральный сервер, с которого и осуществляется проведение DDoS-атак.

После того, как код зловреда стал доступен, его стали использовать как опытные, так и начинающие взломщики, а также специалисты по информационной безопасности. Некоторые пользователи пытаются добавлять в код новые функции и возможности. Сотрудники компании Arbor Networks, специализирующейся на информационной безопасности, обнаружили, что некоторые хакеры «кастомизируют и улучшают атакующие возможности оригинального кода ботнета», используя затем модифицированный программный продукт в своих целях.

Измененная копия программного кода Mirai теперь содержит бэкдор, который слушает порт 103. Как только на этот порт поступает команда, Mirai начинает ее выполнять. В оригинальном коде ботнета, как утверждают специалисты, нет такой функции, она была добавлена позже.

В обычной ситуации, когда Mirai инфицирует устройство, ПО отключает протокол Telnet, так что никто больше не имеет возможности подключиться к инфицированному девайсу.

Оригинальный зловред заражает те устройства, которые используют протокол Telnet и стандартные пароли доступа («0000», «password» и тому подобные). Новые функции, добавленные недавно сторонними разработчиками, позволяют злоумышленникам, которые запустили Mirai в сеть, сохранять контроль над устройством даже в том случае, когда их основной сервер отключен. Правда, специалисты по информационной безопасности считают это бесполезной и даже глупой функцией.

«Это глупая возможность», — говорит Даррен Мартин (Darren Martyn), хакер, работающий на компанию Xiphos Research. По его мнению, такая лазейка может быть использована и другими злоумышленниками, которые захватят контроль над инфицированным устройством и будут использовать его в своих целях. Этот же бэкдор может использоваться и специалистами по информационной безопасности, желающих отключить отдельные элементы ботнета от сети. «Если бэкдор открыт, это облегчает задачу его уничтожения», — добавил Мартин.

Маршал Уэбб (Marshal Webb), представитель компании BackConnect, занимающейся предоставлением услуг защиты от DDoS, объясняет, что благодаря добавленной в Mirai функции этот ботнет становится легче отследить. Это касается как атак, осуществляемых при помощи такого ботнета, так и отдельные инфицированные устройства. По мнению Уэбба, действия злоумышленников по добавлению подобных возможностей в ПО ботнета — ужасная и неправильная идея. Этот специалист считает, что добавлением некоторых функций занимаются неопытные взломщики, которые только начали свою деятельность.

«Теперь у всех скрипткидди с форумов взломщиков есть исходный код. Вы сможете видеть больше таких мусорных редакций кода», — говорит Уэбб.

По данным компании Arbor, после того, как исходный код зловреда попал в Сеть, устройства, зараженные ботнетом, стали более активными. Кроме того, увеличивается и число инфицированных систем. На прошлой неделе атаки с использованием ботнета Mirai были осуществлены не только на Восточном побережье США, как раньше, но и в некоторых частях Европы.

К сожалению, пока что никто точно не знает, как можно остановить наступление Mirai на IoT устройства. Это не в состоянии сделать ни ФБР, ни хакеры-белошляпники.

Специалисты Arbor советуют использовать вполне предсказуемые методы борьбы с Mirai и DDoS-атаками, проводимыми при помощи этого зловреда:

- По возможности операторы сетей должны сканировать свои сети для выявления уязвимых и скомпрометированных IoT-устройств в собственной инфраструктуре и сетях своих клиентов или партнеров. При выявлении таких устройств необходимо предпринять определенные шаги для изоляции этих устройств, одновременно уведомляя их владельцев о проблеме;

- Сканирование стоит проводить направлено, с целью выявления и классификации признаков TCP/23 и TCP/2323 активности зараженных устройств. При их выявлении необходимо предпринять необходимые меры по изоляции подобных девайсов, одновременно уведомляя их владельцев о проблеме;

- Операторы сети должны регулярно выгружать данные по телеметрии (NetFlow, IPFIX, s/Flow, cflowd/jflow, Netstream и т.п.) для анализа этих данных при помощи специфических систем, способных выявлять и классифицировать DDoS-атаки;

- В случае выявления такой атаки операторы сетей должны принять меры по ее ликвидации.

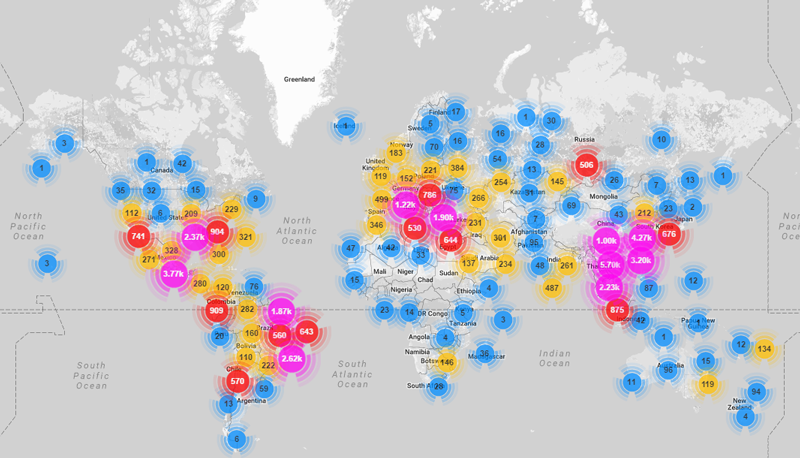

Расположение скомпрометированных устройств, которые участвовали в DDoS-атаке на Dyn (данные Incapsula)

Несмотря на относительную простоту, Mirai представляет собой угрозу. Специалисты по инфобезу принимают усилия по ликвидации ботнета, сформированного Mirai. Но это им плохо удается. В этом месяце, например, значительная часть сети Интернет работала с перебоями. У миллионов пользователей наблюдались проблемы с доступом к Twitter, Amazon, Tumblr, Reddit, Spotify, Netflix и другим сервисам.

Комментарии (19)

AlexanderS

30.10.2016 17:47+1К сожалению, пока что никто точно не знает, как можно остановить наступление Mirai на IoT устройства. Это не в состоянии сделать ни ФБР, ни хакеры-белошляпники.

…

Специалисты по инфобезу принимают усилия по ликвидации ботнета, сформированного Mirai. Но это им плохо удается.

Я не понимаю. Серьёзно) Ведь кто-то же разработывал концепцию своих устройств IoT? И кто-то разрабатывал конечный продукт? И вроде это делали не школьники и не студенты. Неужели взрослые дяди считают, что торчащее в сеть открытое и незащищённое устройство — это нормально? Из-за таких вот индивидов у меня телевизор не подключен не к интернету, а к компьютеру в качестве монитора)pyrk2142

30.10.2016 18:32Субъективно, это укладывается в обычную схему развития безопасности любой технологии: появляется что-то новое, оно свежо и наивно, никакой защиты. Потом продукт либо умирает, либо становится популярным, его начинают ломать. Если и на этом этапе он не умер, то безопасники что-то делают. Если вы посмотрите на какие-нибудь узкоспециализированные или непопулярные решения, то легко найдете много «детских» дыр.

rub_ak

30.10.2016 19:09+1Новое, вы смеётесь? Камеры и принтеры в интернете светятся уже пару десятков (а может и больше) лет.

Знаю как минимум три организации где в девяностые и в начале нулевых, «продвинутые управляющие» строили корпоративные сети на реальных IP.

ximaera

01.11.2016 07:47Вы так говорите «строили корпоративные сети на реальных IP», как будто это что-то плохое. Тот же IPv6, считай, и писали для того, чтобы можно было строить корпоративные сети на реальных IP-адресах и уйти от костыля под названием NAT.

AlexanderS

30.10.2016 19:47Это подход, больше, менеджмента, чем технологов.

Почему на андроиде изначально нельзя было сделать встроенный удобный и понятный файрвол, например? Неужели на этапе разработки концепции системы это заняло прям уж так много человеко-часов? Да не верю! Когда берешь любое современное «удобное» решение, когда за тебя «подумали», то его приходится допиливать. И ладно я — как-то, что-то понимаю, порой дилетантски, но могу подкрутить. По крайней мере AFWall+ ставлю с пониманием зачем и как им пользоваться. Но ведь куча народу в этом просто не разбирается. Они и не обязаны по сути! А пом случается «к сожалению, пока что никто точно не знает, как можно остановить наступление»…

А у автопроизводителей вообще курам на смех косяки случаются. Разработка машины стоит баснословных денег, а пользователь может легко получить авто стоимостью за миллион рублей, которое свою информацию сливает в личный кабинет по открытому протоколу даже не удосужившись зашифровать логин/пароль (в начале года был тут случай у именитого производителя).

Вот такой вот подход ко всему и задрал уже.

Может стоит на рекламу поменьше тратить денег, а на мозги (интеллектуальная составляющая в управлении компанией) побольше?

Saffron

30.10.2016 20:28> отдельные инфицированные устройства тановится легче отследить.

Бинго. Отследите и заставьте производителей вернуть за них деньги. Потому что они и так все известны.

Производители потребительских роутеров сознательно закладывают в них бекдоры. Три раза в год эти бекдоры находят, и выходят обновления с нововыми бекдорами. При этом обновляются, понятное дело, далеко не все устройства.

Вопиющее пренебрежение безопасностью — это сознательная диверсия. Надеюсь mirai заставит пересмотреть законодательство в плане ответственности производителя устройства за его безопасность. Ну или хакером надоест действовать намёками и они окирпичат удалённо миллион устройств.

ximaera

01.11.2016 07:54> Вопиющее пренебрежение безопасностью — это сознательная диверсия

Извините, но доказать "вопиющее пренебрежение безопасностью" вам не удастся, если нет чётко прописанной ТБ. Причём это справедливо в любой стране, не только в России.

Если вы предлагаете государственное регулирование разработки и сертификацию прошивок для IoT, то, во-первых, подумайте ещё раз, во-вторых, это всё равно не поможет, потому что Китай не будет заниматься этим регулированием, а прочие страны, добавив к цене устройства ещё и стоимость соответствующего аудита ИБ, потеряют в конкурентоспособности по соотношению цена/видимое качество. Продать IP-камеру или микроволновку на 50 долларов дороже под предлогом, что она более безопасна, вам будет очень сложно, проверено.

> mirai заставит пересмотреть законодательство в плане

> ответственности производителя устройства за его безопасность

Это породит сотни китайских производителей-«однодневок», ничего более.

Saffron

01.11.2016 08:07Однодневки — это одно из решений. Второе решение — переиспользование интеллектуального труда. Вместо тысячи видов устройств с багнутыми прошивками останется десяток с гораздо большим тиражом и меньшим количетвом ошибок.

> Если вы предлагаете государственное регулирование разработки и сертификацию прошивок для IoT

Не обязательно сертификацию. Можно ввести ответственность за эксплуатацию. Рисуй что хочешь в прошивке, но если налажаешь, то тебе придётся выкупать партию обратно.

ximaera

01.11.2016 08:17Ну вот Android переиспользуется в хвост и в гриву, а толку? В 2016 году вывод средств со счёта через банк-клиент на взломанном личном смартфоне стал чуть ли не самым популярным видом воровства в электронной банковской сфере. Проблема же не в том, сколько в прошивке багов интегрально, а в том, как быстро они исправляются и как часто обновляется устройство. То есть это опять же OPEX, который китайские производители нести не будут, а все остальные из-за этого не смогут.

Ответственность за эксплуатацию ровно так же нереализуема из-за однодневок, и ещё вдобавок крайне сложно формализуема. Баги были, есть и будут, ни один производитель не согласится подписаться под их отсутствием, либо будет делать полный аудит и статический анализ кода, что кратно удорожит конечное устройство и сделает его неконкурентоспособным.

Если прописывать в законе обязанность производителя выпускать своевременные обновления, то нужно будет согласовывать временные окна (типа, не более 8 часов [4? 10? 24? а если выходные и праздники? а как там с ТК?] с момента публикации данных об уязвимости, причём публикации на каком-то официальном ресурсе — не даркнет же в закон вписывать? а на чьи деньги содержать официальный ресурс, на отчисления с производителей? опять вырастает OPEX по сравнению с китайцами), вводить ответственность потребителя за несвоевременное обновле ой, да ладно, смысл продолжать, вы уже сами, наверное, в это перестали верить.

Saffron

01.11.2016 09:56Это решается просто. Декриминализуем вирусы и прочие вредоносные программы. Риски и ответственность ложатся на пользователя целиком. Государство помогает только информированием.

При ддос атаке ботнетов пострадавшая сторона запускает вирус и окирпичивает нападающие устройства.

Ставить себе ненадёжного китайца выйдет себе дороже. Страховка дороже выйдет, и не важно страховая этим занимается или ты сам покрываешь риски.

ximaera

01.11.2016 10:20> Декриминализуем вирусы

Ахххаххаххаха ох.

Мне это отдалённо напоминает финал замечательного рассказа Роя Аксёнова:В полном отчаянии король отменил все налоги и приказал своим подданным по первому требованию предоставлять уполномоченным лицам любые товары и услуги.

То есть, например, если с вашей IP-камеры почту Клинтон взломают, вам сидеть пожизненно по делу о госизмене? Да люди просто повыкидывают эти камеры и всё. Или, в худшем случае, реально вас на вилы поднимут.

Добром это кончиться не могло. В тот же день из столицы уехало двадцать семь тысяч человек. На следующий — сбежали все, кто нашел нужным сбежать. Оставшиеся в городе немногочисленные хмурые личности похватали неприятного вида ржавые орудия умерщвления и начали стекаться к королевской резиденции.

Saffron

01.11.2016 15:02> Да люди просто повыкидывают эти камеры и всё.

Бинго. И купят те, которые готовы страховать от ответственности.

hdfan2

31.10.2016 09:01К сожалению, не вижу тут другого выхода, кроме беспощадных штрафов и отключений всех подряд, по всей цепочке. Т.е. при наличии DDoS'а фиксируем, из подсетей каких провайдеров он идёт, и налагаем на них реальные, многомиллионные штрафы. Те охреневают, ищут конкретные ip, с которых всё это идёт, блокируют их и штрафуют их владельцев. Те в свою очередь охреневают и перенаправляют штраф производителю. Вот только тогда эти уроды и будут чесаться. Ибо сейчас им совершенно наплевать на безопасность — денег она не приносит, в отличии от продаж, и только всё усложняет. Но я вполне понимаю, что всё это вряд ли будет осуществлено. Так что нужно готовиться к тому, что всё больше и больше ресурсов будут атакованы и недоступны, а подавляющая часть передающихся данных скоро будет паразитным мусором.

ximaera

01.11.2016 08:07Нереально.

В данный момент ни провайдер, ни физическое лицо, ни производитель не могут отвечать по закону за злонамеренные действия неустановленных третьих лиц. Изменение этого положения не решит проблему, но откроет большой спектр перспектив для злоупотребления правом и коррупции, поскольку в ПО были, есть и будут баги, и в том числе уязвимости, это неизбежно.

Если обязать производителей выпускать ПО без багов и уязвимостей, то стоимость вашего телевизора вырастет в 2-3 раза, при этом на рынке останутся и дешёвые варианты — от китайских фирм-«однодневок» с уставным капиталом 100 евро, которые будут выпускать телевизоры по 2 месяца и банкротиться при первом же иске.

Если ввести ещё и обязательную сертификацию и аудит безопасности этих телевизоров, то они начнут стоить столько, что проще IoT законодательно просто запретить, результат будет тот же, а труда будет намного меньше.

Noizefan

Жаль, если честно, что разработчики устройств не предусматривают антивирусы «из коробки». Все считают, что «таких устройств нигде нет, а наших не так уж и много, чтобы их заражать», либо в погоне за прибылью оставляют пункт «встроенный антивирус» в TODO, а потом разработчики малвари гребут эти миллиарды зелёных.

Ну правда, разве это не было логично, что IoT устройства будут заражаемы малварью? Я один только что что ли додумался?)

Barafu

Итак, перед вами устройство. ARM. Процессор, едва тянущий основную нагрузку. Целых 16 _мега_байт оперативки, она же и диск, потому что на постоянный диск записывать сложно. ОС, если повезёт — Линукс, а то и нечто уровня DOS.

Какие антивирусные мероприятия вы предлагаете?

Noizefan

Да Вы что? А бота, который каждые 5-7 минут коннектится к C&C такая штука элементарно держит?

ximaera

Не надо, пожалуйста, тащить Windows-подход ещё и в embedded.

Для борьбы с malware нужны своевременные обновления безопасности и контроль прав доступа и сложности паролей аккаунтов устройств. Антивирусы не нужны.