«Выживают только параноики».

— Энди Гроув

Энди Гроув был венгерским беженцем, который сбежал от коммунистов, изучал инженерное дело, и в конечном итоге возглавил революцию компьютеров в качестве генерального директора Intel. Он умер в начале этого года в Силиконовой долине после долгой борьбы с болезнью Паркинсона.

Когда один из самых могущественных людей в мире призывает нас быть параноиком, возможно, нам следует прислушаться.

Вынужден предупредить, что Гроув не единственный влиятельный человек, который призывает к этому. Даже директор ФБР — тот же человек, который недавно заплатил хакерам миллион долларов, чтобы разблокировать iPhone террориста — настоятельно рекомендует всем скрывать свои веб-камеры.

Но вы подчиняетесь закону. Чего вам опасаться? Как гласит девиз программы наблюдения Соединенного Королевства: «если вам нечего скрывать, вам нечего бояться». Ну, законопослушные граждане имеют основания опасаться. У них есть причины защищать свои устройства, файлы и общение с близкими.

«Если кто-то даст мне шесть строк написанных самым честным человеком, я найду то, за что его можно повесить.»

— кардинал Ришелье в 1641.

В этой статье я покажу вам, как обезопасить себя, используя искусство шифрования. В один присест, вы можете сделать большой шаг вперед к обеспечению вашей конфиденциальности.

Поддержка публикации — компания Edison, которая разрабатывает краудсорсингвые платформы для продвижения товаров и проектирует приложения для интерактивной базы данных по недвижимости.

Здравый смысл безопасности для всех

Чтобы было ясно, все, что я рекомендую на 100% бесплатно и на 100% легально. Если вы тратите время на то, чтобы запереть двери на ночь, то должны позаботиться и о шифровании.

«Будьте готовы».

— Скотт Мотто

Давайте подготовимся

Во-первых, пара определений. Когда я использую слово «злоумышленник», я имею в виду любого, кто пытается получить доступ к вашим данным без вашего разрешения, — будь то хакер, корпорация или даже правительство.

И когда я использую термины «приватный» или «безопасный» я делаю это не просто так. Реальность такова, что пока задействованы люди — ни одна система никогда не будет на 100% приватной или на 100% безопасной.

До тех пор пока ваши телефоны, компьютеры и аккаунты достаточно защищены их содержание остается «зашифрованным комом» и мало кто — ?вне зависимости от того насколько они могущественны? -? может что-либо с этим сделать.

Совет #1: Используйте двухфакторную аутентификацию на вашем почтовом ящике

Ваш почтовый ящик это отмычка к вашей жизни. Если злоумышленник скомпрометирует его, он сможет не только читать ваши письма, но и использовать его, чтобы сбросить пароли на все что угодно, включая ваши аккаунты в социальных сетях и даже банковские счета.

Самое простое, что вы можете сделать, чтобы значительно улучшить вашу безопасность, включить двухфакторную аутентификацию на вашем почтовом ящике.

По сути, двухфакторная аутентификация это второй уровень безопасности при входе в систему. Обычно она связана с получением SMS-сообщения со специальным кодом, когда вы входите в свой аккаунт.

Двухфакторная аутентификация существенно снижает вероятность взлома вашей почты.

Если вы используете Gmail, вы должны активировать здесь двухфакторную аутентификацию.

Сейчас.

Серьезно.

Я все еще буду здесь, когда ты вернешься.

Совет #2: Зашифруйте ваш жесткий диск

И у Windows и у MacOS есть встроенное полное шифрование диска. Вы просто должны включить его.

Совет #3: Включите защиту вашего телефона паролем

Идентификация отпечатком пальца это лучше, чем ничего, но часто её бывает недостаточно.

Пятая поправка (не свидетельствовать против себя) позволяет держать свой пароль в секрете. Но суд может заставить вас разблокировать телефон с помощью отпечатка.

Кроме того, вы не можете изменять свой отпечаток пальца после того, как злоумышленник заполучит его.

У злоумышленника, как правило, есть 10 попыток, прежде чем телефон будет полностью заблокирован. Так что если ваш 4-значный пароль один из самых распространенных, поменяйте его.

1234

9999

1111

3333

0000

5555

1212

6666

7777

1122

1004

1313

2000

8888

4444

4321

2222

2001

6969

1010Дополнительный совет: если вы используйте идентификацию отпечатком пальца для удобства, то знайте, если вас когда-нибудь арестуют, вы должны сразу же отключить питание вашего телефона. Когда власти снова его включат, они не смогут разблокировать его без пароля.

Совет #4: Используйте разные пароли для каждого сервиса.

Использовать везде одни и те же пароли небезопасно.

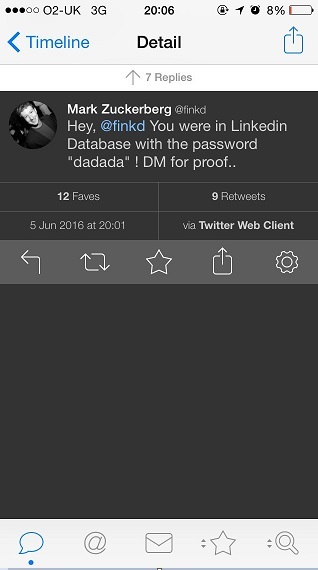

Марк Цукерберг использовал пароль “dadada” на своем аккаунте в LinkedIn. Раннее в этом году, когда хакеры выпустили 117 миллионов комбинаций паролей для электронной почты, этот был среди них. Хакеры смогли использовать его электронную почту и пароль, чтобы получить доступ к его Twitter и Pinterest.

Поэтому не используйте один пароль более чем для одного сайта.

Конечно, помнить кучу паролей довольно проблематично. Поэтому пользуйтесь менеджером паролей.

Совет #5: Отправляйте сообщения с помощью Signal

Signal это популярный сервис обмена сообщениями, который получил наивысший балл от Фонда Электронных Рубежей. Вы можете делать все, что обычно делаете типа создавать беседы и отправлять фото и видео. Только все это будет зашифровано.

Signal бесплатен, находится в открытом доступе, его можно приобрести в магазинах приложений на iOS и Android. Я смог установить его и начать безопасно обмениваться сообщениями с друзьями и семьей менее чем за 5 минут.

Шаг#1: Установите Signal

Шаг#2: Пригласите друзей, чтобы они тоже установили Signal

Шаг#3: Отправляйте сообщения

Поздравляем — теперь вы можете общаться с вашими друзьями и семьей о чем угодно, и шпионить за вашей беседой будет практически невозможно.

Вы также можете использовать Signal, чтобы совершать безопасные телефонные звонки.

Совет #6: Режим инкогнито в браузере недостаточно приватный

Даже если вы используете «режим инкогнито» в Chrome или «приватный просмотр» в Firefox следующие лица все еще смогут подсмотреть вашу активность в сети:

• Интернет-провайдеры

• Системные администраторы во главе вашей сети в школе, на рабочем месте или везде, где вы онлайн

• Google или любая другая компания, которая сделала ваш браузер

Internet Explorer, Safari, Opera и другие браузеры больше не являются конфиденциальными.

Если вы хотите приватный браузер (в рамках разумного, так как ни одна система не может быть на 100% конфиденциальной), используйте Tor.

Совет #7: Осуществляйте поиск в сети конфиденциально с помощью Tor

Tor выступает за “луковый маршрутизатор”. Это сравнение используется из-за того, что он использует множество слоев (как у лука) масок сетевой активности. Он бесплатен, находится в открытом доступе и достаточно прост в использовании.

Шаг#1: Скачайте Orbot

Шаг#2: Скачайте браузер Orfox

Шаг#3: Откройте Orbot

Шаг#4: Откройте Orfox

Шаг#5: Убедитесь, что все работает

Посетите check.torproject.org, чтобы проверить все ли работает. Поздравляем — теперь вы можете пользоваться интернетом со спокойной душой, так как вас крайне трудно отследить.

Совет #8: Ищите информацию конфиденциально

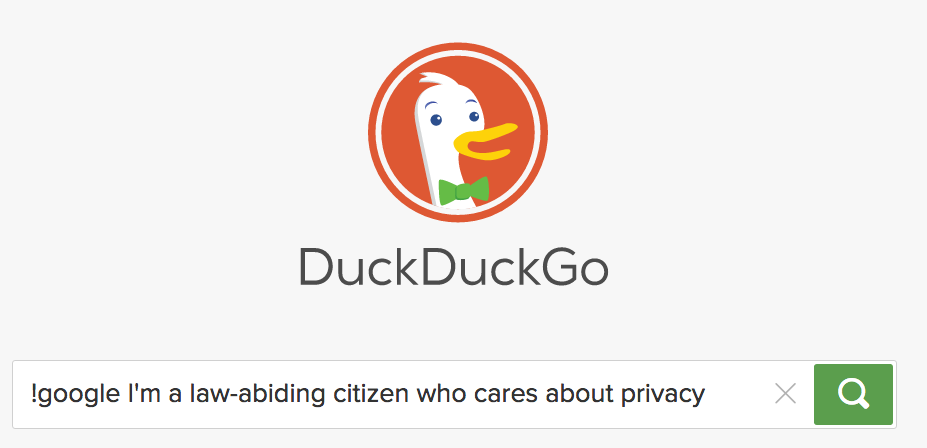

Если Tor недостаточно удобен для вас, вы можете, по крайней мере, использовать безопасный поиск с помощью DuckDuckGo. Его поисковая система не отслеживает вас.

У DuckDuckGo нет тысячи инженерных лет залитых в поисковик, которые есть у Google. Но у них есть быстрый доступ, позволяющий получить зашифрованные поиски в Google, если они вам нужны. Вам нужно просто написать «!google» в строке поиска, перед тем как искать что-либо.

А еще можно прочитать книгу:

Cybersecurity and Cyberwar: What Everyone Needs to Know

Комментарии (87)

3aicheg

14.11.2016 03:25+1Как-то неаккуратно переведено. «Избежал коммунизма, изучая инженерное дело». "_Вы_ _должны_ активировать здесь двухфакторную аутентификацию. (...) Я все еще буду здесь, когда _ты_ _вернешься_."

А по существу статьи, просится то ли xckd про гаечный ключ, то ли анекдот про Неуловимого Джо…

hagenvontronje

14.11.2016 14:00По поводу последнего предложения не могу «пройти мимо». За недавнее время два относительно не глупых человека из числа знакомых стали жертвами со стороны телефонных мошенников. Атака производилась на основе публичных данных о человека (в одном случае это была профессиональная деятельность). Отсюда вопрос: стоит ли облегчать мошенником задачу по поиску информации о потенциальной жертве? Имея, например, доступ к переписке жертвы, мошенник всегда сможет более эффективно подготовится (чем если бы этой информации у него не было).

sumanai

14.11.2016 14:47+1К сожалению, мошенникам вполне хватит информации, которая доступна публично, например, профиль в соцсети. И тут шифрование и надёжный пароль на почту ничем не поможет.

dartraiden

14.11.2016 03:38+4Разблокировка отпечатком пальца это вообще очень неоднозначная штука, надёжность которой сильно зависит от операционной системы и аппаратной реализации.

Лучше всего реализовано у Apple:

Казалось бы, необходимость хранить данные отпечатков в виде односторонней хеш-функции очевидна, но тебе это только кажется: разработчики HTC One Max решили, что хранить отпечатки можно в виде картинок в самой обычной папке в памяти устройства. Чем бы ни думали разработчики HTC, инженеры Apple такой ошибки не совершили: сканированный отпечаток пропускается через хеш-функцию и сохраняется в Secure Enclave — защищенном от доступа извне микрокомпьютере. Отдельно отмечу, что эти данные не попадают в iCloud и не передаются на сервер компании.

Что интересно, даже односторонние хеш-функции отпечатков зашифрованы, причем ключи шифрования вычисляются во время загрузки устройства на основе уникального аппаратного ключа (который также хранится внутри Secure Enclave и не может быть оттуда извлечен) и кода блокировки, который вводит пользователь. Расшифрованные дактилоскопические данные хранятся только в оперативной памяти устройства и никогда не сохраняются на диск. При этом система время от времени удаляет данные отпечатков даже из оперативной памяти устройства, вынуждая пользователя авторизоваться с помощью кода блокировки (который, напомним, даст системе возможность расшифровать данные отпечатков и возобновить работу датчика Touch ID).

В Android, в основном, всё печально:

Вплоть до версии Android 6.0 в системе не существовало универсального API для дактилоскопической аутентификации. Нет API — нет и формальных требований Compatibility Definition, и, соответственно, нет никакой сертификации со стороны Google. С выходом Android 6.0 в Google не только разработали собственный API для аутентификации по отпечаткам пальцев, но и обновили Compatibility Definition Document, которому обязаны следовать все производители, желающие сертифицировать свои устройства для установки сервисов Google

В Китае Google под запретом, и многие полуподвальные производители совершенно не собираются заморачиваться с ненужными сертификациями. Да ты и сам знаешь, с какими прошивками зачастую приходят устройства из Китая. В угоду производительности шифрование, как правило, не включается даже в прошивках на основе Android 6.0, а загрузчик не блокируется принципиально (в случае с процессорами MediaTek) или может быть легко разблокирован. Соответственно, есть там датчик отпечатков или нет — не играет ни малейшей роли.

Даже если шифрование будет включено пользователем (маловероятно в случае дешевых устройств, но все же), у пользователя нет никакой гарантии, что датчик отпечатков интегрирован правильным образом. Особенно это касается устройств, которые продавались с Android 5 и более ранними версиями на борту, а обновление до 6-й версии Android получили позднее.

В случае с китайскими устройствами с разблокированным загрузчиком наличие дактилоскопического датчика никак не ухудшит и без того отсутствующую безопасность (впрочем, может и ухудшить: если попавший в твои руки телефон включен, а раздел данных зашифрован, то обман такого датчика — отличный способ обойти шифрование).

Полная статья размещена в октябрьском «Хакере»

dartraiden

14.11.2016 03:49+1если вас когда-нибудь арестуют, вы должны сразу же отключить питание вашего телефона. Когда власти снова его включат, они не смогут разблокировать его без пароля.

Кстати, после недавней истории «Apple против ФБР» iPhone принудительно запросит ввод пароля, если с момента последней разблокировки отпечатком прошло больше 8 часов. Так что у полиции будет ровно столько времени, чтобы получить ордер. Без ордера (если мы говорим про США) у них нет права принудить владельца приложить палец.

xxvy

14.11.2016 08:57Мне всегда интересно, где проходит эта грань? Т.е. положить преступника мордой в пол можно, завести руки за спину можно, засунуть их в наручники можно, обыскать и вынуть из кармана телефон — можно, а «случайно» провести его пальцем по его же смартфону — нельзя. Почему? Физических увечий нет, телефон не пострадал, ну подумаешь — случайно разблокировался.

А если телефон разблокирован, можно ли офицеру периодически «свайпать» по экрану, чтобы тот не заблокировался? (например в ожидании ордера). Или тоже нельзя?

Где-то всё это прописано?

dom1n1k

14.11.2016 14:52+3Видимо имеется в виду то, что разблокировать-то насильно можно, но потом, когда дело дойдет до суда, хороший адвокат легко развалит всё дело, как построенное на незаконных доказательствах.

xxvy

15.11.2016 07:39-1Это понятно. Но я имел ввиду только о разблокировке и дальнейшем поддержании телефона в разблокированном состоянии. Никто при этом не будет читать СМС и лазить в телефонную книгу. Будут дожидаться ордера. Где прописана эта грань?

IsNoGood

15.11.2016 11:52-1Не докажут, что просто свайпали и ждали ордера… а значит с высокой вероятностью суд не примет данные сведения в качестве доказательства и если это единственные прямые улики то дело просто развалится…

xxvy

15.11.2016 12:15С такой логикой можно вообще от всех улик откреститься («все вокруг в сговоре, мне всё подбросили и дело шьют»). Где-то должна быть конечная точка которой можно доверять.

Если проблема только в этом, то «Свайпать» можно и при свидетелях. И перед камерой (ага. я уже понял — «не докажете, что запись с камеры не монтирована, а свидетели не куплены»)))

IsNoGood

15.11.2016 14:02-1Ну со свидетелями и записью уже проще т.к. уже защите придется доказывать что они поддельные. Учитывая что у них прецедентное право и любят судиться по любому поводу то наверняка есть десяток прецедентов где эту грань установили. Что впрочем не мешает её передвинуть в случае необходимости, но для этого понадобится дойти до верховного суда США… Тут как говориться кто смог доказать что он прав, а оппонент — нет, тот и прав…

Впрочем это уже оффтоп.

xxvy

15.11.2016 10:40-1Судя по минусам, я не удачно донёс свою мысль. Попробую ещё раз :).

Проведём аналогию.

Допустим, вместо телефона будет записная книжка. Обычная записная книжка в жёстком кожаном переплёте. Полиция может её изучить? (прочитать?).

Если ответ «нет», то goto :end;

Допустим, что эта книжка замкнута на красивый замочек ручной работы. И без ключика её раскрыть не получается. Но на связке ключей подозреваемого есть очень похожий ключик. Полиция может попробовать открыть этим ключиком этот замочек? или нет?

:end

dartraiden

15.11.2016 14:58Как мне кажется (я не юрист), что разница между «заставить приложить палец» и «попробовать открыть изъятым ключом изъятый замочек» в том, что первое можно подвести под принуждение свидетельствовать против самого себя.

neomedved

15.11.2016 19:24Ну если так рассуждать, то ордер тоже не может заставить свидетельствовать против себя.

sshikov

14.11.2016 09:16А можно чуть поподробнее про Apple, если вы в курсе? У меня было вполне сложившееся впечатление, что хешей для отпечатков пока не существует в природе. То что отпечатки хранятся в отдельном чипе в шифрованном виде — это несомненно хорошо, но это все-таки немного другое, чем хранить только хеш.

Что это за хеш функция такая, которая сохраняет топологию рисунка при хешировании, и позволяет отпечатки сравнивать?

victordek

14.11.2016 14:00Здесь лучше обратиться к криминалистам.

Они давно работают с отпечатками и должны были первыми найти способы их хеширования (не ручками же они перебирают всю базу).

sshikov

14.11.2016 14:20Криминалисты тут не при чем — им не очень нужно шифровать свою базу отпечатков. Они вполне могут хранить исходный образ, и сравнивать с ним.

victordek

14.11.2016 16:49+2И как Вы думаете они сравнивают исходные изображения? по битам?

Криминалисты давно создали систему из небольшого числа ключевых элементов отпечатка. Остается только немного захешировать вектор минуций (локальные признаки отпечатка) и сравнивать.

P.S. естевенно, не криптографическим хешем, ниже ссылка на пример перцептивных хэшей изображений.

ustin

14.11.2016 14:00Я думаю, что-то похожее на перцептивные хэши, с учетом особенностей применения к отпечаткам пальцев.

navion

14.11.2016 17:12Где-нибудь можно почитать про реализацию в Нексусах-Пикселях?

dartraiden

14.11.2016 18:50+2В полной версии статьи в указанном номере журнала (вроде бы, это она). Вкратце — у эталонных гугловских устройств, которые выходили сразу с Android 6, всё почти отлично

Protos

14.11.2016 20:21+1как бы вы не хвалили Apple, но на чужом iphone запосто можно скачать приложение приложив свой палец, который до этого в этом телефоне не сканировался, явно уязвимости перехвата предачи хэша отпечатка пальца всплывут

darii

14.11.2016 05:09+6> Но у них есть быстрый доступ, позволяющий получить зашифрованные поиски в Google, если они вам нужны.

Когда инженер Смолл смазан, вода в звонках подогревается.

Jek_Rock

14.11.2016 11:46+4А чем Signal лучше Telegram?

navion

14.11.2016 16:44Настройками по-умолчанию: в Телеграме надо создавать секретные чаты, а у Сигнала изначально E2EE.

TreyLav

14.11.2016 17:00+1Нечем, обоим Вы верите на слово. Для защиты переписки лучше использовать открытые решения: или что-то навроде Tox, который изначально задуман защищенным или что-то навроде XMPP с шифрованием поверх (GPG, OTR).

aristarh1970

14.11.2016 11:51+2Доверять проприетарным закрытым средствам шифрования диска от Эппл и Майкрософт…

Вы серьезно?!

Barafu

14.11.2016 12:59+2Не забывайте, что если телефон заблокирован паролем, то при его вводе на стекле остаются следы. Посветив на стекло ультрафиолетом в тесноте, можно увидеть, из каких знаков состоит пароль.

Cheater

14.11.2016 13:28+1> приватность

> мессенджер, использующий идентификацию по номеру телефона

Ну да, ну да

> Спасибо за чтение данного руководства конфиденциальности. Если он вам понравился, нажмите на сердечко ниже, чтобы другие люди могли увидеть это.

Покажите сердечко!

Ivan_83

14.11.2016 13:34+3Позорные советы и обоснования.

1. Двухфакторная аутентификация нафик не нужна.

Что реально нужно — это не хварнить и не завязывать на почту ничего ценного.

Если нужно что то передать по почте важного — есть PGP.

Просто чтобы было понятно: вся почта передаётся между серверами в открытом виде, и если атакующий достаточно обеспечен то может легко читать и отправлять почту на ящики в других доменах-других серверах.

Наконец служба по запросу сама может слить всю почту органам или те сами заберут сервера для изучения.

Поэтому всё что нужно от почты — это чтобы она работала и не канифолила мозги всяким бредом вымания номер мабилы и страдая прочей хернёй.

2. Шифровать диск зачем?

От кого?

Чем?

Есть идиоты которые верять МС и яблоку в этом вопросе?

Если да, то с тем же успехом можно не шифровать или шифровать средствами самого накопителя + биоса, типа аппаратно, вероятно это будет даже надёжнее, ибо есть шанс что оно в силу малой распространённости и заведомой оффлайновости компонентов будет чуть надёжнее.

3. Ээээ серьёзно?

Если пароль на мабиле для чего и нужен то чтобы пока ты валяешься пьяный по не позвонили горе шутники собутыльники, вернее он даже на симке нужен тоже.

Я лично пользуюсь простыми звонилками, в которых кроме записной книги и радио нихрена нет, записнуху опсос и так знает.

Такая мобила и живёт дольше, и жрёт акб предсказуемо и её не реально взломать ибо она тупая как счёты, и не сможет следить за мной больше чем это доступно опсосу.

4. Разные пароли для разных сервисов — хорошо, но не всегда нужно.

Есть сервисы ценность которых нулевая или отрицательная, там без разницы какой пароль и куда это всё утечёт.

При этом не раскрыта тема как получать пароли для сервисов и не сойти с ума.

Лично я привожу логин и домен к нижнему регистру, типа так: login@domain и загоняю это в HMAC вместе со своим паролем, на выходе перевожу в base64 и нарезаю на куски нужной длинны.

5. Хз.

Я предпочитаю децентрализованные сервисы с открытыми исходниками типа токс.

Но если бы мне реально было важно быть на связи и защититься от посторонних я бы накорябал сам нечто аналогичное но с криптой по сильнее, просто чтобы быть уверенным в полном отсутствии закладок.

6 ???

7 — 8. От чего защищаемся то?

Утка — вот не факт что лучше гугла, на мой взгляд точно так же никаких гарантий.

Кроме того существует масса способов идентификации пользователя по слепкам составленным из разных данных.

sumanai

14.11.2016 14:55Просто чтобы было понятно: вся почта передаётся между серверами в открытом виде

Так было лет 5 назад, сейчас почта между крупными сервисами шифруется. Впрочем, она в открытую хранится на почтовых серверах, так что шифрование каналов тут не сильно поможет.

Pupkur

14.11.2016 20:14+1Впрочем, она в открытую хранится на почтовых серверах, так что шифрование каналов тут не сильно поможет.

Пользуйтесь protonmail.

sumanai

14.11.2016 22:54Да я знаю, но это не поможет, так как эта же почта будет во входящих и исходящих моих собеседников, а заморачиваться с их шифрованными сообщениями слишком сложно для многих. Хотя почта и так осталась для продвинутых пользователей, как мне кажется.

neomedved

15.11.2016 11:53+1> я бы накорябал сам нечто аналогичное но с криптой по сильнее, просто чтобы быть уверенным

что этим уж точно не будет пользоваться никто из тех, с кем вы могли бы там переписываться. Понятно, что токс безопаснее телеграма, но какой в этом смысл, если им никто не пользуется.

begemotv2718

15.11.2016 21:21+1У кого какая модель угроз.

1. Двухфакторная аутентификация: нужна в следующем сценарии — злодей угадал/подсмотрел пароль (например, построил сервер с котиками на котором вы засветили свой пароль, сделал фишинговый сайт, шантажировал вашу бабушку etc) и хочет забрать доступ к десятку сервисов (facebook, twitter, amazon, aliexpess тысячи их), которые завязаны на ваш Gmail. Некоторые из этих сервисов оперируют реальными деньгами, а доступ к другим вам нужен и им можно вас шантажировать.

С двухфакторной аутентификацией злодею сложнее — ему придется делать дубликат симки и кучу разных других телодвижений. Поскольку ему вряд-ли нужны лично вы, то ему проще переключится на другого человека (не нужно бежать быстрее медведя, нужно бежать быстрее геолога).

Естественно, если вы боретесь с условным КГБ/ФСБ/ФБР, то двухфакторная аутентификация абсолютно бессмыслена. Но каждый день бороться с ФБР как правило не надо, а вот фишинг и прочее — это угроза на каждый день.

2. Шифрование диска. Опять же — модель угроз такая: у вас украли ноут и далее см. пункт 1. В этом смысле доверять МС и яблоку можно полностью. Они вряд-ли будут сотрудничать с пацанами из условного Солнцево.

Ivan_83

20.11.2016 15:42В посте тоже не упоминалось от кого и для чего это всё.

1. Мне двухфакторная даром не нужна, я предпочитаю орг меры:

— не держать там ничего ценного и не привязывать ничего ценного

— не вводить пароль и работать с почтой из клиента, который выгребает её от туда целиком и ящик по факту всегда пуст.

Простому пользователю тоже проще иметь несколько адресов, один для «потерять не жалко», другой для сервисов с баблом — не на каждый день.

2. Что то мне подсказывает что с краденым ноутом особенно никто возится не будет в плане извлечения инфы, вероятно даже просто пароля на вход в систему хватит чтобы его отформатировали и продали.

2 sumanai:

Я деталей не знаю, предполагаю что там оно так уж и надёжно и человек на канале сможет сделать всё что хочет.

2 Pupkur

Нахера?

PGP решает туже задачу но между респондентами на любых серверах, заведомо надёжно ибо крипта вся на клиентах а не где то там.

2 neomedved

Я не заинтересован в популяризации, я понимаю что это сложно.

Подразумевалось что если мне внутри семьи/друзей будет надо то я сделаю, проблем с распространением не будет.

Токс мегаудобен тем что его достаточно скачать и запустить, дальше по почте переслать ИД кому надо.

Именно так он распространился у меня на работе.

Всем лень делать что то больше, особенно регатся где то с мылом/мабилой, но ещё больше лень каждый раз слать короткие копипасты/линки/мессаги почтой — токс в этом плане очень выгоден на фоне всего остального.

dom1n1k

14.11.2016 14:59+1Я, кстати, недавно проводил эксперимент — на несколько недель поставил себе DuckDuckGo поиском по умолчанию.

К сожалению, в среднем поисковая выдача у неё намного хуже гугловской. Даже если я знаю, что именно хочу найти и ввожу практически точные цитаты — она выдает что-то своё. А гугл и яндекс находят слёту.

Хотя в некоторых случаях (самые коммерчески горячие запросы) её выдача бывает наоборот адекватнее, поскольку не заспамлена сеошниками. Но это редко.

n0dwis

14.11.2016 18:20+2У меня тоже утка стоит по умолчанию. Я бы сказал, релевантность 50/50. Или находит или нет :) Иногда, если нужно что найти по теме, без конкретики — пользоваться вполне можно. Если ищешь что-то определённое, конкретную статью или что-то такое — практически никогда не находит.

dartraiden

15.11.2016 15:02Можно попробовать Startpage. Они используют выдачу гугла и не следят за вами (по их утверждению).

dom1n1k

15.11.2016 15:11Не знал о таком.

Сейчас попробовал бегло — что-то какой-то он медленный очень…

То ли потому что сервер слабый, то ли по самой природе прокси?

AleksB86

14.11.2016 20:14Энди Гроув был венгерским беженцем, который избежал коммунизма

Как по первому предложению определить, что статья — перевод.

MagisterLudi

14.11.2016 20:15А как бы вы перевели?

AleksB86

15.11.2016 15:59+2Энди Гроув был венгерским беженцем, который сбежал от коммунистического режима

Sphinxspb

14.11.2016 20:14+3В который раз читаю комментарии к статьям про ИБ и прихожу к одной и той же мысли: давайте разделять крайности «как параноику укрыться от всемирной слежки» и «как обычному пользователю не пострадать в на ровном месте».

Обычному человеку помогут вышеуказанные советы в обычных жизненных случаях. Приведу примеры:

— 2FA для почты на gmail поможет, если у человека один пароль на 100500 сервисов, один из них взломали… ну хоть почту следом не угонят.

— Шифрование встроенное поможет, если ноут забыл в кафе / утащили из машины: хотя бы личные фоточки или коммерческие планы с работы (сохранненные с рабочей почты) в паблике потом не всплывут.

И по остальным советам в целом ровно то же самое (ну разве что кроме сомнительного мессенжера). Да, всегда можно сделать «еще немного безопаснее». Но средства безопасности нужно подбирать исходя из рисков, а не по принципу «я хожу в интернет только через tor из-под tails, которая запущена из-под virtualbox в другой ОС tails с выходом в сеть с симки на узбека в одноразовом телефоне в другом конце города....»

Безопасность обычного человека должна быть простой и user-friendly, а не такой, как часто описывают в комментариях господа, опасающиеся слежки ФБР, НКВД и Ми6 одновременно.

p.s. и по приведённым примерам не нужно писать «а не надо сохранять файлики, а вот лучше бы truecrypt, а вот если отдельную симку и так далее». Не тот это usercase.NIKOSV

15.11.2016 06:15+1Обычному человеку вообще достаточно не делать откровенных глупостей типа использовать пароли вида 111, записывать пин коды на карточках или вбивать свои карточные данные на подозрительных сайтах. Чтобы было на душе спокойно, достаточно использовать менеджер паролей (включая проприетарные) с мудренным master паролем и хранить секретные записи там. Добавить двухфакторную авторизацию для почты и основных банковских счетов. Все что больше — для важных персон и параноиков, ИМХО. Народ выше вот из соц сетей удаляется, почтой, поисковиками не пользуется, использует звонилки вместо смартфонов — это же ппц. Шапочки из фольги еще не хватает.

Saffron

15.11.2016 02:03Современное ИТ само создаёт проблему с безопасностью — почта становится единой точкой отказа, универсальной отмычкой, как метко заметил автор. При этом каждый первый сервис пытается раскрутить тебя на персональные данные и просит оставить емейл. Якобы для безопасности. Только вот безопасности больше не становится — в ответ на предложение ввести емейл я иду на сервисы, предоставляющие мусорную почту на 10 минут. В результате клиенту лишний геморрой и меньше безопасности.

3aicheg

15.11.2016 03:28>я иду на сервисы, предоставляющие мусорную почту

Где вы их берёте?? Я даже пытаться перестал — любые левые говносайты теперь стали прошаренные на эту тему и мусорные е-мэйлы не принимают.

Saffron

15.11.2016 09:48Вбиваю в гугл 10 minutes mail. Первые три сайта в выдаче обычно уже забанены, но дальше идут рабочие.

3aicheg

15.11.2016 10:17Когда я что-то такое пытался проделать последний раз, после где-то десятого отвергнутого е-мейла плюнул и завёл отдельный мусорный аккаунт на гмайле. А пусть будет, я его не проверяю, когда надо где-то зарегистрироваться — захожу туда, подтверждаю регистрацию и выхожу. Заодно всё-таки посекьюрнее, чем одноразовый мейл, и пароль можно будет сменить, если сервис окажется не настолько бесполезен, как сначала казалось.

sumanai

15.11.2016 11:51+1почта становится единой точкой отказа

Сейчас это скорее соцсети и симка, нежели чем почта. И почту хотя бы можно разместить у себя, чего не скажешь о соцсетях или номере телефона. Так что почта ещё благо.

enzain

15.11.2016 11:53"И у Windows и у MacOS есть встроенное полное шифрование диска. Вы просто должны включить его."

Только забыли упомянуть что в винде надо чтобы был модуль TPM.

А он в ноутах овер100к есть только нынче… спасибо бро… полезный совет))

Illeanectedd

16.11.2016 17:28+1я бы с радостью пользовался Signal, если бы он работал без аккаунта Гугла на телефоне. по-моему отличная идея этим маленьким штрихом перечёркивается полностью.

sumanai

Чаще всего это снижает безопасность за счёт того, что симку контролирует оператор сотовой связи, и её могут перевыпустить без вашего ведома и сбросить пароль на аккаунт с её использованием. И прощай ваш ящик.

Только использование OTP повышает безопасность, но многие сервисы не позваляют его активировать без привязки симки, что является фейлом по озвученной выше причине.

И насколько ему можно доверять? Бесплатные программы с открытым исходным кодом, несколькими независимыми аудитами вызывают больше доверия.

ShadowMaster

SMS — известная дырища в защите. В простых случаях мошенники легко уговаривают сотрудников сотовых операторов выпустить новую симку (на хабре полно подобных историй). В более сложных случаях правительства легко заставляют сотовых операторов отключать SMS-сервис и получать «секретные» SMS в тайне от владельца SIM-карты.

BitLocker и windows EFS Microsoft может расшифровать без ключей владельца. Про FileVault не слышал, но тоже весьма вероятно.

Что там собирает DuckDuckGo неизвестно.

Тором сильно увлекаться тоже не стоит. Конечно, это безопаснее открытого соединения, но где и как он поломан и поломан ли неизвестно. Если поломан, то рассказывать об этом не будут. Всяким орботам нужно доверять осторожно. Мало ли чего туда могли натолкать. И даже не создатели, а какие-нибудь злоумышленники (вспоминаем недавнюю историю с гадостью в transmission).

Ну и вся конфиденциальность рассыпается в пух и прах стоит только авторизоваться где-нибудь в фейсбуке, гугле или подобных сервисах.

Про разные пароли совет разумный.

pwrlnd

Пруфы, пожалуйста, предоставьте

semchuksv

Не далее как вчера при загрузке обновилась Windows 10 на зашифрованном томе без ввода пароля! Я был в небольшом шоке.

pwrlnd

Если на ноутбуке UEFI, то вполне нормально — он в полноценную перезагрузку не уходил

semchuksv

В том то и дело, что это произошло после работы в linux, т. е. после полноценной перезагрузки. Надо было перезагрузиться в windows, а он начал установку обновлений ни разу не спросив пароля (при этом windows до этого не использовалась дня 3-4).

pwrlnd

Какой TPM в ноутбуке установлен?

semchuksv

Это стационарный ПК на базе asus z87-k, я не нашел информацию есть ли там TPM вообще

pwrlnd

Каким образом тогда включали BitLocker на системном разделе? Изменяли политики безопасности?

semchuksv

да, это win10 enterprise с измененными политиками

pwrlnd

Очень странно. Почти 50 машин под крылом с BitLocker — ни разу подобной ситуации не встречал.

niveus_everto

Windows 10 хранит токен авторизации для установки обновлений (разовый вход в систему после перезагрузки)

pwrlnd

Токен одноразовый? Или потом Windows его затирает?

UPD: ниже ответили

LLWE_FUL

В винде вроде есть такая фича, что если обновлениям нужно что-то сделать после загрузки, то формируется одноразовый токен для доступа к диску. Естественно, до следующей загрузки этот токен лежит где-то в открытом виде и может быть использован злоумышленником.

Отключается где-то в настройках windows update.

Vjatcheslav3345

Пишите статью :)! пока шоковое состояние не прошло...

semchuksv

А о чем писать-то — о том как при загрузке, когда надо срочно что-то сделать в windows и работать дальше, вдруг начался процесс обновления без ввода пароля и компьютер превратился в тыкву на 1.5 часа?

Vjatcheslav3345

нО -ведь так быть не должно быть — по соображениям безопасности — или я не прав?

Protos

пруф не пруф, но есть некие Элком софт которые вроде как торгуют специальным ПО

pwrlnd

Начнём с того, что с BitLocker они не работают, а EFS могут расшифровать только при наличии нужных данных. Например, есть файлы, которые зашифрованы EFS, удалили пользователя, кому они принадлежали. Advanced EFS Data Recovery всего лишь просканирует жесткий диск в поисках сертификата этого пользователя. Чудес не бывает.

third112

Не работаю в службе безопасности какого банка, но постоянно интересуюсь, как абстрактно (интересные проблемы), так и конкретно (не хочу, чтобы меня обокрали). Поэтому внимательно прочитал статью и комменты, из последних особенно заинтересовало:

Секунда в гугле и — получил кучу душераздирающих историй. Не думал, что такой размах! Поэтому вопросы тем, кто в теме. Некоторые банки вместо одноразовых SMS-паролей предлагают заранее генерированные одноразовые: либо на пластике, где нужно фольгу царапать, либо получить в банкомате. Насколько этот метод безопаснее в современных условиях?

Второй вопрос: одноразовые пароли — 5-6 цифр. Многие другие приложения, когда вводишь подобный пароль, говорят, что он плохой. 5-6 цифр для одноразового пароля личного кабинета в банке — надежная защита?

Pakos

Достаточно надёжная, они одноразовые. Ввод кода одноразовый, не угадал — «используйте следующий код» или пройдите процедуру оплаты с начала, да ещё и количество наверняка ограничено. В отличии от приложения/сайта/контейнера, где попыток на брут существенно больше (вплоть до бесконечности).

dom1n1k

Про симку плюсую — достаточно вспомнить шумную историю, когда у женщины несколько раз залазили в банковский счет через перевыпуск симки. Там была фантасмагория как в кино. Увод симки мало того, что ломал доступы к её аккаунтам, так ещё и давал злоумышленникам навалом времени, потому что вернуть контроль над симкой можно только в отделении с документами и личной мордой лица, а на дворе ночь и ни черта не работает.

navion

Привязка к IMSI поможет от такого, но далеко не все банки этим пользуются.

Barafu

Кажется, опсосы деньгу дерут с банка за каждую проверку привязки. Поэтому даже те, кто использует её, используют её выборочно. Лучше делать подтверждение через приложение на мобиле. Затроянить приложение стало труднее, чем увести симку.

dobergroup

В масштабе $0.007 за запрос. А у крупного банка, который взял себе SS7-доступ на персональных условиях — вообще скорее всего не тарифицируется.

Так что дело, скорее всего, в расходах на интеграцию решения

dartraiden

Даже Минкомсвязи не рекомендует SMS. Только OTP-токены или приложения.