Специалистами компании ESET было обнаружено более 30 фальшивых приложений (т. н. scareware), имитирующих либо саму игру Minecraft, либо специальные приложения-взломщики для этой игры. Эти приложения были скачаны пользователями Android более 600 тыс. раз. Последние нововведения безопасности этого магазина приложений значительно усложнили механизм загрузки туда вредоносных и фальшивых приложений. В то же время, наше исследование показало, что прилагаемых Google усилий явно недостаточно.

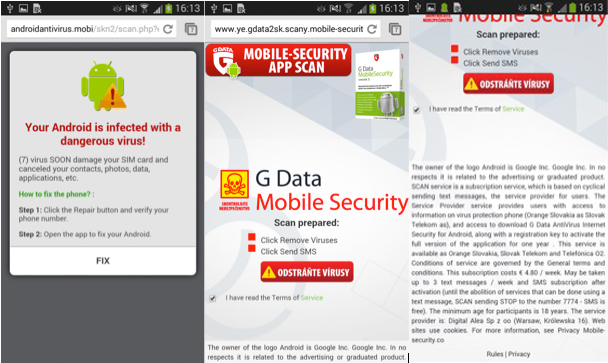

Злоумышленники используют такие приложения для зарабатывании на кликах от специальных запугивающих баннеров. Такие баннеры уведомляют пользователя о том, что его устройство «заражено опасным вирусом». После того как пользователь пройдет по ссылке, для него будет активирована платная SMS-подписка стоимостью 4.80 евро в неделю.

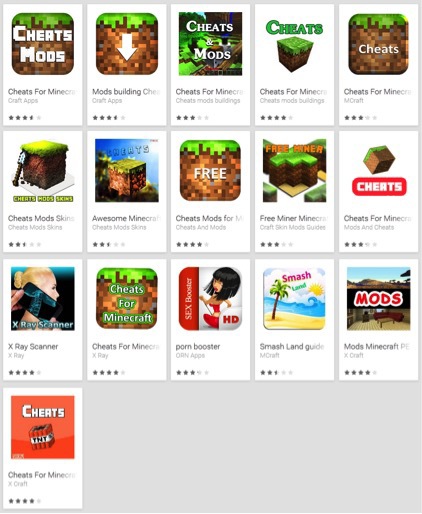

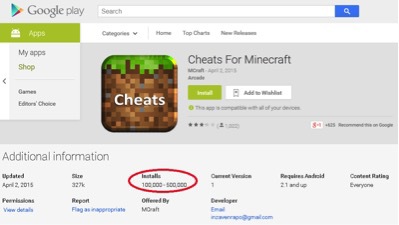

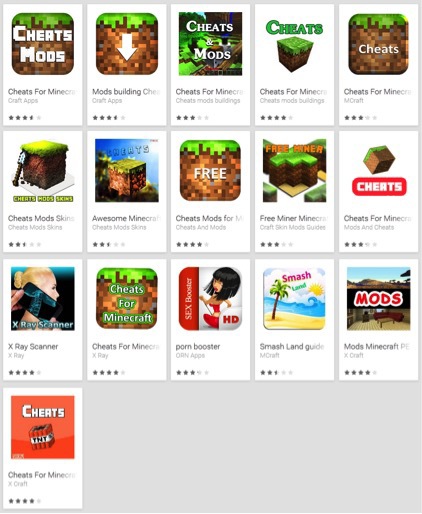

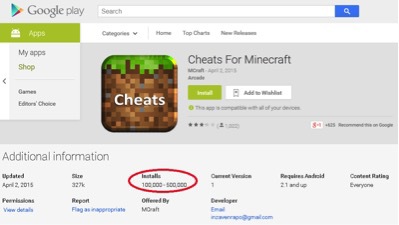

Все обнаруженные нами фальшивые приложения обладали схожим поведением, различия между ними заключались только в названиях самих приложений и в форме их значков. В то же время, они были загружены в Google Play с разных аккаунтов, но мы предполагаем, что за их разработкой стоял один и тот же человек или группа лиц. Первые приложения были загружены в магазин в августе 2014 г. С момента их публикации они получили неудовлетворительные оценки пользователей и такие же комментарии к ним. Тем не менее, по статистике, фиксируемой Google Play, некоторые из них были установлены от 100 тыс. до 500 тыс. раз., при чем общее количество установок всех 33 приложений варьируется от 660 тыс. до 2 мил. 800 тыс.

Рис. Фальшивые приложения Minecraft.

Рис. Одно из таких приложений. Видно, что оно было скачано от 100 тыс. до 500 тыс. раз.

AV-продукты ESET обнаруживают различные модификации этих приложений как Android/FakeApp.AL. После нашей жалобы в Google, данные приложения были изъяты из магазина.

После установки приложений в Android, они все выглядят идентично и обладают схожим поведением. Значки установленных приложений соответствуют их аналогам Minecraft. Они указаны на картинке ниже.

Рис. Значки фальшивых приложений.

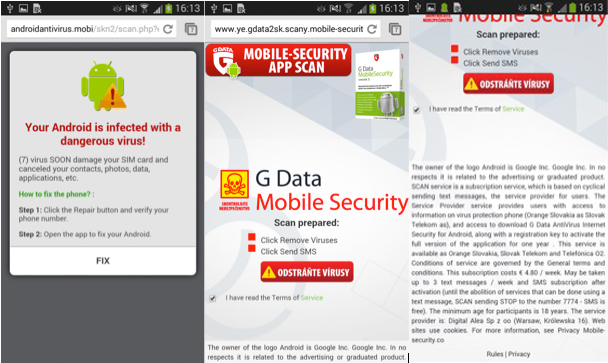

После запуска одного из таких приложений видно, что стартовый экран приложения почти целиком состоит из рекламных баннеров. Само приложение имеет три кнопки: Start, Options, Exit. В коде этого приложения для обработки действий кнопок не было обнаружено ни одного фрагмента кода. Язык текста рекламных баннеров адаптируется под географическое расположение пользователя. Такая практика часто используется в другом виде вредоносного ПО — вымогатели (ransomware).

Рис. Экран одного из приложений.

Любая попытка пользователя взаимодействовать с приложением путем нажатия вышеуказанных кнопок Start, Options, Exit или клика по баннеру, приведет к одной и той же реакции со стороны приложения: отображение всплывающего окна, которое уведомляет пользователя о заражении его устройства вредоносным ПО. Кроме этого, программа также предлагает якобы удалить это вредоносное ПО. При переходе по ссылке из всплывающего окна, пользователю отображается еще одно окно с информацией о заражении устройства. Одна из таких веб-страниц маскируется под легитимный сайт антивирусного производителя, см. картинку ниже.

В конце своей работы вредоносное приложение формирует специальное SMS-сообщение для его дальнейшей отправки. Поскольку, само приложение лишено прав отправки SMS-сообщений, злоумышленники маскируют эту операцию. Пользователю предлагается активировать защиту антивируса путем отправки SMS. После чего он автоматически будет подписан на платную рассылку.

Ранее мы писали про другое вредоносное ПО под Android — Android/Simplocker.A. Он представляет из себя вымогатель, шифрующий файлы на устройстве. Несмотря на то, что описанные нами фальшивые приложения Minecraft менее опасны для пользователей, столь внушительное количество скачиваний говорит нам о том, что эти приложения являются эффективным средством заработка для злоумышленников.

Специальный защитный сервис Google под названием Bouncer используется в магазине приложений Play уже с 2011 г. для всех загружаемых туда приложений. Это позволило сократить на 40% количество вредоносных приложений, которые могли бы быть там размещены. В марте этого года Google анонсировала, что все загружаемые в Play приложения будут проверятся более тщательно, причем для этого будет привлекаться человеческий ресурс.

Пользователю устройства под управлением Android следует избегать установки нежелательных или вредоносных приложений. Также следует воздерживаться от загрузки приложений из сторонних источников и использовать в работе антивирусное ПО (напр., ESET Mobile Security). Следует обращать внимание на отзывы других пользователей о том или ином приложении, а также на требуемые приложением права при установке.

Злоумышленники используют такие приложения для зарабатывании на кликах от специальных запугивающих баннеров. Такие баннеры уведомляют пользователя о том, что его устройство «заражено опасным вирусом». После того как пользователь пройдет по ссылке, для него будет активирована платная SMS-подписка стоимостью 4.80 евро в неделю.

Все обнаруженные нами фальшивые приложения обладали схожим поведением, различия между ними заключались только в названиях самих приложений и в форме их значков. В то же время, они были загружены в Google Play с разных аккаунтов, но мы предполагаем, что за их разработкой стоял один и тот же человек или группа лиц. Первые приложения были загружены в магазин в августе 2014 г. С момента их публикации они получили неудовлетворительные оценки пользователей и такие же комментарии к ним. Тем не менее, по статистике, фиксируемой Google Play, некоторые из них были установлены от 100 тыс. до 500 тыс. раз., при чем общее количество установок всех 33 приложений варьируется от 660 тыс. до 2 мил. 800 тыс.

Рис. Фальшивые приложения Minecraft.

Рис. Одно из таких приложений. Видно, что оно было скачано от 100 тыс. до 500 тыс. раз.

AV-продукты ESET обнаруживают различные модификации этих приложений как Android/FakeApp.AL. После нашей жалобы в Google, данные приложения были изъяты из магазина.

После установки приложений в Android, они все выглядят идентично и обладают схожим поведением. Значки установленных приложений соответствуют их аналогам Minecraft. Они указаны на картинке ниже.

Рис. Значки фальшивых приложений.

После запуска одного из таких приложений видно, что стартовый экран приложения почти целиком состоит из рекламных баннеров. Само приложение имеет три кнопки: Start, Options, Exit. В коде этого приложения для обработки действий кнопок не было обнаружено ни одного фрагмента кода. Язык текста рекламных баннеров адаптируется под географическое расположение пользователя. Такая практика часто используется в другом виде вредоносного ПО — вымогатели (ransomware).

Рис. Экран одного из приложений.

Любая попытка пользователя взаимодействовать с приложением путем нажатия вышеуказанных кнопок Start, Options, Exit или клика по баннеру, приведет к одной и той же реакции со стороны приложения: отображение всплывающего окна, которое уведомляет пользователя о заражении его устройства вредоносным ПО. Кроме этого, программа также предлагает якобы удалить это вредоносное ПО. При переходе по ссылке из всплывающего окна, пользователю отображается еще одно окно с информацией о заражении устройства. Одна из таких веб-страниц маскируется под легитимный сайт антивирусного производителя, см. картинку ниже.

В конце своей работы вредоносное приложение формирует специальное SMS-сообщение для его дальнейшей отправки. Поскольку, само приложение лишено прав отправки SMS-сообщений, злоумышленники маскируют эту операцию. Пользователю предлагается активировать защиту антивируса путем отправки SMS. После чего он автоматически будет подписан на платную рассылку.

Ранее мы писали про другое вредоносное ПО под Android — Android/Simplocker.A. Он представляет из себя вымогатель, шифрующий файлы на устройстве. Несмотря на то, что описанные нами фальшивые приложения Minecraft менее опасны для пользователей, столь внушительное количество скачиваний говорит нам о том, что эти приложения являются эффективным средством заработка для злоумышленников.

Специальный защитный сервис Google под названием Bouncer используется в магазине приложений Play уже с 2011 г. для всех загружаемых туда приложений. Это позволило сократить на 40% количество вредоносных приложений, которые могли бы быть там размещены. В марте этого года Google анонсировала, что все загружаемые в Play приложения будут проверятся более тщательно, причем для этого будет привлекаться человеческий ресурс.

Пользователю устройства под управлением Android следует избегать установки нежелательных или вредоносных приложений. Также следует воздерживаться от загрузки приложений из сторонних источников и использовать в работе антивирусное ПО (напр., ESET Mobile Security). Следует обращать внимание на отзывы других пользователей о том или ином приложении, а также на требуемые приложением права при установке.

Комментарии (4)

pgkireev

26.05.2015 23:46+2Да, это могут быть приложения пустышки. Но на скриншотах баннеры рекламной сети StartApp, и не всплывающее окно о заражение, а полноэкранный рекламный баннер, в котором еще так же рекламирует напрямую UC Browser, Skype или Clash of Kings.

Таким образом, тут нет никакой группы лиц: есть небросовестные разработчики, зарабатыващие на модели CPC, и c другой стороны, известная рекламная сеть, которая допустила у себя такую рекламу.

Shultc

Ок, вредоносное ПО пробралось в Google Play. Это плохо. Но при чём тут Minecraft?

Вообще статья довольно сумбурна, и больше подходит для GT...

Wedmer

Если ничего не менялось, то компании за один раз и туда и туда пишут.

Temirkhan

Думаю, это в целях демонстрации масштабности заражения.