Последнее время, очень много говорится о нововведениях Windows Server 2016 связанных с виртуализацией, хранилищами данных и службами удалённого рабочего стола. Однако это не единственные компоненты серверной ОС Microsoft, получившие масштабные обновления. Наиболее незаслуженно, на мой взгляд, обойдена вниманием служба Active Directory. Поэтому ниже вашему вниманию будет представлен перевод статьи Джозефа Муди (Joseph Moody) посвящённой именно этой службе.

С выходом Windows Server 2016, служба Active Directory получила три важных новых функции. В этой статье мы обсудим Access Management, Azure AD Join и Microsoft Passport.

Лейтмотив большей части нововведений в Windows Server 2016 — безопасность. Вы можете увидеть это во всех ролях и службах. Shielded VM в Hyper-V, code integrity в сервере приложений и Privileged Access Management в Active Directory Domain Services.

Однако, не все новое в Active Directory связано с безопасностью. Особенно выделяются две новых функции. Вы еще много услышите про первую из них — Azure Active Directory Join в ближайшие месяцы (особенно если вы поддерживаете небольшие/средние организации). Вторая важная функция, которую мы упомянем — Microsoft Passport. Хотя ещё рано утверждать это, Microsoft Passport, потенциально, может избавить пользователей от их головной боли (и IT специалистов от их проблем) связанной с паролями. Достаточно введений. Перейдём к делу!

Privileged Access Management (PAM) это Active Directory эквивалент для Privileged Access Workstation (PAW). В то время как PAW используется для рабочих станций и серверов, PAM предназначен для управления лесом, группами безопасности и членством в группах.

В качестве ядра, PAM использует Microsoft Identity Manager (MIM) и требует, чтобы функциональный уровень вашего леса был не ниже Windows Server 2012 R2. Microsoft полагает, что если организации потребовался PAM, то её Active Directory лес уже скомпрометирован. Поэтому при настройке PAM создаётся новый AD лес. Он изолирован для работы с привилегированными учётными записями и, так как MIM его только что создал, чист от любых сторонних действий.

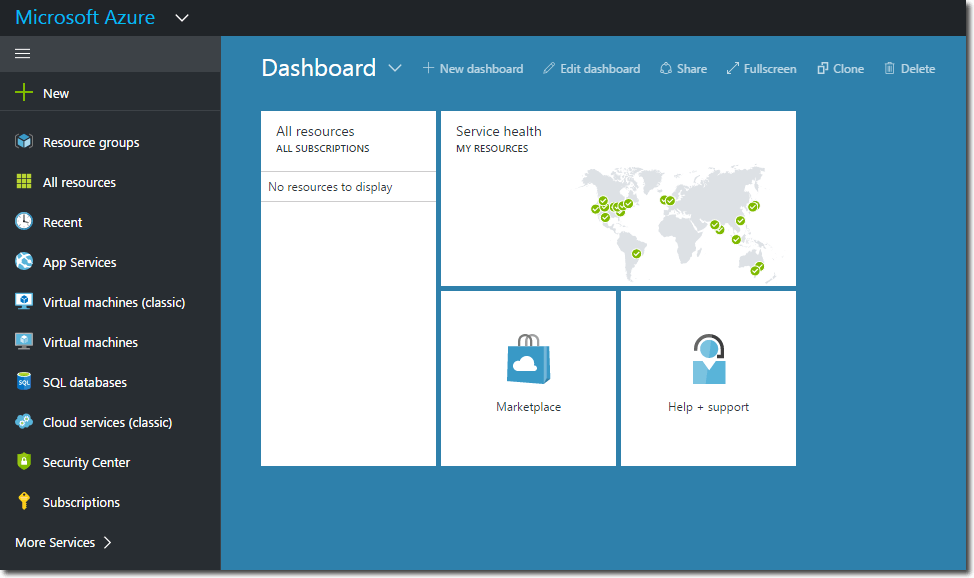

Настройка AD DS с заметками о Azure Active Directory

С помощью этого защищённого леса, MIM может управлять запросами на права доступа. Подобно другим приложениям для управления разрешениями, таким как, например, AGPM, MIM реализует процесс управления административными правами доступа на основе одобрения запросов. Когда пользователь получает дополнительные административные права, он или она становится членом теневых групп безопасности в новом доверенном лесу.

С помощью использования ссылок с истекающим сроком действия, членство в значимых группах ограничивается по времени. Если пользователю одобряется запрос на получение дополнительных прав доступа на один час, то час спустя эти права автоматически у него снимаются.

Все это происходит совершенно незаметно для пользователя. За счёт использования доверительных отношений между лесами и дополнительных безопасных учётных записей в новом лесу, пользователи могут получать повышенные права доступа без необходимости перелогиниваться. Key Distribution Center (KDC) учитывает эти множественные временные группы и пользователь, входящий в несколько теневых групп, получает Kerberos ticket на срок, соответствующий минимальному ограничению по времени.

Azure AD Join выполняет для AD Domain Services ту же роль, что и Intune для SCCM — Azure AD Join, в основном, предназначен для небольших организаций, у которых ещё нет инфраструктуры Active Directory. Microsoft называет эти организации cloud-first/cloud-only.

Основная цель Azure AD Join — предоставить преимущества локальной Active Directory среды без сопутствующей сложности владения и управления. Устройства поставляемые с Windows 10 могут быть включены в Azure AD и это позволяет компаниям без полноценного IT отдела управлять своими корпоративными ресурсами.

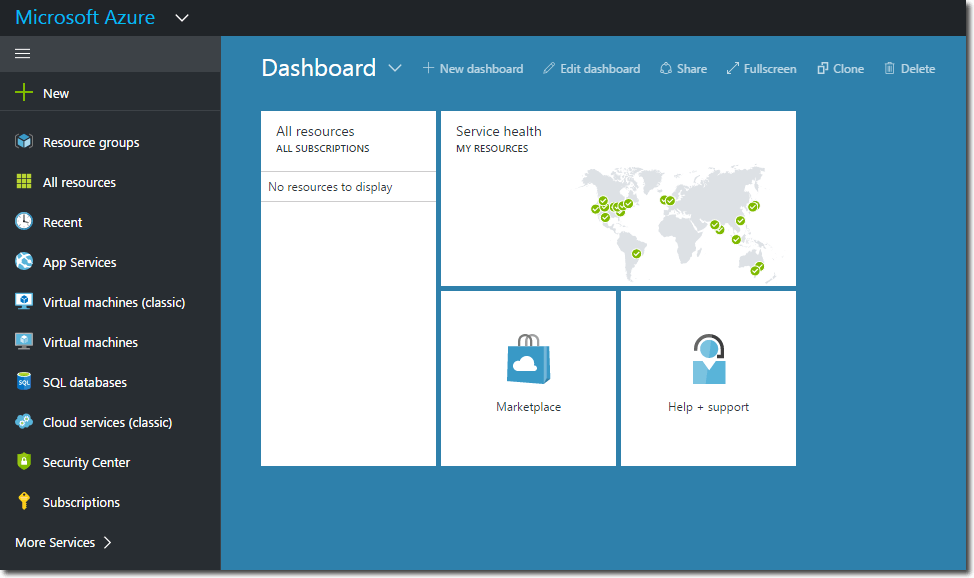

Портал администрирования Microsoft Azure

Наибольшую выгоду от Azure AD Join смогут получить компании, которые уже используют Office 365. Со своего устройства, с установленной Windows 10, пользователь может логинится, проверять почту, синхронизировать настройки Windows и т.д. с одной и той же учётной записью. При необходимости, персонал IT поддержки может настраивать MDM политики и Windows Store для своей компании. И всё это без локально развернутого AD домена.

Одним из важных потенциальных рынков для Azure AD Join является сфера образования. Сегодня доминирующим продуктом на этом рынке является Google’s Chromebook. Несмотря на то, что мобильное устройство включённое в AD домен предоставляет больше возможностей кастомизации чем Chromebook, цена и производительность Windows устройств играли против них. Теперь же очень дешевое устройство, включенное в Azure AD c доступом к настраиваемому магазину приложений и Office 365 может существенно усилить позиции Microsoft и позволить ей догнать конкурентов.

Обновление паролей одна из основных проблем безопасности, которая возникает при работе с пользователями. Я думаю, что каждый администратор знает тех, кто используют один и тот же пароль для множества сервисов. Когда они используют ещё и одно и тем же имя пользователя, например свой email адрес, эксплуатирование этой уязвимости становится совсем простым. Как только злоумышленник получил данные одной учётной записи, он получил их все.

Microsoft Passport должен все изменить. С помощью двухфакторной аутентификации, Passport может предложить повышенную безопасность, по сравнению с обычными паролями, без сложностей таких традиционных решений, как смарт карты. Он спроектирован для использования совместно с Windows Hello (встроенная биометрическая система авторизации в Windows 10 Pro/Enterprise).

Настройки авторизации

Двухфакторная аутентификация Microsoft Passport состоит из учётной записи пользователя и специальных учётных данных для используемого устройства (которое ассоциировано с пользователем). Каждый пользователь устройства имеет специальный аутентификатор (называемый hello) или PIN. Это позволяет удостовериться, что человек, вводящий учётные данные, это и есть их владелец.

Эта технология может работать как в традиционной локальной Active Directory среде, так и в Azure AD. В некоторых вариантах установки, вам потребуется домен контроллер с установленным Windows Server 2016. При использовании Microsoft Passport, IT администратор может больше не беспокоиться о смене паролей пользователей, так как всё равно нужен второй метод аутентификации. Можно будет смягчить жёсткие политики паролей (требующие длинных паролей или устанавливающих короткий срок действия), так как Microsoft Passport теперь обеспечит дополнительную защиту. Более простой процесс аутентификации может значительно повысить удовлетворённость пользователей корпоративным IT.

Каждое из этих нововведений Active Directory ориентировано на постоянно растущую аудиторию Windows Server. PAM позволяет защитить учётные записи пользователей. Azure AD Join дает возможность воспользоваться преимуществами AD небольшим компаниям, у которых нет денег или инфраструктуры для полноценного локального решения. Наконец, Microsoft Passport должен изменить то, как происходит аутентификация. За счёт работы с альянсом FIDO, Microsoft Passport может быть использован на множестве различных устройств и платформ (и, возможно, получит более широкое распространение).

С выходом Windows Server 2016, служба Active Directory получила три важных новых функции. В этой статье мы обсудим Access Management, Azure AD Join и Microsoft Passport.

Лейтмотив большей части нововведений в Windows Server 2016 — безопасность. Вы можете увидеть это во всех ролях и службах. Shielded VM в Hyper-V, code integrity в сервере приложений и Privileged Access Management в Active Directory Domain Services.

Однако, не все новое в Active Directory связано с безопасностью. Особенно выделяются две новых функции. Вы еще много услышите про первую из них — Azure Active Directory Join в ближайшие месяцы (особенно если вы поддерживаете небольшие/средние организации). Вторая важная функция, которую мы упомянем — Microsoft Passport. Хотя ещё рано утверждать это, Microsoft Passport, потенциально, может избавить пользователей от их головной боли (и IT специалистов от их проблем) связанной с паролями. Достаточно введений. Перейдём к делу!

Privileged Access Management

Privileged Access Management (PAM) это Active Directory эквивалент для Privileged Access Workstation (PAW). В то время как PAW используется для рабочих станций и серверов, PAM предназначен для управления лесом, группами безопасности и членством в группах.

В качестве ядра, PAM использует Microsoft Identity Manager (MIM) и требует, чтобы функциональный уровень вашего леса был не ниже Windows Server 2012 R2. Microsoft полагает, что если организации потребовался PAM, то её Active Directory лес уже скомпрометирован. Поэтому при настройке PAM создаётся новый AD лес. Он изолирован для работы с привилегированными учётными записями и, так как MIM его только что создал, чист от любых сторонних действий.

Настройка AD DS с заметками о Azure Active Directory

С помощью этого защищённого леса, MIM может управлять запросами на права доступа. Подобно другим приложениям для управления разрешениями, таким как, например, AGPM, MIM реализует процесс управления административными правами доступа на основе одобрения запросов. Когда пользователь получает дополнительные административные права, он или она становится членом теневых групп безопасности в новом доверенном лесу.

С помощью использования ссылок с истекающим сроком действия, членство в значимых группах ограничивается по времени. Если пользователю одобряется запрос на получение дополнительных прав доступа на один час, то час спустя эти права автоматически у него снимаются.

Все это происходит совершенно незаметно для пользователя. За счёт использования доверительных отношений между лесами и дополнительных безопасных учётных записей в новом лесу, пользователи могут получать повышенные права доступа без необходимости перелогиниваться. Key Distribution Center (KDC) учитывает эти множественные временные группы и пользователь, входящий в несколько теневых групп, получает Kerberos ticket на срок, соответствующий минимальному ограничению по времени.

Что такое Azure Active Directory Join?

Azure AD Join выполняет для AD Domain Services ту же роль, что и Intune для SCCM — Azure AD Join, в основном, предназначен для небольших организаций, у которых ещё нет инфраструктуры Active Directory. Microsoft называет эти организации cloud-first/cloud-only.

Основная цель Azure AD Join — предоставить преимущества локальной Active Directory среды без сопутствующей сложности владения и управления. Устройства поставляемые с Windows 10 могут быть включены в Azure AD и это позволяет компаниям без полноценного IT отдела управлять своими корпоративными ресурсами.

Портал администрирования Microsoft Azure

Наибольшую выгоду от Azure AD Join смогут получить компании, которые уже используют Office 365. Со своего устройства, с установленной Windows 10, пользователь может логинится, проверять почту, синхронизировать настройки Windows и т.д. с одной и той же учётной записью. При необходимости, персонал IT поддержки может настраивать MDM политики и Windows Store для своей компании. И всё это без локально развернутого AD домена.

Одним из важных потенциальных рынков для Azure AD Join является сфера образования. Сегодня доминирующим продуктом на этом рынке является Google’s Chromebook. Несмотря на то, что мобильное устройство включённое в AD домен предоставляет больше возможностей кастомизации чем Chromebook, цена и производительность Windows устройств играли против них. Теперь же очень дешевое устройство, включенное в Azure AD c доступом к настраиваемому магазину приложений и Office 365 может существенно усилить позиции Microsoft и позволить ей догнать конкурентов.

Microsoft Passport может помочь решить проблемы с паролями

Обновление паролей одна из основных проблем безопасности, которая возникает при работе с пользователями. Я думаю, что каждый администратор знает тех, кто используют один и тот же пароль для множества сервисов. Когда они используют ещё и одно и тем же имя пользователя, например свой email адрес, эксплуатирование этой уязвимости становится совсем простым. Как только злоумышленник получил данные одной учётной записи, он получил их все.

Microsoft Passport должен все изменить. С помощью двухфакторной аутентификации, Passport может предложить повышенную безопасность, по сравнению с обычными паролями, без сложностей таких традиционных решений, как смарт карты. Он спроектирован для использования совместно с Windows Hello (встроенная биометрическая система авторизации в Windows 10 Pro/Enterprise).

Настройки авторизации

Двухфакторная аутентификация Microsoft Passport состоит из учётной записи пользователя и специальных учётных данных для используемого устройства (которое ассоциировано с пользователем). Каждый пользователь устройства имеет специальный аутентификатор (называемый hello) или PIN. Это позволяет удостовериться, что человек, вводящий учётные данные, это и есть их владелец.

Эта технология может работать как в традиционной локальной Active Directory среде, так и в Azure AD. В некоторых вариантах установки, вам потребуется домен контроллер с установленным Windows Server 2016. При использовании Microsoft Passport, IT администратор может больше не беспокоиться о смене паролей пользователей, так как всё равно нужен второй метод аутентификации. Можно будет смягчить жёсткие политики паролей (требующие длинных паролей или устанавливающих короткий срок действия), так как Microsoft Passport теперь обеспечит дополнительную защиту. Более простой процесс аутентификации может значительно повысить удовлетворённость пользователей корпоративным IT.

Каждое из этих нововведений Active Directory ориентировано на постоянно растущую аудиторию Windows Server. PAM позволяет защитить учётные записи пользователей. Azure AD Join дает возможность воспользоваться преимуществами AD небольшим компаниям, у которых нет денег или инфраструктуры для полноценного локального решения. Наконец, Microsoft Passport должен изменить то, как происходит аутентификация. За счёт работы с альянсом FIDO, Microsoft Passport может быть использован на множестве различных устройств и платформ (и, возможно, получит более широкое распространение).

Поделиться с друзьями

osipov_dv

Увы, ничего полезного для enterprise (может быть PAM, но сомнительно), только очередная попытка подсадить на «облачную» иглу от MS. При этом ничего не дается для создания собственного облака, без интеграции с сервисами MS.

Aivendil

Ммм… Для Enterprise — Microsoft Passport. Если реализация получится удачной и будет развиваться, то имхо он станет обязательным элементом в любой корпоративной сети.

Для собственного облака там вагон и телега нововведений в Hyper-V и релиз Azure Stack.

А интеграция с сервисами MS дело добровольное.

osipov_dv

не понятен механизм этой фичи, особенно требование Configuration Manager

Aivendil

Про Passport есть довольно много на Technet. В целом — банально, встроенная двухфакторная аутентификация на основе биометрии/дополнительного устройства/PIN по вкусу.

Плюс сделана в соответствии со спецификациями FIDO Aliance, чтобы обеспечить широкую совместимость.

Что здесь может не понравиться?:)

Merzavets

Здесь может не понравиться только одно: из статьи ничего из перечисленного не очевидно. Тема заголовка, полагаю, абсолютно не раскрыта, и это печалит.

… А если на Технет ходить — ну, тогда и Хабр не нужен )

Aivendil

Эта перевод самой понравившейся мне статьи по нововведениям в Active Directory. Она дает примерное понимание того, что там есть и ключевые слова для поиска деталей.

Если вы видели статью луче, я буду благодарен за ссылку. В следующий раз переведу того автора:)

Merzavets

Все мы жаждем подобных статей, поэтому я, прочитав заголовок, ринулся читать ваш перевод, но…

В общем, жаждем далее! Вам в любом случае — спасибо!

Aivendil

Обещаю, следующая статья будет с более глубокой технической частью. Правда, она будет не про Windows Server 2016:)

sergeysakirkin

Посмотрим что будет в итоге.

Но M$ будет выдавливать soho бизнеса в собственные облака.

— Интересно как эта политика ms будет взаимодействовать с законом яровой?

Aivendil

Не выдавливать уж. Просто сотношение цена\функционал будет давить все мелкие компании в облака. Не только в облака MS.

Собственно, это два основных сценария ля облака — компании с динамической нагрузкой (кгда не выгодно постоянно держать достаточно локального железа чтбы комфортно проходить редкие пики) и маленькие компаии (когда хочется отказоустоячивости и богатого функционала, но денег, чтобы развернуть нужные компоненты у себя, нет).

Это тренд от которого, наверное, не уйти.

artemlight

Облака, облака.

У меня процентов 80 стоимости лицензий — это разный CAL, клиентские ОС и офисы.

В инфраструктуре 80% стоимости — диски и сетевая инфраструктура, пустые серваки стоят по 2-3 тысячи евро всего.

Надеюсь, никто не сомневается в необходимости локального хранения и обработки данных. В типовом бизнесе после этого остаются только базы данных, сервера приложений и AD с прибамбасами. При отсутствии каких-то экстремальных нагрузок на эти компоненты ( что в общем-то — норма для стандартных организаций) их можно и нужно ставить отдельными небольшими виртуалками — благо, на толстых гиперконвергентных платформах для работы большого количества HBA\RAID адаптеров уже давно ставят по 2 камня, и в итоге там они практически не используются как числодробилки.

Оттого все эти облачные тренды — только в головах у маркетологов, а нормальные люди разворачивают инфраструктуру АД в виртуалках с 4-6 гб оперативки и не дурят себе голову.

Арендовать более-менее выгодно только Exchange, так он и в типовой организации должен болтаться где-то около DMZ или с подключенным WAP.

Aivendil

Странно. По тону, вы как будто, со мной спорите. А, по сути, написано тоже самое.

Я, как раз, и говорю, что типовой сценарий для облака это

— Небольшая компания. Вот появилось желание заиметь географически распределённые ресурсы для отказоустойчивости, а денег на аренду места в двух ЦОД и канала между ними нет. Или еще какого экзотичесокго функционала захотелось. Ну неужели покупать всё сопутствующее железо? ПРоще в облаке взять.

— Динамические среды. Приложения с ОЧЕНЬ разной нагрузкой. Веб приложения с наплывами клиентов, системы ИИ (некоторые) и т.д. Какой смысл держать под парами железа для фронтэнда, чтобы справится с рождественским наплывом клиентов, например? Проще держать эту часть в облаке. где она будет гибко масштабироваться по нагрузке.

Понятно, что компании с серьёзной локальной инфраструктурой и более менее стабильными нагрузками оставят все «на земле». Им так и спокойнее и, объективно, комфортнее. Хотя и они интересуются облаками — разместить там тестовые среды (которые опять же хочется быстро разворачивать и быстро убирать по необходимости) или компоненты для удалённых офисов (вместо аренды места у десятка мелких региональных провайдеров (если таких офисов много, они маленькие и раскиданы по всему земному шару).

У вех инструментов есть свое применение. Есть оно и у облаков. А хайп маркетологов, что всё уедет в облака, он должен со временем пройти, да.

BigD

Нет. Не оставит. Всё потихоньку переезжает. Вопрос во времени.

artemlight

>Вот появилось желание заиметь географически распределённые ресурсы для отказоустойчивости, а денег на аренду места в двух ЦОД и канала между ними нет.

При дефиците денег отказоустойчивость локальных приложений в офисе достигается железом среднего класса и регламентом по бэкапу. Пять девяток в рабочее время — спокойно.

А вот пул из двух провайдеров где-то дальше москвы и спб пять девяток вам не даст никогда. Потому что всё упрётся аплинки ТТК и Транстелекома. В бизнес-центрах эти ребята не всегда укладываются в 10 т.р. за 5 мегабит, а вне бизнес-центров ставят радиорелейки на оборудовании UBNT в те же деньги.

BigD

А в чем заключается "необходимость локального хранения и обработки данных"?

Aivendil

artemlight, наверное, ответит что он имел ввиду, но, как мой вариант ответа:

— Обработка и хранения ваших конфиденциальных данных. То что составляет коммерческую тайну компании имеет смысл держать на доверенном железе. По крайней мере, спокойнее.

— Системы управления технологическим процессом. Зачем выносить в облако системы контролирующие работу и обрабатывающие данные от ваших станков на заводе, например? Будет очень глупо, если с обрывом WAN канала, ваш завод встанет.

— Аналогично с системами управления инженерными компонентами здания. Тоже не ясно зачем выносить в облако то, что собирает данные с локальных датчиков и должно управлять реакцией на эти данные.

uel

Кому как. Для меня например скорость доступа к данным, создание бэкапов и восстановление из них. Да и как-то на Хабре была статья про тупо пропажу данных с AWS, автор еще и доказывал им что он не верблюд, а действительно их косяк. Вот если такое случится, кто ответственность нести будет и компании убытки возмещать?

osipov_dv

Да, вспоминается пост хостинг-компании на хабре, когда они сперва получили аварию, а потом не смогли восстановить данные из бэкапов. Закончилось все словами, простите нас, мы не смогли. :)

Генеральному такой ответ будет не по душе.

navion

Вот эта статья, чтобы подобного избежать можно бекапить критичные данные из облака или хотя бы проверять снепшоты EBS.

uel

Что надо бэкапить это понятно, только у меня например данных около 600 Гб, да и канал не самый быстрый, сильно не набэкапишься. Вот вынести в облако часть инфраструктуры как резерв, резервный КД например, как по мне так более лучший сценарий.

sergeysakirkin

Вот здесь вопрос спорный…

Провайдеры предоставляющие облака подобные MS с полной поддержкой Azure единичны. И рядовой сисьадинчег из ООО «Рога и копыта» вскормленный виндой понесет свой бюджет в MS.

Учитывая средний срок жизни ООО 1,5 — 2 года облачный сервис для них выгоднее просто по деньгам, своя инфраструктура обычно окупается 3+ года.

nukler

Посмотрим конечно, однако руководство компании очень, очень не любит облака. Почему?

Банально боятся что что то украдут — а они и не знают, отключат — как восстанавливать? Потеряется/потрется — кто виноват? Куда бежать, кому звонить? Да и хваленая отказоустойчевость резко упирается в ковш экскаватора который случайно выкопал оптику/электрический кабель.

Да и не забывайте, сегодня мы дружим с «смешинками» а завтра «смешинки» враги (да и не нравились они нам никогда) и вот россвязькомнадинтернетнадзор отключил нас от их серверов.

Хорошо когда Вы крупная и уважаемая компания, а если не очень крупная? Ложится и помирать?

Aivendil

Этот страх он скорее от непонимания того, как это правильно готовить. Можно ведь разносить компоненты ваших систем и уводить в облако стейтлесс системы, которые не хранят конфиденциальных данных. Или использовать облако для быстрого развертывания инфраструктуры обработки гигантских массивов публичных данных и потом сворачивания всего этого с отправкой результата к вам «на землю».

А риски они есть всегда. Когда вы держите сервера в датаруме, ваше здание может сгореть. Когда в чужом ЦОДе, ваш провайдер может перейти дорогу кому не надо и к нему придут маски шоу с отключением всего и вся. У любого варианта есть свои риски и ими нужно управлять понимая их.

sergeysakirkin

Правильная политика на самом деле. С нашим «бешеным принтером» горизонт планирования хорошо если год.

Пару примеров:

Сам оказался в такой ситуации, у нас внезапно вводится новый ГОСТ. Объем и статьи финансирования внезапно стал не сходиться. В гос. органах перенос расходов со статьи на другую, не иллюзорный ахтунг.

Памятный закон Яровой. Была мысль сделать веб-проект исходящий трафик 100-130Мб — пока заморозил, скорее всего реализовывать не будем хранить логи 1год негде.

Aivendil

«Бешенный принтер» это да. Сильно портит многие проекты и идеи.

navion

Облака безопасней инфраструктуры небольшой компании и есть инструменты для бекапа из O365.

Урезать осетра и/или думать над снижением рисков другими методами.

navion

ADFS с каждой версией всё лучше, но это тоже околооблачная штука.

Полез гуглить кто умеет SAML 2.0 и оказалось, что в Atlassian Cloud наконец запустили бету, может и в обычный Crowd когда-нибудь завезут его поддержку вместо текущего соплестроя из маркетплейса.