Червь и ботнет Mirai (яп. «будущее») в камерах, цифровых приставках (DVR) и других устройствах интернета вещей наделали немало шуму в сентябре-октябре прошлого года. Червь автоматически перебирал стандартные комбинации логин-пароль и сумел распространиться на сотни тысяч устройств (камеры безопасности, маршрутизаторы, цифровые телеприставки и DVR), с которых организовал несколько DDoS-атак. Мощность этих атак намного превышала возможности стандартных ботнетов из ПК, потому что обычные компьютеры гораздо сложнее инфицировать в таком количестве.

Стандартные пары логина и пароля для некоторых устройств, которые использовал червь Mirai

Рождение и смерть Mirai

Одной из первых жертв ботнета Mirai в сентябре прошлого года стал журналист Брайан Кребс, который специализируется на темах информационной безопасности и деанонимизации хакеров. Трафик на его провайдера в пике достиг 665 Гбит/с, что стало одной из самых мощных DDoS-атак в истории интернета (см. «DDoS на 600 Гбит/с как демократизация цензуры»). Брайану пришлось перевести сайт в офлайн, потому что компания Akamai вывела сайт из под DDoS-защиты, чтобы не подвергать риску других своих клиентов. Через несколько дней Брайан Кребс воспользовался услугами Project Shield — благотворительного проекта компании Google, предназначенного специально для защиты журналистов от DDoS-атак. Очевидно, что после этого личность хакеров стала объектом пристального изучения для Брайана Кребса. Для него это стало принципиальным вопросом.

Эти события подтолкнули Брайана Кребса к философским размышлениям о сути цензуры в интернете. Он напоминает знаменитые слова предпринимателя и либертарианца Джона Гилмора о невозможности цензуры интернета. Гилмор говорил: «Сеть распознаёт цензуру как повреждение и обходит её». Но этот принцип действует только в случае «политической» цензуры, которую традиционно осуществляют правительства разных стран, ограничивая свободный доступ своих граждан к информации. В случае с DDoS-атакой мы видим другой пример — попытку «заткнуть рот» оппоненту. Здесь не участвует государство. Цензура реализуется скоординированными усилиями множества людей или ботов. В этом смысле можно сказать, что DDoS-атака представляет собой «демократический» вариант цензуры, когда большинство навязывает свою волю меньшинству и заставляет замолчать оппонента. Брайан Кребс считает, что в настоящее время наибольшую угрозу цензуры представляют действия опытных профессионалов. Подпольное хакерское сообщество незаметно превратилось в мощнейшую транснациональную организацию, в руках которого сконцентрировались огромные компьютерные ресурсы. Эти ресурсы в определённых условиях могут превратиться в кибероружие.

«Кибероружие» Mirai ещё не раз выстрелило.

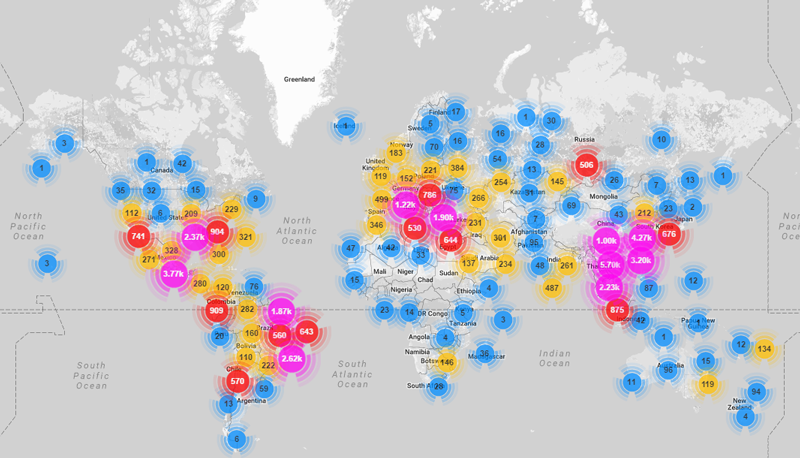

В сентябре-октябре 2016 года ботнет использовался для атаки на французского хостинг-провайдера OVH и для мощной DDoS-атаки на компанию Dyn, которая предоставляет сетевую инфраструктуру и обслуживание DNS для ключевых американских организаций. В этом случае поток мусорных запросов с десятков миллионов IP-адресов составлял около 1 Тбит/с. У пользователей по всему миру наблюдались проблемы с доступом к сайтам Twitter, Amazon, Tumblr, Reddit, Spotify и Netflix и другим. Фактически, ботнет Mirai временно «положил» небольшой сегмент американского интернета.

Карта расположения скомпрометированных устройств, которые участвовали в DDoS-атаке. Иллюстрация: Incapsula

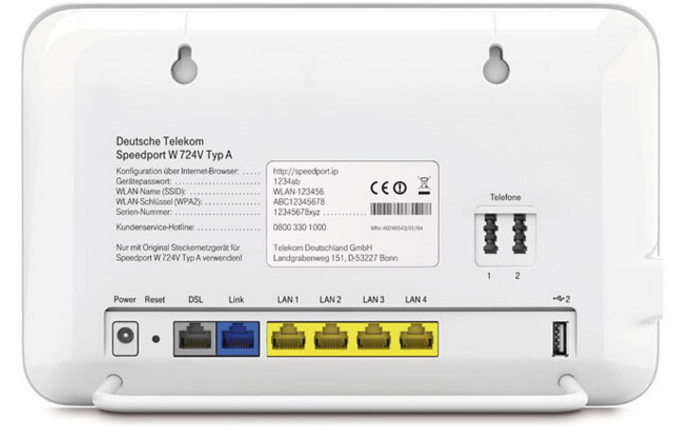

В ноябре новый вариант Mirai атаковал несколько моделей маршрутизаторов Zyxel и Speedport, у пользователей немецкого интернет-провайдера Deutsche Telekom. Как показало расследование «Лаборатории Касперского», доработанный вариант червя в этом случае использовал новый способ распространения — через специализированный протокол TR-064, который используется провайдерами для удаленного управления пользовательскими устройствами. В том случае, если интерфейс управления (на порте 7547) доступен снаружи, появляется возможность либо загрузить и выполнить на устройстве произвольный код, либо сделать то же самое, но через стадию открытия доступа к традиционному веб-интерфейсу.

Один из уязвимых маршрутизаторов в сети Deutsche Telekom

Атаку на Dyn, возможно, провели уже другие хакеры, не те личные враги Брайана Кребса. Дело в том, что сентябре-октябре между хакерами развернулась настоящая война за контроль над ботнетом Mirai после того как в коде червя была обнаружена уязвимость. Так что не совсем понятно, под чьим контролем он был в ноябре.

Как сообщалось в СМИ, после обнаружения уязвимости хакеры под никами BestBuy и Popopret захватили контроль над большей частью ботнета Mirai и дополнили его новыми устройствами. Таким образом, новый ботнет поглотил оригинальный Mirai и защитился от новых претендентов на захват ботов.

Уязвимость в черве Mirai нашли после того как в конце сентября пользователь форума Hackforums под ником Anna-senpai выложил исходный код составляющих ботнета Mirai (см. скриншот в начале статьи). Данное программное обеспечение непрерывно сканирует весь диапазон IP-адресов для поиска устройств со стандартными сочетаниями логина и пароля, по нахождению которых отправляет сообщение в командный центр, откуда осуществляется координация действий DDoS. Интересно, что в одном фрагменте исходного кода есть текст на русском языке.

cnc/admin.go: this.conn.Write([]byte("\033[34;1mпользователь\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write([]byte("\033[34;1mпароль\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write(append([]byte("\r\033[37;1mпроверив счета… \033[31m"), spinBuf[i % len(spinBuf)]))Брайан Кребс, дважды пострадавший от Mirai, решил во что бы то ни было деанонимизировать авторов этого червя. Расследование заняло несколько месяцев, но в итоге Брайну удалось установить настоящую личность Anna Senpai, а также личность по крайней мере одного его сообщника.

Расследование Брайана Кребса

В результате расследования Брайан Кребс обнаружил, что Mirai не был каким-то экстраординарным червём, а всего лишь очередной инкарнацией червя, который заражал маршрутизаторы и устройства интернета вещей со стандартными логинами и паролями и стандартными уязвимостями. Таких червей и ботнетов на самом деле было много. Они принадлежат представителям прибыльной индустрии «стрессеров» — сервисов, которые осуществляют DDoS-атаки за деньги. Среди ботнетов для интернета вещей, которые появились до Mirai, можно назвать семейства Bashlite, Gafgyt, Qbot, Remaiten и Torlus. Все эти черви распространяются схожим способом, от одного заражённого устройства к другому.

Обычно владельцы ботнетов такого типа не «светились» на публике, но в 2014 году группа интернет-хулиганов под названием lelddos выступила публично, проведя крупную атаку, в результате которой ряд веб-сайтов ушёл в офлайн. Самой частой целью атак lelddos были серверы Minecraft. Владельцы таких серверов могут зарабатывать до $50 тыс. в месяц, так что это приемлемая цель для стрессера. Если сервер недоступен несколько дней, то многие игроки просто уйдут на другие серверы, а владелец лишится хорошей прибыли: здесь очень большая конкуренция. В июне 2014 года атаке с атакой lelddos пришлось иметь дело компании ProxyPipe, которая специализируется на защите Minecraft-серверов от DDoS, используя анти-DDoS-«крышу» Verisign. В квартальном отчёте 2014 года компания Verisign назвала ту атаку на 300 Гбит/с «крупнейшей в своей истории».

В середине 2015 года клиенты ProxyPipe попали под атаку с ботнета Qbot, который использовал устройства интернета вещей. Что характерно, непосредственно перед нападением клиентам угрожал некий 17-летний Кристофер Скулти (Christopher “CJ” Sculti, Jr., на фото), владелец и единственный сотрудник компании-конкурента Datawagon, которая тоже специализируется якобы на защите от DDoS-атак. Такой метод «крышевания» хорошо известен на территории бывшего СССР в 90-е годы. Или мы тебя защищаем, или ты падаешь под DDoS.

В середине 2015 года клиенты ProxyPipe попали под атаку с ботнета Qbot, который использовал устройства интернета вещей. Что характерно, непосредственно перед нападением клиентам угрожал некий 17-летний Кристофер Скулти (Christopher “CJ” Sculti, Jr., на фото), владелец и единственный сотрудник компании-конкурента Datawagon, которая тоже специализируется якобы на защите от DDoS-атак. Такой метод «крышевания» хорошо известен на территории бывшего СССР в 90-е годы. Или мы тебя защищаем, или ты падаешь под DDoS.В свою очередь, Datawagon работала под прикрытием компании ProTraf Solutions, тоже провайдера DDoS-защиты.

Вице-президент компании ProxyPipe Роберт Коэльо (Robert Coelho) рассказал Брайану Кребсу, что малолетний конкурент Кристофер Скулти даже угрожал отключить его скайп-аккаунт после обнаружения уязвимости в Skype и выхода соответствующего эксплойта. Через несколько минут после этого аккаунты Skype вице-президента и нескольких сотрудников действительно отключились. Затем началась мощная DDoS-атака на клиентов компании.

Компания ProTraf Solutions неоднократно проводила атаки на компанию ProxyPipe, чтобы переманить Minecraft-серверы из под её защиты к себе. Руководство ProxyPipe предупреждало клиентов, что атаку осуществляет ProTraf Solutions, но несмотря на это, часть клиентов всё равно перешло к конкуренту.

После этой истории Брайан Кребс припомнил, что Кристофер Скулти связывался с ним тоже по Skype несколько раз, обсуждая уязвимости в устройствах интернета вещей, а также выражал неудовольствие по поводу статьи, в которой Брайан Кребс упомянул имя подростка. Брайан не придал значения этим разговорам и просто заблокировал его Skype-аккаунт.

Через шесть месяцев после того разговора к нему пришла DDoS-атака на 620 Гбит/с.

Вполне вероятно было предположить, что Кристофер Скулти является членом той группировки lelddos, которая специализировалась на атаках серверов Minecraft. В атаках на ProxyPipe через ботнет из устройств интернета вещей участвовала ещё одна компания FastReturn, которая специализируется на защите серверов Minecraft от DDoS-атак. По совпадению, владелец этой фирмы, молодой человек из Дубаи по имени Анмар Зубери (Ammar Zuberi) вскоре перешёл на работу в ProTraf в качестве программиста и перевёл к новому работодателю свои активы (адресное пространство). Зубери заявил Кребсу, что он не является членом группировки lelddos, а вот его коллега Кристофер Скулти — является, также как два других сооснователя ProTraf. Из других источников тоже подтвердилась слухи, что 19-летний сооснователь компании Иосия Уайт (Josiah White) является основным автором червя Bashlite/Qbot. В резюме этого программиста написано, что он является специалистом по защите от DDoS. Этот специалист много лет известен на хакерских форумах Hackforums под ником LiteSpeed. Именно на тех форумах, где активно шла торговля услугами стрессеров.

В интервью Кребсу парень подтвердил, что действительно написал некоторые компоненты Bashlite/Qbot, но никогда не использовал червя в незаконных целях и не предлагал свои услуги за деньги.

Однако Иосия Уайт вспомнил одного хакера под ником Vyp0r, который заставил его опубликовать исходный код в онлайне под угрозой публикации в онлайне приватной информации о нём и сваттинга (вызов наряда спецназа домой к жертве после анонимного звонка).

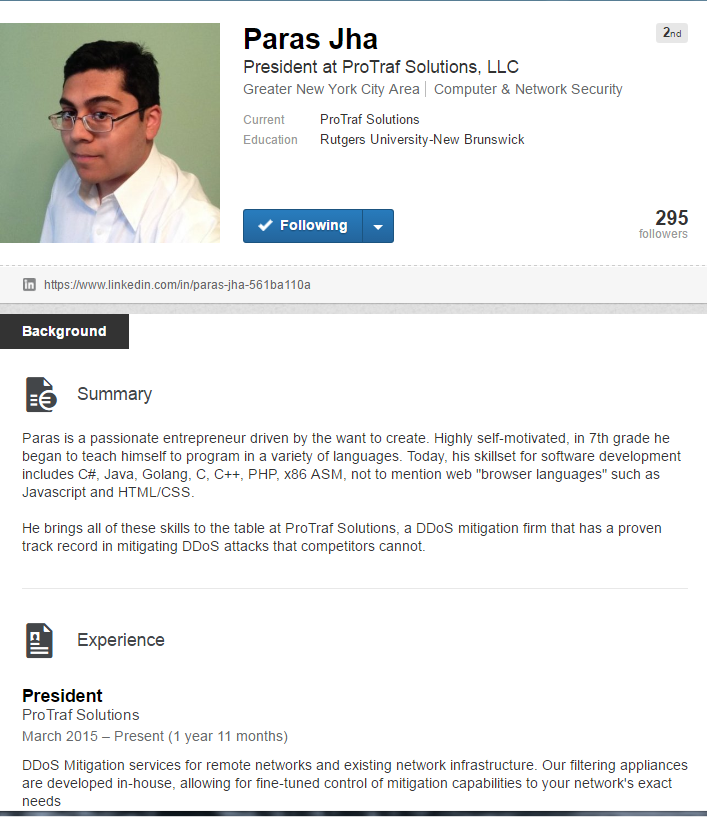

В конце концов, Брайан Кребс собрал информацию о президенте компании ProTraf — некоем программисте по имени Парас Джа (Paras Jha).

Он не только опытный программист, но и несколько лет работал в компании Minetime, владевшей одним из популярных серверов Minecraft для своего времени.

Во время изучения профиля Парас Джа на Брайана Кребса снизошло озарение: именно такой же профиль с сочетанием программистских качеств и языков программирования соответствует виртуалу Anna Senpai! Высокий профессионализм Anna Senpai стал понятен ещё после сообщения на форуме 10 июля 2016 года о «бот-киллере», который заразит устройства интернета вещей и заблокирует порт telnet, не допуская перехвата управления со стороны других червей. Тогда хакеру никто не поверил, но в итоге бот-киллер действительно распространился по Сети, похоронив Mirai и другие клоны.

Самое очевидное доказательство идентичности Параса Джа и Anna Senpai — большое сходство опыта программирования в профиле Параса на LinkedIn и в заявке на регистрацию на форуме, которую подал Anna Senpai (ASM, C, Go, Java, C# и PHP, опыт работы тоже совпадает).

И ботнет Mirai тоже был написан на языке программирования Go.

Брайан Кребс провёл тщательное расследование и собрал дополнительные дказательства, которые указывают на идентичность Параса Джа и Anna Senpai. В интернет-архиве он нашёл сайт на домене parasjha.info, который отец Параса Джа зарегистрировал для своего сына. Маленький Парас писал, что увлекается играми Minecraft и мечтает работать в этой индустрии, когда вырастет. Там же школьник упомянул свой тогдашний ник dreadiscool.

Начав доксить по этому нику, Брайан Кребс нашёл ряд аккаунтов и начал раскручивать онлайновую личность Параса, в которых тот обсуждал всё: от технических программистских тем до DDoS-атак. В некоторых его сообщениях уже тогда проскакивала тема аниме, как видно на этой отредактированной фотографии, которую dreadiscool установил в качестве аватара на майнкрафтовском форуме spigotmc.org.

Тема из «Криминального чтива» демонстрирует, как рождалась криминальная личность Параса, а анимешная девочка показывает рождение виртуала Anna Senpai.

Неудивительно, что пользователь dreadiscool зарегистрирован на анимешном сайте MyAnimeList.net. Там перечислены названия десяти сериалов, которые он смотрел — среди них есть и сериал Mirai Nikki.

Паззл сложился.

Брайан Кребс публикует и другие собранные им доказательства, в том числе приводит названием украинского хостера BlazingFast.io, через которого происходило управление ботнетом Mirai и другими ботнетами. Более того, Anna Senpai вступил в переписку с Робертом Коэльо после того, как последнему удалось добиться блокировки управляющих серверов Mirai на украинском хостинге. Кстати, во время беседы он упомянул, что недавно пересматривал Mirai Nikki (лог чата, Роберт Коэльо под ником katie.onis).

В конце концов, Брайан Кребс получил окончательное доказательство: Анмар Зубери сообщил, что в ноябре 2016 года Джа признался в совершении атаки через ботнет Mirai. Он сделал признание под давлением Зубери. Тот предъявил претензии бывшему партнёру, почему код Mirai опубликован через домен santasbigcandycane.cx, зарегистрированный через секретного регистратора Namecentral, о котором знали всего пять человек, включая их двоих. Тот улыбаясь признался, что это действительно он, и с гордостью показал текстовые сообщения от агента ФБР, который расследует дело Mirai.

На свободе любитель аниме останется недолго.

Комментарии (17)

dartraiden

19.01.2017 15:24+5Собираетесь заниматься противозаконными вещами — создавайте себе совершенно новую цифровую личность, которая будет как можно меньше пересекаться с реальной.

Один указывает свой реальный опыт работы и скиллы, другой использует свой «повседневный» почтовый ящик… так удобнее, да, но на этом вы и погорите.

dartraiden

19.01.2017 16:46В идеале, кстати, даже время нахождения в сети у двух личностей следует сделать в достаточной степени рандомным. Если одна личность будет появляться строго в то время, когда другая оффлайн — это может вызвать подозрения. Точно так же, подозрения вызовет и полное пересечение по времени (особенно, если за «реальной» личностью установлено наружное наблюдение).

Другой вопрос, как это реализовать… хотя, кое-что в этом направлении придумано давным-давно (IRC-баунсеры, позволяющие пользователю оставаться на канале, даже если он отключился от интернета или выключил компьютер).

Zidian

19.01.2017 15:33+1А при чём тут Mirai Nikki? Анна-сенпай персонаж Shimoseka, которой в списке нет.

А совпадение слова «Mirai» — «Будущее» может быть и случайно.

Oberon812

19.01.2017 16:54+2А на последнем скрине вообще B Gata H Key…

Тогда давайте уж «докажем» связь следующим образом: в руках Винсента Веги на том же скрине Colt 1911 .45ACP, а именно армейская модель 26-го года, M1911A1.

M1911A1

MIR....AI

Бинго!

В общем, очень притянуто как-то…

orcy

19.01.2017 19:57По вашим коментам понятно что надо было професионального анимешника к расследованию подключать

Oberon812

19.01.2017 20:53достаточно просто внимательного человека, способного по уровню технических знаний использовать Google'овский поиск по картинкам (т.е. любого старше 18 лет, а то мало ли что нагуглится...)

Konachan700

19.01.2017 17:50+4Слишком притянуто за уши и напоминает те эпичные деаноны времен стародвачей. Но там всё было больше для лулзов, а здесь попытка по весьма размытому профилю на форуме приписать кому-то реальное уголовное преступление… Как бы не вышло также, как с множественными попытками деанона Сатоши, когда пресса кидалась на непричастных людей, превращая их жизнь в ад.

NyakF

19.01.2017 23:43На свободе любитель аниме останется недолго.

Как будто это самое главное, что он любитель аниме… Не понимаю, зачем это писать, когда и так анимешников в IT-сфере пруд пруди. Согласен, что аниме было козырной картой в поисках, но это не причина быть хакером.

ScoutUa

20.01.2017 10:25Все "доказательства" строятся на догадках, и каких то совпадениях, которых в этом мире миллионы (как и программистов-анимешников)

Если ещё учесть, что Брайан заинтересованное лицо, то все эти доказательства разлетятся в пух и прах

r85qPZ1d3y

20.01.2017 10:27+1Данное «расследование», мне напомнило, как Навальный «раскрыл личность» хакера Хелла.

Cheater

20.01.2017 14:57+1> Изучив профиль Парас Джа, на Брайана Кребса снизошло озарение

Ализару вручается ачивка «Выйдя на улицу, с меня слетела шляпа» за ошибку, являющуюся бессменным лидером топ-100 школьных ошибок))

ertaquo

Крутая связь, через девятое по полярности аниме на MAL, которое смотрели более полумиллиона посетителей этого сайта:

https://myanimelist.net/topanime.php?type=bypopularity

https://myanimelist.net/anime/10620/Mirai_Nikki_TV

9uvwyuwo6pqt

Ну как сказать, помню я скинул видео другу в одной социальной сети которое имело большое такое количество просмотров и лайков на ютюбе, а в ней его почти никто не смотрел. Как-бы говорит что про метод исключения стоит вспоминать.

severgun

Виновен!